- 2020/05/11

- セキュリティ

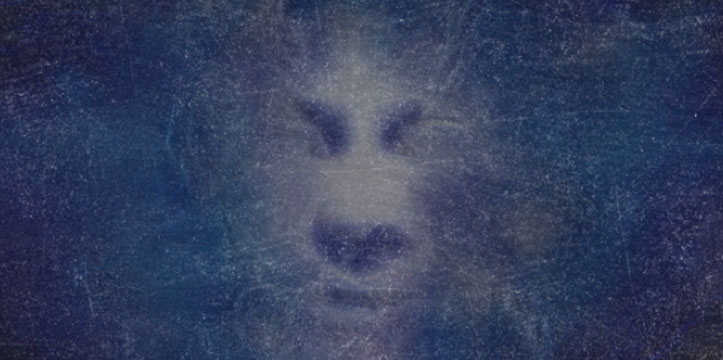

機械の中の幽霊:コネクテッド環境でAIと信頼を調和させる

Post by : Sam Curry

RSA Conferenceの上級者向けセクションにおいて、私の長年の友人であり同僚でもある Duality社のDr. Alon Kaufmanと共に、『 機械の中の幽霊: コネクテッド環境でAIと信頼を調和させる』と題して、AIとプライバシーに関する調査と見解を発表しました。

過去3ヶ月にわたって、Alonと私は、ますます適応性を高めインテリジェントになるコネクテッド環境がプライバシーに与える影響を明確化にするために、調査を実施し、その結果を分類し、独自の見解をまとめ上げました。

我々は、プライバシーに関する既存の哲学は痛々しいほどに時代遅れであり、特にプライバシーは(ポストGDPR環境にあっても)小規模な圧縮されたクラスには限定されず、そのようなデータセットの取り込みを単に制限するだけではプライバシー保護にとって十分ではないという信念から出発しました。

また、今日、世界のデジタル市民が無数のセキュリティ侵害によりどれだけ恐ろしい脅威を感じているかにはかかわらず、プライバシーと個人データは依然として重要であり続けているという立場から出発しました。

我々は、まず用語の定義から始めました。我々2人の間でさえ、専門用語や一般的な用語の意味について必ずしも完全に明確ではなかったためです。

少なくとも、ある程度のガイドラインを設定すれば、用語に関する意見の相違があったとしても、我々はオーディエンスとの間で明確な議論を引き出し、各種のトピックを発展させることができます。我々はまず、重要な3つの用語を次のように明確に定義しました。

- データサイエンス(DS): 特に大規模なデータセットに基づいて、分析、パターンの特定、推定を行う営み

- 機械学習(ML):非決定論的な(明示的な命令ではない)方法により、境界内部での環境型のフィードバックに応答するアルゴリズムまたはプロセス

- 人工知能(AI):DSやMLを利用して次の2つのことを実現しようとするもの。

・人間が持つ認知能力の追求

・より自己を認識できるようになり、理性的で適切な推論や演繹が行えるようにする、一連の認知における改良

我々は、これらのテクノロジーが持つ大きな可能性を認めた上で、各テクノロジーの現状について次のように明確化しました(注;詳細については後述します)。 - DS:単に統計的な成果だけでなく、有意義な現象を発見している。今が最盛期か?

- ML:多くの古いアルゴリズムが抑制を解かれ、今や結果を出している。

- AI:ほとんどがハイプである。皮肉なことに、AIの追求はMLにおける結果を生み出している。

次に、我々は、1次および2次のカオスの取り扱いに関する本質的な問題を紹介しました。1次カオスとは、気象のような制御不可能なものです。

興味深いのは2次カオスであり、2次カオスではシステムが自ら適応し、何らかの知性または「幽霊」が、人々のアクションに基づいて何をすべきかを選択します。これはある意味、最善の場合であっても、我々が少なくとも我々と同様にスマートなAIを現実に生み出すまで、パターン認識の寿命を強制的に延ばすものとなります。

また、我々は、倫理的、法的、技術的な枠組み間での区別を行い、それらがプライバシーとどのように関連するかを明確化しました。これらの間での調和の重要性が、繰り返されるテーマの1つとなっています。

- 倫理:我々は現時点でプライバシーに関する明確な倫理的枠組みを共有していませんが、そのような枠組みが、次の例に示すように、何が「善」であるかを決定するために役立つものであることは明らかです。

・宗教:神性への近接性が「善」であるとされます。

・功利主義:最大多数の最大幸福が「善」であるとされます。

・否定的帰結主義:最も「悪くない」結果が「善」であるとされます。 - 合法性: 法律のことです。我々がプライバシーという言葉を使う際にはいつでも、指定の権威または統治権に従って、何が許可され何が許可されないかが決定されます。

- 技術:プライバシーを理解するための技術的なモデルであり、およびそれがどのように機能するかを指します。これは、将来のシステムを構築するために利用するモデルをアーキテクトに提供する、技術に関する説明であると同時に、規範的な枠組みでもあることにご注意ください。

技術の最前線において、我々は、プライバシーに関するグラフ理論に触発された説明を開始しました。これは、私が友人であるJoe Morenoと共にBloombergの記事で初めて発表したものです。下記にその記事の一部を示します。

「グラフ理論」とは、ユーザー、マシン、場所、およびその他のオブジェクト間における対関係を示すモデルを構築する数学の一分野であり、これを使うと、物理世界を究極のグラフとして思考可能にする、巨大な「ティンカートイ」のような構造を作ることができます。すなわち、あらゆるものが他のすべてのものに対していかに接続されているかを正確に図面化できる理想的なグラフが存在することになります。データブローカーにとって、ユニバーサルな究極のグラフへとより近付いた最先端の持続可能で有益なグラフを開発するための競争は、すでに始まっています。

この理論に基づいて、我々は、次の2つの次元を持つ3×3のグリッドを確立しました。

- 次元1 – 脅威ベクターの列挙:

・悪意ある攻撃:これには、敵対者によるインプット、悪意あるインプットによるトリック、トレーニングセットに含まれている人物の特定によるメンバーシップの推測、モデル反転攻撃(model inversion attack)として確認されているホワイトボックス攻撃などが含まれます。

・プライバシー漏洩:忘却される権利(現在、一部の法律では権利として主張されている)が可能であるかどうか、および推測による漏洩が可能であるかをテストします。

・倫理および公平性に関する懸念:デジタル市民のデータ自律性に対する脅威、トレーニングセットから出力に至るまでのバイアスや差別、AIによる既存パターン強化の傾向、現代社会にとって必須である責任モデル(我々は「AIが悪い」という主張がはびこるような事態を避けるべきです)などが含まれます。 - 次元2 – マシンそれ自体:

・データの収集または「インプット」

・モデルの構築

・モデルの生成または「アウトプット」

これは、複雑な関係を表すグリッドに適していました。

表1:問題の分類

我々は、信頼できる第三者の従来型ソリューション(転送時のデータ用)、匿名化(利用中のデータ用)、および古典的な暗号化(保存時のデータ用)が、我々の問題の分類における個々の「四角」に対して存在しているソリューションをマッピングする前には、タスクに合致しない理由について少々の時間を費やしました。

この結果、ソリューションの分類だけでなく、我々が列挙または想定するコネクテッド環境において必要とされる、新しい「プライバシー強化キット(PET)」に関する議論を生み出すことができました。

PETは、プライバシーに配慮した設計(privacy-by-design)に基づいて構築される一連のテクノロジーをカバーしており、データライフサイクルの各種の段階においてプライバシーを保護します。

表2:ソリューションの分類

最も興味深いことに、我々は、バイアスにおけるパターンの検出に使用されたMLが、ウォッチガード(watchguard)技術として何度も出現していることを発見しました。

これは重要であり、これ自身が、将来のサービスとして「監視者を監視する」ためのクリティカルなサービスとなる可能性があります。言い換えれば、我々は、問題の分類の影響力を調べるために、ウォッチガード用のMLとAIを保持できるようになります。

また、我々は、構築する必要のある新しい分野を発見しました。このセッションでの作業中に、この分野を「AIにとっての心理学」として考え始めるようになりましたが、脳のインフラストラクチャやコードに(今はまだ)直接侵入できない人間の心理学とは異なり、外部からAIの行動分析をはるかに超えた地点にまで進むことができます。

我々は、MLおよびAIの適応と学習に関する非常に優れた「追跡」とデバッグが行えます。この分野には、開発されるべき先進的なテクノロジーを集めたまったく新しいツールキットが存在しており、この分野は将来の起業家にとって豊かな可能性があると考えています。

さて、このセッションを終えるにあたって、皆さんに「何をなすべきか」を考えていただくために、ディストピア的およびユートピア的な短い警告の対比を示した後、本セッションの簡単な要約を示します。

表3:何をなすべきか

このセッションが、AIとMLに関連するプライバシーの議論を発展させること、そして人々が我々のアプローチや結論について議論を戦わせ、将来的により強固な基礎を確立できるようになることを切に希望します。

ホワイトペーパー「すべての組織が狙われている」

企業、組織がどんなにセキュリティを強固にしてもハッカーが悪用できる脆弱性は必ず存在します。侵入されることが避けられないことを受け入れ、新たな対策を立てる必要があります。本書で、なぜ避けられないのか、どのように対処するのかをご覧ください。

https://www.cybereason.co.jp/product-documents/input/?post_id=606