- 2023/06/22

- 脅威分析レポート

【脅威分析レポート】フリーウェアを装ったローダー経由で配信されるDJvuの亜種

Post by : Cybereason Global SOC Team

サイバーリーズンでは新たな脅威に関する情報をまとめた上で、それらの脅威から身を守るための実践的な推奨事項を提供します。本分析レポートは、最近確認された「フリーウェアを装ったローダー経由で配信されるDJvuの亜種」に関するものです。

現在の状況

サイバーリーズンのGSOC MDR(Managed Detection and Response)チームは、現在、フリーウェアやクラックされたソフトウェアを装ったローダーのペイロードを通じて配信されるDJvuランサムウェアの亜種を含むインシデントを調査しています。

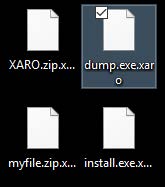

このような攻撃パターンは新しくはないものの、感染したファイルに.xaro拡張子を付加し、デクリプター(復号化ツール)と引き換えに身代金を要求するようなDJvuの亜種が関与するインシデントが確認されています。また、このインシデントには、さまざまなコモディティローダーやインフォスティーラーを提供するホストとの通信も関与しています。本脅威アラートでは、このようなDJvuの亜種(以下、これを「Xaro」と呼びます)を利用する攻撃の概要を説明します。

影響

攻撃者の目的は、被害者から身代金を得るために、被害者のデータを流出させ、情報を窃取し、ファイルを暗号化することです。

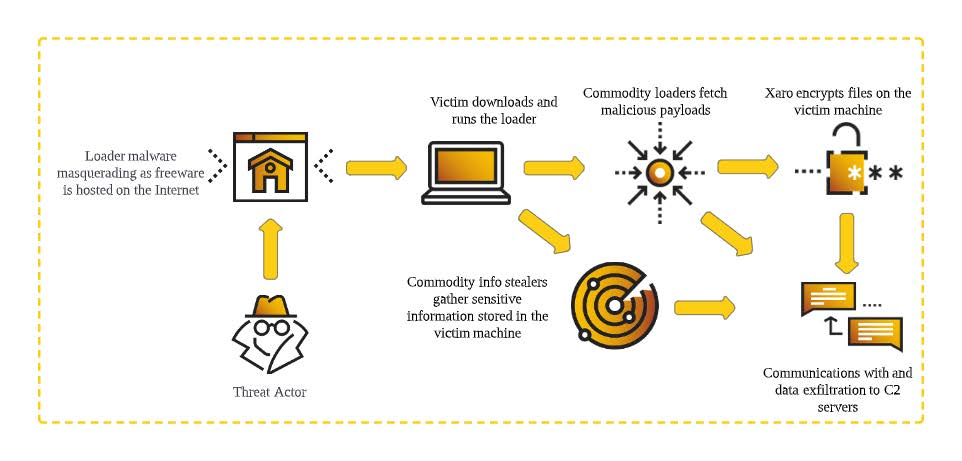

▲Xaro感染の攻撃フロー図:脅威アクターは、悪意あるペイロードをオンライン上のフリーウェアとしてホスティングします。ユーザーがそのペイロードをダウンロードして実行すると、さまざまなマルウェア(DJvuの亜種であるXaroを含む)が実行されます。

主な調査結果

- .xaro拡張子:この攻撃で観測されたDJvuの亜種は、感染先のファイルに.xaro拡張子を付加した上で、身代金要求書(ファイル_readme.txt)をドロップします。感染したファイルに.xaroとは異なる拡張子を付ける別のDJvuの亜種も複数確認されています。

- ショットガン型の感染:xaroは、それ以外のさまざまな悪意あるファイルと共に導入されていることが確認されています。これは、脅威アクターが「ショットガン」型のアプローチを採用していることを意味します。

- フリーウェアが持つリスク:この攻撃は、信頼できないソースからフリーウェアをダウンロードすることはリスクが伴うことを示す好例となるものです。

分析

■感染フロー

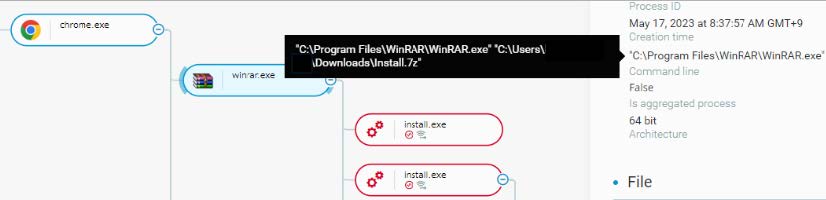

感染は、ユーザーが信頼できないソース(正規のフリーウェアを配布しているサイトを装うもの)からアーカイブファイルinstall.7zをダウンロードすることから始まります。このアーカイブが、Winrarなどのアーカイブ解凍ツールを通じてオープンされると、install.exeが実行されます。

▲初期感染ベクター

Install.exeファイル自体は、かなり大きなサイズ(680MB)のパックされたバイナリファイルです。このファイルのメタデータを分析すると、同ファイルがPDF作成ソフトを装おうとしていることが分かります。

▲Install.exeのメタデータ

install.exeのファイルハッシュは、本稿執筆時点では、公開されている脅威インテリジェンスとしては不明ですが、サンドボックス分析によれば、PrivateLoaderのインスタンスであることが示唆されています。PrivateLoaderは、2021年に初めて観測されたPPI(pay-per-install)型のモジュール式ダウンローダーであり、フリーウェアや正規のソフトウェアのクラックされたバージョンを提供するサイトでしばしば確認されています。

Install.exeは、ロシア、マレーシア、デンマークに置かれているC2サーバーと通信しており、データの大部分は、ロシアのソーシャルメディアサービスである「VK」に関連するドメインから取得されたことが確認されました。この通信の結果、次のような各種のコモディティマルウェアがダウンロードされ実行されました。

- Redline Stealer:インフォスティーラープログラムの1つです。ブラウザ、暗号通貨ウォレット、サードパーティアプリケーションに保存されている機密データを見つけて流出させるだけでなく、その他のマルウェアのダウンローダーとしても機能します。

- Vidar:インフォスティーラープログラムの1つです。データ、アカウント認証情報、暗号通貨ウォレット情報などを収集し、流出させることに主眼を置いています。

- Amadey:ロシアをベースとするボットネットプログラムの1つです。感染先の端末に関する情報をC2サーバーへと送信し、ローダーとして機能します。

- SmokeLoader:モジュール式のマルウェアローダープログラムの1つです。主に、感染先のシステムに新しいマルウェアを導入するために使用されます。

- Nymaim:PrivateLoaderと一緒に観測されることがあるダウンローダープログラムの1つです。ロック画面を表示しつつ、さらにマルウェアをダウンロードします。

- GCleaner:モジュール式のローダープログラムの1つです。もともとは、デスクトップ最適化ツールとして被害者に宣伝されていました。

- XmRig:暗号通貨採掘ツールの1つです。多くの場合、暗号通貨Moneroを採掘するためにマルウェアにバンドルされています。

- Fabookie:インフォスティーラープログラムの1つです。Facebookアカウントに関連する情報の窃取に特化したものです。

- LummaC Stealer:ロシアをベースとするMaaSプラットフォームの1つです。インフォスティーラープログラムとして動作します。

▲RedlineとNymaimの攻撃ツリー

コモディティマルウェアのダウンロードと実行に対する、このようなショットガン型のアプローチは、疑わしいフリーウェアやクラックされたソフトウェアのサイトを発生源とするPrivateLoader感染によく見られるものです。このアプローチは、次のような4つの主要な目標を満たすように見えます。

- 複数のローダーを使用して、その他のペイロードの実行を難読化することで、調査作業を複雑化すること。

- C2サーバーから新しいペイロードがダウンロードされ実行されても、さまざまなペイロードの情報窃取機能を利用して、機密情報を収集し、流出させること。

- 多様な戦術を活用することで、1つのペイロードがブロックされた場合でも、全体として感染の成功を保証すること。

- 大量のレジストリエントリやスケジュールタスクを通じて、パーシステンスを確立すること。

Xaro

最初のXaroペイロードは、プログラムinstall.exeの最初の実行から3分以内に被害者の端末上で実行されていることが確認されました。このペイロードは数回実行されて終了し、2つの異なる実行フローが観測されました。これら2つの実行フローは異なる目標を持ちますが、マルウェアのコピーをC:\Users\User\AppData\Local\[Randomly generated UUID]\ディレクトリに作成するなどの特徴は同じです。

■第1フロー

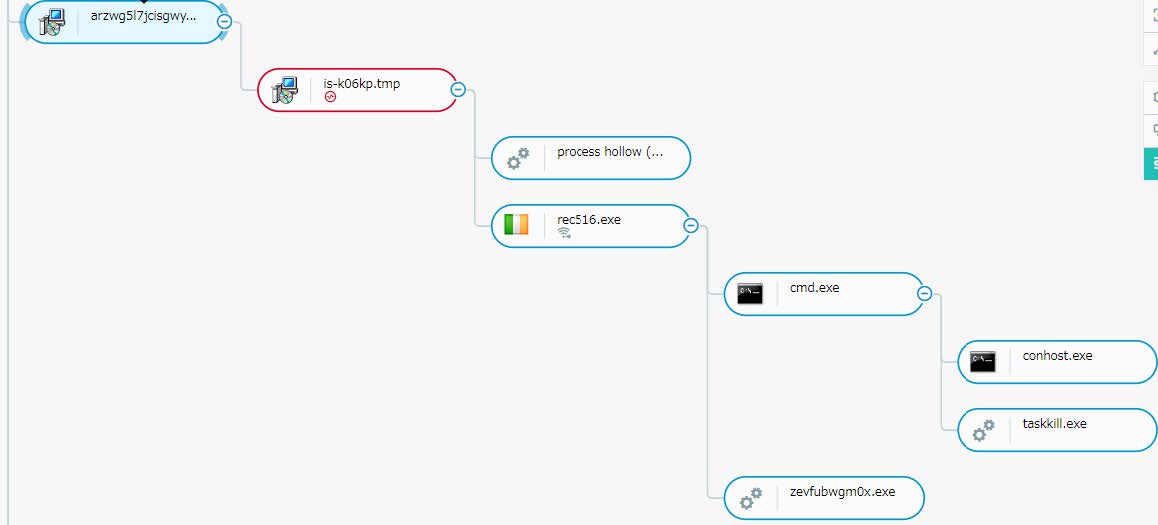

このプロセスは、4桁の英数字からなるランダムな名前(5r64.exeなど)で実行され、自身の子プロセスを生成した後、終了前にプロセスの空洞化を通じてコードをインジェクトします。この子プロセスは、実行時にレジストリキーを作成し、\software\microsoft\windows\currentversion\run\syshelperに保存した後、複数のC2サーバーへと接続します。これらのC2サーバーは、ドメインcolisumy[.]com、zexeq[.]com、api.2ip[.]uaに関連していることが確認されています。

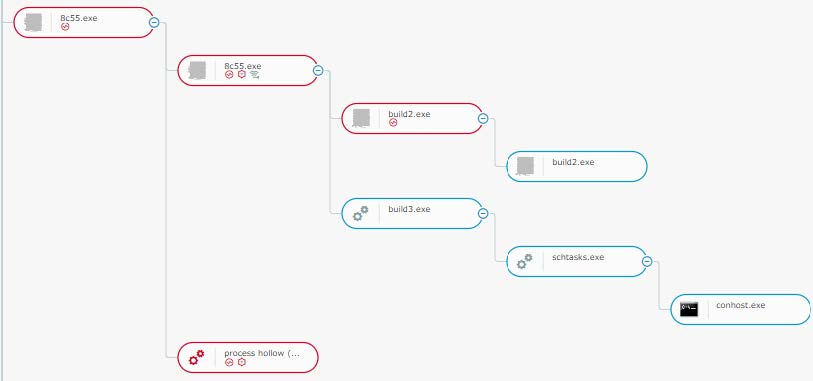

▲第1フローの攻撃ツリー

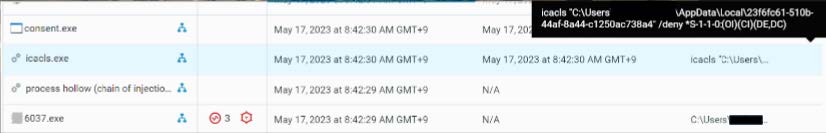

DJvuに関連するその他のいくつかのサンプルで観測されたように、Xaroプロセスは、Windowsコマンドラインユーティリティプロセスicalcs.exeを利用して、そのディレクトリ内にあるよく知られているSIDの「S-1-1-0(環境内のすべてのユーザーを意味する)」アクセスオブジェクトを拒否することで、自分自身またはその子に対して実行される削除コマンドを明示的に拒否できます。

▲Xaroプロセスの後に呼び出されるicalcs.exe

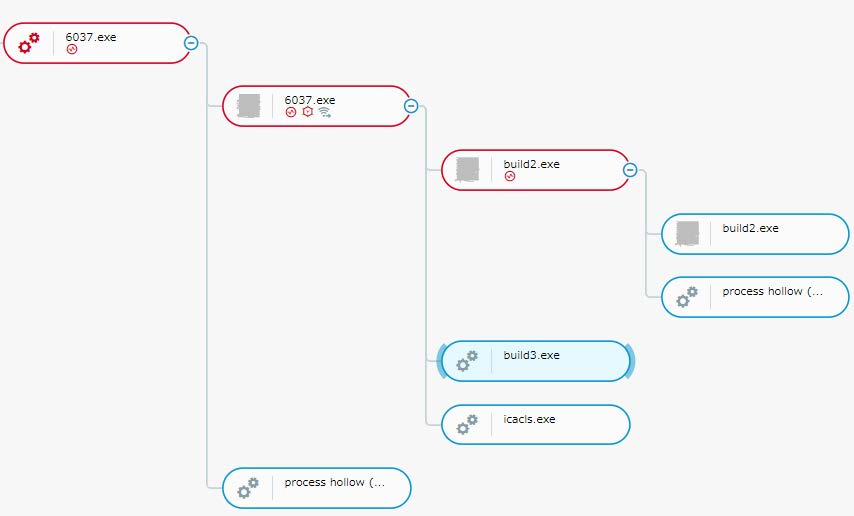

実行された後、Xaroプロセスは、保護されたディレクトリ内に、build2.exeとbuild3.exeという名前でVidarインフォスティーラーおよびClipbankerのインスタンスを生成します。

このアクティビティの結果、Azure-Update-Taskというスケジュールタスクが作成され、DJvuと一緒にドロップされることが多いmstsca.exeが実行されることが観測されました。

▲スケジュールタスクの生成を含む第1フローの攻撃ツリー

■第2フロー

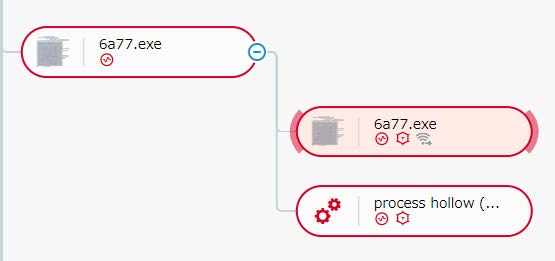

最初の感染から約15分後に、第2の実行フローが発生し、ランダムに生成された4つの英数字の長い名前を持つ新しいプロセスが生成されます。このプロセスは、前回と同様、自分自身の子プロセスを生成し、プロセスの空洞化を実行した後に終了します。この子プロセスは、C2サーバー「api.2ip[.]ua」へと接続することが確認されました。第1フローとは異なり、この第2フローは、AES-256アルゴリズムを使用して、感染先の端末上のC:\Users\Userディレクトリ内にあるファイルの暗号化を開始します。

▲第2フローの攻撃ツリー

▲Xaroにより暗号化されたファイル

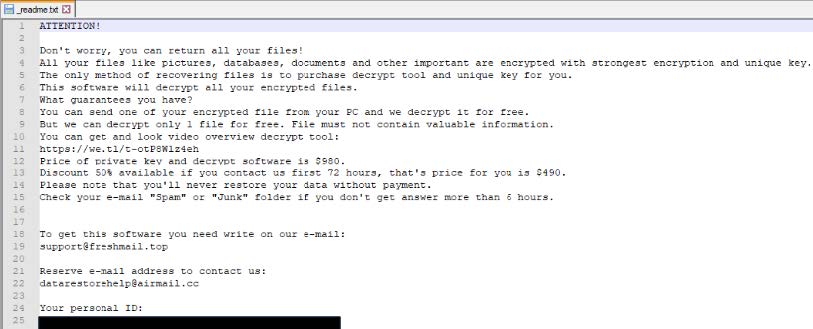

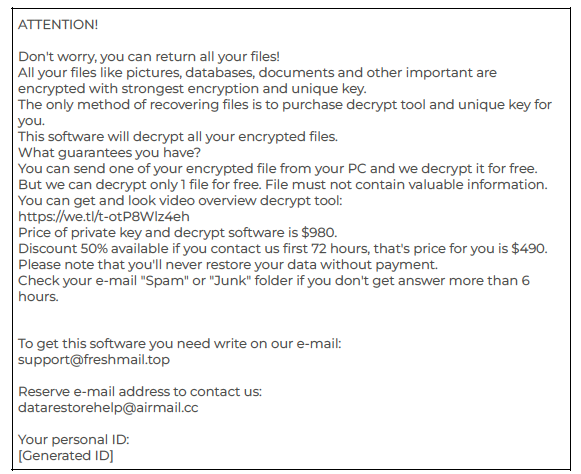

暗号化アルゴリズムが終了すると、Xaroは、身代金要求書をテキストファイル_readme.txtとしてディレクトリC:\Users\Userにドロップします。

▲Xaroの身代金要求書(テキストファイル)

▲身代金要求書のコピー(テキストファイル)

この身代金要求書には、ランサムウェアの常套手段として、復号化ツールと引き換えに身代金を支払うこと、迅速な支払いには割り引きが適用されることが書かれています。これらは、被害者がさらなる調査を行う意欲や、時間をかけて自分でファイルを復号化しようとする意欲を失わせるための文言です。

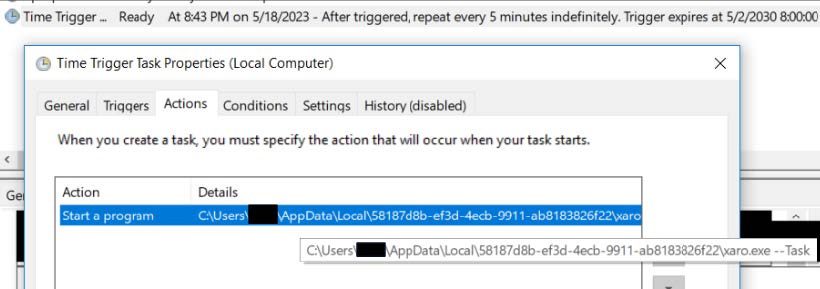

この実行では、以前に観測されたパーシステンス確立のために使用されるレジストリエントリに加えて、タスク名「Time Trigger Task」を持つスケジュールタスクが設定されます。このタスクは、C:\Users\User\AppData\Local\[Randomly generated UUID]\ディレクトリに格納されているXaroペイロードを再実行することで、当該環境に新たに導入されたファイルを暗号化します。

侵害の痕跡(IoC)

この攻撃で観測されたIoCの一覧を下記に示します。特定のIoCは、攻撃により異なる場合があることにご注意ください:

| タイプ | 値 | コメント |

|---|---|---|

| SHA-256 | 10ef30b7c8b32a4c91d6f6fee738e39dc02 233d71ecf4857bec6e70520d0f5c1 |

install.exe |

| SHA-256 | 83546201db335f52721ed313b9078de267e af1c5d58168b99e35b2836bf4f0fc |

Xaroペイロード |

| SHA-256 | 3d9cf227ef3c29b9ca22c66359fdd61d9b3 d3f2bb197ec3df42d49ff22b989a4 |

Build2.exe |

| SHA-256 | 8d7f0e6b6877bdfb9f4531afafd0451f7d17 f0ac24e2f2427e9b4ecc5452b9f0 |

Build3.exe |

| Domain | api.2ip[.]ua | XaroのC2サーバー |

| Domain | colisumy[.]com | XaroのC2サーバー |

| Domain | zexeq[.]com | XaroのC2サーバー |

| Task Name | Azure-Update-Task | スケジュールタスク |

| Task Name | Time Trigger Task | Xaroの再実行に使用されるスケジュールタスク |

| Registry | software\microsoft\windows\currentvers ion\run\syshelper |

パーシステンス確立のためにXaroにより使用されるレジストリエントリ |

これらのIoCは、脅威ハンティングのために利用できます。

結論

この種の攻撃は目新しいものではありませんが、自社とデータを守ろうとする企業ネットワークにおいて、感染した端末が受ける影響の速さと広範さを慎重に理解する必要があります。この攻撃では、感染から15分以内にC2通信が確立され、2次および3次ペイロードのダウンロードと実行、機密データへのアクセスと流出、そしていくつかの形態のパーシステンスの確立が行われた後、ランサムウェアが実行されました。このような脅威に直面した場合、エンドポイントでの保護が不可欠となります。

脅威アクターは、悪意あるコードを密かに導入する方法として、フリーウェアの偽装を好むことが知られています。さらに、今回のケースでは、感染したファイルに.xaro拡張子が追加されましたが、それ以外の拡張子を追加するDJvuの亜種もネット上で観測されています。感染リスクを軽減するためには、信頼できないソースからソフトウェアをダウンロードして使用することにはリスクが伴うということについて、ユーザーを教育する必要があります。

サイバーリーズンによる推奨事項

Cybereason 防御プラットフォームを使うと、DJvuの亜種を使用した攻撃で観測されるポストエクスプロイトを検知し、実行を防止できます。サイバーリーズンでは、次の措置を実施することを推奨しています。

- 信頼できないソースからフリーウェアをダウンロードすることや、クラックされたソフトウェアをダウンロードすることのリスクについて、ユーザー教育を徹底すること。

- 前述したIoCを、「Block & Prevent」フラグを使って、お使いの環境のカスタムレピュテーションリストに追加すること。

- Cybereason Anti-Ransomware(アンチランサムウェア)の保護モードをPrevent(実行防止)に設定すること。これにより、ランサムウェアに対する最大限の防御を実現できます。

- Cybereason 防御プラットフォームで、「Application Control(アプリケーションコントロール)」を有効にすること。これにより、悪意あるファイルの実行をブロックできます。

Cybereasonを導入済みのお客様の場合

【ホワイトペーパー】ランサムウェアの歴史、組織、攻撃手法とその実態を徹底攻略

緊迫する国際情勢に伴い日本においても急増しているサイバー攻撃、事業停止など甚大な影響を及ぼすランサムウェア攻撃など、企業・組織におけるサイバーセキュリティへの取り組みは、もはやIT/セキュリティ担当者だけの課題ではなく、事業の継続性を担保する上で組織全体で取り組むべき最重要の課題となりました。

今回のテーマは「ランサムウェアの歴史、組織、攻撃手法とその実態を徹底攻略」で、ランサムウェア攻撃者自体や攻撃手法だけでなく、米国を始めとする国家のサイバー政策による影響を踏まえつつ、彼らを取り巻く環境にも注目し、その実態に迫ります。

本ホワイトペーパーでは、そのテーマに沿って講演したセッションの中から厳選した3つのセッションをご紹介します。

https://www.cybereason.co.jp/product-documents/white-paper/9248/