- 2023/07/11

- サイバー攻撃

戦いの歴史から学ぶ「サプライチェーンリスク」を狙い撃ちした攻撃

Post by : Cybereason Japan Marketing Team

2023年5月29日から6月2日にかけて、弊社主催のオンラインセミナー「Cybereason Security Leaders Conference 2023春 トップランナーと考えるこれからのサイバーセキュリティ」が開催されました。本稿では、第3日目に行われた国立研究開発法人情報通信研究機構 主席研究員 伊東寛氏によるセッション「戦いの歴史から学ぶこれからのサイバーセキュリティ Part3 ~サプライチェーンリスクを中心として~」の内容を紹介します。

戦争では古くから用いられてきた「サプライチェーンを狙い撃ちした攻撃」

近年、企業のサプライチェーンの脆弱性を狙ったサイバー攻撃「サプライチェーン攻撃」がクローズアップされています。一方、リアル世界の戦争の歴史を振り返ってみると、敵国のサプライチェーンの寸断を狙った攻撃手法はこれまで数多く用いられてきました。例えば第二次世界大戦において米国は、ドイツの戦車製造に使われるベアリングの工場を集中的に攻撃することで、戦車製造能力の低下を図ることに成功しています。

こうした手法は現代のサイバー攻撃にも脈々と受け継がれており、例えばよく知られている米コロニアル・パイプラインの事例では、米国最大の燃料パイプライン運営会社のシステムがランサムウェア攻撃により停止に追い込まれたことで、同社のパイプラインを利用する多くの企業が影響を受けました。また日本国内においても、大手自動車メーカーの取引先がやはりランサムウェア攻撃によってシステム停止に追い込まれた結果、メーカーの組み立て工場が一斉に操業停止に追い込まれました。

さらには、企業のサプライチェーンに連なる関連企業や取引先を通じて、マルウェアを巧みに送り込む手法もたびたび使われています。例えばターゲット企業の取引先企業のシステムにまずは侵入し、普段の業務でやりとりされているメールを盗聴した上で、あたかも普段やりとりされている業務のメールを装って不正メールをターゲット企業に送り込み、マルウェア感染を図る手口が多用されています。

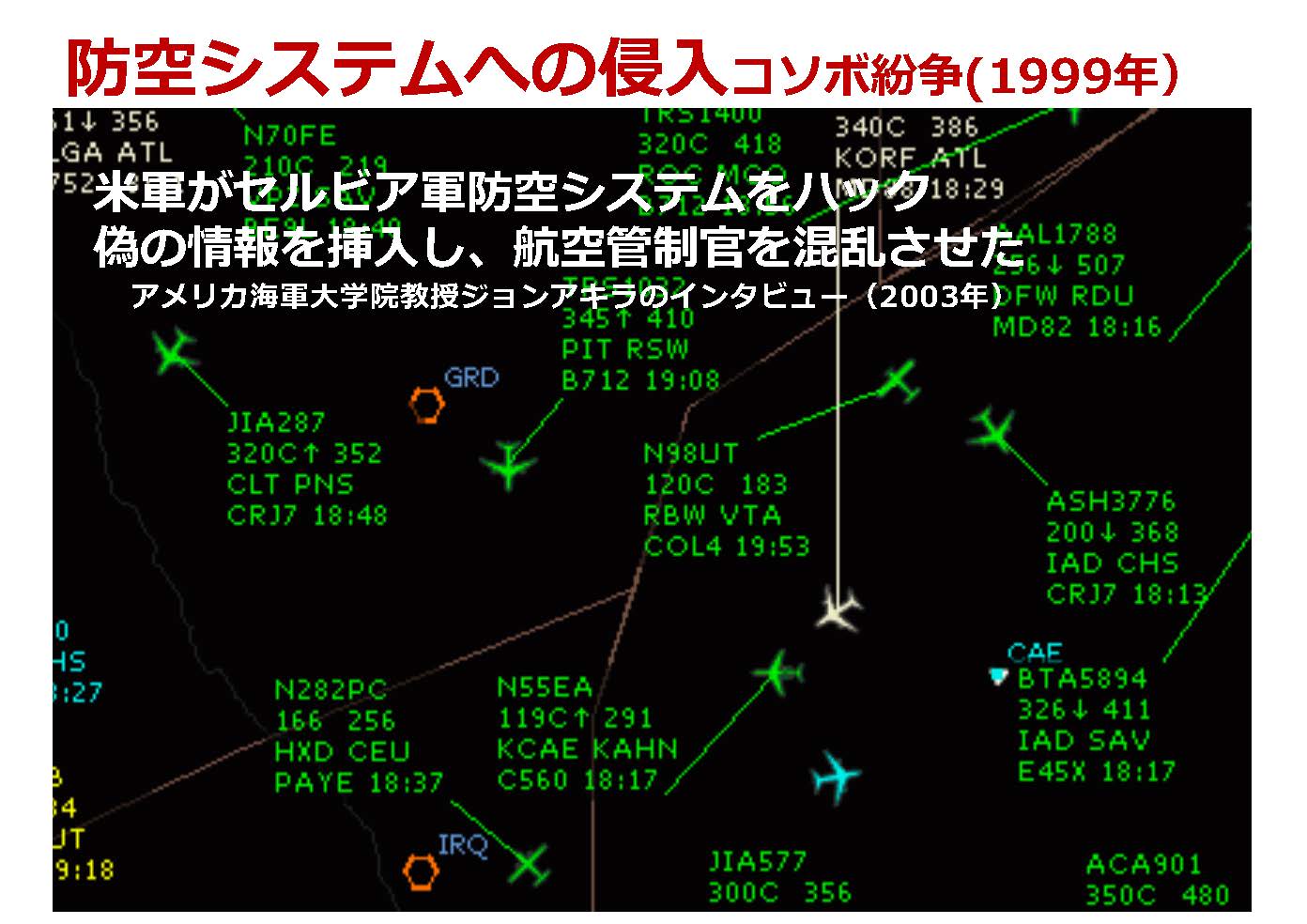

実はこうした手法も、軍事の世界ではかなり以前から用いられてきました。例えば1999年に勃発したコソボ紛争では、米軍がセルビア軍の防空システムに侵入して偽の情報を挿入して航空管制官を混乱させたと言われています。また2007年にイスラエル軍がシリアの核施設(と目される施設)に対して航空攻撃を行った際には、やはりレーダーシステムにあらかじめ侵入して攻撃機の接近をレーダーが検知できなくしたという説もあります。

ターゲットが利用するシステムの製造過程で脆弱性を忍び込ませる

これまで紹介してきたサプライチェーン攻撃の手法は、主に既存システムに対して後から侵入を試みるものですが、システムが製造される過程で意図的に脆弱性やバックドアを仕込んでおき、後にそれを悪用するという手口も軍事の世界では用いられてきました。

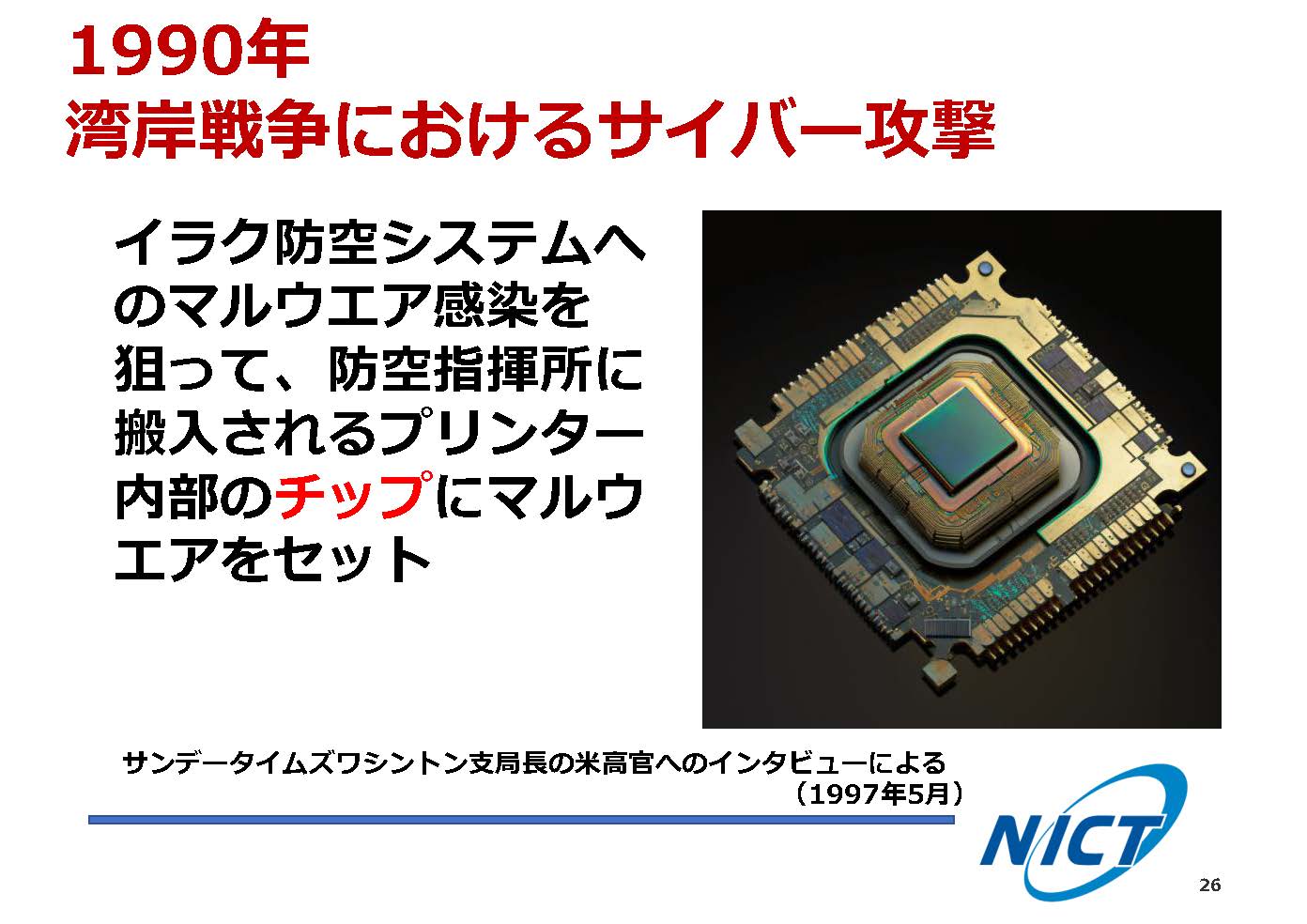

例えば1990年に勃発した湾岸戦争において、米軍はイラクの防空システムへのマルウェア感染を狙って、イラクの防空指揮所に搬入されるプリンター装置の内部にマルウェアが仕込まれたチップを埋め込んだという話が伝わっています。

サイバーセキュリティの世界においても同様に、攻撃対象の企業が導入する製品にあらかじめ脆弱性やバックドアを仕込んでおくという手口がたびたび用いられており、これも広義のサプライチェーン攻撃の一種とされています。例えば、ケンブリッジ大学TAMPER研究所のSergei Skorobogatov上級研究教授が英国および米国から依頼を受けて行った調査では、シリコンチップに未知のバックドアが仕掛けれているケースが発見されたといいます。また米マイクロソフトは2019年、ファーウェイ製ノートPCの一部にバックドアが存在すると発表しています。

ハードウェア製品だけでなくソフトウェア製品でも同様のリスクは指摘されており、クリーンアップツール「CCleaner」の開発ベンダーであるPiriform社のサーバーがマルウェアに感染した結果、CCleanerの公式ウェブサイトから配布されたソフトウェアにマルウェアが仕掛けられ、これを使った多数のユーザーのシステムがマルウェアに感染しました。また2021年にオープンソースのログツール「Log4J」の脆弱性が発見され、これを使って開発された世界中の膨大な数のシステムが影響を受けたことはまだ記憶に新しいところです。

国を挙げたサプライチェーン攻撃対策が進む

こうしたサプライチェーンの脆弱性を狙った攻撃は近年ますます増えているため、当局もその対応を急ピッチで進めています。例えば米国政府は2019年度国防権限法(NDAA2019)において、中国ハイテク5社の製品や部品の調達を禁止する方針を決定しており、同盟国にも同様の対応を要請しています。

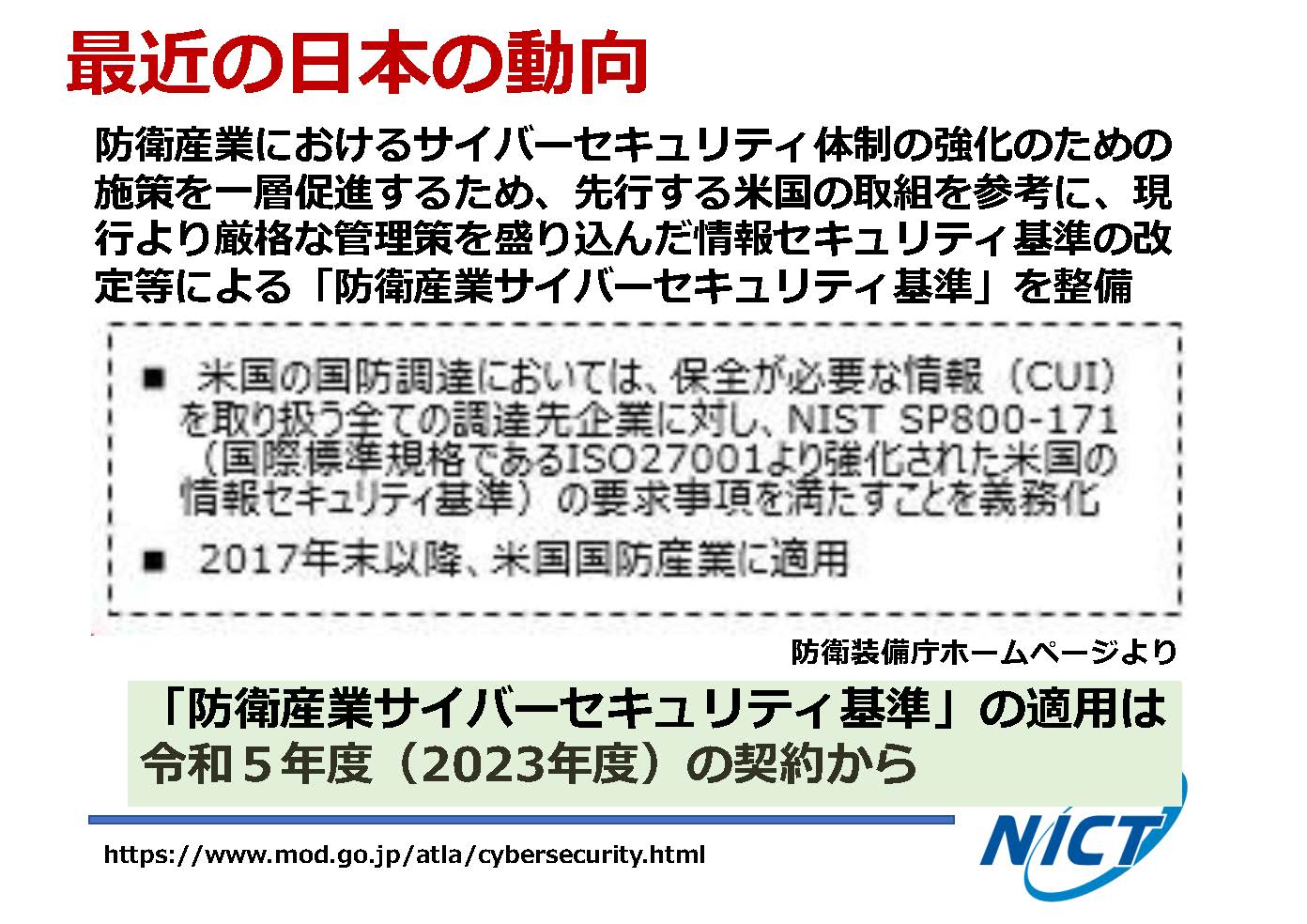

米国の同盟国である日本においても、対象となる企業名こそ挙げていないものの、2018年に発行した「IT調達に係る国の物品等又は役務の調達方針及び調達手続に関する申合せ」においてサプライチェーンリスク対策のための具体的な方策を示しています。防衛産業においてはさらにもう一歩踏み込み、米国の「SP800-171」に倣って自社だけでなく取引先のセキュリティ強化も要求する「防衛産業サイバーセキュリティ基準」を定めています。

このように、今後もますますサプライチェーンリスクに配慮したサイバーセキュリティ対策の重要性が増してくるものと考えられます。自社を防御するだけでは決して十分ではなく、取引先や関連企業の対策状況も把握しておかないと、そこを突かれて侵入されるリスクがあること。そして自社の防御力を高めることは、大事な取引先を守ることにもつながること。これらを肝に銘じ、サプライチェーンに含まれる各社と密接に連携し、信頼性のあるセキュリティソリューションを積極的に活用しながら最新のサプライチェーン攻撃に対抗していくことが求められています。

【ホワイトペーパー】最新の脅威分析から読み解くランサムウェア対策〜ランサムウェアとサプライチェーン攻撃から情報資産を守るには〜

世界中で猛威をふるうランサムウェア。

その最新の攻撃にはどのような特徴があり、またどのような脅威があるのか。

本資料では、ランサムウェア、サプライチェーン攻撃、Emotetなど最新の脅威分析から傾向を読み解き、あらゆる企業・組織が今取るべき効果的な対策についてご紹介します。

https://www.cybereason.co.jp/product-documents/white-paper/8261/