- 2023/07/26

- セキュリティ

2023年1月から4月にかけて世界中で観測された脅威の傾向から学べることとは

Post by : Cybereason Japan Marketing Team

2023年5月29日から6月2日にかけて、弊社主催のオンラインセミナー「Cybereason Security Leaders Conference 2023春 トップランナーと考えるこれからのサイバーセキュリティ」が開催されました。本稿では、5日目に行われた弊社 グローバルSOC セキュリティサービス アシュアランスマネージャー パク・ヨンジンによるセッション「サイバーリーズンが検知したサイバー攻撃の最新情報」の内容をご紹介します。

2023年第一四半期に多く検知されたMalOpは?

弊社が運営しているグローバルSOC(GSOC)はその名の通り、グローバル規模で世界中の脅威を検知・分析することを目的とした組織です。主に米国、APAC(アジア太平洋地域)、EMEA(欧州、中東、アフリカ)の3拠点にSOCを構えており、24時間×365日体制で世界中のサイバーリーズン製品から上がってくるMalOp(Malicious Operations)の検知・分析に当たっています。ここではそれらのうち、2023年1月から4月にかけて世界中で検知されたMalOpの内容を紹介するとともに、近年におけるサイバー攻撃の傾向について考察してみたいと思います。

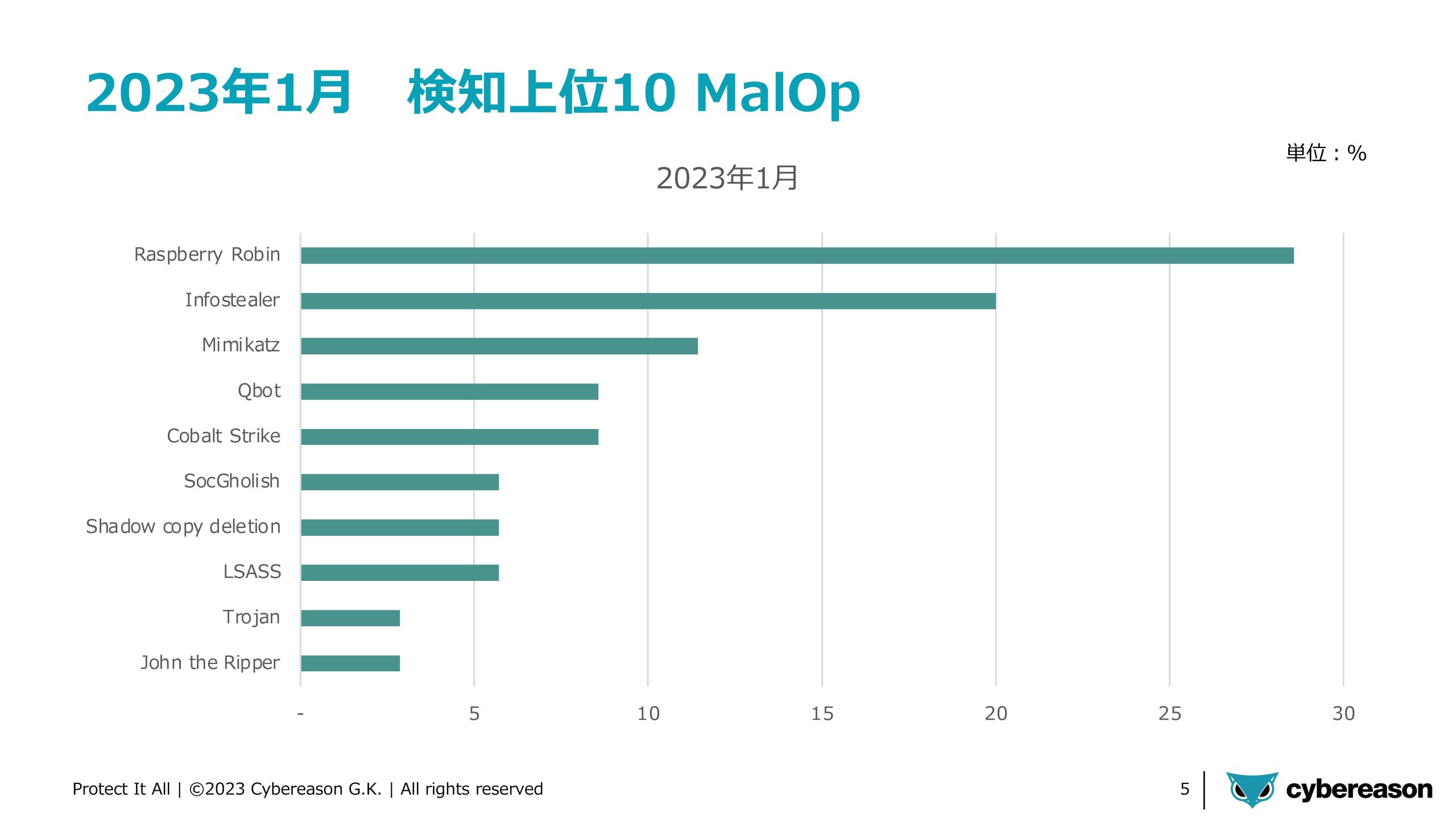

■2023年1月

2023年1月に最も多く検知されたMalOpは「Raspberry Robin」でした。日本ではあまり馴染みがないMalOpですが、欧州では感染例が多く報告されています。主にUSB媒体経由で感染し、最終的にランサムウェアの被害などにつながります。このほかにも情報窃取型のマルウェアや、認証情報のテストツール「Mimikatz」を悪用した攻撃などが多く検知されています。

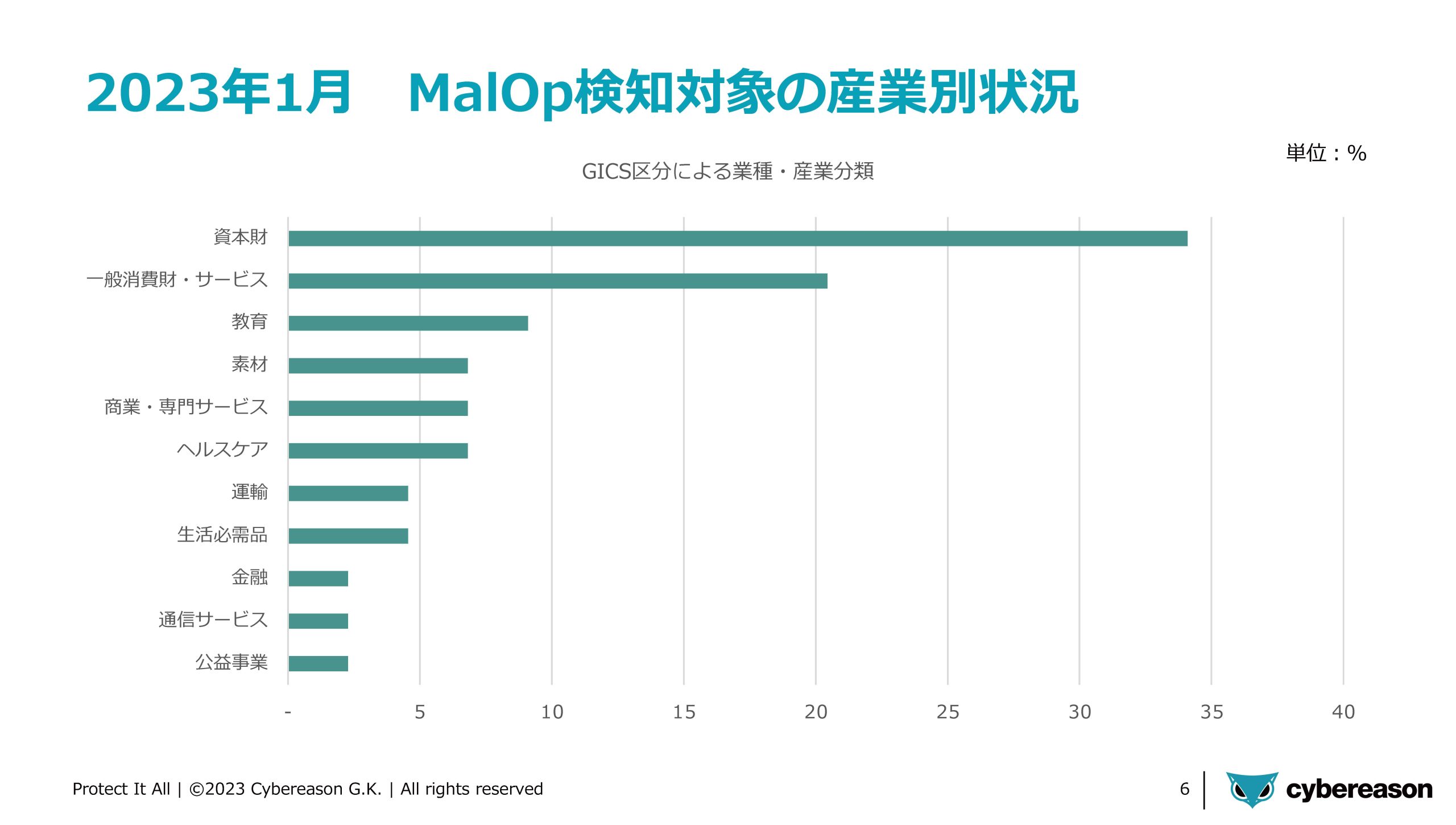

なおMalOpの検知数を産業別に比較してみると、資本財(製造業、建築・土木業など)が最も多い結果となりました。これは、サイバーリーズン製品のユーザーに製造企業が多いことが原因の1つだと考えられます。またこのほかにも、教育やヘルスケアの業界で比較的多くのMalOpが検知されているのが特徴の1つだと言えます。

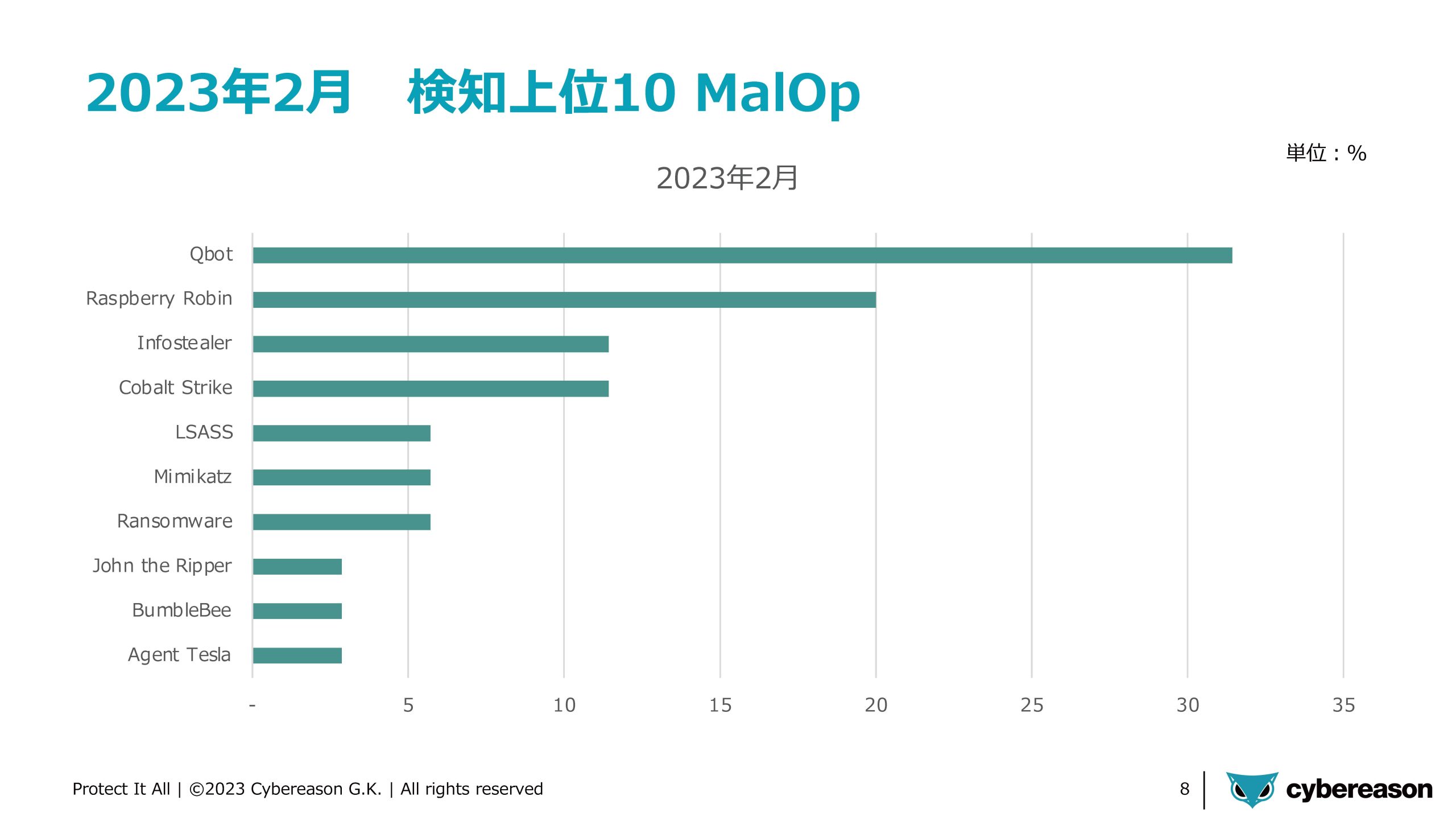

■2023年2月

2023年2月には、前月に最も多く観測されたRaspberry Robinを抜いて、「Qbot」が最も多く検知されました。これはEmotetと同様にフィッシングメール経由で感染するマルウェアで、感染後はランサムウェアをはじめとするさまざまなマルウェアをダウンロードして攻撃を仕掛けます。そのほかにもペネトレーションツールを悪用した攻撃「Cobalt Strike」や、Windowsの正規プロセス「LSASS」を悪用した攻撃を検知するMalOpなどが数多く検知されています。

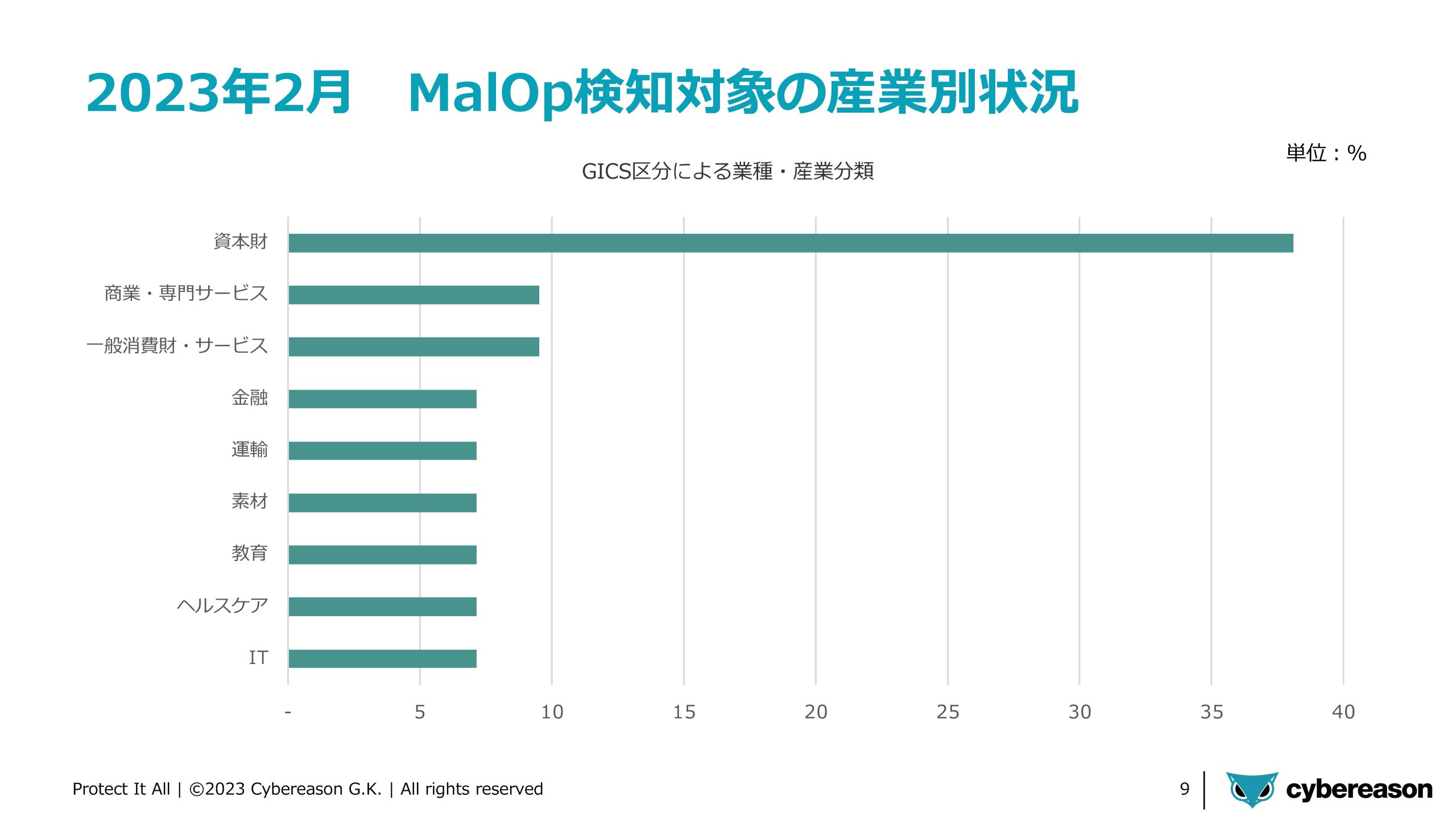

なお産業別の検知数を見ると、前月と同じく資本財関連の企業が最も多くのMalOpを検知しています。

■2023年3月

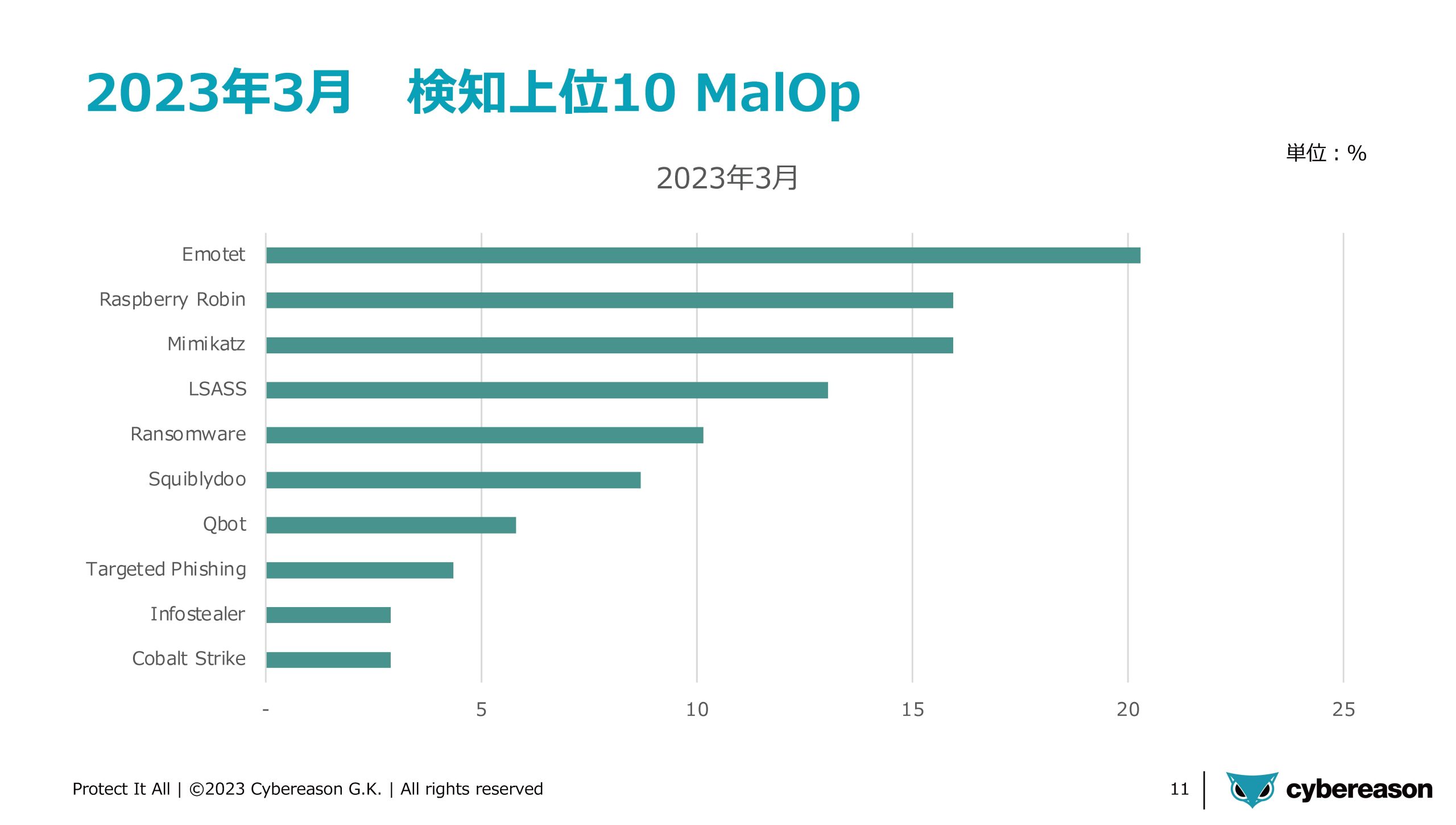

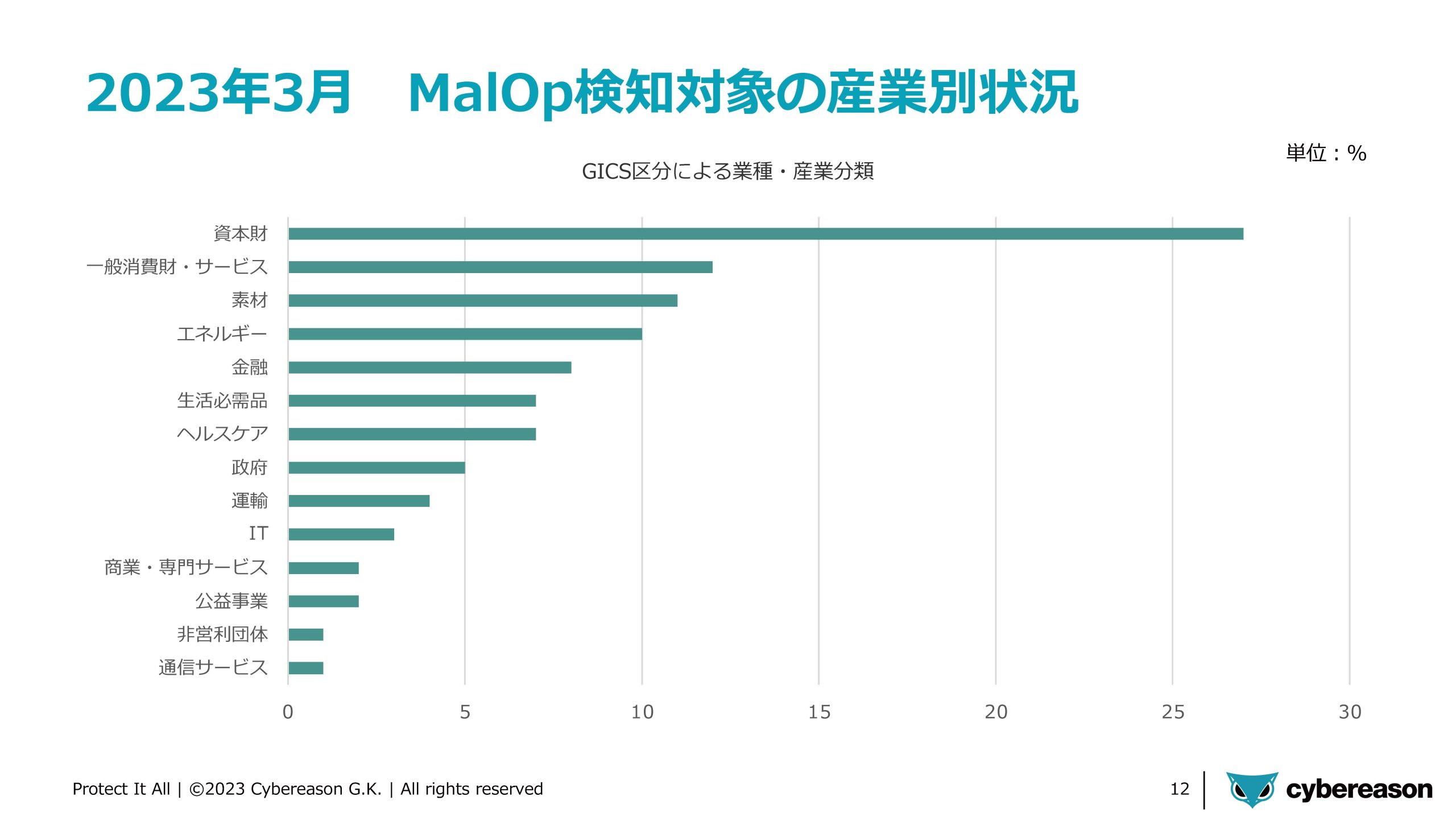

2023年3月には世界規模でEmotetの攻撃キャンペーンが実施され、多くの企業・組織が被害に遭いました。メディアで大きく取り上げられたこともあり、記憶に新しい人も多いでしょう。弊社のGSOCでもこの月はEmotetのMalOpを多数観測し、Raspberry Robinを抑えて最も多い検知数となりました。

ただし過去に行われたEmotetの大規模キャンペーンと比べると、今回のキャンペーンは比較的被害は少なかったようです。その理由として、攻撃の規模自体が過去のキャンペーンと比べて小さかったことに加えて、過去にEmotetによる被害をさんざん受けた教訓から、世界中の企業・組織がフィッシングメール対策に力を入れてきたことの効果が表れているのではないかと考えられます。

■2023年4月

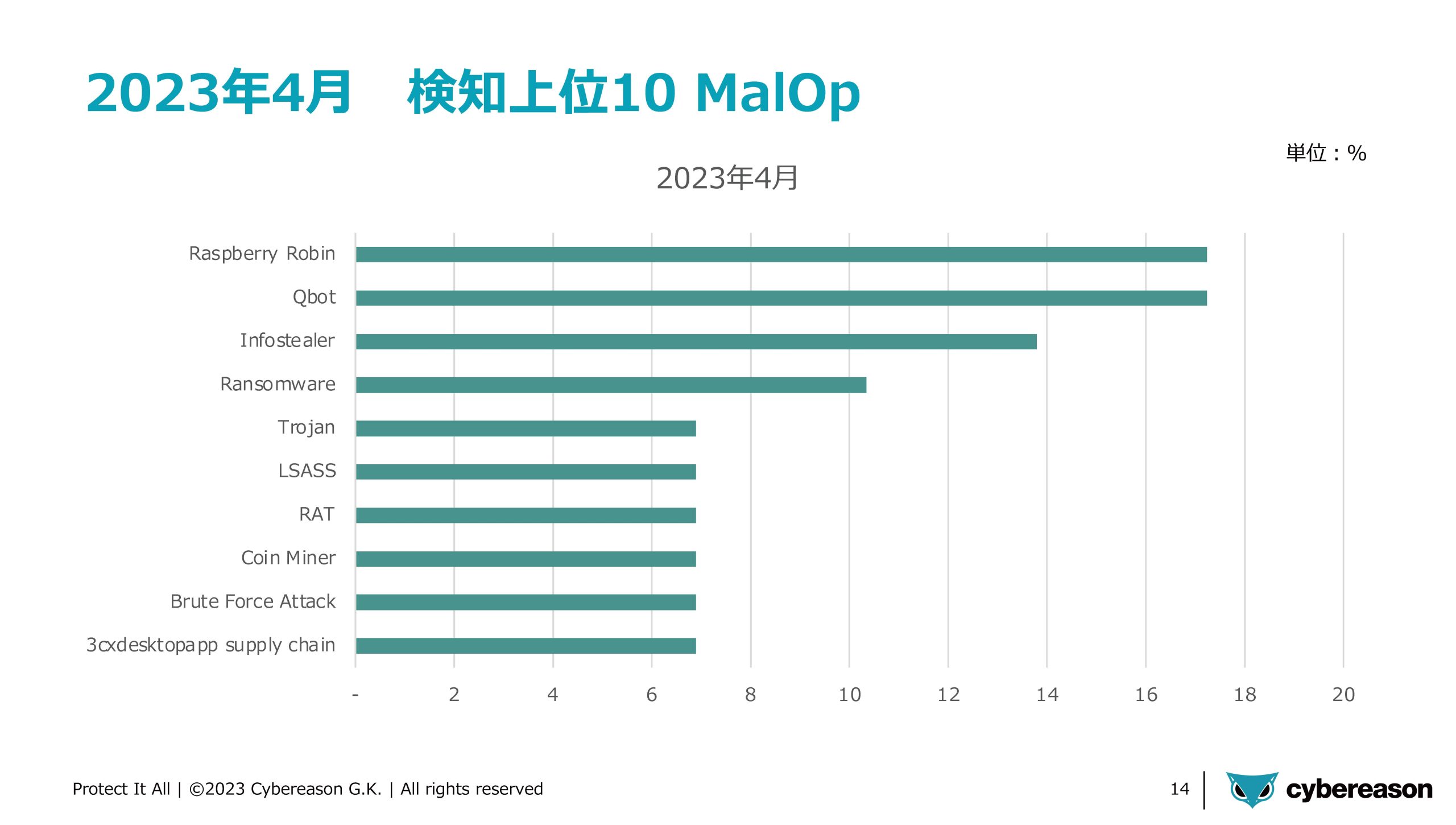

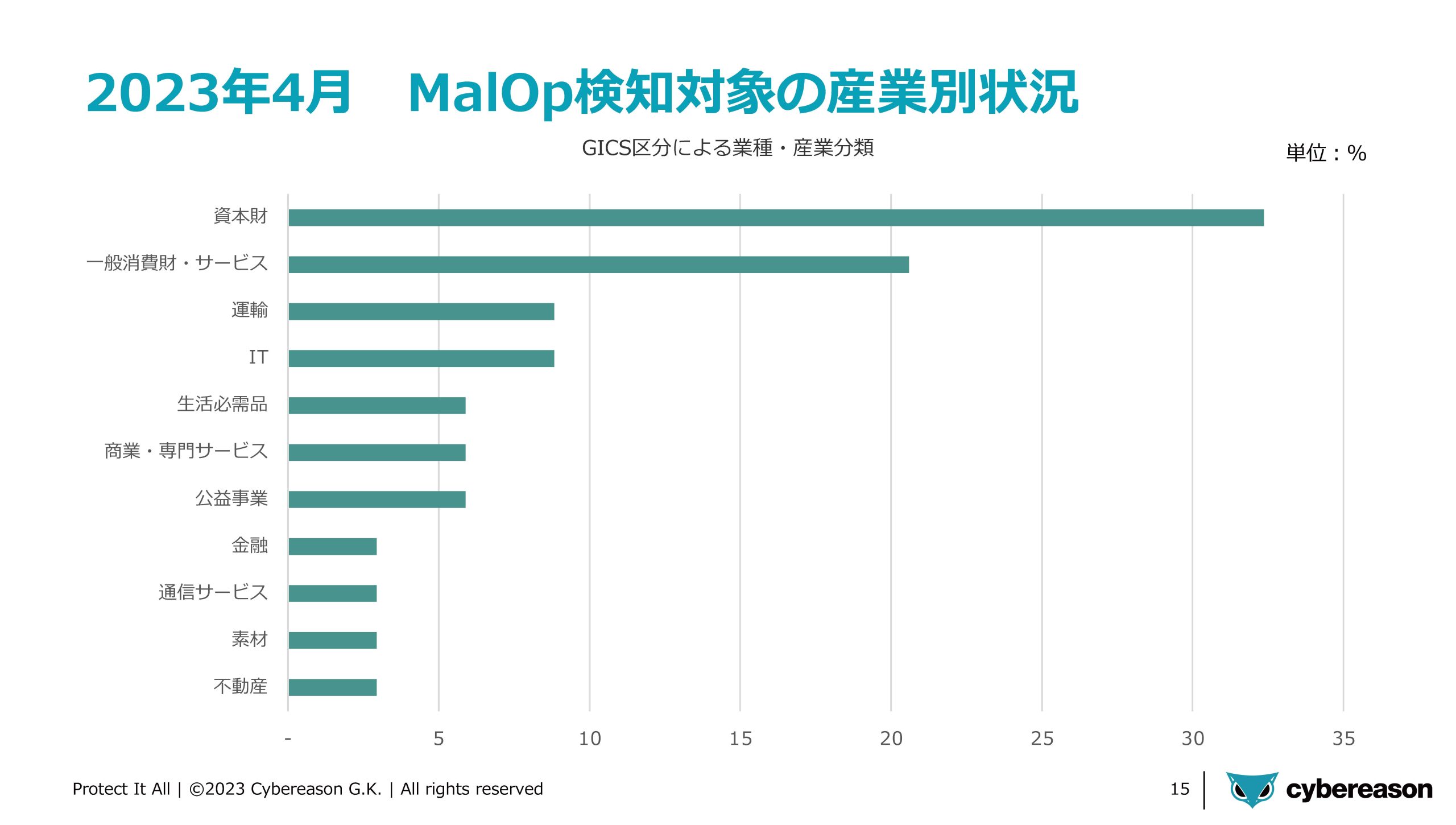

2023年4月に検知されたMalOpの数は、同年1月~3月と比べると若干少数に留まりました。検知されたMalOpの種類としては、それまでも多数観測されていたRaspberry RobinやQbot、ランラムウェア、トロイの木馬、LSASSなどが上位を占めました。

また総数は少なかったものの、3CX社のソフトウェア製品にバックドアを仕込むサプライチェーン攻撃がこの月に発生しており、弊社のGSOCでもこれを示すMalOpを検知しています。ちなみにこの脆弱性が発覚後、3CX社が修正版のソフトウェアをすぐに配布したためにこの攻撃は比較的早期に収束し、その後は弊社のGSOCでも対応するMalOpは検知されていません。

基本的なセキュリティ対策を徹底することが大事

このように2023年1月から4月にかけてさまざまな種類のサイバー攻撃が観測されましたが、これらに対処するために何か特別な対応が必要になるわけではありません。ほとんどの攻撃は、OSやアプリケーションのバージョンを最新に保ったり、怪しいメールの開封や不要なサイトの閲覧を控えたり、アンチウイルス製品を強力な動作モードで運用するなど、基本的なセキュリティ対策を徹底することで被害を防ぐことができます。

加えて、特定の企業にターゲットを絞ったフィッシングメール攻撃がこの期間に観測されたことも特記すべき事項の1つでしょう。ばらまき型の攻撃と比べれば自社が被害に遭う確率は一見低いようにも思えますが、近年では最終ターゲットの企業に侵入するために、まずはその関連会社や取引先を狙って感染を図るサプライチェーン攻撃が多発しています。そのため標的型フィッシングメールへの対策は、今やあらゆる企業にとって欠かせない取り組みだと言えるでしょう。

サイバーリーズンが検知したサイバー攻撃の最新情報 〜2023年1月から4月に多く検知されたMalOpは?〜

サイバーリーズンのグローバルSOC(GSOC)は、主に米国、APAC、EMEAの3拠点にSOCを構え、グローバル規模で世界中の脅威を検知・分析することを目的とした組織であり、24時間×365日体制で世界中のサイバーリーズン製品から上がってくるMalOp(Malicious Operations)の検知・分析に当たっています。

本資料では、2023年1月から4月にかけて世界中で検知されたMalOpの内容を紹介するとともに、サイバーリーズン合同会社 CISO(Chief Information Security Officer) 本城 信輔による、2023年1月から4月におけるサイバー攻撃の傾向分析と考察をご紹介します。

ご自身が所属する組織におけるサイバーセキュリティ対策の検討にお役立てください。

https://www.cybereason.co.jp/product-documents/survey-report/10894/