- 2023/11/09

- セキュリティ

「医療情報システムの安全管理に関するガイドライン」からひも解くサイバーセキュリティ対策とは?

Post by : Yoichi Kurasawa

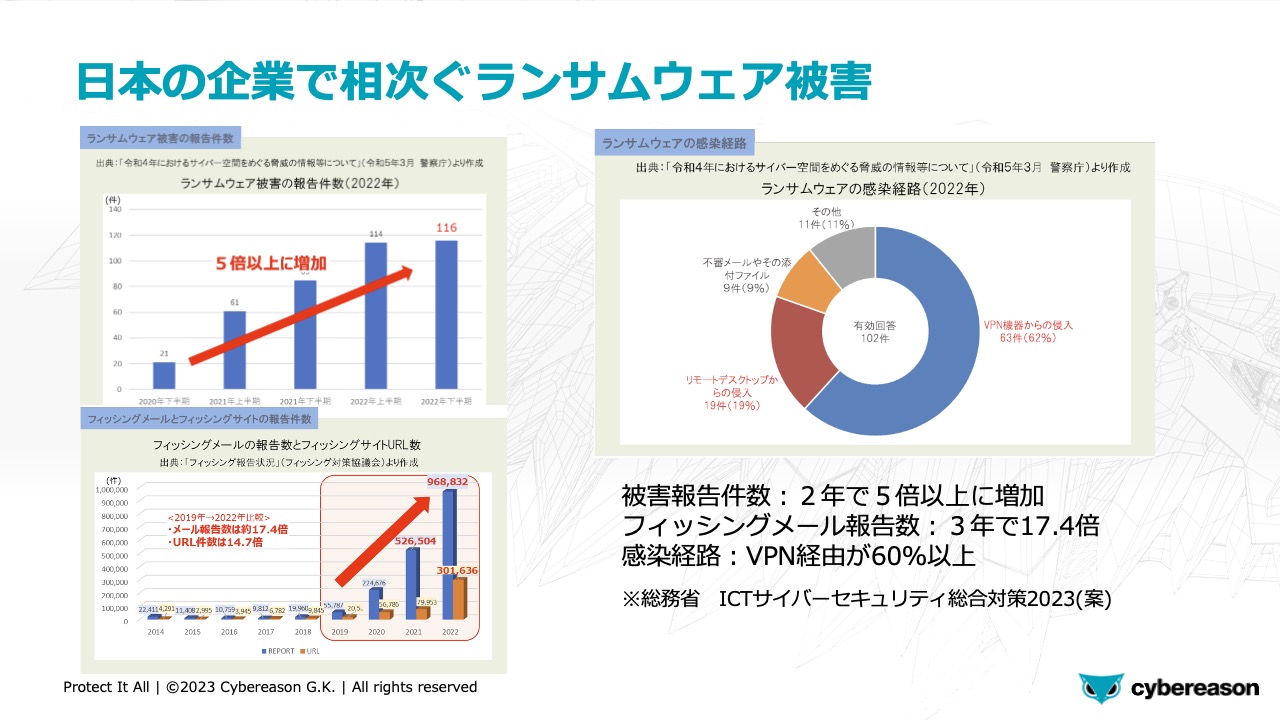

医療機関におけるランサムウェアの被害が相次ぐ

現在業種・業態を問わず、さまざまな企業・団体がランサムウェア攻撃の被害に遭っていますが、医療業界も例外ではありません。2021年10月に発生した半田病院のインシデントは大きな話題を呼びましたが、直近では大阪急性期・総合医療センターの事案が記憶に新しいところです。このインシデントでは最初に病院と契約していた給食サービス業者がマルウェアに感染し、そこから病院本体に感染が及んで最終的にランサムウェア攻撃へと発展しました。

また、取引業者を経由して最終ターゲットへの侵入を図る「サプライチェーン攻撃」の典型例としても、このインシデントは大きく取り上げられました。これを受けて厚生労働省では「医療機関等におけるサイバーセキュリティ対策の強化について(注意喚起)」という通達を出して、医療機関におけるサプライチェーン攻撃のリスクについて注意を喚起しています。

なお国から医療業界に対しては、いわゆる「3省2ガイドライン」と呼ばれるガイドラインが出されています。その1つが厚生労働省が出している「医療情報システムの安全管理に関するガイドライン」で、主に医療機関の経営者や現場担当者、システム担当者が情報システムをセキュアに運用するために留意すべき事項を提示しています。

もう1つのガイドラインが、経済産業省と総務省が共同でとりまとめた「医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン」です。こちらは医療機関に対して情報インフラを提供する事業者に対して、提供製品・サービスの安全性を担保するために留意すべきポイントがまとめられています。

このように3つの省庁から2つのガイドラインが出されていることから、通称「3省2ガイドライン」と呼ばれています。それぞれの最新版は、「医療情報システムの安全管理に関するガイドライン」が2023年5月に公開された「第6.0版」、そして「医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン」の方は2023年7月に公開された「第1.1版」です。

厚労省の「ガイドライン6.0」で求められている対策とは

2つのガイドラインのうち、特に厚生労働省のガイドラインの第6.0版(以下、ガイドライン6.0)は、近年の医療業界におけるランサムウェアの被害を念頭に置いて、以下のように極めて実践的な内容が盛り込まれています。

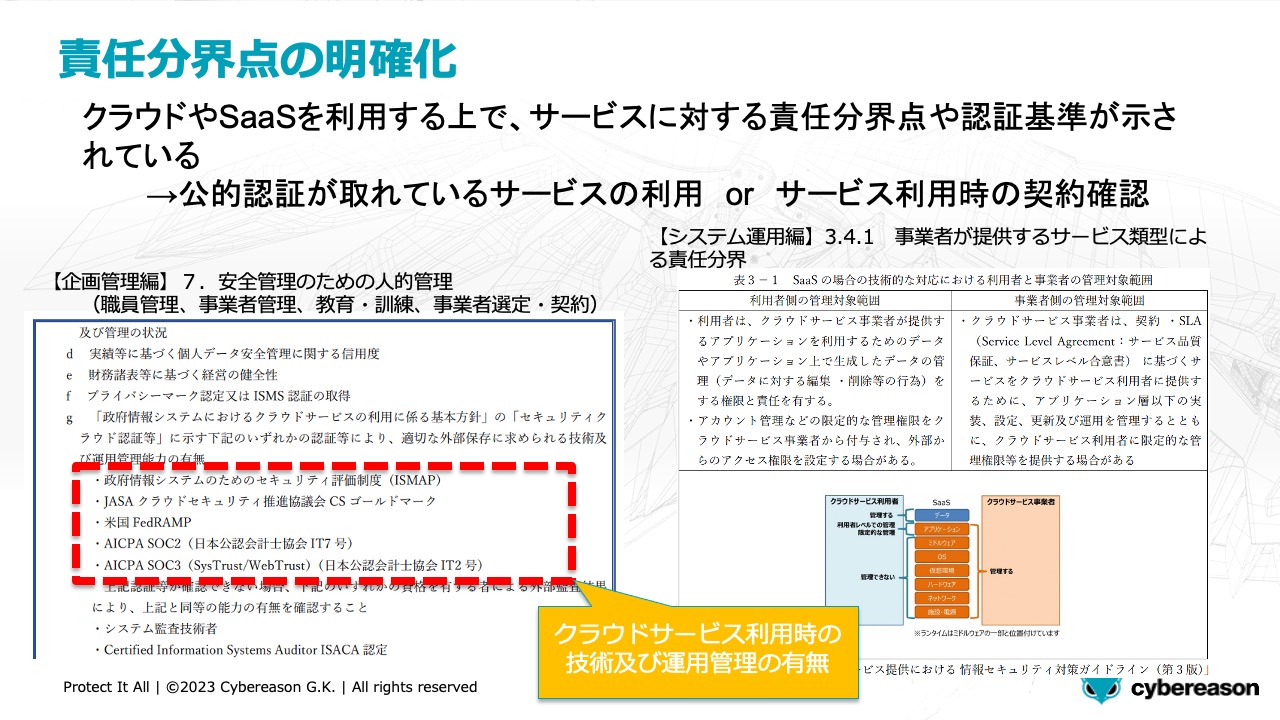

■責任分界点の明確化

近年、医療機関においてもクラウドサービスやSaaSアプリケーションが利用される場面が増えてきましたが、信頼性に乏しいサービスを導入してしまったり、クラウドベンダーとユーザーがそれぞれ管理責任を負う範囲、いわゆる「責任分界点」をきちんと把握していなかったが故にセキュリティリスクが生じてしまうケースが見られます。

そこでガイドライン6.0では、クラウドサービスを選定する際にISMAPをはじめとする公的認証を取得しているサービスを選ぶことや、サービス利用時に契約内容を精査して責任分界点を明確化した上で、ユーザー側に課せられた管理範囲をしっかり把握することの重要性を指摘しています。

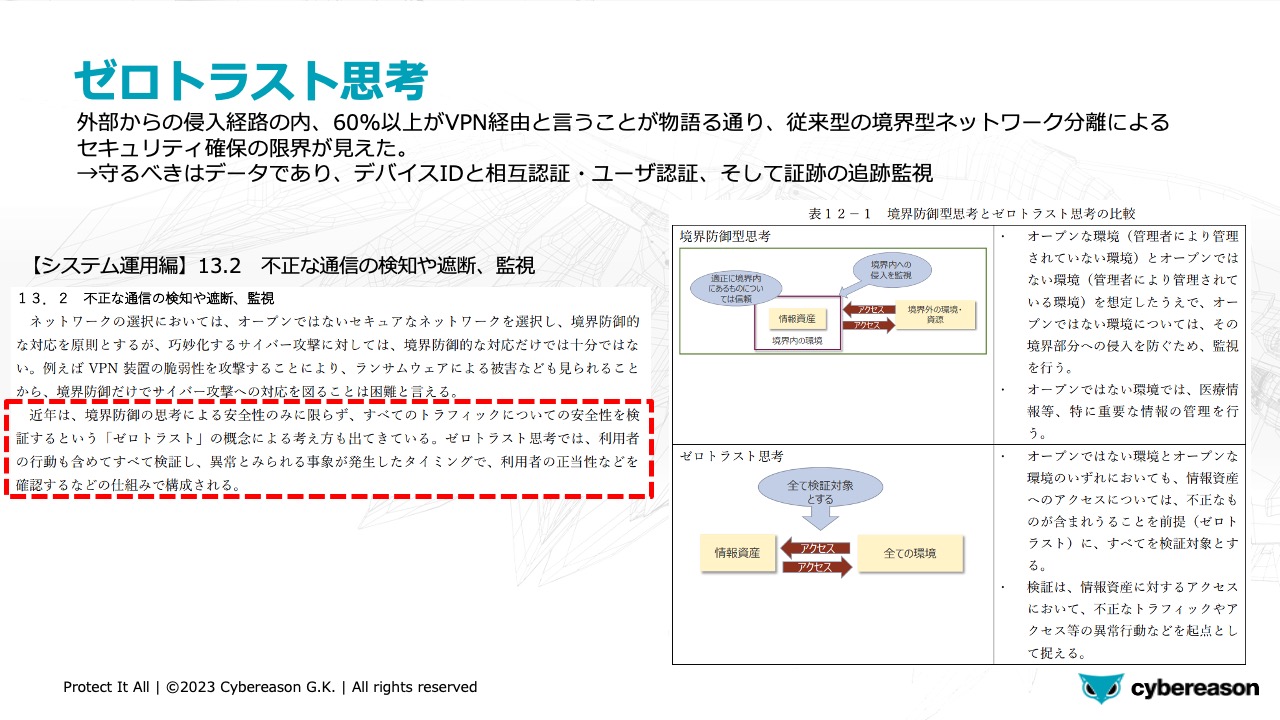

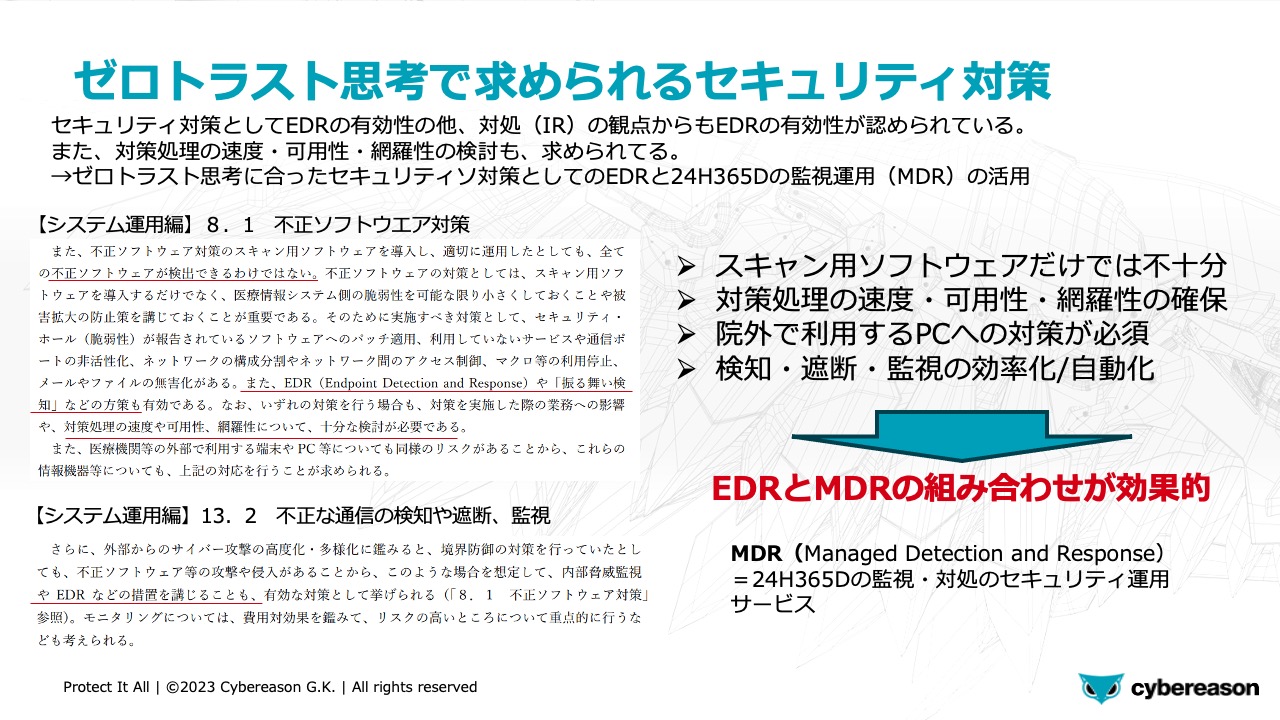

■ゼロトラスト思考

半田病院の事例をはじめ、医療機関におけるランサムウェア被害の多くがVPN機器の脆弱性を悪用したマルウェア感染に端を発しています。こうしたことからも分かる通り、従来のように院内ネットワークとインターネットとの間で侵入を防ぐ「境界防御」だけでは、最新のサイバー攻撃を防ぎきることは困難です。そこで、これに新たな替わるセキュリティモデルとして「ゼロトラスト」を導入する企業・組織が近年増えていますが、ガイドライン6.0では医療機関でも同様にゼロトラストを積極的に導入することを推奨しています。

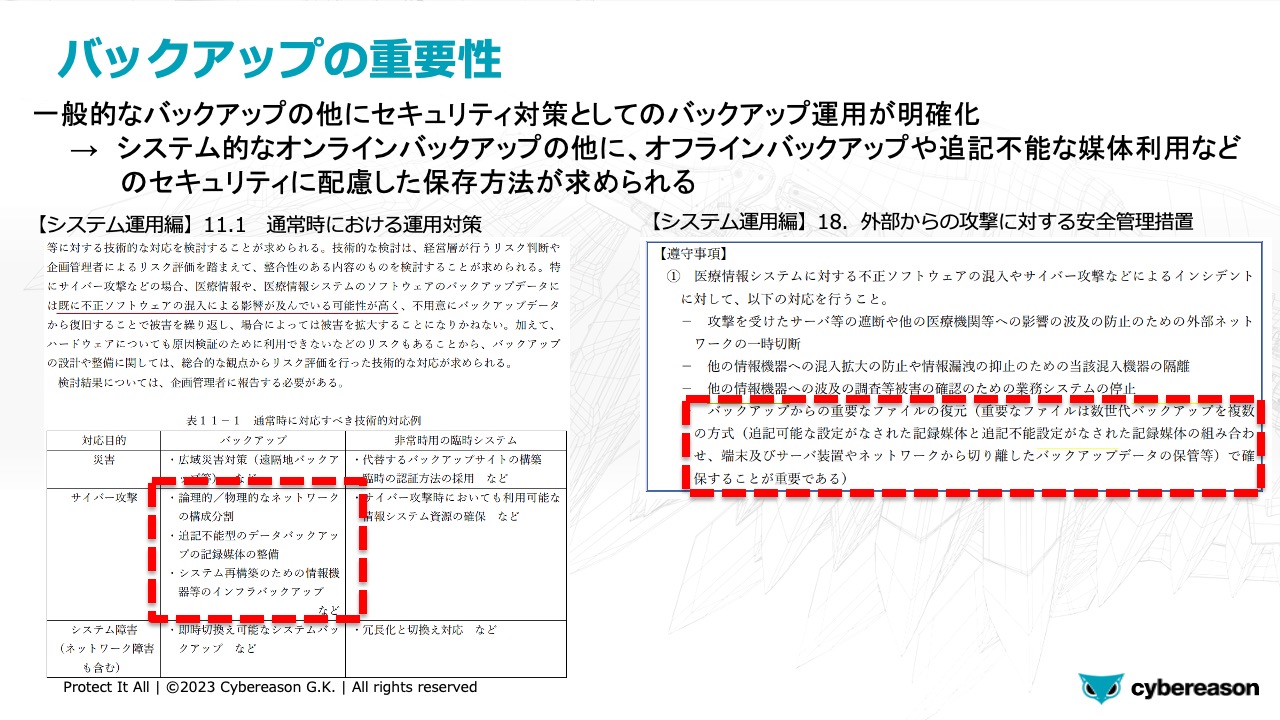

■バックアップの重要性

ランサムウェアの侵入を防ぐことはもちろん重要ですが、近年のサイバー攻撃の手口は極めて高度化・巧妙化しており、100%確実に感染や侵入を防ぐのは困難です。従って、万が一ランサムウェアに感染して貴重なデータを暗号化されてしまった事態に備えて、データのバックアップをきちんと取っておくことが重要です。近年のランサムウェア攻撃はバックアップデータも暗号化してしまうことが多いため、オフラインバックアップや追記不能な媒体の採用など、セキュリティに配慮した保存方法をとることが重要です。

ゼロトラストの一環としてEDRの導入が極めて有効

なおガイドライン6.0では従来型のアンチウイルス製品の限界も指摘されており、それに替わる有効な対策の1つとしてEDRを挙げています。EDRを導入することで内部に侵入した脅威をいち早く検知して、ランサムウェアの実害が発生する前に対処できるようになります。また万が一インシデントが発生した際も、感染経路や影響範囲をいち早く特定する上でEDRが極めて有効であることが同ガイドラインで示されています。

ちなみに弊社が提供するEDR製品「Cybereason EDR」はランサムウェア攻撃を検知する独自の機能を備えており、多くの企業・組織でランサムウェアの被害を未然に防いできた実績があります。またCybereason EDRを用いた脅威の監視業務を代行するサービス「Cybereason MDR」も提供しているため、セキュリティ対策の要員や専任組織を持たない医療機関であっても確実に脅威を監視・検知できます。医療機関のセキュリティ対策を強化するための有効な手立ての1つとして、ぜひ導入を検討してみてはいかがでしょうか。

サプライチェーン攻撃対策ガイド ~インシデントに備えて対策すべき経営リスクとは~

企業経営者の中にはいまだに「報道される事案は大手企業がほとんどなので、うちのような中堅・中小規模には関係がない」と考えている方も少なくないかもしれません。

しかし実際には、「サプライチェーン攻撃」と呼ばれる攻撃手法の多用によって、中堅・中小規模を敢えて狙った攻撃が近年多発しており、多くの被害が発生しています。

本資料では、中堅・中小企業がインシデントに備えて対策すべき「4つの経営リスク」についてご紹介します。

https://www.cybereason.co.jp/product-documents/white-paper/11005/