- 2023/11/14

- サイバー攻撃

サプライチェーン攻撃の被害を防ぐには「中堅・中小企業の対策強化」が不可欠

Post by : Yasuhiro Uehara

サプライチェーン攻撃のターゲットとして狙われる中小企業

かつてはサイバーセキュリティ対策というと、大手企業が予算と人手をつぎ込んで大々的に行うものだというイメージを持つ方も多かったかもしれません。また今日においても、中小企業の経営者の中には「当社のような小さな企業が狙われるはずがない」「うちを狙っても盗まれるような情報はそもそもない」と思われている方も少なくないようです。

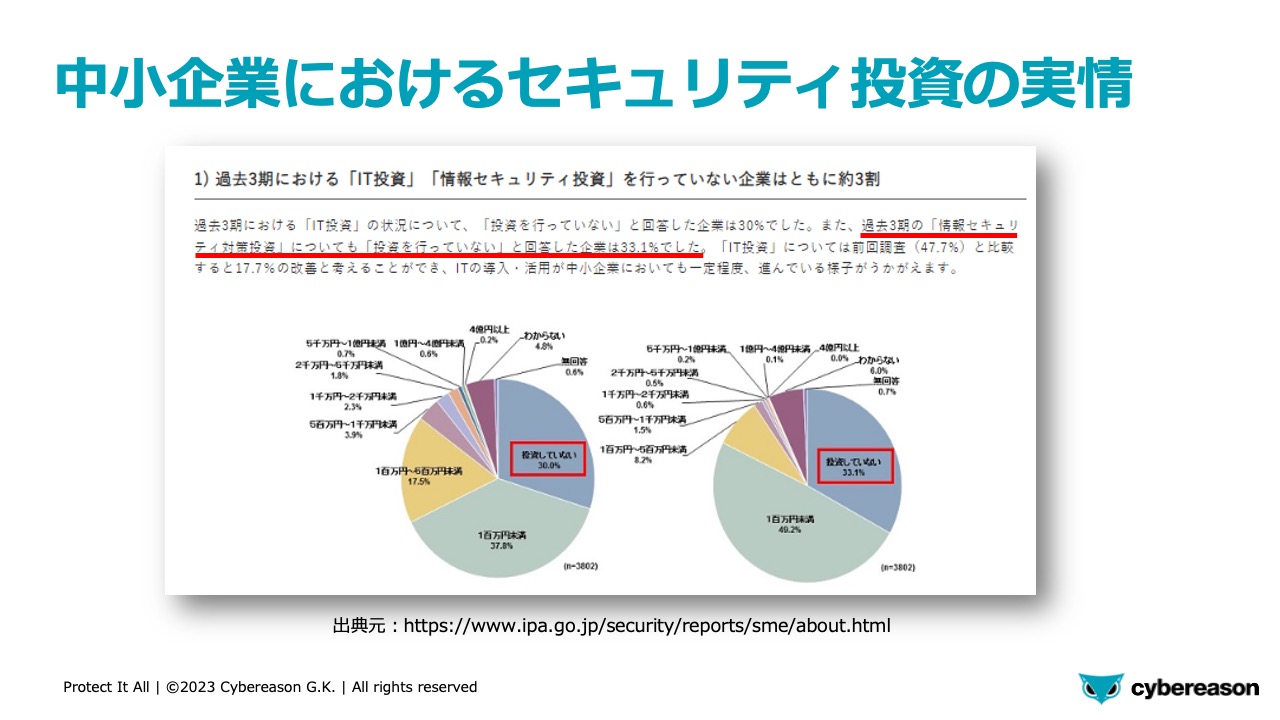

IPAが2022年5月に公表した「2021年度 中小企業における情報セキュリティ対策に関する実態調査」を見ても、調査対象となった中小企業の約3分の1が「過去3期に渡って情報セキュリティ対策投資を行っていない」と回答したそうです。

しかし今日においては、たとえ中小企業自身がサイバー攻撃者に狙われるような情報資産を有していないとしても、その取引先である大手企業に侵入するための足掛かりとして攻撃を受けるケースが増えてきました。現在大手企業の多くはセキュリティ対策にかなり力を入れているため、サイバー攻撃者も直接侵入するのは決して容易くありません。そこでまだ比較的対策が手薄な関連企業や海外子会社、取引先などにまずは侵入し、そこで盗んだ内部情報を足掛かりに標的の大手企業に侵入するという手口が多く使われるようになりました。

こうした攻撃手法を「サプライチェーン攻撃」と呼びますが、IPAが毎年発表している「情報セキュリティ 10大脅威」においても年々順位を上げ、2023年にはついに1位のランサムウェアに次ぐ2位に位置付けられるまでになっています。

製造業で相次ぐサプライチェーン攻撃による被害

特に近年では製造業において、このサプライチェーン攻撃の被害が目立つようになりました。トヨタと取引のある部品メーカーがランサムウェア攻撃によりシステム停止に追い込まれた結果、トヨタの国内工場がすべて稼働停止に追い込まれた事件は大きな話題を呼びました。またパナソニックのカナダ子会社のシステムがやはりランサムウェアに感染し、窃取されたデータの一部がダークウェブ上に公開された事案もまだ記憶に新しいところです。

このように比較的規模が小さなグループ会社や取引先企業がマルウェアに感染し、結果的に大手企業のサプライチェーン全体に大きな影響を及ぼしてしまうケースが相次いでいます。こうした事態を受け、大手企業が子会社や取引先に対してセキュリティ対策の強化を依頼するケースも増えています。前出のIPAの報告書の中でも、調査対象となった中小企業の26.1%が、販売先や仕入れ先から情報セキュリティに関する何らかの対応を求められたと回答しています。

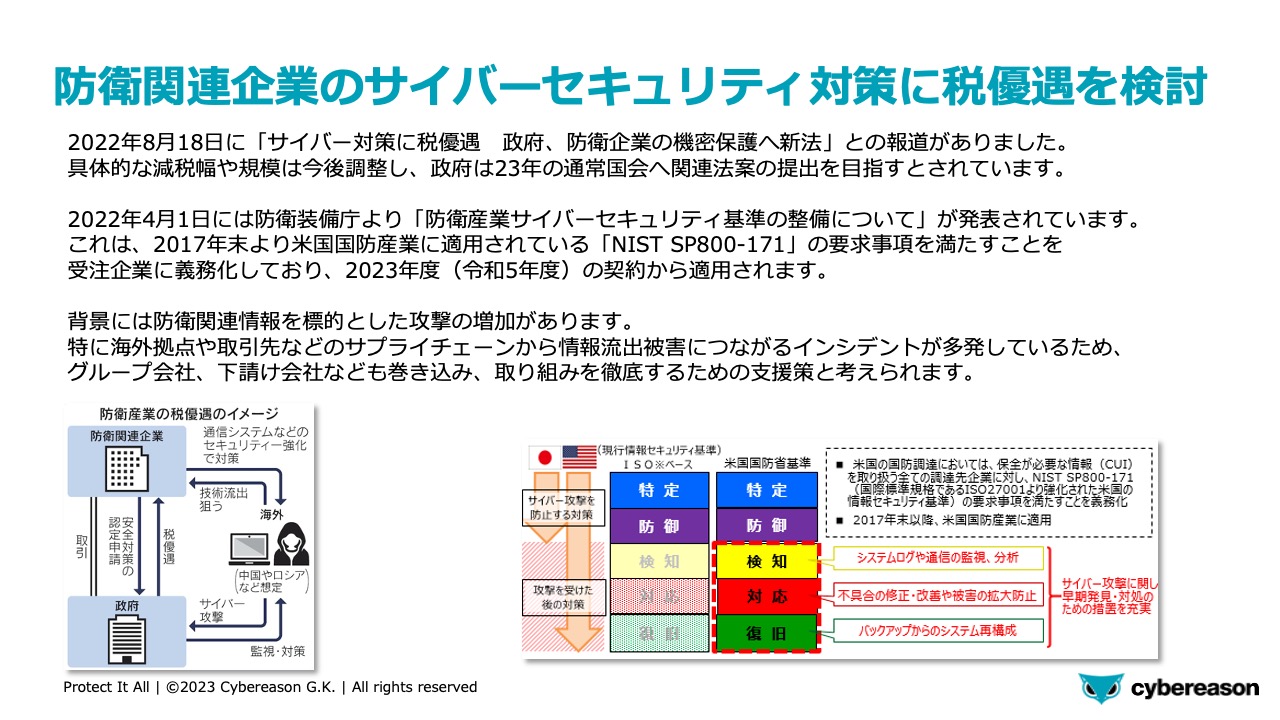

機密情報を数多く扱う防衛産業においては国が率先してサプライチェーン攻撃対策を進めており、2022年4月には防衛装備庁より「防衛産業サイバーセキュリティ基準の整備について」という通達が出されました。この中では防衛庁の発注先企業に対して、米国国防産業に適用されているセキュリティガイドライン「NIST SP800-171」に従い、取引先や業務委託先などサプライチェーンに含まれるあらゆる企業に対して情報セキュリティ対策を徹底させることを要請しています。

再び猛威を振るうようになった「進化型Emotet」

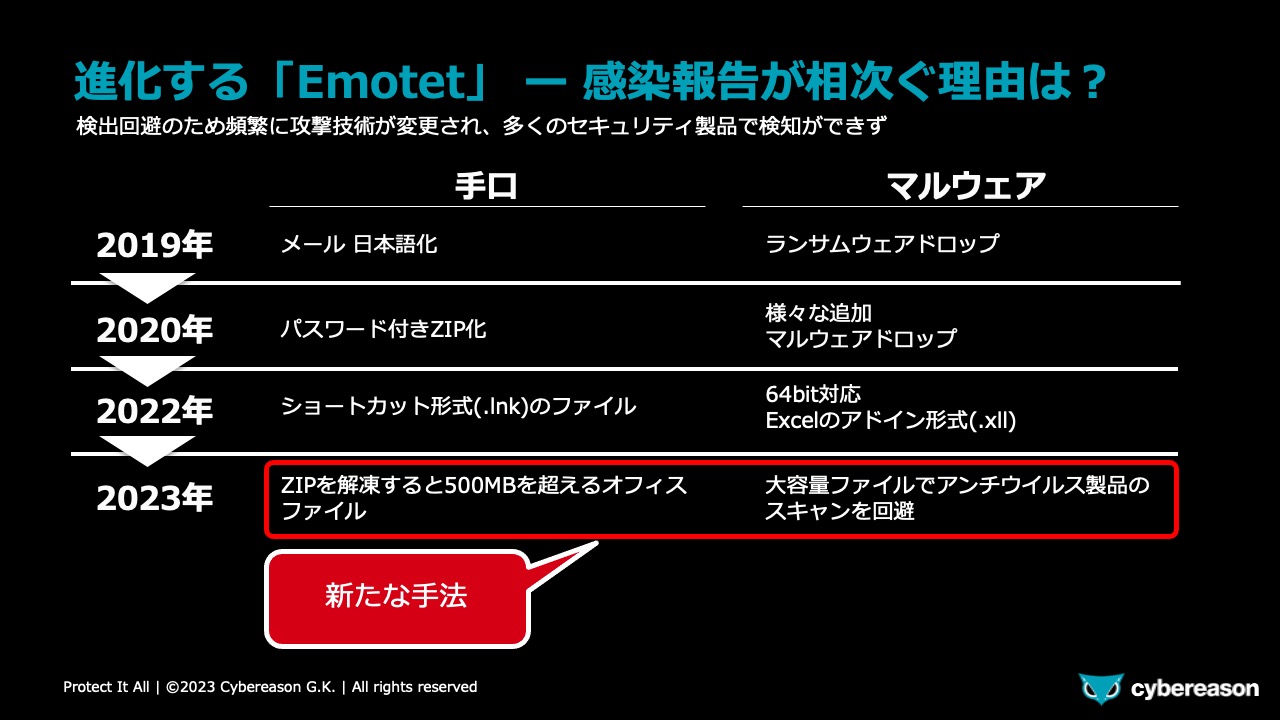

中小企業を狙ったサプライチェーン攻撃ではさまざまな感染手法が用いられますが、特に多く使われるのが「Emotet」と呼ばれるマルウェアです。Emotetは数年前に発生し、毎年定期的に攻撃が繰り返されており被害が急増しております。

その手口もかつてと比べ大幅に進化しており、Powershellの悪用やファイルレス攻撃といった手口はもはや当たり前のように使われるようになり、近年では大きなサイズの添付ファイルをメールで送りつけることで巧みにアンチウイルス製品のスキャンを回避する手口も見られるようになりました。

具体的には500Mバイトを超える大容量のOfficeファイルをZIP圧縮し、メールに添付して送り付けてきます。メールを受け取ったユーザーがこのファイルを解凍すると、サイズが大きすぎるためアンチウイルス製品のスキャンが回避され、結果的に不正なマクロが実行されてしまいます。

このように日々進化を遂げる攻撃に対処していくためには、やはりアンチウイルスによる感染の防御だけでは不十分です。万が一感染してしまった場合に備えて、内部に侵入した脅威を実害が発生する前にいち早く検知・除去する手立てを講じておく必要があります。そのために今日最も有効な手段の1つだと考えられているのが、EDR(Endpoint Detection and Response)です。

例えば弊社が提供するEDR製品「Cybereason EDR」は、エンドポイント端末上でマルウェアが不審な動きを見せたら即座にそれらを検知し、かつその感染経路や影響範囲を一目で把握できます。また先ほど紹介したような「Powershellの悪用」「ファイルレス攻撃」「大容量Officeファイルの添付」といった最新の手口を用いた攻撃も効果的に検知してきた実績があります。

さらには、EDRを用いたシステムの監視を代行するサービス「Cybereason MDR」も提供していますので、自社でセキュリティ要員を確保できない中小企業でも十分使いこなすことができます。中小企業がサプライチェーン攻撃に備える上で極めて有効なソリューションとなっていますので、ぜひこれを機に導入を検討してみてはいかがでしょうか。

サプライチェーン攻撃対策ガイド ~インシデントに備えて対策すべき経営リスクとは~

企業経営者の中にはいまだに「報道される事案は大手企業がほとんどなので、うちのような中堅・中小規模には関係がない」と考えている方も少なくないかもしれません。

しかし実際には、「サプライチェーン攻撃」と呼ばれる攻撃手法の多用によって、中堅・中小規模を敢えて狙った攻撃が近年多発しており、多くの被害が発生しています。

本資料では、中堅・中小企業がインシデントに備えて対策すべき「4つの経営リスク」についてご紹介します。

https://www.cybereason.co.jp/product-documents/white-paper/11005/