- 2023/11/16

- 脅威分析レポート

【脅威分析レポート】新興グループINC Ransomによるランサムウェア攻撃

Post by : Cybereason Security Research Team

サイバーリーズンでは、新たな脅威に関する情報をお客様に提供するために、脅威分析レポートを発行しています。今回の脅威分析レポートは、新興ランサムウェアグループであるINC Ransomに関するものです。本レポートでは、新たな脅威に関する情報をまとめた上で、そのような脅威から身を守るための実践的な推奨事項を提供します。

主な調査結果

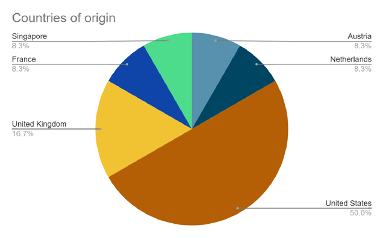

- 米国と西側諸国を標的:他の多くのランサムウェアグループと同様に、INC Ransomのオペレーターは主に米国と西側諸国を標的にしているようです。

- 部分暗号化を採用:暗号化を高速化するため、INC Ransomグループが提供するランサムウェア(以下、これを「INCランサムウェア」と呼びます)は、部分暗号化とマルチスレッディングを組み合わせたアプローチを採用しています。

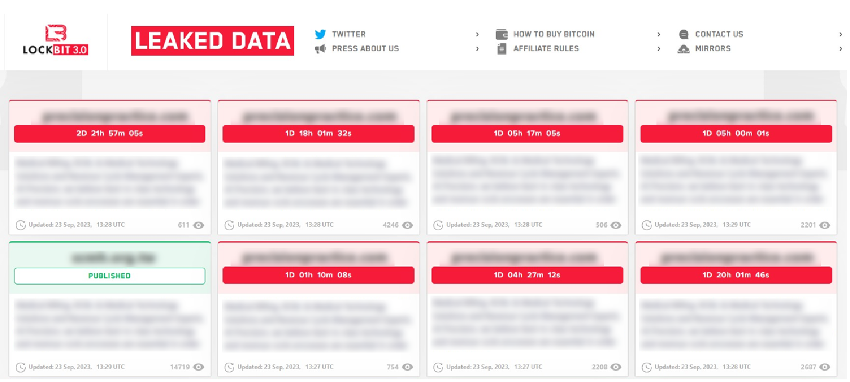

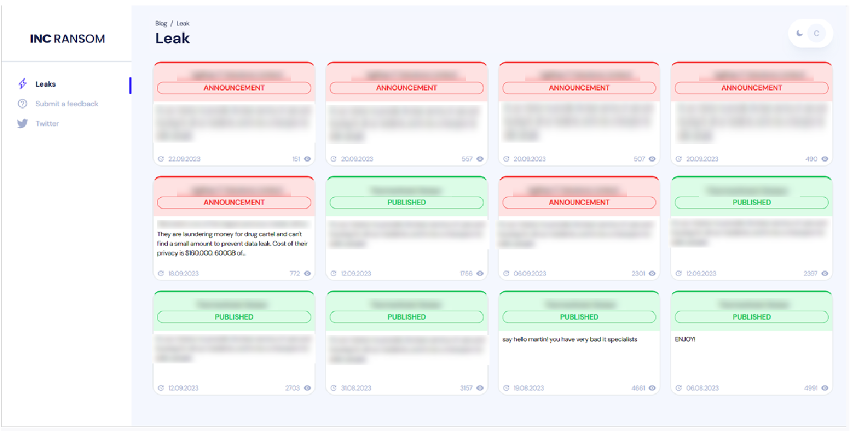

- Lockbitのブログとデザインを共有:LockbitのリークブログとINC Ransomのリークブログのユーザーインターフェイス(UI)には、いくつかの重要な共通点があります。

現在の状況

INC Ransomは2023年8月に出現した新しいランサムウェアグループであり、グループ名と同名のランサムウェアを拡散しています。活動開始から同年9月中旬まで、このグループは他のランサムウェアグループと同様に、10件以上の被害者のデータを同グループのブログで流出させました。INC Ransomは、被害者に対して二重脅迫および三重脅迫を行っています。

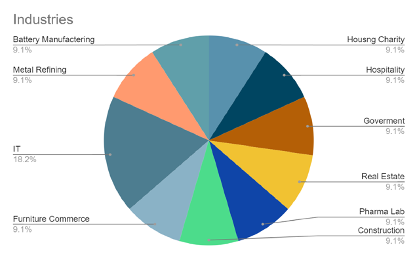

INC Ransomグループは、2023年8月初旬に複数のセキュリティリサーチャーにより初めて観測されました。このグループの被害者はほとんどが民間企業ですが、被害者リストには政府機関や慈善団体も含まれています。判明している被害者はどれも西側諸国の組織ばかりであり、その大半は米国とヨーロッパの組織です(ただし、シンガポールの組織が1件だけ含まれています)。

▲国別に分類した被害者の割合

▲産業別に分類した被害者の割合

被害者との交渉を通じて、このグループは個人データ(雇用主のIDや専門的なチャートなど)が写った数枚の写真からなる「証明パック」や、被害者に支払いを促すための追加情報を公表しています。あるケースにおいて、この脅威アクターは、被害者の1人をマネーロンダリングに関して告発し、被害者が身代金160,000米ドルを支払うための資金を持っていることをほのめかしました。また別のケースでは、この脅威アクターは、ITプロバイダーである被害者が身代金を支払わないならば、被害者の顧客2社に対してサプライチェーン攻撃を実行すると脅しました。

INC Ransomのリークブログは、単に公開されたリーク情報をホストするだけでなく、ライトモードおよびダークモードのUIオプション、フィードバックボックス、グループのX(旧Twitter)アカウントへのリンクを備えています。このリークブログのユーザーインターフェイスには、LockBit 3.0のランサムウェアリークブログと似ている部分があります。ただし、LockBitとは対照的に、INC Ransomは、リークされたデータに関して課金を行っていません。

▲LockBit 3.0のリークブログ

▲INC Ransomのリークブログ

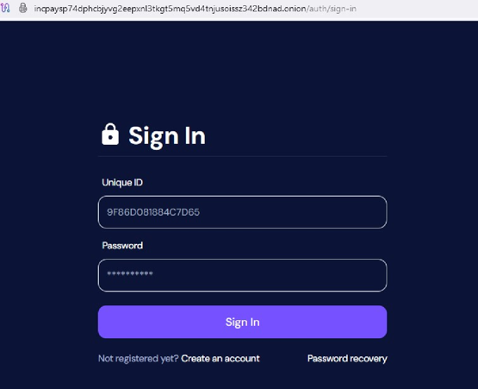

その一方で、被害者には、グループとの交渉を行うための別のサイトが提供されます。このサイトを通じて、被害者は、身代金要求書に記載されたユーザーIDと、自分が選んだ任意のパスワードを使って、ユーザーアカウントを開設する必要があります。

▲INC Ransomのフィードバックボックス

▲INC Ransomの被害者向けサインインページ

攻撃手法に関する限り、INC Ransomのケースは、他のランサムウェアグループと似たり寄ったりのようです。同グループのオペレーターは、漏洩した認証情報を使って被害者の環境にアクセスした後、RDP(リモートデスクトッププロトコル)を使ってラテラルムーブメントを実施します。新たな端末をハッキングする場合、同オペレーターは、スクリプトを使用して別の認証情報窃取コマンドを実行します。最終的に、同オペレーターは、WMICとPSEXECを使用してランサムウェアを導入します。

データを流出させるために、INC Ransomグループは、MegaSyncツールを使用していることが確認されています。このツールは、他のランサムウェアグループのアフィリエイトでも使用されているものです。

分析

この節では、Cybereason Security Research Teamが入手したINCランサムウェアのサンプルのリバースエンジニアリングに依拠しつつ、動的および静的アプローチに基づいて、INCランサムウェアの振る舞いを分析します。

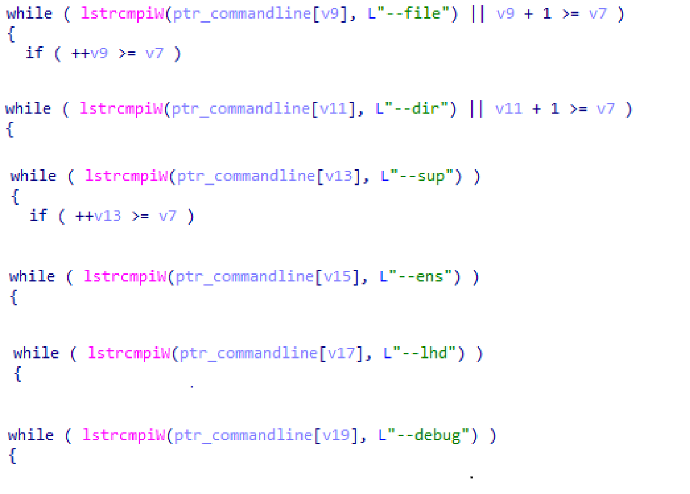

INCランサムウェアの初期能力は、同ランサムウェアオペレーターが提供するコマンドライン引数に依存します。この引数の例としては、次のものが挙げられます。

- – – file:指定されたファイルを暗号化する

- – – dir:指定されたディレクトリを暗号化

- – – sup:指定されたプロセスを停止する

- – – ens:ネットワーク共有を暗号化する

- – – lhd:隠しドライブをマウントする

- – – debug:暗号化プロセスに関するメッセージを画面に表示する

▲コマンドラインの引数

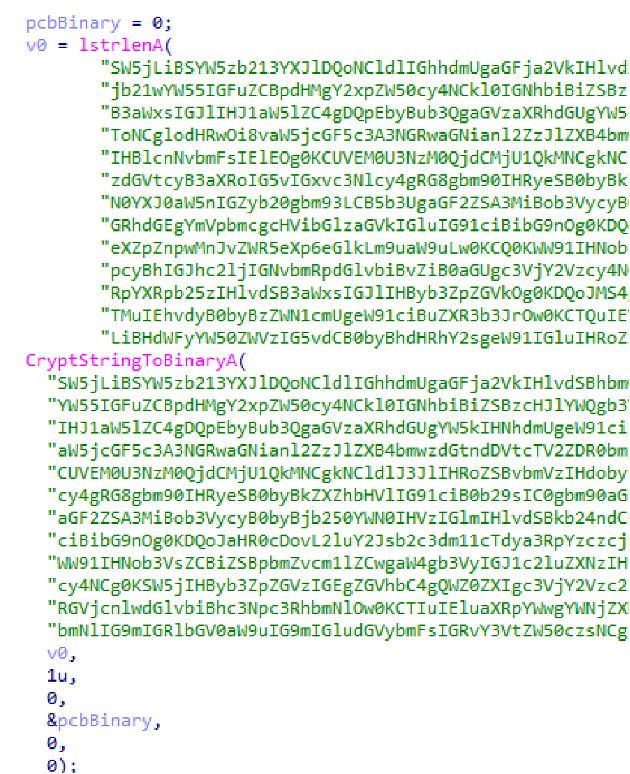

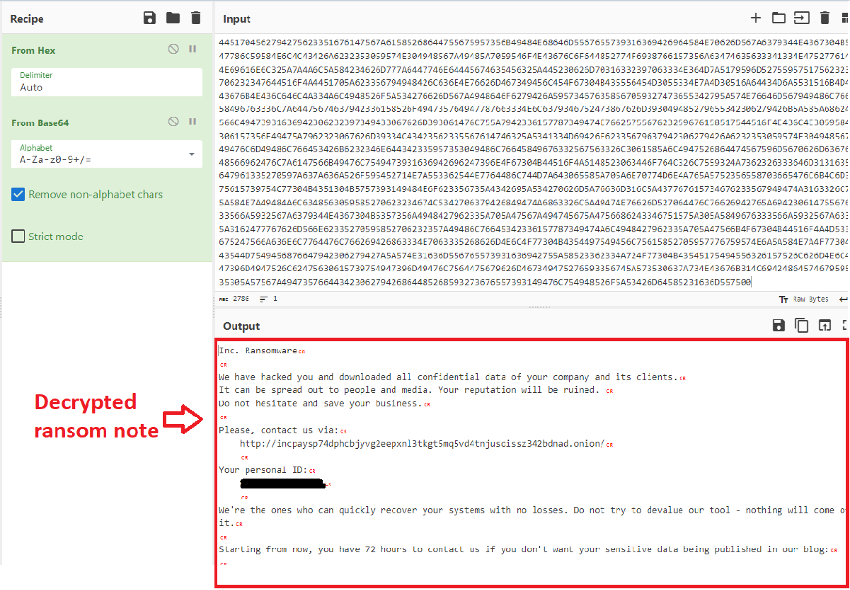

パラメータを設定した後、INCランサムウェアは身代金要求書を復号化します。同ランサムウェアは、関数CryptStringToBinaryAを2回使用することにより、身代金要求書を含むbase64で保存されたコンテンツを復号化します。

▲身代金要求書を複合化するプロセス

同ランサムウェアは、暗号化された個々のディレクトリに2つの身代金要求書(1つは.txtファイル、もう1つは.html形式)をドロップします。

▲複合化された身代金要求書

コマンドライン引数

■隠しドライブをマウントする

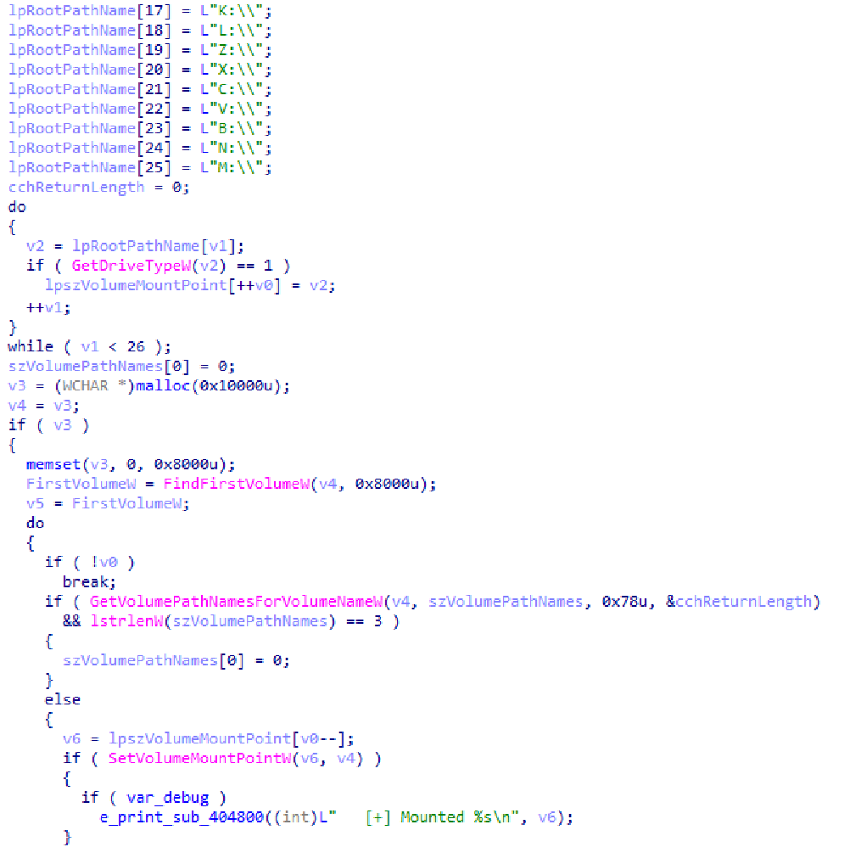

パラメータlhd(load hidden drives)が設定されている場合、INCランサムウェアは、隠しドライブ(A-Z)が存在するかどうかをチェックした上で、存在する場合には、暗号化するために当該ドライブをマウントしようとします。

▲隠しドライブを暗号化するコード

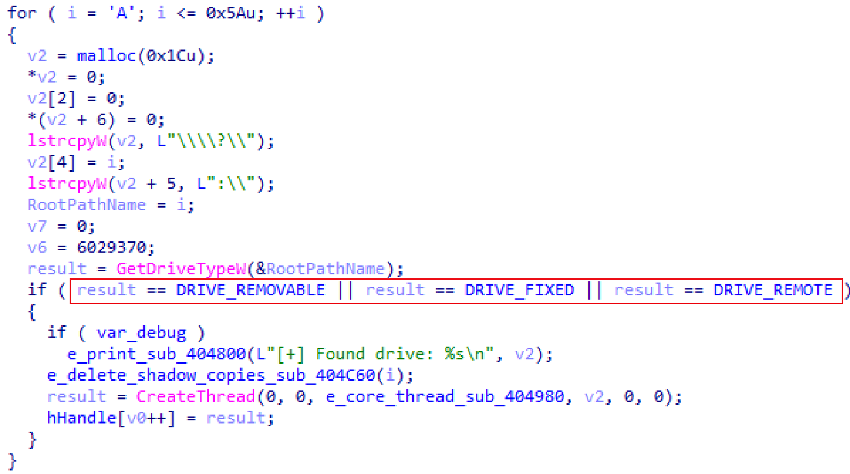

■ネットワーク共有の暗号化

続いて、パラメータens(encrypt network shares)が設定されている場合、INCランサムウェアは、暗号化の対象となるその他の種類の共有データストレージがあるかどうかをチェックします。これには次のものが含まれます。

- DRIVE_FIXED – 外付けハードドライブ

- DRIVE_REMOVABLE – USBメモリ

- DRIVE_REMOTE – 共有ネットワーク

▲ネットワーク共有を暗号化するコード

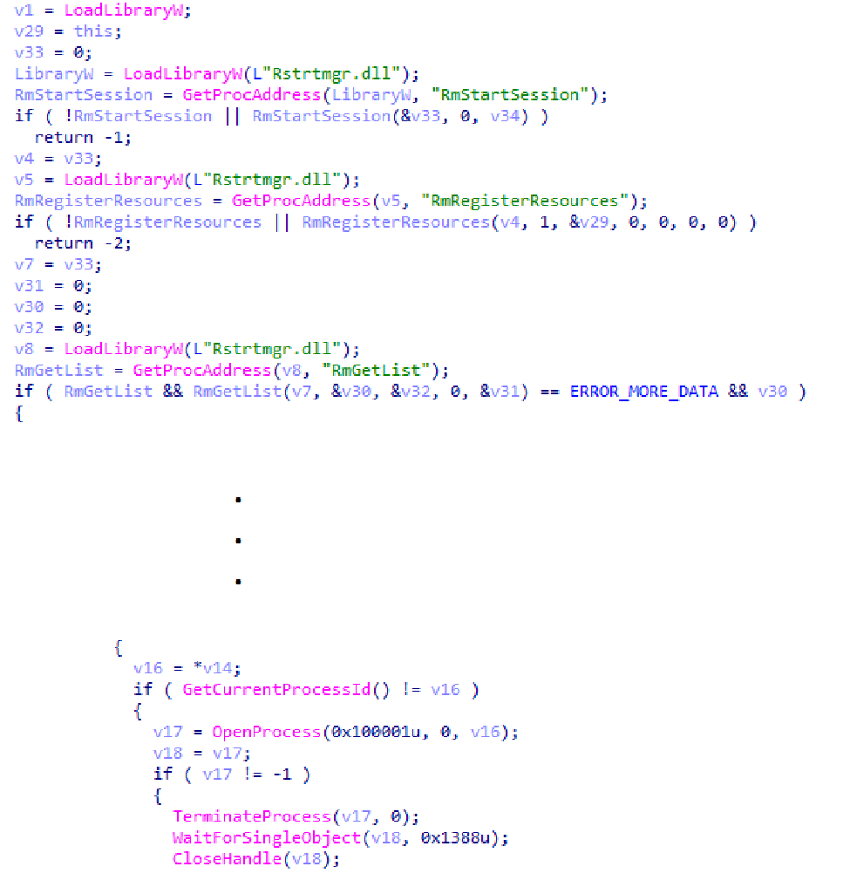

■プロセスの利用を停止

パラメータsup(stop using processes)が設定されている場合、INCランサムウェアはMicrosoft Win32 APIであるRestart Managerを使用して、同ランサムウェアが暗号化したいと思っているリソースにアクセスしている(すなわち当該リソースへのハンドルを握っている)すべてのプロセスを強制終了します。このようなアプローチは、Lockbit、Babuk、Royalなどの他のランサムウェアグループでも確認されています。

▲プロセスの利用を停止するコード

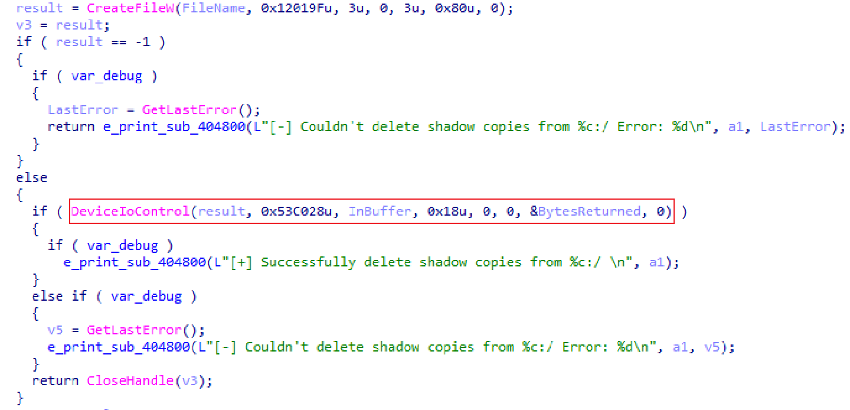

■シャドウコピーの削除

すべての準備が整った後、INCランサムウェアは、被害者の端末からボリュームシャドウコピーバックアップを削除します。これには、0x53C028に設定されたdwIoControlCodeをパラメータに持つWin32 API「DeviceIoControl」が使用されます。このコードは文書化されていないIOCTLである「IOCTL_VOLSNAP_SET_MAX_DIFF_AREA_SIZE」へと変換され、シャドウコピーのスナップショットに割り当てられた領域のサイズを変更した後、それらを削除します。

▲ボリュームシャドウコピーを削除するコード

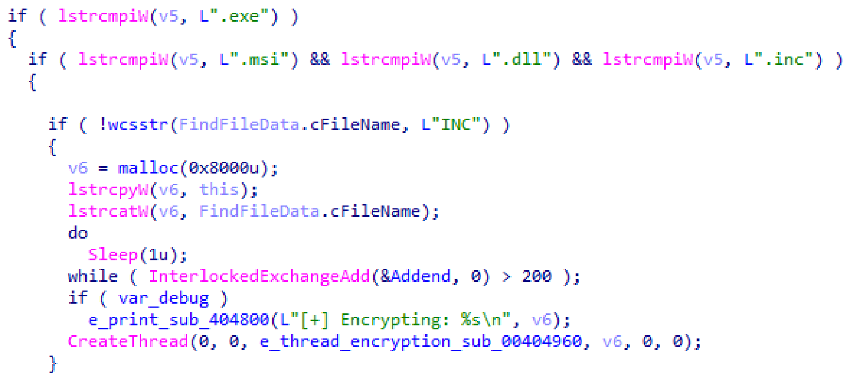

■暗号化から除外されるファイルやディレクトリ

暗号化する前に、INCランサムウェアはファイルを検査し、ファイルが次の拡張子を持つ場合には、当該ファイルを暗号化から除外します。

- .msi

- .exe

- .dll

- .inc

▲特定のファイルを暗号化から除外

また、同ランサムウェアは、特定の拡張子を持つファイルだけでなく、下記の文字列を名前に含んでいるディレクトリも暗号化から除外します。

- Windows

- Program files

- Program files (x86)

- $RECYCLE.BIN

- appdata

- INC

▲特定のディレクトリを暗号化から除外

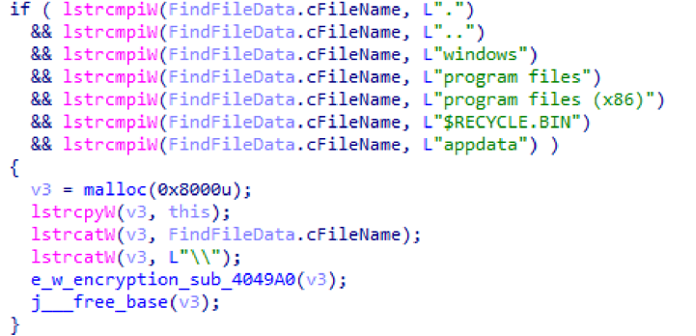

■身代金要求書を物理的に印刷

INCランサムウェアは、ネットワーク内にある利用可能なプリンターを探し出した上で、身代金要求書を印刷するコマンドを同プリンターへと送信します。

INCランサムウェアは、標的とするホストシステム上に特定のドライバ(Microsoft Print to PDFまたはMicrosoft XPS Document Writer)が存在することを確認します。その後、同ホストシステムに接続されているプリンターを通じて、身代金要求書を印刷しようとします。このようなアプローチは、被害者に対するさらなる脅しとして機能するだけでなく、攻撃者が被害者の端末に侵入したことを強調する「視覚的なリマインダー」としても機能します。

▲身代金要求書を印刷するコード

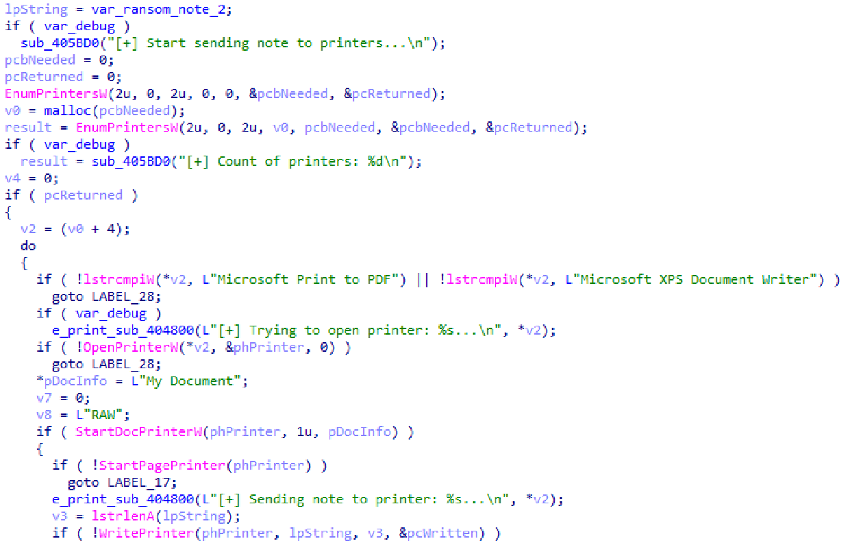

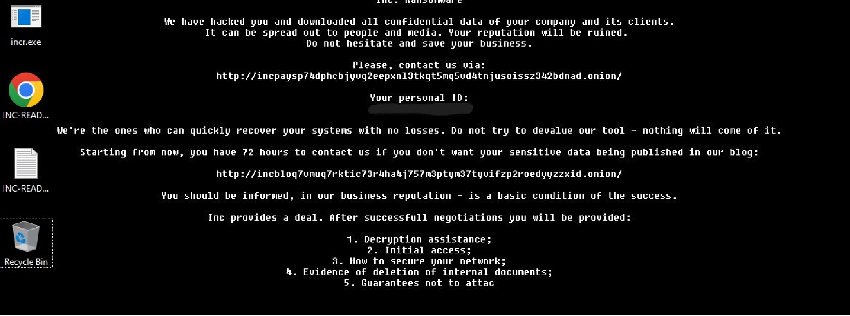

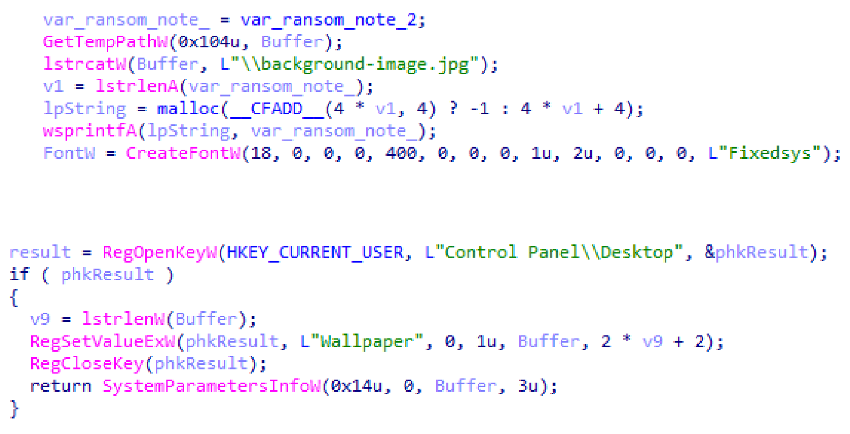

■壁紙の変更

INCランサムウェアの持つもう1つの特筆すべき機能として、侵入先であるホストの背景の壁紙画像を変更する機能が挙げられます。攻撃の最後に、INCランサムウェアは背景の壁紙を変更した上で、Fixedsysフォントを使用して身代金要求書を画面に表示します。

▲ランサムウェアによる通知が画面に表示される

▲ランサムウェアが背景を変更するコード

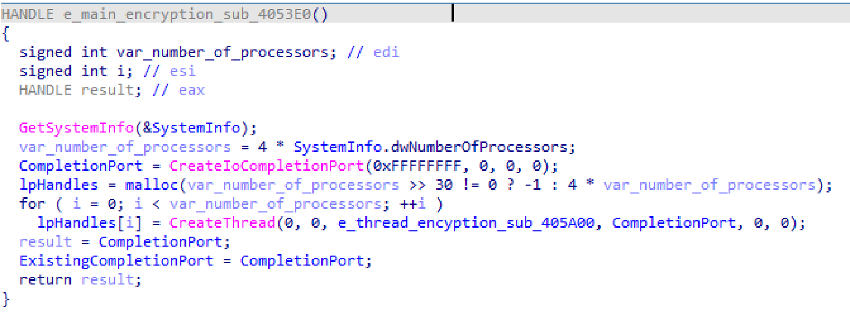

■暗号化プロセス

INCランサムウェアは、暗号化処理を高速化するためにマルチスレッディングを使用します。スレッド数はプロセッサ数×4となります。また、スレッドの同期を取るために、INCランサムウェアはCompletion Portsを使用します。

MSDNでは、「I/O完了ポートは、マルチプロセッサシステム上で複数の非同期I/O要求を処理するための効率的なスレッドモデルを提供します」と説明されています。

▲ランサムウェアによるマルチスレッディングのサポート

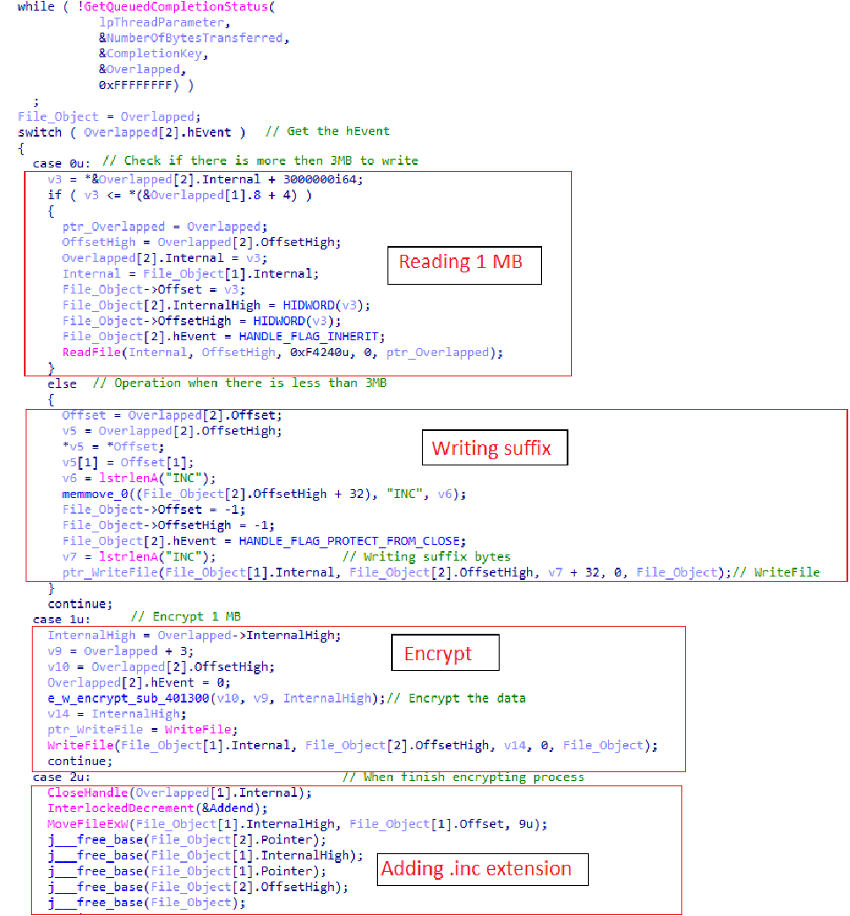

暗号化を高速化するもう1つのアプローチとして、部分暗号化が挙げられます。INCランサムウェアは、部分暗号化を次のように実装しています。

● ファイルが1MBより小さい場合:

‒ ファイル全体が暗号化される

● ファイルが1MB以上3MB未満の場合:

‒ 1MBまで暗号化される

‒ 残りの部分は暗号化されない

● ファイルが3MBを超える場合:

‒ 1MBまでが暗号化され、2MB以降は暗号化されない

▲ランサムウェアの部分暗号化スキーマ

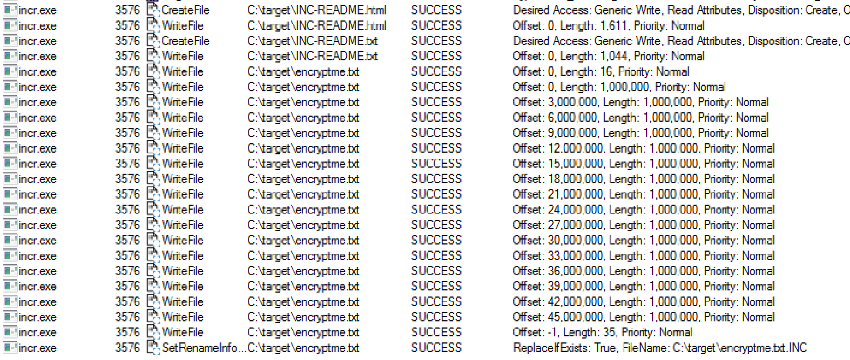

暗号化の間隔も、プロセスモニターではっきりと確認できます。

▲部分暗号化を実行した際のプロセスモニター出力

検知と防御

■Cybereason Defense Platform

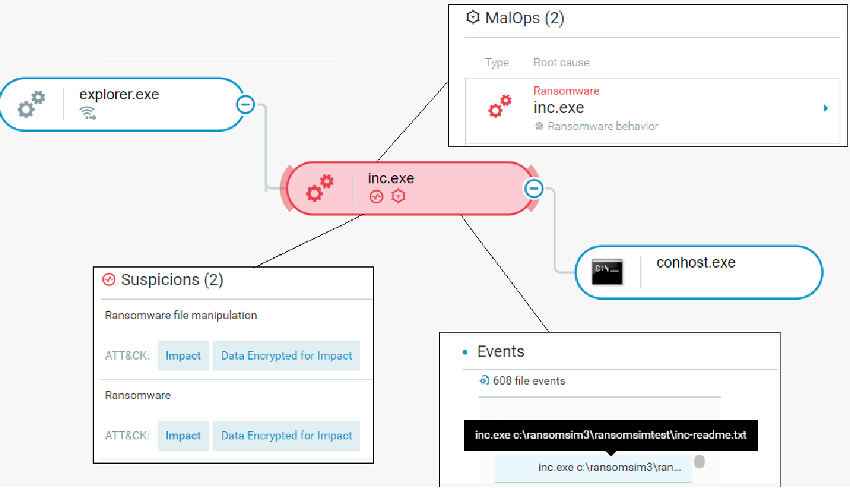

Cybereason Defense Platformは、多層的なマルウェア対策を使用することにより、INCランサムウェアの感染を検知して防御します。同プラットフォームは、脅威インテリジェンスをはじめ、機械学習、アンチランサムウェア、次世代アンチウイルス(NGAV)、さらには亜種実行防止機能(VPP)などの、さまざまな機能を活用しています。

▲Cybereason Defense PlatformはINC関連のMalOpを検知して防御する

サイバーリーズンによる推奨事項

Cybereason GSOC & Security Researchチームは、Cybereason Defense Platformにおいて下記の措置を実施することを推奨しています。

- アプリケーションコントロールを有効にして、悪意あるファイルの実行をブロックする

- お使いの環境のポリシーでアンチランサムウェア(Anti-Ransomware)を有効にし、アンチランサムウェア(Anti-Ransomware)を実行防止(Prevent)モードに設定し、シャドウコピー検出をオンにすることにより、ランサムウェアに対する最大限の保護を確保する

- Cybereasonの振る舞いベースのファイル実行防止(Behavioral Execution Prevention)において、亜種実行防止(VPP)機能を検知(Detect)または実行防止(Prevent)にする

- プロアクティブなハンティングを行うには、INC Ransomwareに感染している可能性のある端末を検索します。その後、検索結果に基づいて、感染した端末の隔離やペイロードファイルの削除など、さらなる対処措置を実施します。

MITRE ATT&CKフレームワークとの対応

| 戦術 | 手法またはサブ手法 |

|---|---|

| TA0005:検出 | T1083:ファイルとディレクトリの検出 |

| TA0007:検出 | T1016:システムネットワーク構成の検出 |

| TA0007:検出 | T1046:ネットワークサービスの検出 |

| TA0007:検出 | T1057:プロセスの検出 |

| TA0007:検出 | T1082:システム情報の検出 |

| TA0007:検出 | T1135:ネットワーク共有の検出 |

| TA0040:影響 | T1486:影響を与えるためのデータ暗号化 |

| TA0040:影響 | T1489:サービス停止 |

| TA0040:影響 | T1490:システム復旧を妨害 |

| TA0002:実行 | T1059:コマンドおよびスクリプティングインタープリター |

| 痕跡 | 痕跡の種類 | 説明 |

|---|---|---|

| fcefe50ed02c8d315272a94f860451bfd3d86fa6ffac215e69dfa26a7a5deced | SHA256 | INCランサムウェアのバイナリ |

【グローバル調査結果】組織が抱えるサイバーリスク〜休日の間もランサムウェア攻撃の手は緩まない〜

ランサムウェアは日々脅威となっており、大規模な攻撃は週末や休日にしかけられることが多くなっています。

本レポートでは、休日や週末にランサムウェアの攻撃を受けた影響や今後のさまざまな対策についての洞察を得るのに最適な資料となっています。加えて、ランサムウェア攻撃を防御する準備が整えられるよう、リスクに関する洞察と緩和策に関するガイダンスを提供しています。

https://www.cybereason.co.jp/product-documents/survey-report/7253/