- 2024/01/23

- サイバー攻撃

産業化と分業化がますます進むサイバー攻撃の実態を知る

Post by : Cybereason Japan Marketing Team

存在感がますます高まりつつある「イニシャルアクセスブローカー」

2023年10月31日、弊社主催のセミナー「Cybereason XDR導入事例共有セミナー ~導入企業に学ぶ、Cybereason XDRによる最新のサイバーセキュリティとは~」が開催されました。本セミナーの冒頭では、弊社 グローバルSOC シニア・セキュリティアナリスト 荻野耕太朗から近年のサイバーセキュリティ動向について紹介が行われました。

「Cybereason XDR 導入事例共有セミナー」のセッション内容をまとめた資料『【開催レポート】Cybereason XDR 導入事例共有セミナー 〜導入企業に学ぶ、Cybereason XDRによる最新のサイバーセキュリティとは〜』はこちらからダウンロードいただけます。

近年のサイバー攻撃は分業化が進み、「マルウェア開発者」「初期侵入の情報の提供者」「攻撃の実行者」といったように、それぞれ専門の役割を持つグループ同士が闇市場を介して取引を行うエコシステムが確立されています。その中でも特に近年存在感を高めているのが、攻撃ターゲットに対する初期侵入の手段の提供を専門とする「イニシャルアクセスブローカー」です。

「このグループは、初期侵入を行うためのマルウェアを開発したり、エクスプロイトキットを作成したり、あるいは初期侵入で利用される認証情報などを不正に入手し、それらを攻撃実行グループに向けて販売しています。場合によってはイニシャルアクセスブローカーが自ら攻撃ターゲットへの侵入を実施し、そこからID/パスワードなどの認証情報を窃取して闇市場で販売することもあります」(荻野)

このように今日のサイバー攻撃の実行者は、初期侵入の手段を提供するイニシャルアクセスブローカーと、そこから初期侵入に必要な手段や情報を入手して実際に侵入・攻撃を行うデータ窃取グループやランサムウェア攻撃グループの2種類に大別できます。

イニシャルアクセスブローカーの関与が疑われるインシデント事例

このイニシャルアクセスブローカーの関与が強く疑われるインシデントとして、荻野から2つほど事例を紹介させていただきました。

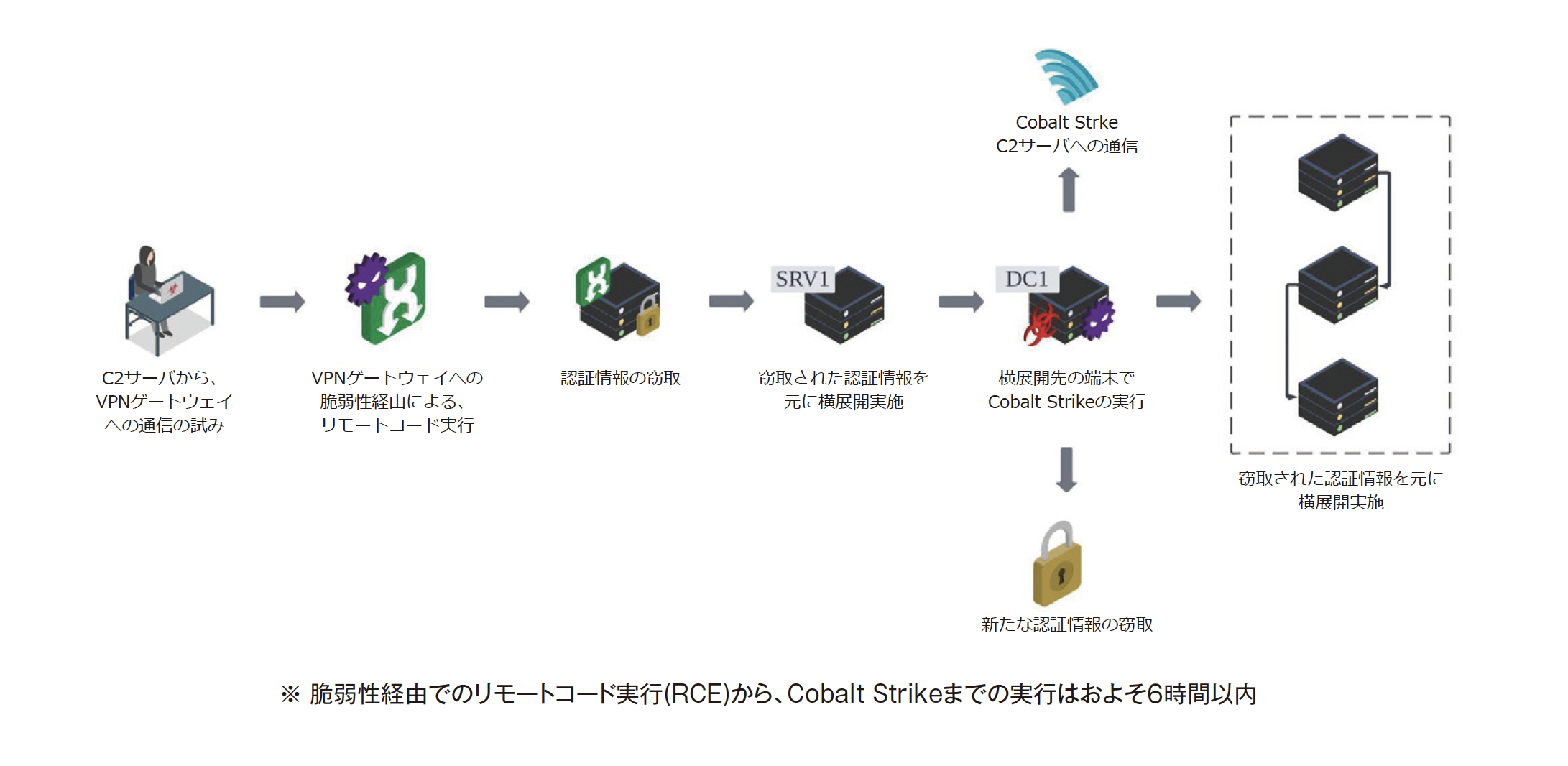

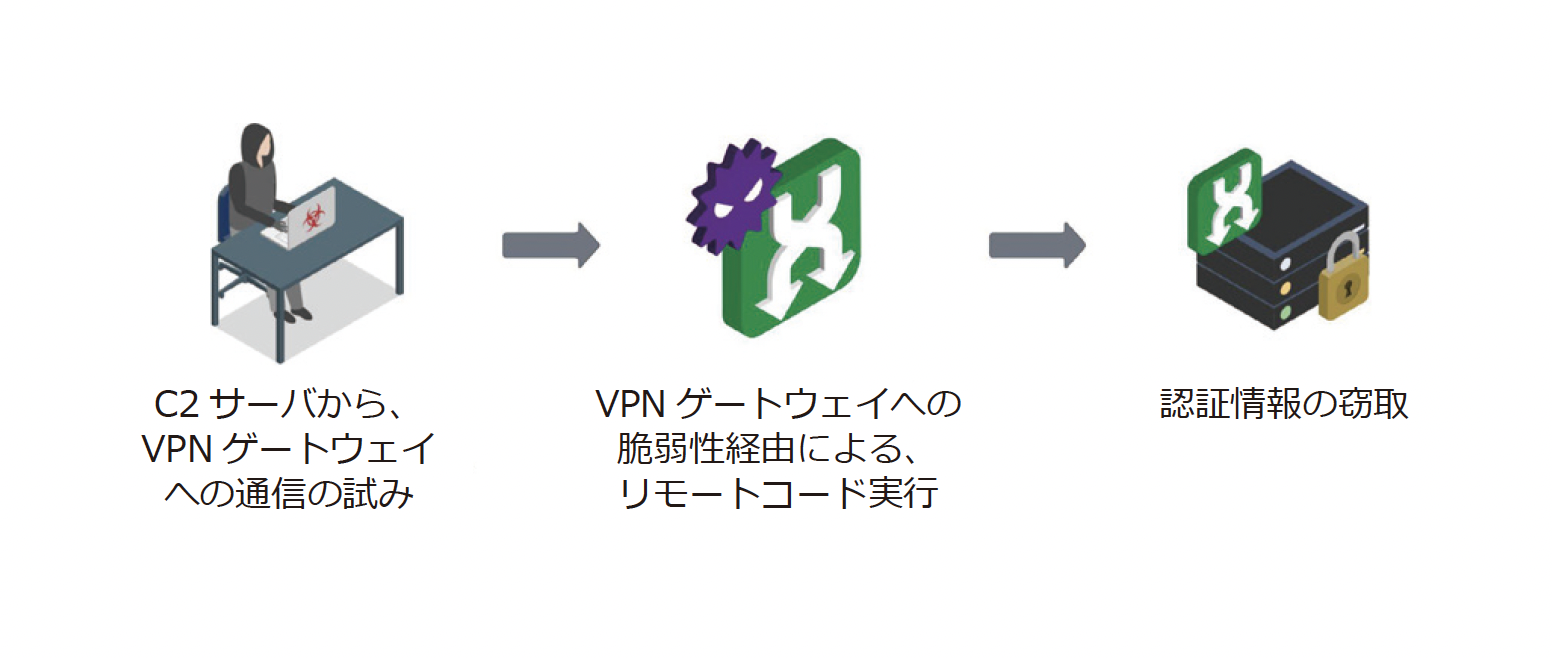

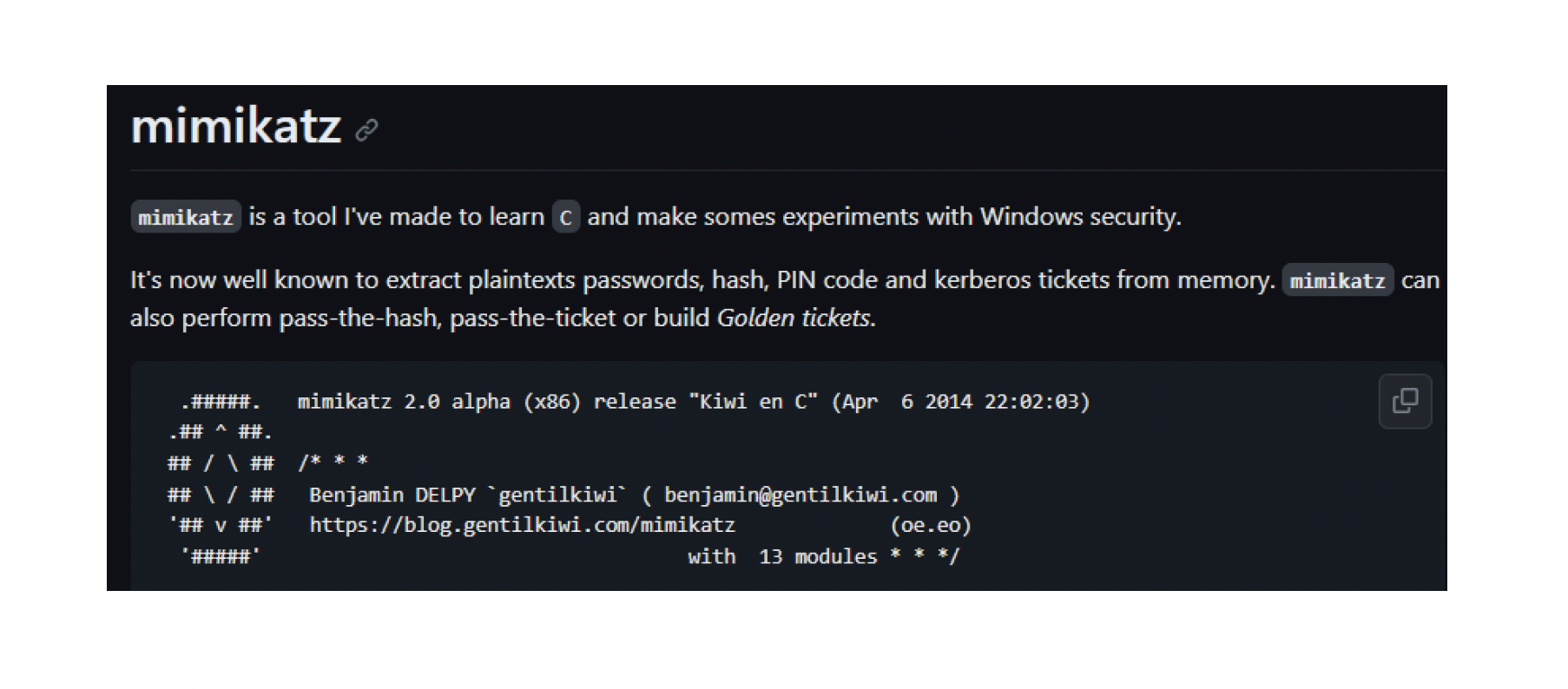

まず1つ目の事例は、とある企業において有償で主に使用されるペネトレーション・ツール「Cobalt Strike」が悪用されたケースです。攻撃者はまずVPNゲートウェイ製品の脆弱性を悪用して侵入し、認証情報を窃取。さらに他の端末への横展開を次々と実行していきました。そして最終的に横展開先の端末でCobalt Strikeを実行して、外部のC&Cサーバへの通信を試みました。

「この攻撃では、横展開先で認証情報を窃取しようとする振る舞いが検知されたため、恐らくイニシャルアクセスブローカーが認証情報を窃取するために実施した攻撃だったのではないかと推測されます。VPNゲートウェイへの侵入からわずか6時間後にCobalt Strikeを実行しており、極めて短時間のうちに攻撃を実行しているのも大きな特徴です」(荻野)

なお今回悪用されたVPNゲートウェイの脆弱性の情報は既に数カ月前に公開されており、修正パッチも提供されていたのにもかかわらず、その適用を怠っていたことが後に判明しています。またVPNゲートウェイ製品のOS内に管理者ユーザー用の認証情報が残っていたことも、その後の横展開へとつながる一因となりました。

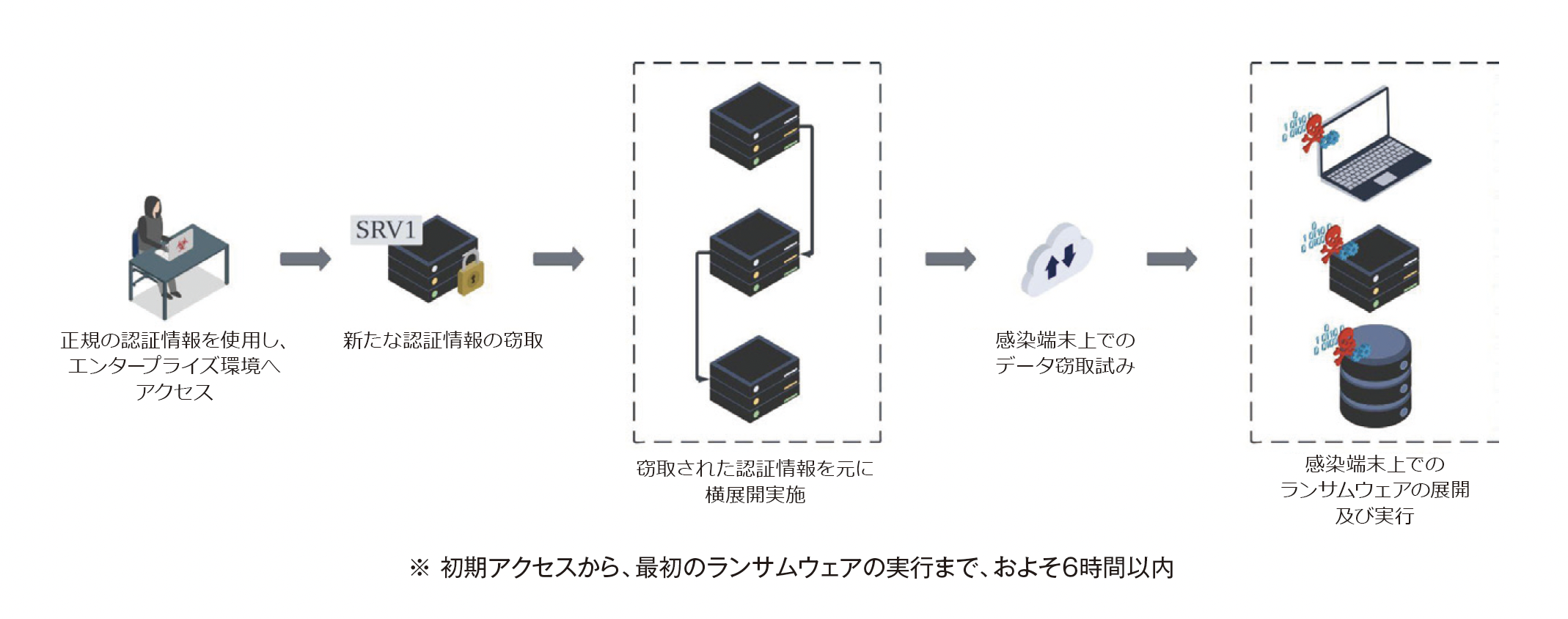

もう1つの事例は、イニシャルアクセスブローカーが過去に窃取した認証情報を利用して侵入・攻撃が行われたケースです。とある企業が正規の認証情報を悪用したなりすまし攻撃を受けた結果、最終的にランサムウェアを展開・実行されてしまいました。

実はこの企業では、過去に認証情報が窃取されたと見られるインシデントが発生しており、その際に盗まれた正規のID/パスワード情報が悪用されて今回システムに侵入されたのではないかと推測されます。またこの攻撃でも初期侵入から最初のランサムウェア実行までおよそ6時間弱しかかかっておらず、極めて短時間のうちに攻撃実施まで至っているのが特徴です。

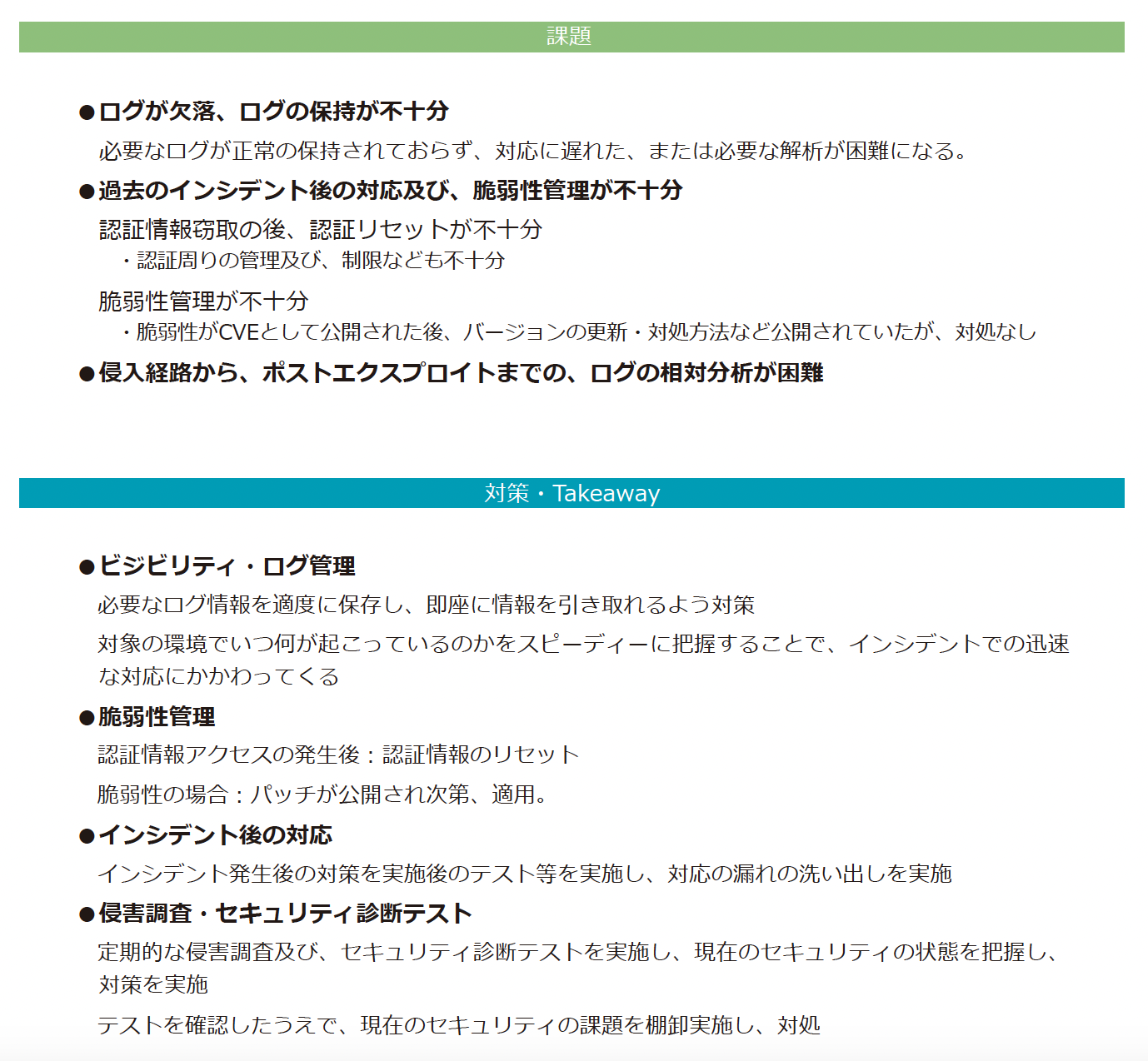

脆弱性管理やインシデント対応の体制・プロセスを整備する

このようにイニシャルアクセスブローカーと攻撃実行者が役割を分担して行ったと思われるサイバー攻撃は、弊社でも過去に数多く観測してきました。これらの事例の経緯をあらためて振り返ってみると、ログがきちんと保持できていなかったために事後対応が遅れ、結果的に被害が拡大してしまったケースが少なくありませんでした。

「中にはログを保管するディスク領域をあらかじめ十分確保できていなかったために、インシデント発生時のログが上書きされてしまったケースもありました。そのため、まずはログをきちんと取得した上で一元管理し、いざというときにそれらを素早く参照できる仕組みを用意しておくことが重要です」(荻野)

またVPN機器などが抱える脆弱性を悪用されて侵入を許してしまい、認証情報を窃取されてしまうケースも数多く発生しています。そのため自社の環境にどのような脆弱性が存在するかを漏れなく洗い出し、セキュリティパッチを適用していく「パッチ運用」や「アタックサーフェスマネジメント」の取り組みも極めて重要です。場合によっては、自社環境に存在する脆弱性を第三者に調査してもらう「脆弱性診断」のサービスを利用するのも有効でしょう。

さらには事前の対策だけでなく、いざインシデントが発生してしまった後の対応や復旧の手順・体制なども、平時からしっかり整備しておく必要があります。弊社でもこうした取り組みを支援するための脆弱性診断サービス「CSPA(サイバーセキュリティプログラム評価)サービス」や、インシデント対応支援サービス「IR(インシデント対応)サービス」などを提供していますので、EDR製品と合わせてぜひ活用をご検討いただければ幸いです。

【開催レポート】Cybereason XDR 導入事例共有セミナー 〜導入企業に学ぶ、Cybereason XDRによる最新のサイバーセキュリティとは〜

2023年10月に開催されたセミナー「Cybereason XDR 導入事例共有セミナー」のセッション内容をまとめました。Cybereason XDRの製品概要とその有効性を解説するとともに、株式会社オープンハウスグループ様の製品導入の目的や運用方法など導入事例についてご紹介します。

製品の導入検討にご活用ください。

https://www.cybereason.co.jp/product-documents/white-paper/11560/