- 2025/02/26

- 脅威分析レポート

【脅威分析レポート】新たなRaaSプラットフォームであるPlayBoy Lockerランサムウェアにまつわる奇妙な事例

Post by : Cybereason Security Research Team

サイバーリーズンでは、新たな脅威を調査し、脅威から身を守るための実践的な推奨事項をお客様に提供するために、脅威分析レポートを発行しています。今回の脅威分析レポートでは、PlayBoy Lockerと呼ばれる新たなRaaS(Ransomware-as-a-Service)プラットフォームに関する調査結果と、Cybereason Defense Platformを通じてPlayBoy Lockerから身を守る方法を紹介します。

重要なポイント

- 熟練度の低い攻撃者が高度な攻撃キットにアクセス可能:RaaSプラットフォームであるPlayBoy Lockerは、ランサムウェアのペイロード、管理ダッシュボード、そしてサポートサービスを含む包括的なツールキットを提供することで、比較的スキルの低いサイバー犯罪者がランサムウェア攻撃を開始することを可能にします。多くのダークウェブのRaaSプロバイダーは、アフィリエイトモデルで運営されています。このモデルでは、マルウェアを拡散するアフィリエイトと利益を共有することで、ランサムウェアを自分で開発する技術的スキルを持たない多くの攻撃者がランサムウェアにアクセスできるようにしています。

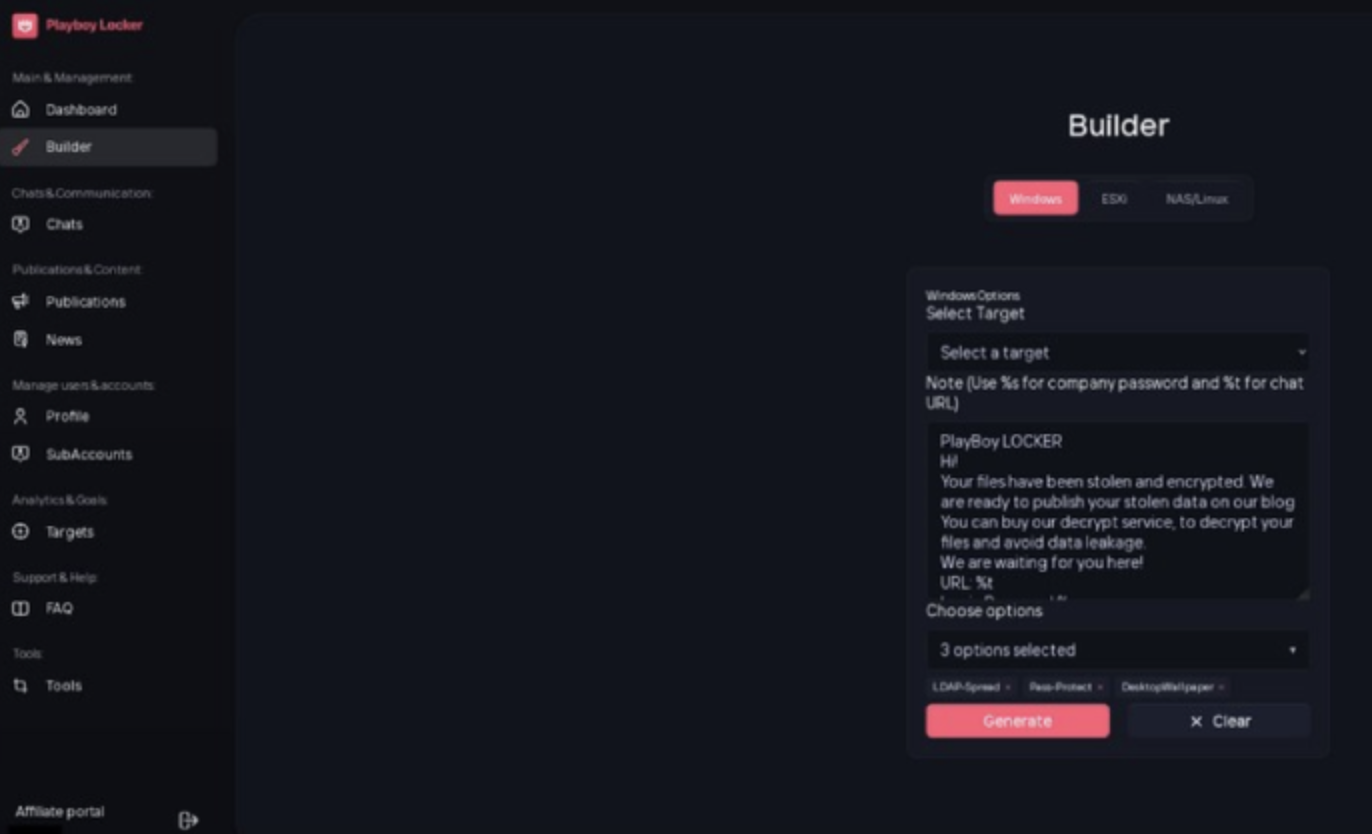

- バイナリのカスタマイズ:RaaSプラットフォームであるPlayBoy Lockerは、Windows、NAS、およびESXiシステムを標的とするランサムウェアバイナリを構築するための多数のオプションをアフィリエイトに提供することで、さまざまな運用要件に合わせてカスタマイズされた構成を可能にしています。

- アフィリエイト向けの頻繁なアップデートとカスタマーサポート:RaaSプラットフォームであるPlayBoy Lockerのオペレーターは、定期的なアップデート、検知防止機能、さらにはアフィリエイトのためのカスタマーサポートを提供していることを宣伝しています。ダークウェブのフォーラムを通じて、RaaSの開発者は、トラブルシューティングのサポート、感染率を最大化するためのガイダンス、さらにはアンチウイルスやエンドポイント検知ツールを回避するためのアップデートを提供することがあります。このようなサポートインフラは、より専門化されたエコシステムを構築するものであり、頻繁なイノベーションやより複雑な攻撃戦略を実現することで、ランサムウェア攻撃の脅威レベルをさらに高めています。

はじめに

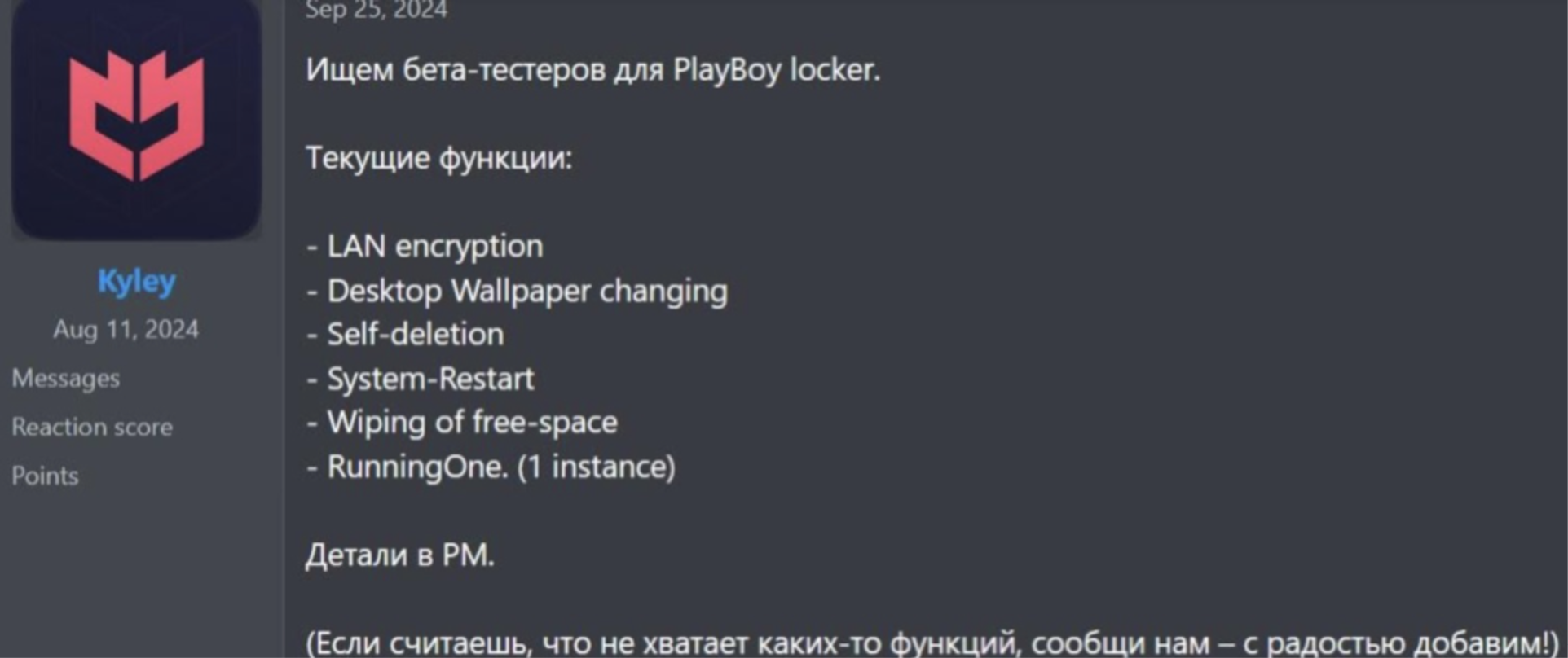

PlayBoy Lockerグループは2024年9月から活動しています。同グループが行ったダークネットフォーラムへの最初の投稿は、彼らが作成した新しいロッカー機能を試すベータテスターの募集でした。

▲新しいロッカー機能を試すベータテスターの募集

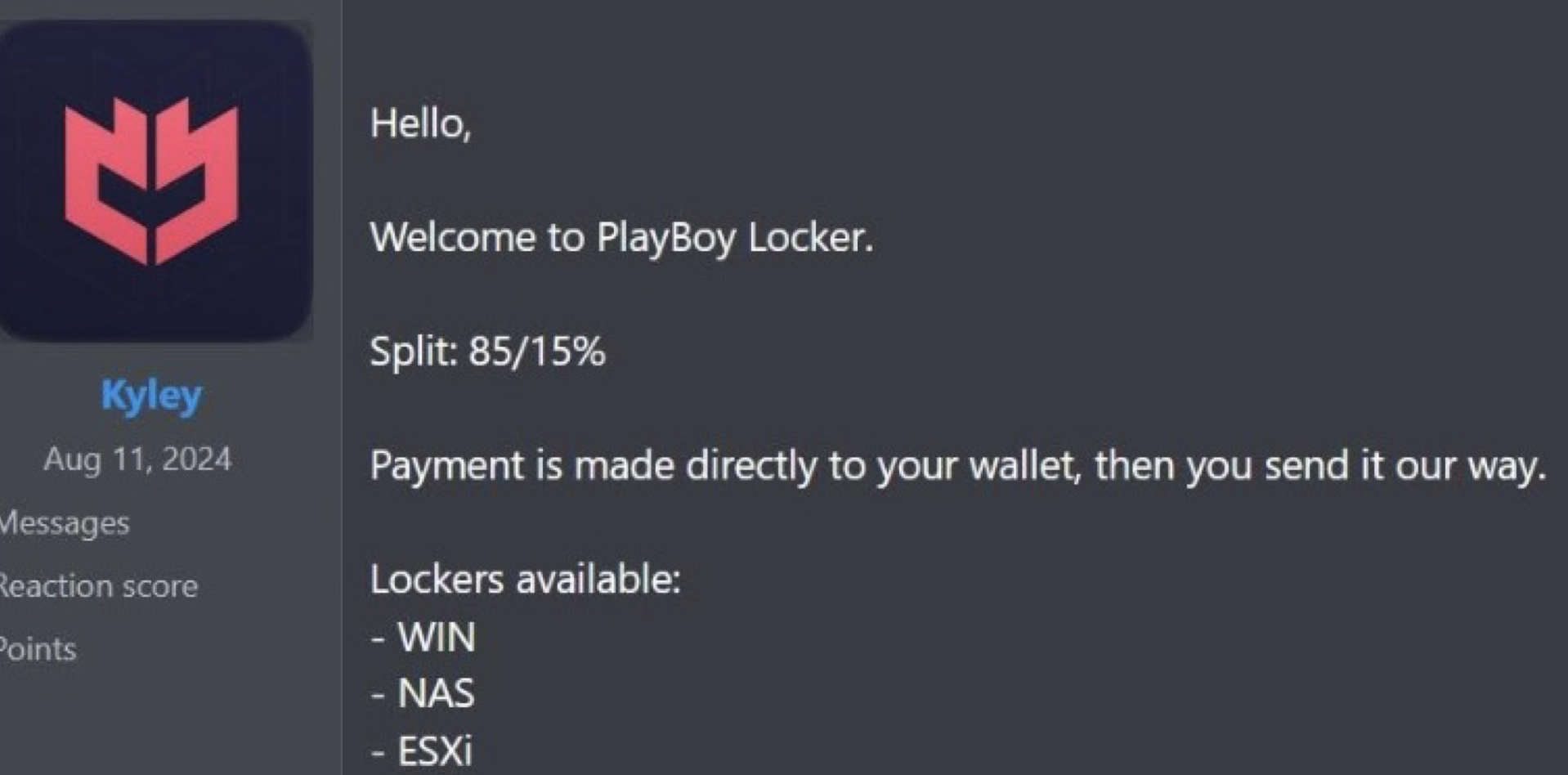

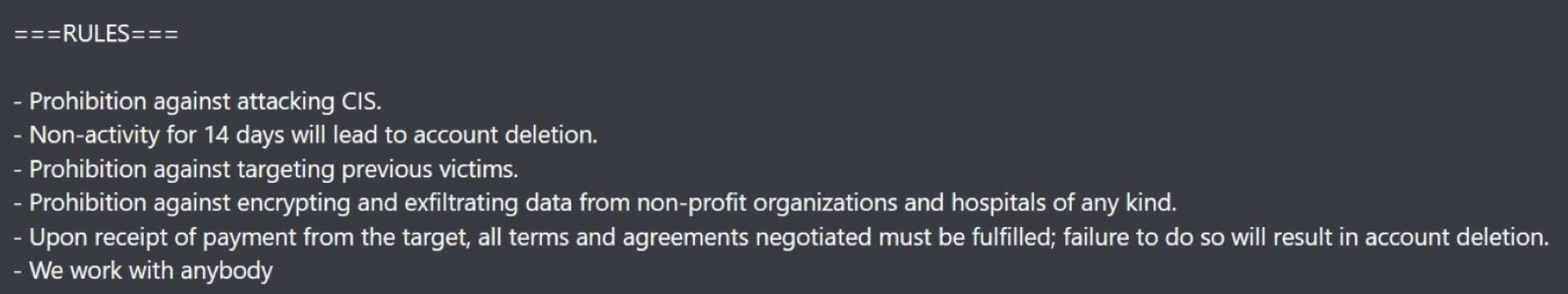

ダークウェブフォーラムで紹介されたPlayBoy Lockerのアフィリエイトプログラムでは、「アフィリエイトは、身代金支払いにより得た収入を85対15の割合でPlayBoy Lockerサービスのオペレーターと分け合うことに同意する」という規約が記載されていました。

▲ロシアの匿名マーケットプレイスで紹介されたPlayBoyアフィリエイトプログラム

▲ロシアの匿名マーケットプレイスで紹介されたPlayBoyアフィリエイトプログラム

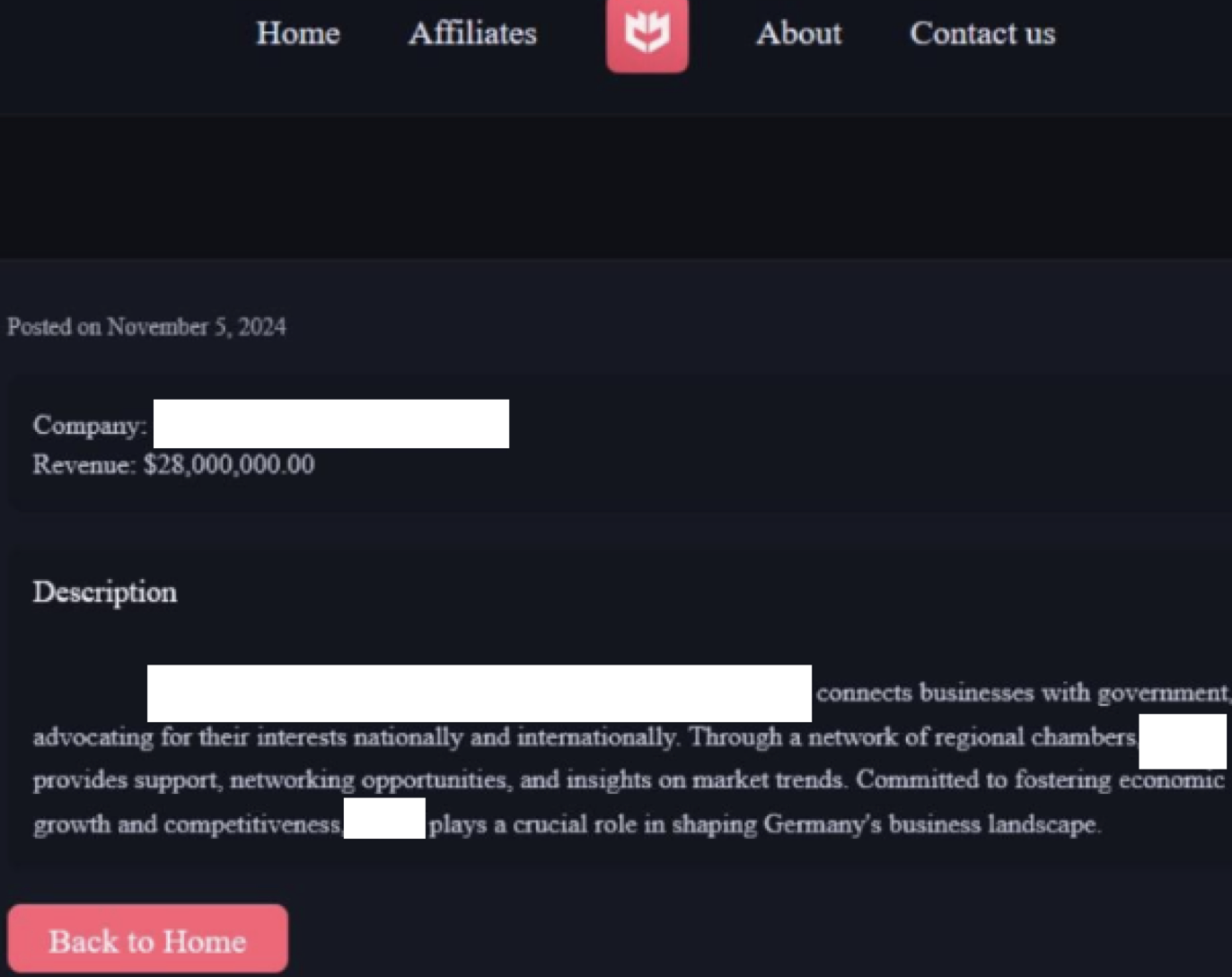

また、PlayBoy Lockerグループは、いわゆる「onionサイト(匿名通信システムであるTorを通じてのみアクセスできるサイト)」を立ち上げることにより、最初の犠牲者を増やしました。

その後、同グループは、ダークウェブ上で自らのプロジェクトを販売するための文言を公開した後、突然同プロジェクトを停止させました。

▲PlayBoy Locker、まさかのプロジェクト売却を実施

テクニカル分析

■PlayBoy Lockerがサポートするオペレーティングシステム:Windows

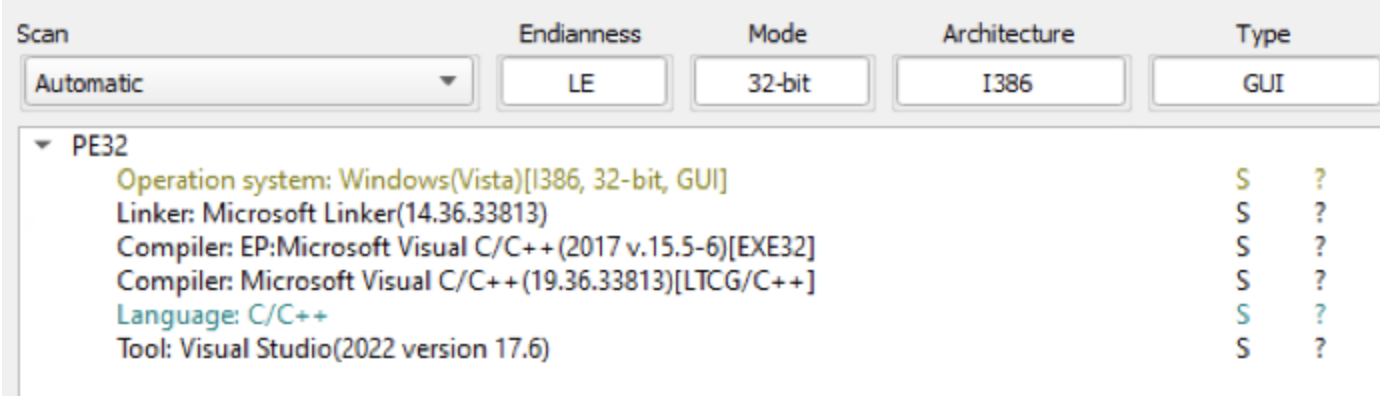

現在知られているPlayBoy LockerのWindowsバージョンには、次の特徴があります。

- hc-128とcurve25519という2種類の暗号化アルゴリズムを組み合わせている。

- C++プログラミング言語で書かれている。

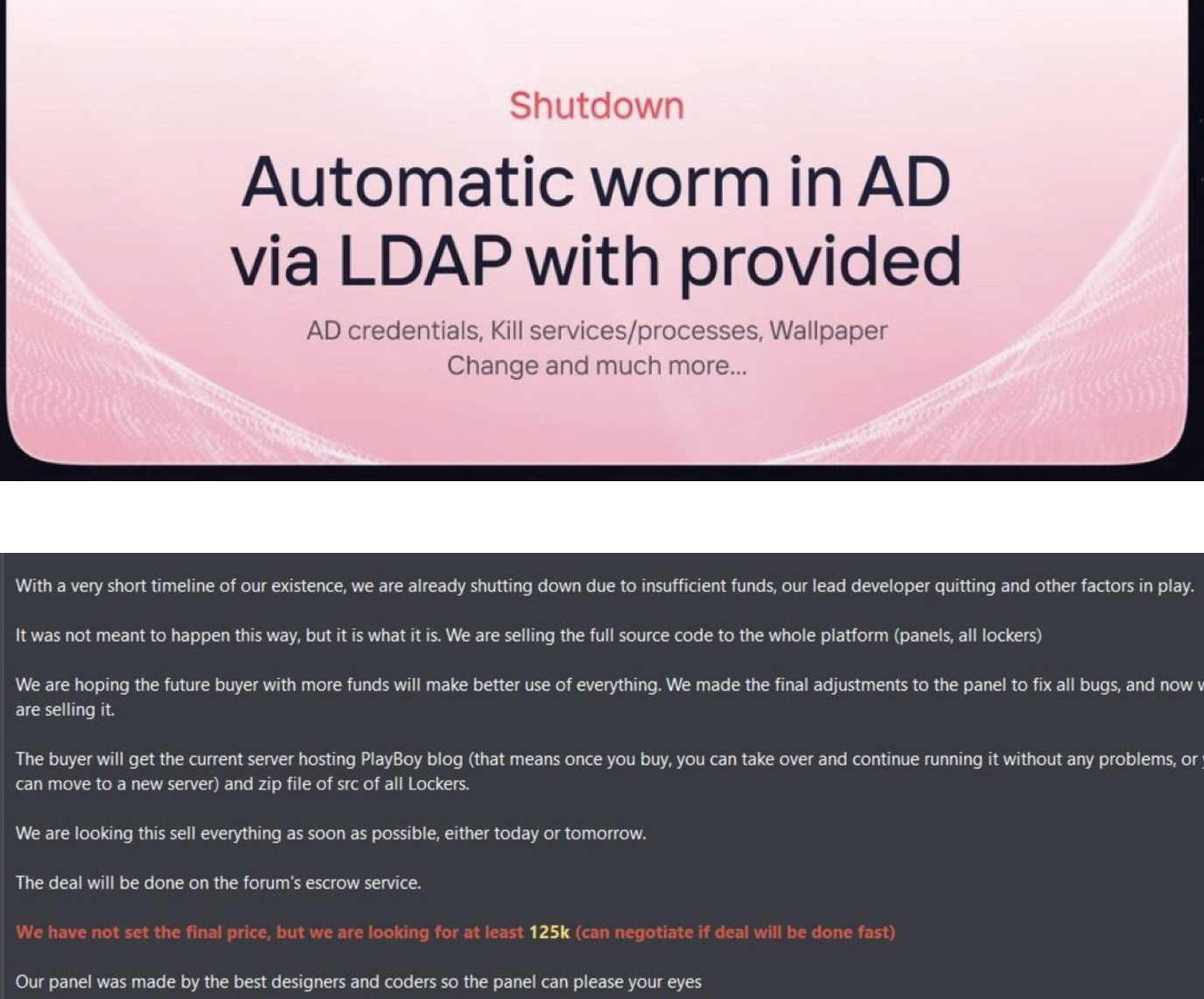

PlayBoy LockerのWindows版バイナリは次の動作を実行します。

- セグメント化されたファイル暗号化

- 提供されたADクレデンシャルを使用して、LDAP経由でAD内に自動的にワームを展開

- 暗号化のためのマルチスレッドキュー

- プロセス/サービスの強制終了

- シャドウコピーの削除

- システムの再起動

- 壁紙の変更

- ロッカープロセスを1つずつ実行

- 空き領域をワイプする

- カスタマイズ可能な身代金要求書を提供

- ごみ箱を空にする

■その他のバージョン:NASとESXi

PlayBoy Lockerには、Windowsバージョンに加えて、NASバージョンとESXiバージョンがあります。

ESXiバージョンには、次の機能があります。

- VMの自動シャットダウン

- デーモンとして実行

- ファイル/パスの除外

- ビルドサイズは70kb

NAS(Network Attached Storage)バージョンには、上記に加えて次の機能があります。

- シンプルなシングルパス暗号化

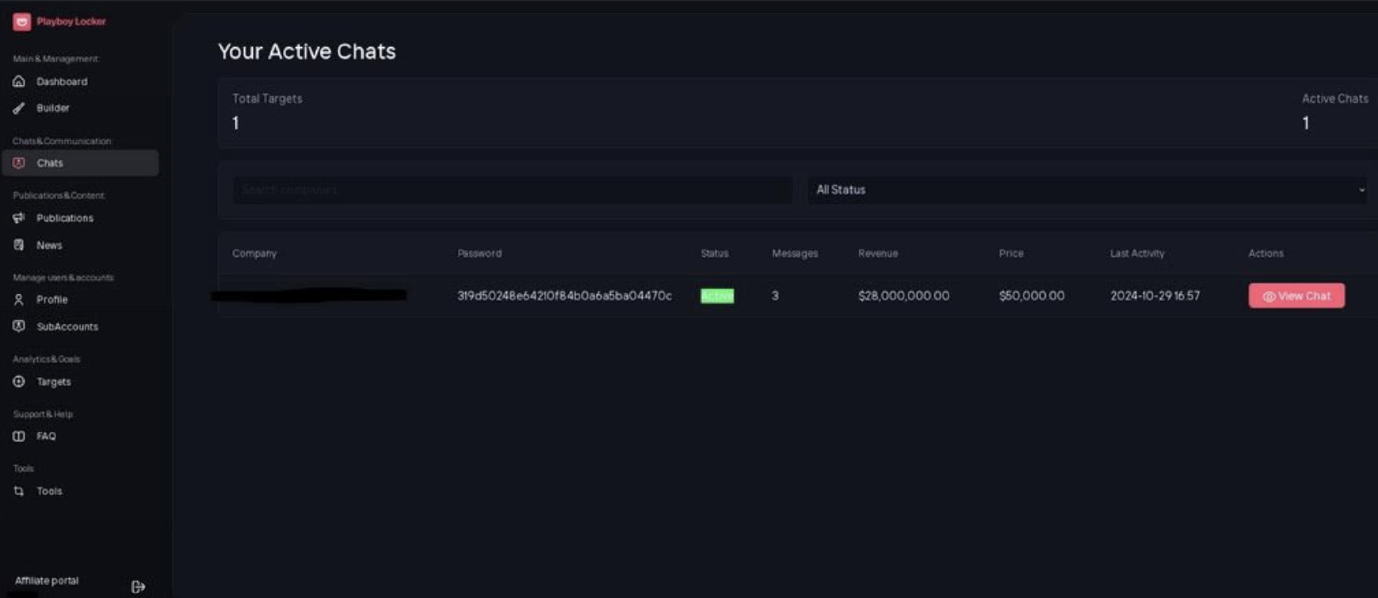

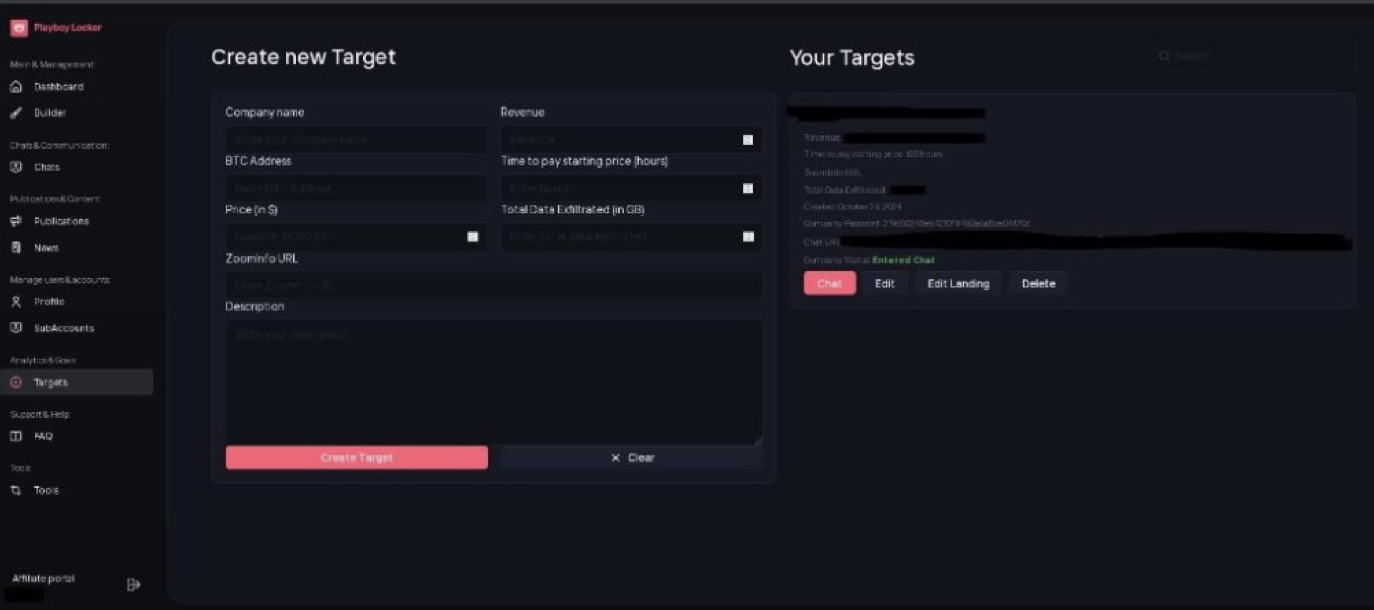

これらの機能が、Webベースのビルダーを通じて完全に自動化できることを示すスクリーンショットが提供されています。

▲アクティブなチャット画面や管理画面を示すスクリーンショット

▲PlayBoy Lockerの管理画面

バイナリ分析

多くのランサムウェアと同様に、PlayBoy Lockerによる最初のハッキングも、さまざまな感染ベクターを通じて発生します。これには、フィッシングメールやハッキングされたリモートデスクトッププロトコル(RDP)エンドポイントなどが含まれます。このセクションでは、被害者の端末で実行されると想定されるPlayBoy Lockerランサムウェアのバイナリのサンプルを分析します。

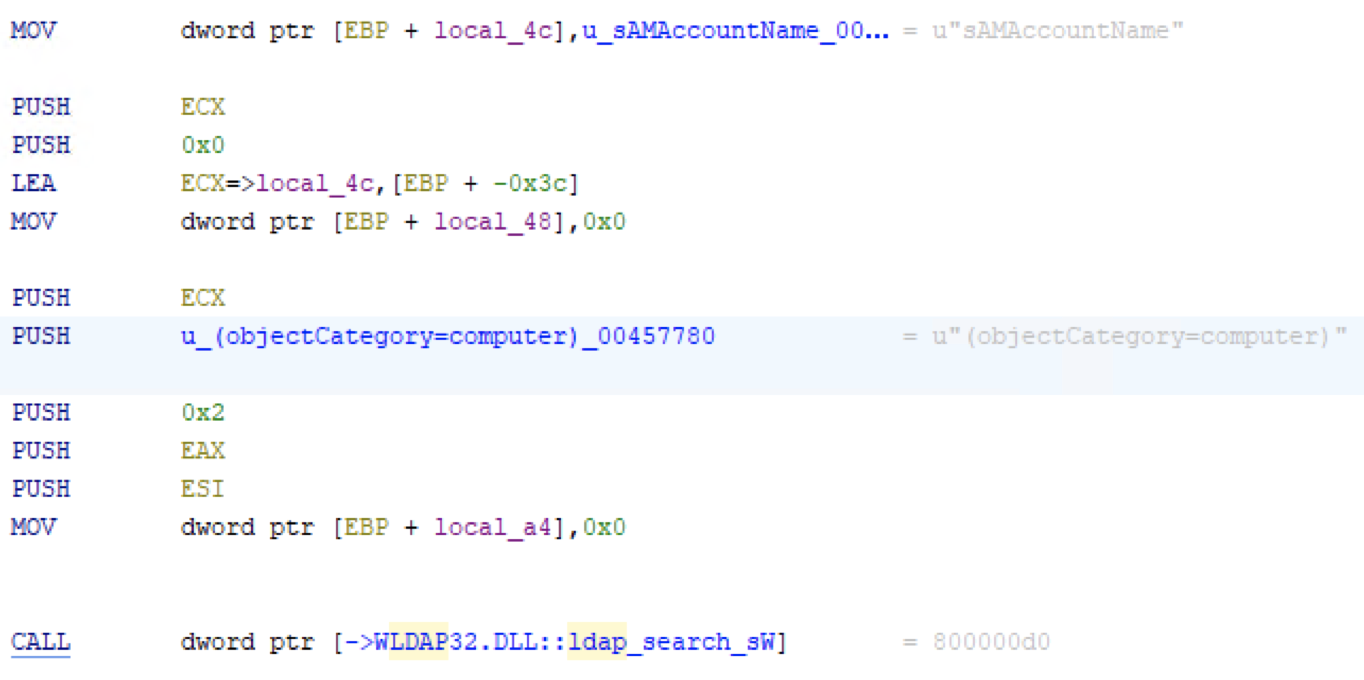

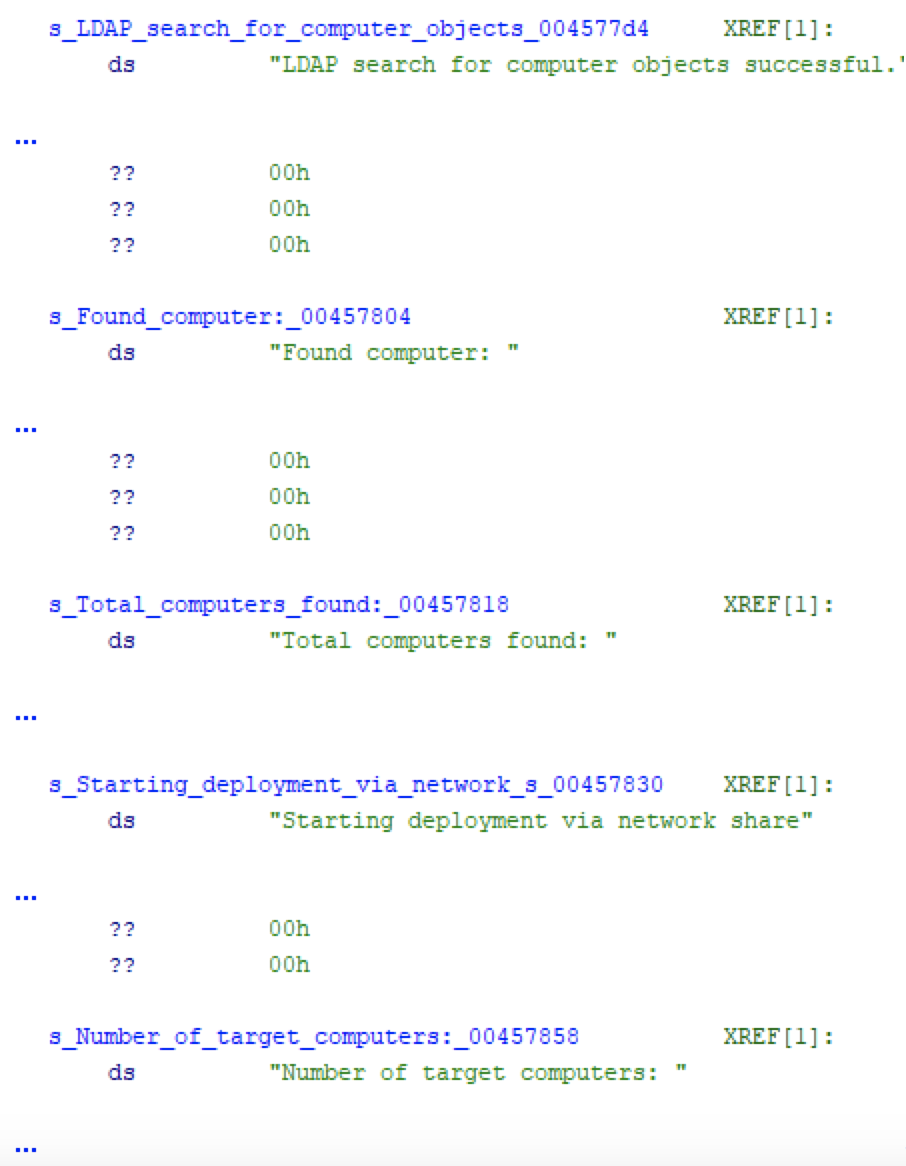

■LDAPのスキャン

LDAP(Lightweight Directory Access Protocol) は、Windows ネットワーク内の情報やデバイスを検索するために使用される、ベンダーニュートラルなソフトウェアプロトコルです。PlayBoy LockerはLDAPのスキャンを実行し、ネットワーク内で利用可能な端末を自動的に検索した後、ランサムウェアの実行ファイルをリモートデバイスにコピーしようとします。その後、同ランサムウェアは、この実行ファイルを実行するために、リモートからWindowsサービスをセットアップします。

LDAPのスキャンを実行するには、パラメータとして、-ip、-u(ユーザー名)、-p(パスワード)が必要となります。

▲LDAPクエリによりネットワーク内にある利用可能な端末を検索

▲Active Directoryドメインサービス

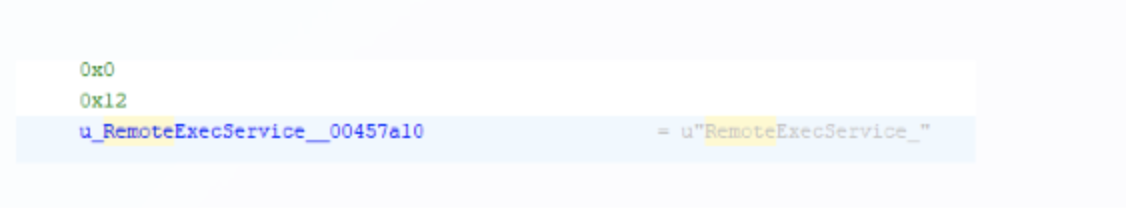

▲リモートサービスの文字列

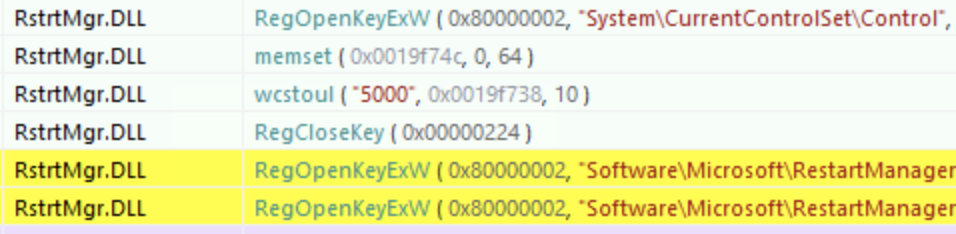

■RstrtMgr.dll(再起動マネージャー)のロード

再起動マネージャーであるRstrtMgr.dllは、システムの再起動時に開いているファイルや保存されていないファイルを保護するために使用される重要なシステムコンポーネントです。RstrtMgr.dllは、ゲートキーパーとして機能するものであり、シャットダウンの前にユーザーに自らが行った作業を保存するよう促し、データの損失を防ぎます。PlayBoy Lockerは、このDLLを悪意ある方法で利用します。

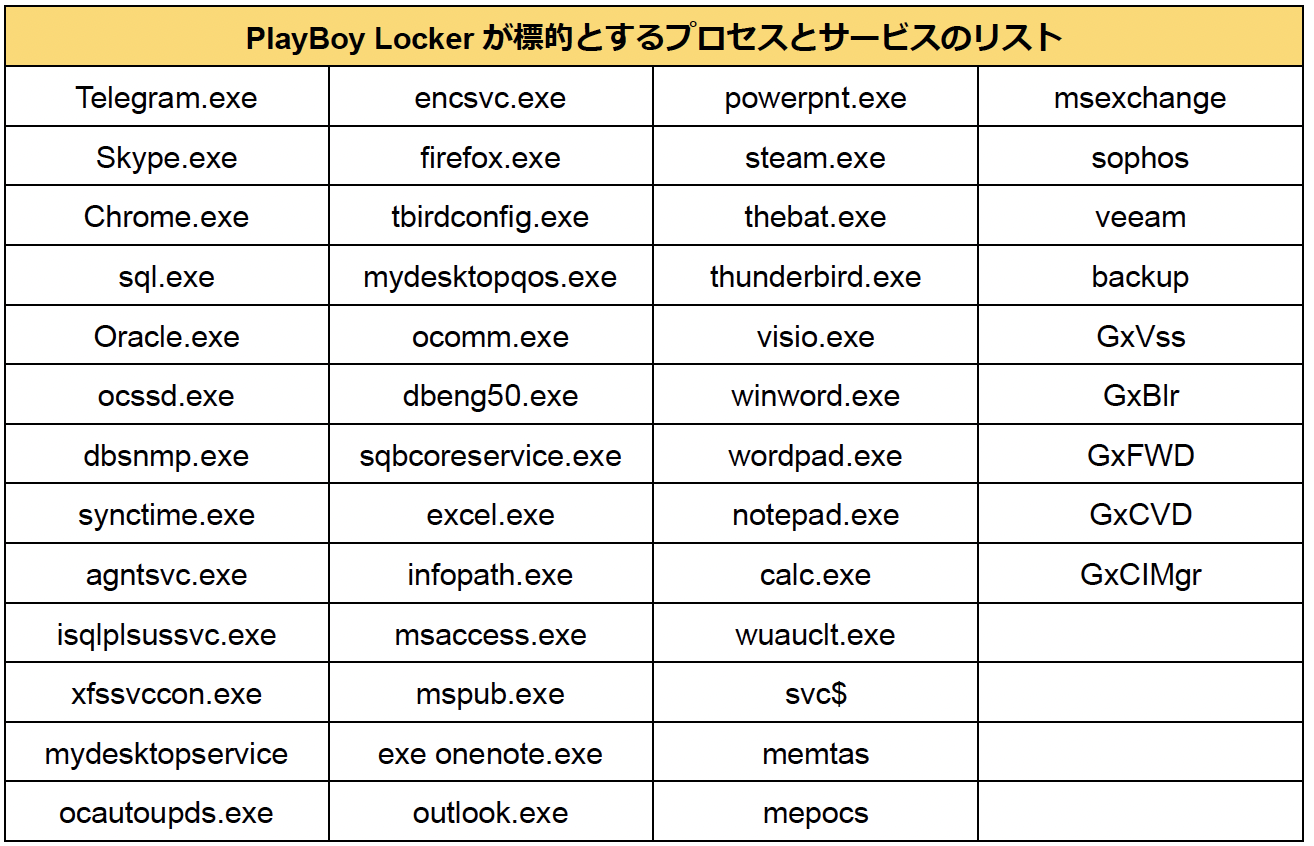

ファイルを暗号化する前に、PlayBoy Lockerランサムウェアは、オープンされているファイルのロックを解除した上で、それらのファイルを安全にクローズするために、サービスやプロセスを停止します。

PlayBoy Lockerが標的とするプロセスとサービスのリストは、次のようになります。

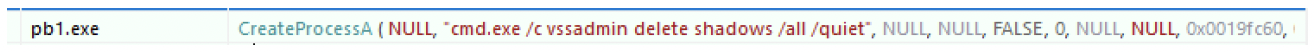

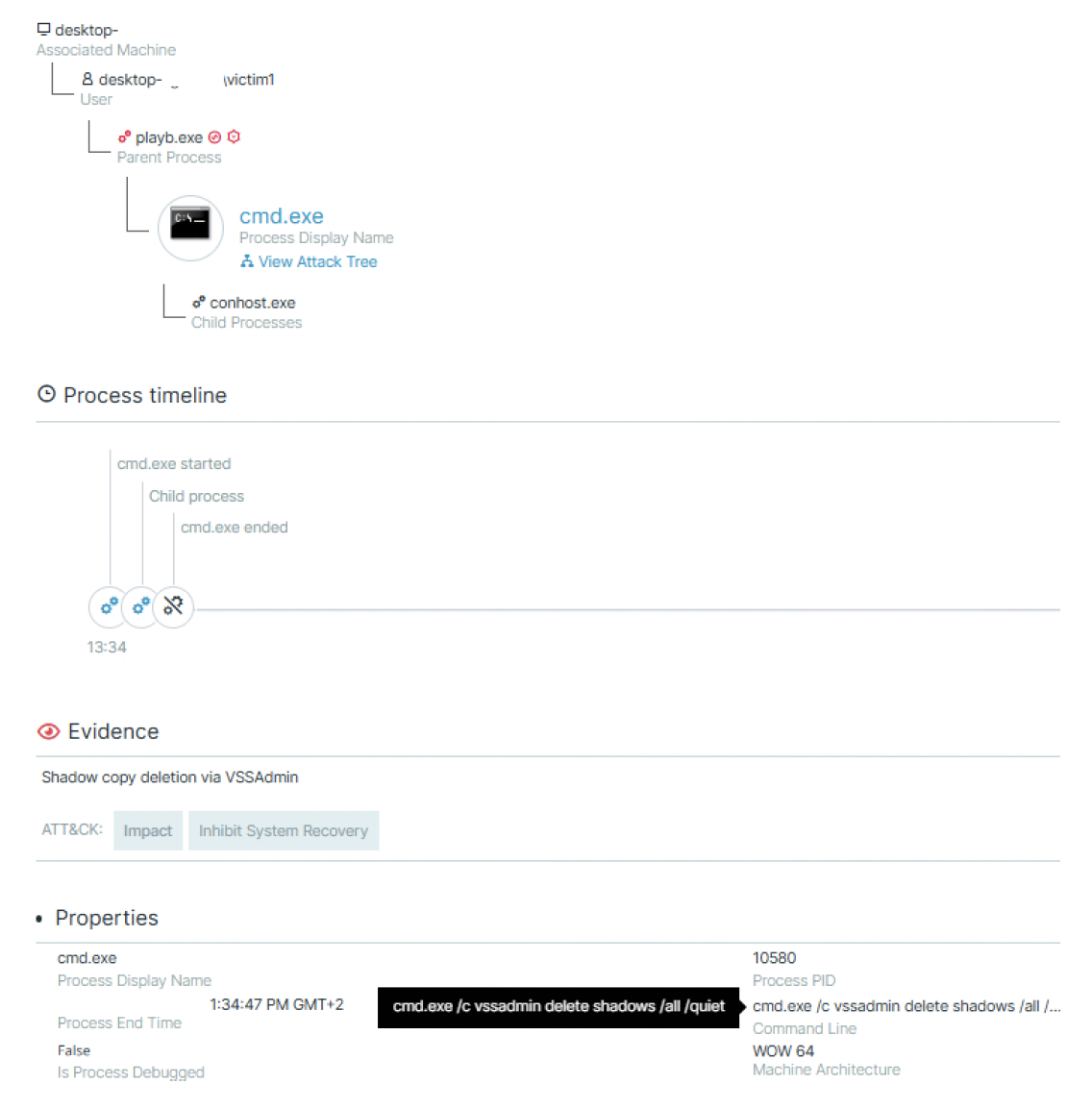

■シャドウコピーの削除

シャドウコピーの削除は、被害者がWindowsのスナップショットを通じてデータを復元するのを回避するために、ランサムウェアが実行する典型的なアクションの1つです。 シャドウコピーの削除プロセスがPlayBoy Lockerにより開始されると、「vssadmin delete shadows /all /quiet」というコマンドが呼び出されます。

▲PlayBoy Lockerはシャドウコピーの削除を試みる

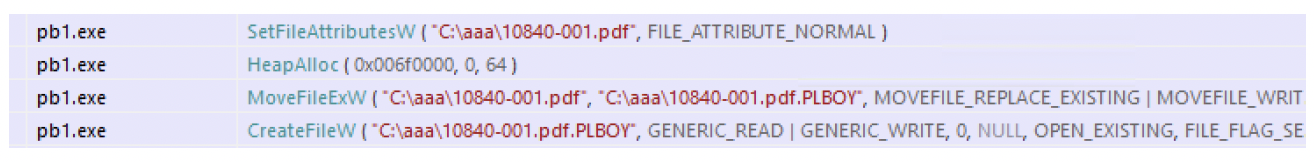

■ファイルの暗号化

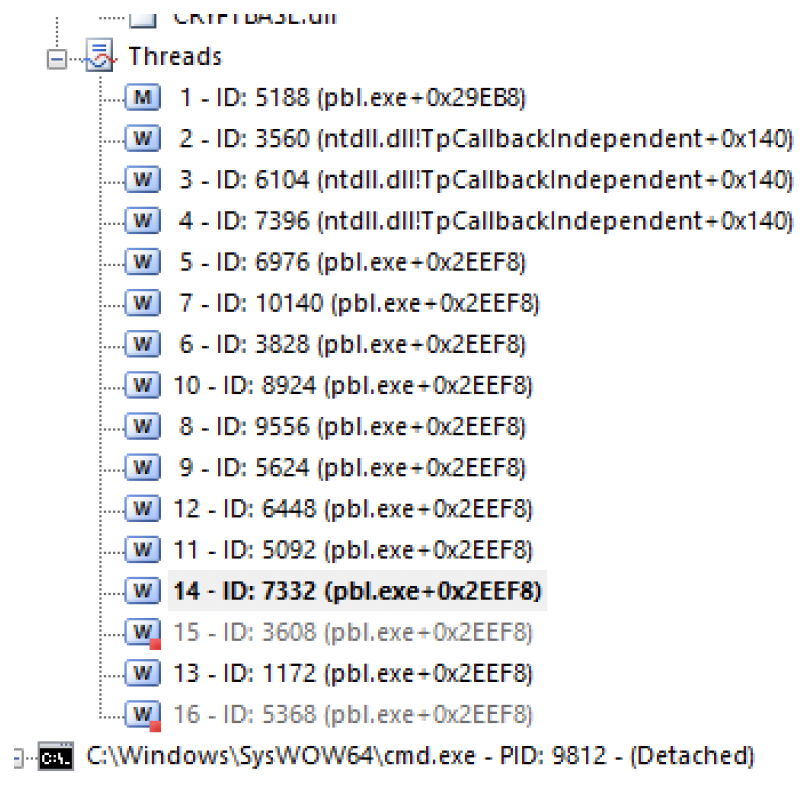

ランサムウェアは、ファイルの暗号化を高速化するためにマルチスレッドを利用することがよくあります。この手法では、親スレッドが暗号化の対象となるファイルを特定し、そのファイルを子スレッドへと送信します。

▲この動的解析のスクリーンショットから複数のスレッドが確認できる

その後、これらの複数の子スレッドは並列して動作し、それぞれが異なるファイルを暗号化することにより、全体の暗号化プロセスを大幅に高速化します。このようなアプローチにより、システムの持つハードウェア機能を最大限に活用することで、ファイルをより効率的に暗号化できます。

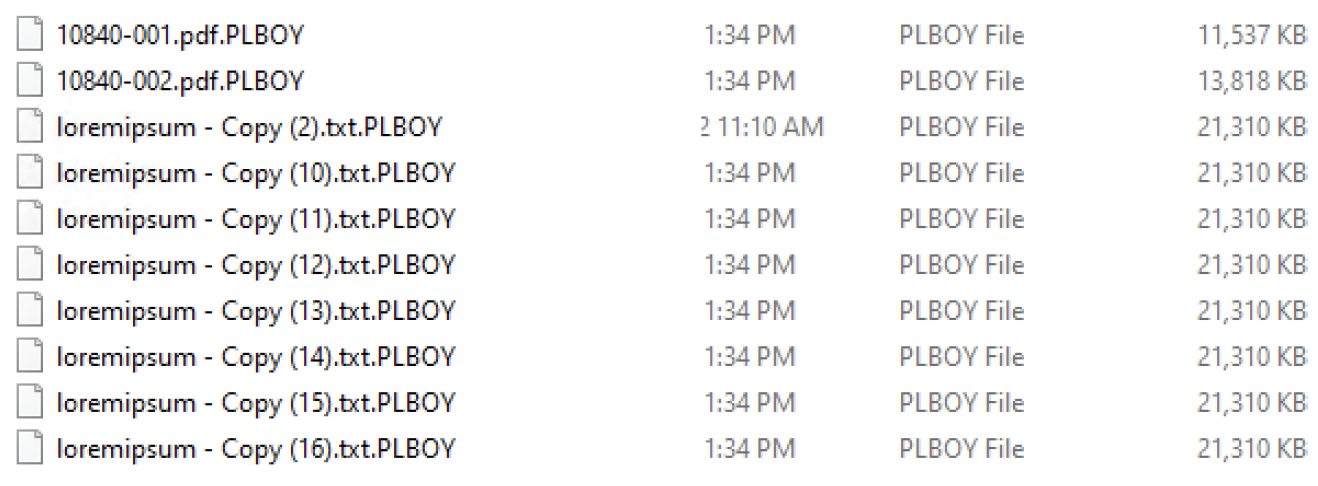

PlayBoy Lockerは、強力な暗号化方式を使用して、ネットワークに接続されているすべてのデバイス上のファイルをロックダウンします。PlayBoy Lockerは、文書、画像、動画、データベースなど、さまざまなファイル形式を標的とします。

ファイルが暗号化されると、被害者は、攻撃者が管理する復号鍵を手に入れない限り、それらのファイルにアクセスできなくなります。

▲PDFファイルの暗号化プロセスの例

▲暗号化されたファイル

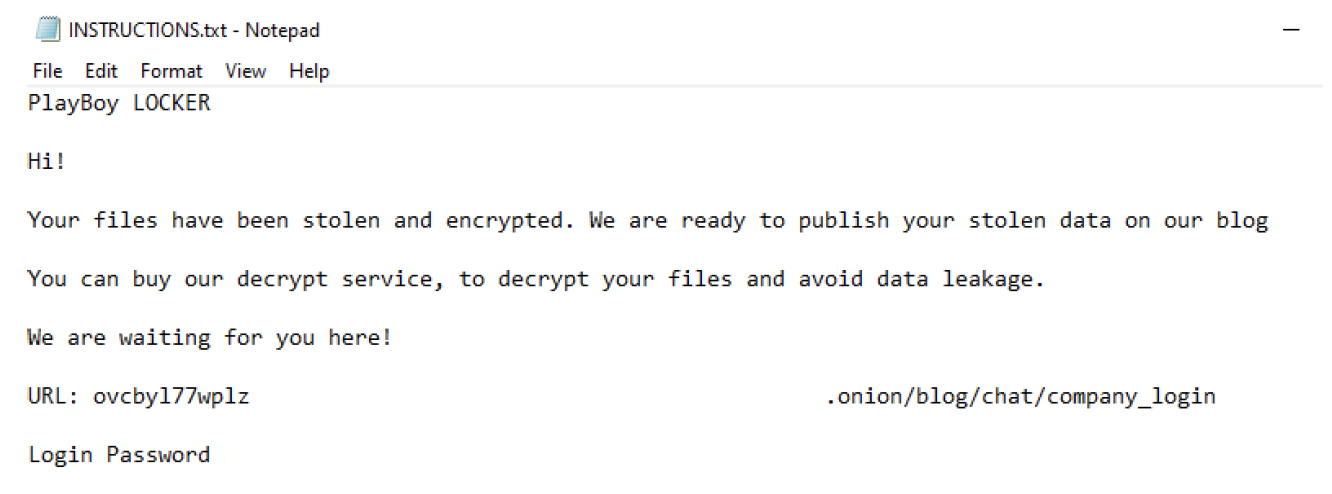

■身代金要求書

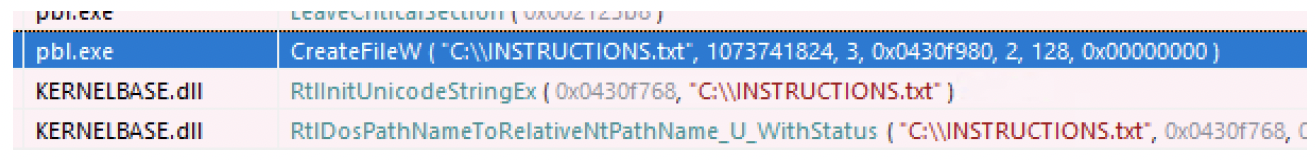

身代金要求書スレッドは、マルウェアに埋め込まれている身代金メモ(マルウェアの設定時に指定されたもの)を抽出して、それを復号化します。続いて、この身代金要求書は、暗号化を明示的に除外されていないすべてのディレクトリ内に、「INSTRUCTIONS.txt」という名前のファイルとして保存されます。

▲身代金要求書INSTRUCTIONS.txtの作成

■自己削除

PlayBoy Lockerランサムウェアは一連の操作を完了すると、次のコマンドを使って自分自身を削除しようと試みます。

C:\Windows\System32\cmd.exe /C ping 127.0.0.1 -n 2 >nul del /F

PlayBoy Lockerの検知と防止

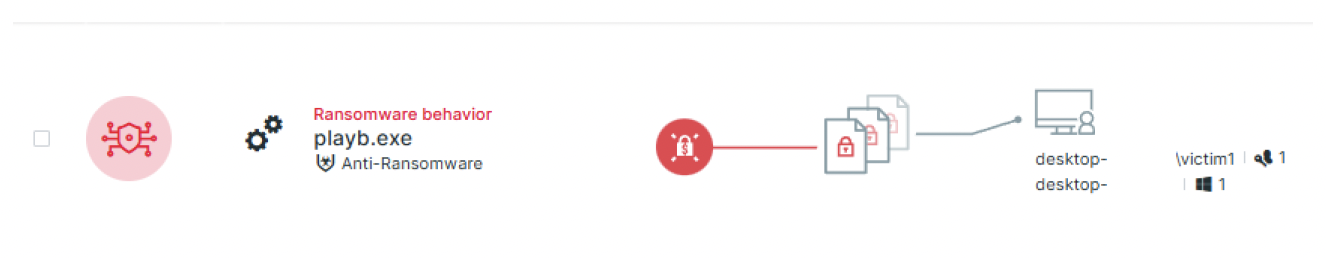

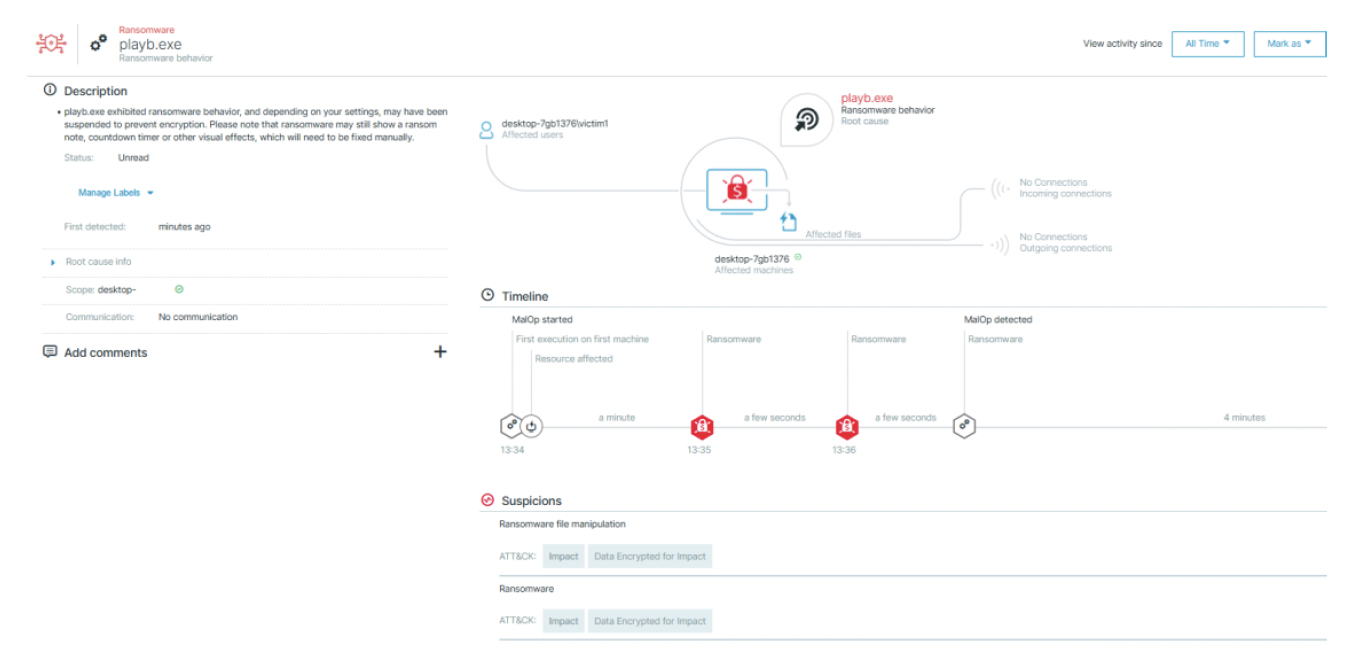

Cybereason Defense Platformは、多層防御を採用することにより、PlayBoy Lockerランサムウェアを検知し、その感染を回避します。多層防御とは、脅威インテリジェンス、機械学習、次世代アンチウイルス(NGAV)機能などの組み合わせを通じて、マルウェアを検知してブロックする仕組みです。

▲Cybereason Defense Platformはランサムウェアの振る舞いに基づいてMalOpを作成

▲Cybereason Defense PlatformによるPlayBoy Lockerの検知と防御

▲Cybereason Defense Platformはシャドウコピーの削除を検知

サイバーリーズンによる推奨事項

サイバーリーズンでは、PlayBoy Lockerの実行を検知して防御することを目的として、次のような推奨事項を提案しています。

- PlayBoy Lockerのアフィリエイトによる活動を追跡しハンティングすることにより、プレランサムウェアの振る舞いを特定すること。

- 多要素認証やパッチ管理など、サイバーセキュリティのベストプラクティスを推進すること。

- 定期的にファイルをバックアップし、バックアッププロセスとポリシーを作成すること。バックアップからファイルを復元することで、データへのアクセス権を最も早く再取得できます。

- システムを完全にパッチが適用されている状態に保つこと。脆弱性を軽減するためには、お使いのシステムにパッチが適用されていることを確認する必要があります。

- インシデント対応サービスを巻き込み、感染したネットワークから脅威アクターを完全に排除するために、徹底的な調査と封じ込めプロセスを実行すること。

2025年サイバー脅威予測 〜2024年の主要な脅威の振り返りと、2025年に警戒すべき脅威の予測〜

2024年は新たな感染手法やLinuxを狙った標的型攻撃、生成AIの悪用が注目され、またランサムウェアの後継グループも登場し、攻撃根絶の難しさが浮き彫りとなりました。

本資料では、2024年に顕在化したサイバー空間における脅威の傾向を踏まえ、特に大きな影響を及ぼすと考えられる4つの脅威を2025年のサイバーセキュリティ予測として取り上げています。2024年の主要な脅威を振り返りつつ、2025年に予測されるサイバー脅威について解説します。

2024年度のご自身が所属する組織におけるサイバーセキュリティ対策の検討にお役立てください。

https://www.cybereason.co.jp/product-documents/survey-report/12826/