- 2025/03/06

- セキュリティ

人の目を欺く署名:BEC攻撃における高度な手法

Post by : Cybereason Consulting Team

重要なポイント

- BEC攻撃の高度化:ビジネスメール詐欺(Business Email Compromise:BEC)攻撃はますます巧妙化しており、高度なソーシャルエンジニアリングや、AI駆動型のパーソナライゼーションを利用しているほか、MFAによる保護を打破するためにフィッシングキットを活用しています。

- 信頼を悪用:攻撃者グループの中には、ユーザーアカウントの電子メールの署名ブロック内にフィッシングの「ルアー(疑似餌)」を埋め込むという手法を利用しているのが発見されています。このような「人の目を欺く」手口は、HTML形式の電子メールで署名セクションを置き換えることにより、メール受信者が署名セクションの無害な性質に対して持つ信頼を悪用するものです。また、これは特定の監査ロギングやアラートと関連付けられる可能性のある受信トレイのルール変更とは見なされないため、特定の調査ステップの期間中に検知されないままとなる可能性もあります。

- 影響の連鎖:最初の認証情報がハッキングされると、攻撃者は多くの場合、これらのアカウントを使用して二次的なフィッシング攻撃を開始し、自らのリーチを拡大し、組織に対する金銭的被害と風評被害をエスカレートさせます。さらに、パスワードが変更され、攻撃者が以前にハッキングしたアカウントへのアクセス権を失った後でも、署名ブロックの変更が迅速に検知されず修復もされない場合、ユーザーが通常のメール送信を行うことで、知らず知らずのうちに攻撃を永続化させてしまう可能性があります。

近年、ビジネスメール詐欺(BEC)攻撃は、被害者をより簡単に騙すことができる洗練されたソーシャルエンジニアリングの手口を通じて、ますます一般的になっています。これは、攻撃者が、一般に公開されている情報源(企業のWebサイトやソーシャルメディアなど)から機密情報を収集することで信憑性を高めていることが一因です。攻撃者はこの情報を活用することで、信頼できる同僚やビジネスパートナーを装い、盗んだかまたはなりすました電子メールアカウントを使って、受信者に送金や機密情報の開示を促す説得力のあるメッセージを配信します。このような進化し続ける手口の特徴としては、成功率が高いこと、技術的障壁が低いこと、被害組織に多額の金銭的損失を引き起こすことなどが挙げられます。

自動化、AIによるパーソナライゼーション、そしてすぐに利用できるフィッシングキットの各分野における進化は、BEC攻撃の拡散をさらに加速させ、サイバー攻撃者にとって有利な市場を作り出しています。

Cybereason DFIRチームが最近確認した「人の目を欺く」手法の1つとして、HTML形式のフィッシングメールを、被害者が持つアカウントのメール署名ブロックに直接挿入することが挙げられます。弊社の専門家は、攻撃者により巧妙に作られたメッセージを観測しました。それは、企業のブランディング、フォント、配色を模倣することで、あたかも本物であるかのように見せかけながら、悪意あるリンクやプロンプトをメールフッターの代わりに埋め込むというものでした。こうすることで、攻撃者はフィッシングの「ルアー」を偽装し、ユーザーが送信した正規のメールの続きとして紛れ込ませることができるのです。

この手法により、攻撃者は自らのフィッシングキャンペーンをさらに拡散できるようになります。なぜなら、被害者は、新しいメッセージを送信するたびに、知らず知らずのうちに署名に埋め込まれたフィッシングメールを送信することになるからです。デフォルトでは、Microsoft 365とGoogle Workspaceの両方は、個々のユーザーにおける電子メール署名の変更を追跡しませんが、手動検査によりこれらの変更を識別する方法は存在しています。

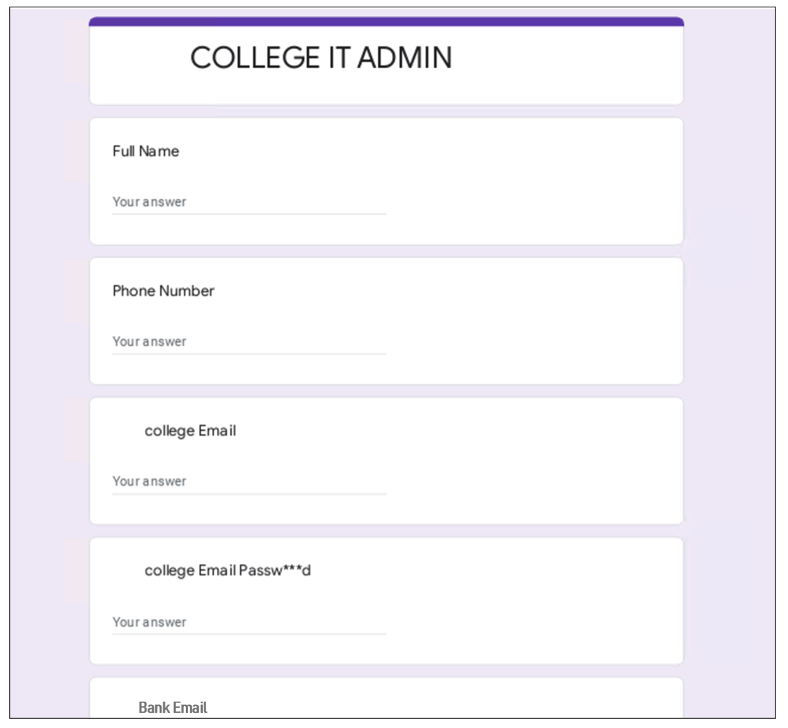

最近の調査で、弊社のチームは、攻撃者が多数のハッキングされたユーザーの電子メール署名ブロック内でさまざまなフィッシングキャンペーンを展開しているのを確認しました。悪意あるリンクをクリックすると、メール受信者は各種のGoogleフォームへと誘導され、メールや銀行の認証情報を入力するよう促されます。これらの認証情報を使うことで、多数のユーザーの電子メールアカウントや銀行口座をハッキングすることができました。

いったん成功すると、新たにハッキングされたアカウントを使用して新しいGoogleフォームやフィッシングキャンペーンを作成することにより、他の組織をハッキングすることになります。下記の図は、確認された手口を示す代表的なスクリーンショットです。

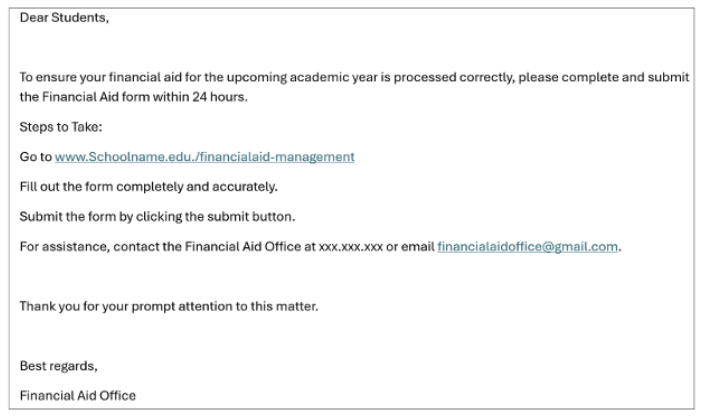

▲攻撃者による電子メール署名改変の例:HTML形式の電子メールがユーザーアカウントの署名ブロックに挿入

▲攻撃者による電子メール署名改変の結果:HTML形式の電子メールをユーザーアカウントの署名ブロックに挿入することで、そのユーザーが電子メールを送信すると、通常の署名ブロックの代わりに、このフィッシングメールが送信者の電子メールの末尾に追加されるようになる

この署名には、ユーザーをGoogleフォームにリダイレクトさせるリンクが含まれており、同フォームには認証情報を含む個人情報が収集されていました。これにより、攻撃者は、スキームを繰り返し自らのリーチとアクセスを強制的に拡大するために、追加のアクセス権を取得できるようになります。

主な推奨事項

弊社の専門家は、このようなタイプの脅威から守るのに役立つ推奨事項を次のようにまとめました。

- メールセキュリティの強化:電子メールの署名に埋め込まれたリンクなど、悪意あるコンテンツを検知できるような電子メールフィルタリングとアンチフィッシングソリューションを導入し、Microsoft 365やGoogle Workspaceなどのプラットフォームで高度な脅威対策を可能にすること。

- 従業員のトレーニング:フィッシングに引っかからないようにするためのトレーニングを定期的に実施し、署名やルールの変更、予期せぬクリック可能なリンクなど、不審なメールを従業員が認識し報告できるようにすること。

- 電子メール署名の変更を監視:企業が採用している電子メールプラットフォーム内における電子メール署名の変更を監視し、疑わしい変更を調査するようなメカニズムを導入すること。

- 多要素認証(MFA)の実施:すべての電子メールと金融システムにMFAを義務付け、ユーザーの認証情報がハッキングされた場合に備えて、もう1つのセキュリティレイヤーを追加すること。

- インシデント対応計画の確立:BECインシデントに特化したインシデント対応計画を作成しテストすることで、ハッキングされたアカウントの特定、封じ込め、修正が迅速に行えるようにすること。

【ホワイトペーパー】有事を見据えたセキュリティ運用とは?〜攻撃事例から学ぶサイバー脅威対策〜

サイバー攻撃は進化を止めず、その被害は組織の存続さえ揺るがす時代。

昨今、特に注意しなければならないのが、サプライチェーン攻撃の新たな手法です。標的となる組織のセキュリティが堅固となってきたため、セキュリティが手薄な別の組織を踏み台にして標的組織を攻撃するというように、サプライチェーン攻撃はますます巧妙化しています。

このガイドは、重大なセキュリティインシデントに直面した時、慌てず騒がず対応するために。

セキュリティ担当者はもちろん、経営課題として平時から取り組むべきサイバー脅威対策について、最新の攻撃事情とともに紹介します。

https://www.cybereason.co.jp/product-documents/brochure/6938/