- 2017/06/29

- ランサムウェア

簡単なNotPetyaの概要 – 非公式な参考書として

Post by : Cybereason Intelligence Team

NotPetya ランサムウェアは、火曜日に80社以上の企業に感染し、ロシアの石油会社と海運業者大手A.P.Moller-Maerskのコンピュータに影響を与えた。

特にウクライナの組織が打撃を受けており、食料雑貨店チェーン、大手通信会社、いくつかの銀行が感染を報告しています。

本ブログは、Cybereason Intelligence Team の NotPetya の概要を紹介します。

防止と軽減のために推奨するアクションステップの詳細については、前の記事を参照してください。

NotPetyaは何をしますか?

NotPetyaは、システムのマスターブートレコードを悪意のあるペイロードで上書きします。

Windows内の「ハードエラー」を強制してシステムを再起動しようとします。それが失敗すると、設定された遅延の後に再起動を開始するためのWindowsシステム上のタスクも作成されます。

再起動すると、MBRに挿入されたコードが実行され、システム上のユーザーファイルが暗号化されます。

再起動する前に、感染したシステム上でスケジュールされたタスクを作成し、他の手段で回復された場合にシステムを再暗号化します。

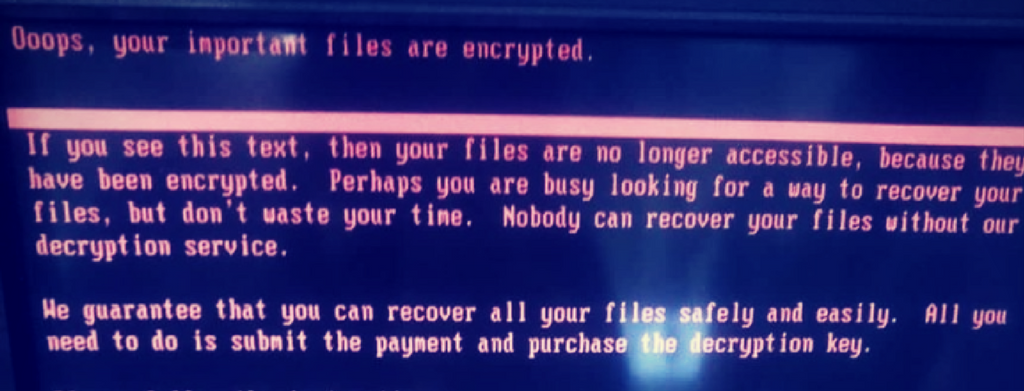

「身代金」メッセージが表示され、ユーザーに回復キーの支払い方法を伝えます。

現在回復キーの電子メールアドレスは使用できなくなり、身代金支払いによる回収が不可能になっています。

どのように広がっていますか?

WannaCry 攻撃と同様に、MS017-010の脆弱性に対するエクスプロイト(「EternalBlue」としても知られています)を使用して広がります。

さらに、感染したコンピュータから認証情報を取得し、PSExECやWMI(Windows Management Instrumentation)などの他の技術を使用してネットワーク全体を横断して移動し、他のコンピュータを感染させます。

WannaCryとは異なり、このランサムウェア攻撃ではEternalBlueを使用して外部に広がりませんでした。代わりに、この脆弱性はネットワーク内に広がって攻撃を阻止するためにのみ使用されていました。

私たちはNotPetyaランサムウェアを無効にするワクチンを発見しました。

MeDocで何が起こったか?

会計ソフトウェアを作るウクライナの金融会社であるMeDocは、感染源であったと考えられています。話によると、攻撃者は会社に侵入し、ソフトウェアアップデートの仕組みを悪用しました。同社には約40万人の顧客いるため、攻撃者はかなりの数の被害者の候補を手に入れたといえます。この理論に対する1つの疑問点は、感染した組織の一部が、MeDocの顧客ではなかった点です。つまり、まだ確認されておらず、現時点では単なる理論に過ぎません。

NotPetyaのユニークな点は?

NotPetyaは、ファイルが実行されるとすぐにファイルを暗号化するほとんどのランサムウェアと異なり、

マシンが再起動された後にのみファイルを暗号化します。 NotPetyaはネットワーク全体に広がり、管理者の認証情報を抽出し、タスクをスケジューリングしてマシンを再起動します。

被害者がマシンを再起動するとすぐに、NotPetyaはディスク全体を暗号化する悪意のあるペイロードでマスターブートレコード(MBR)を上書きします。

en_USキーボードレイアウトがインストールされている唯一のキーボードレイアウトであれば、感染する前に自身を停止させます。

このキャンペーンの目標は何ですか?

現時点では、お金を稼ぐことが主要な目的ではないようです。この攻撃の背後にいる者は、現金を狙うつもりはありませんでした。

攻撃者が犠牲者と通信するために設定した電子メールアドレスは、攻撃が勢いを得てから数時間後に動作しませんでした。

水曜日の午後、この攻撃に関連したビットコインウォレットは、42のビットコイン分(合計で約$ 10,000)のトランザクションを記録しました。

それはちょうど大きな金額ではなく、攻撃を実施するために費やした費用をほとんどカバーしていません。

できるだけ多くの混乱を引き起こすことが、攻撃の目標であった可能性が高いです。その意味では、攻撃は成功しました。

オフィスは閉鎖され、人々はスーパーマーケットで食べ物を買うことができず、従業員は自分のコンピュータを使わないように指示されました。

Cybereasonチームは積極的に調査しており、今後も情報の更新と共有を続けます。

※このブログは、2017年5月28日に投稿された抄訳になります。

原文はこちら