- 2019/10/23

- サイバー攻撃

トロイの木馬Glupteba:LOLbinやクリプトマイナーを使用した攻撃およびツールキットの拡張

Post by : CYBEREASON NOCTURNUS

調査・研究者:VLAD OGRANOVICH

2019年現在までに、サイバーリーズンのNocturnusチームはトロイの木馬Gluptebaの複数のバリアントに遭遇しています。Gluptebaは、感染したマシン経由でスパムやクリック詐欺トラフィックを生成する悪意あるプロキシとして、2011年に初めて発見されました。それ以降、Gluptebaは各種の方法を通じて拡散され、2018年までにOperation Windigoを含む複数の攻撃で使用されました。Gluptebaは、長い年月をかけて著しい成熟を遂げた結果、それ独自のボットネットの一部となり、アドウェア経由で拡散されていますが、このマルウェアの大部分は、Operation Windigoを中心に展開されています。

サイバーリーズンのNocturnusチームは、最近のGluptebaのバリアントが、その戦術、手法、プロシージャにおいて、以前知られているものとは違っていることを確認しています。これらのバリアントは、Googleが2009年にリリースしたオープンソースのプログラミング言語であるGolangで書かれており、複数の感染の階層を各種のエクスプロイトおよびツールと結合することにより、完全な攻撃を形成しています。

主なポイント

- サイバーリーズンのNocturnusチームは、拡張されたツール(MikroTikルーターを標的とする暗号通貨発掘プログラムやモジュールを含む)を使用する、Gluptebaの複数のバリアントを特定しました。

- この調査は、攻撃シーケンスの各段階に関する詳細な技術的分析であり、特に同マルウェアがペイロードのドロップ、権限昇格、パーシステンスの確立、インストール、C2サーバーとの通信、そしてルーターの脆弱性を通じたネットワーク経由の伝播をいかにして行うかを明らかにしています。さらに、本調査では、いかにしてGluptebaが複数の回避方法を使って検知を防いでいるかも明らかにしています。これには、標的マシンを感染させるための正規アドウェアとのバンドリングや、living-off-the-land手法を利用したメインペイロードのダウンロードなどが含まれます。

- Gluptebaツールセットの大部分はGolang(または単にGo)と呼ばれる言語で書かれています。これはマルウェアの作者にとってメリットとなる新しいトレンドです。なぜなら、Golangで書かれたプログラムは、特定のシステム上で単一のレポジトリのみを使用してコンパイルが可能であり、その後も別のオペレーティングシステム上で実行が可能となるからです。

- 過去のバリアントと同様、Gluptebaはルートキットを使用して、自らの行動とツールに含まれている武器を隠蔽します。

- この攻撃は、EternalBlueエクスプロイトを利用して、特定ネットワーク上にあるすべてのマシンへと伝播します。

セキュリティ上の推奨事項

- エンドユーザーから管理権限を剥奪することにより、同ユーザーが不正なアプリケーションやツールバーをインストールできないようにすること。

- すべての部門を通じて、セキュリティに関する認知を強化すること。

はじめに

2019年に、サイバーリーズンのNocturnusチームは、複数の顧客環境でGluptebaのバリアントを確認しました。Cybereasonのプラットフォームは、攻撃を検知し攻撃の各段階に関する可視性を提供できたほか、攻撃による被害を防ぐことに成功しました。ただし、この攻撃は、適切なセキュリティを持っていない人にとっては極めて危険であることに注意してください。

ESETのテレメトリーによれば、Gluptebaは2017年初頭より、特にウクライナ、ロシア、トルコを中心として、世界180か国で使用されています。サイバーリーズンでは、この攻撃がアジア圏で実施されていることを確認しています。

当社では、Gluptebaの最新のバリアントが、暗号通貨発掘プログラムやルーターのエクスプロイトを装備しているほか、感染ホスト上でそのツールキットを隠すためのルートキット機能を備えていることを確認しています。Gluptebaは標的マシンに感染する際に、正規のアドウェアのダウンロードとのバンドリングにより検知を逃れ、続いてファイルレス手法を使用してそのペイロードをドロップします。

攻撃の分析

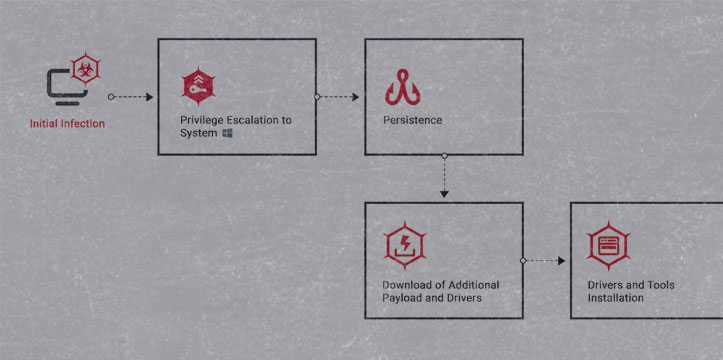

標的マシン上でのGluptebaの感染フロー

初期感染と実行

本攻撃の初期感染ベクターは、従来型の方式に従います。これには、不正または正規のソフトウェアやアドウェアのバンドルへの挿入をはじめ、一部のケースでは ドライブバイダウンロード(DBD)が含まれます。

サイバーリーズンのNocturnusチームは、大部分の感染が、フリーソフトをホスティングしているWebサイト上に存在する、Gluptebaドロッパーとバンドルされているアドウェアのインストールを通じて発生していることを確認しました。

ダウンロードされたアドウェアがエンドユーザーにより実行される様子(Cybereasonプラットフォームより)

初期ペイロードとドロッパー:csrss.exe

本マルウェアはパックされていたため、同マルウェアに関する初期の静的な検査では、その目的について多くを明らかにすることはできませんでした。

同マルウェアには、奇妙なセクション名に加えて、多くのPE(portable executable)セクションが存在していましたが、これはパックされた実行仮想ファイルでは、ごくありふれたことです。

また、少数のインポートと、わずかな意味のある文字列も存在していましたが、これもパックされた実行仮想ファイルではよくあることです。

各種のPEセクション

同マルウェアは、カスタムパッカーによりパックされており、PEの上書き/セルフインジェクションを使用して実行時に自分自身をアンパックしていました。PEの上書きは、同マルウェア独自のプロセスメモリ内部に新しいリージョンを割り当てた後、その中にカスタムスタブを書き込みます。

続いて、ペイロードをPEセクションへとアンパックした後、Windows API呼び出しであるHeapAlloc、VirtualAlloc、VirtualProtectを使用して、同ペイロードに実行を移します。

アンパックされたペイロード

アンパックされた後、同ペイロードがGolangで書かれていることが明らかになりました。Golangマルウェアが初めて出現したのは2016年でしたが、その時点ではWindowsベースのGolangマルウェアはほとんど存在していませんでした。2016年よりGolangで書かれたマルウェアタイプが若干増加していますが、実際にはGolangマルウェアは今もなお希少な存在です。

Googleによる2016年から現在までのGolangマルウェアのトレンド

Golangでプログラムを書くことは、マルウェアの作者にとってメリットとなります。なぜなら、Golangで書かれたプログラムは、特定のシステム上で単一のレポジトリのみを使用してコンパイルが可能であり、その後も別のオペレーティングシステム上で実行が可能となるからです。

クリプトマイニングやその他のペイロードを示す、アンパックされたGolang内に含まれている疑わしい文字列

実行時に、初期の悪意あるプロセスが、ログオンしているユーザーの権限を使用して開始されます。下記の画面ショットでは、ユーザーはローカル管理者権限を保有しています。

管理者権限によるマルウェアの最初の実行(Cybereasonプラットフォームより)

オリジナルの作成者プロセス(Cybereasonプラットフォームより)

初期感染の後、同マルウェアは、昇格したシステムレベルの権限を使用して、自分自身のコピーを生成します。この権限を確保するために、同マルウェアは、TrustedInstallerグループ権限を使用してペイロードを実行します。

TrustedInstallerグループは、System32フォルダ内にあるような、大部分のWindowsシステム関連ファイルのオーナーグループです。これらのリソースに関するアクセス制御リストは、同リソースの変更を、アカウントに対してのみ許可しています。

システムレベル権限のようなより高い権限で実行することで、脅威アクターは、感染マシンをはじめ、潜在的にはネットワーク全体に関してより強力な制御権を確保できます。

注:昇格したシステムベル権限を確保するためには、脅威アクターは、まずローカルな管理者権限を取得する必要があります。

同マルウェアは様々な手法を使ってユーザーアクセス制御(UAC)をすり抜け、より高次の完全性レベルと権限を取得します。標的マシンのオペレーティングシステムにシステムに応じて、次の2つの手法のうちどちらかが適用されます。

- “HKCU\Software\Classes\mscfile\shell\open\command” レジストリキーを作成し、それがマルウェア独自の実行可能ファイルを指すように変更した後、CompMgmtLauncherを不正利用してUACをすり抜け、管理者権限を使って実行します。

- “HKEY_CURRENT_USER\Software\Classes\ms-settings\shell\open\command”レジストリキーを作成して変更した後、fodhelper.exeを不正利用します。

これらのエクスプロイトは、指定のパーミッションセットを持たずにHKCUハイブを改竄することで成り立っています。これにより、マルウェアの権限を昇格させることができます。

CompMgmtLauncher によるUACのすり抜け(Cybereasonプラットフォームより)

fodhelper.exeによるUACのすり抜け(Cybereasonプラットフォームより)

TrustedInstaller が不正利用されている証拠(Cybereasonプラットフォームより)

システムレベル権限で子プロセスを生成(Cybereasonプラットフォームより)

ドロッパーのインストール

ドロッパーは複数のプロシージャを実行することで、自分自身を標的マシン上にインストールします。

- ドロッパーは、感染したマシンに関する情報を収集し、この情報をその他のハードコーディングされた設定情報(利用するC2 サーバーの情報など)と組み合わせることで、統一的な設定データベースを作成します。その後、ドロッパーは同データベースを、“HKCU\Software\Microsoft\TestApp”キーの下にあるレジストリに保存します。このキーは、この感染プロセスにおける後の段階で参照されます。

- ドロッパーは、ミューテックスオブジェクト\BaseNamedObjects\h48yorbq6rm87zotを作成することで、自分自身が当該システム上で1度だけ実行されるようにします。

- ドロッパーは、自分自身を“C:\Windows\rss“ フォルダの下にコピーします。

- 上記の操作が完了すると、ドロッパーは、コマンドおよび制御サーバーに対して感染が成功したことを報告します。

マルウェア、その設定情報をHKCU\Software\Microsoft\TestAppの下にあるレジストリに保存

マルウェア、weekdanys[.]comに置かれている、そのコマンドおよび制御サーバーとの通信に使用するソケットを作成

weekdanys[.]comに対する解決されないDNS検索(Cybereasonプラットフォームより)

足場の確立、コマンドおよび制御、伝播

本マルウェアは、schtasks.exeユーティリティを使用して複数のスケジュールされたタスクを作成することで、パーシステンスの確立や追加ツールのダウンロードを含む、いくつかの目的を達成します。また、本マルウェアは、実行タスクをポイントすることで、自分自身をC:\Windows\rss\csrss.exeプロセスとして起動します。

第1のタスクは、ドロッパーマルウェアのための足場を確立します。同タスクは、下記の画面ショットに示すように、ON LOGONパラメータを使用して、ユーザーが当該コンピュータにログオンした場合に必ず同タスクが実行されるよう指示します。

スケジュールされたタスクの作成(Cybereasonソリューションより)

もう1つのスケジュールされたタスクは、後でGluptebaの追加レイヤであることが明らかになる別のペイロードをダウンロードして実行します。これを行うために、同タスクは、次の図に示されているコマンドを、同タスクのジョブに渡します。

追加のPEペイロードを作成するスケジュールされたタスクの生成(Cybereasonソリューションより)

同タスクはliving-off-the-land手法を、WindowsのCertificate Servicesの一部としてインストールされているコマンドラインプログラムであるcertutil.exeと組み合わせて使用します。多くの場合、certutil.exe は、ファイルレスマルウェアを実装するために脅威アクターによって不正利用されます。

このケースでは、脅威アクターは引数“-urlcache” を使用して、リモートサーバーから各種ツールをダウンロードします。これにより、そのコマンドおよび制御サーバーであるroundworld[.]clubからapp.exeがダウンロードされます。同マルウェアはtaskeng.exeを使用して、certutil.exeがパーシステンスを確保し最初に実行されるようにします。ユーザーがログオンすると、taskeng.exe はcertutil.exe を実行することで、ドロッパーのペイロードをダウンロードした後、それを実行します。

taskeng.exeの子プロセスとしてのcertutil.exe(Cybereasonプラットフォームより)

本攻撃の全体を通じて、同マルウェアはその武器を、\AppData\Local\Temp\csrssフォルダの下にドロップして保存します。

マルウェアによって\AppData\Local\Temp\csrssフォルダの下にドロップされるツール群(Cybereasonプラットフォームより)

patch.exeとdsefix.exe

スケジュールされたジョブを作成した後すぐに、実行可能ファイルpatch.exeが起動されます。patch.exeは、感染において既存のセキュリティ制御をすり抜けるために使用される追加コンポーネントの1つです。

同プログラムは、オープンソースプロジェクトUPGDSED(Universal PatchGuard and Driver Signature Enforcement Disable)の改変されたバージョンをコンパイルしたバイナリファイルです。同ツールの作成者は、様々なMicrosoftの防御メカニズムをすり抜けるための各種ツールを作成しています。

UPGDSED は、PatchGuardおよびDriver Signatureバイパサーの中心に位置するものであり、Windows 7 SP1以降のすべてのWindowsバージョンにおけるすり抜けをサポートしています。

同プロジェクトのGitHubページに示されているインストール情報

同プロジェクトのコンパイル済みのバイナリには、当該マルウェアの命名規則に従ってpatch.exeという名前が付けられます。

patch.exeはAzure Blobと通信することで、dbghelp.dll やsymsrv.dllを含む複数のコンポーネントを取得します。その具体的な振る舞いは、悪意ある操作の一部ではなく、オリジナルのツールが動作する方式となります。

Azure DNSのリクエスト(Cybereasonプラットフォームより)

patch.exeからリモートアドレスへの通信(Cybereasonプラットフォームより)

ドロップされた武器の一部として、同マルウェアは、3つの悪意あるドライバファイルへのアクセス権を持ちます。これらのドライバファイルは、攻撃時におけるステルス性の提供を担当します。

ドロップされた悪意あるドライバファイル(Cybereasonプラットフォームより)

- Winmon.sysはマルウェアのプロセスを隠蔽します。

- Winmonfs.sysは、マルウェアにより作成されたツールやフォルダを隠蔽します。

隠蔽されたファイルやディレクトリ機能 - winmonprocessmonitor.exeは、マルウェアを検知する可能性のある各種のセキュリティまたは分析ソリューションに関連するプロセスを監視し、それらを終了させます。本ドライバが標的とするプロセスの完全な一覧については、付録を参照してください。

マルウェアが終了の標的とするプロセスの一部

実行可能ファイルpatch.exe は、悪意あるドライバファイルをSystem32フォルダ内に配置した後、次回リブート時にbcedit.exeを使用して、それらをアクティブなドライバとして登録します。bcedit.exeは正規のMicrosoftツールであり、Windowsにおけるシステムブート設定を変更する際に使用されます。

Patch.exeによるbcedit.exeのインスタンスの生成(Cybereasonプラットフォームより)

bcedit.exeのコマンドライン(Cybereasonプラットフォームで収集)

同マルウェアは、追加ツールであるdsefix.exeを実行することで、Microsoftのドライバ検証をすり抜け、それ自身のドライバをインストールします。

dsefix.exeはpatch.exeと同様に、同一プロジェクトに含まれていたオープンソースツールの1つです。

同プロジェクトのGitHubページに示されているdsefix.exeに関するプロジェクトの説明

Security Descriptor Definition Language(SDDL)とsc.exeユーティリティは、マルウェアが、サービスを作成し、3つの悪意あるドライバ用のパーミッションを設定するために使用します。sc.exeは、Windows内でWindowsサービスと対話するためのデフォルトのユーティリティです。

csrss.exeはsc.exeユーティリティを実行することでパーミッションを設定します(Cybereasonプラットフォームより)

sc.exeのコマンドライン(Cybereasonプラットフォームで収集)

cmd.exe /C sc sdset Winmon D:(A;;CCLCSWRPWPDTLOCRRC;;;SY)(A;;CCDCLCSWRPLOCRSDRCWDWO;;;BA)(D;;WPDT;;;BA)(A;;CCLCSWLOCRRC;;;IU)(A;;CCLCSWLOCRRC;;;SU)S:(AU;FA;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;WD)

cmd.exe /C sc sdset WinmonFS D:(A;;CCLCSWRPWPDTLOCRRC;;;SY)(A;;CCDCLCSWRPLOCRSDRCWDWO;;;BA)(D;;WPDT;;;BA)(A;;CCLCSWLOCRRC;;;IU)(A;;CCLCSWLOCRRC;;;SU)S:(AU;FA;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;WD)

cmd.exe /C sc sdset WinmonProcessMonitor D:(A;;CCLCSWRPWPDTLOCRRC;;;SY)(A;;CCDCLCSWRPLOCRSDRCWDWO;;;BA)(D;;WPDT;;;BA)(A;;CCLCSWLOCRRC;;;IU)(A;;CCLCSWLOCRRC;;;SU)S:(AU;FA;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;WD)

同マルウェアは、上記のセキュリティ記述子の変更を利用することで、それがインストールしたsysドライバに対する変更から自分自身を保護し、より強固な足場を確立します。これらの変更が存在する場合、インストール済みのサービスを停止することは、以前よりも簡単ではなくなります。

(D;;WPDT;;;BA) breakdown:

D – SDDL_ACCESS_DENIED

WP – SDDL_WRITE_PROPERTY, ADS_RIGHT_DS_WRITE_PROP

DT – SDDL_DELETE_TREE, ADS_RIGHT_DS_DELETE_TREE

これらのセキュリティ記述子の変更により、同マルウェアは、あらゆるサービスへの書き込み、および同サービスの削除を拒否します。

例として、下記の図をご覧ください、セキュリティ記述子が変更される前は、既存のWindowsサービスの停止は成功します。

セキュリティ記述子が変更される前に、既存のWindowsサービスを停止した場合

これに対して、セキュリティ記述子が変更された後に、既存のWindowsサービスの停止を試みると失敗します。

セキュリティ記述子が変更された後に、既存のWindowsサービスを停止した場合

winboxls-022502.exeとwindefender.exe

本マルウェアは、2つの追加ペイロードであるwinboxls-0225-2.exeとwindefender.exeを起動します。winboxls-0225-2.exeはUPXパックされたバイナリです。同ファイルをアンパックすると、このファイルが4.5k以上の機能を含む大規模なモジュールであることそして、それが同じくGolangで書かれた仮想通貨発掘プログラムであることが判明します。

winboxls-0225-2.exeが持つ機能の中で最も重要なのが、脆弱性を含む可能性のあるMikroTikルーター環境をスキャンする機能です。本マルウェアは、脆弱性CVE-2018-14847を持つルーターと、MikroTikルーターと対話するソフトウェアであるWinboxを標的としています。

この脆弱性を悪用すると、不正なリモート攻撃者が任意のファイルを読み取ることや、リモート認証された攻撃者が任意のファイルへ書き込むことが可能となります。この脆弱性は2018年中頃に発見されたものであり、世界中にある100万台のMikroTikデバイスに影響を与えました。

winboxls-0225-2.exeの実行(Cybereasonプラットフォームより)

同マルウェアはMikroTikルーターを特定すると、脆弱性CVE-2018-14847を使ってそのルーターをエクスプロイトし、バックドアの作成に使用できる管理クレデンシャルを盗みます。

マルウェアがwmiに接続

マルウェアがwmiクエリを使用してデフォルトゲートウェイを検索

マルウェアがwinboxls-0225-2.exeを使用してパケットを送信

winboxls-0225-2.exeでのエクスプロイトコード

winboxls-0225-2.exeによるMikroTikのポート8291のスキャンニング(Cybereasonプラットフォームより)

すべての利用可能なMikroTikルーターのエクスプロイトが完了すると、同マルウェアは、Windows Defender Helper Serviceに見せかけてwindefender.exeをインストールした後、それを起動します。windefender.exeはTestAppレジスターキーを読み取った後、別のペイロードであるapp.exeをコマンドおよび制御サーバーから取得します。

windefender.exeは自分自身をサービスとしてインストールする(Cybereasonプラットフォームより)

偽装されたサービス名(Cybereasonプラットフォームで特定)

app.exeは、同マルウェアの追加階層の1つであり、レジストリTestApp内にあるコマンドおよび制御サーバーに関する情報を読み取った後、Gluptebaのプロキシスパムコンポーネントであるcloudnet.exeを取得します。

loudnet.exe は、RunおよびRunOnceのような、ユーザーがログオンするたびにプログラムを実行するレジストリ実行キーを作成することで、実行後のパーシステンスを設定します。パーシステンスが確立されると、Gluptebaはスパムトラフィックの生成を開始します。ペイロードを取得するために追加の階層を使用する正確な理由は不明です。

cloudnet.exeプロセスの証拠(Cybereasonプラットフォームで収集)

Gluptebaによるトラフィックの生成(Cybereasonプラットフォームより)

初期ドロッパーであるcsrss.exeは、自分自身をアップデートした後、ネットワークをスキャンすることで、EternalBlueを使用した自己伝播を試みます。

App.exeによる自己アップデートの試み(Cybereasonプラットフォームより)

ポート445に対する449件の接続がオープンされていることは、これがスパムトラフィックであることを示す明らかな証拠となる(Cybereasonプラットフォームより)

結論

Gluptebaは登場してから長い年月が経過していますが、今もなお開発や改良が活発に行われています。我々が確認した各種のツールおよび手法に基づくならば、同マルウェアの改良に多くの労力が注ぎ込まれているのは明らかです、また、同マルウェアは、暗号通貨発掘プログラムを実装しているほか、living-off-the-landのような高度な手法を利用することで、アクセスやパーシステンスを確保しています。さらに、同マルウェアは、マルウェアの作者にとっては比較的新しい言語であるGoLangで書かれているため、その適用範囲を広げています。

同時に、このマルウェアは、検知を逃れることはできず、互いに矛盾する複数の手法を利用していました。たとえば、同マルウェアは、ファイルとプロセスを隠蔽するためにドライバを使用していましたが、その一方でペイロードは見える状態のままに残しており、ペイロードの削除も全く行っていませんでした。多数の実行されたツールが、このマルウェアがかつて備えていたはずのステルス性を低めることになりました。

EDRは、この調査で我々に多くの情報を提供することを可能にした、比類のない可視性を提供します。

MITRE ATT&CK手法の概要

Execution(実行)

・Scheduled Task(スケジュールされたタスク)

・Command-Line Interface(コマンドラインインターフェイス)

・Service Execution(サービスの実行)

Persistence(パーシステンス)

・Registry Run Key / Startup Folder(レジストリ実行キー/スタートアップフォルダ)

・Hidden Files and Directories(隠しファイルとディレクトリ)

・Change Default File Association(デフォルトのファイル関連付けの変更)

・New Service(新しいサービス)

・Kernel Modules and Extensions(カーネルモジュールと拡張)

Privilege Escalation(権限昇格)

・Bypass User Account Control(ユーザーアクセス制御のすり抜け)

・New Service(新しいサービス)

Defense Evasion(防御回避)

・Deobfuscate/Decode Files or Information(ファイルや情報の難読化解除/デコード)

・Bypass User Account Control(ユーザーアクセス制御のすり抜け)

・Disabling Security Tools(セキュリティツールの無効化)

・File Deletion(ファイルの削除)

・File Permissions Modification(ファイルパーミッションの変更)

・Hidden Files and Directories(隠しファイルとディレクトリ)

・Process Injection(プロセスインジェクション)

・Software Packing(ソフトウェアのパッキング)

・Rootkit(ルートキット)

・Modify Registry(レジストリの変更)

・Software(ソフトウェア)

・Packing(パッキング)

Credential Access(クレデンシャルアクセス)

・Credentials in Files(ファイル内のクレデンシャル)

Discovery(検出)

・Network Service Scanning(ネットワークサービスのスキャン)

・Security Software Discovery(セキュリティソフトウェアの検出)

・System Information Discovery(システム情報の検出)

・System Owner/User Discovery(システムオーナー/ユーザーの検出)

・System Time Discovery(システム時間の検出)

・Virtualization/Sandbox Evasion(仮想化/サンドポックスのすり抜け)

Lateral Movement(ラテラルムーブメント)

・Exploitation of Remote Services(リモートサービスのエクスプロイテーション)

Collection(収集)

・Data From Local System(ローカルシステム内にあるデータ)

Command and Control(コマンドと制御)

・Web Service(Webサービス)

・Multi-Stage Channels(マルチストレージチャネル)

・Commonly Used Port(よく使われるポート)

・Connection Proxy(接続プロキシ)

Exfiltration(流出)

IoC(Indicator of Compromise:痕跡情報)

ハッシュ値(SHA1)

・FC68E60898A6002F010CD5F64DC3B08376943942

・E039DD924D12F264521B8E689426FB7CA95A0A7B

・1637F07B521AB147226D5EBDD245EF96EB53AD7A

・9AEE63E75D36FEC78C98CF2D7CE5EF1BB5ED07B1

・BECD31ACF5ED0396433B7D836FE0D4C3FAE29169

・41152020A3B618745611E905336E033B648AB4EB

・3FD92C0224DE69048FD8F7D06BE85709F25D6573

・C0619FA97488838522E23181B80DBE8B25BF45AB

・3246CAE15F576B3F35ED21D125D2CC0203291019

IPアドレス

・104[.]27.155.41

・104[.]27.154.41

・104[.]28.25.172

・104[.]214.40.16

・104[.]26.15.130

ドメイン

・vsblobprodscussu5shard35.blob.core.windows[.]net

・vsblobprodscussu5shard35.blob.core.windows[.]net

・weekdanys[.]com

・roundworld[.]club

・Postnews[.]club

・Venoxcontrol[.]com

・Okonewacon[.]com

・Blackempirebuild[.]com

・Fstyline[.]xyz

IoB(Indicator of Behavior:行動情報)

YARAルールの例

import "pe"

rule glupteba_dropper {

meta:

author = "Cybereason"

date = "2019/08"

name = "Glupteba dropper PE"

hash = "2691031A8BA0574FC541225CAAE7779FC3EFC332"

strings:

$pdb = /([A-Za-z]):\\[a-z]{4}[0-9]{2}-[a-z]{16}[0-9]{2}\\\w+-\w+_\w+\.pdb/ fullword ascii

$pdb_generic = ".pdb" ascii

condition:

((filesize > 5000KB and pe.number_of_sections > 4 and pe.number_of_resources > 7 ) and any of them) or ($pdb)

}

Sysmonルールの例

<RuleGroup name="gluproup" groupRelation="or">

<ProcessCreate onmatch="include">

<Rule groupRelation="and">

<Image condition="end with">csrss.exe</Image>

<ParentImage condition="end with">fodhelper.exe</ParentImage>

</Rule>

<Rule groupRelation="and">

<Image condition="end with">csrss.exe</Image>

<ParentImage condition="end with">compmgmtlauncher.exe</ParentImage>

</Rule>

</ProcessCreate>

</RuleGroup>

“WINMONPROCESSMONITOR.SYS”により監視された全プロセスの一覧

AAWTray.exe、Ad-Aware.exe、MSASCui.exe、_avp32.exe、_avpcc.exe、_avpm.exe、aAvgApi.exe、ackwin32.exe、adaware.exe、advxdwin.exe、agentsvr.exe、agentw.exe、alertsvc.exe、alevir.exe、alogserv.exe、amon9x.exe、anti-trojan.exe、antivirus.exe、ants.exe、apimonitor.exe、aplica32.exe、apvxdwin.exe、arr.exe、atcon.exe、atguard.exe、atro55en.exe、atupdater.exe、atwatch.exe、au.exe、aupdate.exe、auto-protect.nav80try.exe、autodown.exe、autotrace.exe、autoupdate.exe、avconsol.exe、ave32.exe、avgcc32.exe、avgctrl.exe、avgemc.exe、avgnt.exe、avgrsx.exe、avgserv.exe、avgserv9.exe、avguard.exe、avgw.exe、avkpop.exe、avkserv.exe、avkservice.exe、avkwctl9.exe、avltmain.exe、avnt.exe、avp.exe、avp32.exe、avpcc.exe、avpdos32.exe、avpm.exe、avptc32.exe、avpupd.exe、avsched32.exe、avsynmgr.exe、avwin.exe、avwin95.exe、avwinnt.exe、avwupd.exe、avwupd32.exe、avwupsrv.exe、avxmonitor9x.exe、avxmonitornt.exe、avxquar.exe、backweb.exe、bargains.exe、bd_professional.exe、beagle.exe、belt.exe、bidef.exe、bidserver.exe、bipcp.exe、bipcpevalsetup.exe、bisp.exe、blackd.exe、blackice.exe、blink.exe、blss.exe、bootconf.exe、bootwarn.exe、borg2.exe、bpc.exe、bs120.exe、bvt.exe、ccapp.exe、ccevtmgr.exe、ccpxysvc.exe、cdp.exe、cfd.exe、cfgwiz.exe、cfiadmin.exe、cfiaudit.exe、cfinet.exe、cfinet32.exe、claw95.exe、claw95cf.exe、cleaner.exe、cleaner3.exe、cleanpc.exe、click.exe、cmesys.exe、cmgrdian.exe、cmon016.exe、connectionmonitor.exe、cpd.exe、cpf9x206.exe、cpfnt206.exe、ctrl.exe、cv.exe、cwnb181.exe、cwntdwmo.exe、datemanager.exe、dcomx.exe、defalert.exe、defscangui.exe、defwatch.exe、deputy.exe、divx.exe、dllcache.exe、dllreg.exe、doors.exe、dpf.exe、dpfsetup.exe、dpps2.exe、drwatson.exe、drweb32.exe、drwebupw.exe、dssagent.exe、dvp95.exe、dvp95_0.exe、ecengine.exe、efpeadm.exe、emsw.exe、ent.exe、esafe.exe、escanhnt.exe、escanv95.exe、espwatch.exe、ethereal.exe、etrustcipe.exe、evpn.exe、exantivirus-cnet.exe、exe.avxw.exe、expert.exe、explore.exe、f-agnt95.exe、f-prot.exe、f-prot95.exe、f-stopw.exe、fameh32.exe、fast.exe、fch32.exe、fih32.exe、findviru.exe、fnrb32.exe、fp-win.exe、fp-win_trial.exe、fprot.exe、frw.exe、fsaa.exe、fsav.exe、fsav32.exe、fsav530stbyb.exe、fsav530wtbyb.exe、fsav95.exe、fsgk32.exe、fsm32.exe、fsma32.exe、fsmb32.exe、gator.exe、gbmenu.exe、gbpoll.exe、generics.exe、gmt.exe、guard.exe、guarddog.exe、hacktracersetup.exe、hbinst.exe、hbsrv.exe、hotactio.exe、hotpatch.exe、htlog.exe、htpatch.exe、hwpe.exe、hxdl.exe、hxiul.exe、iamapp.exe、iamserv.exe、iamstats.exe、ibmasn.exe、ibmavsp.exe、icload95.exe、icloadnt.exe、icmon.exe、icsupp95.exe、icsuppnt.exe、idle.exe、iedll.exe、iedriver.exe、iface.exe、ifw2000.exe、inetlnfo.exe、infus.exe、infwin.exe、init.exe、intdel.exe、intren.exe、iomon98.exe、istsvc.exe、jammer.exe、jdbgmrg.exe、jedi.exe、kavlite40eng.exe、kavpers40eng.exe、kavpf.exe、kazza.exe、keenvalue.exe、kerio-pf-213-en-win.exe、kerio-wrl-421-en-win.exe、kerio-wrp-421-en-win.exe、kernel32.exe、killprocesssetup161.exe、ldnetmon.exe、ldpro.exe、ldpromenu.exe、ldscan.exe、lnetinfo.exe、localnet.exe、lockdown.exe、lockdown2000.exe、lookout.exe、lordpe.exe、lsetup.exe、luall.exe、luau.exe、lucomserver.exe、luinit.exe、luspt.exe、mapisvc32.exe、mcagent.exe、mcmnhdlr.exe、mcshield.exe、mctool.exe、mcupdate.exe、mcvsrte.exe、mcvsshld.exe、md.exe、mfin32.exe、mfw2en.exe、mfweng3.02d30.exe、mgavrtcl.exe、mgavrte.exe、mghtml.exe、mgui.exe、minilog.exe、mmod.exe、monitor.exe、moolive.exe、mostat.exe、mpfagent.exe、mpfservice.exe、mpftray.exe、mrflux.exe、msapp.exe、msbb.exe、msblast.exe、mscache.exe、msccn32.exe、mscman.exe、msdm.exe、msdos.exe、msiexec16.exe、msinfo32.exe、mslaugh.exe、msmgt.exe、msmsgri32.exe、mssmmc32.exe、mssys.exe、msvxd.exe、mu0311ad.exe、mwatch.exe、n32scanw.exe、nav.exe、navap.navapsvc.exe、navapsvc.exe、navapw32.exe、navdx.exe、navlu32.exe、navnt.exe、navstub.exe、navw32.exe、navwnt.exe、nc2000.exe、ncinst4.exe、ndd32.exe、neomonitor.exe、neowatchlog.exe、netarmor.exe、netd32.exe、netinfo.exe、netmon.exe、netscanpro.exe、netspyhunter-1.2.exe、netstat.exe、netutils.exe、nisserv.exe、nisum.exe、nmain.exe、nod32.exe、normist.exe、norton_internet_secu_3.0_407.exe、notstart.exe、npf40_tw_98_nt_me_2k.exe、npfmessenger.exe、nprotect.exe、npscheck.exe、npssvc.exe、nsched32.exe、nssys32.exe、nstask32.exe、nsupdate.exe、nt.exe、ntrtscan.exe、ntvdm.exe、ntxconfig.exe、nui.exe、nupgrade.exe、nvarch16.exe、nvc95.exe、nvsvc32.exe、nwinst4.exe、nwservice.exe、nwtool16.exe、ollydbg.exe、onsrvr.exe、optimize.exe、ostronet.exe、otfix.exe、outpost.exe、outpostinstall.exe、outpostproinstall.exe、padmin.exe、panixk.exe、patch.exe、pavcl.exe、pavproxy.exe、pavsched.exe、pavw.exe、pccwin98.exe、pcfwallicon.exe、pcip10117_0.exe、pcscan.exe、pdsetup.exe、periscope.exe、persfw.exe、perswf.exe、pf2.exe、pfwadmin.exe、pgmonitr.exe、pingscan.exe、platin.exe、pop3trap.exe、poproxy.exe、popscan.exe、portdetective.exe、portmonitor.exe、powerscan.exe、ppinupdt.exe、pptbc.exe、ppvstop.exe、prizesurfer.exe、prmt.exe、prmvr.exe、procdump.exe、processmonitor.exe、procexplorerv1.0.exe、programauditor.exe、proport.exe、protectx.exe、pspf.exe、qconsole.exe、qserver.exe、rapapp.exe、rav7.exe、rav7win.exe、rav8win32eng.exe、rb32.exe、rcsync.exe、realmon.exe、reged.exe、rescue.exe、rescue32.exe、rrguard.exe、rshell.exe、rtvscan.exe、rtvscn95.exe、rulaunch.exe、run32dll.exe、rundll.exe、rundll16.exe、ruxdll32.exe、safeweb.exe、sahagent.exe、savenow.exe、sbserv.exe、scam32.exe、scan32.exe、scan95.exe、scanpm.exe、scrscan.exe、serv95.exe、setup_flowprotector_us.exe、setupvameeval.exe、sfc.exe、sgssfw32.exe、shellspyinstall.exe、shn.exe、showbehind.exe、smss32.exe、soap.exe、sofi.exe、sperm.exe、spf.exe、sphinx.exe、spoler.exe、spoolcv.exe、spoolsv32.exe、spyxx.exe、srexe.exe、srng.exe、ss3edit.exe、ssg_4104.exe、ssgrate.exe、st2.exe、stcloader.exe、supftrl.exe、svchostc.exe、svchosts.exe、svshost.exe、sweep95.exe、sweepnet.sweepsrv.sys.swnetsup.exe、symproxysvc.exe、sysupd.exe、tbscan.exe、tcm.exe、tds-3.exe、tds2-98.exe、tds2-nt.exe、teekids.exe、tfak.exe、tfak5.exe、tgbob.exe、titanin.exe、titaninxp.exe、tracert.exe、trickler.exe、trjscan.exe、trjsetup.exe、trojantrap3.exe、tsadbot.exe、tvmd.exe、tvtmd.exe、undoboot.exe、updat.exe、update.exe、upgrad.exe、utpost.exe、vbcmserv.exe、vbcons.exe、vbust.exe、vbwin9x.exe、vbwinntw.exe、vcsetup.exe、vet32.exe、vet95.exe、vettray.exe、vfsetup.exe、vir-help.exe、virusmdpersonalfirewall.exe、vnlan300.exe、vnpc3000.exe、vpc32.exe、vpc42.exe、vpfw30s.exe、vptray.exe、vscan40.exe、vscenu6.02d30.exe、vsched.exe、vsecomr.exe、vshwin32.exe、vsisetup.exe、vsmain.exe、vsmon.exe、vsstat.exe、vswin9xe.exe、vswinntse.exe、vswinperse.exe、w32dsm89.exe、w9x.exe、watchdog.exe、webdav.exe、webscanx.exe、webtrap.exe、wfindv32.exe、whoswatchingme.exe、wimmun32.exe、win-bugsfix.exe、win32.exe、win32us.exe、winactive.exe、window.exe、windows.exe、wininetd.exe、wininitx.exe、winlogin.exe、winmain.exe、winnet.exe、winppr32.exe、winrecon.exe、winservn.exe、winssk32.exe、winstart.exe、winstart001.exe、wintsk32.exe、winupdate.exe、wkufind.exe、wnad.exe、wnt.exe、wradmin.exe、wrctrl.exe、wsbgate.exe、wupdater.exe、wupdt.exe、wyvernworksfirewall.exe、xpf202en.exe、zapro.exe、zapsetup3001.exe、zatutor.exe、zonalm2601.exe、zonealarm.exe、ashQuick.exe、ashUpd.exe、aswChLic.exe、aswWrcIELoader32.exe、aswWrcIELoader64.exe、avast_free_antivirus_setup_online.exe、AvastSvc.exe、AvastNM.exe、AvastUI.exe、AvEmUpdate.exe、AvLaunch.exe、sched.exe、VisthAux.exe、wsc_proxy.exe、AvastPE2.exe、aswOfferTool.exe、speclean.exe、SysInspector.exe、eOPPFrame.exe、eComServer.exe、ekrn.exe、egui.exe、ecmds.exe、ecmd.exe、ecls.exe、eeclnt.exe、eCapture.exe、callmsi.exe、malwarebytes_assistant.exe、mbam.exe、MbamPt.exe、MBAMService.exe、mbamtray.exe、MBAMWsc.exe、EmsisoftAntiMalwareSetup.exe、a2cmd.exe、a2guard.exe、a2service.exe、a2start.exe、a2wizard.exe、CommService.exe、EmDmp.exe、EmsiClean.exe、gsam.exe、Zemana.AntiMalware.Setup.exe、ZAM.exe、KmdfLibrary

ホワイトペーパー「すべての組織が狙われている」

企業、組織がどんなにセキュリティを強固にしてもハッカーが悪用できる脆弱性は必ず存在します。侵入されることが避けられないことを受け入れ、新たな対策を立てる必要があります。本書で、なぜ避けられないのか、どのように対処するのかをご覧ください。

https://www.cybereason.co.jp/product-documents/input/?post_id=606