- 2020/06/18

- EDR

MITRE ATT&CKフレームワークとは?

Post by : ALLIE MELLEN

MITRE ATT&CK(Adversarial Tactics, Techniques, and Common Knowledge:敵対的戦術、技術、および共有知識)は、攻撃者の振舞いのモデルおよびナレッジベースです。様々な攻撃者の攻撃ライフサイクルとターゲットとして選択されるプラットフォームを実際の監視結果に基づいてカタログ化しています。

ATT&CKは静的フレームワークではありません。世界中のセキュリティベンダーや企業から提供された新しい攻撃者、戦術、技術、およびその他の情報で四半期ごとに更新されます。

一般公開以降、MITRE ATT&CKはエンドポイントセキュリティ分野では定番になっています。執筆時点で、ATT&CKは、技術を共有するためのコミュニティ、「ATT&CKCon」と呼ばれる年次会議、攻撃者エミュレーションプラン、セキュリティベンダーの評価、およびATT&CKと連動する様々なツールを構築しています。

ホワイトペーパー「MITRE ATT&CKを使用してクローズドループ式のセキュリティプロセスを作成する5つの段階」では、MITRE ATT&CKの最も重要な2つのコンポーネントを使用して、継続的に改善される防御を開発する方法について説明しています。

戦術、技術、手順とは?

攻撃手口(TTP:戦術、技術、手順)は、サイバーセキュリティで使用される以前から、米国国防総省内で軍事行動を説明するために使用されていました。多くの軍事用語と同様、TTPは、サイバーセキュリティで特定の攻撃者の行動とプロファイルを説明する際に、適切に使用されています。

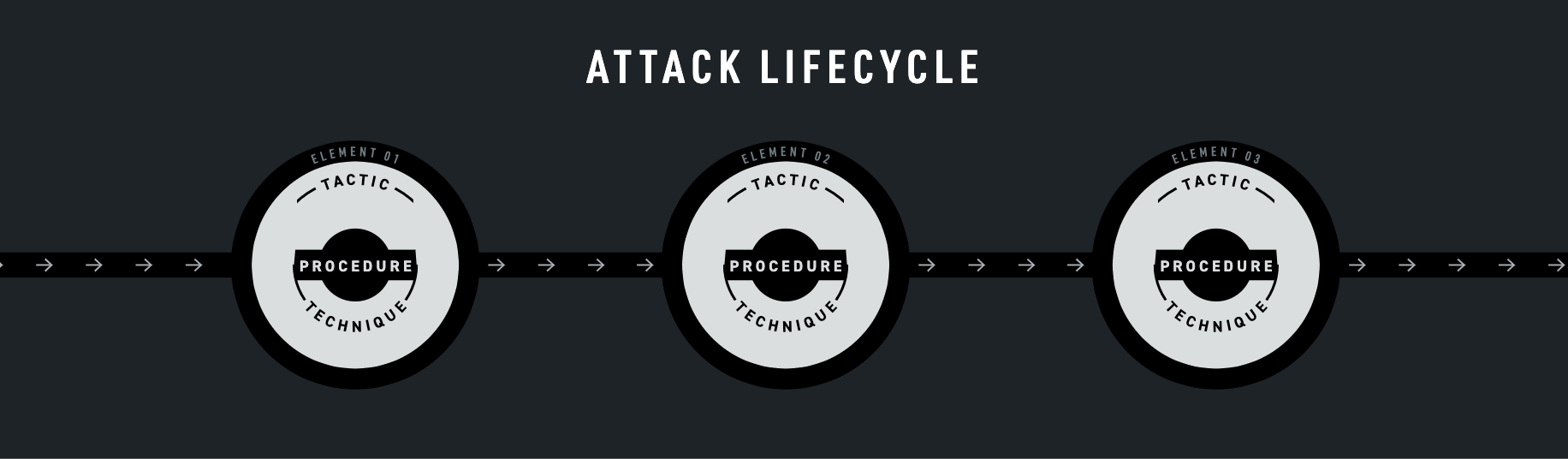

図1: 攻撃ライフサイクルの一部として戦術、技術、手順がどのように表されるかを示す図

■戦術

戦術は、攻撃ライフサイクルの一部についての高レベルな説明で、攻撃者が明示的にアクティビティを実行する方法の詳細は省かれます。例えば、MITRE ATT&CKには攻撃者が攻撃ライフサイクルで使用する可能性のある12種類のエンタープライズ戦術のリストがあり、初期のアクセス(TA0001)、永続化(TA0003)、コマンドアンドコントロール(TA0011)、および持ち出し(TA0010)などが含まれます。

■技術

技術は、高レベルな戦術の検討と行動の具体的詳細の中間になります。各戦術には、戦術の目的を達成するために攻撃者が使用する可能性のある技術のリストがあります。例えば、初期のアクセス(TA0001)に使用されるMITRE ATT&CK技術には、Web閲覧による感染(T1189)、サービスを介したスピアフィッシング(T1194)、またはサプライチェーン侵害(T1195)が含まれます。

■手順

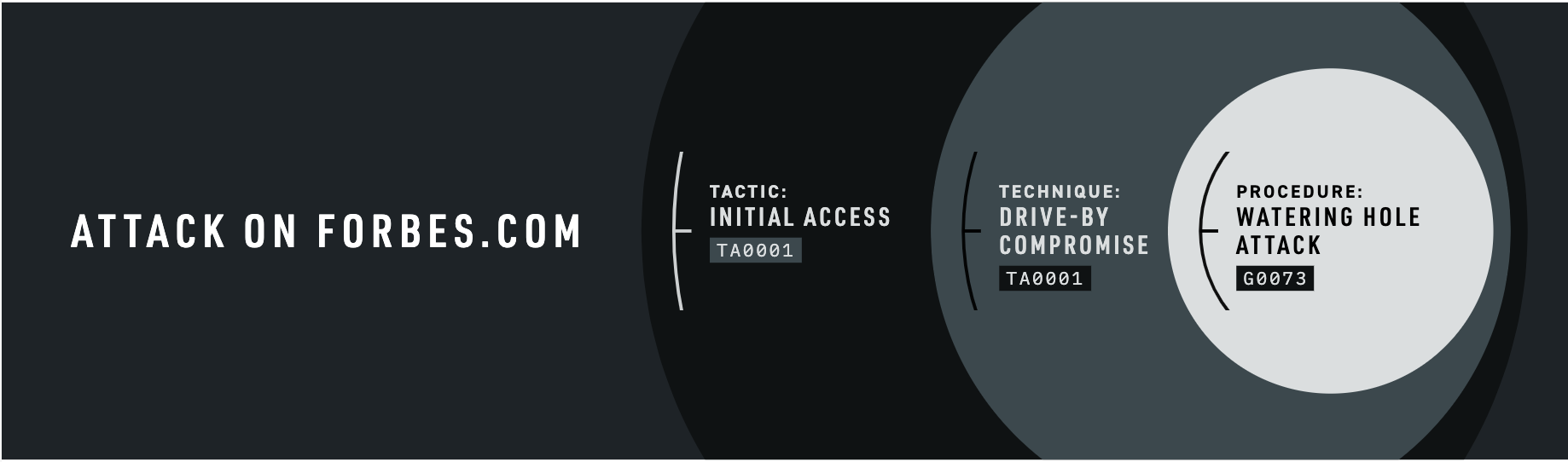

手順は、戦術を実現するために攻撃者が技術を実行する方法の具体的な詳細です。例えば、MITRE ATT&CKのリストには、2014年にAPT19(G0073)が水飲み場型攻撃を使用してWeb閲覧による感染(T1189)を実行し、forbes.comの初期のアクセス(TA0001)を達成したことが含まれます。

図2: APT19のforbes.comに対する攻撃の戦術、技術、手順がどのように表されるかを示す図

TTPは、ベンダー、アナリスト、およびその間に存在するすべての人に、攻撃の方法を一貫して伝えるための共通語彙を提供しています。

MITRE ATT&CKの詳細

■適切なターゲットの選択

MITRE ATT&CKは、約80種類の攻撃者に関して、使用する手法から、ターゲットとする業種までの脅威情報を持っています。AEPを最大限に活用するには、実際に直面する可能性が最も高い攻撃者のシミュレーションを優先します。

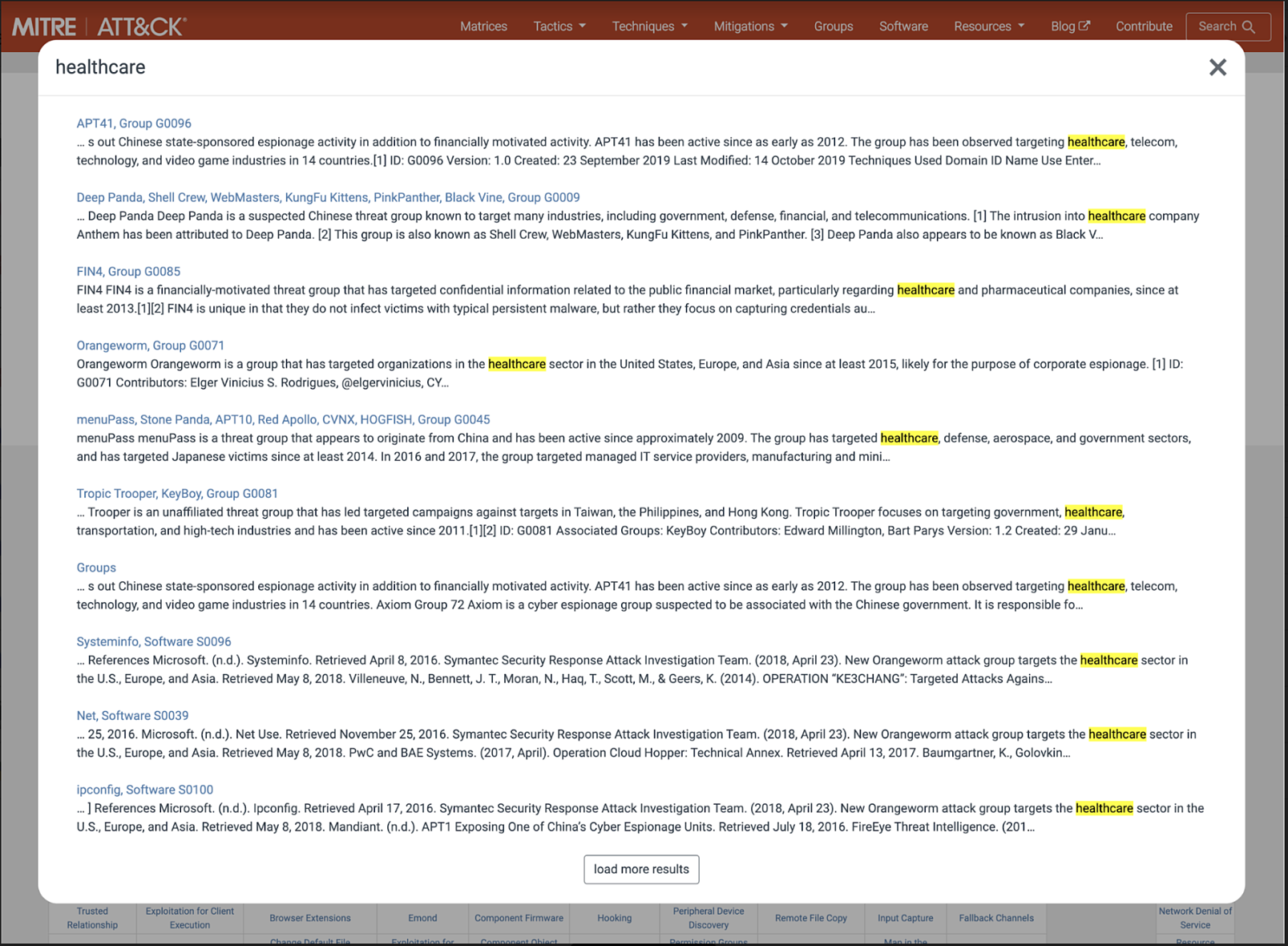

例えば、医療組織は、Deep Panda(MITRE ATT&CK ID G0009)のような攻撃者をモデルにします。なぜなら、彼らはAnthemのような医療保険会社をターゲットにしていることで知られているからです。これと同様の考え方は、業種を問わず、すべての攻撃者グループに適用できます。

| 攻撃者グループ | ターゲットとなる業種 |

|---|---|

| APT 19 | 金融 |

| Deep Panda | 医療 |

| menuPass | 製造 |

| APT 19 | 法律 |

| OilRig | 石油およびガス |

| Turla | 高等教育 |

| BRONZE BUTLER | 政府機関 |

| Dragonfly 2.0 | 重要インフラ |

表1:攻撃者とそのターゲットとなる業種の例

分かりやすくすると、MITRE ATT&CK Webサイトで特定の業種を検索し、それをターゲットにする攻撃者を直ちに確認できます。

図3: MITRE ATT&CKのWebサイトで医療会社をターゲットにすることが知られている攻撃者グループを検索

ホワイトペーパー「MITRE ATT&CKを使用してクローズドループ式のセキュリティプロセスを作成する5つの段階」

このホワイトペーパーでは、MITER ATT&CKを使用してクローズドループの戦術的なセキュリティ対策を実施するために参考にすべき、重要な5つの段階について説明します。

https://www.cybereason.co.jp/product-documents/white-paper/3259/