- 2021/02/25

- ランサムウェア

サイバーリーズン vs. RansomEXXランサムウェア

Post by : Cybereason Nocturnus

この数か月間にわたり、サイバーリーズンのNocturnusチームは「RansomEXX」と呼ばれるランサムウェアの活動を追跡してきました。RansomEXXは2018年から存在しますが、一般に知られるようになったのは2020年に起きたテキサス州運輸省を始めとする大きな組織や企業への攻撃でした。当初はWindows版の亜種だけでしたが、今年の初めにLinux版の亜種が発見されています。

主な調査結果

- 人手による標的型攻撃:RansomEXXは、さまざまな政府関連団体やハイテク企業を標的とし、人手による多段階攻撃の一部として使用されています。RansomEXXは、まず標的のネットワークを侵害した後、二次ペイロードとして配信されています。

- セキュリティ製品の無効化:Windows版の亜種は、感染したマシン上での実行をしやすくするために各種のセキュリティ製品を無効化するという、他のランサムウェアでもこれまでに見られた機能を持っています。

- マルチプラットフォーム:RansomEXXは当初Windows版のみでしたが、後から追加されたLinux版の亜種は、先行のものと共通する類似点があります。

- ファイルレスランサムウェア:RansomEXXは通常、ディスクには落とされず、二次的なメモリ内ペイロードとして配信されるため、検出が困難です。

- 検出と防御:Cybereason Defense Platformは、RansomEXXランサムウェアを完全に検出して防御します。

<

背景

Defray777やRansom Xとしても知られるRansomEXXファミリーは、ディスクには落とされずにメモリ内ペイロードのみで動作し、セキュリティ防御をかいくぐる能力に長けています。RansomEXXは、2020年5月にテキサス州TxDOT、7月末にコニカミノルタ、11月初旬にブラジルの裁判所のシステムなどの3か所に対して行われた大規模な攻撃に関与していました。

また、昨年12月にはRansomEXXの攻撃者が、最近の流行である二重恐喝の一環として、世界最大級の航空機メーカーであるエンブラエル社から盗取した資格情報を自前のリークサイトで公開しました。

2020年の半ばには、RansomEXXのLinux版の亜種が登場しました。この亜種はWindows亜種と類似点はあるものの、よりシンプルな設計になっており、セキュリティソフトの無効化やコマンド&コントロール通信などの多くの機能が欠けています。どちらの亜種にも復号プログラムがあり、攻撃者は、被害者のファイルを復号化する秘密鍵を被害者に送りつけています。

RansomEXXの分析

この分析で焦点を当てているRansomEXXのWindows版亜種は、ディスクに落とされることなくメモリ内に反射的にロードされて実行されるため、ファイルレスマルウェアとして分類されています。このサンプルを分析したところ、難読化が一部認められましたが、”ransome.exx”の文字列など、手がかりとなる情報がバイナリ内にハードコーディングされているのが観察されました。

![]()

▲バイナリ内にハードコーディングされたransom.exxの文字列

実行とともに、RansomEXXは攻撃に必要な文字列の復号を開始します。

▲RansomEXXの文字列の復号化ルーチン

マルウェアが作成するミューテックスは、感染したマシンのGUIDから生成されます。

▲感染したマシンから生成されたGUID

この時点で復号化される文字列は、主にログです。

▲復号化されたログの文字列

RansomEXXは、ログのプロセスを処理するためにバックグラウンドで別のスレッドを生成します。

サンプルをデバッグすることで、コンソールでログの内容を確認できます。

▲コマンドラインに表示されたログ

その後、マルウェアは、実行に必要なものを除き、実行を妨げる可能性のあるプロセスやシステムサービスを停止させて処理を続行します。

▲停止されたサービスと停止から除外されたプロセスの一部

Cybereasonは、ファイルの暗号化後に実行される以下のコマンドとともにRansomEXXの実行を検知します。これらのコマンドの役割は、被害者にバックアップの削除やWindowsのエラー回復などの手段でシステムを復元させないようにすることです。このWindowsユーティリティの悪用もCybereasonによって検出されます。

▲Cybereason Defense Platform上に示されたRansomEXXの攻撃ツリー

これらのコマンドの詳細は以下の通りです。

| コマンド | アクション |

|---|---|

| “C:\Windows\System32\fsutil.exe” usn deletejournal /D C: | fsutil.exeはUpdate Sequence Numberのジャーナルを削除します |

| “C:\Windows\System32\wbadmin.exe” delete catalog -quiet | wbadmin.exeはバックアップカタログを削除します |

| “C:\Windows\System32\wevtutil.exe” cl Setup “C:\Windows\System32\wevtutil.exe” cl System “C:\Windows\System32\wevtutil.exe” cl Application “C:\Windows\System32\wevtutil.exe” cl Security |

wevtutil.exeはイベントログをクリアします |

| “C:\Windows\System32\bcdedit.exe” /set {default} bootstatuspolicy ignoreallfailures “C:\Windows\System32\bcdedit.exe” /set {default} recoveryenabled no |

bcdedit.exeは回復モードを無効にします |

| “C:\Windows\System32\cipher.exe” /w:C: | cipher.exeはドライブCの削除されたデータを上書きします |

| “C:\Windows\System32\schtasks.exe” /Change /TN “\Microsoft\Windows\SystemRestore\SR” /disable | schtasks.exeはシステムのリストアタスクのスケジュールを無効にします |

| “C:\Windows\System32\wevtutil.exe” sl Security /e:false | wevtutil.exeはセキュリティイベントのログを無効化します |

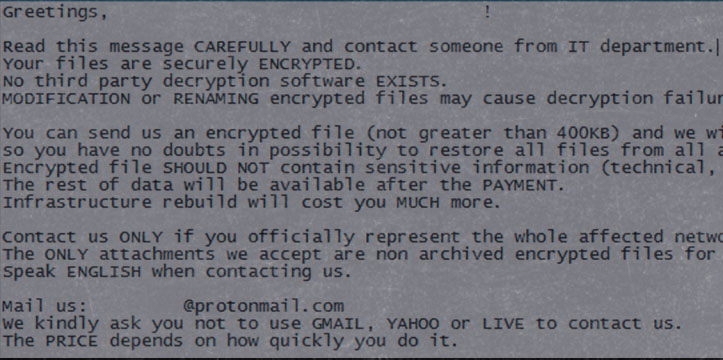

攻撃の環境を整えた後、RansomEXXは被害者のマシン上のファイルを暗号化し、以下のような恐喝文(ランサムノート)を残します。

▲被害者のマシン上に残されたランサムノート

被害者のファイル暗号化に成功した後のファイルの復元やシステムの復元を無効にするコマンドは、サンプルのコードにもはっきり見て取れます。

▲RansomEXXコード内の暗号化後のコマンドの一部

CYBEREASONの検出と予防

Cybereasonは、ファイルの暗号化後に実行されるWindowsユーティリティを悪意のあるものとして検出し、それらのすべてに対してMalop™をトリガします。

▲Cybereason Defense PlatformによるランサムウェアとWindowsユーティリティの悪用の検出

fsutil.exeによってトリガされたMalopを見ると、MITRE ATT&CKの分類に入れられる疑いも含めて、悪質な活動の証拠を見ることができます。

▲Fsutil.exeでトリガされた疑いと証拠

Cybereasonのランサムウェア対策機能を有効にしておくと、AIモジュールを利用してRansomEXXの実行を阻止します。

▲Cybereason Defense PlatformによるRansomEXXの実行の阻止

セキュリティ上の推奨対策

- Cybereason NGAVのランサムウェア対策機能を有効にする:Cybereasonのランサムウェア対策の保護モードを”Prevent”に設定します。

- Cybereason NGAVのマルウェア対策機能を有効にする:Cybereasonのマルウェア対策モードを”Prevent”に設定し、検出モードを”Moderate”以上に設定します。

- 常に最新のパッチをシステムに適用する:脆弱性を緩和するために、システムに必ずパッチを適用してください

- 定期的にファイルをリモートサーバーにバックアップする:侵害に遭ったデータへのアクセスを取り戻すには、バックアップファイルを復元するのが最も早い方法です

- セキュリティソリューションを活用する:ファイアウォール、プロキシ、Webフィルタリング、メールフィルタリングを組織的に使用してシステム環境を保護します

MITRE ATT&CKによる分類

防御回避

・防御力の低下:無効化または変更ツール

・ホスト上の痕跡の削除:ファイル削除

インパクト

・インパクトのためにデータを暗号化

・システム回復を阻害

実行

・コマンドおよびスクリプティングインタープリター:Windowsコマンドシェル

・コマンドおよびスクリプティングインタープリター:Unixシェル

・スケジュールされたタスク/ジョブ

検出

・難読化されたファイルまたは情報

・システム情報の検出

・ファイルとディレクトリの検出

・ソフトウェアの検出:セキュリティソフトウェア検出

・プロセス検出

権限昇格

・プロセスインジェクション

ホワイトペーパー「ランサムウェアの解読 〜最新型ランサムウェア攻撃の解説と防止策〜」

ランサムウェア攻撃は2018年前半に一旦大幅に減少したものの、その後の数年はすさまじい勢いで盛り返しています。身代金の支払いも急増しており、2019年12月には、攻撃者への身代金の平均支払い額は8万ドルを超えました。

昨今の攻撃者は、データの身代金を要求するだけでなく、データを盗んでインターネット上で売却もしています。このことは、攻撃者がランサムウェアを実行しているだけでなく、ネットワーク上にとどまってデータを抜き取り、最終的にランサムウェアを展開しているという傾向を示しています。

このホワイトペーパーでは、最新のランサムウェアがどのような特徴があり、どのように既存のセキュリティ対策を回避しているのかを解説しています。

https://www.cybereason.co.jp/product-documents/white-paper/4806/