- 2021/04/13

- サイバー攻撃

米国納税者を標的にしたNetWireとRemcosマルウェア攻撃

Post by : Daniel Frank

サイバーリーズンのNocturnusチームは、過去1年間、サイバー犯罪者や国家組織が、COVID-19などの世界規模の事件や話題に上るテーマやトレンドとなっている問題をフィッシングコンテンツとして利用し、被害者をおびき寄せて目的のマルウェアをインストールさせようとする様々なトレンドを観察してきました。

納税の時期を迎えた米国において、サイバーリーズンは、納税者を標的とし、税金に関する内容を装った文書を使用した新しい攻撃を検出しました。この攻撃では、最終的にNetWireとRemcosという2つの強力で有名なRAT(トロイの木馬型リモートアクセスツール)を配布することで、攻撃者は被害者のコンピューターを制御下に置いて機密情報を窃取することができます。

主なポイント

- 米国の納税時期を利用して被害者をおびき寄せる:毎年4月15日までにすべての米国市民は確定申告書を提出することになっています。サイバーリーズンは、米国の納税者を標的にしたフィッシング攻撃を検出しました。

- 2種類の商用マルウェアを配信:この攻撃には、NetWireとRemcosという2つの有名なリモートアクセスツール(RAT)が使用されており、どちらも悪意のある文書を介して配信されるバイナリであることが判明しています。

- ヒューリスティックとAVの検出メカニズムの回避:ユーザーに感染する悪意のある文書のサイズは約7MBであるため、従来のAVメカニズムやヒューリスティックでは検知が困難です。

- 正規のクラウドサービスを悪用:感染チェーンは、「imgur」などのクラウドサービスを利用し、NetwireおよびRemcosのペイロードを画像ファイルに埋め込みます。

- ステガノグラフィ技術の悪用:ダウンロードされる画像ファイルにペイロードを隠し、公共のクラウドサービスでホストされていることなどから、検出がより困難になっています。

- 正規のOpenVPNクライアントの悪用:感染プロセスの一環として、正規のOpenVPNクライアントをダウンロードして実行し、NetWireやRemcosをドロップする悪意のあるDLLをサイドロードさせます。

背景

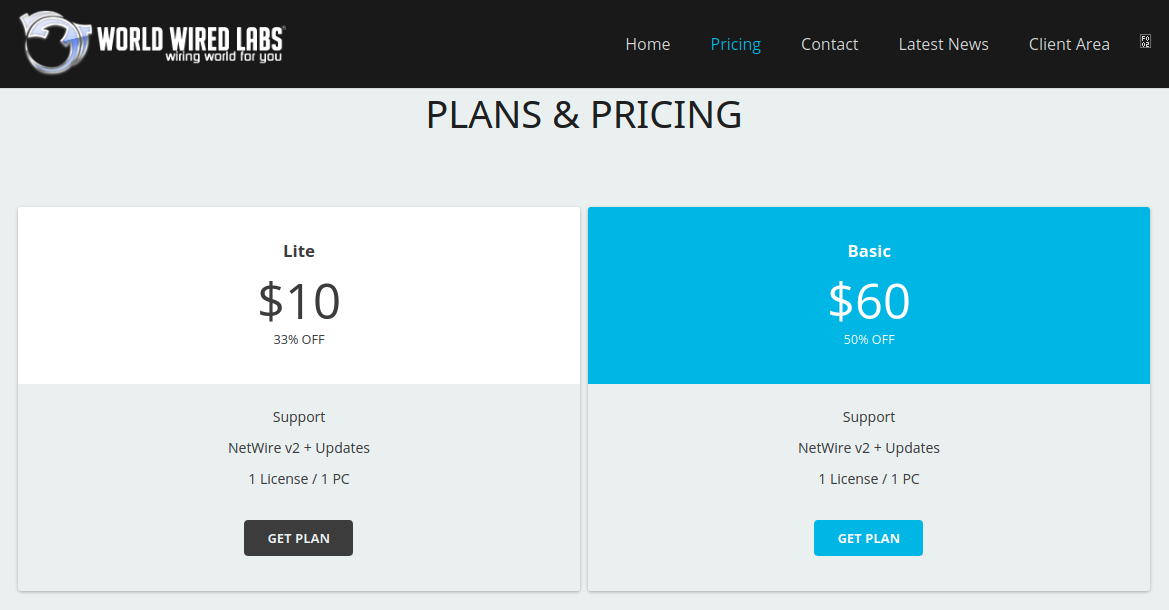

この攻撃は、2020年4月に観測された、NetWire RATを配信する別の攻撃と類似しています。NetWireとRemcosはいずれも商用RATであり、オンライン利用で月額10米ドル程度の手頃な価格で購入することができます。両製品とも、各種のライセンスプランを用意しており、MaaS(Malware-as-a-Service:サービスとしてのマルウェア)モデルに基づき、24時間365日のサポートやソフトウェア更新などのサービスをサブスクリプションベースでユーザーに提供しています。

▲WebサイトでRemcosとNetWireのサービスを提供

攻撃の分析

感染経路:悪意のあるマクロを埋め込んだ文書への誘引

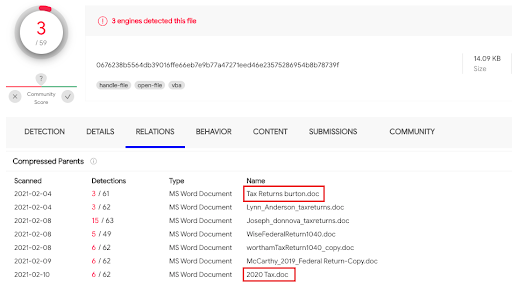

ユーザーをおびき寄せてマルウェアをインストールさせる感染経路となっているのは、確定申告について書かれたWord文書です。これに不正なマクロが仕込まれています。

▲VirusTotalに投稿された悪意のある文書

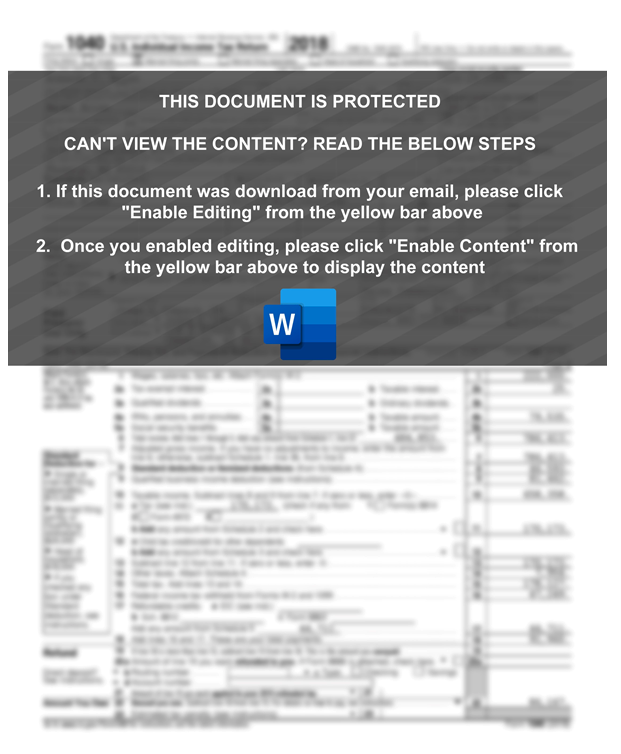

文書を開くと、背景のコンテンツがぼかされ、「編集を有効にする」と「コンテンツの有効化」という2つのプロンプトに対し手動で確定するように指示するメッセージが表示されます。

▲悪意のある文書の内容

このユーザーのコンピューターに埋め込みマクロの実行を許可するように促す手口は、よく知られたソーシャルエンジニアリング手法です。悪意のあるコンテンツが実行されると、高度に難読化された埋め込みマクロが被害者のコンピューター上で実行されます。

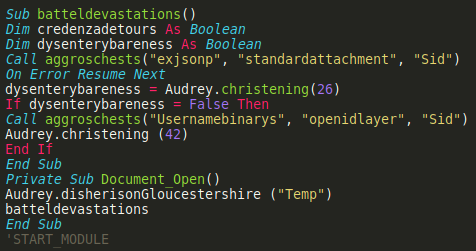

▲難読化された埋め込みマクロのコードの一部

上記のこのコードの箇所は、ペイロードが最終的にユーザーのTempディレクトリにドロップされることを示しています。

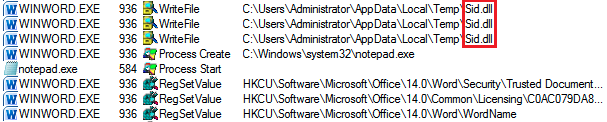

▲マクロコードによってドロップされたDLL

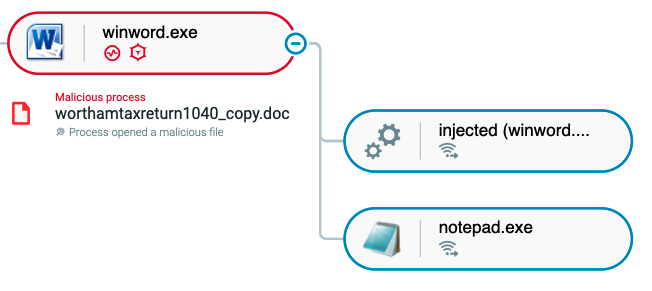

最終的に、このDLLはノートパッドに注入され、感染の連鎖が開始されます。

ローダー

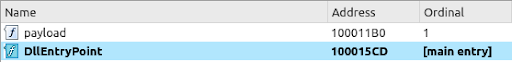

マクロによってドロップされたsid.dllローダーには、少なくとも2つの種類があることが確認されています。1つはRemcos用ローダー、もう1つはNetWire用ローダーです。エクスポートを見ると、エクスポートされた1つのpayloadメソッドを両方のローダー間で共有していることが分かります。

▲ローダーのエクスポートされたメソッド

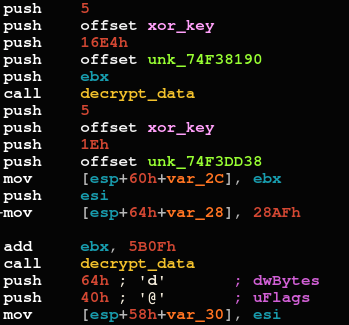

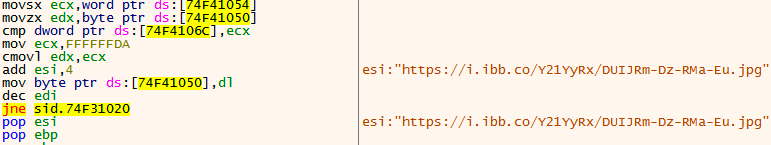

マクロが実行されると、payloadメソッドは、XORキーを使ってデータの復号化を開始します。

▲NetWireローダーのDat復号化メソッド

復号化された前半部分は追加の実行コードであり、後半では次の実行ステージをダウンロードするためにローダーが接続するURLを復号化します。

▲暗号化された最初のC2のURL

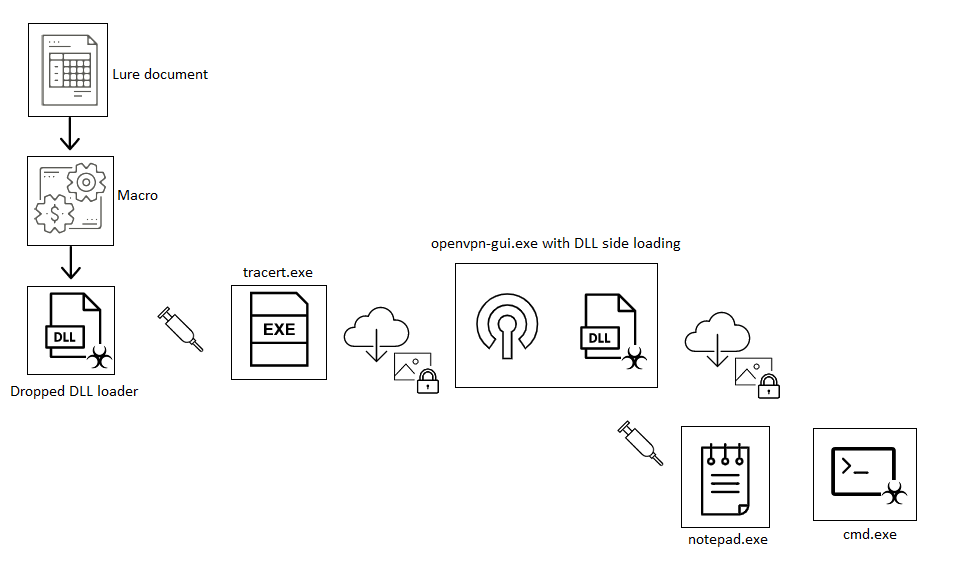

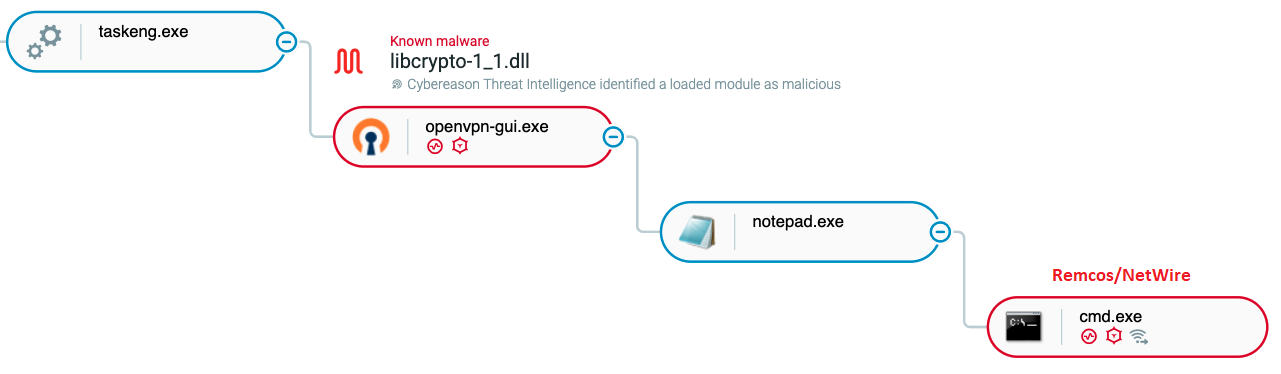

最終的に、悪意のあるコードは、OpenVPNクライアントをダウンロードするtracert.exeにインジェクションされます。このOpenVPNクライアントには、マクロの実行時にlibcrypto-1_1.dllというトロイの木馬となったDLLファイルがサイドロードされています。

同様のプロセスは今年の初めにも報告されており(同じ脅威アクターによる可能性が高い)、2020年半ばにさかのぼる文書が記載されています。

その後、自動的に実行される.lnkファイル(C:\Users\%username%\AppData\Local\Temp\openvpn-gui.lnk)を作成することで、VPNクライアントのパーシスタンスが作成されます。

OpenVPN DLLのサイドローディング

サイドローディングされたDLLに含まれる悪意のあるコードは、さらに別のDLLをメモリ内に展開し、notepad.exeにインジェクションします。そして、画像ファイルに隠された二次的なペイロードが、有名なクラウドイメージストレージサービスであるimgur.comからダウンロードされます。復号化されるペイロードは、NetWireまたはRemcosのいずれかです。

▲悪意のあるペイロードを隠した画像のスクリーンショット

Remcos

Remcos RATの特徴は、公式のウェブサイトに掲載されており、以下のようなものがあります。

- 感染したマシン上でのシェルコマンドの遠隔実行

- 追加ペイロードのダウンロードと実行

- スクリーンキャプチャ

- クリップボードのデータ管理

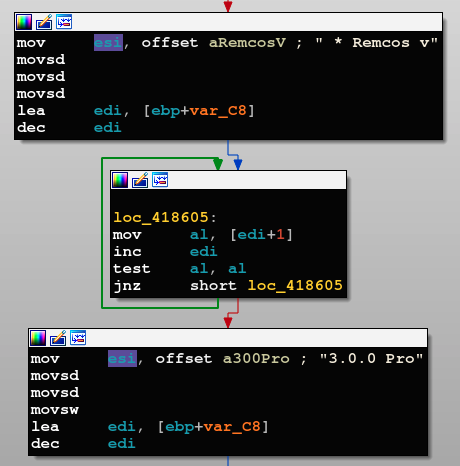

この攻撃で使用されているのは3.0.0 Professionalバージョンで、サポートとソフトウェアアップデートも提供されています。

▲コード内に見られるRemcosの亜種

NetWire

NetWireの活動は何年も前から追跡されており、2019年には新しいバージョンの拡散が発見されています。NetWireの主な特徴として、以下のものが挙げられます。

- 追加ペイロードのダウンロードと実行

- ファイルおよびシステムマネージャー

- スクリーンキャプチャ

- ブラウザの認証情報と履歴の窃取

- 被害者のシステムに関する情報の収集

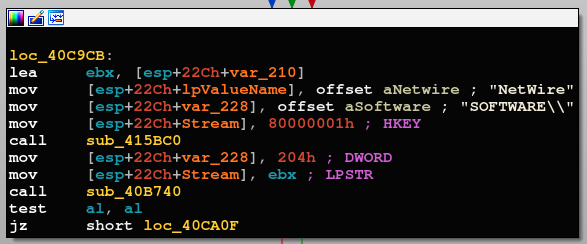

Remcosと同様に、NetWireマルウェアにもハードコードされたNetWireの文字列が含まれています。

▲ハードコードされたNetWireの文字列

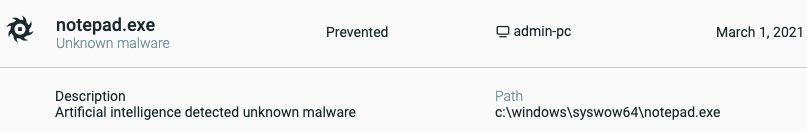

サイバーリーズンの検知と予防

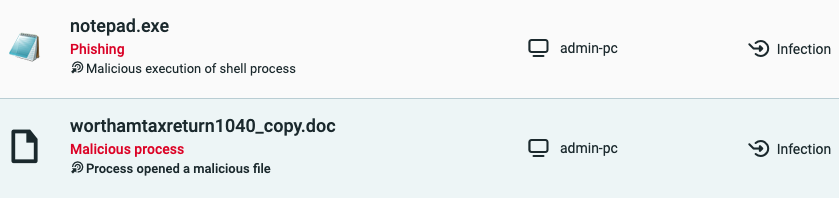

Cybereason Defense Platformは、攻撃に使われた悪意のあるWord文書の実行を検知します。

第一段階でパーシスタンスが作成されると、第二段階の攻撃も検出され、cmd.exeにインジェクションされたRemcosやNetWireを監視します。

そして、それらに対応するMalop™がトリガされます。

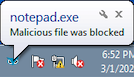

保護モードで、サイドロードされた悪意のあるDLLが「openvpn-gui」によってロードされると、Cybereason Defense Platformはnotepad.exeへのコードインジェクションも検知し、それ以降の実行を阻止します。

まとめ

フィッシングによるソーシャルエンジニアリングは、サイバー犯罪者や国家レベルの脅威アクターが好む感染方法であり、現在もそうであり続けています。攻撃を成功させるためには、被害者をおびき寄せ、罠をしかけた文書やリンクを開かせる興味深いテーマがタイトルとして選ばれることになります。

この攻撃について、サイバー犯罪者がどのように米国の納税時期を利用して、米国の納税者にRemcosやNetWireといったリモートアクセス型のトロイの木馬を感染させ、マルウェア攻撃者に被害者のマシンへの完全なアクセスと制御を許すようになるかを説明しました。被害者から収集した機密情報は、攻撃者が金銭詐欺を行うために使用したり、アンダーグラウンドコミュニティで取引されたりします。

また、ステガノグラフィ、正規のクラウドベースのサービスへのペイロードの保存、正規のソフトウェアに対するDLLのサイドロードの悪用など、様々な手法を用いて攻撃を目立たないようにしている脅威アクターの活動にも注目しています。

MITRE ATT&CKによる分類

実行

・ネイティブAPI

・クライアント実行の侵害

・コマンドとスクリプト作成インタープリター

・タスク/ジョブのスケジュール化

・システムサービス: サービスの実行

永続化

・実行フローのハイジャック: DLLのサイドローディング

・イベントトリガによる実行: アプリケーションシミング

・システムプロセスの作成または改ざん: Windows サービス

権限昇格

・プロセスインジェクション

防衛回避

・ファイルまたは情報の難読化/デコード

・ファイルまたは情報の難読化

・なりすまし

・仮想化/サンドボックスの回避ファイルまたは情報の難読化: ステガノグラフィファイルまたは情報の難読化: ソフトウェアパッキング

認証情報アクセス

・OS 認証情報のダンピング

探索

・システム時刻の探索

・アカウントの探索

・システムサービスの探索

・ファイルおよびディレクトリの探索

・システム情報の探索

・ソフトウェアの探索: セキュリティソフトウェアの探索

・プロセスの探索

・システムネットワーク構成の探索

収集

・認証APIのフッキング

・入力のキャプチャ: 認証APIのフッキング

・画面キャプチャ

・ビデオキャプチャ

・クリップボードデータ

C & C

・イングレスツールの転送

・チャンネルの暗号化

・リモートアクセスソフトウェア

・非アプリケーション層プロトコル

・アプリケーション層プロトコル

ホワイトペーパー「MITRE ATT&CKを使用してクローズドループ式のセキュリティプロセスを作成する5つの段階」

このホワイトペーパーでは、MITER ATT&CKを使用してクローズドループの戦術的なセキュリティ対策を実施するために参考にすべき、重要な5つの段階について説明します。

https://www.cybereason.co.jp/product-documents/white-paper/3259/