- 2021/04/20

- サイバー攻撃

DocuSignを装ったExcelファイルがメールに添付されていたら要注意!

Post by : Sean Mooney

DocuSignを騙ったExcelファイルを介して感染するQakbot

先日「被害が拡大しつつあるマルウェア『Qakbot』の傾向と対策を知る」という記事で、「Qakbot」というマルウェアの被害が拡大していることを紹介しました。Qakbotはかなり以前から存在する「バンキング型トロイの木馬」型のマルウェアで、もともとは感染端末からユーザーの金融情報を窃取することを主目的にしていました。しかし現在では膨大な数の亜種が存在しており、実に多種多様な目的のために使われるようになっています。今回はその中から、弊社が運営するグローバルSOC(GSOC)が最近観測した新たな攻撃手口について紹介したいと思います。

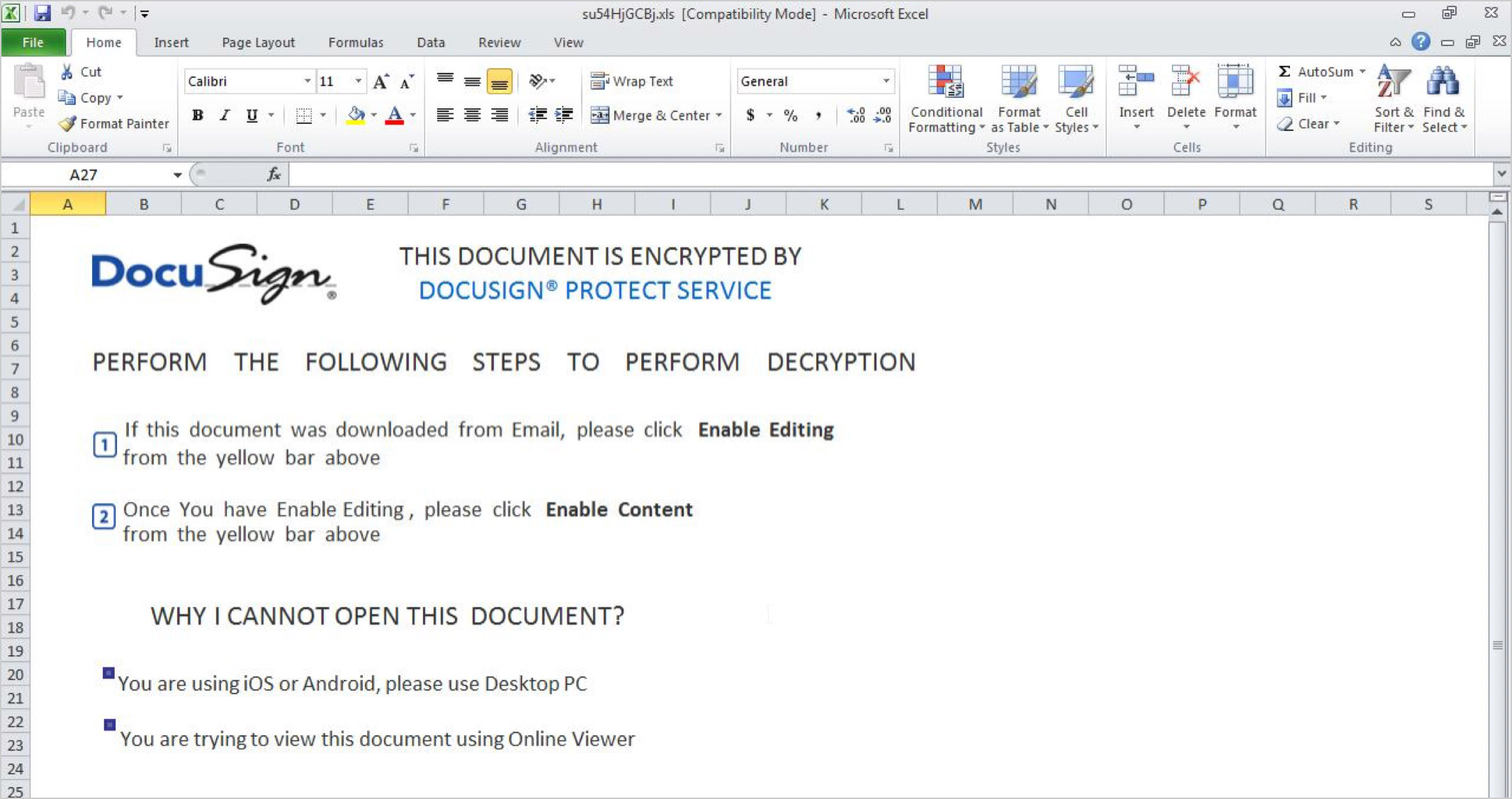

今回発見した攻撃は他の攻撃と同様に、まずはフィッシングメールを介して感染を試みます。ここで用いられたのが、偽のDocuSignドキュメントを装ったExcelファイルです。メールに添付されたExcelファイルを開くと、「このファイルはDOCUSIGN PROTECT SERVICEによって暗号化されています」「復号するには以下の操作を行ってください」とあり、この指示に従ってリンクをクリックするとMicrosoft Officeマクロが有効化され、Excelファイルの中に埋め込まれた不正スクリプトが自動的に実行されます。

▲偽のDocuSignドキュメントを装ったExcelファイル

この不正スクリプトのプロセスは、複数の不正ドメインにアクセスしてQakbotのペイロードを取得します。今回観測した攻撃では、最終的に悪意のあるコードをメモリにロードして実行しようとしていました。実際にはメモリにロードされた時点で弊社製品によって脅威が検知され、大事に至ることはありませんでしたが、この攻撃はファイルとしての実体を持たない、いわゆる「ファイルレス攻撃」と呼ばれる手口を用いており、旧来型のアンチウイルス製品では検出が困難になっています。

またこの攻撃で用いられたQakbotは、システムがシャットダウンされる前にレジストリエントリを作成し、再度オンラインになったタイミングでそれを削除していました。こうすることにより、マシンがシャットダウンされても自身の存在を永続させるとともに、レジストリ内から自身の痕跡を巧みに消し去ることで検出を困難にしています。

近年、コロナ禍の影響で世界中でリモートワークが拡大し、それに伴いDocuSignを用いた電子署名の仕組みが多くの企業・組織で導入されるようになりました。今回発見された攻撃手口は、こうした事情を逆手に取った実に巧妙な手口だと言えるでしょう。

「Cybereason EDR」で最新のファイルレス攻撃も確実に検知

ではこうした攻撃による被害を防ぐには、一体どのような対策を講じておくべきなのでしょうか。まずは何より、感染源であるフィッシングメールに対する従業員の意識を喚起しておくことが重要です。「少しでも不審だと思ったメールは必ず送信元を確認する」「怪しい添付ファイルは決して開かない」「メール本文中に記載されたURLをうかつにクリックしない」。こうしたフィッシングメール対策の原則を、今一度組織内で周知徹底させる必要があります。もちろん、Microsoft Officeのマクロ機能をデフォルトで無効化し、ユーザーの判断で勝手に有効化しないよう徹底することも大事です。

とはいえ、今回紹介したDocuSignドキュメントを装った手口にように、攻撃側は手を変え品を変え、ユーザーに添付ファイルを開かせてマクロを有効化するよう巧みに誘導します。そのため、ユーザーリテラシーに頼るだけでは感染を100%防ぐのは極めて困難です。従って、万が一感染してしまった場合に備えた対応策をあらかじめきちんと定めておき、いざというときには速やかに感染端末をネットワークから隔離する必要があります。Qakbotは多くの場合、ネットワーク内の他の端末への感染を試みるため、感染拡大を防止するためには速やかな隔離が何より大切です。

もちろん、悪意のあるフィッシングメールや添付ドキュメントを特定して削除したり、マルウェアが通信する外部の不正ドメイン・IPアドレスをブロックするなどして、感染や情報流出を未然に防ぐ仕組みを取り入れることも重要です。

ただし感染が100%防げない以上、やはり感染することを前提とした事後対策をきちんと定めておくことが、被害を最小限に食い止める上では必要です。そのための仕組みの1つとして国内外の数多くの企業に導入されているのが、弊社が提供するEDR製品「Cybereason EDR」です。PCやサーバといったエンドポイント端末上を常時監視し、マルウェアが疑われるような怪しい挙動が検知された際には管理者にすぐその旨を通知します。ファイルレス攻撃にも対応しており、感染端末を即座にリストアップしてリモートからネットワーク隔離することも可能なため、今回紹介したような攻撃に対処する手段としては最適だといえます。

さらに弊社では、Cybereason EDRによる監視業務を代行するマネージドサービス「Cybereason MDRサービス」や、同製品を使ってお客様のセキュリティ環境のヘルスチェックを行うサービスなども提供しています。興味をお持ちの方は、ぜひ弊社のサイトで詳しい情報を参照いただければと思います。

ホワイトペーパー「すべての組織が狙われている」

企業、組織がどんなにセキュリティを強固にしてもハッカーが悪用できる脆弱性は必ず存在します。侵入されることが避けられないことを受け入れ、新たな対策を立てる必要があります。本書で、なぜ避けられないのか、どのように対処するのかをご覧ください。

https://www.cybereason.co.jp/product-documents/input/?post_id=606