- 2022/03/15

- マルウェア

【脅威分析レポート】日本企業を狙うEmotet (エモテット)

Post by : Cybereason Global SOC Team

Cybereason Global Security Operations Center(GSOC)では、脅威分析レポートを発行し、影響度の高い脅威について情報を提供しています。この分析レポートでは、これらの脅威を調査し、脅威から保護するための実践的な提案を行っています。

Emotet(エモテット)の活動状況

サイバーリーズンのGSOCチームは、日本で感染が急増しているEmotetマルウェアの調査を行っています。2021年の第4四半期にCybereason GSOCチームは、各国の警察機関が連携してEmotetオペレーターのインフラストラクチャを閉鎖した2021年初頭以降初めて、当時のEmotetの新種を含むグローバルな攻撃キャンペーンを確認しました。2022年第1四半期に日本企業を標的とするEmotetが急増したのは、マルウェアの拡散プロセスに若干の変更を加える形で、以前のEmotetの活動を引き継いだものと考えられます。

Emotet(エモテット)に関する主なポイント

- Emotetマルウェアは、ユーザーのプライバシーとセキュリティに大きな脅威を与えており、2022年第1四半期において日本国内での感染率が急増している。

- 2021年第4四半期にCybereason GSOCが確認したEmotetの攻撃シナリオとは対照的に、本記事の執筆時点では、システムへのEmotetの展開にPowerShellは使用されていない。

Emotet(エモテット)に関する分析

悪意のある攻撃者が送信するフィッシングメールにはファイル(Microsoft Excel文書)が添付されており、そのExcel文書に格納された悪意のあるOfficeマクロによってEmotetが配布される仕組みです。Officeマクロが実行されると攻撃者の支配下にあるエンドポイントへの接続が確立され、Emotetマルウェアがダウンロードされます。

Emotetは通常、攻撃者が支配したエンドポイントから、マクロが.ocxの拡張子で保存するダイナミックリンクライブラリ(DLL)ファイル(xxw1.ocxやenu.ocxなどのファイル名)の形で届きます。Officeマクロは、Windowsユーティリティregsvr32を使用して、DllRegisterServer DLLエントリポイントを通じてEmotet(拡張子.ocxのDLLファイル)を実行します。Emotetは、その後、Emotet DLLファイルをランダムなファイル名でコピーして保存します。

- Emotetが通常のユーザー権限で実行された場合は、ユーザーの%AppData%フォルダーに保存されます(例:C:\Users\user\AppData\Local\Jcvshzvga\xfofujkytigar.pum)。

- Emotetが管理者権限で実行された場合は、%SystemRoot%\SYSWOW64フォルダーに格納されます(例:C:\Windows⇄Fkyrhqgbvmjinn⇄nugiehweexgz.liz)。

そして、コピーしたEmotet DLLファイルをWindowsユーティリティのregsvr32で実行します。

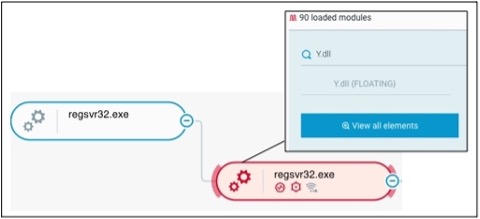

このとき、regsvr32はEmotet DLLにY.dllという内部名をマッピングしていることが分かっています。Cybereason Defense Platformでは、この名前をregsvr32のコンテキストで実行されるモジュールの名前として確認することができます。

▲rundll32によってEmotet DLLファイルがY.dllという内部名にマッピングされる(Cybereason Defense Platformの画面)

注目すべき点は、Cybereason GSOCチームが2021年の最終四半期に確認したEmotet攻撃シナリオとは対照的に、この記事の執筆時点(2022年の第1四半期)で確認されているシナリオには、Emotetをシステムに展開するためのPowerShellが含まれていないということです。

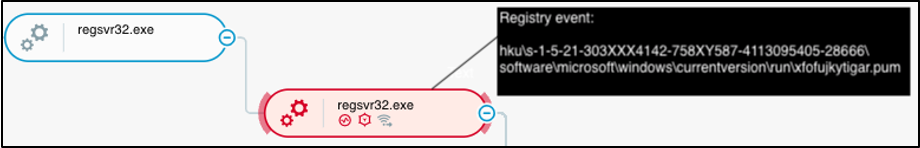

Emotetが感染したシステムで、マルウェアはまず、システムのスタートアップ時に起動するシステムサービスを作成するか、レジストリキーHKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Runにレジストリ値を作成することでパーシステンスを確立します。

▲Emotet(DLLファイルxfofujkytigar.pum)によって、感染したシステムにパーシステンスが確立される(Cybereason Defense Platformの画面)

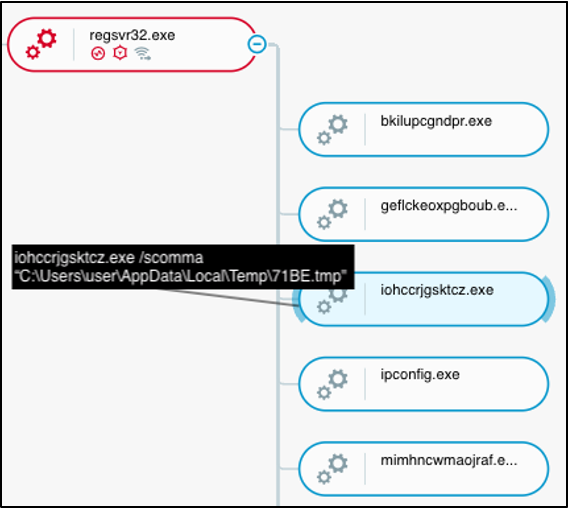

その後、Emotetは、偵察(ipconfig.exeやsysteminfo.exeなど)や、クライアントのクレデンシャルデータベースからWebやメールのクレデンシャルを盗むなど、悪質な活動を行うプロセスを実行します。たとえば、以前の分析レポートで説明したように、Emotetはコマンドラインでキーワードscommaを使用して、ブラウザのクレデンシャルデータベースからWebのクレデンシャルを盗むツールであるWebBrowserPassViewを実行します。Emotetが実行するプロセスのほとんどはランダム名になっており、Emotetを実行するregsvr32プロセスの子プロセスとなっています。

▲Emotetによって実行される悪意のある活動を行うプロセス(WebBrowserPassViewツール)

攻撃に備えるための推奨事項

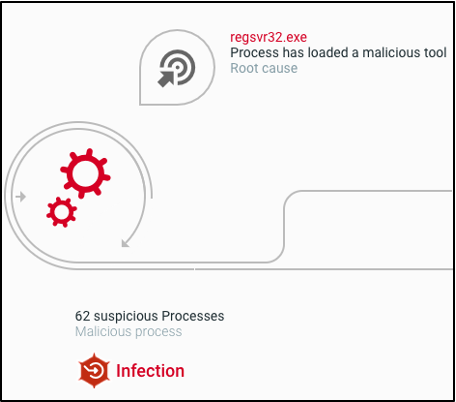

Cybereason Defense PlatformはEmotetマルウェアの検知と防御を行います。サイバーリーズンが提供する推奨事項は次の通りです。

- システムの外から発信されたメールや添付ファイルを安全に取り扱う。メールメッセージの内容の調査や、フィッシングの試みを特定する作業も行います。

- セキュリティ強度の高いパスワードを使用し、定期的にパスワード変更を行い、可能であれば多要素認証を使用する。

- Cybereason Defense Platformで、アプリケーション制御を有効にして、悪意のあるファイルの実行を阻止する。

- Cybereason Defense Platformの[Investigation]画面を使用して、Emotetに感染している可能性があるマシンを検索することで、マルウェアハンティングをプロアクティブに行う。検索結果に基づいてさらなる改善策を講じる(感染したマシンを隔離するなど)。

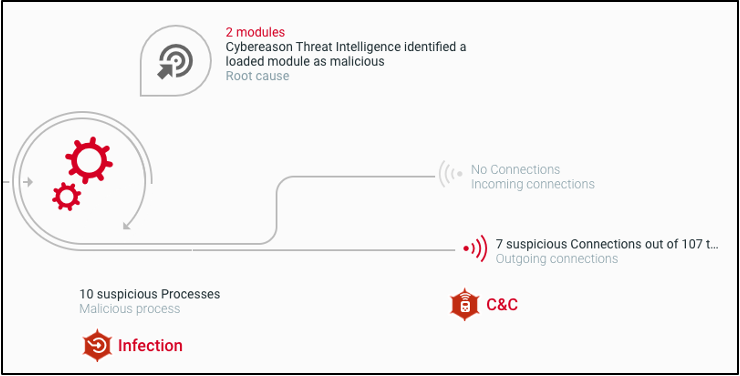

▲Cybereason Defense PlatformによるEmotetマルウェアの検知

サイバーリーズンが提供するNGAV製品「Cybereason NGAV」、「Cybereason Endpoint Prevention」は、「シグネチャベース検知」「機械学習による静的バイナリ解析」「ファイルレスマルウェアブロック」「アンチランサムウェア」「振る舞いベースのドキュメント保護」「エクスプロイト保護」という6層の防御機能を備えることで高度な攻撃を阻止できるようになっています。

また、これらの対策を潜り抜けて内部に侵入してきた高度な脅威に対しては、EDR製品「Cybereason EDR」が独自の相関解析処理と機械学習機能を駆使して攻撃の全体像をあぶり出し、適切に対処することを可能にします。

加えて、自社内でEDRを運用するのが難しいお客さまに対しては、MDRサービス「Cybereason MDR(Managed Detection and Response)」と呼ばれる監視代行のマネージドサービスも提供しています。

2022年セキュリティ予測 〜4つの脅威から紐解く、2022年のサイバーセキュリティの展望〜

サイバーリーズンでは、2022年は2021年に見られた脅威傾向が継続していくと予測しており、その中でも特に大きな影響を及ぼす4つの脅威を2022年のサイバーセキュリティ予測として取り上げました。

2021年の4つの脅威を振り返りながら、2022年のサイバーセキュリティ予測について説明します。

https://www.cybereason.co.jp/product-documents/survey-report/7439/