- 2022/04/14

- セキュリティ

【脅威分析レポート】CybereasonはSpring CoreとSpring Cloud Functionの脆弱性を利用したエクスプロイトをいかに検知して阻止するか

Post by : Cybereason Global SOC Team

最近、Spring Cloud FunctionとSpring Coreに影響を与えるいくつかの脆弱性が公開されましたが、これらの脆弱性は時に混同されがちです。その状況を下記にまとめてみましょう。

現在の脅威状況は常に進化しており、この情報はさらなる調査や戦術、手法、手順の進化に基づいて変化する可能性があります。 そのため、本調査結果は変更される可能性があります。

[1] Spring Core/Framework RCE “Spring4Shell”

3月29日、Twitter上で“Spring4Shell”と名づけられたSpring Coreのゼロデイ脆弱性が発表されました。この脆弱性を突くことで、許可されていない攻撃者がリモートコード実行(RCE)を取得できるようになります。これは、動作検証(PoC)エクスプロイトで実証されています。

主要な発見事項

3月31日22:00(日本時間)現在における状況は次の通りです。

- パブリックなPoCエクスプロイトが利用可能になりました。

・https://github.com/tweedge/springcore-0day-en

・https://share.vx-underground.org/ - CVE-2022-22965が割り当てられました。

- パッチがリリースされました。

- バージョン5.3.17以前の全てのSpring Coreが影響を受けます。

また次の条件を満たす場合に脆弱となります。

- JDKのバージョンが9以降です(2017年9月に初リリース)。

- Apache Tomcatをサーブレットコンテナとして利用しています。

- WARとしてパッケージされています。

- spring-webmvc”または“spring-webflux”依存性を利用しています。

この脆弱性は、12年前の脆弱性(CVE-2010-1622)をバイパスするものです。

注記:

ここに示した脆弱性の特徴はより一般的なものであり、まだ報告されていない他のエクスプロイト方法が存在する可能性があります。

サイバーリーズンによる検知

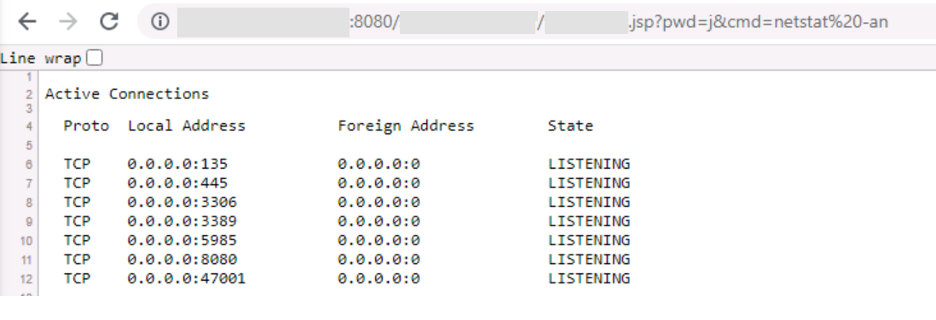

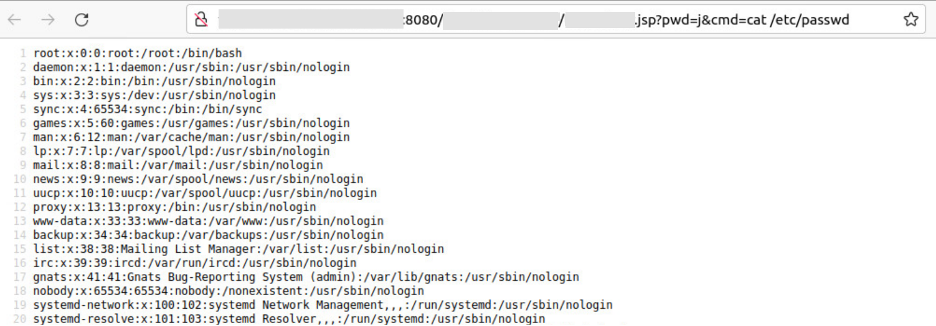

“Spring4Shell”脆弱性のエクスプロイトに成功すると、下記に示すように、攻撃者はリモートコマンドの実行権を取得し、悪意あるJSPページ(WebShell)を展開できるようになります。

▲攻撃者の視点 – 侵入後の偵察として内部コマンドを実行(Windows端末)

▲攻撃者の視点 – 侵入後の偵察としての内部コマンドを実行(Linux端末)

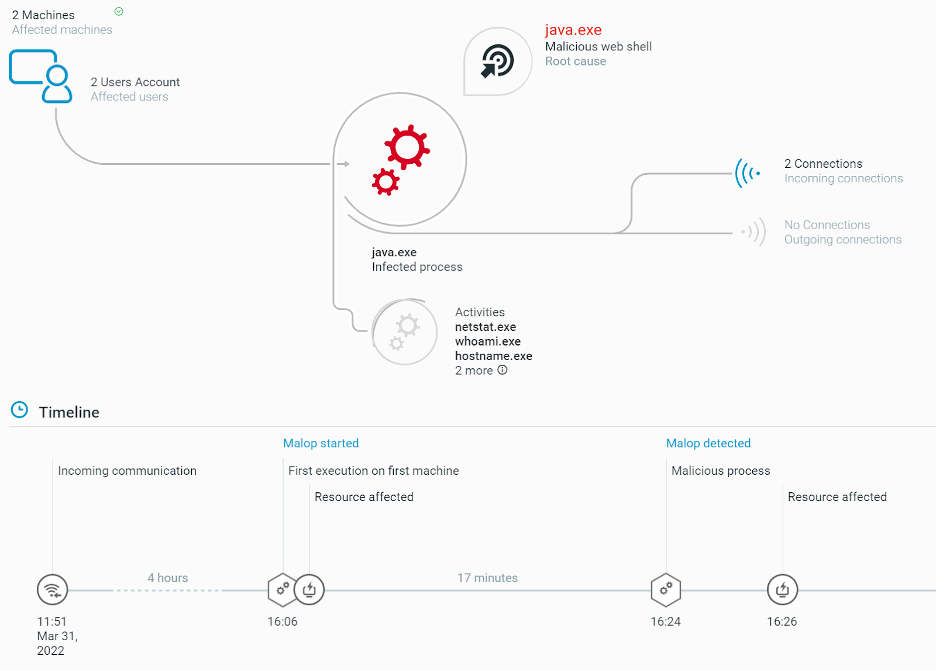

Cybereasonは、“Spring4Shell”の脆弱性によりTomcatサーバーが侵害された場合、悪意あるコマンド実行に関するアクティブMalOp™をトリガーします。これらの検知は、プラットフォーム(Windows、Linux)には依存しません。

▲防御者の視点 – CybereasonがアクティブなMalOp™をトリガー

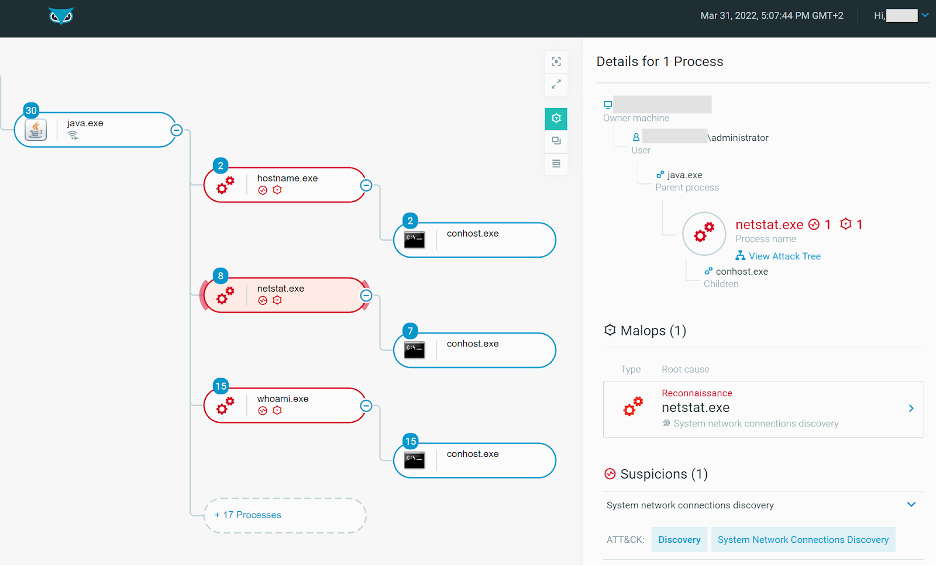

その後、防御者はプロセスツリーを探索することで、不審なアクティビティのハンティングが行えます。

▲防御者の視点 – 攻撃者を追跡するプロセスツリー解析(例:攻撃者が発行したnetstatコマンド)

検知に関する注記:

- YARAルールが公開されています。

- WAFによる検知と保護が利用できる場合があります。これは多層防御(defense-in-depth)戦略を利用するものです。詳しくはCyberKendraをご覧ください。

サイバーリーズンの推奨事項

至急Spring Frameworkにパッチを適用することをお勧めします。バージョン5.3.18および5.2.20は、この脆弱性に対応しています。

詳細については、ベンダー勧告をご覧ください。

緩和に関する注意点:

- ControllerAdviceコンポーネントを作成する緩和策が、Praetorianにより提案されています。

- JDK8へのダウングレードは、Oracleが「個人ユーザー」向けにのみアップデートを提供しているため、適切な選択肢ではありません。

[2] Spring Cloud Function RCE

3月29日に、Spring Cloud Functionの脆弱性がベンダー(VMware)により発表されました。同ベンダーによれば、ルーティング機能を使用する際、ユーザーが特別に細工したSpring Expression Language(略称SpEL)をルーティング表現として提供することで、「ローカルリソースへのアクセス」が可能となるが、動作検証(PoC)エクスプロイトで示されたように、これにより許可されていない攻撃者がリモートコード実行(RCE)を取得できる可能性があるとのことです。

この脆弱性とその重大度に関する調査は継続中であり、重要な更新があれば随時追加していく予定です。

主要な発見事項

- この問題を追跡するためにCVE-2022-22963が割り当てられました。

- Spring Cloud Functionのバージョン3.1.6、3.2.2、およびそれ以前のサポートされていないバージョンは脆弱となります。

- この問題を修正するために、Spring Cloud Function 3.1.7および3.2.3が公開されました。

サイバーリーズンの推奨事項

パブリックな動作検証(PoC)エクスプロイトが公開された時点で、できるだけ速やかに、本脆弱性を修正するためにSpring Cloud Function 3.1.7 および 3.2.3 にアップグレードすることをお勧めします。

こちらもご覧ください。

- https://github.com/chaosec2021/Spring-cloud-function-SpEL-RCE

- https://github.com/dinosn/CVE-2022-22963

エンドポイントセキュリティ選定ガイド

次世代型のエンドポイントセキュリティの役割と必要性を明らかにし、EPP、EDR、MDRを導入する際の押さえておくべき選定ポイントをまとめた上で、国内シェアNo.1を誇るサイバーリーズンの製品・サービスの特長をご紹介しています。

複雑化するサイバー攻撃への対策として、これから次世代型のエンドポイントセキュリティ強化に取り組む方も、すでに取り組んでいる方も、本資料を参考に、さらなるセキュリティ強化に取り組むことをお勧めいたします。https://www.cybereason.co.jp/product-documents/brochure/6189/