- 2022/05/26

- ランサムウェア

サイバーリーズン vs. Quantum Lockerランサムウェア

Post by : Cybereason Nocturnus

Quantum Lockerは、2021年7月に初めて発見されたランサムウェアの系統です。それ以来、このランサムウェアは高速なランサムウェア攻撃で使用されており、場合によってはTTR(Time-to-Ransom)が4時間未満のものすら存在しており、対応する時間を防御者にほとんど与えないのが特徴です。

主な調査結果

- TTR(Time-to-Ransom)は4時間未満:最初の感染から暗号化に至るまでが4時間未満で完了するため、防御者がこの脅威から守るために使える時間は極めて短くなります。

- 重大度が高い:サイバーリーズンのNocturnusチームでは、この攻撃の破壊的な可能性を考慮して、その脅威レベルを「高」と評価しています。

- 人間が操作するタイプの攻撃:ランサムウェアの展開に先立ち、攻撃者は組織内に侵入してラテラルムーブメントを実施することで、本格的なRansomOps攻撃を遂行しようとします。

- 検知と防止:AI駆動型のCybereason XDR Platformは、Quantum Lockerを完全に検知して防御します。

Cybereason Defense PlatformでQuantum Lockerランサムウェアを検知・防御するデモ動画

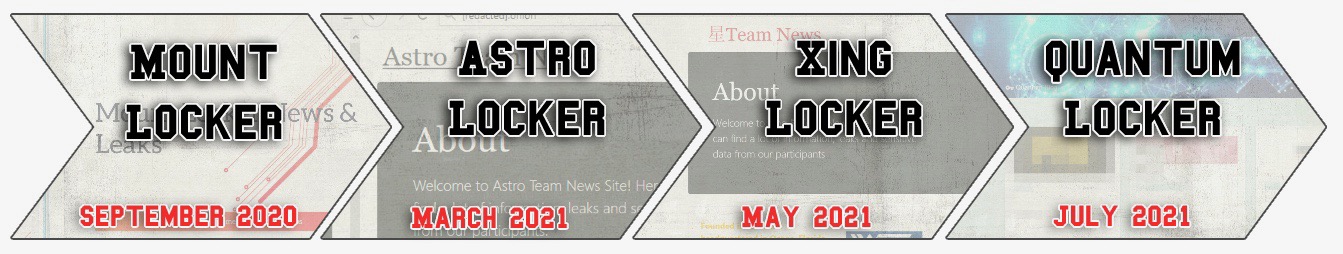

Quantumランサムウェアは、2020年9月に登場した悪名高いMountLockerランサムウェアを再ブランド化したものの1つです。それ以来、このランサムウェアギャングは自らのオペレーションを、AstroLocker、XingLocker、そして現段階ではQuantum Lockerのような、さまざまな名前に再ブランド化しています。

▲MountLockerの再ブランド化

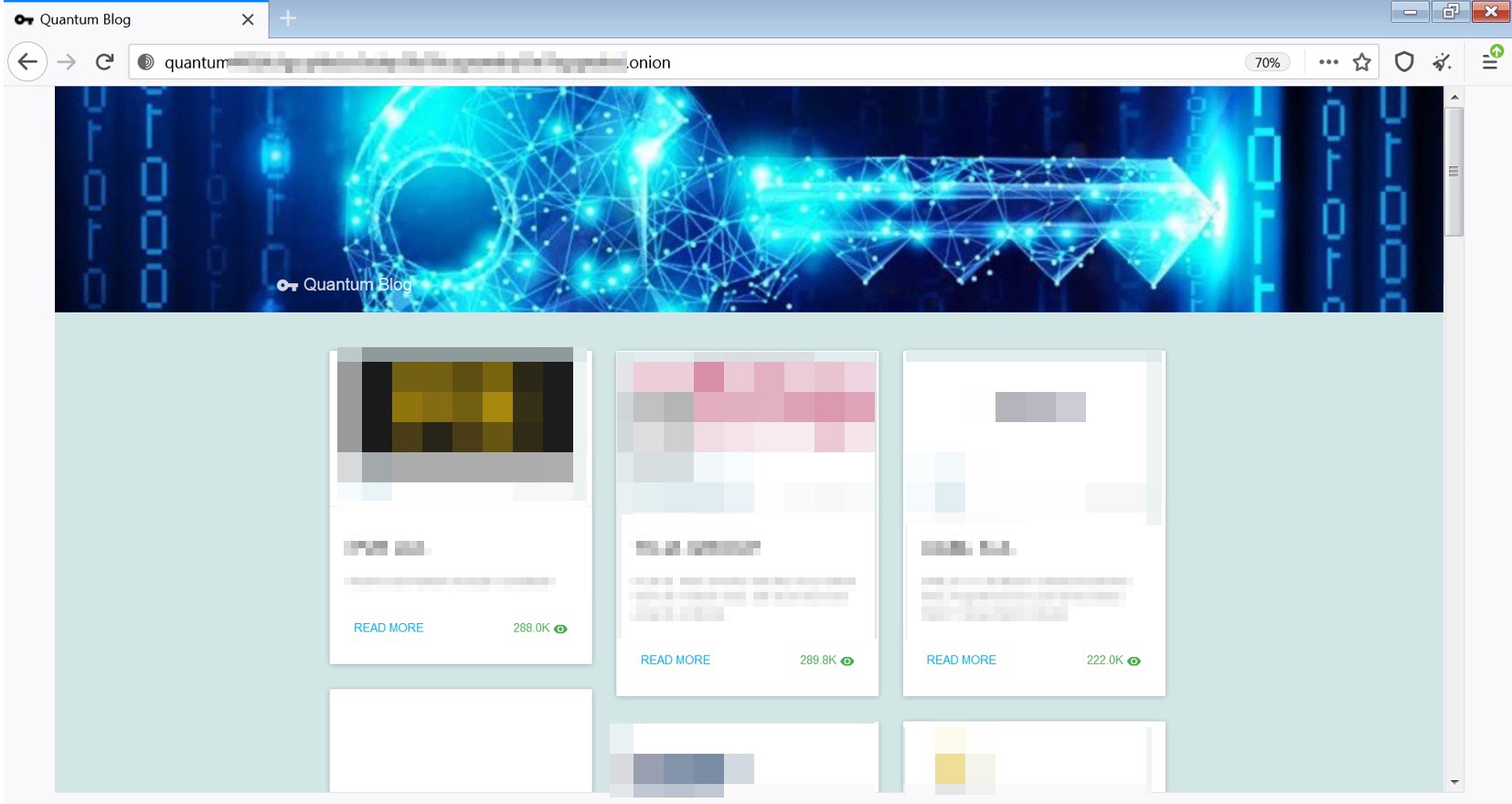

すでにランサムウェアの第2の特性となっている「二重脅迫」トレンドに追従している他のランサムウェアと同様に、Quantum Lockerは独自のデータリーク用のTORサイトである「Quantum Blog」を保持しています。同サイトの情報によれば、同ギャングの被害者は20件を超えており、そのうち7件は2022年4月の時点で新規に発生しているものであるとのことです。

▲Quantumのリークサイト

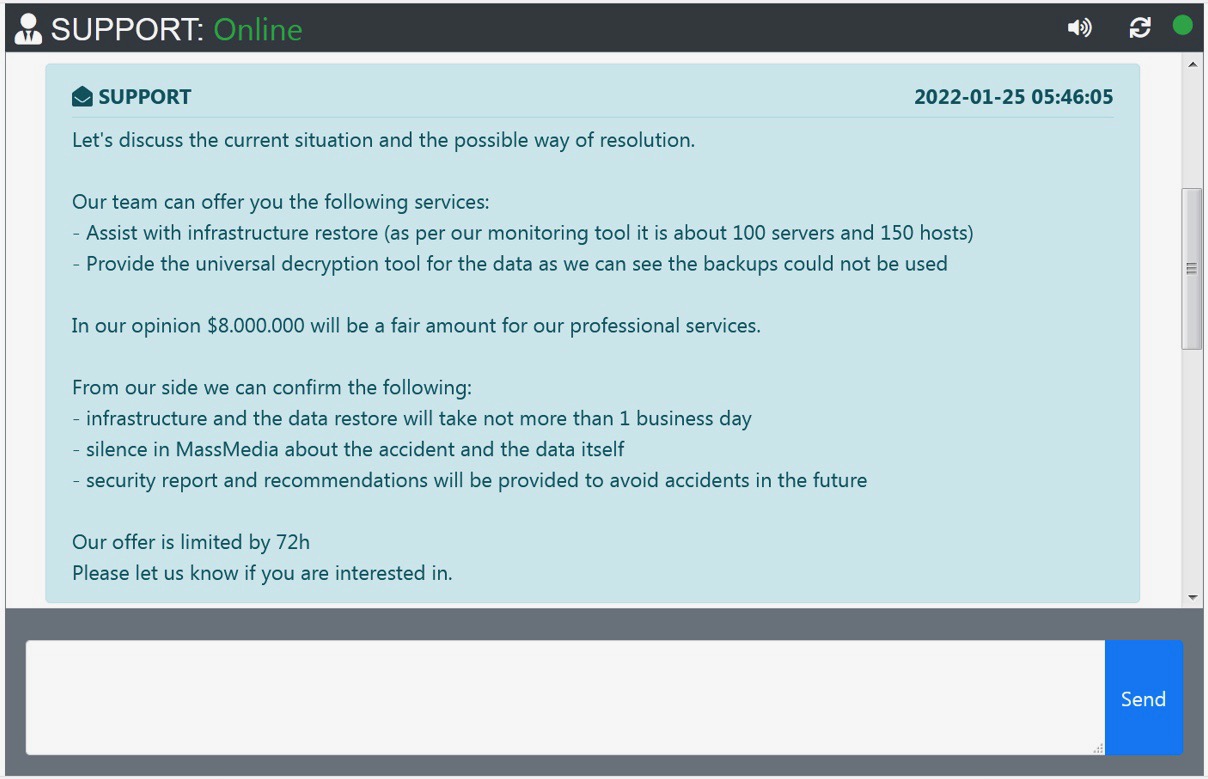

同ギャングが要求する身代金の金額は被害者によって異なっており、暗号解除プログラムの提供に15万ドルを要求する攻撃もあれば、下記に示すように数百万ドルを要求する攻撃もあります。

▲Quantumのサポートチャット

被害者は72時間以内に同ギャングと連絡を取る必要があります。これを行わない場合は、被害者から盗み出されたデータがWebサイト上に公開され、無料でダウンロードできるようになります。

▲盗み出されたデータがQuantum Blogサイトに公開される

攻撃の分析

初期感染ベクター:IcedID

IcedIDは、2017年にバンキング型トロイの木馬として始まった悪名高いマルウェアであり、さまざまなランサムウェアギャングの初期アクセスで利用されていることが確認されています。それらのギャングの中には、Conti、REvil、そしてQuantumの旧ブランドであるXing Lockerなどが含まれます。今のところ、同ギャングはQuantum Lockerでもこの方法を続けているようです。彼らは恐らく、「壊れていなければ、直す必要はない」と考えているのでしょう。

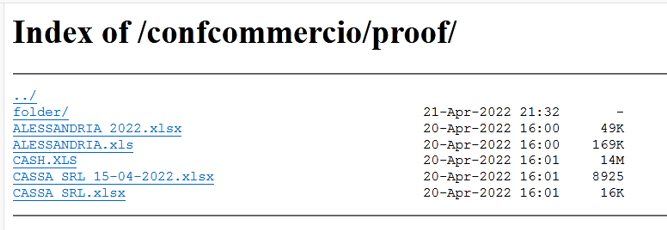

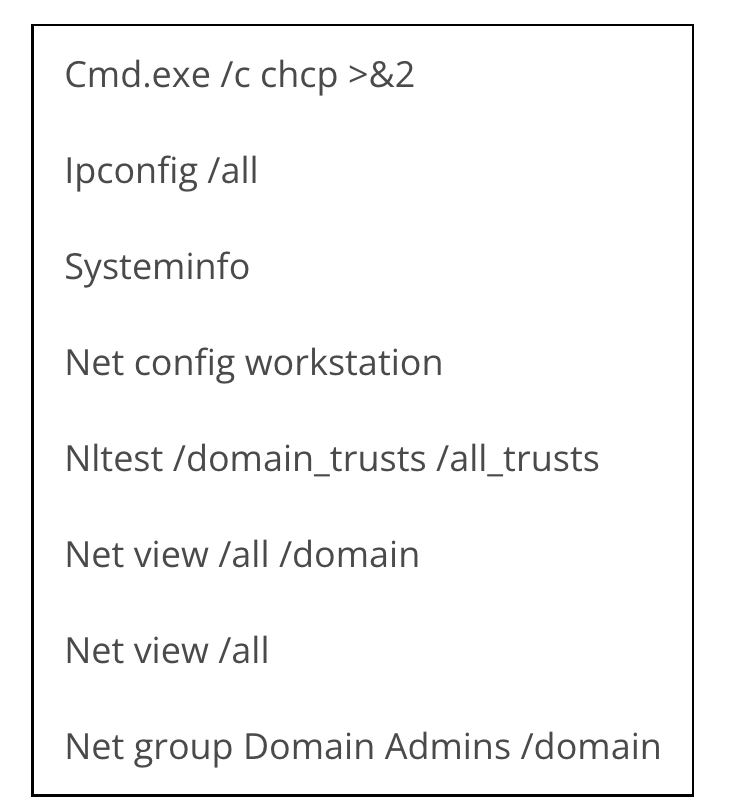

Quantum Lockerの実行の終了時に観測されたIcedIDのキャンペーンは、電子メールを介したフィッシング攻撃で始まります。この電子メールには、IcedIDローダーのペイロードを含むisoイメージファイル(DLL(dar.dll)形式)に加えて、IcedIDペイロードを標的としておりドキュメントを装ったショートカットファイル(.LNKファイル形式)が含まれています。

isoファイルをマウントすると、エンドユーザーには「document」という名前のショートカットファイルだけが表示され、DLL自体は隠されています。ユーザーがこのショートカットをクリックすると、IcedIDのDLLが実行されます。

▲document.lnkのプロパティ

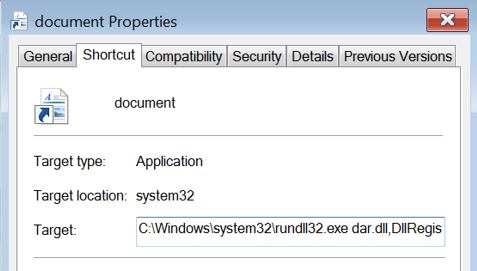

解凍されたDLL(loader_dll_64.dll)はメモリにロードされ、C2サーバーとの通信を開始します。

▲IcedIDペイロードの実行(Cybereason XDR Platformでの表示)

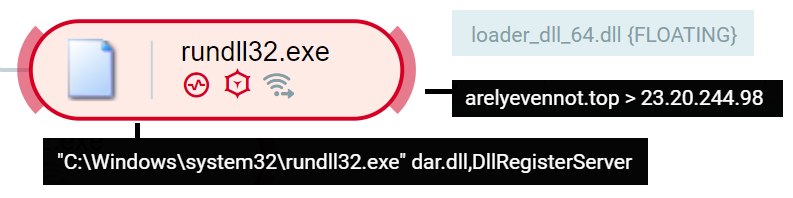

IcedIDは、たとえばTrickBotのような多くのコモディティ型マルウェアと同様に、最初の偵察コマンドを実行した後、その結果をC2チャネル経由で流出させます。脅威アクターは、対象となる企業や組織が自らにとって価値があると判断した場合、次の段階を開始します。

▲IcedIDの偵察コマンド

対話型攻撃への移行

攻撃の次の段階は、IcedIDが偵察コマンドの出力をC2サーバーに送り返した後に開始されます。一部のケースでは同段階は、ユーザーが.lnkファイルをクリックしてからわずか2時間後に開始されることもあります。この段階において、脅威アクターは侵入先のネットワーク内で対話型の攻撃を開始します。これを行うために、彼らは最初のIcedIDインプラントを使用することで、別のインプラントをダウンロードして実行します。ほとんどの場合、攻撃者はCobalt Strikeビーコンを使用して、対話型攻撃を開始します。

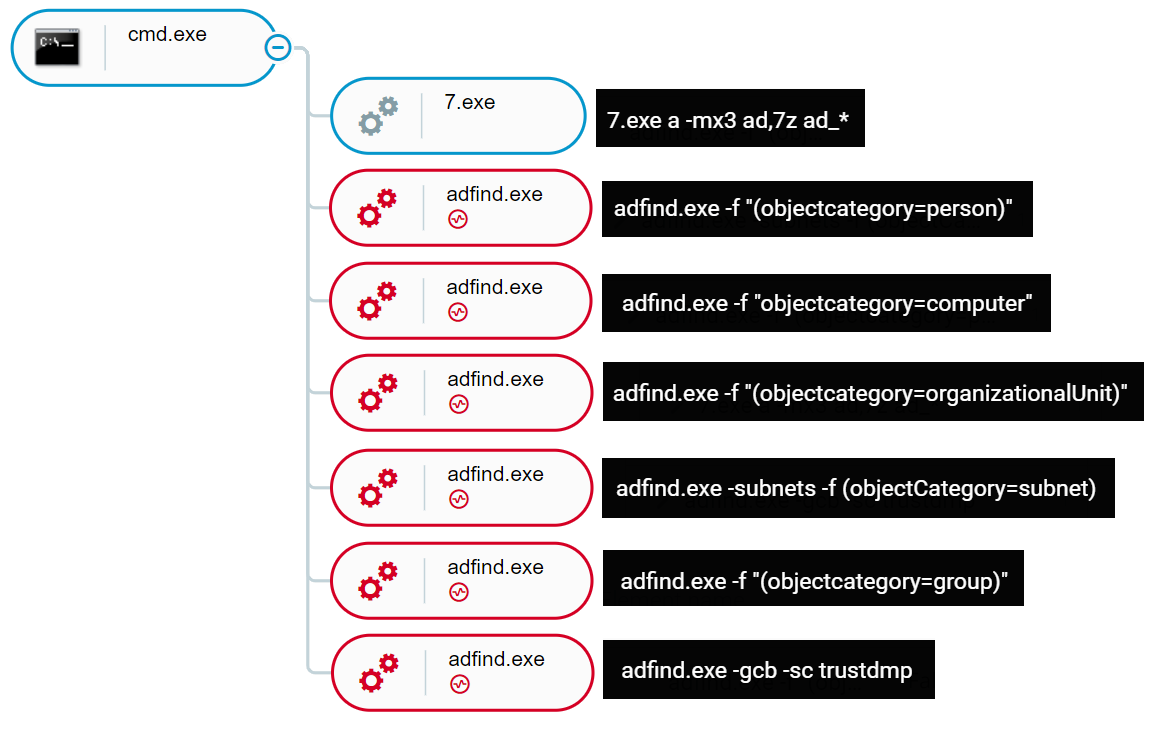

まず、脅威アクターは、さらに詳細な偵察活動を行おうとします。彼らはadfind.batという名前のスクリプトを実行します。このスクリプトは、AdFindというツールを使ってActive Directoryに関する情報を収集するものです。さらに、脅威アクターはns.batという名前のバッチスクリプトも実行します。このスクリプトは、ドメイン内の各ホストに対してnslookupを実行するものです。

AdFind.batスクリプトは、AdFind.exeバイナリおよび7.exeという名前の7Zipバイナリと共に、%temp%ディレクトリにドロップされます。その出力は.txtファイルに保存された上で、C2サーバーに送信されます。その後、同バッチファイルは、同スクリプト、AdFindバイナリ、.txtファイル、7Zipバイナリを削除することにより、自らの足跡を削除します。

▲AdFind.batの実行(Cybereason XDR Platformでの表示)

ラテラルムーブメント

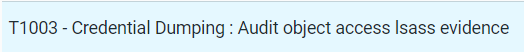

環境内でのラテラルムーブメントを実行するために、脅威アクターはまず lsassプロセスをダンプすることで、クレデンシャルを取得します。

その後、環境内の他のサーバーへのRDP接続を実施し、リモートWMI検知タスクを開始することで、取得したクレデンシャルをテストします。

▲クレデンシャルのダンプの証拠(Cybereason XDR Platformでの表示)

クレデンシャルが有効であることを確認した後、脅威アクターはQuantum Lockerを導入するための準備を続けます。彼らは、ランサムウェアのバイナリを他のマシンの共有フォルダであるc$\windows\temp\ にコピーした後、WMIとPsExecを通じてそれらをリモート実行することにより、ネットワークにおける拡散を開始します。

ランサムウェアの実行

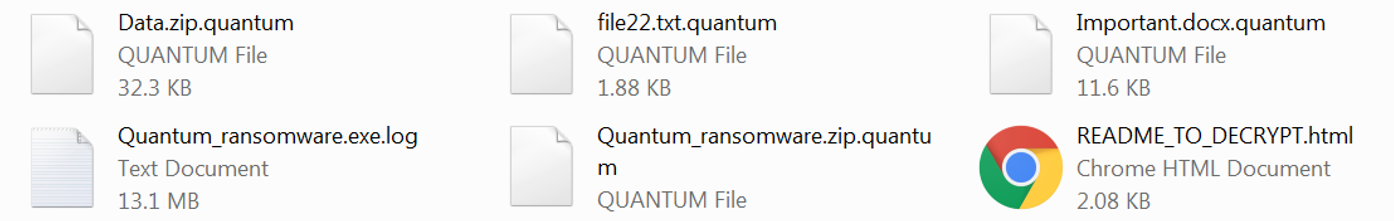

実行時に、このランサムウェアは、まずアンチウイルス、マルウェア解析ツール、Microsoft Office、ブラウザ、データベースなど、セキュリティソフトウェアに関連するさまざまなサービスやプロセスが存在するかどうかをチェックします。それらが見つかった場合、ランサムウェアはそのようなサービス/プロセスを停止させようとします。

▲終了させるプロセスの一覧

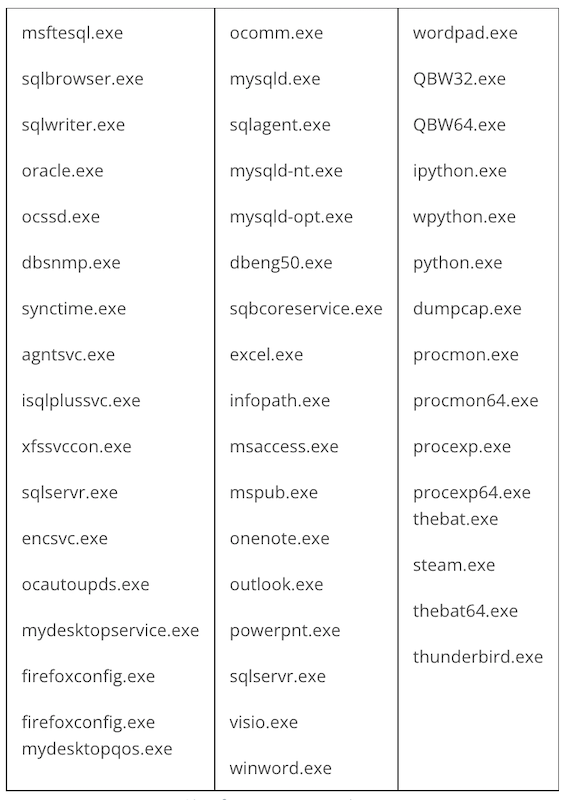

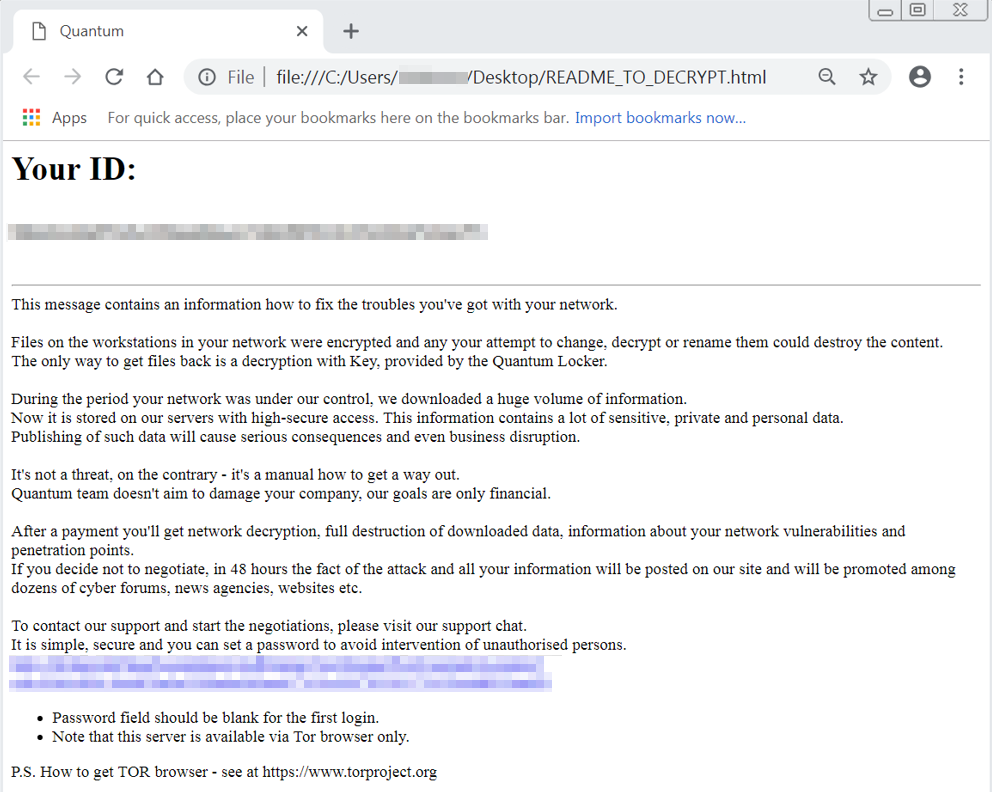

その後、同ランサムウェアは暗号化のルーチンを開始します。同ルーチンは、ディスク上に存在するファイルを暗号化した上で、それらのファイルに.quantumという拡張子を追加します。また、同ルーチンは、README_TO_DECRYPT.htmlという名前の身代金要求書を残します。

▲Quantum Lockerにより暗号化されたファイル

▲Quantum Lockerが残した身代金要求書

さらに、同ランサムウェアは、

Cybereasonによる検知と防御

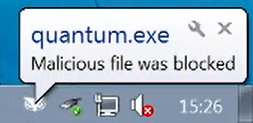

AI駆動型のCybereason XDR Platformを使うと、脅威インテリジェンス、機械学習、次世代アンチウイルス(NGAV)機能によりマルウェアを検知してブロックする多層的な保護を通じて、Quantum Lockerの実行を阻止できます。さらに、アンチランサムウェア機能が有効になっている場合、同プラットフォーム内の行動検知手法を通じて、ファイルを暗号化しようとする試みを検知して阻止した上で、Quantum Lockerに関するMalOpTMを生成できます。

▲Quantum Lockerに関するMalOp (Cybereason XDR Platformでの表示)

アンチマルウェア機能を適切な設定(下記の推奨事項を参照)で使用すると、Cybereason XDR Platformを通じてランサムウェアの実行を検知・阻止した上で、標的とされたファイルが暗号化されるのを防ぐこともできます。この防御機能は機械学習に基づいており、既知および未知のマルウェアのバリアントをブロックします。

▲Quantum Lockerの実行の阻止に関するCybereasonのユーザー通知

セキュリティ上の推奨事項

- Cybereason NGAVのアンチランサムウェア機能を有効にする:Cybereason NGAVアンチランサムウェアの保護モードをPreventに設定します。

- Cybereason NGAVのアンチマルウェア機能を有効にする:CybereasonのアンチマルウェアモードをPreventに設定し、検知モードをModerate以上に設定します。

- 完全にパッチが適用された状態にシステムを維持する:脆弱性を軽減するために、お使いのシステムにパッチが適用されていることを確認します。

- 定期的にファイルをリモートサーバーにバックアップする:バックアップからファイルを復元することにより、データへのアクセスを最も迅速に回復できます。

- セキュリティソリューションを利用する:組織的なファイアウォール、プロキシ、Webフィルタリング、メールフィルタリングを利用して、お使いの環境を保護します。

IOC(Indicators Of Compromise:痕跡情報)

| IOC | Type | Description |

|---|---|---|

| b63e94928da25e18caa1506305b9ca3dedc267e747dfa4710860e757d2cc8192 | SHA256 | Quantum binaries |

| 1d64879bf7b1c7aea1d3c2c0171b31a329d026dc4e2f1c876d7ec7cae17bbc58 | ||

| 511c1021fad76670d6d407139e5fef62b34ca9656fb735bd7d406728568fa280 | ||

| faf49653a0f057ed09a75c4dfc01e4d8e6fef203d0102a5947a73db80be0db1d | ||

| 0f3bb820adf6d3bba54988ef40d8188ae48b34b757277e86728bdb8441d01ea2 | ||

| 0789a9c0a0d4f3422cb4e9b8e64f1ba92f7b88e2edfd14b7b9a7f5eee5135a4f | ||

| 8d30ab8260760e12a8990866eced1567ced257e0cb2fc9f7d2ea927806435208 | SHA256 | IcedID .iso files |

| 2c84b5162ef66c154c66fed1d14f348e5e0054dff486a63f0473165fdbee9b2e | ||

| 116e8c1d09627c0330987c3625%100da2b93bf27560478be4043c1a834ad8913 | ||

| 99a732c0512bc415668cc3a699128618f02bf154ff8641821c3207b999952533 | ||

| f72c47948a2cb2cd445135bc65c6bf5c0aaacc262ee9c04d1483781355cda976 | ||

| f8136eb39ee8638f9eb1acf49b1e10ce73e96583a885e4376d897ab255b39bd6 | ||

| 79e25568a8aeec71d18adc07cdb87602bc2c6048e04daff1eb67e45f94887efc | ||

| d44c065f04fe13bd51ba5469baa9077efb541d849ad298043739e08b7a90008f | ||

| 239d1c7cfd5b244b10c56abbf966f226e6a0cb91800e9c683ba427641e642f10 | ||

| 7522b6de340a68881d11aa05e2c6770152e2d49ca5b830821ffce533fad948fd | ||

| 5bc00ad792d4ddac7d8568f98a717caff9d5ef389ed355a15b892cc10ab2887b | ||

| 138[.]68.42.130 | IP | IcedID C2 |

| 157[.]245.142.66 | ||

| 188[.]166.154.118:80 | ||

| dilimoretast[.]com | Domain | IcedID C2 |

| antnosience[.]com | ||

| oceriesfornot[.]top | ||

| arelyevennot[.]top |

MITRE ATT&CKによる分類

| 初期アクセス | ラテラルムーブメント | 実行 | 防御回避 | クレデンシャルアクセス | 検出 | 収集 | 影響 |

|---|---|---|---|---|---|---|---|

| フィッシング | 共有コンテンツへの感染 | コマンドおよびスクリプティングインタプリタ:PowerShell | マスカレーディング | パスワードストア内にあるクレデンシャル | アカウントの検出 | ローカルシステム内にあるデータ | データの暗号化によりインパクトを最大化 |

| 有効なアカウント | リモートファイルコピー | スケジュールされたタスク/ジョブ | プロセスインジェクション | システム情報の検出 | システム回復を阻害 | ||

| WMI(Windows Management Instrumentation) | ファイルとディレクトリの検出 | ||||||

| ユーザー実行 | システムロケーションの検出 |

RansomOps〜複雑なランサムウェアオペレーションの内側とランサムウェア経済〜

昨今脅威を増しているランサムウェア攻撃により大きなインシデントに見舞われる事例があとを断ちません。ランサムウェアオペレーションは、ここ数年で非常に複雑なビジネスモデルへと劇的に変化しています。

今回の資料では、ランサムウェアの攻撃者がどのようにランサムウェアオペレーション(RansomOps)の役割を実行するのか、またサイバーリーズンがどのようにソリューションを用いてランサムウェアなどの進化する攻撃に対処するのかについてご紹介します。

https://www.cybereason.co.jp/product-documents/white-paper/8110/