- 2022/10/25

- ランサムウェア

彼を知り己を知れば百戦殆からず 〜ランサムウェアの歴史、組織、攻撃手法とその実態を徹底攻略〜

Post by : Cybereason Japan Marketing Team

2022年9月21日、サイバーリーズン・ジャパン主催のオンライセミナー「Cyber Security Deep Dive Vol.3 〜ランサムウェアの歴史、組織、攻撃手法とその実態を徹底戦略〜」が開催されました。

今回のテーマは「ランサムウェアの歴史、組織、攻撃手法とその実態を徹底攻略」で、ランサムウェア攻撃者自体や攻撃手法だけでなく、米国を始めとする国家のサイバー政策による影響を踏まえつつ、彼らを取り巻く環境にも注目し、その実態に迫る形で各セッションが行われました。

サイバーリーズン・ジャパンのサイバーストラテジーエバンジェリストである中村玲於奈のセッションでは、「彼を知り己を知れば百戦殆からず 〜ランサムウェアの歴史、組織、攻撃手法とその実態を徹底攻略〜」と題して、緊迫する国際情勢を背景に日本でも急増するランサムウェア攻撃の実態について講演を行いました。

ランサムウェアの概要と実態

まず中村はランサムウェアの概要と動向について解説しました。

ランサムウェアといえば、データを暗号化、あるいはコンピューターを使用不能にして、その解除の見返りに身代金(ランサム)の支払いを要求するという攻撃手法やマルウェアを指しますが、近年、その攻撃大きく変化しているといいます。

「ランサムウェアによる攻撃が増加する一方で、データの暗号化だけでなく、データを盗み出してリークしない見返りに金銭を要求する二重脅迫型といった攻撃手法の多様化、そして工場や医療機関、社会的インフラを操業停止に追い込むような攻撃の大規模化が進んでいます」(中村)。

一方で、攻撃の標的にも変化が見られるといいます。「直近では標的となる組織の規模が11名から100名が一番多く、ついで101名から1,000名、以前と比較すると若干標的の規模が小さくなっている傾向にあります。

標的となる業種にも変化が出てきています。近年攻撃が増加したのが病院やクリニックなども含むヘルスケア領域です。国内外同様の傾向にあり、米国やフランスでもいくつかのメディカルセンターが、日本でも半田病院始めとしてランサムウェアの攻撃にあっています」と解説します。

調査によると、日本においてランサムウェアの被害にあったことを一般に公表している企業は25%にとどまっており、「私たちが把握していない被害はまだたくさんある」ことを指摘しました。

ランサムウェア攻撃者の実態

続いて中村は、大規模化する攻撃者の実態について解説を進めます。

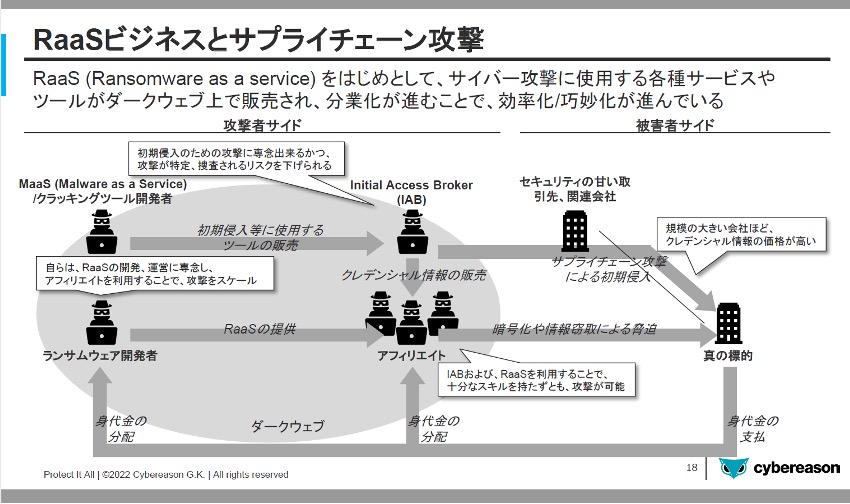

「次の図はランサムウェアの攻撃者コミュニティ、犯罪ビジネスのエコシステムを示したものです。この図のようにサイバー犯罪が分業化、大規模化、組織化し、エコシステムが確立することで、ランサムウェア脅威の拡大を支えています」。

「初期侵入に使うクラッキングツールの開発者、最初に不正侵入を行う“IAB(Initial Access Broker)”、ランサムウェアの開発者(RaaS提供者)、そして実際にランサムウェアによる攻撃を行う”アフィリエイト”という具合に分業化され、アフィリエイトは、IABからは不正アクセスのための情報を、ランサムウェア開発者からはRaaSによってランサムウェアの提供を受けます。攻撃に使われるツールや情報はダークウェブ上で取引されています。

アクセス情報が帰属する企業規模が大きいほど、情報が高く売れる傾向があることから、IABはなるべく大企業を狙いたいと考えていますが、その一方で、大企業ほどセキュリティ対策もしっかりしているので、まずはセキュリティの甘い取引先や関連会社を攻撃し、そこを踏み台にして真の標的を狙う。これがサプライチェーン攻撃です」。

「情報やツールを購入することができるので、アフィリエイトは高度なサイバー攻撃スキルがなくても、ランサムウェア攻撃ができてしまいます。一方、ランサムウェア開発者は開発に専念でき、アフィリエイトが増えれば増えるほど収益がスケールするので両者Win-Winの関係にあります。また、被害者組織から支払われる身代金はアフィリエイトとランサムウェア開発者で分配されるメカニズムになっています」。

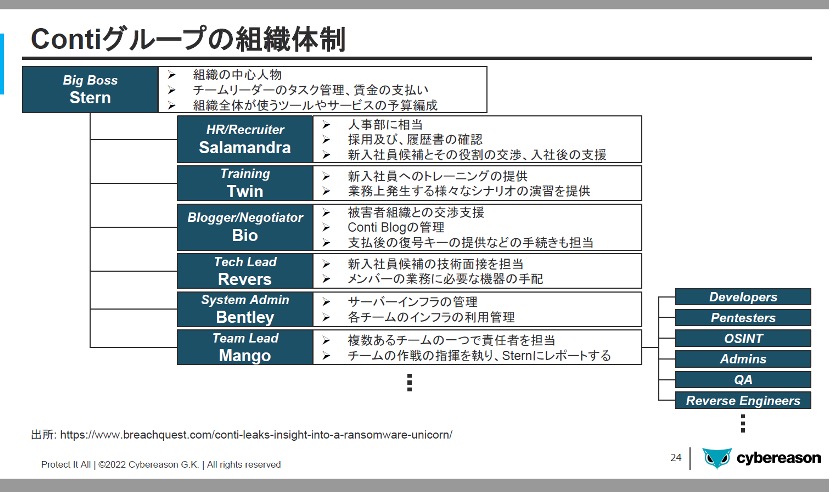

ランサムウェアグループの組織体制についても中村は触れます。

「次の図は、最近明らかになった“メガランサムウェアグループ”の一つである“Conti”グループの体制を示したものです」。

「組織の一番上には、民間企業で言うところのCEOがおり、その下には、人事、研修担当、渉外・広報、そして社内情シスなど非常に洗練された組織を持っており、ビジネスとして成り立っていることがここからもわかります」と語ります。

多様化する攻撃手法と脅迫手法

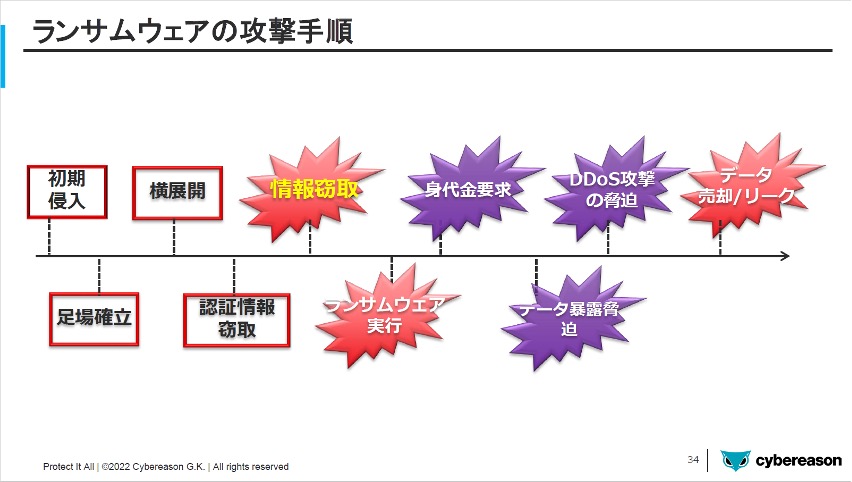

ランサムウェアは、初期侵入し、侵入した端末に足場を確保した上で、別の端末に感染を広げる横展開を行い、アクセス権限の昇格を行った上で、情報の窃取やランサムウェアの実行(暗号化)を行います。その後、身代金の要求、データ暴露の脅迫、そして身代金が支払われなければ、データの売却やリークが行われるというのが攻撃の一連の流れです。

この攻撃手法や脅迫手法にも変化が見られると中村は指摘します。

「初期侵入の手法として、リモートデスクトップの悪用や、標的型メールが多く使われている一方で、最近ではソフトウェアの脆弱性を突く攻撃が増え、かつゼロデイ攻撃がやや一般化しつつあることも指摘されています。また、初期侵入の攻撃方法にも変化してきています。従来はマクロ、特にExcelのマクロが使われることが多かったのですが、ベンダーやユーザーのマクロ対策やマクロのデフォルト無効化等の結果、攻撃者もISOファイルやZip化したものを添付ファイルにして攻撃する手法を取り入れるようになってきています」。

脅迫手法はより多重的になっていると中村は言います。

「データの暗号化だけを行うシンプルな単一脅迫から、暗号化に加え、データを盗み出してリークしない見返りとして金銭を要求する二重脅迫型が主流になってきています。さらには、暗号化を行わずに最初からリーク型脅迫を行うグループや、二重脅迫に加え、DDoS攻撃を行うなどの三重の脅迫を行うグループや、被害を受けた事実を取引先に暴露するグループも出てきており、この脅迫を受けたケースの多くで実際に取引先への暴露が行われていることが調査結果として報告されています」。

窃取されるデータの種類としては、「業界により偏りはありますが、従業員や顧客の個人情報や、財務・会計関連のデータ、そして知的財産・技術情報が多い」と言います。

「米国半導体大手のNVIDIAがランサムウェアグループ“Lapsus$”によって知的財産の情報をリークされてしまいました。この事案に関しては流出した情報が中国の関連企業に参照されてしまうと技術力が追いつかれてしまうという可能性、いわゆる経済安全保障リスクが指摘されています」。

また窃取されたデータは、ダークウェブ上のリークサイトで公開されることが一般的ですが、最近では誰でもアクセスできるインターネット上で脅迫する手法も出てきていると言います。また、先にも触れた通り、暗号化を伴わない、つまりランサムウェアを使わない脅迫型攻撃アクターも出てきていると言います。

サイバーセキュリティ政策とランサムウェア

つづいて中村は、ランサムウェアの脅威に対する、米国を始めとするサイバーセキュリティ政策について話を進めます。

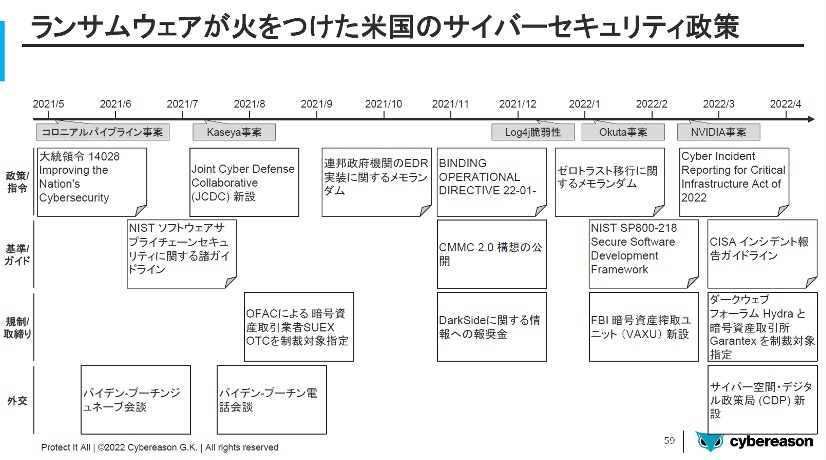

「次の図は、おおよそこの1年ぐらいで米国が本腰を入れ始めたサイバーセキュリティ政策の推移を整理したものです」。

「発端は、2020年のSolarWinds事案、これはランサムウェア攻撃ではありませんでしたが、その後さらに、昨年、2021年に起きたコロニアルパイプラインの事案を受けて、バイデン大統領は大統領令14028、いわゆるサイバー大統領令といわれるものに署名しました」。

大統領令14028は、ベンダー間での情報共有やゼロトラストの推進、多要素認証・暗号化の実装、ソフトウェアサプライチェーンのセキュリティのためのSBOMの作成、さらにEDRの導入など、具体的なサイバーセキュリティ対策が言及されています。また、直接ランサムウェアグループあるいは暗号資産の取引業者に対しての取り締まりの強化も進められています」。

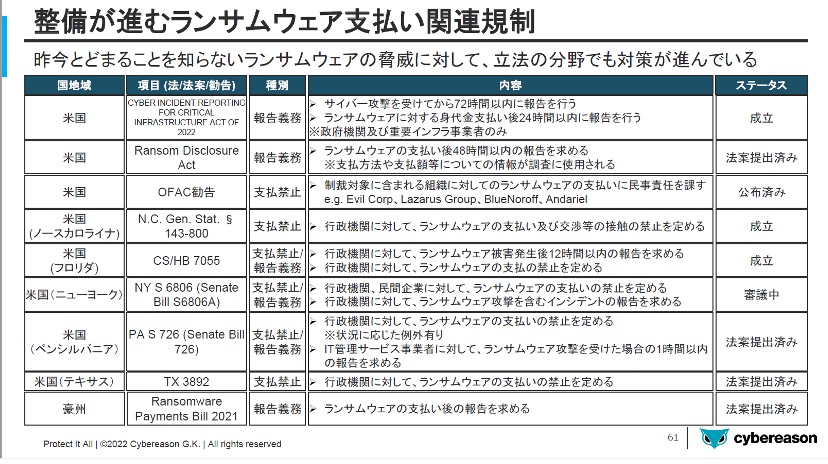

このような動きの中で、中村はランサムウェア関連の法整備に注目していると言います。「具体的には、ランサムウェアの被害を受けた場合の報告義務、身代金支払に対する報告義務。それから一歩進めて、そもそもランサムウェアの支払いを行ってはならないといった法規制です。

今年に入り、米国連邦政府では、ランサムウェアの身代金支払い後24時間以内の報告義務を課す法律が可決・成立しました。さらにノースカロライナ州、フロリダ州では、ランサムウェアへの支払いを禁止するという法案が可決され、成立しています。

報告の義務化については、捜査を進める上でも情報が非常に有用であることからFBIが強く要請していました。一方で、身代金支払い禁止については、まだまだ賛否両論があり、連邦政府でもなかなか法案までこぎつけていないという状況です。これについてはこの先行している2州をウォッチして行くのが肝要かと思います」と語ります。

また、ランサムウェアグループに対してのバウンティプログラム(報奨金制度)の動きも始まっていると言います。「すでにContiグループなどに関する情報提供に対して、最大1千万ドルを支払うプログラムが動いており、Contiに関しては、最近一部成功したというアナウンスがありました。詳細は明らかにされていませんが、引き続き捜査が行われると思われますので、今後の進展に期待したいところです」(中村)。

ロシア・ウクライナ戦争とランサムウェア

最後に中村はロシア・ウクライナ戦争と、その背後で観測されているようなランサムウェア攻撃、あるいはそれを装った攻撃について触れました。

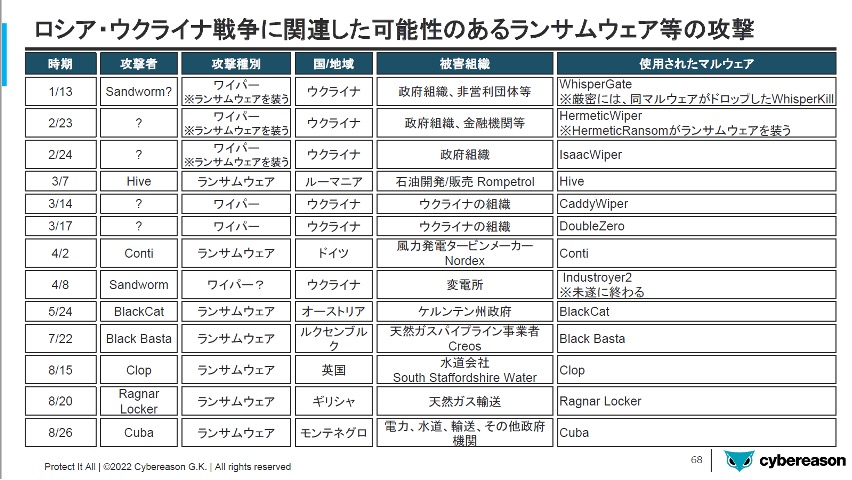

「この表は侵攻開始少し前から(2022年)8月までのランサムウェアやそれを装った攻撃をまとめたものです」。

「この表で注目したいのは、被害のターゲットとなった国や地域によって、攻撃手法や、攻撃者が異なる傾向にあるということです。

例えば、ウクライナに対しての攻撃はワイパー。これはランサムウェアを装った手法であり、攻撃者も、サンドワームと呼ばれるロシアの軍関連の情報機関GRUが関連しているアクターで、いわゆる国家支援型の攻撃が行われています。一方で、ウクライナ以外のドイツやオーストリア、ルクセンブルクへの攻撃は、民間のランサムウェア攻撃者が使われています。ここから、ロシアはウクライナ以外の国家に対しては民間の組織を使うことで、責任追及された際にも国家が関与していないと言い逃れができるようにしているというように考えられます」。

「一方で難しいのが、このような民間のランサムウェアがどれぐらいロシア政府の息がかかっているかという点です。これを明らかにするのはなかなか難しいですが、一方で、なんらかの関連性を推察することが可能です。

例えば、ドイツはエネルギー資源の多くをロシアに依存している一方で、今回の件を受けて、エネルギー資源のロシアへの依存の脱却を図っています。そこで、ドイツにおける再生エネルギーの多くを担う風力発電に対してサイバー攻撃が行われており、実際にタービンが停止するといった被害も起こっています。このような、一連の攻撃の一つとしてランサムウェアを見ると、一定の関係性が指摘できます」と語ります。

最後に「最近ロシアは、日本に対してもサイバー空間で圧力をかけてきていますが、さらに緊張が高まれば、民間のランサムウェアアクターを使った日本への攻撃も増加することが予想できるでしょう」と言って中村は話を締めました。

【グローバル調査結果】2022年版 ランサムウェア 〜ビジネスにもたらす真のコスト〜

サイバーリーズンでは、2021年に続いて2022年もランサムウェアがビジネスに及ぼす影響に関するグローバル調査を実施しました。

本レポートでは、ランサムウェアがビジネスにどのような影響を与え続けているかなどについての調査結果とランサムウェア攻撃に対する効果的な対策について解説しています。

https://www.cybereason.co.jp/product-documents/survey-report/8548/