- 2023/05/11

- サイバー攻撃

ますます活性化するダークウェブの「クレデンシャルマーケット」

Post by : Reona Nakamura

昨今のサイバーセキュリティの脅威状況

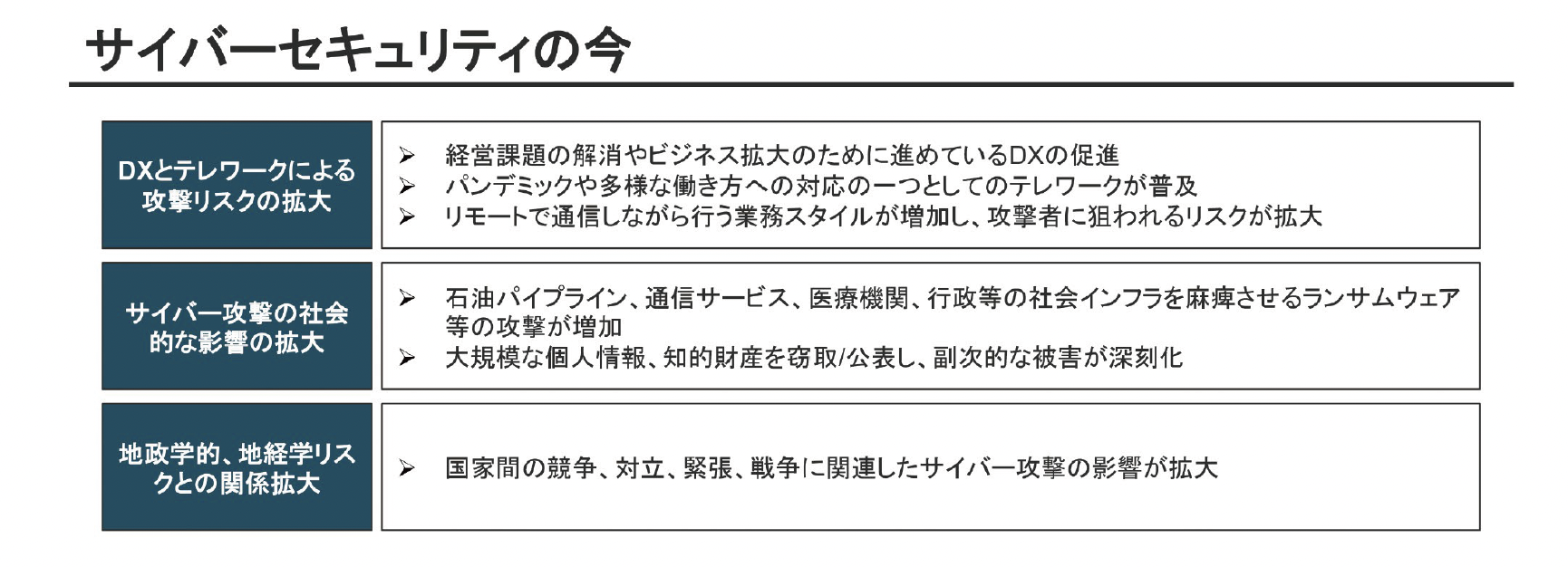

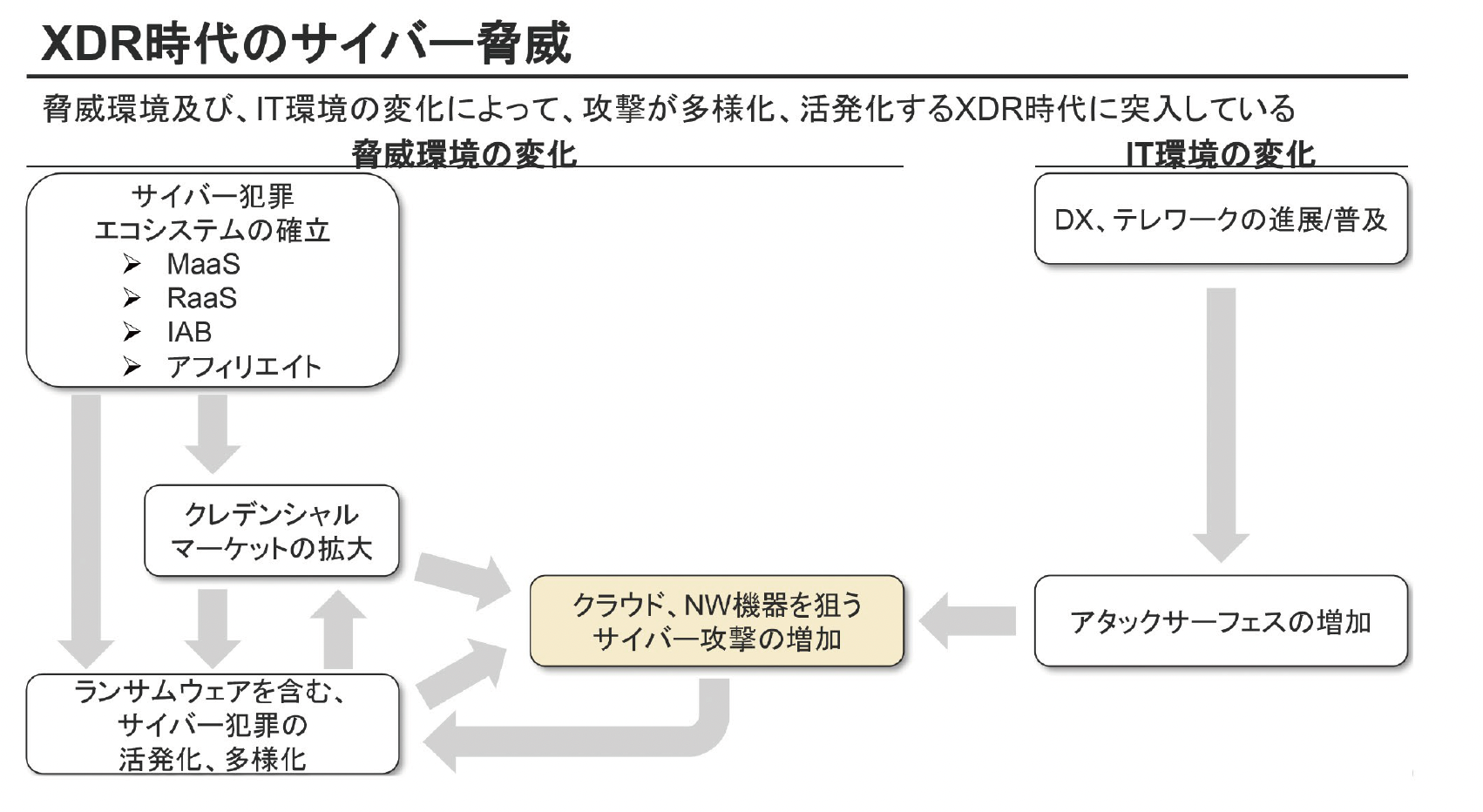

近年のサイバーセキュリティ状況において特に注目すべき動向として、「アタックサーフェイスの拡大」を挙げることができます。

現在、多くの企業がデジタルトランスフォーメーション(DX)の名の下にビジネスのデジタル化を急速に進めており、また働き方改革の推進やコロナ禍への対応のためにテレワークを大々的に導入する企業も急増しています。その結果、インターネットを介したサービス提供形態が増えたり、インターネットを通じてリモートで業務を行う働き方が一般的になりました。

これによって企業は新たなビジネスモデルやワークスタイルを開拓することが可能になりますが、同時にインターネット経由でサイバー攻撃を受けるリスクも高まることになります。具体的には、リモートワーク環境で利用されるVPN機器の脆弱性を狙った攻撃などが急増しており、その被害が後を絶ちません。

またサイバー攻撃による社会的な影響が拡大している点も、近年見られる傾向の1つです。石油パイプラインや通信サービス、医療機関、行政機関といった社会インフラがランサムウェア攻撃を受けて機能が麻痺してしまい、人々の社会生活に大きな影響が及ぶケースが増えてきています。

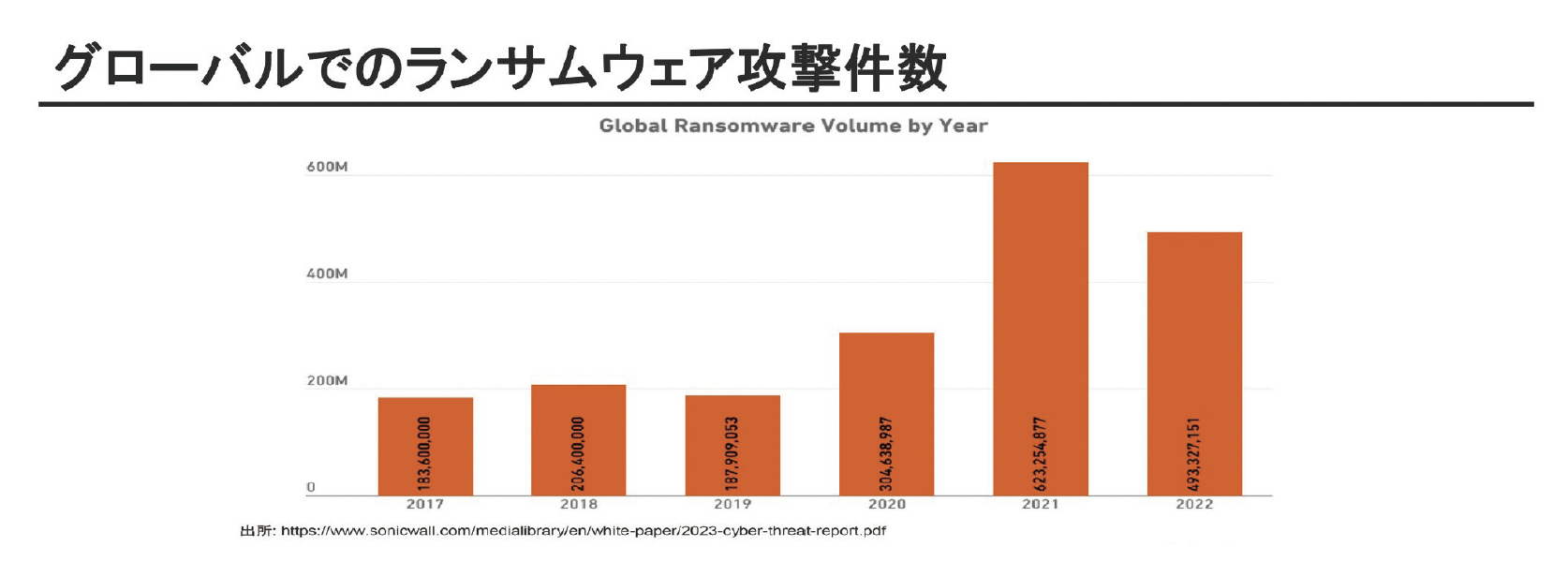

なおランサムウェアは相変わらず世界中で猛威を振るっており、その被害に遭う企業や組織が後を絶ちませんが、各種の統計データを見ると2022年の被害件数は2021年と比べると若干の減少傾向にあるようです。ランサムウェアに感染した際に身代金を支払う企業・組織の割合や、支払った身代金の金額もやや減っていることから、一見すると被害は縮小傾向にあるようにも見えますが、まだまだ油断は禁物でしょう。

一方で、ウクライナ戦争に代表されるような国家間の対立や戦争に関連したサイバー攻撃は、近年明らかに増えています。今後はこのように地政学的なリスクと関連するサイバーセキュリティの動向に、より一層目を光らせておく必要がありそうです。

ダークウェブで拡大し続ける「クレデンシャルマーケット」

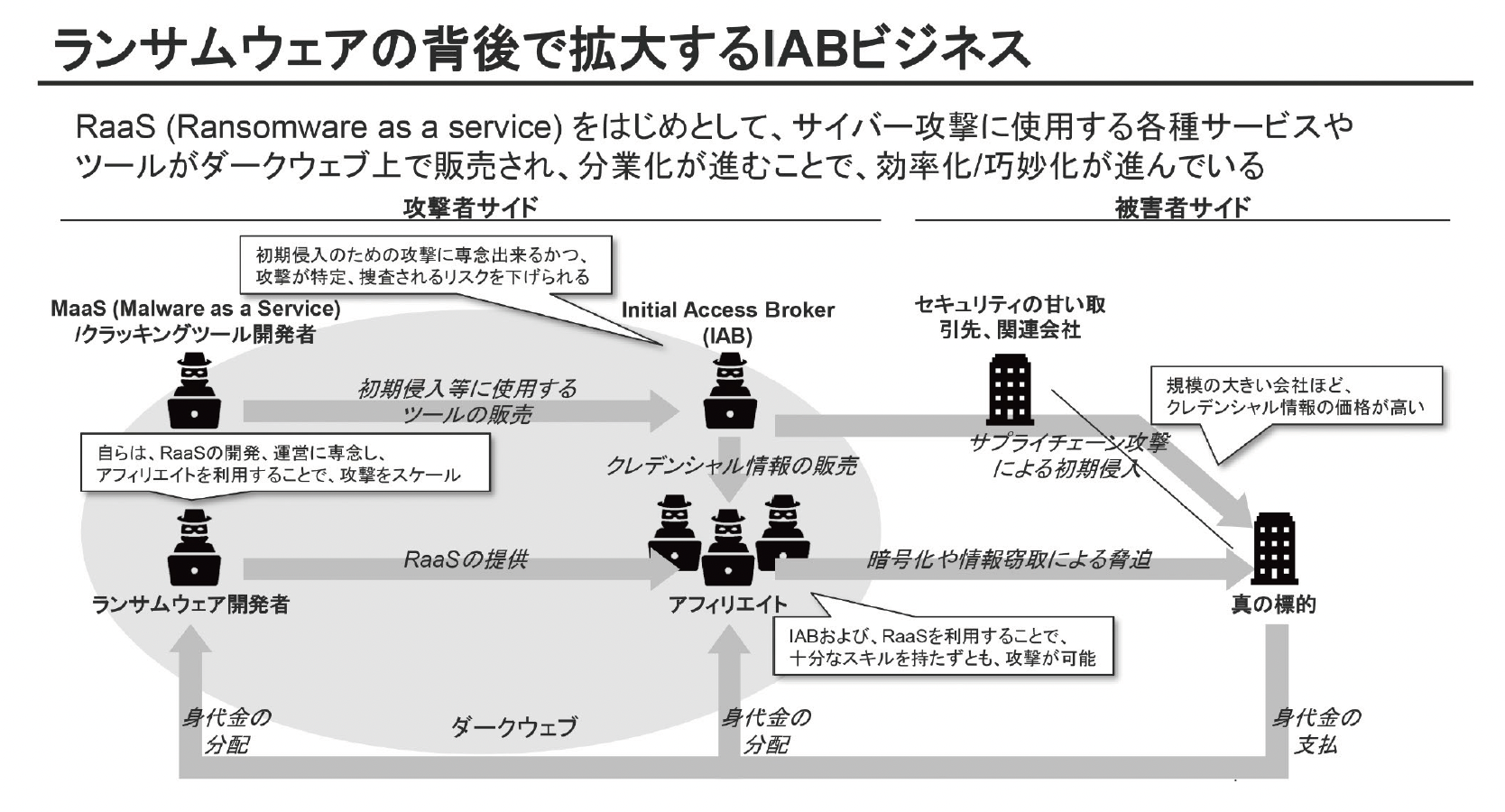

一方、サイバー攻撃の主体手法に目を転じてみると、近年では攻撃者側の分業がより進み、高度なエコシステムが形成されています。初期侵入のために使われるクラッキングツールの開発者、それらを使って侵入先のID/パスワードなどクレデンシャル情報を窃取してダークウェブで販売する「Initial Access Broker(IAB)」、ランサムウェアの開発者、そしてこれら開発者・攻撃者からツールやクレデンシャル情報を購入して実際に攻撃を実施する「アフィリエイト」などがあります。

このようにさまざまな専門性を持つプレイヤーたちによる分業が進む中でも、特に最近はクレデンシャル情報の窃取・販売を専門とするIABの活動が活発化しています。ダークウェブで流通するクレデンシャル情報の数は昨年一年間でも増加傾向であり年々増え続けていると言われており、中には1年間に約246億ものアカウントのパスワードがダークウェブ上で販売されていたとする調査結果もあるほどです。

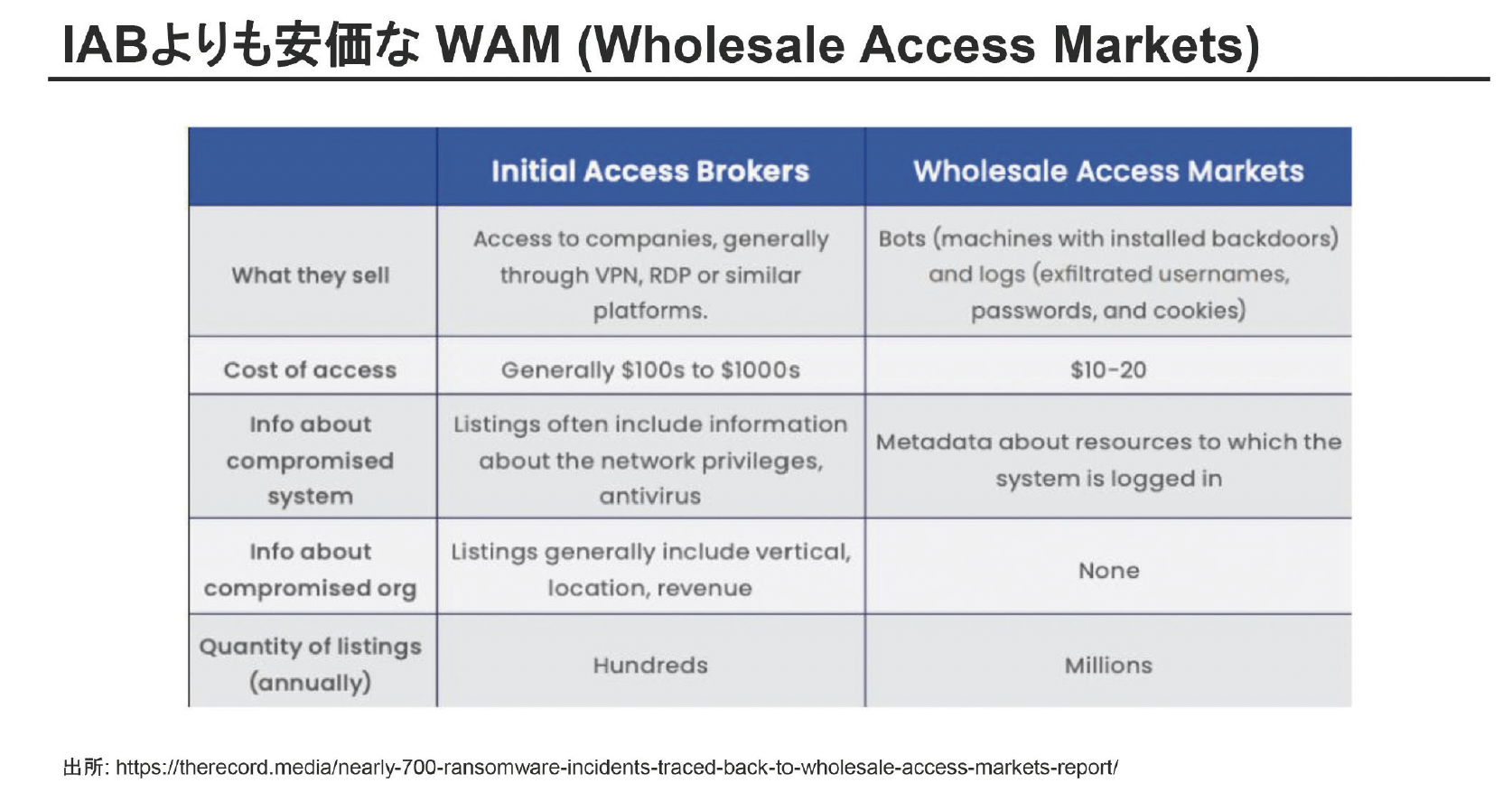

一般的にダークウェブでは売上規模の大きな企業のログイン情報が高く売れるとされていますが、その一方で「Wholesale Access Markets」と呼ばれるディスカウント市場も存在します。これはいわば「福袋」のような販売方式で、雑多なクレデンシャル情報をセットにすることで安価に購入できるようにしたものです。

このようにダークウェブにおけるクレデンシャル情報の流通形態は多様化しており、それに伴いこれらを悪用したなりすまし攻撃も今後ますます増えるものと考えられます。

クラウド環境とネットワーク機器を狙った攻撃

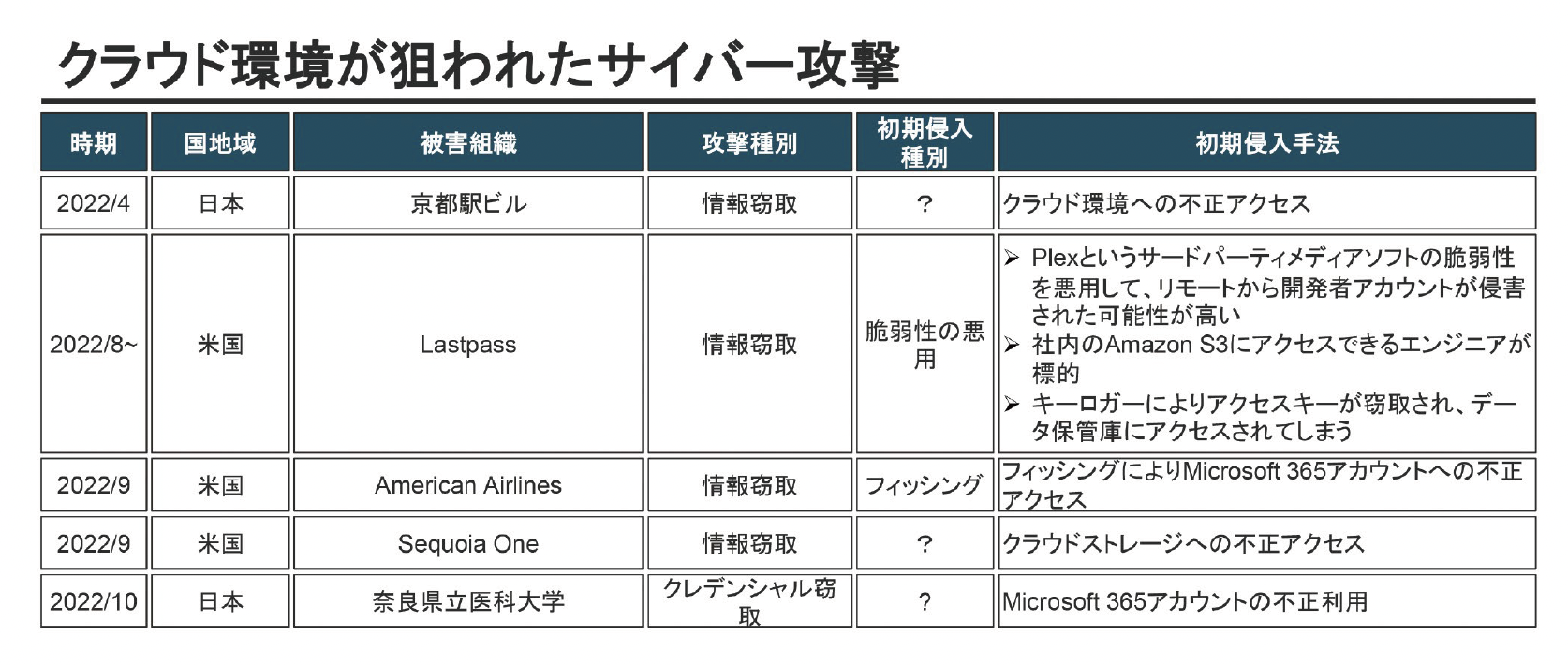

ここまで紹介してきたような近年のサイバー攻撃の傾向は、最近発生したインシデントの事例を見ても顕著に表れています。冒頭で挙げた「アタックサーフェイスの拡大」の代表的な例として、近年急増する「クラウド環境を狙ったサイバー攻撃」があります。DXやテレワークの進展により、企業がMicrosoft 365やGoogle Workspaceをはじめとするパブリッククラウドサービスを業務で利用するケースが増えた結果、クラウド環境上に保管された機密情報の窃取を狙った攻撃や、クラウドサービスになりすましてクレデンシャル情報を窃取する攻撃などが目立つようになりました。

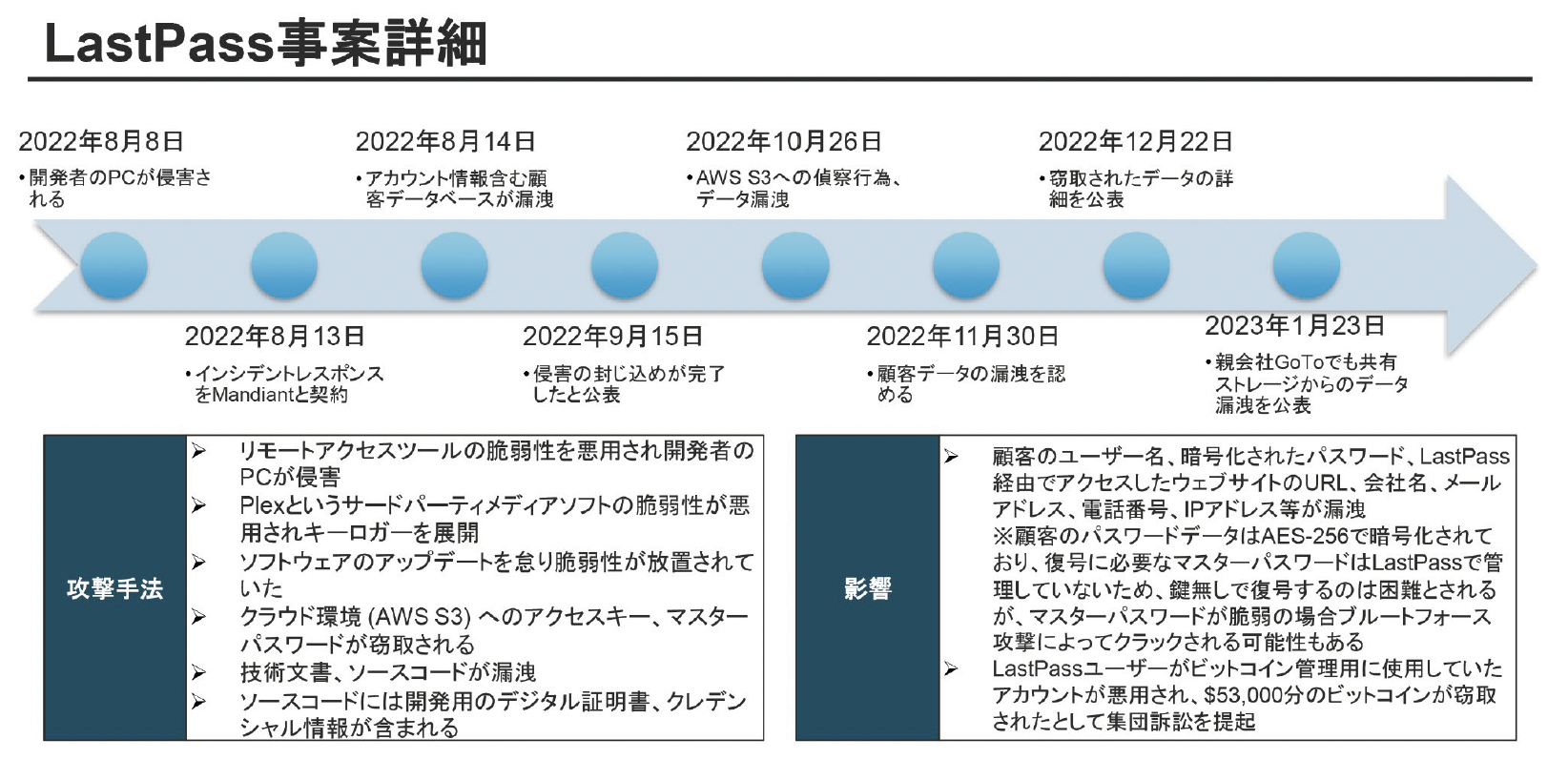

例えば2022年8月にパスワード管理ツール「LastPass」がサイバー攻撃を受けて情報を窃取されたインシデントでは、攻撃者はリモートアクセスツールの脆弱性を足掛かりに開発者のPCに侵入し、最終的にはクラウド環境(Amazon S3)に保管されている情報を窃取しました。また、多くの企業で採用されているMicrosoft 365のログイン画面を偽造して、巧みにクレデンシャル情報を窃取する手口も多く見られます。

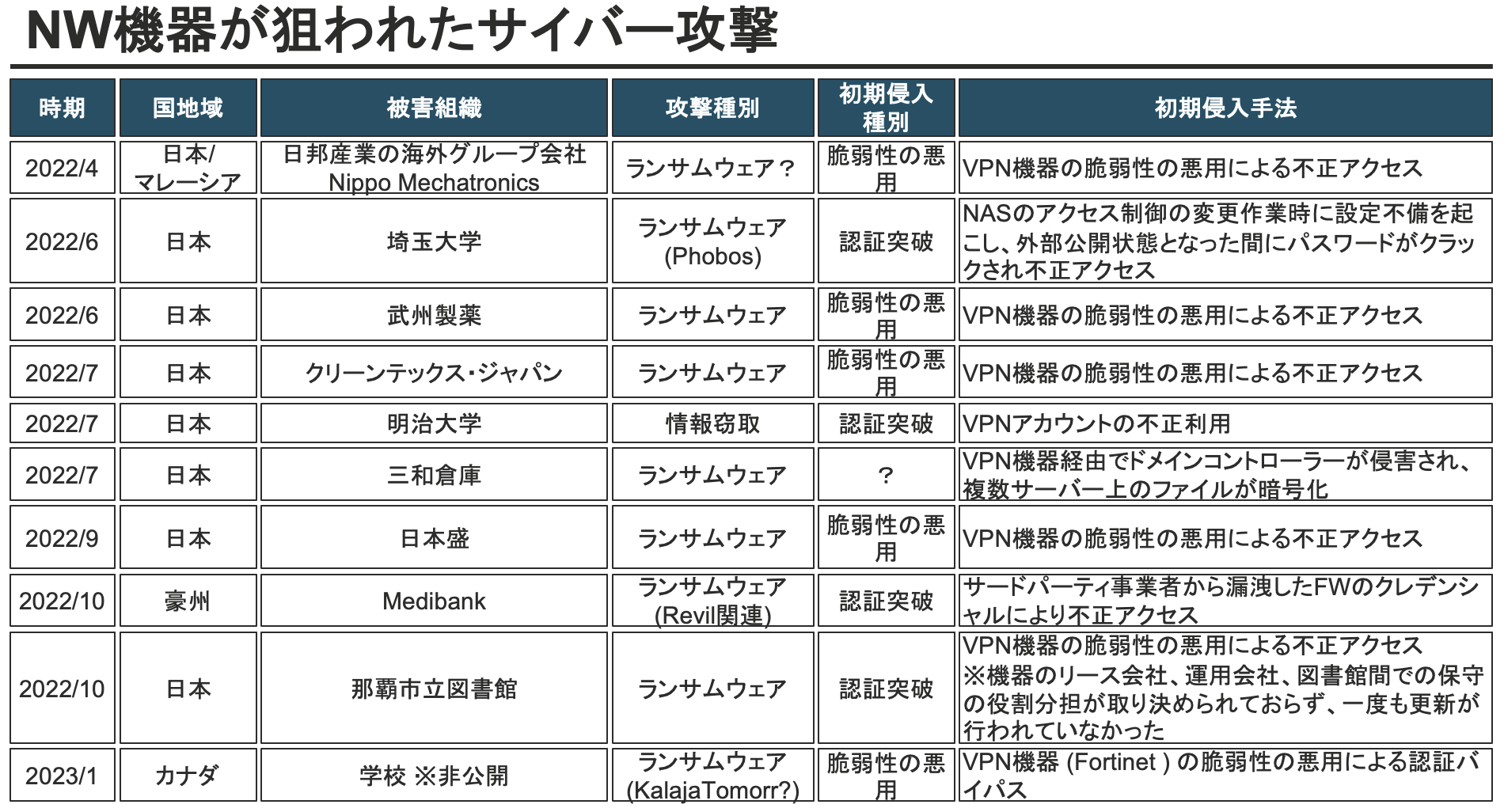

もう1つ目立つ手口として、「ネットワーク機器を狙った攻撃」があります。特にVPN機器の脆弱性を悪用した攻撃はここ数年多発しており、日本国内でも医療機関や教育機関、メーカー企業など数多くの企業・組織が被害に遭っています。これらの攻撃においては、ダークウェブで入手したクレデンシャル情報を使って不正侵入を試みる手口もが多く用いられ、これは先ほどの「クラウド環境を狙った攻撃」においても共通しています。

近年におけるサイバーセキュリティのこうした動向を踏まえると、システムを構成するコンポーネントの単一の対策の組み合わせでは、複数のコンポーネントが有機的に結びついたサイバー攻撃に対応することは容易ではなく、攻撃の見落としや初動対応の遅れにつながります。ワンストップで検知、対応出来る範囲を拡大させるXDRが求められる昨今の脅威動向はまさに、XDR時代のサイバー脅威と言えるでしょう。ダイナミックに変化するIT環境と、巧妙化や高度化の一途を辿る脅威の変化に対して、XDRの導入は最適かつ不可欠なサイバーセキュリティ対策です。

【ホワイトペーパー】ランサムウェアの歴史、組織、攻撃手法とその実態を徹底攻略

緊迫する国際情勢に伴い日本においても急増しているサイバー攻撃、事業停止など甚大な影響を及ぼすランサムウェア攻撃など、企業・組織におけるサイバーセキュリティへの取り組みは、もはやIT/セキュリティ担当者だけの課題ではなく、事業の継続性を担保する上で組織全体で取り組むべき最重要の課題となりました。

今回のテーマは「ランサムウェアの歴史、組織、攻撃手法とその実態を徹底攻略」で、ランサムウェア攻撃者自体や攻撃手法だけでなく、米国を始めとする国家のサイバー政策による影響を踏まえつつ、彼らを取り巻く環境にも注目し、その実態に迫ります。

本ホワイトペーパーでは、そのテーマに沿って講演したセッションの中から厳選した3つのセッションをご紹介します。

https://www.cybereason.co.jp/product-documents/white-paper/9248/