- 2023/06/23

- サイバー攻撃

有事(武力衝突)以前に本気を出す国家アクターが仕掛けるサイバー脅威シナリオ

Post by : Cybereason Japan Marketing Team

2023年5月29日から6月2日にかけて、弊社主催のオンラインセミナー「Cybereason Security Leaders Conference 2023春 トップランナーと考えるこれからのサイバーセキュリティ」が開催されました。本稿では、第1日目に開催されたサイバーディフェンス研究所専務理事/上級分析官 名和利男氏によるセッション「有事(武力衝突)以前に本気を出す国家アクターが仕掛けるサイバー脅威シナリオ」の概要をお届けします。

有事には「国家アクター」によるサイバー攻撃が活発化する

サイバー攻撃の実行者である「サイバー脅威アクター」は、大きく分けて金銭目的の「経済的動機を持つアクター」、国家主体の「国家アクター」、自らの信念やイデオロギーに基づいて攻撃を行う「イデオローグ(ハクティビストとテロリスト)」、そして「スリルを求める者、荒らし屋」の4種類に分類できます。

社会的な出来事が少ない「平時」においては、上記のうち「経済的動機を持つアクター」が最も活発に活動し、その攻撃から身を守るためには従来のセキュリティ対策と最善策を徹底することが重要になります。しかしウクライナ戦争に代表されるような、武力衝突が発生する「有事」においては、一転して「国家アクター」および「イデオローグ」の活動が活発化します。

国家アクターは金銭目的のアクターなどと比べ極めて高度な攻撃手法を用いるため、平時における対策だけでは防御はおろか、検知すら難しくなってきているのが実情です。そのため実際に攻撃が発生する前にその予兆を検知し、あらかじめ対策を講じておくことでいざ攻撃を受けても回避できる「アクティブ・サイバーディフェンス」の取り組みが重要になってきます。

国家アクターによる攻撃が備える10の特徴

国家アクターによる攻撃には、以下のような特徴があります。

- 非常に洗練された攻撃:高度なハッキング技術やツールを有していることが多く、複雑かつ多段階の攻撃を仕掛けてきます。

- 豊富なリソース:国家機関がバックに控えているため、抱負な資金を有しています。そのため一般的なサイバー攻撃と比べ攻撃が大規模かつ長期間であることが多く、攻撃が成功するまで費用対効果を度外視してでも決して諦めずに攻撃を繰り返し仕掛けてきます。

- 長期的な戦略:目の前の利益だけでなく長期的な戦略目標を掲げて行動するため、場合によっては監視やスパイ活動が数年間にも渡ることがあります。

- 隠密な活動:高度なマルウェア、暗号化、難読化技術、痕跡の消去など、検知を回避するための高度な技術を駆使します。

- 特性の標的:他国の重要インフラ、政府機関、防衛関連企業、ハイテク産業など、戦略的で自国の国益にかなうものを標的にします。

- 政治的動機:他国政府の不安定化、外交政策への介入、知的財産の窃取といった政治的な動機に基づいて攻撃を行います。

- 永続的な攻撃:標的に潜入するために多くの時間とリソースを費やすことを厭わず、しばしばロー&スローアプローチで検知を回避します。

- 地理的に分散:国境をまたいで世界中のあらゆる地域から、特定のターゲットに攻撃を行います。

- マルチベクトル攻撃:多種多様な攻撃ベクターを使用し、標的が抱える脆弱性の種類に応じてこれらを適宜使い分けながら戦術を柔軟に変更してきます。特にスピアフィッシング、ウォーターホリング(水飲み場攻撃)、サプライチェーン攻撃、ゼロデイ脆弱性の悪用などを多用します。

- 帰属の困難性:さまざまな方法を駆使して活動を隠蔽・偽装し、攻撃源の特定を困難なものにします。

日本に対する国家アクターの攻撃のシミュレーション

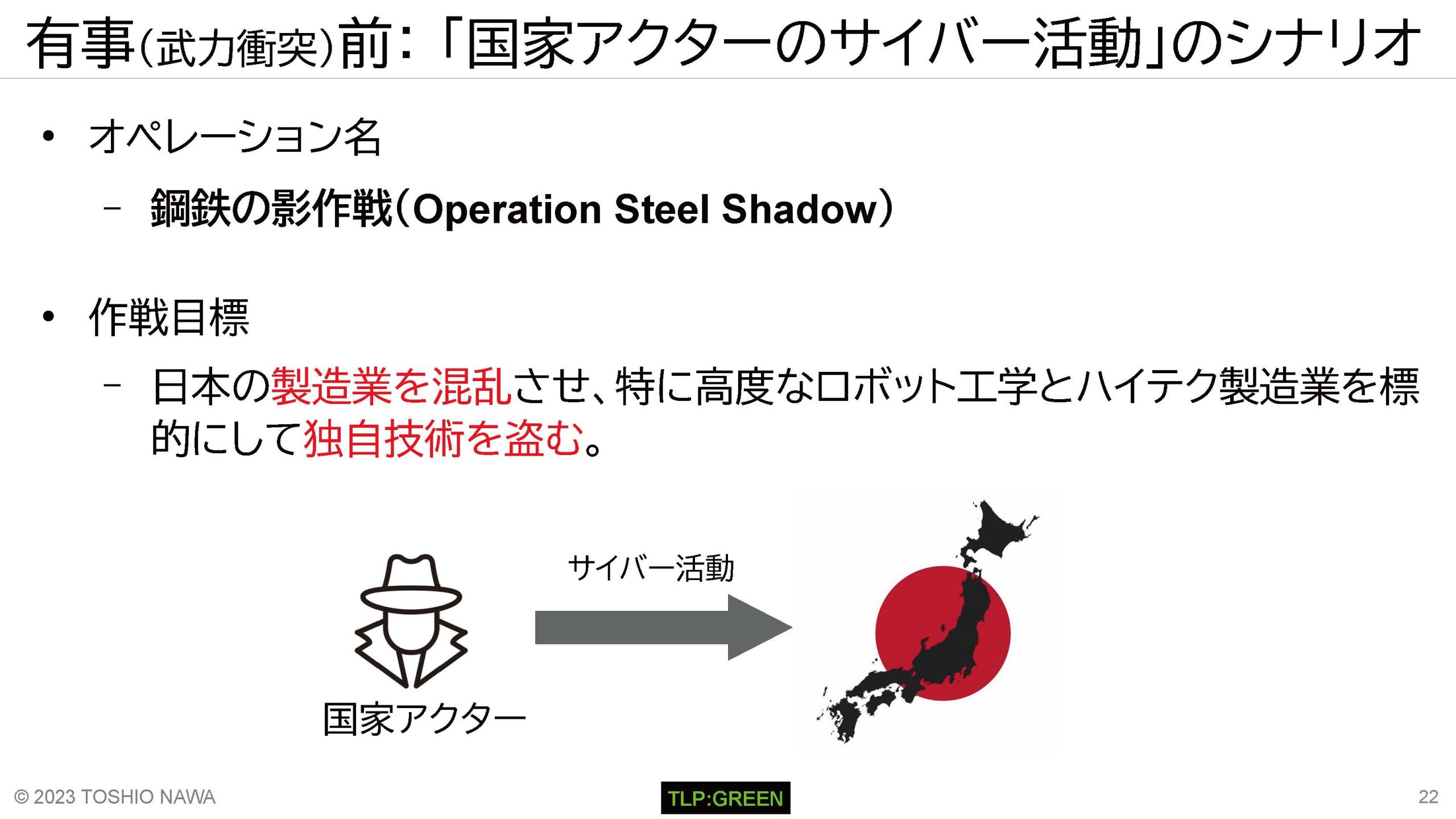

では有事における国家アクターによるサイバー攻撃は、具体的にどのようなシナリオに沿って行われるのでしょうか。ここでは武力衝突が発生する前に、敵対国家がバックに控える国家アクターが日本に対して「日本の製造業を混乱させ、特に高度なロボット工学とハイテク製造業を標的にして独自技術を盗む」という目的で作戦を実行したと仮定した場合のシナリオの一例を見てみましょう。

- フェーズ1:偵察

攻撃者はまず攻撃目標の企業に関する情報収集を行い、ネットワークスキャンを実行したり各種脆弱性情報を検索するなどして、攻撃の「見取り図」を作成するための偵察活動を行います。あわせてソーシャルエンジニアリングの手法を用いて、組織内の重要人物を特定します。 - フェーズ2:初期侵害

フェーズ1で特定した人物をターゲットに、スピアフィッシングメールを送り付けます。偵察活動で得たさまざまな情報を基に、メールの送信元や内容をあたかも実際の業務でやりとりされるメールであるかのように巧みに偽装し、受信者に不正な添付メールを開かせてマルウェアに感染させます。 - フェーズ3:水平移動と権限昇格

こうして内部ネットワークへの侵入に成功した攻撃者は、高度なテクニックを駆使して検知を巧みに回避しながら他のシステムへの侵入と権限昇格を試みます。 - フェーズ4:データ流出/産業スパイ

高度なロボット工学の設計、製造プロセス、および戦略的計画を含む機密データを窃取し、外部に転送します。これらの情報は攻撃者のサーバーに転送されることで、敵対国家に技術的・経済的に大きな優位性をもたらす可能性があります。 - フェーズ5:破壊/混乱

攻撃者は必要なデータを窃取した後、攻撃先にさらなるダメージを与えるために破壊/混乱キャンペーンを行います。国家アクターの目的は金銭獲得ではないため、情報を窃取した後の破壊活動も一般的な金銭目的の攻撃より熾烈を極めます。 - フェーズ6:退避と持続

ログやその他の痕跡を消去して活動の足跡を隠すとともに、再攻撃を可能にするために隠れたバックドアを仕掛けます。

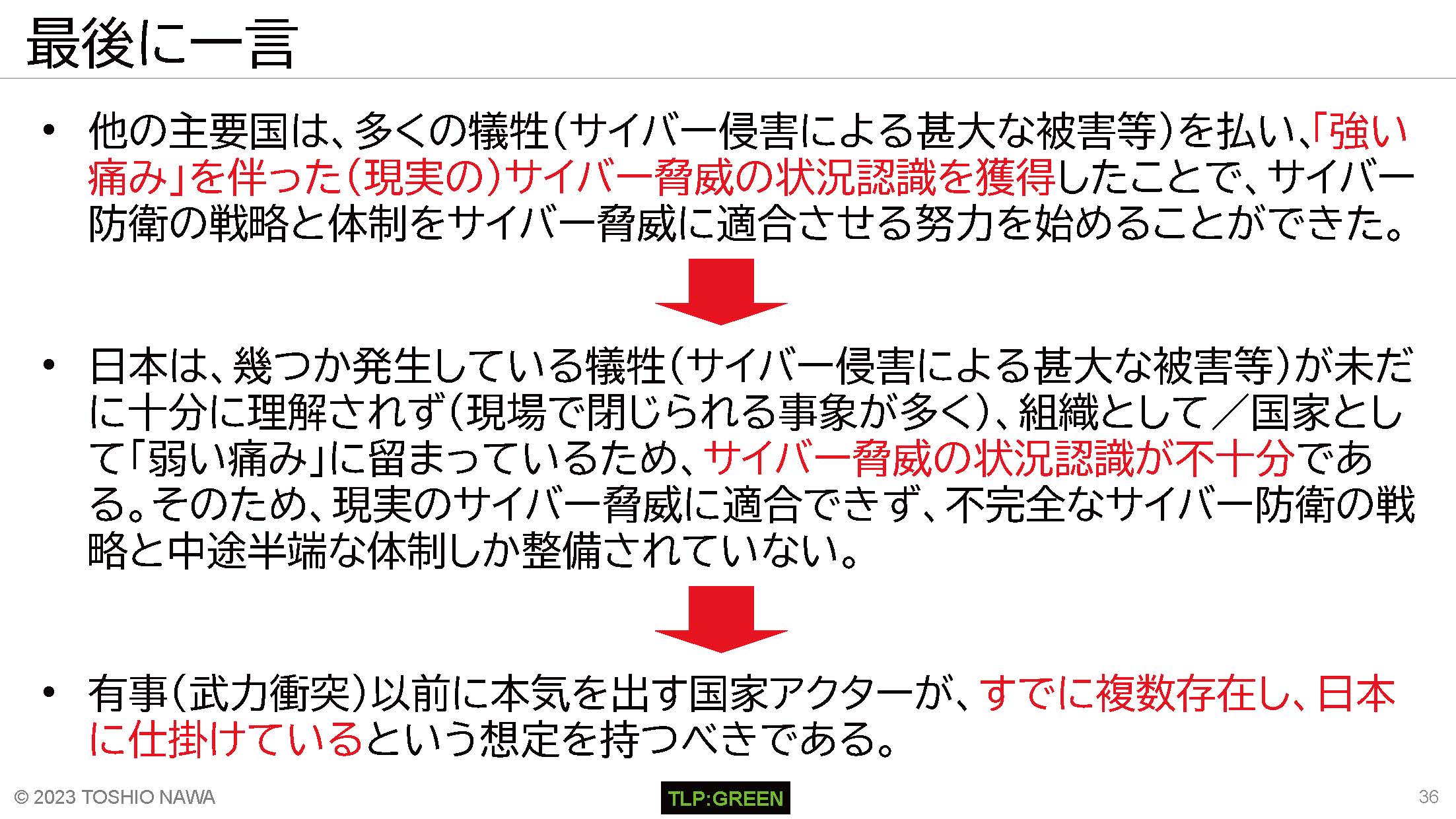

この一連のシナリオはあくまでも一例に過ぎませんが、既に日本を狙って有事(武力衝突)以前に攻撃を仕掛けてくる国家アクターが複数存在することは周知の事実です。そのため「既に有事に突入している」という想定の下、国家アクターに対抗する手立てをいち早く講じておくことが極めて重要です。

高まる経済安全保障リスクから考えるサイバーセキュリティ戦略

2022年2月に始まったロシアのウクライナ侵攻では、サイバー空間でも激しい攻防が行われています。

さらに、経済安全保障の観点から技術流出に対する懸念が世界中で高まっています。

そこで、本ホワイトペーパーでは、経済安全保障とサイバー攻撃の現状と、セキュリティ対策のポイントを解説します。

https://www.cybereason.co.jp/product-documents/white-paper/9052/