- 2019/07/03

- サイバー攻撃

通信事業者を狙った世界規模のサイバー攻撃:Operation SoftCell

Post by : CYBEREASON NOCTURNUS

エグゼクティブサマリー

2018年、Cybereason Team Nocturnusは、グローバル通信事業者を標的としたあるAPT攻撃の存在を確認しました。複数回繰り返し行われたこの攻撃は、APT10などの中国政府と関連のある攻撃者グループが用いることで知られるツールや攻撃手法を使用し、価値の高い特定のデータに狙いを定めており、標的のネットワークを完全に乗っ取っていました。

主なポイント

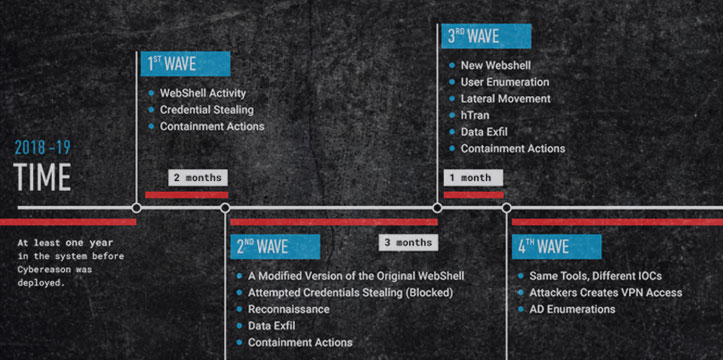

- サイバーリーズンは通信事業者を標的としたAPT攻撃を確認しました。Cybereasonの導入直後に確認されたこの攻撃は、少なくとも1年以上に渡って行われていたものでした。サイバーリーズンはこの攻撃の存在を突き止めた後、6か月にわたり4回以上行われたAPT攻撃の対応を支援してきました。

- サイバーリーズンが入手した情報によれば、このAPT攻撃「Operation Soft Cell」は少なくとも2012年以降に行われていました。ただ、それ以前から同じ攻撃グループによる通信事業者への攻撃が行われていた可能性があります。

- 攻撃の目的は、大手通信事業者のCall Detail Record(CDR:通話に関する詳細記録)を盗み出すことにありました。

- 攻撃者は、Active Directory内のデータのほか、組織内のすべてのユーザー名とパスワードに、請求データ、通話内容の詳細、その他の認証情報、メールサーバー内のデータ、ユーザーの位置情報などの個人情報の窃取を試みていました。

- 使用されたツールやTTPは、APT10などの攻撃グループが用いることで知られるものでした。

- 執拗に行われたこの攻撃では、攻撃者は複数回に分けて攻撃を行っており、攻撃が検知・阻止されるといったん攻撃を止め、何か月後に別のツールや手法で攻撃を再開していました。

攻撃に備えるためのアドバイス

- Webサーバー用のセキュリティレイヤーを追加しましょう。たとえば、インターネットに接しているWebサーバーが些細な攻撃の被害を受けないよう、WAF(Webアプリケーションファイアウォール)を利用することをおすすめします。

- インターネットと接続するシステムやポートの数は極力減らし、外部環境にさらされるすべてのWebサーバー、Webサービスにパッチを適用することをおすすめします。重要度の高いインシデントを検知したときには、可視性を高め、すばやく問題に対処できるよう、EDRツールを使用することをおすすめします。

機密性の高い資産を扱う環境を対象として定期的にプロアクティブ脅威ハンティングを実施することをおすすめします。

はじめに

2018年に行った調査によれば、機密性の高い顧客の情報が攻撃により盗み出されたと、30%の通信事業者が報告しています。これら通信事業者はその規模が拡大を続けており、過去3年で携帯電話の加入者数は4倍に増加して、現在では80億に達しています。提供しているサービスが広範に利用可能であることや必須であることから、今や通信事業者は、大多数の世界の大国にとって重要なインフラとなっています。

通信事業者と同様、重要なインフラストラクチャを担う組織の多くは、その影響力の高さから、国家を後ろ盾にする攻撃者にとって価値の高い標的となっています。さまざまな調査によれば、これら組織の約4分の1が、国家主導のサイバー攻撃を受けたと答えており、大規模な影響をもたらすサイバー攻撃が特に懸念する脅威の1つになっていると、60%の回答者が述べています。

このような攻撃者、特に国家レベルの攻撃者の場合は、重要なインフラを担う組織を狙う機会を探っており、高度かつ巧妙な攻撃活動を通じ、影響力を確保し、戦略的な資産を取得、情報を収集しています。攻撃は成功した場合、大きな影響を及ぼします。

昨年、弊社では、ある攻撃者が少なくとも1年以上、通信事業者の環境で活動を続けていることを確認しています。攻撃の事後分析を行った結果、攻撃のパターンが変化していることがわかりました。四半期単位で新たな攻撃活動が行われていたのです。

攻撃者の主な目的は、さまざまな国の特定の個人に関する、通話記録、基地局の位置情報などのCDRデータを取得することにありました。この種の標的型サイバー諜報活動を行うサイバー攻撃は通常、国家主導の攻撃です。

サイバーリーズンでは、この攻撃者は国家の支援を受けている可能性が非常に高いと判断しました。攻撃で終始使用されているツールやテクニックは、APT10など、いくつかの攻撃者グループが使用するものと一致しています。

攻撃者は四半期ごとに攻撃活動の内容を変更

攻撃はまず、攻撃者にとって価値の高い外部と接しているサーバー上でWebシェルを実行することから始まりました。このサーバーを拠点として攻撃者はネットワークに関する情報を集め、ネットワーク全体に攻撃を拡散しています。そして攻撃者は、データベースサーバーや課金システムのサーバー、Active Directoryなどの重要な資産へ不正アクセスを試みています。しかし悪意のある活動が検知され、その対策が講じられると、攻撃者は攻撃を止めました。

しばらくして、攻撃の第2波が襲ってきました。侵入の手口は同じでしたが、Webシェルや探索の方法に改良が施されています。4か月にわたり攻撃の停止と再開が繰り返される中、攻撃を仕掛ける側と攻撃を防ぐ側の間で攻防が始まりました。

攻撃の分析

攻撃の開始:改造版のCHINA CHOPPER WEBシェルの使用

攻撃を受けたことを示す最初の痕跡は、IISサーバー上で検知された悪意のあるWebシェルでした。このシェルは、w3wp.exeプロセスが生成したものです。後にChina Chopper Webシェルの改造版として分類されるこのWebシェルを調査した結果、複数の攻撃フェーズとTTPがあることがわかりました。攻撃者はこのWebシェルを利用して、探索コマンドの実行、認証情報の窃取、ほかのツールの展開に成功しています。

Cybereasonのソリューションで確認された悪意のあるWebシェルアクティビティ

改造版のChina Chopper Webシェル経由で実行されるコマンド

China Chopperは、2012年に初めて発見されたWebシェルで、中国の攻撃者がよく利用しています。Webサーバーを遠隔で操作するのに使用され、オーストラリアのWebホスティングプロバイダーを標的とした数多くの攻撃で利用されてきました。

この攻撃のWeb シェルパラメータは、FireEyeによるChina Chopperの分析で説明されているChina Chopperのパラメータと一致します。APT27やAPT40など、いくつかの中国系の攻撃者も利用してきました。このツールは広く入手可能であり、ほかの攻撃者も利用する可能性があります。この点に留意することが重要です。

探索活動と認証情報の窃取

攻撃者は一連の探索活動を通じ、標的のコンピューター、ネットワークのアーキテクチャ、ユーザー、Active Directoryのリストに関する情報を列挙し取得しようとしています。

例1:探索コマンド

例2:探索コマンド

改造版の「NBTSCAN」ツール

探索コマンドの1つは、改造版のnbtscanツール(「NetBIOS nameserverscanner」)を実行するために使用されます。このツールにより、ローカルおよびネットワーク上の利用可能なNetBIOSネームサーバーを特定します。Nbtscanは、Operation Cloud HopperにおいてAPT10が、IT資産や侵入先のエンドポイント上で標的のサービスを探し出すために使用しています。また、このツールでは、システム情報を確認することも可能です。

NetBIOS Scannerが実行される様子をCybereasonのソリューションで表示

内部IPの範囲をスキャンするよう設定されたNetBIOS Scanner

改造版のMIMIKATZ

探索フェーズの次に攻撃者は、標的のコンピューターに格納されている認証情報のダンプを試みました。攻撃者に最も使用されている認証情報の窃取ツールは、NTLMハッシュをダンプする改造版のMimikatzでした。

このバージョンのMimikatzでは、コマンドラインの引数が一切必要ありません。おそらくは、コマンドラインのチェックにもとづく検知を逃れようとしているものと考えられます。我々は、このサンプルの名前をmaybemimi.exe.に変更しました。

NTLMハッシュをダンプする改造版のMimikatz

リバースエンジニアリングを行った結果、maybemimi.exeとMimikatzの類似点が明らかになりました。

GitHubのMimikatzコード

maybemimiの文字列

レジストリからSAM HIVEをダンプする

攻撃者は認証情報を取得するために、以下のスクリーンショットに示す別の新たな手法を使っており、パスワードのハッシュを含むSAM Hiveなどの特殊なハイブをWindowsレジストリからダンプしています。

シェルプロセスから拡散されるReg.exe

SAM Hiveのダンプを表すコマンドラインの引数

ラテラルムーブメント

ネットワークをマッピングし認証情報を取得した攻撃者は次にラテラルムーブメントを開始しています。本番環境のサーバーやデータベースサーバーなど、重要度の高い資産に不正にアクセスできるようになったほか、ドメインコントローラーを自在に操作することすら可能になっています。ラテラルムーブメントを行い、複数の資産にツールをインストールするにあたり、攻撃者はWMIやPsExecを利用していました。

以下の例には、改造版のChina Chopper Webシェルで不正にアクセスしたコンピューターからネットワーク内の別のコンピューターへと攻撃者がラテラルムーブメントを行っている様子が示されています。

/c cd /d “C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\ecp\auth\”&wmic /node:[REDACTED] /user:”[REDACTED]” /password:”[REDACTED]” process call create a.bat&echo [S]&cd&echo [E]

攻撃者がラテラルムーブメントに使用したWMIコマンド

長期にわたり攻撃を行うための足場を維持し、データを窃取

攻撃者は盗み取った認証情報を悪用し、高い権限を有する不正なドメインユーザーアカウントを作成していました。このアカウントを使用し、悪意のあるアクションを実行しています。

そしてこのようなアカウントを作成することにより、一連の波状攻撃における個々の攻撃のあいだでアクセスが保持されるようにしたのです。一度攻撃が途切れても攻撃の足掛かりさえ取り戻すことができれば、高い権限を持つすでに入手済みのドメインユーザーアカウントが利用できます。

この結果、認証情報のダンパーを繰り返し使用しなければならないときに生じる「ノイズ」の発生が大幅に抑えられるので、攻撃者は検知を逃れやすくなります。

■POISONIVY

侵害に成功した各資産にアクセスできる状態を維持するために攻撃者が使用する2つ目の手法として、PoisonIvy RAT(PIVY)の展開を通じた手法があります。

悪名の高いこのRATには、APT10やAPT1、DragonOKをはじめとする数多くのさまざまな中国の攻撃者が関わってきました。強力かつ機能豊富なこのRATでは、コンピューターを完全にコントロールすることが可能です。

このRATで特に注目すべき機能には、次のようなものがあります。

- Registry Editor

- Screenshot Grabber

- Credential Stealer

- Interactive Shell

- アップロードとダウンロードの機能をサポートするFile Manager

- Process Monitor

- Keyloggingなどのさまざまな監視機能

PoisonIvyのコントロールパネル

サンプル情報の提供元:Sam Bowne氏のWebサイト

この攻撃におけるPIVYの品種は、DLLサイドローディングのテクニックを用いて、相手に気付かれないよう、自身をメモリにロードします。これを行うえで、このPIVYでは、信頼されている署名済のアプリケーションの脆弱性を悪用します。PIVYのペイロードは以下のような手順で、信頼できる署名済みのSamsungのツール(RunHelp.exe)とともに投下されていました。

- 同梱されている署名されたSamsungの正規のツールを使って、Nullsoftインストーラーパッケージ(NSIS)が作成されます。

- NSISパッケージ内のインストーラースクリプトは実行されると、Samsungのツールを抽出し、アプリケーションが必要とする正規のDLL(ssMUIDLL.dll)と同じ名前の偽のDLLを追加します。

- DLLにはPIVYステージャーが含まれており、このステージャーはSamsungのツールによってロードされます。

- Samsungのツールが偽のDLLをロードすると、このDLLは同じフォルダ内にあるBlobペイロードの暗号を解除します。このペイロードには、PIVYの実際のペイロードが格納されています。

- ペイロードは不正なスケジュールタスクを作成し、これによって持続性を確立します。

Samsung の正規のアプリケーションにサイドローディングされたPIVYを持続性の確立後に実行

DLLサイドローディングを使ってSamsungのツールを悪用するPIVYの手法は目新しいものではなく、以前にもPalo Altoがこの手法について報告しています。2016年に香港の民主化運動家を狙った攻撃でこの手法が使われており、おそらく攻撃は中国の攻撃者によるものであるとみられます。

※注:サイバーリーズンのチームは標的となった組織と連絡を取り、脅威を封じ込めるうえで有効な対策をアドバイスしています。

2つ目のWEBシェル

攻撃の後半の段階では、攻撃者はカスタマイズされた別の2つのWebシェルを展開しています。これらのWebシェルから攻撃者は、探索コマンドの起動、データの窃取を行っているほか、portqry.exeやリネームされたcmd.exe、winrar、悪名高いhTranなどの別のツールを投下しています。

2つ目のWebシェルから起動される探索とラテラルムーブメントのコマンド

外部へのデータの持ち出し

攻撃者は、盗み取ったデータを、WebシェルやPIVY、hTranなど、複数の異なるチャネルを使用して外部に持ち出しています。

盗み取ったデータの圧縮

盗み取ったデータの中身を隠そうと、攻撃者はwinrarでデータを圧縮し、パスワードをかけています。winrarのバイナリと圧縮されたデータはほとんどの場合、ごみ箱フォルダで見つかっています。これは、これまでにAPT10関連の攻撃で確認されたのと同じTTPです。

この攻撃者は、データを持ち出す前に複数の部分から成るアーカイブにデータを小分けにすることが知られています。

攻撃者は以下のコマンドを使用してデータを圧縮しています。

- rar.exe a -k -r -s -m1 -[password] [REDACTED].rar [REDACTED].temp

- rar.exe a -k -r -s -m1 -[password] [REDACTED].rar [REDACTED].csv

- rar a -r -[password] [REDACTED].rar sam system ntds.dit

盗み取ったデータを圧縮し、Webシェルを用いて外部に持ち出す

攻撃者がどのようなタイプの情報を求めているのかに加え、圧縮されたデータの内容は、攻撃者の攻撃の動機を知るうえで欠かせない要素になります。

■HTRAN

攻撃者は、インターネットに接続されていないネットワークセグメントからデータを外部に持ち出すために、改造版のhTranを展開しています。

この「コネクションバウンサー」ツールでは、異なるネットワーク間でポートやコネクションをリダイレクトできるほか、コマンドアンドコントロールサーバーのトラフィックを難読化することも可能です。APT3やAPT27、DragonOKなど、さまざまな中国の攻撃者がhTranを使用している事例が、これまでに多数報告されています。

攻撃者はhTranのオリジナルのソースコードにいくつかの変更を行っています。デバッグメッセージをはじめとする多くの文字列に意図的に変更が加えられ、難読化が施されているのです。検知の目を逃れ、アンチウイルスや研究者がマルウェアを特定するのを妨害するのが目的です。

難読化が施されたデバッグメッセージ

hTranのオリジナルのソースコードは誰もが入手可能であるため、デバッグ出力をそのオリジナルのコードと比較することができました。すると、確かに変更が加えられていたのです。

変更が加えられたhTranを逆アセンブルし、変更された箇所を特定

アウトプット「C e.」でprintf(このデバッグでは「looks_like_printf」)が呼び出されています。オリジナルのソースコードをあたってみると、この部分はもとは「Connect error」であることがわかりました。

hTranのソースコードにおける該当箇所

攻撃者の動機を掴む

大手の組織が大規模なセキュリティ侵害を受けたケースを想定した場合、まずふつうに頭に浮かぶのは、決済関連のデータの漏洩です。巨大な顧客ベースにサービスを提供している組織の場合、クレジットカードのデータや銀行口座の情報を多数、そしてさらに多くの個人情報をシステムに保有しています。これらの攻撃を仕掛けるのは通常、金銭目的のサイバー犯罪者グループです。

一方、同じ組織を標的として国家主導の攻撃が行われた場合、その最終目的は通常、機密性の高い顧客の情報や知的財産を入手することにあり、金銭が目的となることはありません。

通信事業者が保有しているデータのうちで特に価値の高いものの1つに、Call Detail Record(CDR:通話に関する詳細記録)があります。CDRはメタデータの大規模なサブセットで、コールに関するあらゆる詳細情報が含まれています。具体的な情報には次のようなものがあります。

- 発信元、発信先、コール時間

- デバイスの詳細

- 物理的な位置情報

- デバイスのベンダーおよびデバイスのバージョン

このデータにアクセスできれば、攻撃者はネットワーク上で標的にする個人についての身辺情報を入手できるのです。そして、以下のようなことがわかります。 - 個人の通話の相手は誰か

- 個人が使用しているデバイスは何か

- 個人が出かけている先はどこか

そして、国家主導の攻撃の標的が外国の諜報機関や政治家、選挙の対立候補、さらには警察当局である場合、このような情報は攻撃者にとって特に大きな価値があるのです。

例1:CDR データ

例2:CDR データ

例3:CDR データ

個人を標的にしているという点ばかりでなく、通信事業者を乗っ取るという性質の脅威であるという理由で、この攻撃は警戒すべきものです。今や通信は、大多数の世界の大国にとって重要なインフラとなっています。このブログ記事で説明しているように、攻撃者が通信事業者の環境に完全にアクセスできる場合、受動的方法であれ能動的方法であれ、どちらでも、ネットワークを破壊する攻撃が仕掛けられます。

この攻撃は個人レベルにとどまらず、組織レベル、国家レベルでも幅広い影響を及ぼします。数年にわたり攻撃活動を隠蔽できる特殊なツールや選択肢を用いている点は、攻撃が国家主導のものであることを示しています。これはサイバー戦争の新たな形態です。現実の戦争に向けた準備をするまでのあいだに、サイバー攻撃の足掛かりを築いて機密情報を収集するのです。

脅威インテリジェンスによる調査

以下のセクションでは、攻撃の各段階や各要素について全容を理解するための手法や作業プロセスを詳しく見ていきます。この作業を通じて我々は攻撃を再現し、攻撃者の新たな痕跡を発見することができました。

分析手法

ステップ1:IOCインベントリの作成とメンテナンス

このプロセスの最初のステップでは、攻撃の個々の段階を通じて確認されたセキュリティ侵害の痕跡(IoC)を網羅したリストを作成しました。リストに記載された痕跡には、ファイルハッシュ、ドメイン、IPアドレス、ファイル名、レジストリ名、サービス名など、さまざまな痕跡があります。加えて、取集したサンプルからリバースエンジニアリングで抽出できたIoCもあり、これらもリストに含めました。

新たな痕跡が見つかった都度、リストの内容は定期的に更新し、脅威インテリジェンスエンジンにフィードバックしています。

ステップ2:既知の脅威のハンティング

リストには既知となったIoCが次々と登録され、その数が豊富になったことから、弊社チームは、複数の環境にまたがるハンティングを行い、すぐに検知できる脅威を見つけ出すことにしました。このステップの作業は、サイバーリーズンのソリューションなど、内部リソースの活用と、実際の環境内にある痕跡のハンティングを通じて実施しています。

調査の中で新たに確認した「既知の脅威」のハンティングを実施した結果、新たに侵害を受けた資産や、攻撃のインフラを把握することが出来ました。

ステップ3:攻撃者のツールの分析

おそらく、各分析手順のなかでも特に興味をそそられるものの1つは、攻撃者がその攻撃活動を通じて使用したツールを特定、分析する段階でしょう。ツールの好みやツールを使う手順、攻撃での具体的な使い方といった情報を組み合わせれば、攻撃者について多くのことがわかります。使用されたツールのオリジナルのツールを知るうえでこの手法は特に効果を発揮します。

そしてさらに、特に注目すべき点として、ほぼ既知となっているツールをこの特殊な攻撃に合わせて攻撃者がどのようにカスタマイズして使用しているかを判断する分析があります。各ツールには別々にカスタマイズが施されており、コードの改変やデバッグシンボルの削除、文字列の難読化、標的固有の情報のツール構成への組み込みなどが行われています。

ただし攻撃者は、どの既知のツールにも該当しないツールも使用しており、これらのツールは攻撃がすでに検知された後の攻撃の後半の段階で使用されています。おそらくは、ツールの存在や出元を悟られないよう、そのリスクを減らすことがこれらのツールを使用する目的であると考えられます。

そして最後にペイロードについてですが、ほとんどの場合、ペイロードが繰り返して使用されることはありませんでした。攻撃者は、各ペイロードに固有のハッシュを持ち、いくつかのペイロードは異なる種類の既知またはカスタムのパッカーが利用されていました。

どの攻撃でも共通して使用されていた主なツールには、以下のようなものがあります。

- Webシェル

・最初の攻撃で使用されるのが、改造版のChina Chopper Webシェルです。

・後のフェーズの攻撃には、カスタマイズされたWebシェルが使用されています。 - 探索ツール

・ローカルおよびネットワーク上の利用可能なNetBIOSネームサーバーを特定する際には、改造版のNbtscanが使用されています。

・また、whoamiやnet.exe、ipconfig、netstat、portqryなど、組み込み型のWindowsツールが複数、さまざまな用途に使用されています。

・WMIコマンドとPowerShellコマンドは、さまざまな用途に使用されています。 - RAT

・乗っ取った資産にアクセスできる状態を維持するために、PoisonIvyが使用されています。

・弊社が存在を確認した一部のインスタンスではPlugXが使用されていました。 - 認証情報のダンパー

・標的のコンピューターに格納されている認証情報のダンプには、改造版のMimikatzが使用されています。

・同じくこの認証情報のダンプには、PowerShellベースのMimikatzも使用されています。 - ラテラルムーブメント

・ラテラルムーブメントには、WMIが使用されています。

・また、PsExecも使用されています。 - コネクションプロキシ

・盗み取ったデータを外部に持ち出す処理では、改造版のhTranが使用されています。 - 圧縮ツール

・盗み取ったデータを圧縮しパスワードをかける処理では、Winrarが使用されています。

ステップ4:TTPベースの行動プロファイルの作成

脅威ハンティングを構成する主要な要素の1つとして、問題となっている攻撃者の行動プロファイルをTTPベースで作成する作業があります。マルウェアのペイロードや操作インフラストラクチャは時間が経つとすぐに変更されたり置き換えられたりする可能性があり、それが原因で攻撃者の追跡がきわめて困難になることがあります。

それゆえ、攻撃者のプロファイリングを行い、その行動や、攻撃者が使用しているツール、テクニックを研究することが欠かせません。振舞いベースのこれらのTTPは大きく変わることが少なく、脅威ハンティングや攻撃者の関連付けの作業において重要な役割を果たします。

サイバーリーズンのソリューションは、MITRE社のATT&CKフレームワークと互換性があります。このフレームワークを使用すると、監視対象のTTPを容易に追跡できるほか、データを簡単に既存の攻撃者と関連付けることが可能です。

以下の表には、攻撃を通じて最も頻繁に使用が確認されたテクニックにもとづき、攻撃者の行動プロファイルを反映しています。

■MITRE社のATT&CKにもとづくテクニックの分類

| 最初のアクセス | 処理の実行 | パーシステンス | 特権の昇格 | 防御の回避 | 認証情報へのアクセス |

|---|---|---|---|---|---|

| 外部と接しているアプリケーションの脆弱性を狙った攻撃 | コマンドラインインターフェースの使用 | Webシェルの使用 | 有効なアカウントの利用 | DLLサイドローディングの使用 | 認証情報のダンプ |

| Windows Management Instrumentationの使用 | アカウントの作成 | Webシェルの使用 | ツールからの痕跡の削除 | ||

| PowerShellの使用 | ファイルや情報の難読化 | ||||

| 偽装 |

| 探索 | ラテラルムーブメント | データの収集 | コマンドアンドコントロール | データの持ち出し | 影響 |

|---|---|---|---|---|---|

| システムのネットワーク構成の探索 | Windowsの管理共有の使用 | ローカルシステムからのデータの取得 | リモートファイルコピーの使用 | データの圧縮 | |

| リモートでのシステムの探索 | ハッシュの受け渡し | データのステージング | コネクションプロキシの使用 | コマンドアンドコントロールチャネルを介したデータの持ち出し | |

| アカウントの探索 | リモートファイルコピーの使用 | 入力のキャプチャ | |||

| 権限グループの探索 |

ステップ5:インフラストラクチャと操作アクティビティのマッピング

■インフラストラクチャの再現

すべてのデータを有効に活用できるよう、弊社およびサードパーティーのものを含む複数の脅威インテリジェンスソースにデータをフィードしました。

※注:どのIoCも共有はできないため、ファイルハッシュ、ホスト名、IPアドレスなどのIoCを汎用のプレースホルダーとして参照しました。

Hostname1は、通信事業者を標的とするコマンドアンドコントロールサーバーに使用するホスト名です。

複数のツールに接続されているHostname1

ファイルを解析したところ、ファイルのすべてが同じホスト、hostname1に接続していることがわかりました。Hostname1は、マルウェアやWebシェルが接続されているコマンドアンドコントロールサーバーです。

攻撃に関係するハッシュは動的DNSホスト名であるHostname1とだけ接続していることがわかったので、コマンドアンドコントロールサーバーに関する詳しい情報がないか確認することにしました。

WHOISの簡単なクエリを使用したところ、IPアドレスはアジアにあるコロケーションホスティング企業に登録されていることが判明しましたが、このIPアドレスに関するそれ以外に公になっている情報はありませんでした。

そして、このIPアドレスについて弊社の脅威インテリジェンスリソースをすべて照会した結果、このIPアドレスが複数の動的DNSホスト名に関連付けられていることがわかりました。

複数の動的DNSホスト名

Dynamic.DNS2やDynamic.DNS3との接続を示す痕跡は見つかりませんでしたが、これらのホスト名は登録されており、IP.Address1と関連付けられていました。

また、ほかの動的DNSホストの調査にあっては、さまざまな脅威インテリジェンスリポジトリを利用しました。文字列テーブルにIPアドレスやホスト名を持つ実行ファイルを探すクエリも作成しました。そして、これらクエリの1つから、最初に調査していたDLLと同じ名前のDLLがわずかながら返ってきたのです。ただし、ハッシュは異なっていました。そこで、見つかったDLLを取得し、これらにパッチを適用してNSISインストーラーに戻し、このサンプルをテスト環境で起動してみました。すると、新たに取得したDLLを動的に分析した結果、完全に別のドメインとIPアドレスのセットが新たに見つかったのです。これらのドメインは実際には、複数の別の通信事業者と関連付けられていました。

※注:サイバーリーズンはすぐにこれらの通信事業者と連絡を取り、事業者が内部で問題に対処できるよう必要な情報をすべて提供しました。

インジェクションされたシェルコードのメモリセクションからダンプした文字列。ドメインや、コマンドアンドコントロールサーバーのIPアドレスなど、攻撃に関する詳細な情報が数多く確認できる

シェルコードが解凍され、リモートプロセスにインジェクションされる様子。編集されたセグメントには、顧客の名前、コマンドアンドコントロールサーバーのIPアドレス、ドメインが含まれている

オペレーションレベルでのインフラストラクチャのセキュリティ

攻撃者のインフラストラクチャ

攻撃者の行動には一定の決まったパターンが存在し、このパターンから攻撃者の手口を掴むことができました。使用するサーバーは1つだけで、同じIPアドレスを複数の操作に使っていたのです。このサーバーは「出所不明の」インフラストラクチャにあるキーコンポーネントの1つです。

攻撃者は、同じサーバーと同じIPアドレスに異なるホスト名をホストしていましたが、操作ごとにこれらのホスト名を使い分けて操作を分割していました。そして、ドメインとサーバーの登録情報が指し示していた主な国は、中国、香港、台湾の3つでした。

攻撃者にとってはコストがかからず効率的な方法ですが、適切な脅威インテリジェンスツールを利用できる経験豊富な研究者の目には、その手口はほぼガラス張りの状態です。動的DNSを使用する攻撃者については、APT10やAPT1を含め、これまでにいくつかの報告事例があります。

さらに、このインフラストラクチャを監視するようになってからわかるようになったことがあります。攻撃者が新規の波状攻撃や追加の攻撃を別の通信事業者に仕掛けるかどうか、仕掛けるとすればそれはいつかを把握できるようになったのです。

コマンドアンドコントロールサーバーを調査する場合、以下の点に注意を払うことが重要です。

- ドメインとの関連性。ドメインが動的DNSドメインの場合は特に重要。

- コマンドアンドコントロールサーバーのIPアドレスやドメインに関係付けられているファイルハッシュ。

・関連するサンプルの静的情報やメタデータ。これらは、さらに情報が収集できたときに利用すると、調査の範囲を広げられます。

以上のことから、オペレーションレベルで適切なセキュリティを確保することや、ツール自体と攻撃者のツールの使用方法を分けて考えることが重要であるとわかります。

ステップ6:目に見える攻撃者、潜在的な攻撃者に関する情報をすべて集約する

攻撃と攻撃者の関連付けでは、惑わされることが多く、その処理は厄介です。ある攻撃を特定の攻撃者と100%の精度で結び付けることは非常に困難です。一方、ある種の攻撃ツールやIPアドレス、文字列、既知の攻撃や手法と関連する痕跡が確認されると、その攻撃者と結び付けたくなるものです。

ただし、留意しておくことが大切なポイントがあります。多くの場合、前に述べたデータポイントは不正操作されやすく、異なる攻撃者のあいだで再利用される傾向があるという点です。また、適切な関連付けを妨害しようと攻撃別の攻撃者の仕業に「見せかける」ような心理戦も行われます。

ある攻撃を特定の攻撃者と結び付ける際に少しでもその精度を上げようと、サイバーリーズンでは、以下の攻撃の側面を考慮しています。

- セキュリティ侵害の痕跡 (Indicators of Compromise)

- TTP(戦術、テクニック、攻撃の手順)

- 攻撃者の使用するツール

- 攻撃の動機

- 地域および業種

攻撃と攻撃者を関連付ける際に間違いを犯さないようにするには、これらの要素の注意深い確認が重要です。このような枠組みで数多くある要素のコンテキストをバランスよく分析することで、より精度の高い結果が得られます。

Operation Soft Cellの攻撃について関連付けを行う場合、攻撃者の素性を100%正確に割り出すのは不可能です。ただ、弊社の分析では高い確度で以下の通り結論づけています。 - サイバー攻撃「Operation Soft Cell」はおそらく、国家主導のサイバー攻撃です。

上記の関連付けのモデルに従いデータを精査した結果、数多くあった疑わしい攻撃者を、既知の3つのAPTグループ(APT10、APT27およびDragonOK)にまで絞り込むことができました。これらのグループはどれも中国と関係があることが知られています。

そして、従来の攻撃との類似点も複数見つかったことから、弊社の見解では、攻撃の背後に潜む攻撃者は、APT10ないし、少なくとも、ツール、手法、動機、インフラストラクチャがATP10のそれと酷似するグループであると推測しています。

別の攻撃者がATP10を装って関連付けを妨害している「模倣犯」のシナリオを完全に排除することはできませんが、データの分析結果、その可能性は低いと判断しています。

まとめ

このブログ記事では、少なくとも2017年以降よりグローバルレベルで発生している通信事業者を標的とした攻撃について説明しました。攻撃者は通信事業者のネットワークの最も奥深くにあるセグメントまで侵入を果たし、一部では、インターネットから隔離されている領域にまでたどり着き、重要な資産への不正アクセスに成功しています。攻撃は標的型の攻撃であり、攻撃者はさまざまな国のある決まった個人の通信記録を盗み出そうとしていることが、弊社の調査により明らかになっています。

この調査を通じて我々は、攻撃者の行う悪意のある活動を支えるインフラストラクチャの存在を明らかにしました。攻撃者が持ち出したデータや、TTP、使用されているツールなどから考えると、攻撃者が国家の支援を受けている可能性が非常に高いと判断しています。コンテキストを考慮してデータを分析した結果としては、攻撃者はAPT10であるか、少なくとも、APT10と同じツールやテクニックを用い同じ動機を持っている攻撃者ないしは、これらの点で意図的にAPT10の手法を模倣している攻撃者であると考えられます。

特定の個人を標的とする攻撃であったとしても、通信事業者のネットワークを乗っ取ることのできる存在が関与しているとしたら、ネットワークに不正アクセスしたりネットワークを不正に操作したりする能力を用い、大規模なサイバー攻撃の一環として、セルラーネットワーク全体を停止させることや麻痺させることもできます。この点に留意することが重要です。

この攻撃に関して収集した情報は一部、さまざまな制限事項により、このレポートには公開できないものがあります。攻撃ツールや侵害を受けた組織がさらに存在しないか確認をするべく、弊社チームは引き続き監視を継続し、攻撃者の活動を追跡していきます。

終わりに:現在も進行中であるこの調査・研究は、Cybereason Team Nocturnusの成果です。この調査・研究のために多大なる時間と労力を注いでくれたNiv Yona、Noa Pinkas、Josh Trombley、Jakes JansenとTeam Nocturnusのメンバー一人ひとりに特別な感謝の意を表します。我々は今後も監視を続け、新しい情報が入手できたときや調査に進展があった際に、ブログの内容を更新していきます。

ホワイトペーパー「すべての組織が狙われている」

企業、組織がどんなにセキュリティを強固にしてもハッカーが悪用できる脆弱性は必ず存在します。侵入されることが避けられないことを受け入れ、新たな対策を立てる必要があります。本書で、なぜ避けられないのか、どのように対処するのかをご覧ください。

https://www.cybereason.co.jp/product-documents/input/?post_id=606