- 2019/12/20

- サイバー攻撃

Emotetとは? 〜Emotet配布キャンペーンへの注意喚起と推奨対策

Post by : CYBEREASON Japan SOC Team

Emotet(エモテット)とは?

2014年にバンキングトロージャン(オンライン銀⾏に関連するユーザー情報の窃取を⽬的としたマルウェアの総称)として⽣まれたEmotet(エモテット)は、今ではモジュラー型マルウェアとして広く利⽤されています。

モジュラー型マルウェアという名の通り、部品となる別プログラムを追加ダウンロードすることが可能です。感染源は主にメールであり、昔ながらの⽅法でありながら未だにURLリンク、PDF、マクロ付きOfficeファイルなどがよく使われています。そのマルウェア配信機能の応⽤性ゆえに、多くの攻撃者にターゲットへの⾜がかりとして利⽤されており、近年最もよく使われるコモディティマルウェアの⼀つとなっています。

最近のキャンペーンと観測された実例

過去何度も流⾏を⾒せたEmotet(エモテット)の配布活動は今年の5⽉頃以降⼀度停滞していましたが、9⽉の中旬頃になってキャンペーンが再開されており、サイバーリーズン・グローバルSOCでも世界中でこの脅威を観測しています。

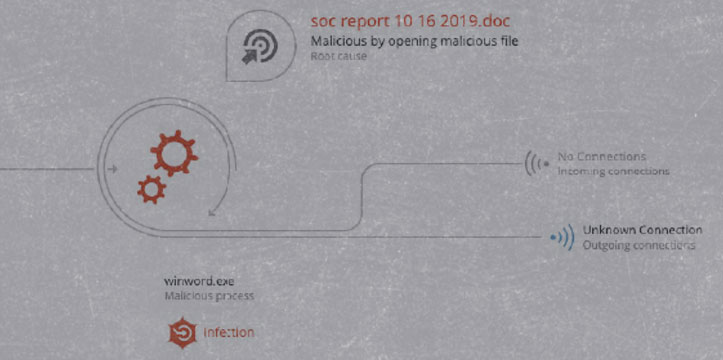

その中でもとりわけ我々の⽬を引いたのはSOC(Security Operation Center)からの報書を装ったものでした。タイトルに「soc report」という⽂⾔を含んでいることから、おらくは外部SOCを利⽤する企業のITセキュリティ関係者を主なターゲットとしているものと推察されます。

これはあくまで⼀例であり、ファイル名には様々なパターンが存在します。⽇本国内でも「賞与」や「請求書」、「⽀払い」に関連するメールの件名およびドキュメントファイル名を⽤いたEmotet(エモテット)の配布活動も報告されています。年末にあわせて賞与に関連する内容の⽇本語のメールを配布してきたことから、⽇本企業を明確にターゲットとした標的型攻撃の⼀つになっていることが⾒受けられます。

「soc report」と題された不審な.docファイル

このような不審な.docファイルは多くの場合メールに添付されています。Wordで開かれた後はマクロが展開され、WMI(Windows Management Instrumentation)経由でPowerShellが実⾏されます。この場合、WMIを経由しているためWordとPowerShellは直接のプロセス親⼦関係にはありませんが、Word実⾏直後のWMIの動きに注⽬すれば展開されPowerShellが⾒つかります。

メールソフト(outlook.exe)からWord(winword.exe)が実⾏される様⼦

WMIから発⾏されたPowerShellがペイロード(763.exe)のダウンロードおよび実⾏に成功した様⼦

上図においてPowerShellの⼦プロセスとなっている763.exeがペイロードであり、これがEmotet(エモテット)の本体です。Emotet(エモテット)のモジュール型マルウェアとしての特性から、これ以降に発⽣するひとつの攻撃シナリオとして、別マルウェアの追加ダウンロードによる攻撃拡⼤が予想されます。

今回の例では763.exeという名のプロセスがペイロードでしたが、ダウンローダーである.docファイル同様、ペイロードのファイル名にも様々なパターンが存在します。

また、Emotet(エモテット)の機能のひとつとして、窃取したメールの内容を悪⽤し、実在⼈物になりすまして悪質なドキュメントを配布する⼿法も確認されています。

Emotet(エモテット)に潜む真のリスク

先述の通り、Emotet(エモテット)は2014年当初こそ純粋なバンキングトロージャンでしたが、その後に度重なる改良が加えられ、モジュール型マルウェアとして攻撃者の間でよく使われる攻撃ツールとなりました。

攻撃の観点から⾒たモジュール型マルウェアの利点は⽬的に応じて機能拡張できることであり、また本格的な攻撃の⾜がかりとして利⽤できる点にあります。はじめはバラマキ型として拡散されたEmotet(エモテット)が追加で別マルウェアを感染させ、攻撃者にネットワークへの侵⼊経路確⽴を許してしまった結果、深刻な被害が⽣じた事例もあります。

サイバーリーズン・グローバルSOCでは今年、Emotet(エモテット)の追加マルウェア配信機能が最終的にランサムウェア被害に繋がった事例を発⾒しており、解析レポートをブログに公開しています。

▼サイバーリーズンブログ

「3つの脅威:Emotet(エモテット)によるTrickBotの展開とTrickBotによるデータの窃取およびRyukの拡散」

https://www.cybereason.co.jp/blog/cyberattack/3613/

また、直近で報告されている⽇本国内向けのEmotet(エモテット)配布メールにおいても、展開される追加マルウェアが⽇本向けにカスタマイズされていることを確認しています。これは上記ブログ記事のようにEmotet(エモテット)の感染を⾜がかりにし、より⾼度かつ悪質な攻撃が発⽣しうる可能性を⽰唆しており、フィッシングメールに対するより⼀層の注意喚起が必要となります。

その発祥からバンキングトロージャンとしての印象が強いEmotet(エモテット)ですが、このように他マルウェアと組み合わせることで様々な攻撃に利⽤できることを認識しなければなりません。バラマキ型攻撃の延⻑線上にある深刻かつ本格的な攻撃を予期し、対応していく必要があります。

推奨対策

- 不審なメール及び添付ファイルは不⽤意に開かないようユーザーへ注意喚起を⾏う

- Officeファイルを開いた際に表⽰される「コンテンツの有効化」のボタンを不⽤意にクリックしないよう注意喚起を⾏う

- グループポリシーによるマクロ無効化

- グループポリシーによるTempフォルダ上の実⾏形式ファイルの実⾏制御

- 感染端末・ユーザーのメールアカウントパスワード及び、各種資格情報の変更

- コモディティマルウェアであっても追加感染から甚⼤な被害に繋がる可能性があることを認識し、それを前提としたインシデント対応体制を組む

また弊社が提供するNGAV製品「Cybereason NGAV」、「Cybereason Endpoint Prevention」は、「シグネチャベース検知」「機械学習による静的バイナリ解析」「ファイルレスマルウェアブロック」「アンチランサムウェア」「振る舞いベースのドキュメント保護」「エクスプロイト保護」という6層の防御機能を備えることで高度な攻撃を阻止できるようになっています。

また、これらの対策を潜り抜けて内部に侵入してきた高度な脅威に対しては、EDR製品「Cybereason EDR」が独自の相関解析処理と機械学習機能を駆使して攻撃の全体像をあぶり出し、適切に対処することを可能にします。

加えて、自社内でEDRを運用するのが難しいお客さまに対しては、MDRサービス「Cybereason MDR(Managed Detection and Response)」と呼ばれる監視代行のマネージドサービスも提供しています。

エンドポイントセキュリティ選定ガイド

次世代型のエンドポイントセキュリティの役割と必要性を明らかにし、EPP、EDR、MDRを導入する際の押さえておくべき選定ポイントをまとめた上で、国内シェアNo.1を誇るサイバーリーズンの製品・サービスの特長をご紹介しています。

複雑化するサイバー攻撃への対策として、これから次世代型のエンドポイントセキュリティ強化に取り組む方も、すでに取り組んでいる方も、本資料を参考に、さらなるセキュリティ強化に取り組むことをお勧めいたします。

https://www.cybereason.co.jp/product-documents/brochure/6189/