- 2020/11/24

- サイバー攻撃

Kimsukyが利用しているKGHスパイウェアスイートの内部解析

Post by : Cybereason Nocturnus

サイバーリーズンのNocturnusチームは、さまざまな北朝鮮の脅威アクターを追跡してきましたが、その中でも、少なくとも2012年から活動を続けており北朝鮮政権のために作戦を実施していると思われるサイバースパイグループであるKimsuky(別名:Velvet Chollima、Black Banshee、Thallium)を重点的に追跡してきました。

このグループは、世界中で攻撃的なサイバー作戦(韓国のシンクタンクを標的にした作戦を含む)を行ってきたという悪名高い歴史を持っていますが、ここ数年は米国、ロシア、およびヨーロッパ諸国を含む国々に対してもその標的を拡大しています。たとえば、これまで次のような企業、組織、団体、および政府機関がKimsukyの標的となったことが観測されています。

- COVID-19ワクチンの開発と治療に取り組む製薬/研究企業

- 国連安全保障理事会

- 韓国統一省

- 各種の人権団体

- 韓国国防分析研究院

- 各種の教育および学術団体

- 各種のシンクタンク

- 政府系の研究機関

- 朝鮮半島関系を扱うジャーナリスト

- 韓国軍

10月27日、 米CERTはKimsukyの最近の活動をまとめた報告書を発表しました。この報告書には、同グループのTTPとインフラストラクチャに関する説明が含まれています。

この報告書に含まれている情報と、サイバーリーズンのNocturnusチームが長い時間をかけて蓄積してきたインテリジェンスを組み合わせることで、研究者たちは、「KGH_SPY」いう名のこれまで文書化されていなかったモジュール型スパイウェアスイートを発見しました。KGH_SPYは、スパイ活動を遂行するためのステルス機能をKimsukyに提供するものであることが判明しています。

さらに、サイバーリーズンのNocturnusチームは、「CSPYダウンローダー」と呼ばれる新しい種類のマルウェアを発見しました。この種のマルウェアは、広範なアンチアナリシス機能および回避機能を備えた洗練されたツールであることが観測されています。攻撃者は同マルウェアを利用することで、追加のペイロードをダウンロードする前に、「標的とする環境に邪魔者がいないかどうか」を判断できます。

最後に、サイバーリーズンのNocturnusチームは、Kimsukyが使用する新しいサーバーインフラストラクチャを特定しました。このインフラストラクチャは、過去に特定されたKimsukyのインフラストラクチャと部分的に重なるものでした。

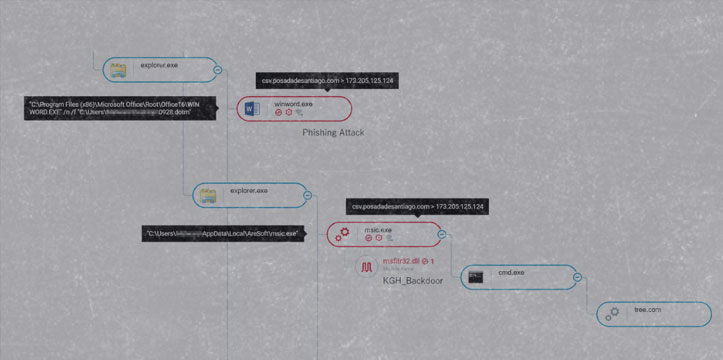

Cybereason Platformが検出したKGHのバックドア

主な調査結果

- 新しいモジュラー型のスパイウェアスイートを発見:「KGH_SPY」とは、脅威アクターに偵察、キーロギング、情報窃盗、バックドアなどの機能を提供する、複数のモジュール型ツールから構成されるスイートです。

- 新たなステルス型のマルウェアを発見:「CSPYダウンローダー」は、分析を回避し、追加のペイロードをダウンロードするために設計されたツールです。

- 新たなツールセットのインフラストラクチャを発見:2019~2020年の間に登録されたツールセットのインフラストラクチャが新たに発見されました。このインフラストラクチャは、過去に米国のシンクタンクを標的として利用されていたBabySharkと呼ばれる別のKimsukyマルウェアのインフラストラクチャと部分的に重なるものでした。

- アンチフォレンジック:当該報告書に記載されているマルウェアの作成/コンパイルのタイムスタンプは、フォレンジック調査を妨害するために、2016年にさかのぼって改竄されているようです。

- 他のKimsukyマルウェアと振る舞いやコードが類似:今回新たに発見されたマルウェアは、既知のKimsukyマルウェアと振る舞いやコードが類似しています。その例としては、EGISの失効した証明書を使ったコード署名、共有文字列、ファイル命名規則、文字列復号化アルゴリズム、作者/プロジェクトを参照するPDBパスなどが挙げられます。

- アンチウイルスにより検出されない:本稿執筆時点では、先述したペイロードの一部は、いかなるアンチウイルスベンダーによっても検出されません。

Kimsukyインフラストラクチャとの重複

Kimsukyは、同グループが登録したプライベートドメインだけでなく、無料登録されたドメインや乗っ取られたドメインを利用した複雑なインフラストラクチャで知られています。

Kimsukyのインフラストラクチャを追跡した結果、サイバーリーズンのNocturnusチームは、BabySharkマルウェアとの重複や、AppleSeedバックドアのような別のマルウェアとの関連を検出できました。

さまざまなKimsukyドメインとそれらのインフラストラクチャ間での重なり具合を表したグラフ

Kimsukyは長年にわたって、さまざまなマルウェアを使用して作戦を実行してきました。Kimsukyが使用している一部のマルウェアのインフラストラクチャは、一部のKimsukyツールで使用されているURI構造のパターン分析を使用することで追跡できます。よく観測されるURIのパターンを、それぞれに関連するマルウェアに対応させた表を下記に示します。

| マルウェア名 | 説明 | C2を指すURLのパターン |

|---|---|---|

| AppleSeed | バックドア | http://hao.aini.pe[.]hu/init/image?i=ping&u=8dc1078f1639d34c&p=wait.. |

| http://mernberinfo[.]tech/wp-data/?m=dunan&p=de3f6e263724&v=win6.1.0-sp1-x64 | ||

| http://eastsea.or[.]kr/?m=a&p1=00000009&p2=Win6.1.7601×64-Spy-v2370390 | ||

| FlowerPower | Powershell ベースのプロファイリングツール | http://dongkuiri.atwebpages[.]com/venus02/venus03/venus03.ps1 |

| http://attachchosun.atwebpages[.]com/leess1982/leess1982.ps1 | ||

| Gold Dragon | バックドア | http://portable.epizy[.]com/img/png/download.php?filename=images01 |

| http://foxonline123.atwebpages[.]com/home/jpg/download.php?filename=flower03 | ||

| BabyShark | VBSベースのバックドアおよび偵察ツール | http://nhpurumy.mireene[.]com/theme/basic/skin/member/basic/ upload/download.php?param=res2.txt |

| http://jmable.mireene[.]com/shop/kcp/js/com/expres.php?op=2 |

新しいツールセットのインフラストラクチャ

サイバーリーズンのNocturnusチームは、以前のインフラストラクチャを追跡し、異なるKimsukyツールで使用されているURIのパターンに関するデータを相関させることで、新しいマルウェアツールセットで使用されている新しいインフラストラクチャを明らかにすることができました。

| マルウェア名 | 説明 | C2を指すURLのパターン |

|---|---|---|

| KGHマルウェアスイート | KGHマルウェアスイート内の各種のコンポーネント | http://csv.posadadesantiago[.]com/home?id=[Machine_name]&act=sbk&ver=x64 |

| http://csv.posadadesantiago[.]com/home/up.php?id=[Machine_name] | ||

| CSPYダウンローダー | ダウンローダー | http://wave.posadadesantiago[.]com/home/dwn.php?van=10860 |

| http://wave.posadadesantiago[.]com/home/dwn.php?van=101 | ||

| http://wave.posadadesantiago[.]com/home/dwn.php?van=102 | ||

| KGH_Backdoor | バックドアとキーロガーのコンポーネント、VBSダウンローダー | http://csv.posadadesantiago[.]com/home?act=news&id=[Machine_name] |

| winload.x | http://csv.posadadesantiago[.]com/home?id=ֿ[Machine_name]&act=upf&ver=x64 | |

| http://csv.posadadesantiago[.]com/home?id=[Machine_name]&act=tre&ver=x64 | ||

| http://csv.posadadesantiago[.]com/home?id=[Machine_name]&act=wbi&ver=x64 | ||

| http://csv.posadadesantiago[.]com/home?id=[Machine_name]&act=cmd&ver=x64 | ||

| http://csv.posadadesantiago[.]com/home?id=[Machine_name]&act=pws&ver=x64 | ||

| PM_Abe_draft_letter_on_UN_NK_20200130.doc | フィッシング文書 | http://myaccounts.posadadesantiago[.]com/test/Update.php?wShell=201 |

新しいドメインはすべて、Baby Sharkマルウェアが関与しているKimsuky関連の過去の攻撃で報告されたものと同じIPアドレスで登録されています。

| IPアドレス | ドメイン名 | Kimsukyの活動 |

|---|---|---|

| 173.205.125.124 | csv.posadadesantiago[.]com | KGH Backdoor |

| wave.posadadesantiago[.]com | CSPY Downloader | |

| myaccounts.posadadesantiago[.]com | Malicious Phishing Document | |

| www.eventosatitlan[.]com | Baby Shark / Autumn Aperture Campaign |

新しいインフラストラクチャに関連したフィッシングのテーマ

新しいツールのインフラストラクチャに関連付けられている兵器化されたフィッシング文書を分析すると、少なくとも2つの文書で北朝鮮の人権に関する話題が繰り返されていることに気付きます。

■PM_Abe_draft_letter_on_UN_NK_20200130.doc

この文書には、北朝鮮の人権問題に関して、日本の安倍晋三首相(現在は前首相)に宛てた日本語と英語の手紙と思われるものが含まれています。この文書に含まれている悪意あるマクロコードは、ドメインmyaccounts.posadadesantiago[…]comとの通信を行います。

■Interview with a north korean defector.doc

この文書には、日本に逃亡した北朝鮮の脱北者へのインタビューが含まれており、北朝鮮における生活の問題点などが語られています。この文書は、ドメインwave.posadadesantiago[.]comと通信するマルウェアをドロップします。

北朝鮮での人権侵害に関する話題は、Kimsukyに起因する複数のフィッシング文書にも登場していたことがあります。

北朝鮮における人権問題に関する話題を含むフィッシング文書

バックトゥザフューチャー:疑わしいアンチフォレンジック

バックデートまたはタイムストンピング(timestomping)は、多くの脅威アクターが使用している手法であり、これには分析を阻止するためにファイルの作成タイムスタンプまたはコンパイルのタイムスタンプを操作すること(アンチフォレンジック)が含まれます。

本レポートで言及されているほとんどのファイルの作成日は、脅威アクターにより改竄されており、2016年にまで遡って日付が変更されていた疑いがあります。

| ファイル名 | SHA-256 | 作成日(偽造の可能性が高い) | VTへのアップロード日 |

|---|---|---|---|

| m1.dll | af13b16416760782ec81d587736cb4c9b2e7099afc10cb764eeb4c 922ee8802f | 2016/10/02 7:35:25 | 2020/10/07 13:03:45 |

| cur_install_x64.dll | |||

| msic.exe | E4d28fd7e0fc63429fc199c1b683340f725f0bf9834345174ff0b6a 3c0b1f60e | 2016/09/28 2:08:00 | 2020/10/07 13:11:50 |

| msfltr32.dll | 66fc8b03bc0ab95928673e0ae7f06f34f17537caf159e178a452c2 c56ba6dda7 | 2016/10/02 7:23:16 | 2020/10/07 13:03:56 |

| m.dll | f989d13f7d0801b32735fee018e816f3a2783a47cff0b13d70ce2f 1cbc754fb9 | 2016/09/28 8:41:36 | 2020/10/07 13:03:56 |

| 0807.dotm | 97d4898c4e70335f0adbbace34593236cb84e849592e5971a797 554d3605d323 | 2016/08/07 11:31:00 | 2020/08/19 9:46:33 |

| 0928.dotm | d88c5695ccd83dce6729b84c8c43e8a804938a7ab7cfeccaa0699 d6b1f81c95c | 2016/09/28 2:08:00 | 2020/10/06 7:53:38 |

| winload.exe | 7158099406d99db82b7dc9f6418c1189ee472ce3c25a3612a5ec 5672ee282dc0 | 2016/07/30 1:20:23 | 2020/06/12 1:48:02 |

この仮説は、上記のすべてのマルウェアサンプルでハードコーディングされていたドメインの登録日によって裏付けられています。RiskIQ PassiveTotalのドメイン登録情報によると、これらのドメインは、改変されたと思われる作成日から数年後の2019年1月から2020年8月の間に初めて登録されたものです。

| ドメイン | 解決先のIPアドレス | 初観測日 | 最も初期に観測された証明書発行日 |

|---|---|---|---|

| csv.posadadesantiago[.]com | 173.205.125.124 | 2020/08/09 | SHA-1: 87b35e1998bf00a8b7e32ed391c217deaec408ad |

| 日付:2020-08-19 | |||

| wave.posadadesantiago[.]com | 173.205.125.124 | 2020/02/27 | SHA-1: F846981567760d40b5a90c8923ca8c2e7c881c5f |

| 日付:2020-03-24 | |||

| myaccounts.posadadesantiago[.]com | 173.205.125.124 | 2019/01/25 | SHA-1: 90d00ecb1e903959a3853e8ee1c8af89fb82a179 |

| 日付:2019-01-25 |

KGHスパイウェアスイート

KGHマルウェアスイートの各種コンポーネント間の関連性

分析を行う中で、サイバーリーズンのNocturnusチームは、スパイウェアとして使用される複数のモジュールを含む「KGH」と呼ばれる新しいマルウェアスイートを発見しました。KGHという名前は、マルウェアサンプルで見つかったPDBパスと内部名に由来しています。

バックドアの内部名に”KGH”とある

“m.dll”のPDBパス

KGHという名前を参照する北朝鮮の攻撃との関連性の可能性は、 2017年にAhnlabの調査で言及されていますが、それが同じマルウェアの作者と関連しているかどうかは不明です。

感染ベクトル:兵器化されたWord文書

感染ベクトルは、悪意あるマクロを含むWord文書から始まっているようです。

| ファイル名 | SHA-256 | ドメイン | 作成日(偽造の可能性が高い) | VTへのアップロード日 |

|---|---|---|---|---|

| 0807.dotm | 97d4898c4e70335f0adbbace34593236cb 84e849592e5971a797554d3605d323 | csv.posadadesantiago.com | 2016/08/07 11:31:00 | 2020/08/19 9:46:33 |

| 0928.dotm | d88c5695ccd83dce6729b84c8c43e8a804 938a7ab7cfeccaa0699d6b1f81c95c | csv.posadadesantiago.com | 2016/09/28 2:08:00 | 2020/10/06 7:53:38 |

我々は、上記のドメインと通信する2つのWord文書が、互いにコードの類似性を含んでおり、先述した「Interview with a north korean defector(北朝鮮からの亡命者へのインタビュー.).doc」と類似していることを確認しました。悪意ある文書に含まれているマクロは、次のような活動を実施します。

■0807.dotm:

1. “winload.x”という名前のスクリプトと、“cs.exe”にリネームされたバイナリファイルwscript.exeを “%appdata%\Micorosoft\Templates”にドロップします。

2. レジストリキー”HKCU\EnvironmentUserIn\itMprLogonScript “を設定した後、“winload.x”を“a.vbs”としてコピーしてそれを実行し、最後に“a.vbs”を削除するcmdコマンドを実行します。前述のレジストリキーはログオンスクリプトを実行するために使用され、起動時にこれに書き込まれたものを実行します。この文書では、ファイル “winload.x”のパーシステンスを実現するために、このキーを使用しています。

UserInitMprLogonScriptのレジストリキーを使用してパーシステンスを実現

3. システム、ネットワーク、ドライブ情報、およびインストールされているアプリケーションを収集し、“info”という名前のファイルに保存した後、iexplorer.exeを使用して同ファイルをC2に送信します。

4. “winload.x” (“a.vbs”)は、それが実行された時点で、“csv.posadadesantiago[.]com/home?act=news&id=[Machine_name]”からコードをダウンロードして実行しようとします。

難読化解除されたWinload.x (a.vbs) の内容

■0928.dotm:

1. 感染したシステム、ネットワーク、ドライブ、およびインストールされているアプリケーションに関する情報を収集します。

2. 収集した情報を “%appdata%\Micorosoft\Templates” 内にある“info”という名前のファイルに保存した後、同ファイルをC2へと送信します。

3. “csv.posadadesantiago[.]com/home?id=[Machine_name]&act=sbk&ver=x64”からm1.dll(KGHインストーラー)をダウンロードします。

4. “csv.posadadesantiago[.]com/home?id=[Machine_name]&act=wbi&ver=x64”からm.dll(KGHブラウザスティーラー)をダウンロードします。

5. KGHインストーラーを実行します。

0928.dotmマクロコードからURLを作成

どちらのドキュメントも同じような関数名と変数名を使用しています。

VBコード0928.dotm(左)とVBコード0807.dotm(右)

このマクロは、すべての情報を収集した後、HTTP POSTリクエストを通じてC2サーバーに同データを送信します。

“info”に格納されている収集されたシステム情報を外部へと流出

KGHスパイウェアのペイロードに関する概要

次のようなペイロードが、前述した悪意ある文書によりダウンロードされた後にドロップされることが確認されています。

| ファイル名 | 目的 | 作成日(偽造の可能性が高い) | VTへのアップロード日 |

|---|---|---|---|

| m1.dll | KGHバックドアをドロップし、msic.exeのパーシステンスを確立するほか、次のものをドロップする | 2016/10/02 7:35:25 | 2020/10/07 13:03:45 |

| – C:\Users\user\AppData\Local\AreSoft\msic.exe | |||

| – C:\Users\user\AppData\Local\AreSoft\msfltr32.dll | |||

| msic.exe | msfltr32.dllをロードして実行する | 2016/09/28 2:08:00 | 2020/10/07 13:03:53 |

| C:\Users\user\AppData\Local\AreSoft\msfltr32.dll | |||

| msfltr32.dll | 次のようなKGHバックドアの機能を提供 | 2016/10/02 7:23:16 | 2020/10/07 13:03:56 |

| – パーシステンス | |||

| – キーロガー | |||

| – 追加のペイロードをダウンロード | |||

| – 任意のコマンドを実行(cmd.exe / Powershell) | |||

| m.dll | KGHブラウザスティーラー | 2016/09/28 8:41:36 | 2020/10/07 13:03:56 |

| Chrome, Edge, Firefox、Thunderbird, Opera, Winscpに保存されているデータを盗み出す |

下記に示すファイルは、Cybereasonプラットフォームが検出したマクロによってダウンロード/ドロップされたものです。

Cybereason Defense Platformによるファイルの作成の表示

KGHインストーラー(M1.DLL)の分析

KGHインストーラーは2020年10月にVirusTotalにアップロードされたものであり、本稿執筆時点では、いかなるアンチウイルスエンジンによっても検出されません。

VTにおけるKGHインストーラーの検知

このファイルは、”outinfo “エクスポートに置かれているインストール/ドロッパーコードを実行するDLLです。

KGHインストーラーのエクスポート

このDLLは、そのリソースセクション内に、暗号化された2つのブロブを含んでいます。これらのリソースには韓国語の痕跡が存在していることに気付きます。

KGHインストーラーのリソース

これらの暗号化されたブロブが、C:\Users\user\AppData\Local\Temp\3f34a.tmpに次々とドロップされます。それらがドロップされると、ドロッパーはそれらを解読した後、新たに作成されたフォルダにそれらを書き込むことにより、パーシステンスを実現します。

・C:\Users\user\AppData\Local\AreSoft\msic.exe

・C:\Users\user\AppData\Local\AreSoft\msfltr32.dll

ドロップされたファイルが格納される感染マシン上の場所

このバックドアは、下記のレジストリ自動実行キーを作成することで、パーシステンスを実現します。

・キー:HKCU\Software\Microsoft\Windows NT\CurrentVersion\Windows\Load

・値:C:\Users\user\AppData\Local\AreSoft\msic.exe

KGHバックドアローダー(MSIC.EXE)の分析

KGHローダー(msic.exe)は、KGHバックドアDLL(msfltr32.dll)をメモリにロードして実行します。

msic.exeはmsfltr32.dllをメモリにロードする

このファイル自体は署名されておらず、正規のMicrosoft Windowsツールを装っています。

Msfltr32.dllの署名情報

KGHバックドア:メインモジュール(MSFLTR32.DLL)

msfltr32.dll モジュールは KGHバックドアのコアモジュールです。KGHバックドアには次の機能が含まれています。

- 自動実行キーを使用した永続性

- キーロガー

- ディレクトリとファイルのリスティング

- C2サーバーからセカンダリペイロードをダウンロード

- ホストからC2サーバーへと収集情報を流出

- cmd.exeまたはPowerShellを通じて任意のコマンドを実行

KGHバックドア:キーロガー機能

KGHバックドアには、コード組み込み型のキーロガー機能が含まれています。このキーロガー機能は、GetAsyncKeyState()関数をポーリングするというよくある手法で実現されています。

KGHのキーロガー機能の一部

記録されたキーストロークは、%appdata%内の”lg”フォルダにファイル拡張子”.x”付きで保存されます。

KGHバックドアのセカンダリペイロード

KGHバックドアは、URL “csv.posadadesantiago[…]com/home?act=news&id=[Machine_name]”を使用してC2に接続し、”C:Illustrator\AppDataLocal\Tempn.x”に応答を保存します。

KGHバックドア内に記述されているURL文字列

KGHバックドアはファイル“n.x”の中身をパーシングします。ファイル“n.x”には、 “SHL”、“DLL”、または“EXE”ファイルが含まれている可能性があります。

含まれているファイルが“DLL”または“EXE”である場合、KGHバックドアはそのファイルを実行します。ダウンロードしたファイルに“SHL”ファイルが含まれている場合、KGHバックドアはそのファイルをパーシングすることにより、C2から送信されたコマンドを取得します。

KGHバックドア内にある“n.x”ファイルタイプコードを確認

KGHバックドアのコマンド

KGHバックドアには、それがサーバーから受け取るコマンドがあらかじめ設定されています。

KGHバックドアのコマンド

| コマンド | 目的 |

|---|---|

| upf | ファイルをC2にアップロードする |

| tre | treeコマンドを使用してシステム内にある全ファイルのリストを作成し、同リストを“c.txt”という名前のファイルに保存した後、同ファイルをC2にアップロードする |

| wbi | “m.dll”ブラウザスティーラーモジュールをダウンロードし、盗み出したデータを流出させる |

| cmd | cmd シェルコマンドを実行 |

| pws | powershellコマンドを実行 |

KGHバックドアにより生成されるファイルまたはダウンロードされるファイルの一覧を下記に示します。

| ファイル | 目的 |

|---|---|

| C:\Users\user\AppData\Roaming\lg\[year_month_day].x | Keyloggerが盗み出したデータの保存先 |

| C:\Users\user\AppData\Local\Temp\n.x | サーバーからダウンロードしたペイロード |

| C:\Users\user\AppData\Local\Temp\C.txt | treeコマンドの出力(ディレクトリとファイルのリスティング) |

| C:\Windows\System32\cmd.exe /c tree /f C:\ >> C:\Users\user\AppData\Local\Temp\C.txt | |

| C:\Users\user\Documents\w.x | 盗み出したブラウザデータ(m.dllモジュール経由で) |

| sig.x | ディスクへの書き込みパーミッションをチェックしている可能性が高い |

| C:\test1.txt | 該当なし |

KGHインフォスティーラーモジュール(M.DLL)

KGHスイートに含まれているもう1つのコンポーネントがm.dllモジュールであり、これは、ブラウザ、Windows Credential Manager、WINSCP、メールクライアントなどからデータを盗み出すインフォスティーラー(情報窃取プログラム)です。本稿執筆時点では、このインフォスティーラーモジュールは、いかなるAVベンダーによっても検知されていません。

KGHインフォスティーラーモジュールはいかなるアンチウイルスベンダーによっても検知されない

m.dllモジュールに埋め込まれているPDBパスは“KGH_Browser-Master”という名前であり、これはKGHバックドアとの明確な関連性を示しています。

E:\SPY\WebBrowser\KGH_Browser-Master\x64\Release\KGH_Browser-Master.pdb

また、本レポートでも言及している「CSPYダウンローダー」のPDBにおいても、“SPY”というユーザー名が観測されています。

CSPYダウンローダーのPDBパス

このインフォスティーラーモジュールは、下記のアプリケーションに保存されている情報(クッキーおよびクレデンシャル)を盗み出します。

- ブラウザ:Chrome, IE / Edge, Firefox, Opera

- WinSCPクライアント

- Windows Credential Manager

- Mozilla Thunderbirdメールクライアント

インフォスティーラーのメインルーチン

盗み出された情報は “w.x”というファイルに書き込まれます。

盗み出したデータを保存する“w.x”ファイルの作成

CSPYダウンローダー:兵器庫に収容された新しいダウンローダー

米CERTレポートに記載されているURIパターン(“/home/dwn.php?van=101”)をハンティングしている際に、C2サーバーwave.posadadesantiago[.]comと通信しているもう1つの悪意ある実行ファイルwinload.exeが見つかりました。

このサンプルは、「北朝鮮からの亡命者へのインタビュー」という名前の悪意ある文書から取り出されたものです。内部に埋め込まれたマクロは、winload.exeをアンパックして実行します。

分析の結果、サイバーリーズンのNocturnusチームは、winload.exeがサイバーリーズンにより“CSPY”と呼ばれている新しいタイプのダウンローダーであると判断しました。

このダウンローダーには強力な「すり抜け」手法が詰め込まれています。これは、同ダウンローダーがセカンダリペイロードのダウンロードを続行する前に、「標的とする環境に邪魔者がいない」こと、そして当該マルウェアが仮想マシンや分析ツールのコンテキストで実行されないことを、しっかりと確認していることを意味します。

上記のC2と通信するwinload.exeのVirusTotalへのアップロード

このファイルはESTSecurityによる報告書に取り上げられています。同報告書に示されている調査結果の通り、同ファイルはUPXでパックされており、韓国語で書かれたリソースとアンチVM機能を備えているほか、改竄されたタイムスタンプ(2016年7月30日)を持っています。

CSPYダウンローダーのPDBパス

マルウェアのPDBパスとリソース

また、このファイルは次に示すような失効した証明書で署名されています。このことからも分かるように、署名日も偽造の可能性があります。証明書発行者であるEGIS Co., Ltdは、以前Kimsukyにより使用されていたことが報告されています。

Kimsukyの典型的な失効証明書

このファイルをさらに調べてみると、いくつかの興味深い機能が見つかります。このファイルでは、各文字から1を差し引くことで表示文字列やAIP呼び出しを復号化できますが、これは各文字から5を差し引くことで文字列を復号化できるKGHバックドアに類似しています。文字列を復号化すると、マルウェアの完全なログが明らかとなります。このログファイルは、%appdata%\microsoft\NTUSERS.logに格納されています。

CSPYダウンローダーの復号化されたログ文字列

興味深いのは、上述したログ文字列の一部が文法的に正しくないことであり、これは同マルウェアの作者が英語を母国語としていないことを示唆しています。

上記のログは、このサンプルがマルウェアのデバッグバージョンである可能性を示唆しています。多くの場合、デバッグバージョンはマルウェアの作者が新しいマルウェアや新機能をテストするために使用するものです。

これは、このマルウェアが新しく開発されたものであり、まだ完全には実用化されていないことを示唆しています。この仮説を補強するもう1つの手がかりとして、マルウェアのコードの一部が不完全であるか、または多くのバグが含まれているように見えることが挙げられます。

アンチアナリシス手法

セカンダリペイロードをダウンロードする前に、CSPYダウンローダーは、同プログラムがデバッグされていないことや、仮想環境で実行されていないことを判断するために一連の広範なチェックを開始します。これは、特定の仮想化関連ロードモジュール、プロセスPEB構造、各種ファイルパス、レジストリキー、およびメモリを検索することで実現されます。

マルウェアによるアンチアナリシスチェックを実行するメソッドの一覧

なお、CSPYダウンローダーをアンパックする文書は、同ダウンローダーをドロップする前に、ほぼ同一のアンチVM手法を実行しています。このことからも、攻撃者が検知を回避し、被害者に気付かれない状態を維持するために努力を重ねていることは明白です。

アンチアナリシスチェックが完了すると、同ダウンローダーは追加のペイロードをダウンロードするために、感染した環境を準備することを開始します。3回のダウンロード試行(すなわち異なる数値IDを引数とする3つのGETリクエスト)が実施された後、ペイロードはユーザーの%temp%フォルダにダウンロードされます。

ペイロードをダウンロードするメソッド

ペイロードのダウンロードが完了すると、これらのペイロードは移動され、名前が変更されます。このプロセス全体をまとめると次のようになります。

【表9】

ダウンロードしたメインのペイロードを実行するために、このダウンローダーは正規のWindowsサービスを装います。このペイロードの偽の説明には、「本プログラムはパックされたアプリケーションをサポートするために使用されるものである」と記述されています。

ダウンロードしたばかりのマルウェアをサービスとして登録

被害者が疑惑を抱かないようにするために、CSPYダウンロードは既知のUACバイパス手法を利用します。これは、SilentCleanupタスクを使用して、昇格した権限でバイナリを実行するものです。

schtasksユーティリティを使用してUACを無効化

エクスプロイテーションプロセスの一環として、上記の値が%windir%変数の配下にあるレジストリに書き込まれ、それは実行後に削除されます。その後、Appx.exeは再び移動され、今度は%programdata%\Microsoft\Windowsへと移動され、サービスとして登録されます。

最後に、CSpyは自己削除のメソッドを実行します。

結論

本レポートにおいて、我々は、2012年から北朝鮮政権のために活動している悪名高い活動グループであるKimsukyが使用している新しいツールセットのインフラストラクチャを明らかにしました。

この新しいインフラストラクチャをパターン分析と組み合わせて精査した結果、サイバーリーズンのNocturnusチームは、最近のスパイ活動に関与している可能性が高いモジュール型マルウェアである「KGHスパイウェアスイート」および「CSPYダウンローダー」を発見しました(これらはどちらも過去に文書化されたことがなかったものです)。

また、本レポートは、古いKimsukyのマルウェアおよびサーバーと、新たに発見されたマルウェアおよびインフラストラクチャとの間に、ある種の興味深い重複があることを示しています。

さらに、本レポートは、新しいマルウェアのサンプルと古い既知のKimsukyマルウェアおよびTTPとの間に、いくつかの振る舞いに基づく類似やコードの類似があることを明らかにしています。

本レポート全体を通じて、脅威アクターが各種のアンチフォレンジックおよびアンチアナリシス手法を採用することで、被害者に気付かれない状態を維持するために努力を重ねていることが見て取れます。

これには、マルウェアサンプルの作成/コンパイルのタイムスタンプを2016年に偽造すること(バックデート)、コードの難読化、アンチVM、アンチデバッグ手法などが含まれます。

また、本稿執筆時点で、本レポートで紹介したサンプルの中に、いまだにいかなるAVベンダーによっても検出されていないものがあります。

この一連の攻撃の被害者の身元はまだ明らかになっていませんが、このインフラストラクチャが人権侵害を扱う組織を標的にしていたことを示唆する手がかりがあります。

ただし、本稿執筆時点では、サイバーリーズンがこのことを高い確実性をもって判断できるほどの情報は存在していません。いずれにしても、広範囲に及ぶ業界、組織、および個人が、このインフラストラクチャを利用しているKimsukyによって標的にされた可能性があります。

MITRE ATT&CKによる分類

偵察(Reconnaissance)

・被害者ホスト情報の収集

・被害者ネットワーク情報の収集

初期アクセス(Initial Access)

・フィッシング

実行(Execution)

・コマンドおよびスクリプティングインターフェイス

・ユーザー実行

パーシステンス(Persistence)

・レジストリ実行キー

・ログインスクリプト(Windows)

・Windowsサービス

防御回避(Defense Evasion)

・マスカレーディング

・ユーザーアカウント制御(UAC)を迂回

・タイムスタンプ

・ソフトウェアのパッキング

クレデンシャルアクセスCredential Access

・Webブラウザに含まれているクレデンシャル

・キーロギング

・Webセッションクッキーを盗む

検出(Discovery)

・ファイルとディレクトリの検出

・システム情報の検出

・システムネットワーク構成の検出

・仮想化/サンドボックスのすり抜け

収集(Collection)

・キーロギング

流出(Exfiltration)

・C2チャネル経由での流出

IoC(Indicators of Compromise:痕跡情報)

URL:

http://csv.posadadesantiago[.]com/home?act=news&id=[Machine_name]

http://csv.posadadesantiago[.]com/home?id=[Machine_name]&act=upf&ver=x64

http://csv.posadadesantiago[.]com/home?id=[Machine_name]&act=tre&ver=x64

http://csv.posadadesantiago[.]com/home?id=[Machine_name]&act=wbi&ver=x64

http://csv.posadadesantiago[.]com/home?id=[Machine_name]&act=cmd&ver=x64

http://csv.posadadesantiago[.]com/home?id=[Machine_name]&act=pws&ver=x64

http://csv.posadadesantiago[.]com/home?id=[Machine_name]&act=sbk&ver=x64

http://csv.posadadesantiago[.]com/home/up.php?id=[Machine_name]

http://myaccounts.posadadesantiago[.]com/test/Update.php?wShell=201

http://wave.posadadesantiago[.]com/home/dwn.php?van=10860

http://wave.posadadesantiago[.]com/home/dwn.php?van=101

http://wave.posadadesantiago[.]com/home/dwn.php?van=102

ドメイン:

csv.posadadesantiago[.]com

wave.posadadesantiago[.]com

myaccounts.posadadesantiago[.]com

www.eventosatitlan[.]com

IPアドレス:

173.205.125.124

悪意あるドキュメント:

97d4898c4e70335f0adbbace34593236cb84e849592e5971a797554d3605d323

d88c5695ccd83dce6729b84c8c43e8a804938a7ab7cfeccaa0699d6b1f81c95c

7af3930958f84e0b64f8297d1a556aab359bb65691208dc88ea4fc9698250c43

252d1b7a379f97fddd691880c1cf93eaeb2a5e5572e92a25240b75953c88736c

KGHスパイウェアスイート:

Bcf4113ec8e888163f1197a1dd9430a0df46b07bc21aba9c9a1494d2d07a2ba9

af13b16416760782ec81d587736cb4c9b2e7099afc10cb764eeb4c922ee8802f

E4d28fd7e0fc63429fc199c1b683340f725f0bf9834345174ff0b6a3c0b1f60e

66fc8b03bc0ab95928673e0ae7f06f34f17537caf159e178a452c2c56ba6dda7

f989d13f7d0801b32735fee018e816f3a2783a47cff0b13d70ce2f1cbc754fb9

Fa282932f1e65235dc6b7dba2b397a155a6abed9f7bd54afbc9b636d2f698b4b

65fe4cd6deed85c3e39b9c1bb7c403d0e69565c85f7cd2b612ade6968db3a85c

CSPYダウンローダー:

7158099406d99db82b7dc9f6418c1189ee472ce3c25a3612a5ec5672ee282dc0

e9ea5d4e96211a28fe97ecb21b7372311a6fa87ce23db4dd118dc204820e011c

ホワイトペーパー「MITRE ATT&CKを使用してクローズドループ式のセキュリティプロセスを作成する5つの段階」

このホワイトペーパーでは、MITER ATT&CKを使用してクローズドループの戦術的なセキュリティ対策を実施するために参考にすべき、重要な5つの段階について説明します。

https://www.cybereason.co.jp/product-documents/white-paper/3259/