- 2021/08/24

- サイバー攻撃

DeadRinger:大手通信事業者を標的とする中国の脅威アクターの正体を暴く(後編)

Post by : Cybereason Nocturnus

この記事は前編後編の2分割構成の内容の後編部分となっており

前編をまだご覧になっていない方には、先に前編をご覧になることをおすすめします。

DeadRinger:大手通信事業者を標的とする中国の脅威アクターの正体を暴く(前編)

クラスターC:OWA バックドアのアクティビティ(ミニクラスター)

今回の調査において、我々は3つ目のクラスターを発見しました。このクラスターは実際にはミニクラスターであり、主にカスタムOWA(Outlook Web Access)バックドアの複数インスタンスを展開することが特徴です。このバックドアは、Microsoft OWAサービスにログインしているユーザーのクレデンシャルを収集するために使用された結果、攻撃者に環境へのステルスアクセスを提供していました。

利用可能なフォレンジック上の証拠によると、このバックドアの使用を示す初期の兆候は2017年から始まっています。このバックドアの展開は2021年まで続いており、真の高度標的型脅威(APT)の特徴を備えています。2017年から2020年にかけては、このバックドアのインスタンスはわずかな件数しか観測されていませんでした。しかし、2021年3月には、攻撃者は短期間に、20台以上のマシンにこのバックドアをインストールしました。この興味深い件数の増加は、攻撃者が緩和策によりアクセス権を失った結果、アクセス権を再確立する必要があったという事実により説明できるかもしれません。あるいは、このバックドアのインスタンス件数の増加は、新たに発見されたMicrosoft Exchange Serverの脆弱性に関するパッチをMicrosoft社がリリースしたことで、パッチが適用されていないMicrosoft Exchangeサーバーに対する攻撃が急増したことと関連している可能性もあります。

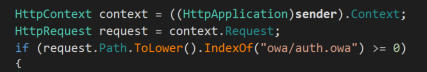

このバックドアのコードを解析したところ、“Dllshellexc2007”および“Dllshellexc2010”と呼ばれるバックドアとの間に、かなりの類似性が見られました。これらのバックドアは、TrendMicro社が同社のOperation Iron Tigerレポートで明らかにしたものであり、Group-3390(一部のベンダーではAPT27、Emissary Pandaと呼んでいます)が作成したものとされています。Iron Tigerレポートによると、このバックドアは、China Chopper WebShellと互換性があり、統合可能であるとのことです。

しかし、このバックドアのアクティビティは、他のクラスターと直接結びつけることができなかったため、我々はそれを独立したクラスターとして維持することにしました。ただし、このバックドアが、クラスターAおよびクラスターBと同じ被害者に関して、同じ時間帯に、場合によっては同じエンドポイント上で展開されていることが観測された例もいくつかあります。

このような重なりや、このOWAバックドアとChina Chopper WebShellとの互換性が以前から文書化されていたことを考えると、クラスターCはクラスターAとして定義されているアクティビティと何らかの関連がある可能性もあります。しかし、我々の調査では、これら2つのクラスター間における直接的な「つながり」は観測されませんでした。

カスタムOWAバックドア:コア機能

展開されたカスタム.NETバックドアは、“Microsoft.Exchange.Clients.Event.dll”という名前で、Microsoft ExchangeサーバーまたはInternet Information Services(IIS)サーバーのいずれかにインストールされます。このバックドアの主な目的は、OWAサービスで認証を行ったあらゆるユーザーのクレデンシャルを収集することです。さらに、このバックドアにはWebShellに似た機能も含まれており、攻撃者はこれを使うことで、任意のコマンドの実行、データの流出、追加のツールの導入などが行えます。

.NETバイナリ自体は、コード保護およびソフトウェアライセンスシステムである.NET Reactorにより難読化されます。このような難読化ソフトウェアはしばしば、マルウェアの作者により、自らが作成したマルウェアの解析を妨げるために使用されます。このバックドアは、URIに“owa/auth.owa”を含むリクエスト(OWAのデフォルトのログインURI)を傍受することにより、ログインクレデンシャルを盗み出します。

▲バックドアはHTTPリクエストのURIをチェックする

このバックドアは、HTTPリクエストに含まれている次のような情報をログに記録します。

• 接続日時

• リモートIPアドレス

• ログインに使用されたユーザー名とパスワード

• ユーザーエージェント

窃取したデータを保護するために、このバックドアは収集した情報の各バイトを値「183」でXORし、その結果をBase64エンコードした上で、%temp%ディレクトリ内にある「~ex.dat」というファイルに保存します。攻撃者が特別に細工したセッションIDでサーバーに接続すると、攻撃者のhttpリクエストが構文解析された結果、下記のような各種のコマンドが実行されます。

• 追加ファイルのダウンロード

• ファイルのアップロード(データ流出のため)

• ファイルの削除

• CMDシェルを通じて任意のコマンドを実行

Iron Tiger OWAバックドアとの類似点

本セクションで取り上げた“Microsoft.Exchange.Clients.Event.dll”バックドアは、“Microsoft.Exchange.Clients.Auth.dll”という名前のモジュールと、コードおよび機能の両方で類似しています。このモジュールは、Steven Adair氏によるプレゼンテーションおよびTrendMicro社によるオペレーション“Iron Tiger”に関する論文に記載されています。これらは、

“Dllshellexc2007”および“Dllshellexc2010”と名付けられた洗練されたカスタム.NETバックドアについても説明しています。

▲2つのモジュール間で共有される類似コードの例

また、両モジュールで作成される認証情報ログファイルは、その構造や収集するデータが非常によく似ています。

• Iron Tigerバックドア – “Microsoft.Exchange.Clients.Auth.dll”の復号化されたログファイル(“Dllshellexc2007”および“Dllshellexc2010”バックドア):

| 239073 3/2/2015 10:22:09 AM x.x.x.x <account name> <password> Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/40.0.2214.93 Safari/537.36 |

• Cluster C OWAバックドア – “Microsoft.Exchange.Clients.Event.dll”の復号化されたログファイル:

| 1/1/2021 5:32:22 PM x.x.x.x <account name> <password> Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/87.0.4280.88 Safari/537.36 Edg/87.0.664.66 |

中国の脅威アクターとのさらなるつながり

さまざまなクラスターを分析しているうちに、我々は、既知の中国の脅威アクターとの間に興味深いつながりや類似性があることに気付きました。より広いコンテキストを提供するために、我々は自分たちの観察結果を共有することにしました。これにより、他の研究者が我々の発見の妥当性について独自の結論を出すことができると期待しています。

WINNTIのツールおよびインフラとのつながり

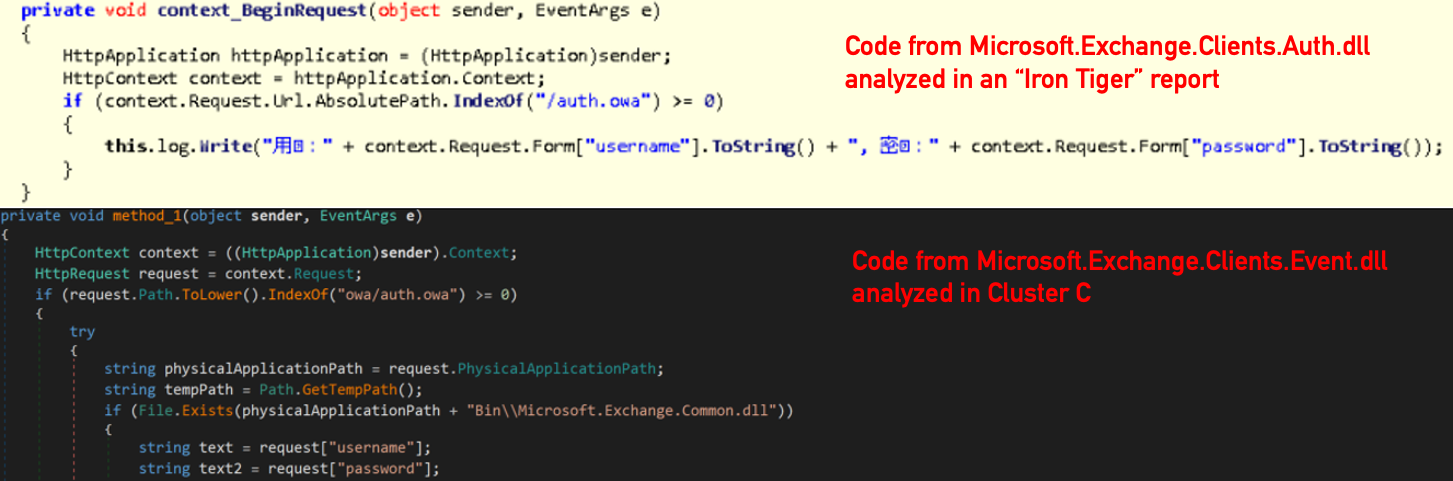

Naikon APTのNebulaeバックドアとWinntiのShadowPadインフラ間のつながり

Nebulaeバックドアのサンプル(攻撃とは無関係である可能性が高いもの)を調査したところ、我々は、このバックドアによってコンタクトされたドメインの1つがtareyice.jkub[.]comであることに気付きました。このドメインは、Winntiグループのアクティビティや他の脅威グループとの関係について書かれた詳細なレポートでも言及されているものです。また、同レポートでは、Winntiが電気通信会社を攻撃することで知られていることにも言及しています。このレポートによると、今回はWinntiに起因するShadowPadのサンプルと、Naikonに起因するとされるNebulaeバックドアの間で、Winntiがそのインフラを共有していることを示す新たな証拠が見受けられます。

▲NebulaeとShadowPadの相互インフラ

過去のWinnti関連の攻撃におけるPcShareバックドアの使用

WinntiのShadowpadバックドアに対するもう1つの「つながり」としては、カスタマイズされたPcShareバックドアの利用を経由していることが考えられます。これは、本レポートで紹介されているクラスターAの複数のエンドポイントで検出されています。2020年10月、Dr. Webは、WinntiのShadowpadバックドアを利用した、カザフスタンとキルギスにおける標的型攻撃の詳細に関するレポートを発表しました。その同じレポートでは、Shadowpadのペイロードと一緒に展開された“BackDoor.Farfli.125”と名付けられたバックドアについても言及しています。我々は、“BackDoor.Farfli.125”バックドアを分析した結果、このバックドアはオープンソースのPcShareバックドアのバリアントであると結論付けました。

トレードクラフトの観点から興味深い点としては、前述したDr.Webのレポートに登場する攻撃者も、当社のレポートのクラスターAに示されているように、正規のNVIDIA製品になりすましたローダーの利用を選択していることが挙げられます。

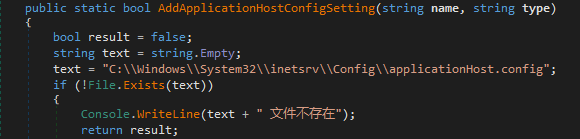

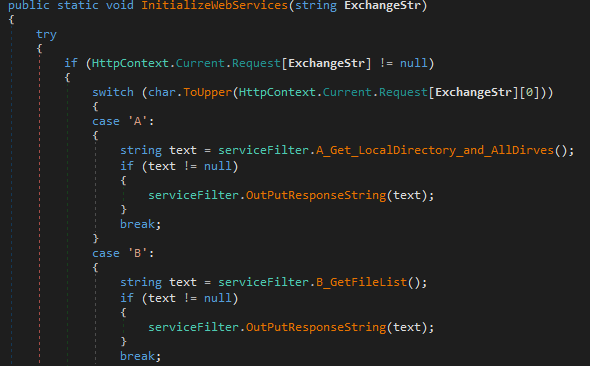

APT41とSoft Cellの間につながりがある可能性

Soft Cellが使用したツールが示唆するPDBパス(その一部はMarkus Neis氏によっても観測されています)に注目する中で、我々は、APT41(一部のベンダーはWinntiとして追跡しています)が作成したChipShotという名前の別のマルウェアとコードが類似しているバイナリを発見しました。ChipShotは、修正されたChina Chopper WebShellをドロップする.NETバイナリであり、当該ファイルのリソースセクションに見られます。

我々が注目したPDBパスの例は次の通りです。

• E:\vs_proj\DeployFilter_NET2.0\DeployFilter\obj\Release\DeployFilter.pdb – ChipShot Dropper

• E:\vs_proj\serviceFilter_NET2.0\serviceFilter\obj\Release\serviceFilter.pdb – Modified China Chopper Webshell

なお、注目すべきは、APT41は過去にも通信事業者を標的としたことが報告されていること、そして2019年に実施された前回のSoft Cellキャンペーンとつながりがあることが示唆されていることです。また、同グループはNVIDIA社の製品(nvSmartEx.exe)をDLLサイドローディングに関して悪用していることが報告されています。これはクラスターAで悪用された製品と同じものです。

▲ChipShot Dropperのコードスニペット:IISのapplicationHost.configファイルを編集

▲変更されたChina Chopper WebShellに含まれているコードスニペット

Tropic TrooperとSoft Cellの間につながりがある可能性

過去に我々のレポートで紹介したように、分析されたPcShareペイロードの1つは、2019年にBlackBerry社によるレポートで言及されたハッシュ値と同じものを持っていました。どちらのケースでも、攻撃者は、まったく同じDLL検索順序のハイジャック手法を、偽のNVIDIA製品と組み合わせて使用していました。

フォレンジック上の証拠に加えて、攻撃が行われた地理的な場所や攻撃のスケジュールも、BlackBerry社のレポートと今回のレポートの間に強い結び付きがあることを示しています。BlackBerry社は、今回の攻撃の背後にいる脅威アクターをTropic Trooperであると仮定していましたが、同社のレポートにあるように、同社は、そのような帰属を高い確度で立証することはできませんでした。

現時点で、我々は、これらの2つの侵入行為は、同じコードにアクセスし同じトレードクラフトを利用した、同じ脅威アクターによって実行されたものであると結論できます。ただし、Tropic TrooperとSoft Cellが同一アクターであるかどうかは、我々はBlackBerryによるアトリビューションを検証できなかったため、現時点では不明なままです。

クラスターBと旧式のフィッシング攻撃の間につながりがある可能性

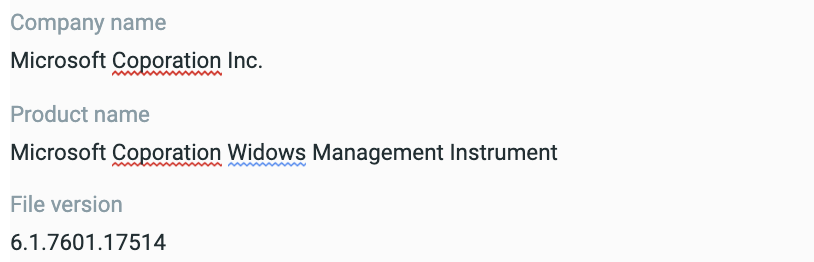

本レポートのクラスターBで言及したカスタムキーロガーは、通常とは異なるフォルダに置かれている偽のsvchost.exeプロセスにより実行されました。

• c:\program files (x86)\internet explorer\svchost.exe (SHA-1: 91b0d7fa50d993c7a35ec501ef5f3585f0003a51)

また、配置場所が通常とは異なることに加えて、このファイルのメタデータには、いくつかの誤字(”Coporation “や “Widows”など)が含まれていました。

▲偽のsvchost.exeのメタデータフィールド内で見つかった誤字

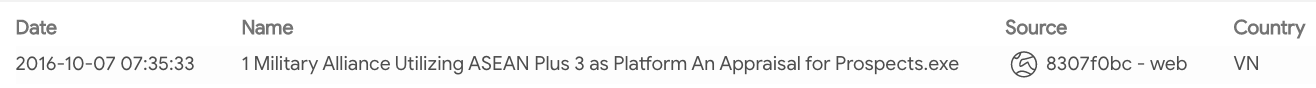

これらの特定の誤字、ファイル名、およびバージョンに注目することで、我々は、2016年10月にベトナムからVirusTotalにアップロードされたサンプルを見つけることができました。これは、“svchost.exe”と読まれているもので、同じ誤字とファイルバージョンを含んでいます。興味深いことに、出回っているサンプル名は“1 Military Alliance Utilizing ASEAN Plus 3 as Platform An Appraisal for Prospects.exe”となっています。

このサンプルを実行すると、下記の内容が%TEMP%フォルダ内へとアンパックされます。

• おとりのPDFファイル

• 正規のWindowsバイナリ wmiprvse.exeを装った未知のバックドア(SHA-1: 5572fa29e61009a626320275b36eef0d5142e3e2)

▲おとりのPDFファイル

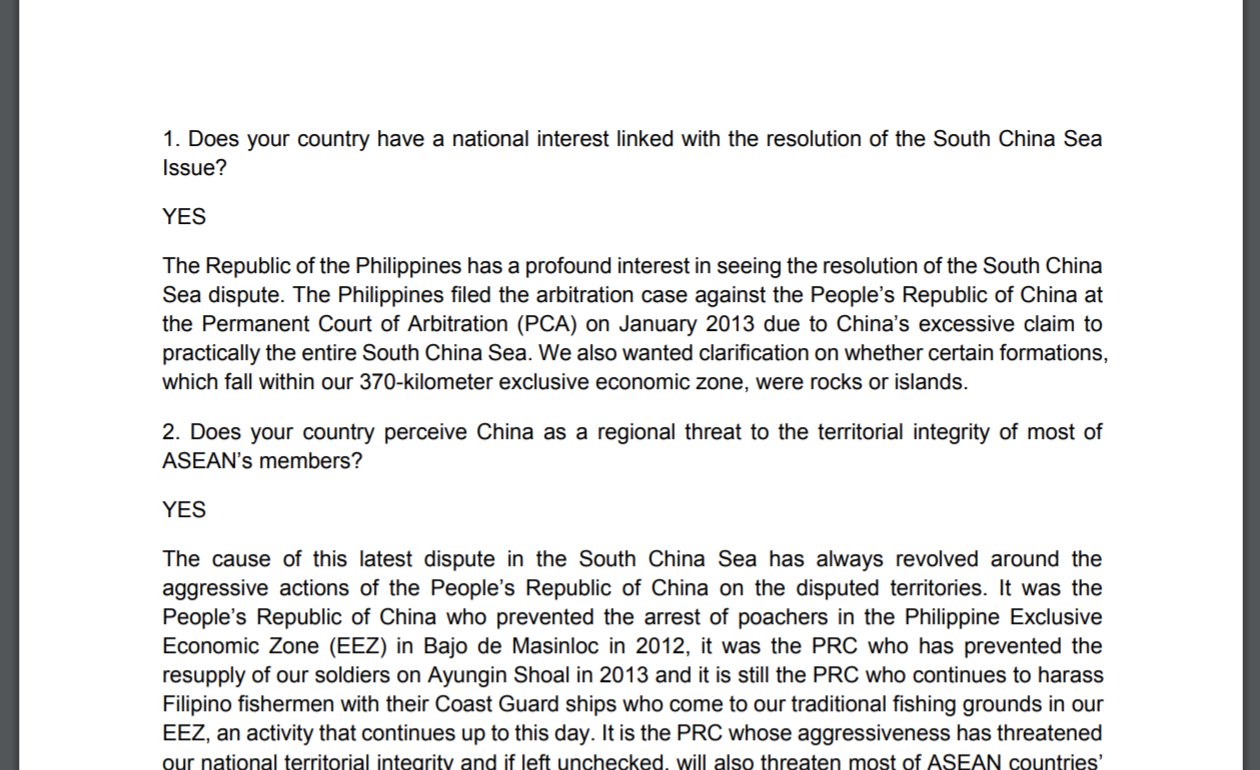

おとりのPDFファイルには、既知の地政学的な南シナ海における領有権争いに関するQ&Aが含まれており、特に中国とフィリピンの間での領有権争いについて述べられています。

これは単なる偶然かもしれませんが、全く同じ誤字、ファイル名、バージョンを持ち、しかもどちらも中国に関連している2つのサンプルが存在する確率は、やや特異であると思われます。特に、クラスターBの背後にいると思われるNaikon APTグループは、ベトナムやフィリピンを含む南シナ海の国々を攻撃したことで知られているため、我々は、これには言及する価値があると考えました。

アトリビューション

クラスターA、B、Cの攻撃者を特定

当社のプラットフォーム、インシデントレスポンス活動、マルウェア分析、脅威インテリジェンスを通じて蓄積されたすべてのデータを分析した結果、我々は、悪意あるアクティビティに関する3つの異なるクラスターを定義することができました。各クラスターは、我々の分析に従って、それぞれ独立して活動しているように見える、独自のTTPとインフラを持つものとして特徴付けられています。

• クラスターA:Soft Cellグループにより実施されたものと特定

本レポートに記載されている証拠をはじめ、内部的および公的に利用可能な情報に基づいて、サイバーリーズンでは、このクラスターで詳細に説明されている侵入行為は、Soft Cellグループが過去に行ったアクティビティと一貫性があると、高い信頼度をもって評価しています。Soft Cellが具体的にどの脅威アクターに帰属するかはまだ特定されていませんが、このグループは中国の国家利益を代表して活動していると評価されています。本レポートで示したように、Soft CellグループとAPT41/Winnti脅威アクターとの間にはいくつかの興味深いつながりがありますが、本稿執筆時点では、十分な確実性をもって両者を結びつけるだけの証拠はありません。

• クラスターB:Naikon APTグループにより実施されたものとの疑いがある

本レポートで提供された情報と、Naikon APT脅威アクターのアクティビティに関する公的に利用可能な情報に基づいて、サイバーリーズンでは、このクラスターで詳述されている侵入行為はNaikon APTグループにより行われたものであると、中程度の信頼度をもって評価しています。

• クラスターC:グループ3390に関連している可能性がある(Emissary Panda、APT27としても追跡されている)

本レポートで提供された情報に基づいて、サイバーリーズンでは、このクラスターで詳述されている侵入行為は、オペレーション“Iron Tiger”に関するレポートで詳述されている“Dllshellexc2007”および“Dllshellexc2010”バックドアのコードにアクセスした脅威アクター(TrendMicroがGroup-3390への帰属を特定したグループ)によって実行されたものであると、低~中程度の信頼度をもって評価しています。

とは言うものの、我々は、上述したクラスターに関しては、特定の興味深い重複があることを無視できません。ある特殊な例では、これら3つのクラスターのすべてが同じ環境で動作しており、場合によっては同じエンドポイント上で、かつ同じ時間帯に動作していることもありました。これが単なる偶然なのか、それともクラスター同士が何らかの形でつながっているのかは、現時点では完全には明らかとなっていません。

これらの3つのクラスターのうち、クラスターAとCは3年以上前(2017/2018年以降)から同じ環境で活動していた(一方、クラスターBは2020年第4四半期になって登場した)という事実に基づいて、我々は、クラスターAとクラスターCがつながっているという可能性に傾いています。また、クラスターCで説明されているOWAバックドアは、クラスターAで多用されていたChina Chopper WebShellと対話することが過去に証明されています。

中国の脅威アクターに対する我々の理解と過去の経験に基づいて、これらの重複を説明するような、いくつかの仮説があります。

• 1つ目の仮説は、これらのクラスターが、常に連携して活動し、かつ同じ中国の脅威アクターに報告を行っている、異なる専門知識を持つ2つ以上のチーム(初期アクセスチーム、足場、通信技術専門チームなど)を表しているというものです。

• 2つ目の仮説は、お互いの活動を認識しており、しかも連携して活動する可能性もある、異なる目的やタスクを持つ2つ以上の中国の脅威アクターが存在するというものです。し、互いの活動を認識しており、連携して活動している可能性があるというものです。

• もう1つの有力な仮説は、これらのクラスターは相互に接続されておらず、脅威アクターは協力せずに独立して活動しているか、あるいは関与している脅威アクターの1つが達成したアクセスに便乗している、というものです。

これらの3つのクラスターで一貫して明らかになっていることは、これらがいずれも、中国の国家利益を代表して活動していると思われる脅威アクターを指しているということです。また、これらの侵入行為の標的となった通信事業者がASEAN諸国内に所在していることも、驚くに値しません。ASEAN諸国の中には、中国(中華人民共和国)との間に長期にわたる紛争を抱えている国もあるからです。

CTIアトリビューションに関する注意点

脅威インテリジェンスの世界では、多くの場合、アトリビューションは厳密な科学ではなく、脅威アクターの身元を明らかにするような新しい情報が出てきた場合には、時間をかけて継続的に再評価を行う必要があります。このため、読者の皆様には、本レポートで提供された情報を活用した上で、ご自身で結論を引き出すことをお勧めします。有名なダイヤモンドモデルにヒントを得た当社のアトリビューションでは、侵入行為に関して、被害者学(場所、業種)、能力(主にツール、手法、手順)、およびインフラという3つの側面を考慮しています。

何年にもわたって行われた侵入行為を分析する場合、たとえ脅威アクターが1人であっても、多くの場合、1つのキルチェーンを別のものから分離するのは困難です。同じ環境で複数の脅威アクターが活動している可能性がある場合、この作業はさらに困難なものとなります。また、すべての攻撃を、同じ脅威アクターから発生した1つの大規模な攻撃の一部として扱いたくなることもよくありますが、この結果として、間違ったアトリビューションがもたらされる可能性があります。当社では、アトリビューションという気まぐれなタスクを間違いが起こりにくく偏りのないものにするために、明確に定義されたアトリビューションに基づいて作業するよう、他社のアナリストに推奨しています。

結論

本ブログ記事では、ASEAN諸国の通信事業者を標的とした侵入行為に関する3つのクラスターが、数年前からアクティブ状態となっていたことを明らかにしました(そのうち1つのクラスターは、2017年までさかのぼります)。我々は、これらの侵入行為の背後にある目的が、サイバースパイ活動を促進することにあったと評価しています。これは、標的となった企業とその顧客に関する機密データを流出させるために、携帯電話事業者へのアクセスを取得することを意味します。

各クラスターには、本レポートで説明した他のクラスターから自らを区別できるような、それぞれ独自の特徴があるように見えます。なお、本レポートでは、これらのクラスター間で観測された興味深い重複についても言及しています。このような重複の例としては、同じ被害者を標的にしていること、似たような時間帯に活動していること、そして場合によっては3つのクラスターのすべてが同じエンドポイントに存在していることなどが挙げられます。

我々の分析によると、クラスターAは、Soft Cellアクティビティグループにより実行されました。Soft Cellグループは、過去に複数の地域で通信事業者を攻撃したことが知られており、中国の国家利益を代表して活動していると考えられています。このクラスターによる侵入は、2018年までさかのぼり、3年以上にわたって実行されています。このクラスターの背後にいる攻撃者は、緩和策の観点から見て、優れた大きな臨機応変さと適応性を示しており、繰り返し新たな侵入経路を見つけようとします。このことは、攻撃者にとって、標的となった通信事業者からデータを取得することがいかに重要であるかを示しています。

クラスターBは2020年後半に発見されたものであり、珍しいNebulaeバックドアや、これまで文書化されていなかったEnrollLoggerキーロガーのような、異なるツールや手法を提供しています。我々は、このクラスターにおけるアクティビティは、かつて中国人民解放軍(PLA)に属していた非常に活発なサイバースパイ集団であるNaikon APTグループにより実行されたものではないかと疑っています。

クラスターCは、3つのクラスターの中で最も古く、侵入の最初の兆候は2017年にまでさかのぼります。このクラスターは、珍しいOWAバックドアを提供していました。このOWAバックドアは、過去に文書化されたことのあるバックドア(中国の国家利益を代表して活動する悪名高いサイバースパイAPTグループであるGroup-3390(APT27)が使用していたもの)との間で、コードや機能に関して顕著な類似性を示しています。

これらのクラスターが実際に相互につながっているのか、それともそれぞれ独立して活動しているのかは、本稿執筆時点では完全にはあきらかになっていません。最後に我々は、これらの重複を説明するためのいくつかの仮説を提示しました。時間の経過とともに、この難問を解明するために役立つ情報が、当社および他社の研究者に提供されるようになることを期待します。

MITRE ATT&CKによる分類(クラスターA:Soft Cellアクティビティ)

偵察

・被害者ホスト情報の収集

・アクティブスキャン

・被害者ネットワーク情報の収集

初期アクセス

・公開アプリケーションの悪用

実行

・コマンドラインインターフェイス

・WMI(Windows Management Instrumentation)

・PowerShell

パーシステンス

・WebShell

・アカウントの作成

・スケジュールされたタスク

防御回避

・ハイジャック実行フロー

・ツールからインジケーターを削除

・ファイルや情報の難読化

・マスカレーディング

・ホスト上でのインジケーターの削除:タイムスタンプ

ラテラルムーブメント

・Windows管理共有

・ハッシュを渡す

・リモートファイルコピー

クレデンシャルへのアクセス

・クレデンシャルのダンプ

・Credentials from Password Stores

検出

・システムネットワーク構成の検出

・リモートシステムの検出

・アカウントの検出

・パーミッショングループの検出

流出

・圧縮されたデータ

・C&Cチャネル経由での流出

MITRE ATT&CKによる分類(クラスターB:疑わしいNaikon APTアクティビティ)

偵察

・被害者ホスト情報の収集

・アクティブスキャン

・被害者ネットワーク情報の収集

実行

・コマンドラインインターフェイス

・WMI(Windows Management Instrumentation)

・システムサービス

パーシステンス

・Windowsサービス

権限昇格

・有効なアカウント

防御回避

・DLLサイドローディング

・ツールからインジケーターを削除

・マスカレーディング

ラテラルムーブメント

・SMB/Windows管理共有

・ラテラルツールトランスファー

クレデンシャルへのアクセス

・キーロギング

・クレデンシャルのダンプ

検出C&C

・システムネットワーク構成の検出

・リモートシステムの検出

・アカウントの検出

・パーミッショングループの検出

(Command and Control)

・チャネルの暗号化

MITRE ATT&CKによる分類(クラスターC:カスタムOWAバックドア)

実行

・コマンドラインインターフェイス

パーシステンス

・WebShell

防御回避

・マスカレーディング

・ファイルや情報の難読化解除/復号化

クレデンシャルへのアクセス

・ネットワークスニッフィング

検出

・アカウントの検出

・リモートシステムの検出

C&C(Command and Control)

・Webプロトコル

流出

・C2チャネル経由での流出

エンドポイントセキュリティ選定ガイド

次世代型のエンドポイントセキュリティの役割と必要性を明らかにし、EPP、EDR、MDRを導入する際の押さえておくべき選定ポイントをまとめた上で、国内シェアNo.1を誇るサイバーリーズンの製品・サービスの特長をご紹介しています。

複雑化するサイバー攻撃への対策として、これから次世代型のエンドポイントセキュリティ強化に取り組む方も、すでに取り組んでいる方も、本資料を参考に、さらなるセキュリティ強化に取り組むことをお勧めいたします。https://www.cybereason.co.jp/product-documents/brochure/6189/