- 2022/01/26

- サイバー攻撃

2021年のサイバーセキュリティ事情をあらためて振り返る

Post by : Cybereason Japan Marketing Team

手口がさらに高度化・巧妙化するランサムウェア攻撃

2021年11月24日、12月1日、12月8日の3日間に渡り、サイバーリーズン・ジャパン主催のオンラインセミナー「Cybereason Security Leaders Conference 2021 秋」が開催されました。1日目に登壇したサイバーリーズン・ジャパン プロダクトマーケティングマネージャー 菊川悠一によるセッション「私たちが2021年に目撃したサイバー攻撃の実例と2022年の脅威予測」では、弊社が2021年に観測したさまざまなセキュリティインシデント、特にランサムウェアとサプライチェーン攻撃について解説を行うとともに、2022年以降の傾向と対策について提言を行いました。

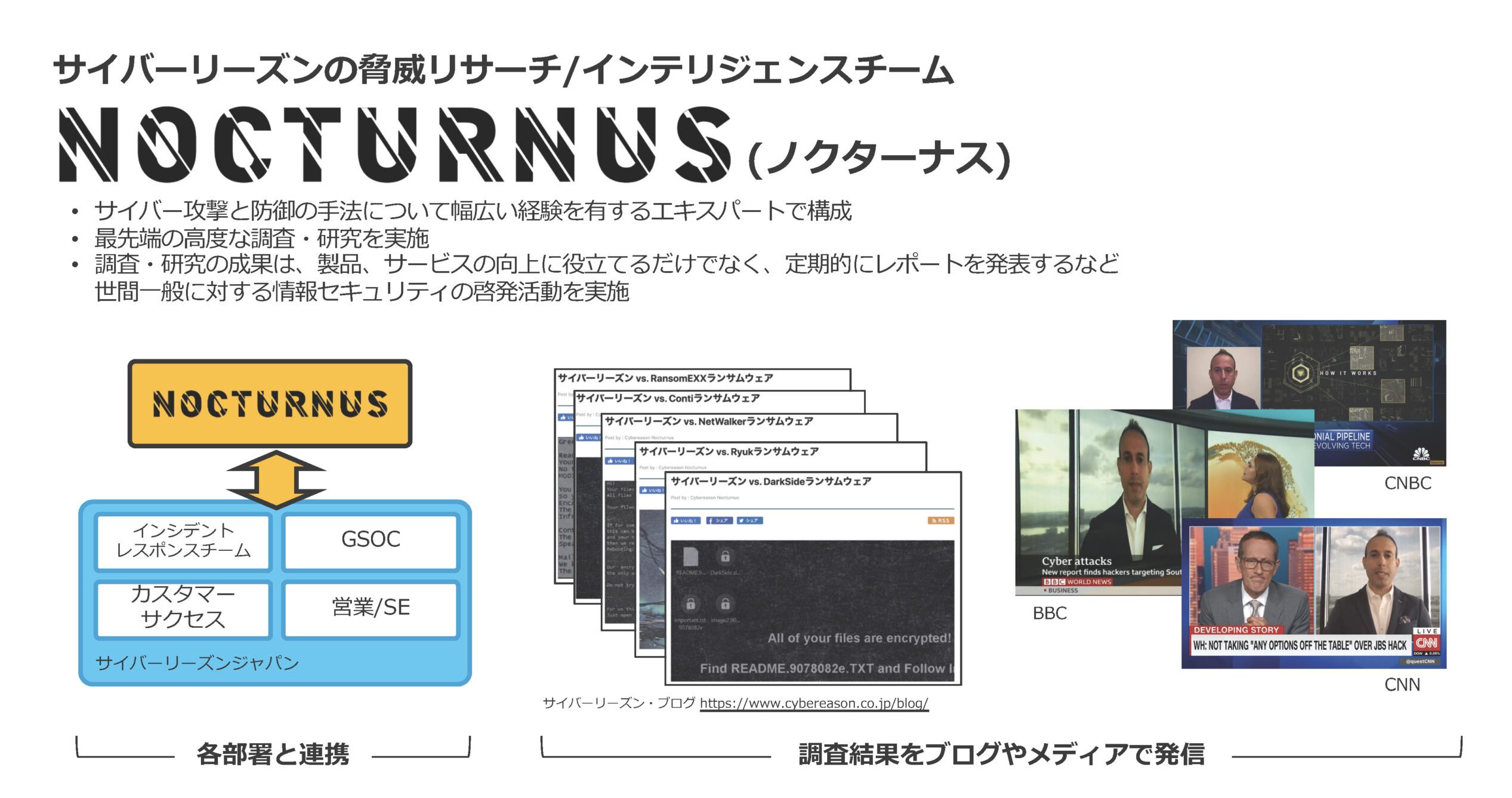

弊社には、サイバー攻撃と防御の手法について幅広い経験を有するエキスパートで構成される「NOCTURNUS(ノクターナス)」と呼ばれるインテリジェンスチームがあり、日夜最先端のセキュリティ脅威の調査や分析に当たっています。このノクターナスと弊社のインシデント対応チームが2021年に扱ったセキュリティインシデントのうち、最も目立ったものはやはりランサムウェアでした。

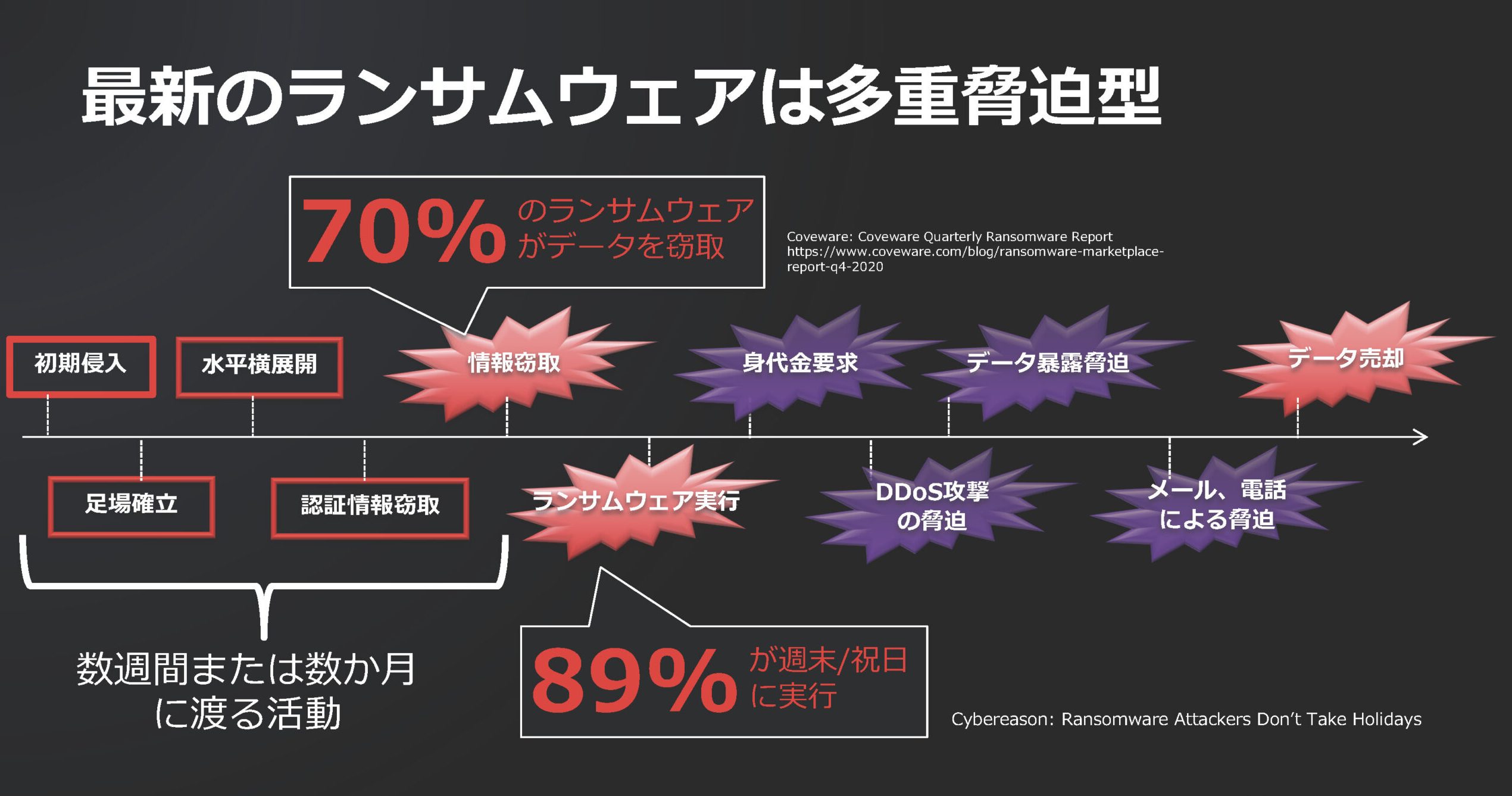

ランサムウェア自体はかなり以前から存在するものですが、2021年には攻撃側の分業化やフランチャイズ化が進み、データを暗号化するだけでなく重要データを窃取して、その公開や売却をちらつかせて金銭を脅し取ろうとする「二重脅迫型」「多重脅迫型」の手口が急増しました。

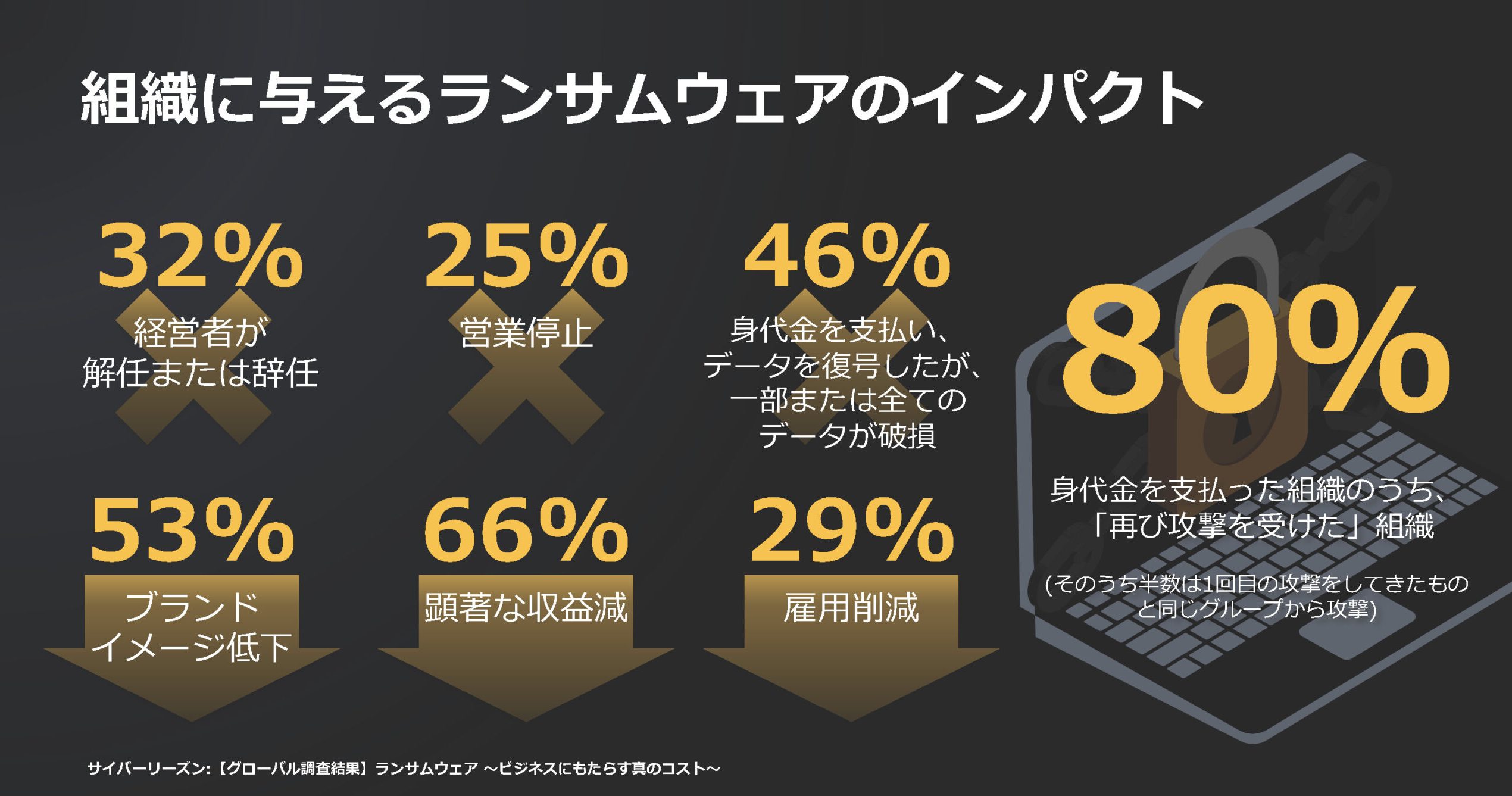

こうした攻撃が猛威を振るった結果、米国Cybereason Incで行ったアンケート調査ではランサムウェア攻撃を受けた企業のうち32%が経営者の解任・辞任を余儀なくされ、66%が収益を大きく落としたと答えています。また身代金を払ったにもかかわらず、80%の企業が「再び攻撃を受けた」と回答しています。

さらに、89%の企業が「休日に攻撃を受けた」と回答しているのも興味深い点です。この傾向について菊川は、「週末や休日に攻撃を受けると企業側の対応はどうしても後手に回ってしまうため、攻撃側が有利な状況を作ることができます。そのため、休日や連休直前のタイミングを狙った攻撃が増えているものと思われます」と考察します。

サプライチェーン攻撃とランサムウェアを組み合わせた手口も

一方、標的の企業・組織に直接攻撃を仕掛けるのではなく、その取引先やグループ企業、海外拠点などにまず侵入して、そこを足掛かりにして攻撃を仕掛けるサプライチェーン攻撃も2021年を通じて大きな進化を遂げました。

「近年では標的の企業がシステムの運用や監視を依頼するサービスプロバイダやマネージドサービス業者に対してまずは侵入し、そこを足掛かりにして攻撃を実行する手口も出てきました。例えば、米国のIT管理ソフトウェアベンダーKaseya社が侵入を受けた事例では、同社のリモート監視・管理サービスを利用する顧客約1500社がランサムウェア攻撃を受けたとされています」(菊川)

このKaseya社の事例は、ランサムウェアとサプライチェーン攻撃を組み合わせた初めての事例と言われていますが、今後はこのように複数の攻撃を組み合わせたランサムウェアの手口がさらに増えて来るものと予想されます。

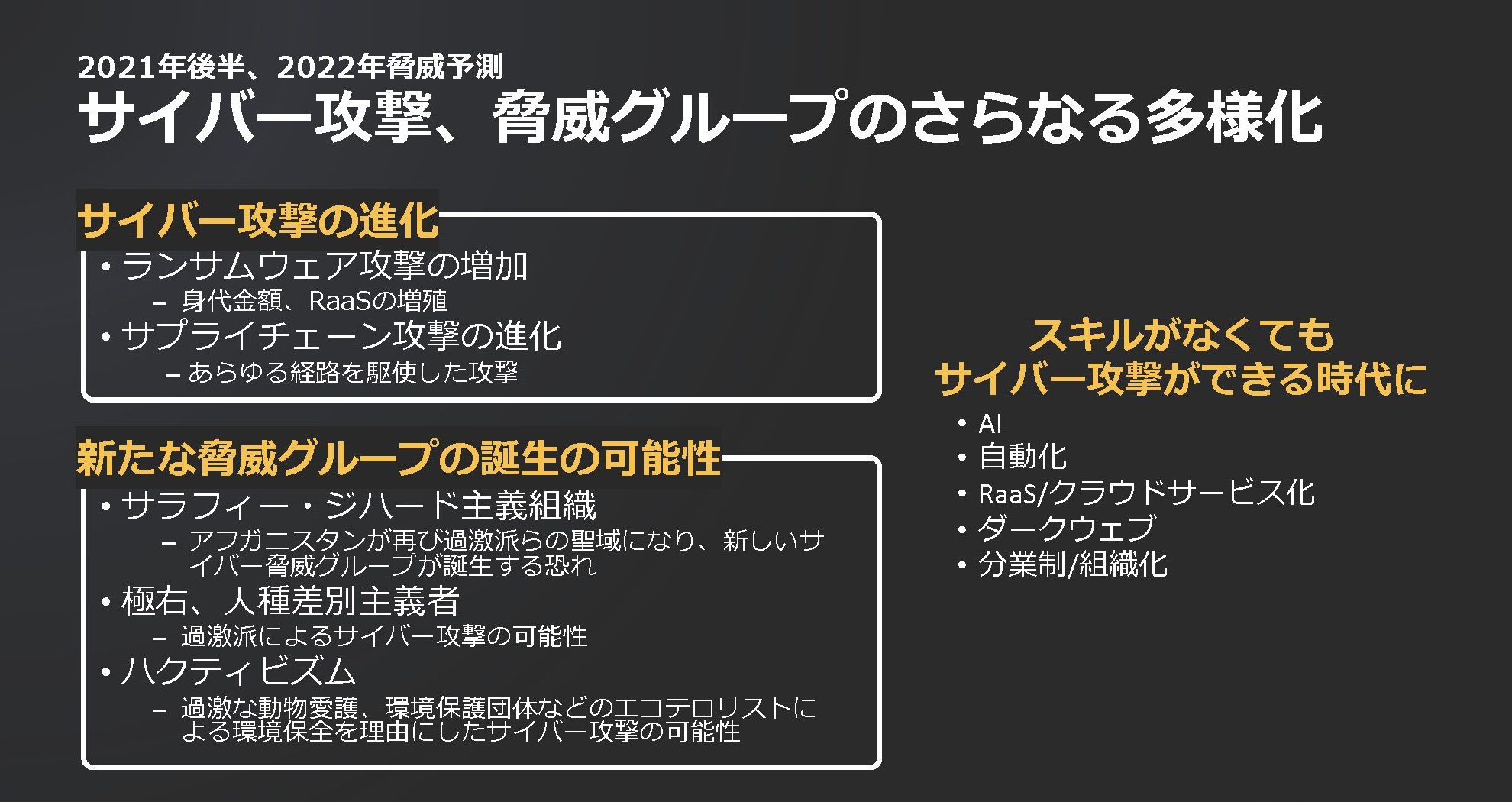

さらに2022年以降は、新たな脅威グループが誕生する可能性があると弊社では予測しています。具体的には、イスラム過激主義や極右・人種差別主義者のグループによるサイバー攻撃、さらには過激な動物愛護、環境保護団体などのエコテロリストによる環境保全を理由にした攻撃などが増える可能性があります。

こうした新たなプレイヤーによる攻撃が増えるであろう背景には、AI技術のサイバー攻撃への応用やRaaS(Ransomware as a Service)の普及などにより、高度なスキルがなくともサイバー攻撃を手軽に実行できる環境が整いつつあるという事情もあるようです。

侵入を想定した内部対策は「もぐら叩き式」から「芋づる式」へ

こうした状況を踏まえ、企業や組織はこれからどのような方針の下にサイバーセキュリティ対策を考えていくべきなのでしょうか。今回紹介したランサムウェアやサプライチェーン攻撃をはじめ、近年のサイバー攻撃の手口は極めて高度化・巧妙化しており、防御側がどれだけ強固な対策を講じてもすぐにそれをすり抜ける方策が考案されます。

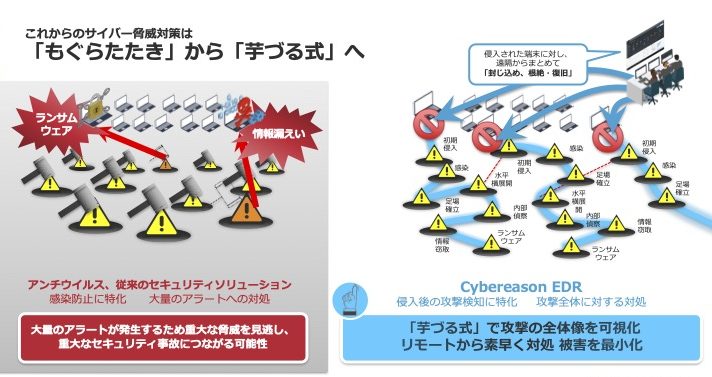

この攻撃側と防御側の「いたちごっこ」が終わる気配はなく、よってサイバー攻撃の侵入を100%確実に防ぐ手段は今のところ存在しません。従って、万が一侵入を許してしまった事態を想定し、内部に潜むマルウェアの活動をいち早く検知して脅威を除去する「事後対策」にもこれまで以上に力を入れていく必要があるでしょう。そしてその際には、従来の「もぐら叩き式」から「芋づる式」へと発想を転換する必要があると菊川は指摘します。

「アラートが発生するたびに局所的に対処する従来のやり方では、攻撃やその影響範囲の全体像をなかなかつかめません。そうではなく、複数のアラート同士の関連性をリアルタイムに分析し、攻撃の全体像を芋づる式で可視化できる仕組みを導入することで被害が拡大する前に素早く対処できるようになります」

こうした目的に適う製品・サービスとして、弊社が提供するEDR製品「Cybereason EDR」や、弊社製品のお客様向けに提供しているMDRサービス「Cybereason MDR」を挙げることができます。この2つを組み合わせて導入すれば、今回紹介したような最新の手口を使ったランサムウェアがたとえ侵入したとしても、攻撃発生前に検知・排除することができます。

これらの製品・サービスは、海外はもとより、日本国内でも幅広い実績を持っており、特にCybereason EDRは国内EDR市場占有率No.1を誇るベストセラー製品です。今後もますます進化を続けていくであろうサイバー攻撃の脅威に対抗していくためには、このような製品・サービスの導入をぜひお勧めします。

エンドポイントセキュリティ選定ガイド

次世代型のエンドポイントセキュリティの役割と必要性を明らかにし、EPP、EDR、MDRを導入する際の押さえておくべき選定ポイントをまとめた上で、国内シェアNo.1を誇るサイバーリーズンの製品・サービスの特長をご紹介しています。

複雑化するサイバー攻撃への対策として、これから次世代型のエンドポイントセキュリティ強化に取り組む方も、すでに取り組んでいる方も、本資料を参考に、さらなるセキュリティ強化に取り組むことをお勧めいたします。

https://www.cybereason.co.jp/product-documents/brochure/6189/