- 2022/07/13

- サイバー攻撃

ウクライナ情勢と連動した「多種多様なサイバー攻撃」から日本企業が得るべき教訓とは

Post by : Cybereason Japan Marketing Team

技術的な攻撃だけではないロシアのウクライナに対するサイバー攻撃

2022年5月25日から27日の3日間にわたり、サイバーリーズン・ジャパン主催のオンライセミナー「Cybereason Security Leaders Conference 2022春 トップランナーと考えるこれからのサイバーセキュリティ」が開催されました。

本イベントの初日には、株式会社サイバーディフェンス研究所 専務理事/上級分析官の名和利男氏が登壇。「ウクライナ情勢と連動した「多種多様なサイバー攻撃」から日本企業が得るべき教訓」と題した講演を行いました。

名和氏は冒頭、本講演について次のように述べました。

「ここ数年、ウクライナ、そして世界各国に対してロシアとその近隣諸国に起因するサイバー攻撃は、これまでと比較してTPP(戦術、技術、手口・手順)において大きく外れるものはほとんどありませんでした。しかしながら少し進展させ、応用されたものが確認されており、ぜひとも日本企業の皆さんに知っておいていただきたい教訓が多く得られました。この場ではその教訓を大きく分けて4つほどお伝えしていきたいと思います」

同氏は、イギリス、フランス、米国のセキュリティ会社とともにサイバー攻撃のモニタリング観察を行い、情報収集や洞察等を公的機関や企業に提供しています。今般のロシアによるウクライナ侵攻に関連するサイバー攻撃についても、同様のプロセスで観測を行い、各国のリサーチャーやアナリストとディスカッションを行っているといいます。

今回、ロシアが行ったと見られるサイバー攻撃の特徴として同氏は、「単なる技術的なサイバー攻撃というだけでなく、「情報戦」としての側面が非常に際立っていました」と指摘します。

教訓1:国家レベル、軍レベルのサイバー攻撃は民間企業では太刀打ちできない

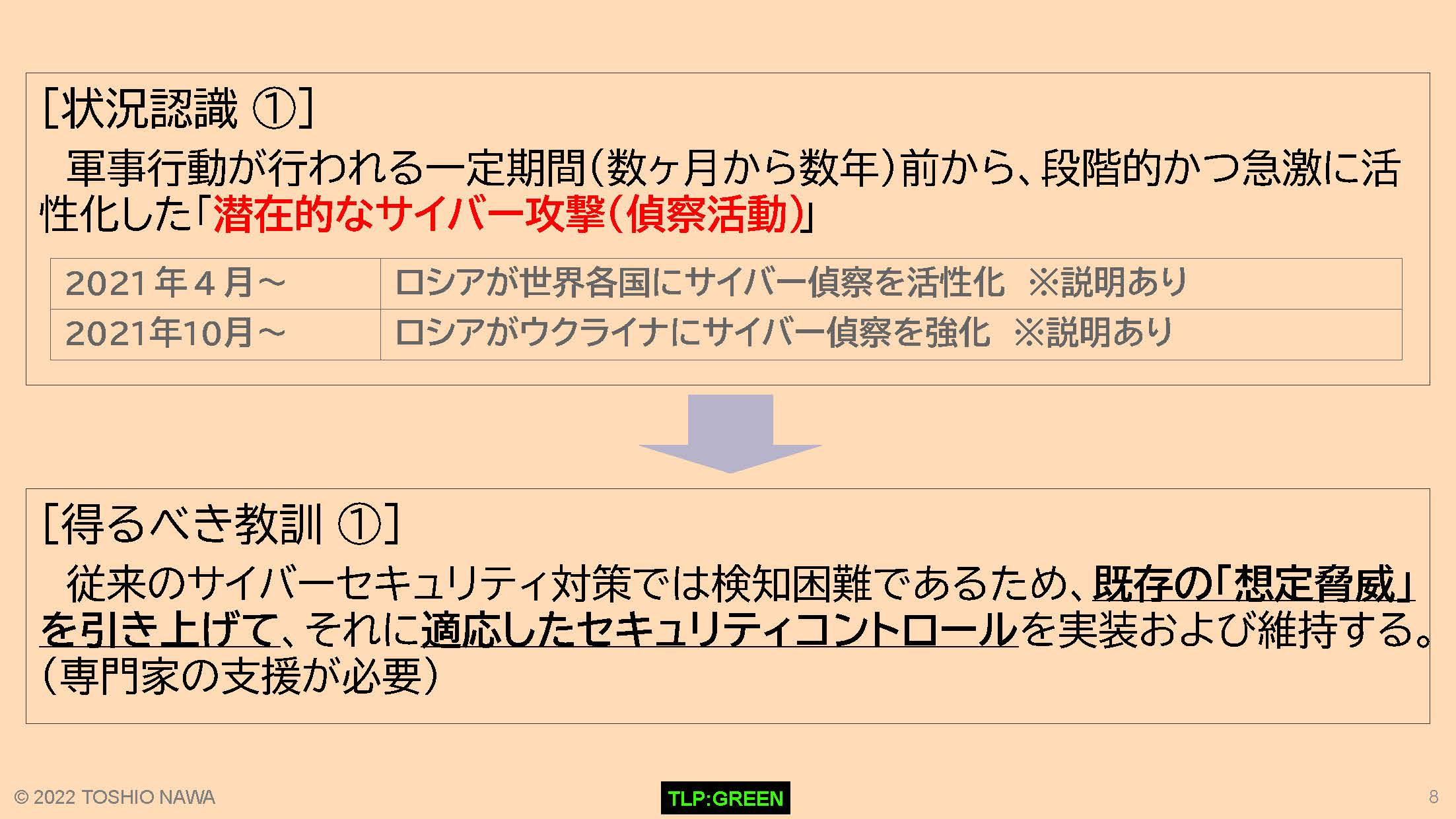

名和氏は、これまでの観測結果から、2022年2月24日のロシア軍による軍事行動に先立つ1~2年前から、ウクライナに特化する形では2021年10月頃から段階的かつ急激に活性化した「潜在的なサイバー攻撃」すなわち「サイバー偵察」が行われていたといいます。

「2021年12月に米国のセキュリティ企業が出した、非常に素晴らしい観察と分析がなされたレポートがあります。レポートによれば、2年ほど前からロシアの支援を受けたと推定されるグループが世界中の企業や政府機関を標的としたサイバー侵入を行っており、この攻撃によって窃取した情報のほとんどがロシアの利益につながるものであったと分析されています」(名和氏)

窃取された情報の一部は、他の攻撃経路を作るために使われ、さらに、被害組織の環境に侵入した後、永続的なアクセスを維持するために高度な技術を使って、検出を妨げる細工が施されていたといいます。つまり次の段階の攻撃のために情報収集と準備が行われ、かつ侵入も高度に隠蔽されたものだと指摘します。

「ロシアの支援を受けていると推定されているサイバー攻撃グループが、数年前から世界中の企業や政府機関を標的としたサイバー侵害を行っています。2020年12月に米国の連邦政府機関をはじめとした数万以上の組織に対するサイバー侵入を成功させたと言われているSolarWindsの攻撃を仕掛けたのもこのグループが関係していると見られています。

このグループの特性と能力を見ると、一流のOPSEC(オペレーションセキュリティ:作戦セキュリティ/運用セキュリティ)、つまりさまざまな情報から作戦や行動を推測されることを防ぐプロセスと、C2サーバーとのやり取りを隠蔽するだけでなく、一般的なやり取りに偽装する高度なトレードクラフトを実践しており、それが軍レベルで訓練されたものであるということがわかっています」(名和氏)

また、2021年10月に始まったウクライナに対するロシアのサイバー偵察は、2022年2月にMicrosoftがロシア連邦保安庁(FSB)の支援を受けたサイバー攻撃グループによって政府、軍、非政府組織、司法、法執行機関、非営利組織などを標的として機密情報の窃取や、持続的アクセスの維持、不正取得したアクセス情報の横展開などが仕掛けられていたと公表しています。

「このサイバー偵察では、攻撃者は25以上の独自ドメインと80以上の独自IPアドレスを使い、マルウェアとC2サーバーの通信検知を回避したり、マルウェアのスクリプトをアジャイル開発することでアンチウィルスソフトの検出を回避するなど、膨大なコストが掛かり準備も必要な、ある意味力技に近い手法を取っています。これはメジャーな攻撃方法ではありませんが、国家が関与するサイバー攻撃ではこのようなこともできてしまうと考えるのが自然なことだと思います」(名和氏)

同氏はここから得られる教訓として既存で想定している「脅威のレベル」を引き上げてそれに適応したセキュリティコントロールを実装し、維持する必要があるが、「国家レベルで行われるサイバー攻撃に対し、1民間企業が太刀打ちすることは非常に困難である」と指摘。

このような攻撃のトリガーとなるヒントを公的機関や業界団体等で共有しないと、「サイバー攻撃で打ち負かされてしまう」といいます。

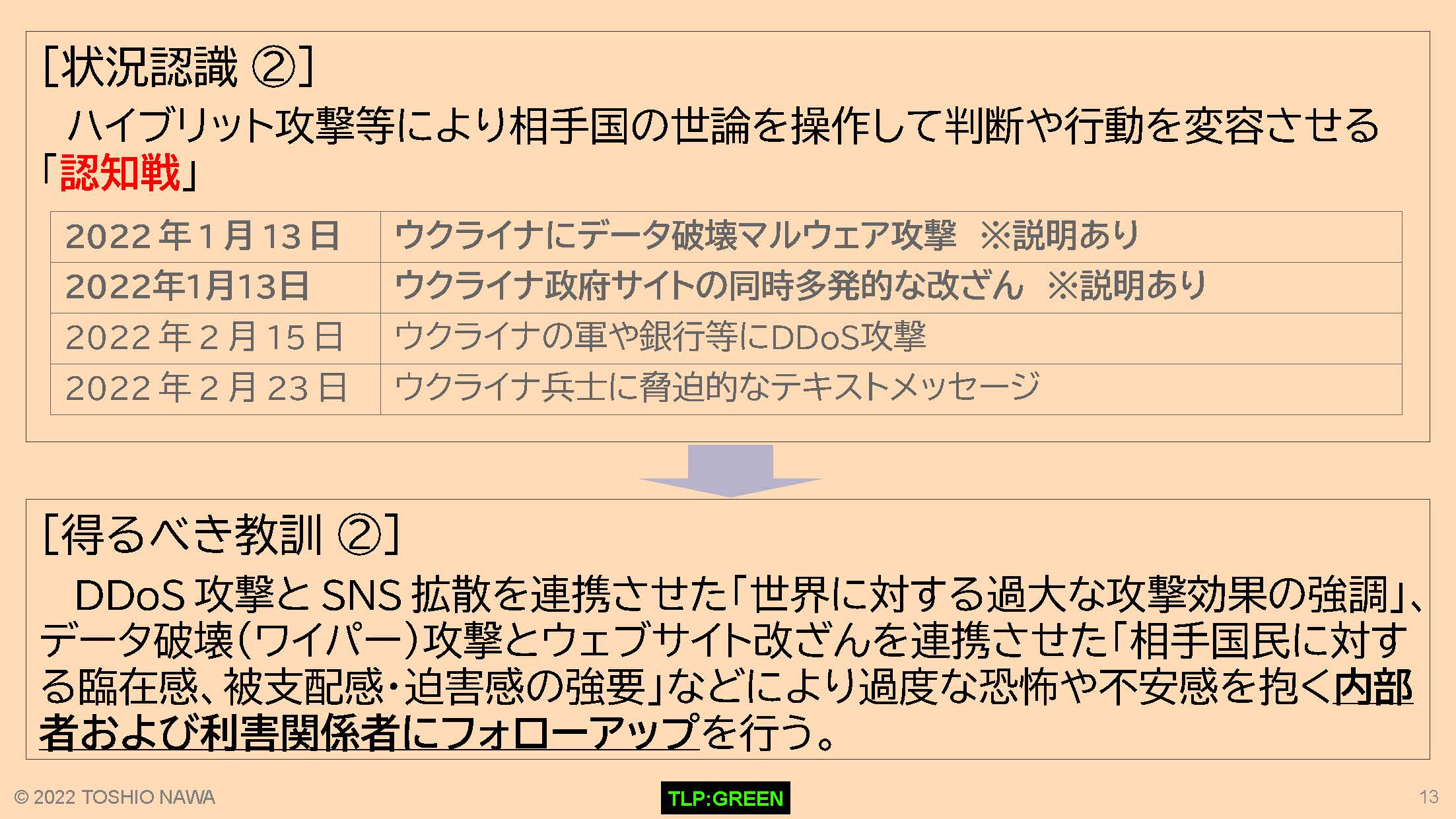

教訓2:世論操作や行動変容をもたらすハイブリッド攻撃

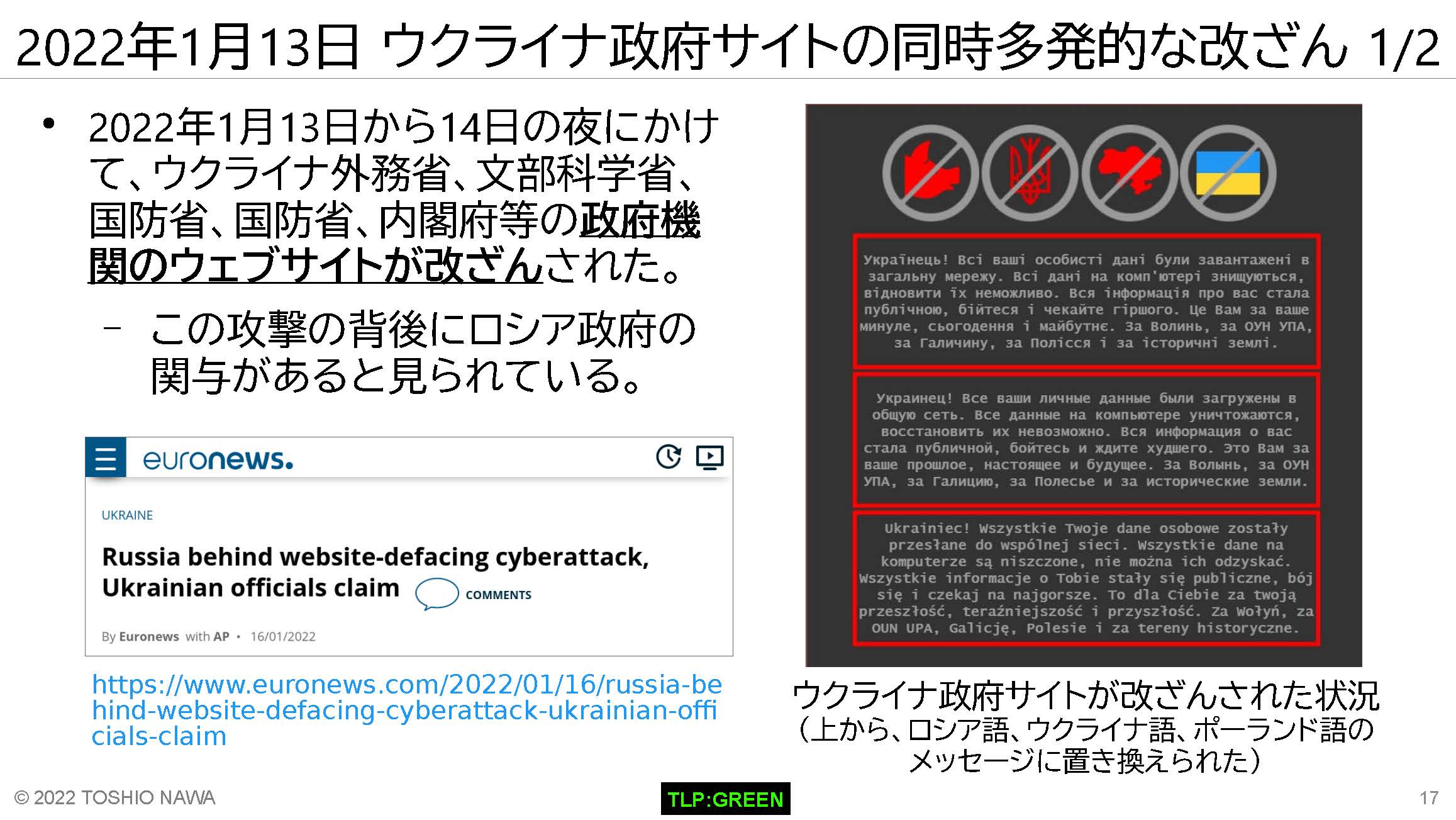

2022年1月ごろから侵攻直前まではウクライナに対してDDoSとSNS拡散を連携させたハイブリッド攻撃による「認知戦」が行われています。特に1月13日に行われた攻撃は、ウクライナの不安定化を狙った攻撃だったと名和氏はいいます。

「1月13日にはランサム攻撃に見せかけて、データを破壊するマルウェア『WhisperGate』が、ウクライナに拠点を置く複数の政府、非営利組織、情報技術関連企業に攻撃を仕掛けました。その直後の13日深夜には多数の政府サイトのWebが改ざんされます。改ざん後のWebサイトには、ウクライナ国民の個人情報が公開されてデータが破壊されたとされるメッセージで不安感と恐怖心を煽るとともに、隣国ポーランドとの対立を生じさせるようなメッセージがウクライナ語、ロシア語、ポーランド語で掲載されており、単なるサイバー攻撃の枠を超えた『情報戦』の試みが行われています」(名和氏)

諸外国のSNSの観察結果によるとほとんどの人に反応は見られなかったので、この攻撃は成功とは言えなかったのですが、ウクライナの一部においてこのメッセージに対するSNSへの強い反応があり、ある程度の効果はあったと言えるでしょう。

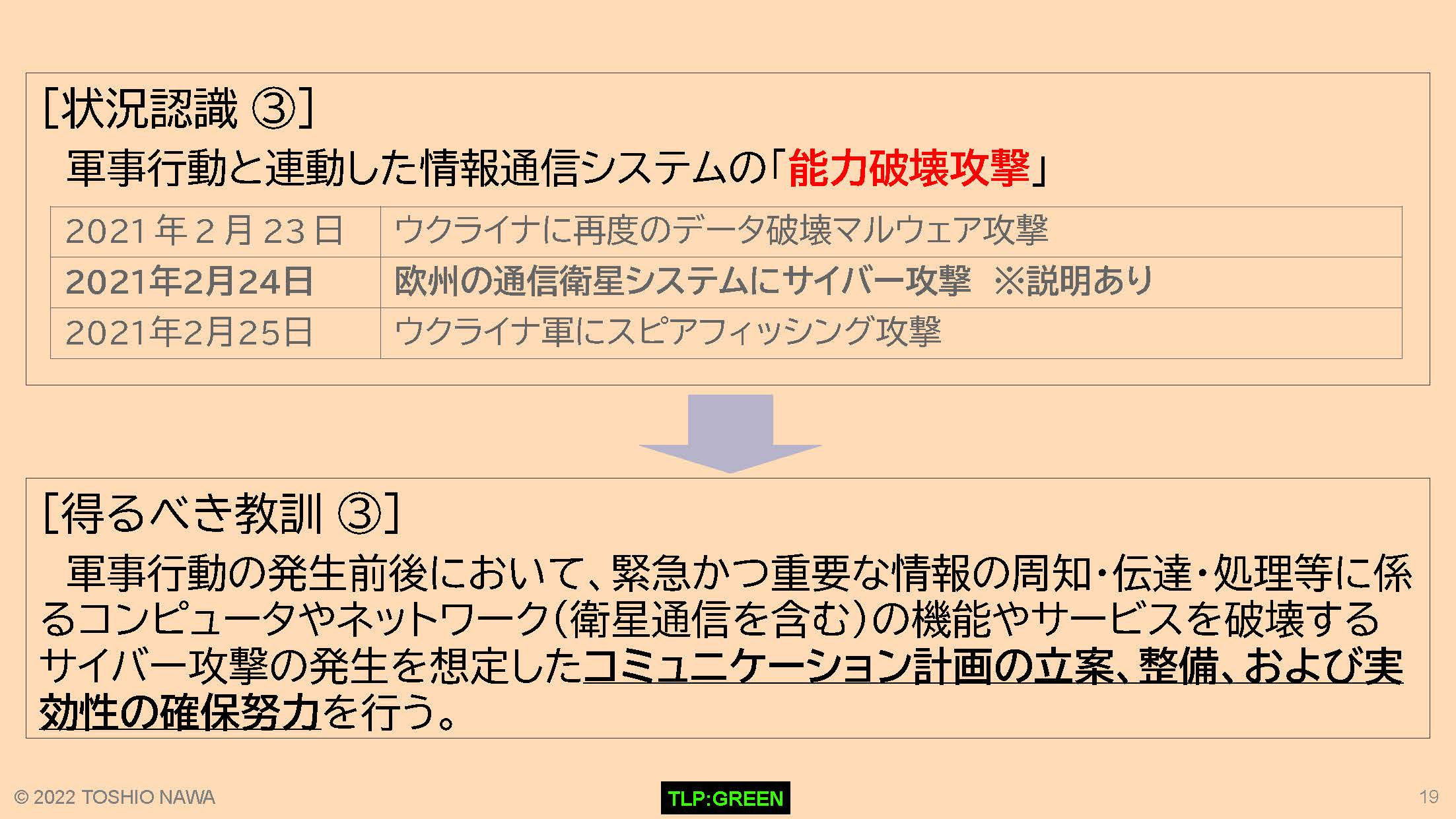

教訓3 軍事行動と連動した情報通信システムの「能力破壊攻撃」が行われる

ロシア軍がウクライナに侵攻を開始した2月24日に前後には、ウクライナ軍の混乱を狙ったと思われる、コミュニケーション能力の破壊を狙った攻撃が行われています。

「特に規模が大きかったのが、欧州の通信衛星Viasatの端末を狙った攻撃です。衛星そのものや衛星通信に対する攻撃は非常に難易度が高いものですが、今回の攻撃は端末を狙ったものでした。具体的にはVPNの設定ミスによる脆弱性を狙ったもので、この攻撃により東欧の30,000端末が妨害を受け、またこのネットワークを利用していたドイツの風力発電機5,800台がリモート制御不能になるという事態に陥りました」(名和氏)

ここから得られる教訓は、脆弱性対策の重要性とともに、ネットワークなどを狙った能力破壊攻撃を想定したコミュニケーション計画の立案や整備、そしてその実効性の確保をするための努力を怠らない様子にすることだと名和氏はいいます。特に、その攻撃の対象が間接的ながらも宇宙にまで及んだということを学んでおく必要があると指摘します。

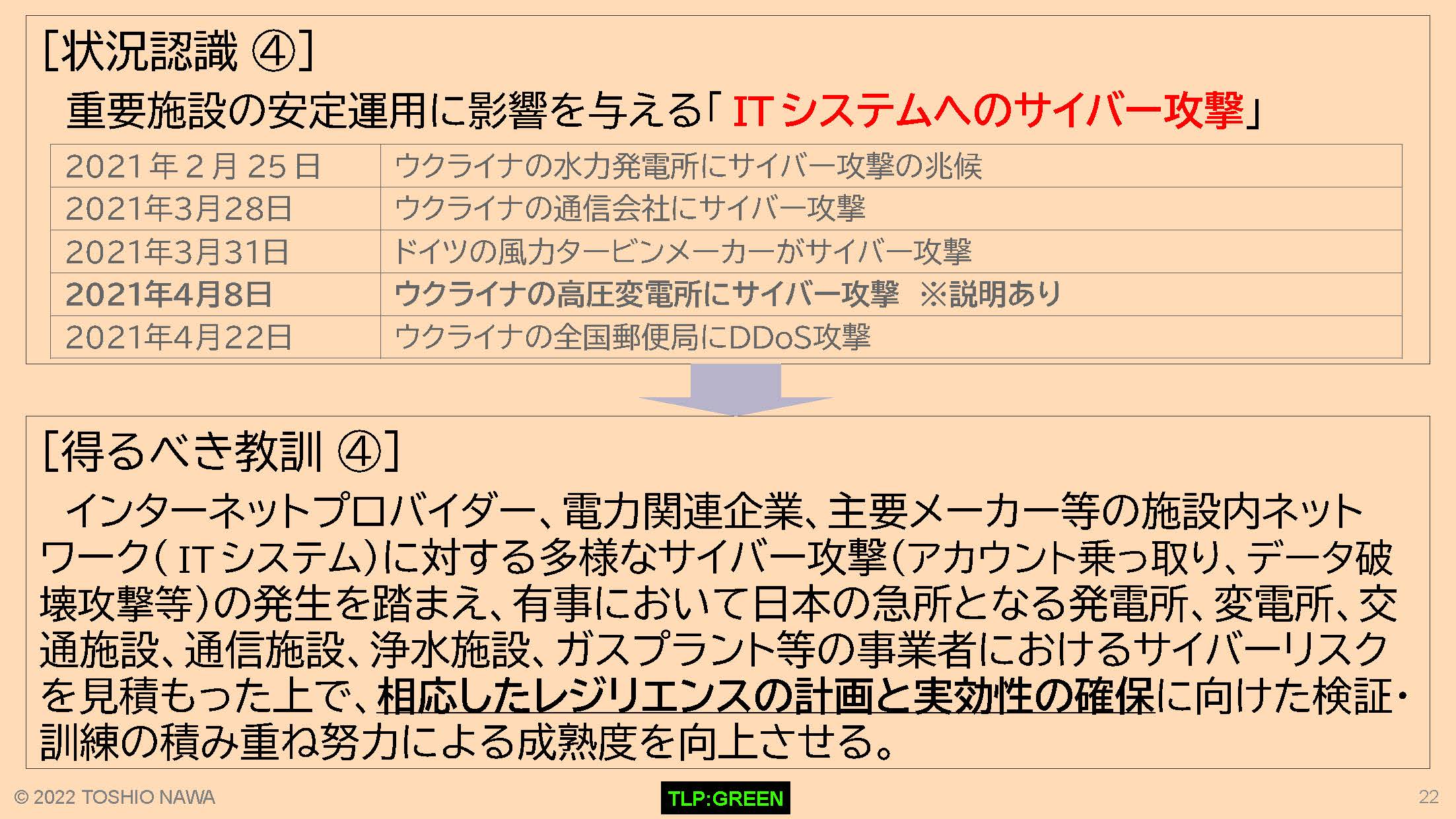

教訓4 社会的インフラを狙った「ITシステムへのサイバー攻撃」が行われる

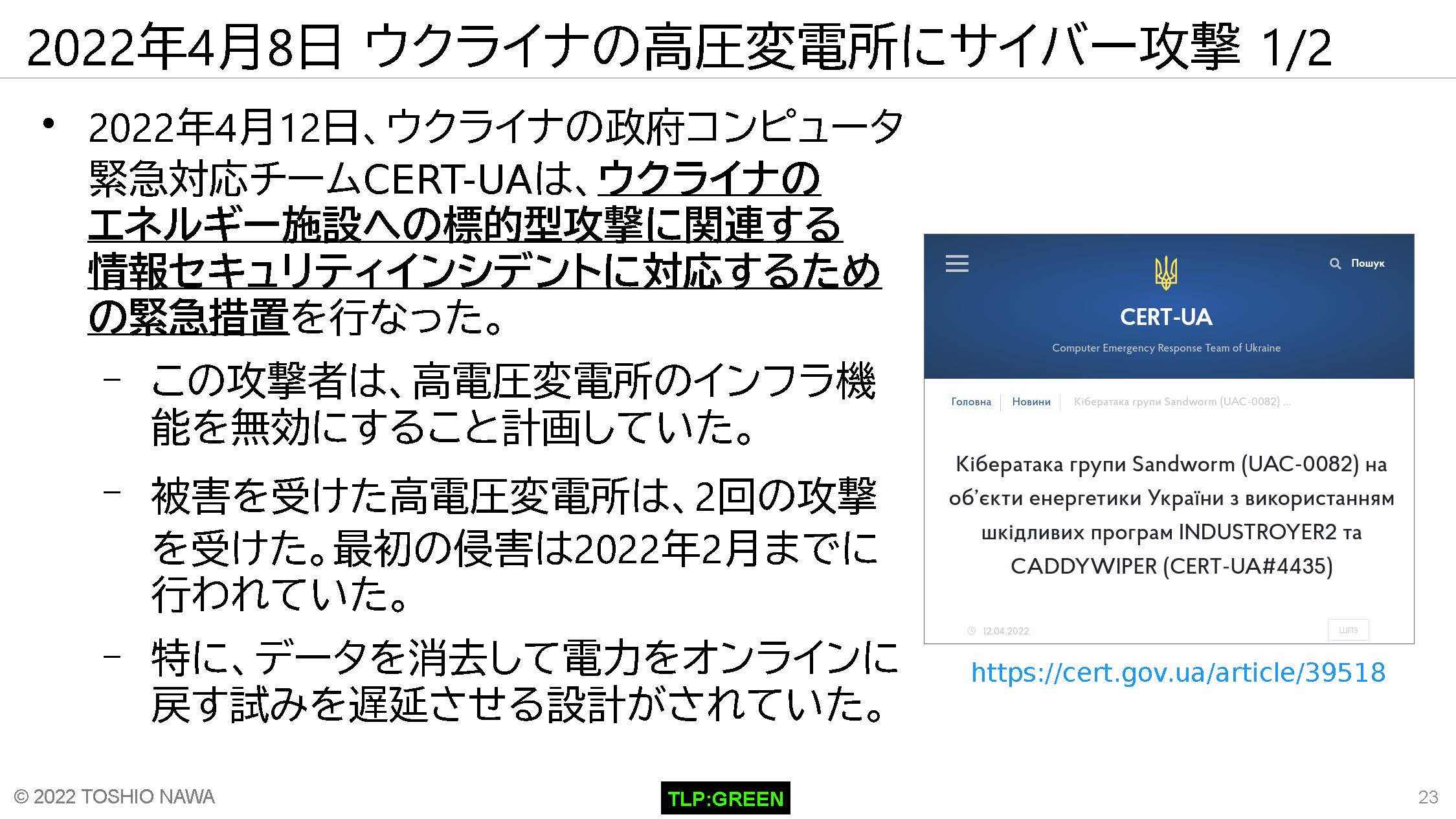

侵攻直後から、水力発電所や通信会社など、ウクライナの各種インフラを狙ったサイバー攻撃は続きました。その中でも一番深刻なものであったのが、侵攻からひと月あまりたった4月8日に実行されるスケジューリングがなされていた、高圧変電所の機能停止を狙ったサイバー攻撃だと名和氏はいいます。

「幸い、スロバキアと米国企業の協力を受けたウクライナは、事前にこの攻撃を検知し、実行を阻止することができました。そして、ウクライナのCERTはこの経緯に対するレポートを公開しています。この積極的な公開はこのような事象が起こりうることを想定して準備してほしいというウクライナCERTの想いが感じられます」(名和氏)

その後も攻撃は続いていますが、これらの攻撃はいずれも脆弱性を狙ったものではなく、事前のサイバー偵察で窃取されたアカウントによる乗っ取りの可能性が高いと見られているということです。

そして、この事案で得られる教訓は、通信企業や電力関連企業の施設、交通施設、浄水施設、ガスプラントなどのインフラを持つ事業者が、有事におけるサイバーリスクを見積もった上で、相応のレジリエンスの計画と、その実効性の確保のために検証や訓練を積み重ねる努力を行い、成熟度を高める必要があると名和氏は強調しました。

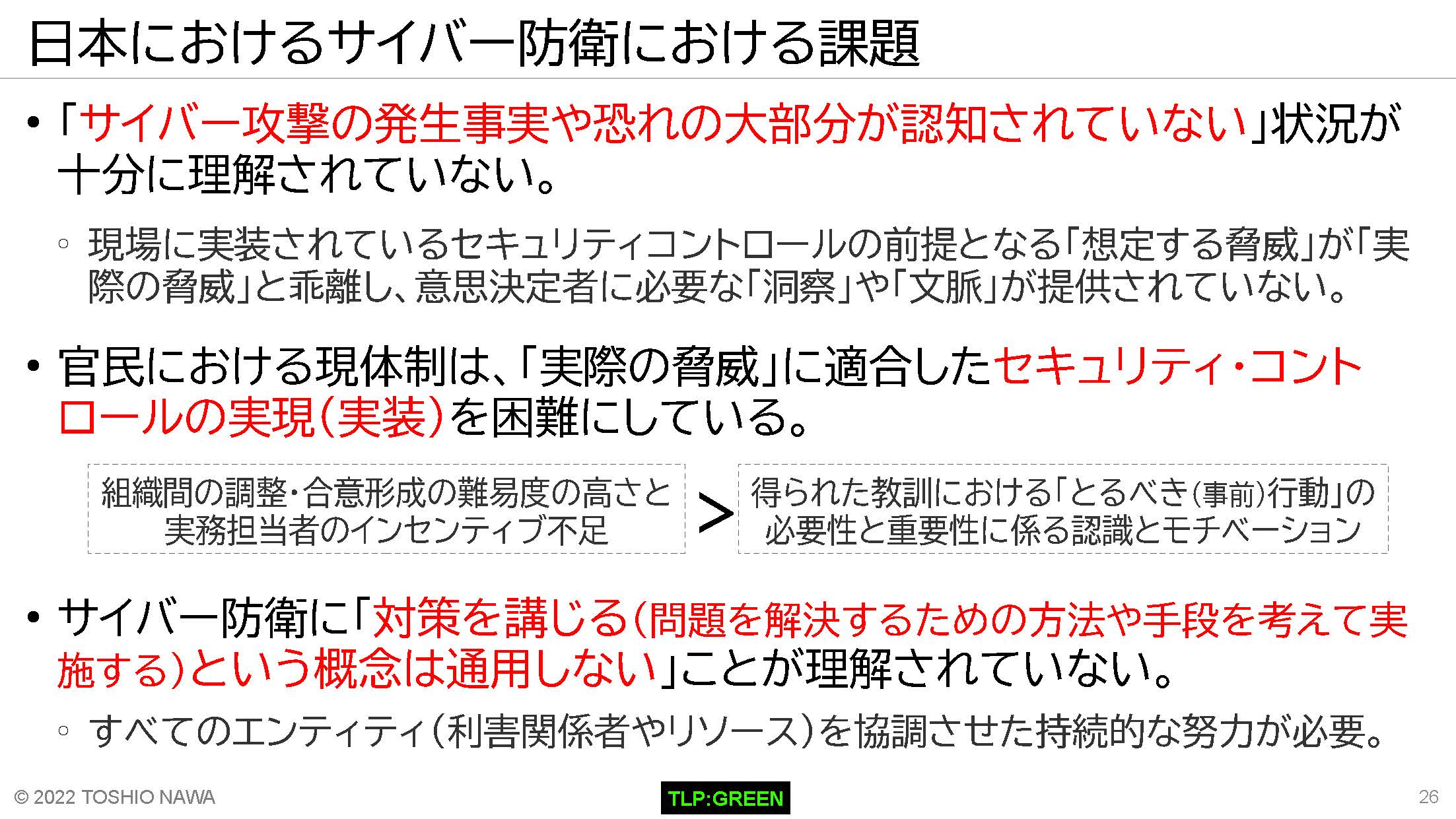

日本におけるサイバー防衛の課題

最後に名和氏はまとめとして、これらの教訓から得たことを実現するにあたって、日本での課題について述べました。

課題は3つあると指摘します。1つ目は現実のサイバー攻撃への認知があまりに不十分であるといいます。

「米国では3月にバイデン大統領が大手企業のCEOが集まる『ビジネス・ラウンドテーブル』に出席し、ロシアによるサイバー攻撃によって国益が危機にさらされていると発言しています。日本でも経済産業省や金融庁が同様の趣旨の注意喚起を行っていますが、正直、日本では官民共に、『サイバー攻撃の発生事実や恐れの大部分が認知されていない』という状況であることが十分理解されていないと感じています。これが1つ目の課題です」。

2つ目の課題として、現場から上申していくうちに勝手な判断で脅威が薄まってしまう点を挙げています。

「現場で実装されているセキュリティ・コントロールの想定する脅威が、上へとエスカレーションしていく間に丸められていってしまいます。かなり厳しい脅威を想定しても、自分の知識と経験の範囲で勝手に判断して、『そういうことは起こり得ないだろう』という幹部が必ず現れ、そこで頓挫してしまうという現状があります。

今日お伝えしたウクライナの事案を踏まえた脅威への対応を実現するために、意思決定層にどう伝えるのか。『洞察』と『文脈』、英語でいうと『インサイト』と『コンテクスト』です。わかりやすく言うと、難しい言葉を知らない幼稚園児に、新聞記事をわかりやすく伝えるイメージです。このアプローチを取っていただくのが良いかなと思います」(名和氏)

最後の課題として「実際の脅威」に適合したセキュリティ・コントロールの実装の困難さを挙げます。

「例えば今日の講演を聞いたり、私より素晴らしい講演者の話を聞いて、得られた教訓に対する行動の必要性と重要性に対するモチベーションが一瞬わきますが、翌日職場に戻って話をすると、組織間の調整や合意形成の難しさにモチベーションは下がり、さらには自分の業務成績には直結しないというインセンティブ不足が行動を止めてしまいます。これを逆転させるような施策や仕組みづくりをしていただくのが良いのではないかと思います。この辺のことはマネジメント層の仕事ではないかと思います。

最後に「対策を講じる」、という言葉です。もはや「セキュリティ対策を講じる、強化する」という言葉は信じられない言葉になりつつあると思います。対策を強化しても脅威に適合しなければ意味はありません。今のサイバー問題を完全な解決することは不可能です。被害をどこまで回避できるか、軽減できるのかというところに大きなモチベーションがあります。今回のウクライナにおける様々な事例がそれを証明していると思います。今まで起こり得ないと思っていたものがあっさりと発生し、見つからない攻撃が長らく続いて、侵攻後に相次いで意図した攻撃を成功させているという状況証拠もありますので、この現状を受け入れていただきたいと思います」(名和氏)

名和氏は、「セキュリティにおいて、もはやこれを入れれば大丈夫、というものは存在しなくなったと」いいます。

「したがって、すべての利害関係者やリソースが、想定される脅威に適応したセキュリティ・コントロールの実装と運用を継続的に行っていく。そして常時何が起こっているかを見ていく。この努力の体制が必要ではないかと、考えています」と講演を締めました。

【グローバル調査結果】2022年版 ランサムウェア 〜ビジネスにもたらす真のコスト〜

サイバーリーズンでは、2021年に続いて2022年もランサムウェアがビジネスに及ぼす影響に関するグローバル調査を実施しました。

本レポートでは、ランサムウェアがビジネスにどのような影響を与え続けているかなどについての調査結果とランサムウェア攻撃に対する効果的な対策について解説しています。

https://www.cybereason.co.jp/product-documents/survey-report/8548/