- 2022/07/14

- サイバー攻撃

ランサムウェア、サプライチェーン攻撃、Emotet… 今、私たちが警戒すべきサイバー攻撃とその対策とは?

Post by : Cybereason Japan Marketing Team

被害額が増大する一方のランサムウェア

2022年5月25日から27日の3日間にわたり、サイバーリーズン・ジャパン主催のオンライセミナー「Cybereason Security Leaders Conference 2022春 トップランナーと考えるこれからのサイバーセキュリティ」が開催されました。

本イベントの初日に、サイバーリーズン・ジャパン株式会社CISOの本城信輔が登壇。「今、私たちが警戒すべきサイバー攻撃と対策 ~ランサムウェア、Emotet、サプライチェーン攻撃など、実際の攻撃事例とその対策について~」と題した講演を行いました。

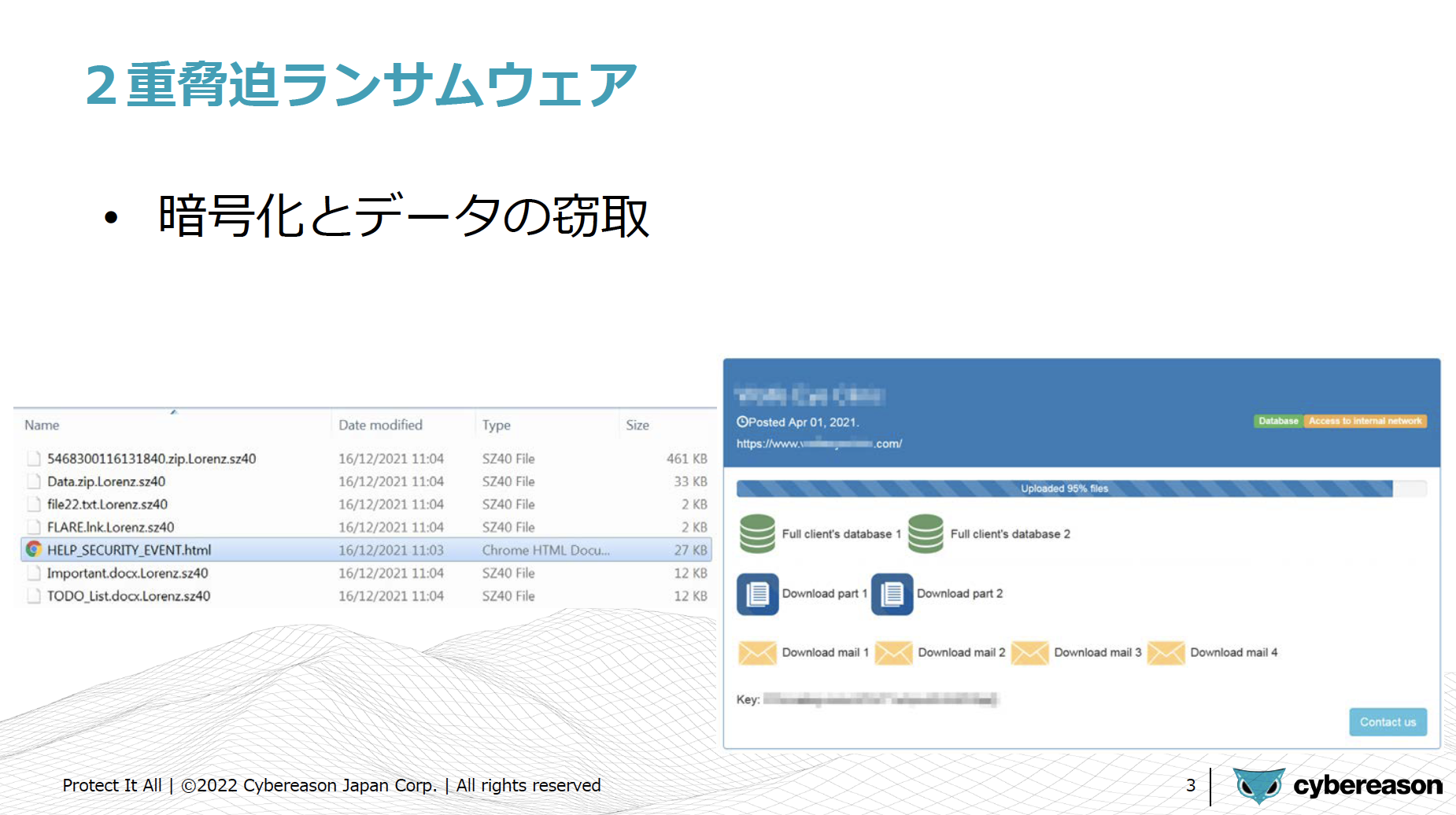

本城はまず、年々被害額が増える一方のランサムウェアの現状から話を始めました。

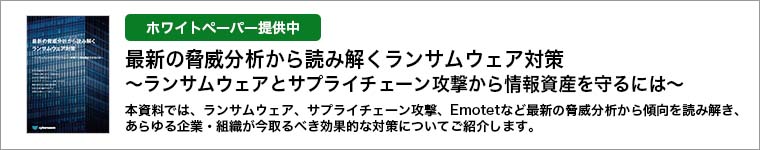

「ランサムウェアといえば、ファイルを暗号化するマルウェアを仕掛け、その復号ツールに対する金銭を要求する手法のみでしたが、ここ2~3年で2重脅迫型ランサムウェアが増えてきています」と述べました。

2重脅迫型ランサムウェアとは、暗号化したデータを取り戻すための身代金を要求した後に、さらに盗んだデータを公開されたくなければさらなる身代金を要求する手法です。

「2018年頃までは単純なランサムウェアによる攻撃が一般的であったため、被害件数に対し、被害額はさほど高くなかったのですが、2重脅迫型が始まった2019年頃から急激に被害額が増えており、2重脅迫によって被害額が増えていると思われます。

実際に身代金を支払った企業のうちの35%が、3500万円から1億4千万円の身代金を支払っており、大企業と見られる企業では1億4000万円以上の身代金を支払ったケースもあるようです。2回目の脅迫は平均が4億円と言われており、数億~数10億円と非常に大きな身代金を要求されることが増えています」(本城)

身代金を支払っても、セキュリティ対策を行わければ、再び攻撃の対象に

本城はセキュリティ対策の重要性について語ります。

「ランサムウェアに感染し、身代金を支払った企業の80%は、別のサイバー攻撃を受けています。ランサムウェアに感染したということは、脆弱性が数年にわたって放置されていたなど、何らかのセキュリティ上の問題があったことに原因があります。そこで、攻撃者はランサムウェアに感染した企業はセキュリティ対策が甘いに違いないと考え、攻撃を仕掛けてきます。

したがって、身代金を支払ってデータが戻ってきたから大丈夫、ということではなく、セキュリティ対する投資を行い、セキュリティを強化しなければいけない、ということがこの数字から理解いただけると思います」。

企業のような組織を持つランサムウェアのチーム

「ランサムウェアはほとんどがロシア産である」と指摘する本城。そしてその組織はまるで企業のようだといいます。「どの組織にもリーダーがいて、その回りにはたくさんのチームがあります。攻撃をサポートするチーム、支払いをサポートするチーム、管理組織もあります」(本城)

攻撃をサポートするチームは「開発を行うチーム、攻撃対象とする企業に対して侵入を試みて脆弱性を発見するチーム、攻撃のキャンペーンを管理するチーム、そして攻撃のシミュレーションを行うチームもあります」といいます。また、支払いをサポートするチームは「感染させた企業に対して身代金を要求し交渉するチーム、資金洗浄、つまりマネー・ロンダリングを行うチーム、さらにはカスタマーサポートチームもあります。カスタマーサポートチームは復号ツールの使い方を案内・サポートしたり、2重脅迫で窃取したデータを削除するといった技術的なやり取りをすることもあります。

また、採用を担当する人事や、ランサムウェアの宣伝を行うマーケティングチームもあります。このようにランサムウェアのチームはしっかりした組織を持っています。

他社、そして産業を守るためにもサプライチェーン攻撃対策は重要

続いて話題はサプライチェーン攻撃に移りました。

「最近話題になっているサプライチェーン攻撃ですが、復習のために、改めて説明します。サプライチェーン攻撃もいろいろなタイプがありますが、よくあるのがソフトウェアベンダーやツールベンダーに侵入して、製品やツールにマルウェアを混入するケースです。

もう一つはある企業がランサムウェアなどのサイバー攻撃にあって、サービスなどの提供が不可能になり、結果としてその企業の取引先企業に悪影響があるパターンです」と語ります。

前者の例として、同日の株式会社サイバーディフェンス研究所 名和氏のセッションでも触れていた、「SolarWinds攻撃」を挙げます。

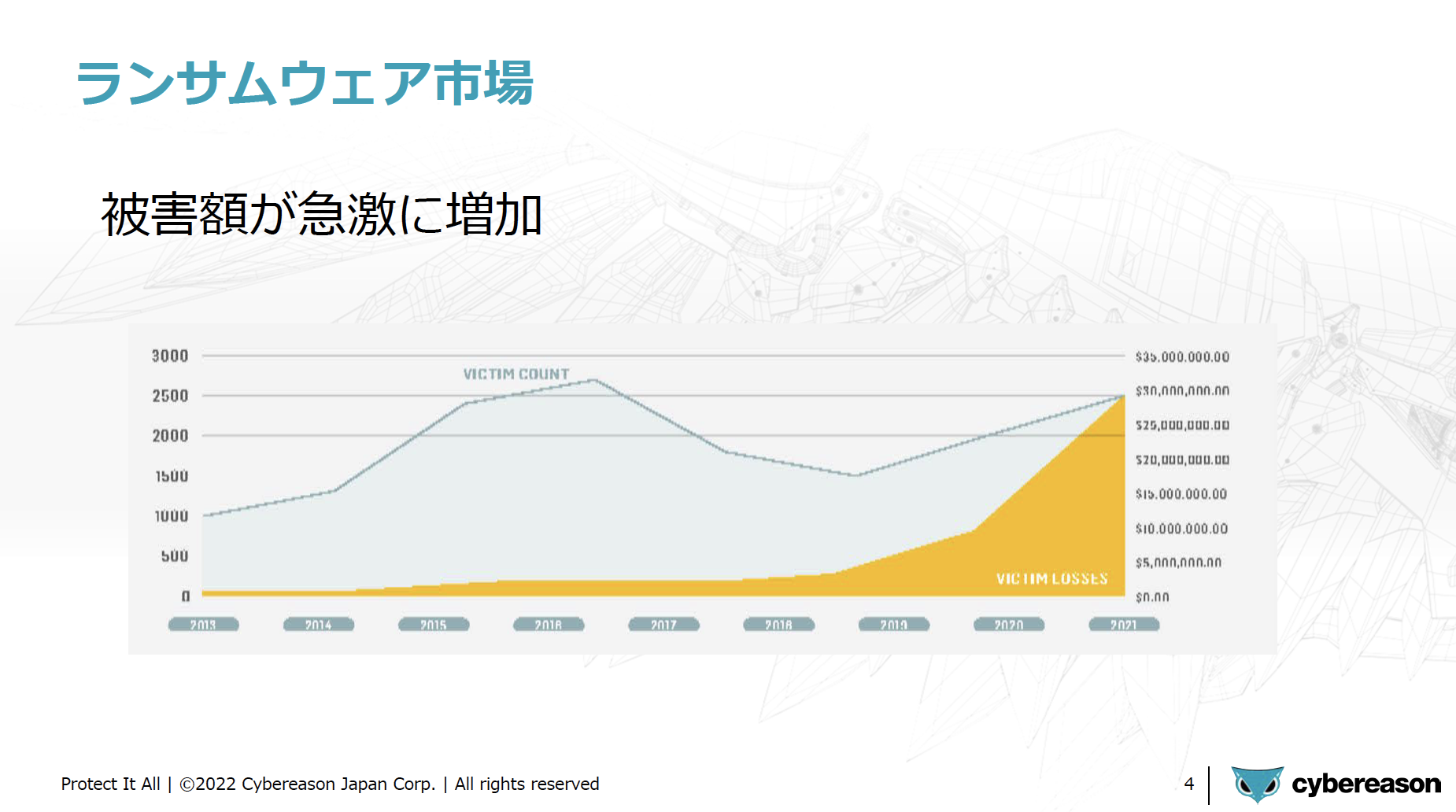

「SolarWinds攻撃は2020年10月ぐらいに行われ、明るみになったのは2021年に入ってからでした。Orionというネットワーク管理ツールを提供している米SolarWinds社が何らかの方法で侵入され、このOrionにバックドアが仕込まれて、遠隔操作のマルウェアが仕掛けられました。具体的にはSolarWindws.OrionCore.BusinessLayer.dllという、いかにもちゃんとしてそうなdllにマルウェアを仕込まれ、それに気が付かなかったSolarWinds社はデジタル署名をして提供してしまったため、数多くの企業・団体がそれに気づかずに使用し、さまざまなデータが流出してしまいました。最終的に1万を超える企業・団体が被害に遭い、この中には数多くの政府機関も入っていました。これもロシアからの攻撃と言われています。この他にもランサムウェアを仕込まれたマネージサービスに使われるツールKaseyaや、遠隔操作型のマルウェアを仕込まれたレジストリクリーナーのCCleaner、ウクライナの会計ソフトNotPetiyaなど、多数発生しています」といいます。

サプライチェーン攻撃の特徴は、攻撃の効果が絶大であると本城は指摘します。「ある企業を落とせば、100とか1000、1万といった取引先企業にもマルウェアを感染させることができます。個別の企業を狙うよりも、サプライチェーン攻撃を行って、多数の企業を落としたほうが効率的です。もちろん簡単には行きませんが、一旦成功すればすごい効果があります。

また、このような二次的な被害に遭うのは比較的セキュリティ対策をしっかり行っている会社であることもあります。直接の攻撃が成功する可能性が小さいため、間接的にセキュリティ対策の甘い脆弱性な企業が狙われて侵入を許し、そこを経由して標的企業が被害を被るわけですから、きちんと対策を行っていない企業は取引先に多大な迷惑をかけるという意味では、加害者になりうるわけです。それを踏まえると、セキュリティ対策とは自社のためだけではなく、取引先とか産業全体とかを考えて対策すべき、というのがここから得られる教訓です。もはや、自社には重要な情報はないから、セキュリティ対策をしなくてもいいという時代では、残念ながらなくなりました」と言い切りました。

仕組みの不備を突いたソーシャルエンジニアリングによる攻撃

続いてマルウェアを使わない脅迫系の脅威「lapusus$」について触れました。

「lapusus$というグループが2022年2月から3月にかけて大企業に侵入してデータを盗み、さらに身代金を要求したという事件がありました。少なくとも、Microsoft、NVIDIA、Okta、サムソン電子といった企業が侵入され、被害に遭っています。

lapusus$の犯人グループは今年の3月、ロンドン市警に逮捕されています。メンバーは16歳から21歳という7人で、年齢は若いながらも、巧妙な手口でログイン情報を盗み出しました。この攻撃ではソーシャルエンジニアリングの一種であるSIMスワップという手法が使われました。電話会社に電話し携帯電話を紛失した等と偽り、 標的の電話番号を自分の持っている別の携帯電話のSIMに移してほしいと依頼することによって、電話番号を乗っ取る手法です。

その後、2要素認証としてSMS(ショートメッセージ)で送られてくる番号と、別の方法で手に入れたID、パスワードを使って2要素認証を突破するという手口です」。

また、lapusus$は別の方法でもシステムに侵入するためのアカウント奪取も行っているといいます。「ターゲットとする企業内部に高い報酬などで協力者を募り、認証情報を窃取したり、このような大企業に勤めていなくて、高額報酬と引き換えにVPNやRDP、VDIなどの情報を入手するといったことも行われていました」と本城は語ります。

新しいタイプのEmotetも登場

次いで本城は新種のEmotetの攻撃手法にも触れました。

「Emotetはマクロで感染すると言われていましたが、最近はショートカット(いわゆるエイリアス)を使って感染させるパターンがでてきています。ショートカットのリンク先に不正なスクリプトを埋めており、マルウェアに感染させます。メールで来たショートカットをクリックする人は少ないとは思いますが、これまではマクロ対策の重要性について語られていたので、注意すべきことが増えたと紹介しておきます」

最後に、改めてセキュリティ対策の重要性について力説した。

「もはや脅威がなくなることはありません。またlapusus$の例でお話した通り、2要素認証も強化する必要があります。特に携帯電話番号に結びついた2回目の認証はSIMスワップによって無効化される原因になるので、避けることが重要です。

また、サプライチェーン攻撃でもお話しましたが、自社だけでなく他の会社・組織を守るためにセキュリティ対策は重要であるという認識を持つことが大切です」と語って、セッションを締めました。

【ホワイトペーパー】最新の脅威分析から読み解くランサムウェア対策〜ランサムウェアとサプライチェーン攻撃から情報資産を守るには〜

世界中で猛威をふるうランサムウェア。

その最新の攻撃にはどのような特徴があり、またどのような脅威があるのか。

本資料では、ランサムウェア、サプライチェーン攻撃、Emotetなど最新の脅威分析から傾向を読み解き、あらゆる企業・組織が今取るべき効果的な対策についてご紹介します。

https://www.cybereason.co.jp/product-documents/white-paper/8261/