- 2022/12/06

- サイバー攻撃

サイバーセキュリティ対策は組織の責任〜十分と言えるセキュリティ対策をどう見出すか〜

Post by : Cybereason Japan Marketing Team

2022年10月26日、サイバーリーズンが主催するオンラインセミナー「Cybereason Security Leaders Conference 2022秋 トップランナーと考えるこれからのサイバーセキュリティ」が開催されました。

サイバーリーズン合同会社 サイバーストラテジーエバンジェリスト 中村玲於奈のセッションでは「サイバーセキュリティ対策は組織の責任 〜 十分と言えるセキュリティ対策をどう見出すか 〜」と題し、拡大し続けるサイバー脅威に対し、企業・組織が対応すべきサイバーセキュリティ対策に対する十分なセキュリティレベルへの考え方と、それとリンクする最近サイバー脅威動向について解説しました。

▲サイバーリーズン合同会社 サイバーストラテジーエバンジェリスト 中村玲於奈

サイバーセキュリティ対策は永遠の課題

冒頭、中村は「刻々と変化するサイバー脅威に対するセキュリティの十分性とは、ある種、永遠の課題のようなところがあり、継続的に対応しなければなりません。このレベルまで対応すれば十分、それでおしまいというラインが無いという意味で、既にこの講演自体が自己矛盾を抱えています」と言いつつ、「それでも我々が組織を守る側として、自身のセキュリティの目標値を設定し、それに向けてしっかり守っていかなければならない」と語ります。

十分なセキュリティレベルとは

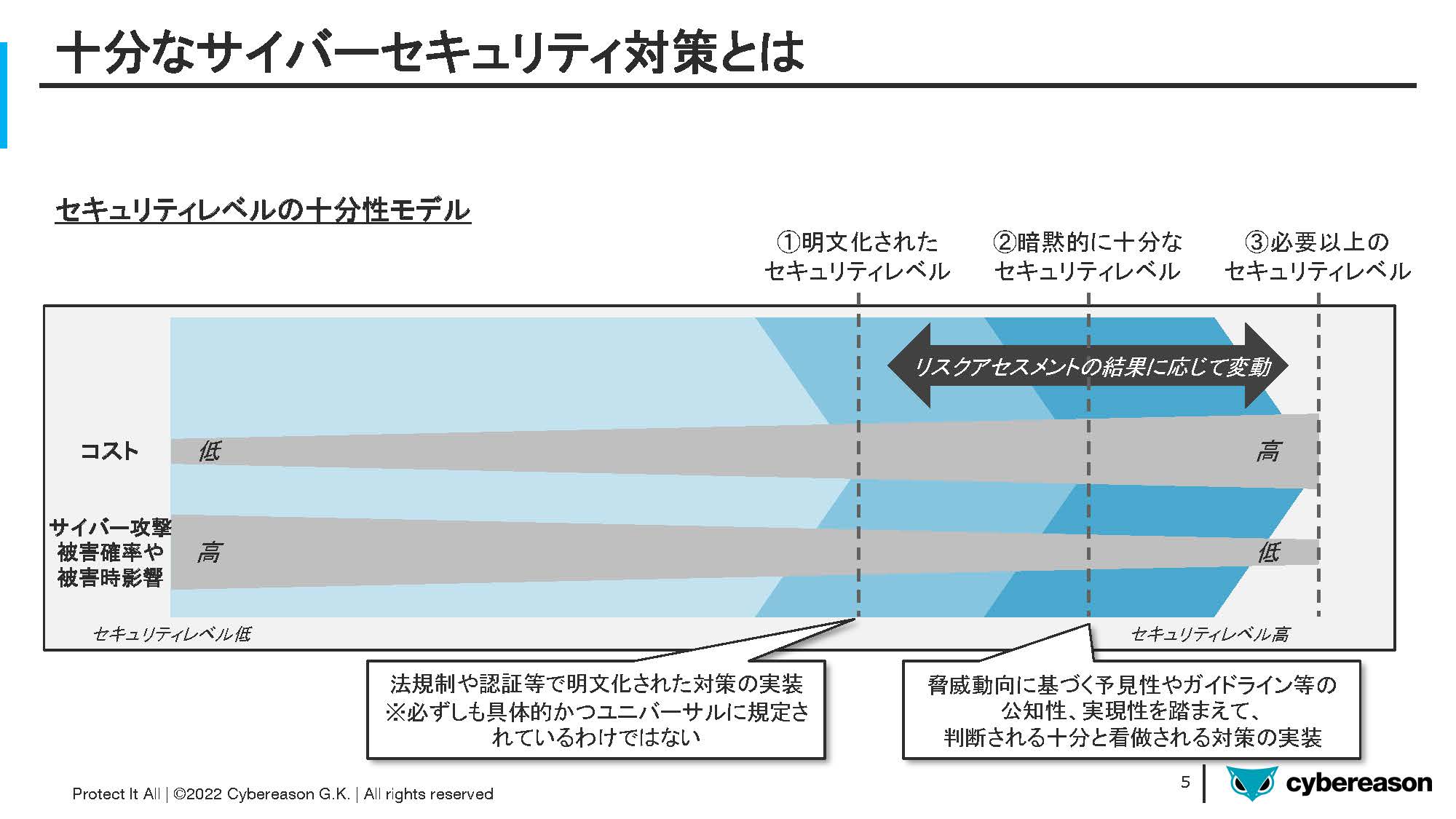

十分なサイバーセキュリティ対策を考えるベースとして、中村は「セキュリティレベルの十分性モデル」という考え方を提示します。

「一概には言えませんが、傾向としてセキュリティ対策を講じれば講じるほど、コストは高くなっていきます。その一方で、対策を講じるほど攻撃の被害を受ける確率、それから仮に被害を受けてしまったときの、影響を抑えることができます」。

そしてセキュリティレベルの低い順に3つのレベルを示します。

- 「グレード1は、『明文化されたセキュリティレベル』です。国・地域の法規制や認証制度などで明文化された対策を指し、セキュリティの要件セット、規格のようなものです」。

- グレード2は「暗黙的に十分なセキュリティレベル」と定義、「脅威動向に基づく予見性、例えばこのようなサイバー攻撃をうちも受けるかもしれないといった予見性。それからガイドライン等の公知性、公的な機関や第三者機関が出しているようなガイドライン。それから実現性、実現不可能なものをやれと言われても無理なわけですので、こういったものを考慮して判断される、十分なレベルのセキュリティ」であると語ります。

- グレード3は「必要以上のセキュリティレベル」とし、読んで字の如く、場合によっては過剰な対策であるとします。

グレード1の例としては、個人情報保護法で言うところの安全管理措置、ISO27000系の認証、NIST要件を使った調達規制、また業界特化型ですがPCI DSSが該当するといいます。

グレード1のレベルは、非常に網羅的に要件が規定されているので、使い勝手が良い反面、必ずしも具体的に規定されていなかったり、具体的になっていたとしても、それが業界であったり、あるいは企業規模にかかわりなく適用できるものではないというところがあると指摘します。

中村は3つのグレードのうちの「暗黙的に十分なセキュリティレベル」と定義するグレード2にフォーカスして話を進めていきます。

「グレード2が難しいのは、その組織の特性、具体的にはリスクアセスメントの結果に応じて、講じるべき対策のレベルが変化するということです」(中村)

サイバーセキュリティ対策とその法的責任

続いて中村は国内でサイバーセキュリティ対策が不十分であった場合、法的に何らかの責任を問われるものがあるのかを解説します。経営層が組織に対して追うものとして、「会社法による善管注意義務、あるいは内部統制システムの構築の義務。それから民法による使用者責任等があります。これは、予見されるリスクに対して十分な対応をしていなかったり、ガバナンスを効かせるための内部統制を構築していなかったような場合に責任を追求されます」(中村)。

また、委託先が委託元に対して負う責任として、民法の請負契約不履行や、準委任契約の善管注意義務が問われるといいます。

中村は日本の法制度でも責任追及については一定程度法整備されている、一方でなかなか実行性が伴っていないと指摘します。「そこで、政府も責任追及の部分を加速して行くための検討を政策としても進めています。その最近の一例が今年(2022年)に改定された『重要インフラのサイバーセキュリティ行動計画』で、不十分なサイバーセキュリティ対策によりインシデントが発生した場合、経営層が損害賠償責任を負うということが明記されています」(中村)。

十分なセキュリティレベル目標の考え方

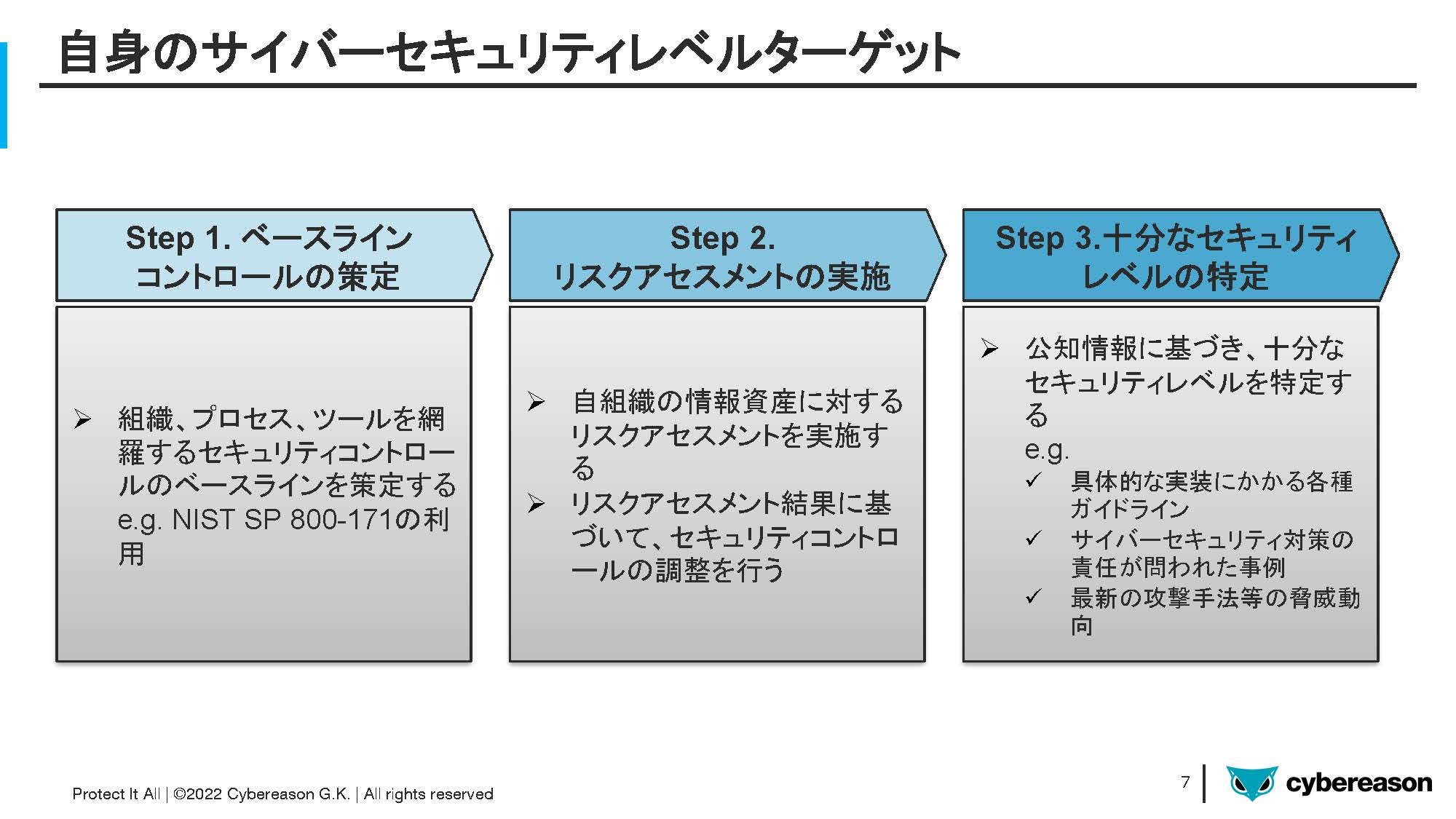

では、実際にグレード2「暗黙的に十分なセキュリティレベル」の十分なセキュリティレベルをどう考えればいいのでしょうか。中村は次の3ステップのアプローチを提案します。

- Step1:ベースラインコントロールの策定

- Step2:リスクアセスメントの実施

- Step3:十分なセキュリティレベルの特定

組織、プロセス、ツールを網羅するセキュリティコントロールのベースラインを策定する

自組織に対する情報資産のリスクアセスメントを実施し、その結果に基づくセキュリティコントロールの調整を行う

公知情報に基づいて十分なセキュリティレベルを特定する

Step1では、各組織でゼロから作るのではなくNIST規格など、すでにあるベストプラクティスを活用することを勧めています。具体的にはISO27000系やNISTのガイドラインなどを挙げています。

Step2では、NIST SP800-30によるリスクモデルにもとづいて、脅威源の特定、脅威イベントの特定、そしてこれらに基づいて影響度×発生確率で算出されるリスクと情報資産価値、脅威、脆弱性を勘案して評価を行います。

Step3では公知情報を活用するのがポイントです。中村は「訴訟の場、裁判の場でも、公知性があったか、あるいは予見性があったかがポイントになります。公に知られていない情報に基づいて責任追及されたとしても、それは対応が無理な話と言うことですから、そこに公知性があったのかというのがポイントになるわけです」と語ります。

具体的にはどのような情報を活用するのかというと、NISTガイドラインのSP 800シリーズや、IPAなどが出しているガイドライン。また、実際に責任が問われた事例、そして最新の脅威動向を参考にすると良いといいます。

ここで中村は、不十分なセキュリティ対策に対する責任追及に関して数が多い米国の事例をいくつか提示しながら、最近の傾向としては多要素認証が実装されていないことに対する責任を問うものが多い傾向にあると指摘します。

多要素認証をモデルとした実装レベルでの十分性の検討

米国で多要素認証の不備を問う傾向が多いことを踏まえて、中村は多要素認証を題材に実装レベルでの十分性の解説を進めていきます。

「多要素認証はどのような場合に実装しなくてはいけないのか、ということ明示しているセキュリティ規格が米国で2つ、豪州に1つありますので、紹介していきます」

米国の1つ目はNIST SP800-171。「これは民間企業に求められるサイバーセキュリティレベルと考えていただければと思います。日本でも来年度(2023年度)から防衛省・防衛装備庁による政府調達の応札企業に求めるサイバーセキュリティ規格にインプットとして使われるものです」(中村)。

この中では“Privileged Account”、つまり特権アカウント、そしてネットワーク経由のアクセスに対しては、多要素認証が必要であると規定されているといいます。

2つ目は、ニューヨークの金融事業者に対して課されるサイバーセキュリティ規制 DFSで、「こちらの中には、internal networks from an external network、つまり外部から内部へのネットワークアクセスには多要素認証が必要である」といいます。

また、豪州のISM(Information Security Manual)では、公開されているサービスには多要素認証が必要であると書かれており、いずれもネットワーク経由のアクセスでは多要素認証が必要であることがわかると中村はいいます。

多要素認証の実装方法に関してはNIST SP 800-63でガイドラインが規定されており、認証サービスがクラックされる事による影響度を評価し、その影響度に応じて3つのレベルの実装方法を取ることが勧められていると紹介しました。

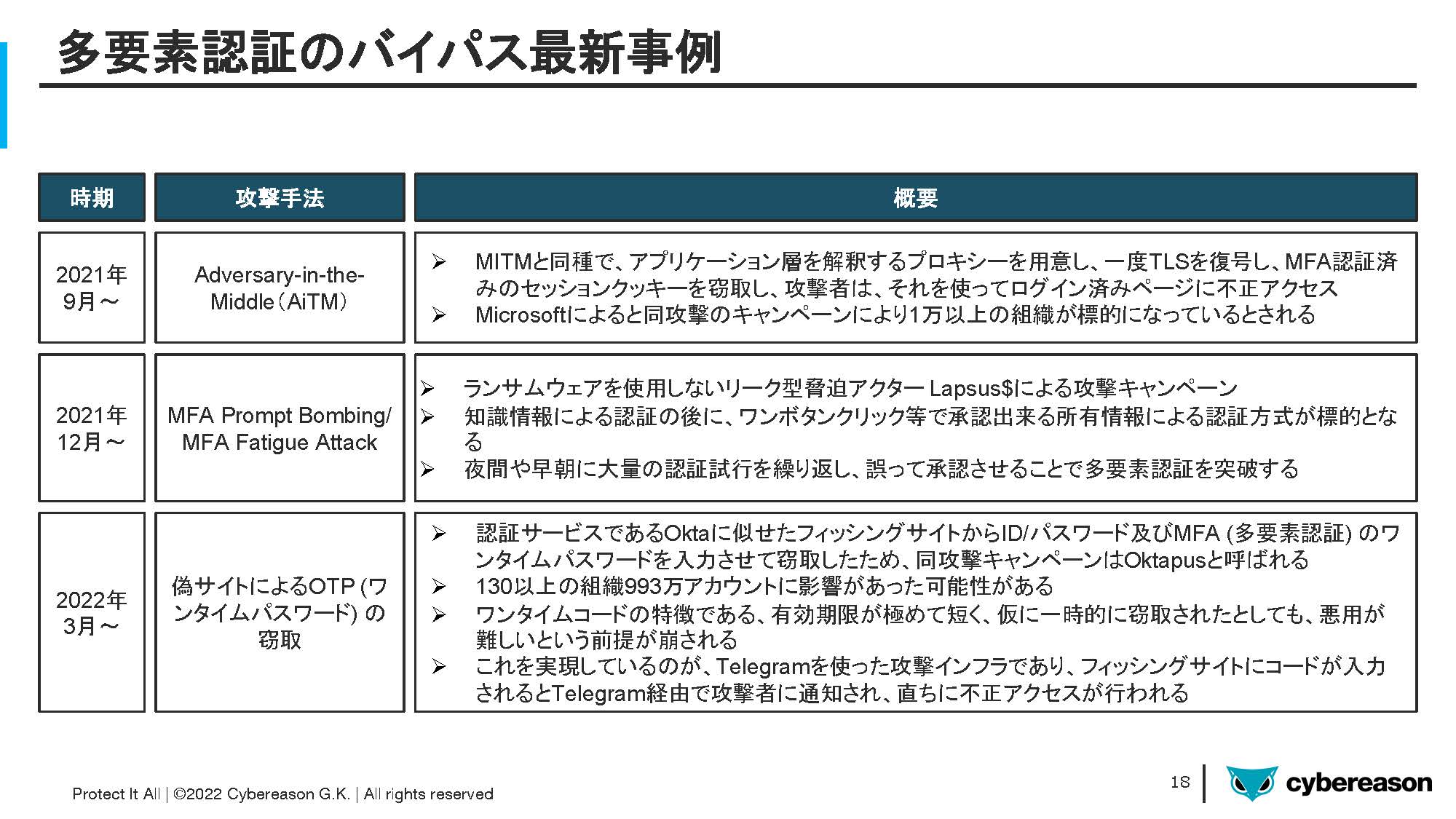

多要素認証に関する解説の最後として、脅威動向、最近の多要素認証のバイパス事例に触れました。今年に入りいくつかの事例が大きく注目されているといいます。

1つ目はAdversary-in-the-Middle(AiTM)という攻撃手法、内容はMan in The middle、中間者攻撃と同じく、攻撃者がアプリケーション層を解釈するリバースプロキシを用意し、TLSを復号し、認証済みのクッキーを盗み出して、それを利用し不正アクセスを行うもので、Microsoftによればすでに1万以上の組織が標的になっているといいます。

2つ目はMFA Prompt bombing/MFA Fatigue Attackと呼ばれるもので、リーク型脅迫アクターLapsus$による攻撃を例示しました。ワンクリック/タップで承認する所有情報を使った認証を標的に、夜間や早朝を狙って誤って承認させることを狙ったものです。

3つ目は、認証サービスOktaに似せた偽サイトによるワンタイムパスワードの窃取を行う、Oktapusと呼ばれる攻撃キャンペーンで、有効期間が短くて、悪用が難しいとされたワンタイムパスワードの前提を崩すものとして注目を浴びたといいます。

経済安全保障と組織のサイバーセキュリティ対策

最後に中村は現在のサイバーセキュリティ対策に大きな影響があるものとして、経済安全保障について触れました。

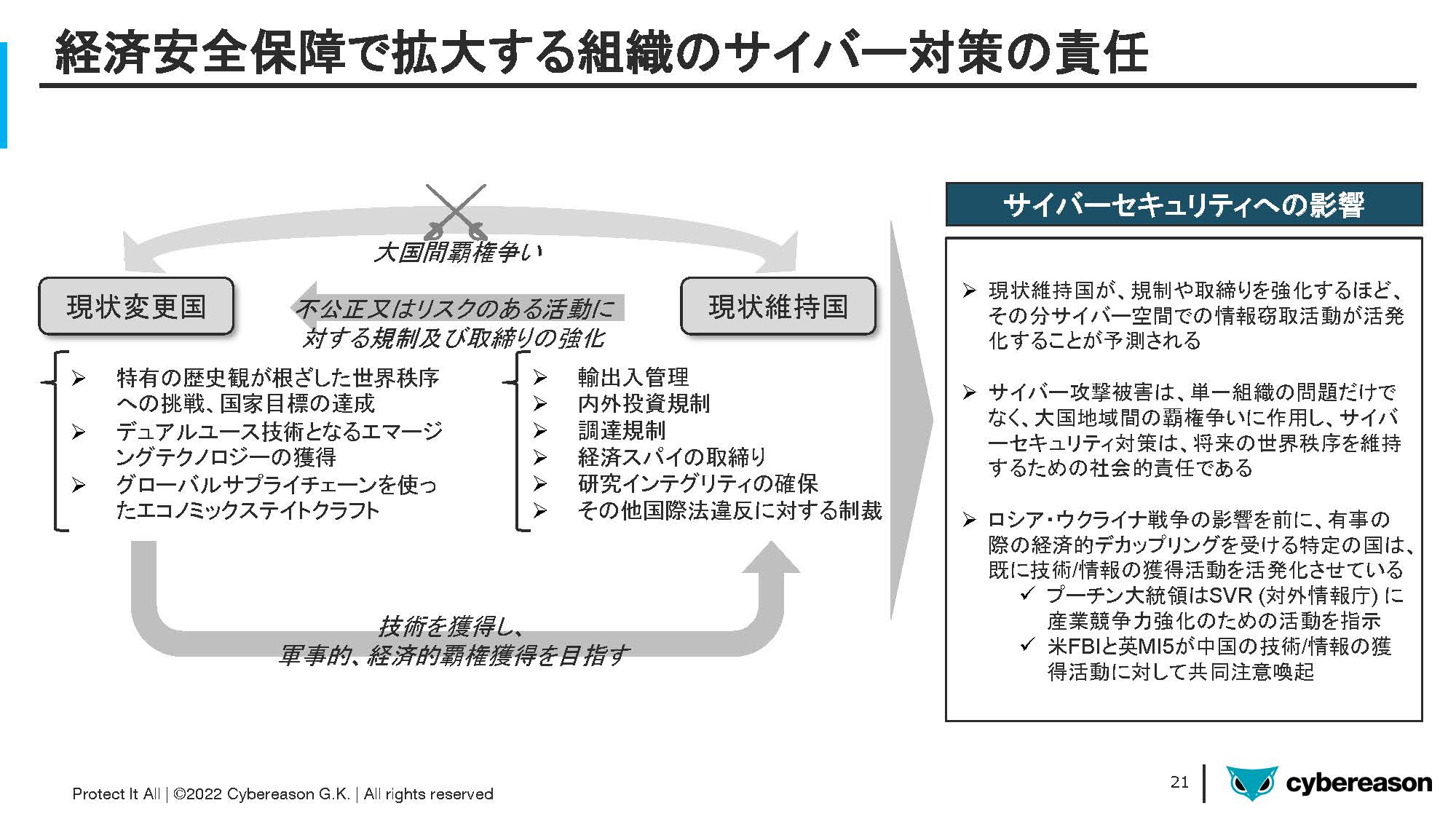

「経済安全保障は、昨今非常に重要視されています。5月にも経済安全保障推進法が可決、成立しました。経済安全保障の詳細については、過去の講演が当社ブログにあるので割愛しますが、ポイントとしては大国間の覇権争いが挙げられます」と語ります。

参考:サイバーリーズンブログ サイバー分野における経済安全保障の取り組み(https://www.cybereason.co.jp/blog/security/8739/)

「今の世界秩序を変更しようと試みる現状変更国と、それに対峙する現状維持国があり、現状変更国は現状維持国の持つ技術を獲得して、軍事的、経済的な覇権獲得を目指しています」(中村)。

これに対し、現状維持国は不正行為によって技術が盗まれることを防ぐ為に、輸出入管理や内外投資規制、調達規制を行いますが、その影響がサイバーセキュリティ領域にも発生するとして、3つほど挙げています。

1つ目は、現状維持国が規制や取り締まりを強化すると、物理空間での技術流出は防げるものの、サイバー空間での情報窃取活動が活発化することが予測されること。

2つ目は、サイバー攻撃の被害が単一組織の問題ではなくなるということ。例えば、自組織の機微情報が抜かれる、あるいは自組織に機微情報がなかったとしても、サプライチェーン攻撃で自組織が踏み台にされて、取引先の機微情報が抜かれる。そして、それが将来の安全保障に影響を及ぼすとことから、サイバーセキュリティ対策が、自組織の問題だけではなくて、将来の世界秩序を守る社会的責任になるということ。

3つ目はロシア・ウクライナ戦争の影響として、経済制裁による経済的なデカップリングが発生しており、特定の国ではすでに技術・情報の獲得活動を活発化させていること。

ロシア:プーチン大統領はSVR(対外情報庁)の産業競争力強化のための活動を指示

中国:米FBIと英MI5が共同で、中国の技術・情報獲得活動に対して注意喚起

まとめとして中村は、「サイバーセキュリティ対策は、もはや一組織の問題ではなくて、将来の世界秩序を維持するための社会的責任であると言うことを繰り返させていただいて話を締めくくりたいと思います」と語り、講演を終えました。

2022年下半期セキュリティ予測 〜4つの脅威から紐解く、 2022年上半期の振り返りと下半期のサイバーセキュリティの展望〜

サイバーリーズンは大きな影響を及ぼす4つの脅威を2022年下半期のサイバーセキュリティ予測として取り上げました。

4つの脅威についてそれぞれ2022年上半期の動向を振り返りながら、2022年下半期のサイバーセキュリティ予測について説明します。

https://www.cybereason.co.jp/product-documents/survey-report/8823/