- 2023/07/13

- マルウェア

最近注目されるQakbotを深く理解するための解説ガイド

Post by : Shinsuke Honjo

Qakbotというマルウェアがあります。QbotやPinkslipbotなどと呼ばれるこのマルウェアファミリーは、2007年から存在している老舗であり、情報窃取型の「トロイの木馬」です。

Qakbotは単体でも動作しますが、他のマルウェアや脅威と連携して動作することがよく知られています。つまり、Qakbotに感染しているということは、Emotetや他の脅威にすでに感染している可能性があり、さらに今後他のランサムウェアなどのマルウェアに感染する可能性も考えられます。あるいはすでに感染しているのかもしれません。

サイバーリーズンの過去のブログ記事では、Qakbotやその関連脅威、感染手法について解説しています。今回は、過去の記事を紹介しながら、Qakbotという情報摂取型のマルウェアについて、どのような機能を持つのか、またQakbotに感染するとどうなるのかについて考えていきましょう。

なお、紹介している脅威分析レポートの記事は技術的な側面に重点を置いて書かれているので、その内容からQakbotを理解するのはなかなか大変です。ここではなるべく噛み砕いて概要を理解することを目的とします。

今回紹介するのはサイバーリーズンの次のブログ記事や資料です。

- 【脅威分析レポート】米国に拠点を置く企業を標的とした広範囲なQakbot攻撃とBlack Bastaランサムウェアグループ

https://www.cybereason.co.jp/blog/ransomware/9263/ - 【脅威分析レポート】すべての道はCobalt Strikeに通じる – IcedID、Emotet、QBot

https://www.cybereason.co.jp/blog/malware/7797/ - 【脅威分析レポート】ProxyShellを悪用したQBotおよびCobalt Strikeを展開するDatopLoader

https://www.cybereason.co.jp/blog/malware/7659/ - 【脅威分析レポート】勢いを増すRoyalランサムウェアグループによる攻撃

https://www.cybereason.co.jp/blog/threat-analysis-report/9973/ - Cybereason GSOCセキュリティ・アップデート2023年3月版

https://www.cybereason.co.jp/product-documents/survey-report/10219/ - Cybereason GSOCセキュリティ・アップデート2023年3月【脅威分析レポート】ショートカットファイルを使った手っ取り早い攻撃 – LNKファイルを使用して初期感染とパーシステンスを実現

https://www.cybereason.co.jp/blog/threat-analysis-report/10618/

記事の洞察によりQakbotの理解を深める

まず2021年の12月にリリースされた記事[1]、Black Bastaランサムウェアとの関連について説明したものを読んでいきましょう。

この記事には、Qakbotの感染手法に関する興味深い手法やQakbotがBlack Bastaランサムウェアをインストールするに至る動作について説明していますが、同時にQakbotの動作についても非常に丁寧に説明しています。

ここには、Qakbotの動作の概要についての記載があります。

以前はバンキングマルウェアであったのが、モジュール化・多機能化して、他のマルウェアをインストールする機能が充実してきます。この傾向はEmotetの進化と似ています。

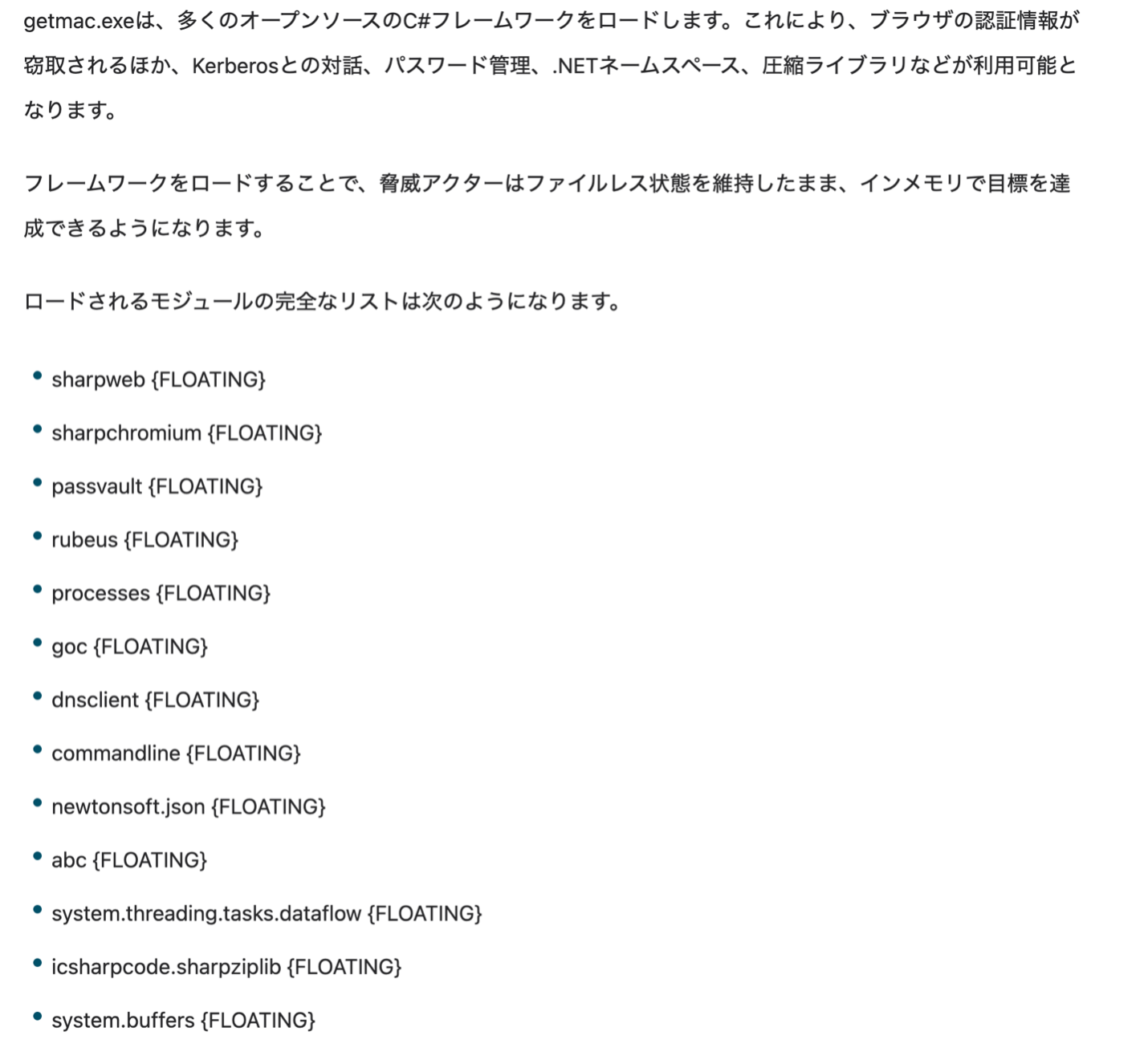

Qakbotには、インメモリでロードされる オープンソースの様々なモジュールによってQakbotの機能が実装されていることが説明されています。

最近は、こういったモジュール化しているマルウェアが多く見られるようになりました。攻撃者にとっては最初から多くの機能を実装しなくても、動的にコードを追加できるため、マルウェア開発工数に利点がある他、すべての不正機能が本体に実装されているマルウェアに比べ、不正機能が比較的本体に少ないので、古典的なシグネチャーベースの検知が困難になります。またファイルレスであり、メモリ上で実行されるため、不正モジュールの検知を回避できる効果もあるでしょう。

これらのモジュールがどう利用されるについては、こちらの記事[2]により具体的な記載があります。

上のモジュールのリストにあるRubeusはKerberos認証をすり抜けるためのもので、それを使ってドメイン管理者権限を奪取しています。また、Windowsの印刷機能に関する脆弱性(PrintNightmare)を悪用して管理者権限を作成していた例も紹介されています。

いくつかの記事でも言及されていますが、QakbotはCobaltsrikeをインストールして、横展開を行います。Cobaltsrikeについて今回は詳しく説明しませんが、Cobaltsrikeは商用の侵入テストツールで攻撃に悪用されてきました。

こうして、最終的にマルウェアをインストールすることがあります。特にランサムウェアをインストールすることで知られています。

そもそもQakbotにどうやって感染するのか

最後にそもそもQakbotにどうやって感染するのかについて見てみましょう。よくある手法としては、Officeのマクロ経由で感染させる手法です。記事[2]にその記載があります。

不正なメール経由の感染についていえば、ショートカットを悪用する方法も報告されています。いくつかの方法が記事[6]で説明されています。

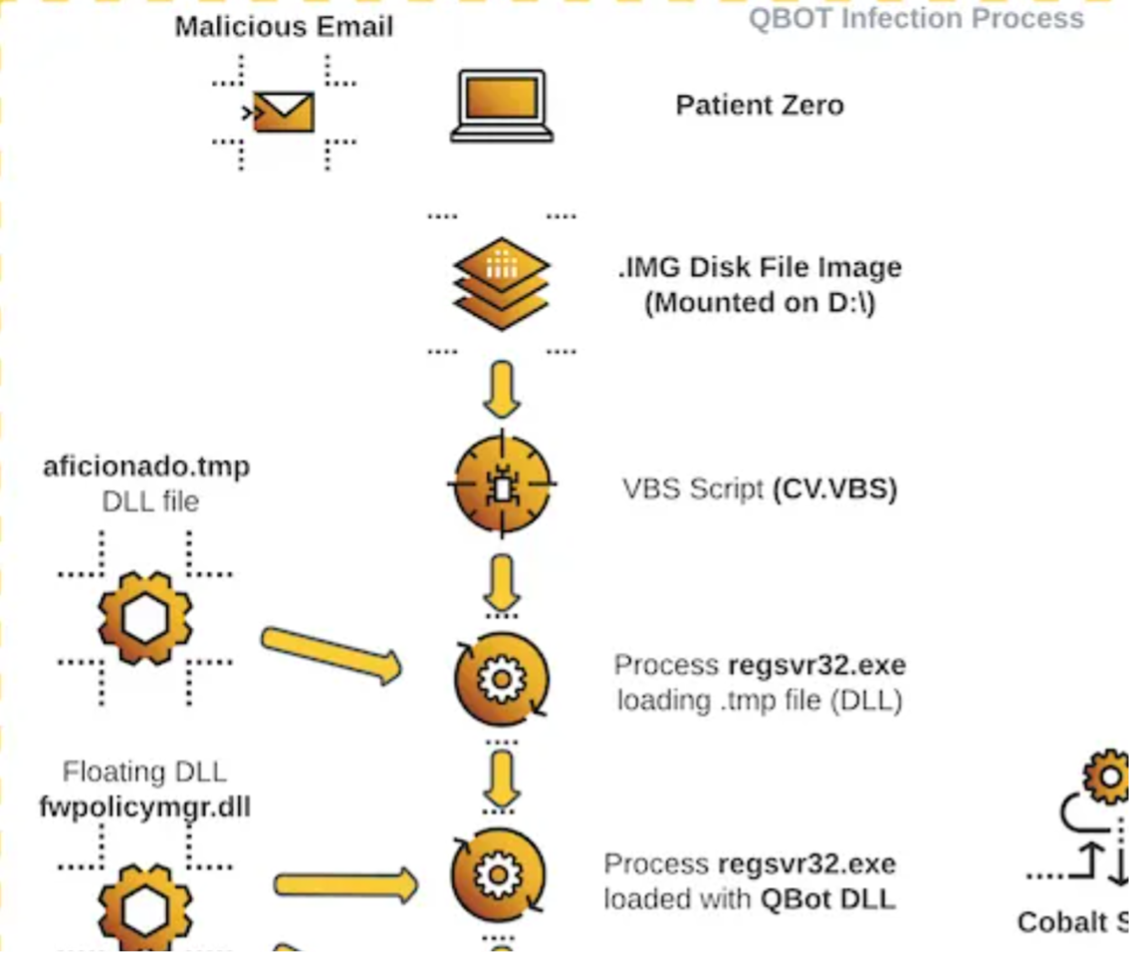

その他URLなどを含む不正メールでも感染します。例えば、記事[1]には、リンクからISOイメージがダウンロードされ、その中に含まれるファイルをつかって感染を行う流れが説明されています。

資料[5]にもありますが、似たような手法にMSIファイルを使うこともあります。

脆弱性を悪用することもあります。Exchange Serverの脆弱性ProxyShellを悪用してメールシステムに侵入し、不正メールを送るパターンです。記事[3]に次の記載があります。

まとめ

これまで、過去のブログ記事を参照しながらQakbotの概要を紹介しました。警戒すべき脅威は他にもたくさんありますが、ここに挙げたQakbotは10年以上も前に登場してからその時の最新の手法を取り入れて発展してきたもので、マルウェアの動作を理解して、対策のヒントとするためによい教材と言えます。Qakbotへの感染対策は不正メール対策や脆弱性対策が有効です。

また、一度感染してしまうと、ランサムウェアなどの他のマルウェアの感染につながるので、早期対応が重要になります。そのためにもEDR・XDRの導入やMDRサービスの活用をおすすめします。

【ホワイトペーパー】ランサムウェアの歴史、組織、攻撃手法とその実態を徹底攻略

緊迫する国際情勢に伴い日本においても急増しているサイバー攻撃、事業停止など甚大な影響を及ぼすランサムウェア攻撃など、企業・組織におけるサイバーセキュリティへの取り組みは、もはやIT/セキュリティ担当者だけの課題ではなく、事業の継続性を担保する上で組織全体で取り組むべき最重要の課題となりました。

今回のテーマは「ランサムウェアの歴史、組織、攻撃手法とその実態を徹底攻略」で、ランサムウェア攻撃者自体や攻撃手法だけでなく、米国を始めとする国家のサイバー政策による影響を踏まえつつ、彼らを取り巻く環境にも注目し、その実態に迫ります。

本ホワイトペーパーでは、そのテーマに沿って講演したセッションの中から厳選した3つのセッションをご紹介します。

https://www.cybereason.co.jp/product-documents/white-paper/9248/