- 2023/12/12

- ランサムウェア

警察庁のレポートでにわかに注目を集める「ノーウェアランサム」とは?

Post by : Yuichi Kikukawa

データの暗号化を行わずデータの窃取と公開のみを行う

世界中で相変わらずランサムウェア攻撃の被害が相次いでいます。2023年9月に警察庁より公開された「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」によれば、2023年上半期に日本国内で報告されたランサムウェア被害の件数は103件で、前年同期比でわずかに減少しているものの、基本的には高止まりの状態が続いていると見られています。

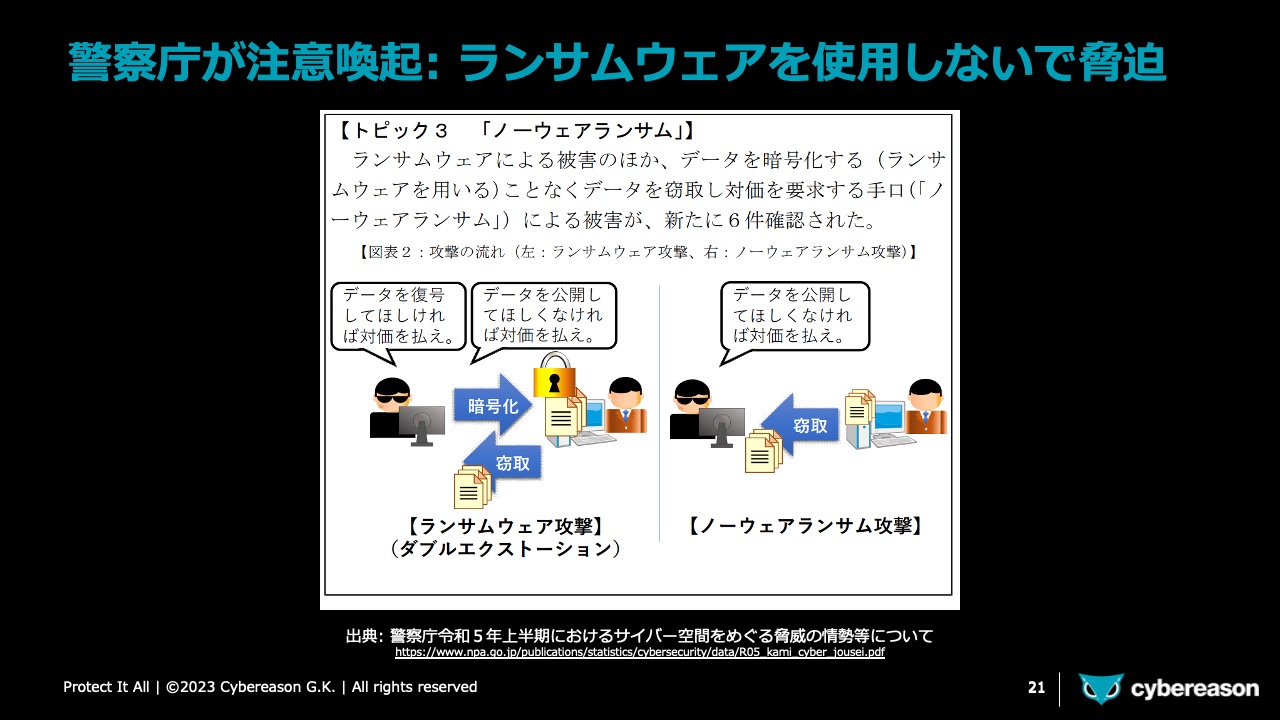

一方この報告書では、「ノーウェアランサム」についても言及されており、サイバーセキュリティ界隈で高い注目を集めています。ノーウェアランサムとは簡単に説明すると、ランサムウェアを使ってデータを暗号化することなく、データの窃取のみを行いそのデータの公開と引き換えに対価の支払いを要求するという手口です。

これまでもデータの暗号化とともにデータを窃取し、その公開をちらつかせて金銭を脅し取る「二重脅迫」の手口が多く用いられてきました。しかしランサムウェアの被害が世界中で相次ぐ中、多くの企業が感染に備えてデータバックアップの体制を見直したり、ランサムウェアを効果的に検知するセキュリティ製品を導入するなど対策を強化してきた結果、たとえ感染してデータを暗号化されてしまっても身代金を支払わないケースが増えてきました。

攻撃者の立場から見ると、企業がバックアップなどの対策を行っている場合、データを暗号化しても効果的な脅迫にはなりません。このように攻撃者にとって割に合わないケースが出てきたため、従来の二重脅迫の攻撃手順からデータ暗号化を省き、データの窃取と公開(をネタにした脅迫)だけを行うノーウェアランサムの手口が徐々に使われるようになってきたと考えられます。

ノーウェアランサムを多用する代表的な攻撃グループ

日本国内では2023年に入って初めて注目されるようになったノーウェアランサムですが、海外では既に2021年ごろからその被害が確認されていました。この攻撃手口を多用することで知られる攻撃グループの1つが「BianLian」です。この攻撃グループは2022年7月ごろから活動が確認されるようになった比較的新しいグループですが、もともとは二重脅迫の手口をもっぱら用いていました。

しかし2023年1月にチェコのセキュリティ企業であるAvast Softwareが、BianLianによって暗号化されたデータを復号するツールを無料で公開したことで、従来の攻撃手法が無効化されてしまいました。こうした事態に直面した場合、大抵の攻撃グループは別の暗号化方式を使ったランサムウェアを新たに導入して攻撃を続行するところですが、BianLianはこれを機にデータの暗号化をやめ、窃取データによる脅迫だけを行うノーウェアランサムの手口へと乗り換えたようです。

それ以降、この攻撃グループによるノーウェアランサムの被害が報告されるようになり、日本企業もその被害に遭ったとする報道もありました。

ノーウェアランサムを多用することで知られる他の攻撃グループの1つに、「Karakurt」があります。このグループは2021年6月ごろから活動を確認されており、ランサムウェア攻撃で広く知られるロシアの攻撃グループ「Conti」と深い関わりがあるとされています。その攻撃手法も先ほどのBianLianと同様、企業の内部ネットワークに侵入して窃取したデータを公開したりダークウェブで競売に掛けると脅迫し、金銭を脅し取るというものです。

これまで行ってきたランサムウェア対策をさらに徹底

現在世界の多くの国では、ランサムウェアに感染した企業・団体が攻撃者に対して身代金を支払うことに規制を設けるようになっています。そのため攻撃者の立場から見ると、データを暗号化して人質にとる手口はますます「コスパ」「タイパ」が悪くなり、よって今後はノーウェアランサムの手口を用いる攻撃が増えてくることが予想されます。

では攻撃を防御する側は、一体どのような手を講じればその被害を防ぐことができるのでしょうか。従来の二重脅迫とノーウェアランサムの攻撃手法を比べると、データの暗号化を行うか行わないかの違いがあるだけで、その他の手順は類似しています。先ほど紹介した攻撃グループが主に用いる侵入・感染手段も、VPN機器やリモートデスクトップの脆弱性を悪用、不正に入手したアカウントを悪用するなど従来のランサムウェアと何ら変わりありません。

つまり企業が行うべき対策は、これまでのランサムウェア対策と同じと考えていいでしょう。VPN機器やリモートデスクトップ製品をはじめ、自社で利用しているハードウェアやソフトウェアに深刻な脆弱性がないかをチェックする。従来のアンチウイルスに加え、さらに強力な防御機能を持つ次世代アンチウイルス製品を導入する。それでも内部への侵入を許してしまった場合でも、EDR製品で早期に脅威を検知して被害発生を防ぐ。こうした従来のランサムウェア対策を徹底することが、そのままノーウェアランサムへの対策につながります。

なおサイバーリーズンが提供する「Cybereason Endpoint Prevention」と「Cybereason EDR」は、それぞれが次世代アンチウイルス製品、EDR製品として高い機能を持つだけでなく、ランサムウェア対策に特化した機能も備えており、これまで数多くのランサムウェア攻撃を検知・撃退してきた実績を持ちます。今後ますます増えてくるであろうノーウェアランサム攻撃への対策を強化する上でも、ぜひ活用されることをお勧めします。

【ホワイトペーパー】ランサムウェアの歴史、組織、攻撃手法とその実態を徹底攻略

緊迫する国際情勢に伴い日本においても急増しているサイバー攻撃、事業停止など甚大な影響を及ぼすランサムウェア攻撃など、企業・組織におけるサイバーセキュリティへの取り組みは、もはやIT/セキュリティ担当者だけの課題ではなく、事業の継続性を担保する上で組織全体で取り組むべき最重要の課題となりました。

今回のテーマは「ランサムウェアの歴史、組織、攻撃手法とその実態を徹底攻略」で、ランサムウェア攻撃者自体や攻撃手法だけでなく、米国を始めとする国家のサイバー政策による影響を踏まえつつ、彼らを取り巻く環境にも注目し、その実態に迫ります。

本ホワイトペーパーでは、そのテーマに沿って講演したセッションの中から厳選した3つのセッションをご紹介します。

https://www.cybereason.co.jp/product-documents/white-paper/9248/