- 2024/02/15

- ランサムウェア

最新のインシデント事例から学ぶ「真に有効なランサムウェア対策」とは

Post by : Yasuhiro Uehara

近年多くの被害が報告されているマルウェア「Elbie」

近年、多くの企業が被害に遭っているランサムウェアの1つに「Elbie」というものがあります。ElbieはPhobosランサムウェアの亜種の1つで、日本国内においても多くの被害が報告されています。例えば、2022年10月に大阪急性期・総合医療センターがランサムウェア攻撃を受けて診療業務停止を余儀なくされたインシデントでは、攻撃者はElbieを用いていました。また2023年7月にジャックスがランサムウェア攻撃を受けて業務データを暗号化されてしまったインシデントでも、このElbieが用いられていたと言われています。

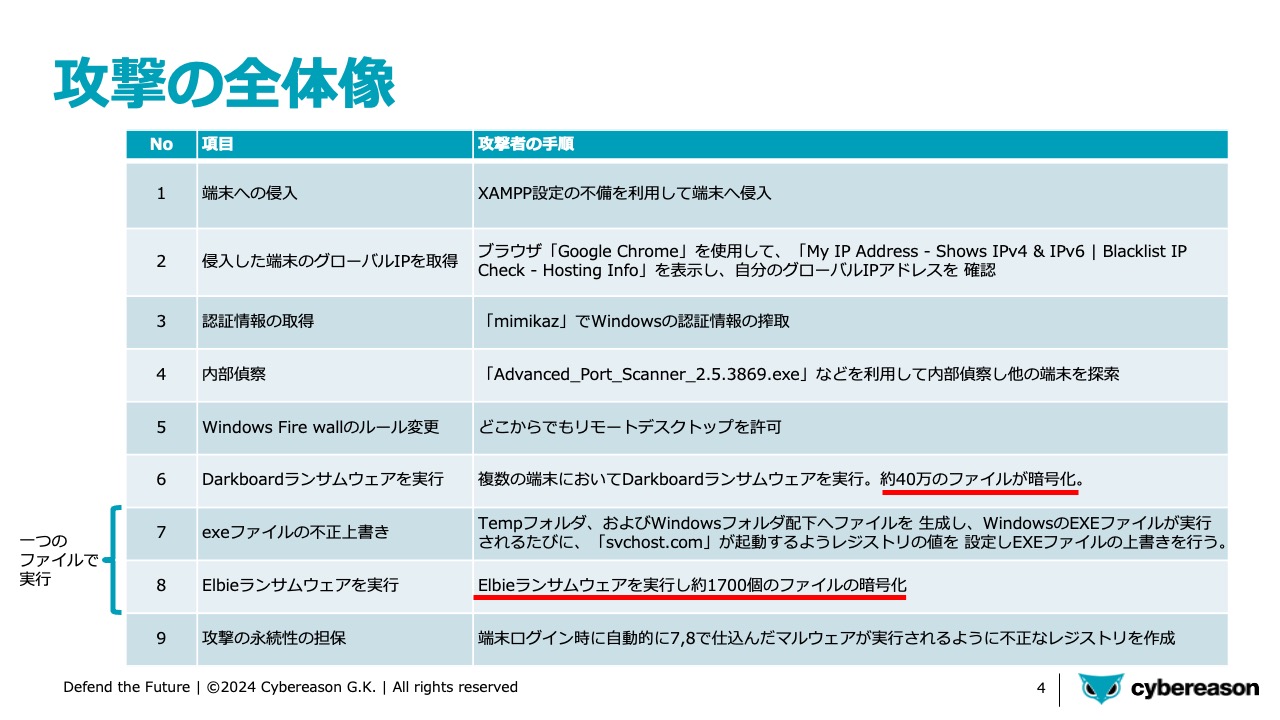

実は弊社のインシデントレスポンス(IR)チームが最近、ランサムウェアの被害を受けた企業の環境を調査したところ、やはりこのElbieに感染していたことが判明しました。攻撃者はまず、XAMPP設定の不備を利用して端末へ侵入し、グローバルIPを取得した後に「mimikaz」を用いてWindowsの認証情報を窃取しています。

その後ネットワーク内を偵察して他の端末を探索し、WindowsFirewallの設定を変更して外部からのリモートデスクトップ実行を可能にした上で、「Darkboard」と呼ばれるランサムウェアをダウンロードして実行しています。その結果、この時点で約40万のファイルが暗号化されてしまいました。

さらにexeファイルの不正上書きとElbieランサムウェアを実行し、約1700のファイルが暗号化されています。そして最後に、端末が起動されるたびにこのファイルが実行されるように仕掛けを施し、攻撃の永続性を担保しています。

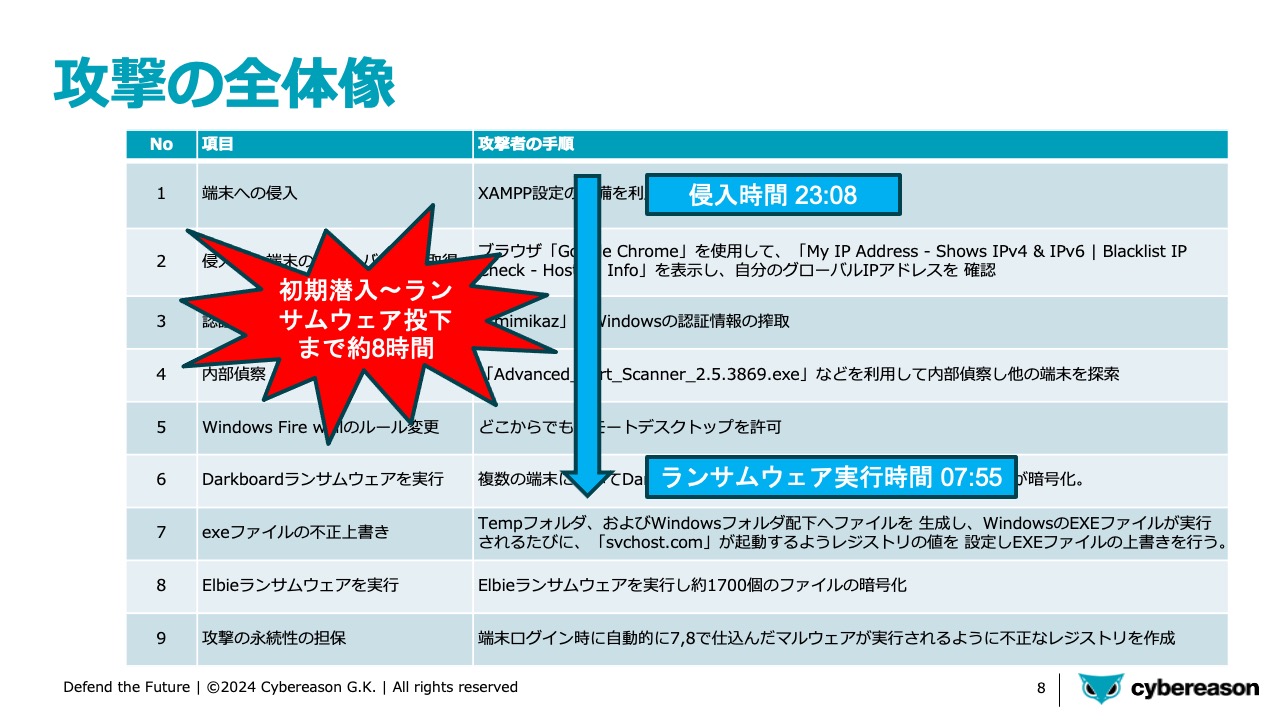

侵入からわずか9時間弱でランサムウェア実行まで至る

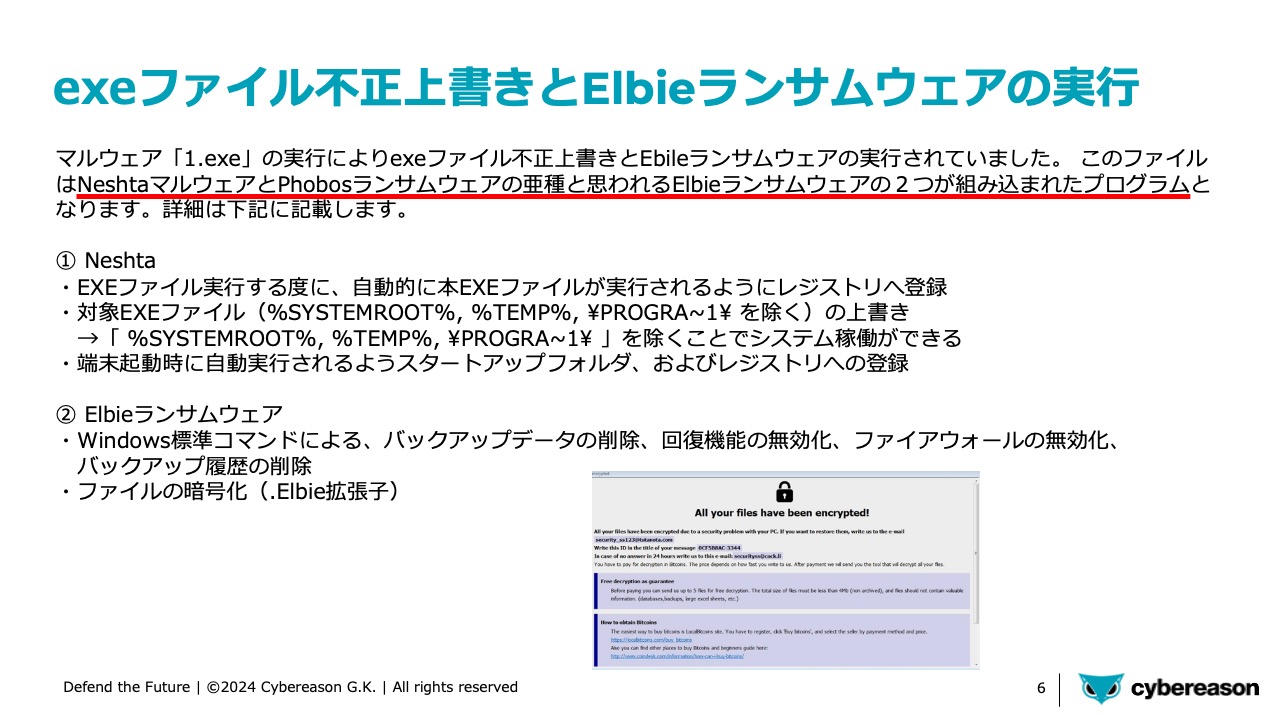

これら一連の攻撃ステップのうち、「exeファイルの不正上書き」と「Elbieランサムウェアの実行」は「1.exe」という単一のファイルによって実行されていました。

具体的には「Neshta」と呼ばれるマルウェアがTempフォルダおよびWindowsフォルダ配下へファイルを生成し、Windowsのexeファイルが実行されるたびに「svchost.com」が起動するようレジストリの値を設定し、exeファイルの上書きを行います。さらには、端末が起動されるたびに1.exeが自動実行されるようスタートアップフォルダおよびレジストリへの登録を行い、攻撃が永続的に実行されるよう画策していました。

その後Elbieが実行され、Windows標準コマンドによるバックアップデータの削除や回復機能の無効化、ファイアウォールの無効化、バックアップ履歴の削除などが行われ、最終的にファイルの暗号化へと至っています。このNeshtaとElbieの機能が1.exeという単一のプログラムの中に組み込まれ、ともに実行されているのがこの攻撃の特徴の1つです。

さらには、一連の攻撃ステップが極めて短時間のうちに進行しているのもこの攻撃の大きな特徴だといえます。攻撃者が初期侵入に成功した時刻が23時8分、そして最初にランサムウェアがファイル暗号化を実行したのが翌朝の7時55分でした。つまり、初期侵入からランサムウェア実行まで9時間弱しか経っていません。

ちなみに別のインシデントの調査では、初期侵入からわずか4時間以内にランサムウェアが実行されているケースもありました。このように近年のランサムウェアの中には、侵入してから極めて短期間のうちにランサムウェア実行まで至るものが増えてきています。

最新のランサムウェア脅威に対して有効な手段とは

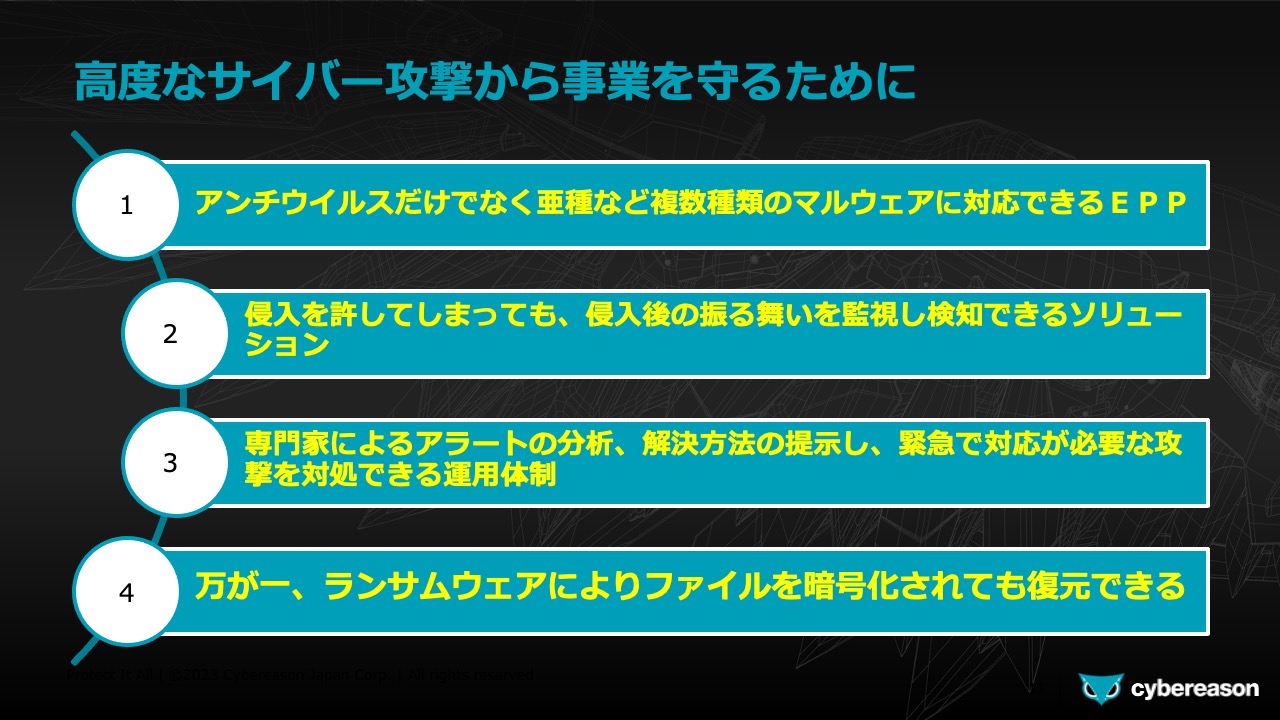

このようなランサムウェア攻撃の被害を防ぐには、脅威をいち早く検知し、リアルタイムで素早く対処することが肝要です。そのためにはまず、ネットワークの入口で脅威を高い精度で検知できるEPP(Endpoint Protection Platform)の仕組みが必要です。しかも旧来のアンチウイルスの技術だけでは近年の高度な攻撃は捕らえきれませんから、複数の検知技術を組み合わせた多層防御のアプローチをとることが求められます。

例えば弊社のEPP製品「Cybereason NGAV」は全10層におよぶ多層防御の仕組みを実装しており、その中にはランサムウェアの挙動を検知する機能や、ランサムウェアによって暗号化されてしまったファイルを復元する機能も含まれています。

ただし最近のランサムウェア攻撃は極めて巧妙な侵入手口を用いるため、こうした多層防御を巧みにすり抜けてくることも十分考えられます。そのような脅威を捕まえる手段としては、現時点ではEDR(Endpoint Detection Response)が最も有効だと言われています。ちなみに弊社が提供するEDR製品「Cybereason EDR」は国内シェアNo.1の座を長年保持し、これまでランサムウェア攻撃の検知・対処にも数多くの実績があります。

これに加えて、弊社が24時間365日体制でCybereason EDRを用いた監視を代行する「Cybereason MDR」を利用すれば、いつ攻撃を受けても即応し、近年の「短時間のうちにランサムウェア実行まで至る攻撃」にも十分対処できるようになるでしょう。最新のランサムウェア攻撃から自社の貴重な情報資産を守るために、ぜひこうした製品・サービスを組み合わせた総合的な対策の実施をお勧めします。

2024年サイバー脅威予測 〜2023年の主要な脅威の振り返りと、2024年に警戒すべき脅威の予測〜

2023年は一部のランサムウェア・マルウェアに対して警察など大きな組織による閉鎖や、深刻な脆弱性の発見と悪用などが起きました。

本資料では、2023年に起きたサイバー空間の脅威の傾向を受けて、特に大きな影響を及ぼす5つの脅威を2024年のサイバーセキュリティ予測として取り上げました。2023年の主要な脅威を振り返りながら、2024年のサイバー脅威予測について説明します。

2024年度のご自身が所属する組織におけるサイバーセキュリティ対策の検討にお役立てください。

https://www.cybereason.co.jp/product-documents/survey-report/11608/