- 2024/02/22

- ランサムウェア

ランサムウェアの戦略における変化と被害組織に見られる共通性

Post by : Cybereason Japan Marketing Team

2023年12月5日、弊社主催のオンラインセミナー「高まるランサムウェアの脅威の実情と企業・組織に求められる具体的な対策」が開催されました。本稿では、名和利男氏(サイバーディフェンス研究所等に所属)によるセッション「ランサムウェアの戦略における変化と被害組織に見られる共通性」の概要を紹介します。

「暗号化しない」最新のランサムウェア攻撃の動向

諸外国では、最近のランサムウェア攻撃はAPT(高度標的型攻撃)化が進んでいると言われていますが、日本国内ではレガシーなランサムウェア攻撃が非常に目立ちます。どちらかといえばあまり洗練されていない攻撃者によって攻撃を受けて被害が出てしまっているということが多いのです。裏を返せばそれほど低いレベルのセキュリティ対策しか行っていない組織が国内外に多くあると言えます。

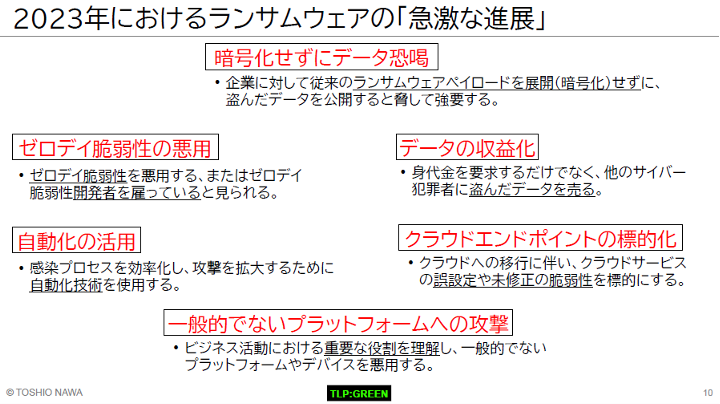

一方、2023年にはランサムウェアにおいて、次の6つの「急激な進展」が見られました。

- 暗号化せずにデータ恐喝

ランサムウェアの特徴の一つであった「データの暗号化」をしないランサムウェアが出てきています。データを盗み取って、元データを完全に破壊。自力での復元を困難とさせ、盗んだデータの公開を脅し身代金を要求する「真の二重恐喝」が成立。また、完全破壊は、暗号化より極めて短い時間で実現し、攻撃者は復号キーを渡す必要がなくなるため、時間と労力を節約。今後、新しいトレンドとなりつつあります。 - データの収益化

ランサムウェア攻撃グループのメンバーの入れ替わりが激しくなり、過去に身代金を払っていても、それがしばらく経つと反故にされるようになりました。少し時間をおいて窃取されたデータがブラックマーケットに並べられて、販売されてしまいます。こうなると、半永久的に被害を受け続けることになるおそれがあります。 - クラウドエンドポイントの標的化

クラウド化進展の結果、営業部門や開発部門など、情報システム部門が管理できていないところで、それぞれがクラウドサービスを使い始めることができるようになっています。ITシステムの取扱に慣れていない人たちが管理するので、設定ミスや不十分なぜい弱性対策により攻撃を受ける余地を作ってしまっています。 - 一般的でないプラットフォームへの攻撃

医療で言うカルテやレセプト、行政で言えばマイナンバー関連の情報、さらにはマッチングサイトなど、個人的な機微情報が非常に集まっているところが狙われる傾向が強くなっています。 - 自動化の活用

生成AIなどが攻撃ツールの設計・開発、そして攻撃活動そのものに使われ始めており、攻撃の知識や経験の乏しい、または少人数の攻撃者でも高度なサイバー攻撃を仕掛けることが可能となってきています。 - ゼロデイ脆弱性の悪用

ゼロデイ脆弱性を見つけるには莫大な投資と多大な労力が必要で、一般に費用対効果は高くありませんが、多額の内部留保を溜め込んだ、少数のランサムウェア攻撃グループが、その資金力でゼロデイ脆弱性情報を買ったり、スキルがある人を集めたりして、APT攻撃に使っていると分析されています。

ランサムウェア被害組織に見られる共通性とは

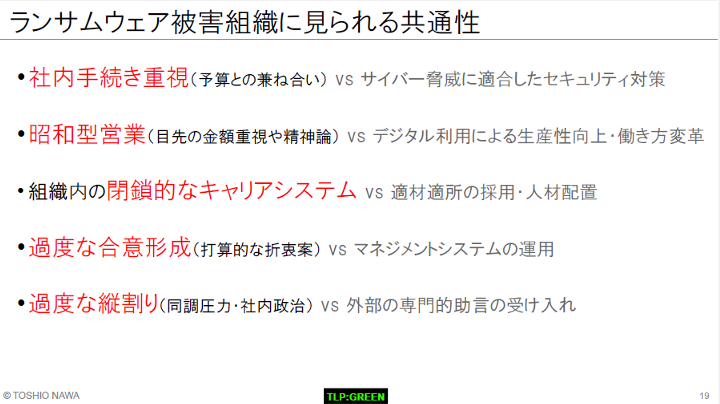

このように、ランサムウェア攻撃が急激な進展を見せる一方で、日本の組織はさまざまな問題点があります。実際に私が攻撃対処の支援活動を通して垣間見る、ランサムウェア被害を受ける組織に見られる共通性を次に挙げます。

過度の社内手続き、予算の制約、昭和型の営業方法、閉鎖的なキャリアパス、そして過度な合意形成の必要性などがランサムウェア対策を困難にしています。これらの問題は、組織が迅速かつ効果的な対策を講じることを妨害しており、攻撃者に対して脆弱な状態を作り出しています。

日本企業に対する悪口ではありませんが、私が参画しているサイバー攻撃対処チームの経験で、こういうことを目の当たりにすることは決して珍しくありません。

特に、組織内の過度な縦割り文化や予算の問題は、必要なセキュリティ対策の実施を遅らせる主要な要因です。予算が承認されず、最新のセキュリティソリューションが導入されないことや、社内手続きによって緊急のセキュリティ対策が遅延する例は少なくありません。また、経営層と情報システム部門との間のコミュニケーション不足も、効果的な対策が講じられることを阻んでいます。

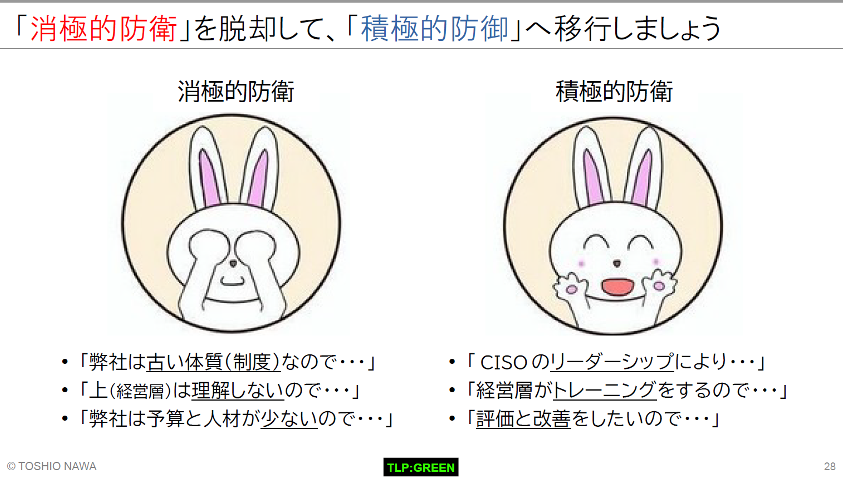

消極的防衛を脱却し、積極的防衛へ

今、サイバー攻撃の脅威アクターたちが、攻撃を成功させるために一番力を入れているのは、検知を回避する努力です。この背景には、さまざまなサイバーセキュリティ専門組織や、警察機関、官公庁などのセキュリティ啓発の取り組みとともに、EDRのような先進技術が普及してきたことから、早期に検知されて、攻撃を最小限に留めるという成果が徐々に出てきたことが挙げられます。

その一方で、レガシーなシステムに依存している運輸や電力などのインフラ系事業、医療系が狙われることが多くなっています。これらは身代金を支払う能力があると見られている一方で、システムが古すぎてEDR等の先進技術を入れることができません。したがって、このような領域が数多く狙われているわけです。

今後、ランサムウェアに対抗するためには、組織全体としてのモニタリング、特定、評価、対処のマネジメントシステムを構築し、運用を徹底することが必要です。これは、単に技術的な対策を導入するだけでなく、組織文化や業務プロセスにおける変革を含む包括的なアプローチを必要とします。今までのように、経営者がサイバーセキュリティ対策を情報システム部門に任せているような消極的な防衛では対抗できないのです。

経営層は、サイバーセキュリティに対する深い理解とリーダーシップを発揮することが求められています。これには、サイバーセキュリティ教育の促進、リスク管理の強化、そして積極的な防御策の実施が含まれます。

すでに欧米だけでなくアジアの国々でも、経営層がサイバーセキュリティに対する知識を持つことを強く求め始めています。組織を守るのは経営者の努力しかないのです。

積極的防御に移行することで、組織はランサムウェアの脅威により効果的に対処できるようになります。特に、定期的なセキュリティ評価、脅威インテリジェンスの活用、従業員のセキュリティ意識の向上などが重要です。

今後、サイバー攻撃に負けずに事業を存続させていくためには、経営層の皆さんが自ら気づき、消極的防衛を脱却して積極的防御に取り組み始めていただきたいと思っています。

2024年サイバー脅威予測 〜2023年の主要な脅威の振り返りと、2024年に警戒すべき脅威の予測〜

2023年は一部のランサムウェア・マルウェアに対して警察など大きな組織による閉鎖や、深刻な脆弱性の発見と悪用などが起きました。

本資料では、2023年に起きたサイバー空間の脅威の傾向を受けて、特に大きな影響を及ぼす5つの脅威を2024年のサイバーセキュリティ予測として取り上げました。2023年の主要な脅威を振り返りながら、2024年のサイバー脅威予測について説明します。

2024年度のご自身が所属する組織におけるサイバーセキュリティ対策の検討にお役立てください。

https://www.cybereason.co.jp/product-documents/survey-report/11608/