- 2024/02/27

- ランサムウェア

ランサムウェア対応の法律実務

Post by : Cybereason Japan Marketing Team

2023年12月5日、弊社主催のオンラインセミナー「高まるランサムウェアの脅威の実情と企業・組織に求められる具体的な対策」が開催されました。本稿では、森・濱田松本法律事務所所属の弁護士 蔦大輔氏によるセッション「ランサムウェア対応の法律実務」の概要を紹介します。

ランサムウェア攻撃の動向

2017年から2020年にかけて、内閣官房内閣サイバーセキュリティセンターで弁護士資格を持った任期付職員を務めていたこともあり、その経験を活かす形で、現在サイバーセキュリティや個人情報保護に関するご相談を多く受けさせていただいています。そのような中で、本日はランサムウェアの法律実務というタイトルでお話をしていきたいと思います。

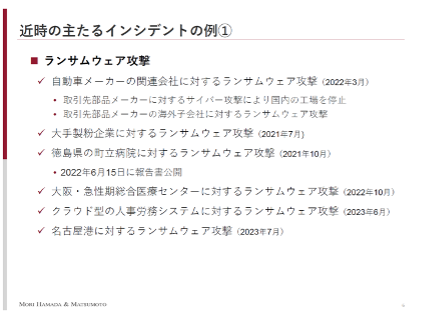

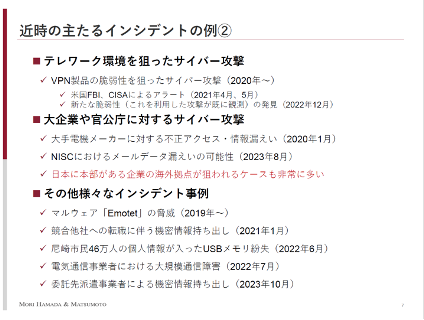

ご存じの方も多いかと思いますが、IPA(独立行政法人情報処理機構)が毎年1月に公開している情報セキュリティの2023年度版では組織向けの脅威の1位としてランサムウェアが挙げられています。2022年も同じく1位で、2024年もランサムウェアがまた1位となっております。

それぐらい数が多いですし、私もランサムウェア関係の相談をたくさん受けているという状況が2023年も続いている状況です。

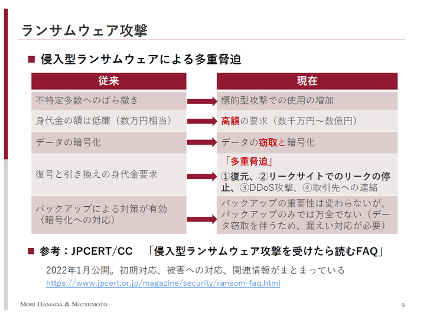

かつては、ランサムウェアに引っかかっても、ビットコイン換算で数万円払うように脅迫してくる、個人をターゲットとした攻撃が大半でしたが、最近では、企業に対して数億円要求してくる事例も多く出てきています。

脅迫の仕方も変わってきており、以前は暗号化データの復号に対しての支払い要求だったのが、払わなければ窃取したデータを公開するとか、データを元にサーバーを落とすとか、重要顧客と推測される顧客に連絡するぞ、というパターンも出てきています。また最近アメリカでは、サイバーセキュリティ関係のインシデント開示ルールができたので、SEC(米証券取引委員会)に対して、開示ルールを果たしていないと密告すると脅すケースも出てきたと報道されています。このように、あらゆる手段を用いて脅迫して金銭を得ようとするのが今のランサムウェア攻撃です。

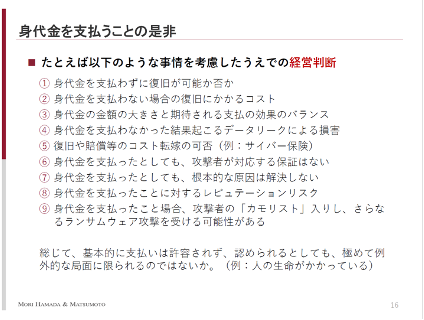

身代金の支払いを巡る諸問題

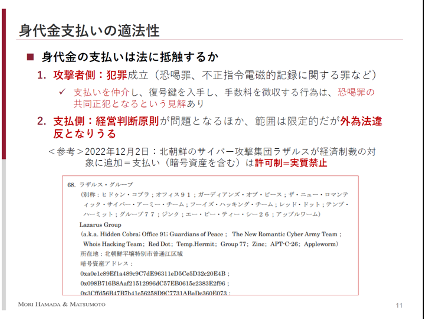

そのような中、実際に攻撃を受けた事業者のみなさまからよく質問されるのが、「身代金を支払った場合、それは違法ですか」というものです。答えとしては、基本的に支払いが直接違法となることはありませんが、周辺の法律はいろいろあるので、そこには注意しておかなくてはいけない、ということになります。

攻撃者側には、当然ながら恐喝罪や、マルウェア使用による不正指令電磁的記録に関する罪などが成立します。また、被害者に黙って勝手に仲介して、復号鍵を攻撃者から入手して被害者から手数料をもらったりすると、恐喝罪の共同正犯になるという見解も出ています。

では、支払側はどうかというと、支払ったことで即座に違法となる法律はありませんが、支払うと判断した経営陣について、それが経営判断として正しかったのかということが問題となり得るほか、限定的ではありますが、外為法に違反する可能性が出てきます。

外為法について具体的にどういうことかというと、経済制裁の対象になっている相手(イランや北朝鮮など)に支払をしてはいけないという規定があります。ランサムウェア攻撃を行う者の中には、北朝鮮当局の下にいると言われているものもあります。たとえばラザルスという攻撃グループはまさにこの制裁対象のリストに名指しで含まれています。通常、攻撃者が自らラザルスだと名乗ることはまずありませんが、このリストには暗号資産のアドレスが含まれており、ここに払うとラザルスへの支払ということで外為法違反になる可能性があります。

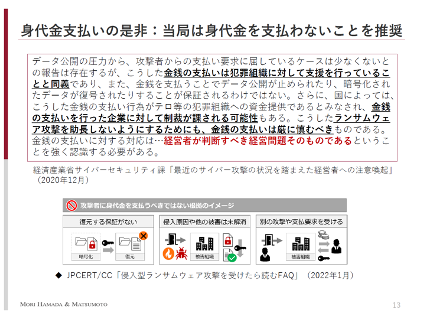

次に、経済産業省は、2020年に、身代金の支払いは犯罪組織に対する支援を行っていることと同義であると注意喚起しており、身代金の支払いは厳に慎むべきであり、経営者が判断すべき経営問題であるとしています。

JPCERTコーディネーションセンター(JPCERT/CC)も、支払うべきでなはい3つの理由を挙げています。

- 支払ったところで、復元できる保証が一切ない

- 支払っても、なぜ攻撃を受けたのか原因究明できるわけではない

- さらに別の攻撃や支払い要求を受ける可能性がある

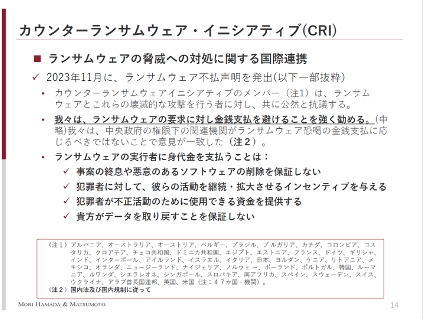

また、2023年11月のカウンターランサムウェア・イニシアチブ(CRI)という国際会合の場でも、支払いは、

- 事案の収束、悪意やソフトウェアの削除を保証しない

- 犯罪者に対して彼の活動を継続拡大させるインセンティブを与える

- 犯罪者が不正活動のために使用できる資金を提供する

- あなたがデータを取り戻すことを保証しない

と4つの理由を挙げて支払うべきではないという声明を発出しています。

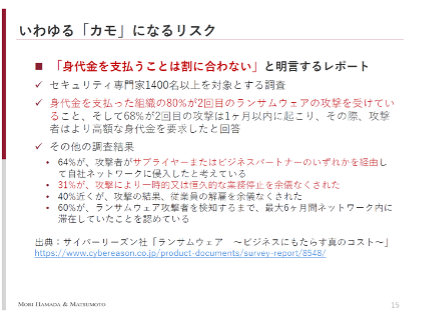

サイバーリーズンからも、「支払いは割に合わない」というレポートが出ていますね。

支払った組織の80%が2回目の攻撃を受け、その68%が1カ月以内に攻撃されて、より高額な身代金を要求されています。こういったレポートは注目に値するでしょう。

支払うことが法的に可能かどうかとは別に、支払うべきかどうかという問いに対しては、結局は経営判断になるのですが、これについては、いろいろな考慮すべき要素を踏まえた上で、基本的には払わないようにしましょうと申し上げることがほとんどです。

非常に例外的な局面としては、払わなかった人が死にますとか、会社が潰れますといったケースであれば、さすがに支払いを検討しないといけないとは思います。

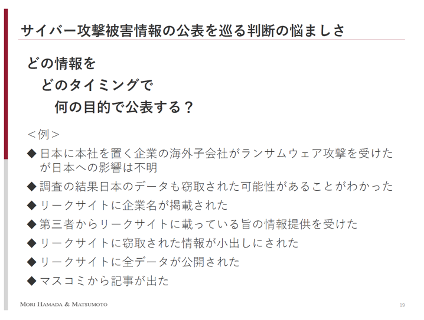

被害の公表の是非

続いて、攻撃を受けた場合の公表の是非についてです。

公表については、どのような情報を、どういうタイミングで、どういう目的で公表するかというところが非常に悩ましいポイントだと思いますし、ランサムウェアの場合の状況がどんどん動いていきますので、何がわかった段階で何をしたらいいのかという点は非常に難しいとところです。

いくつか例をあげると、日本に本社を置いている企業で、その海外子会社がランサムウェア攻撃を受けたらしい、ただ、日本への影響は全く分からないという状況で、これを日本で公表しないといけないのかというと、さすがにまだ不要と判断できるケースも結構多いのではないかと思います。

ただ、一方で、あの企業がランサム攻撃を受けたようだ、とマスコミから記事が出たような場合、その時に全く対応しないと、あの企業、何か隠しているんじゃないかと言われてしまうリスクがあるので、なかなか判断が難しいところもありますが、基本的には何か情報発信したほうがいいケースが多いのかなと思います。

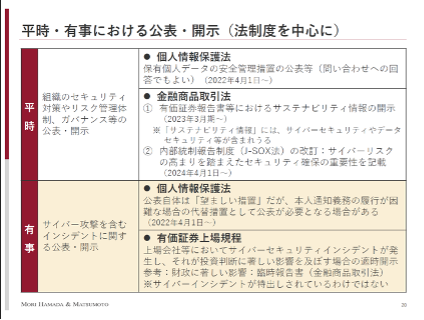

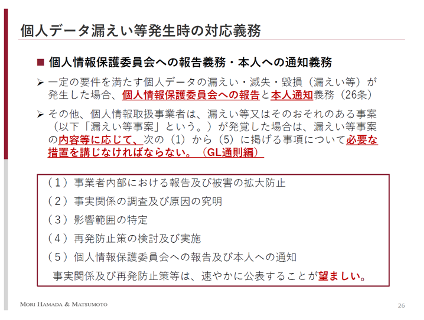

法制度的な面で見ると、有事の方だけ触れますが、サイバー攻撃を含むインシデントに関する公表・開示の制度があります。まず個人情報保護法についてです。個人データの漏えいがあった場合、個人情報保護委員会への報告と、本人に通知義務がありますが、公表自体は「望ましい措置」ということで、義務ではない、というのが出発点となります。

ただ、本人に通知できないケースが結構あります。特にランサムの場合だと、誰のデータが漏えいしたのかわからず、誰に通知したらいいかわからないケースも非常に多くあります。そうなると代替措置を取らないといけないということになり、代替措置としての公表が必要となる場合があります。

もう1つは、先ほどの開示のルールです。日本には米国と同じような開示ルールはありません。ただ、バスケット条項と言われるものがあります。一般論として、投資判断に影響を及ぼす場合については適時開示しましょうというのが東京証券取引所のルールで定められています。

したがって、セキュリティインシデントにフォーカスした開示ルールはないのが現状ですが、日本は基本的にアメリカのルールを真似しがちというところがありますので、アメリカでそういうルールできましたということで、日本でも議論が始まってもおかしくないとは言えるのではないかと思います。

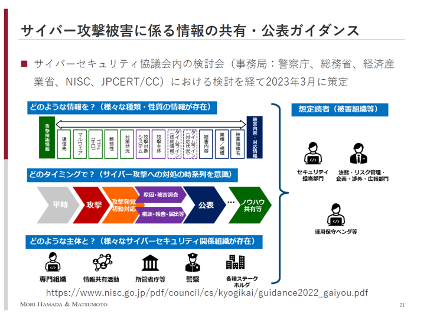

こちらは、サイバー攻撃被害に係る情報の共有・公表ガイダンスです。

サイバー攻撃被害を受けた時に、情報共有・情報発信のしかたについてガイドラインが必要だということで、事務局として警察庁、総務省、経産省、NISC、JPCERT/CCが集まって検討会を開き、2023年の3月に策定したものです。

公表の目的や、タイミング、内容などについてまとめられているので、一度ご覧になっていただければと思います。

個人データ漏えい等への対応

最後に個人情報保護法の話をいたします。

個人データ漏えい等発生時の対応義務は2022年4月から始まった制度です。一定の要件を満たす個人データの漏えい・滅失・毀損が起こってしまった場合には、基本的に個人情報保護委員会への報告と、本人への通知をしなければならないという義務が新設されました。それまで全くなかったかというと、告示に基づく努力義務としてはありましたが、2022年4月1日からは、その告示は廃止されて法律に基づく義務になりました。

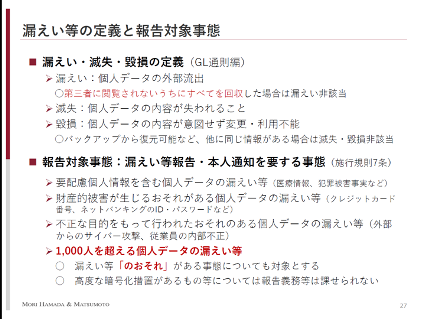

漏えいの定義が書いてありますが、漏えいは個人データの外部流出と定義されています。あくまで「外部」への流出です。よくある質問として、部署Aに送るはずのデータを部署Bに送ってしまった、というご相談を受けます。これは確かに誤送信ではあるんですけれども、同じ会社の中で完結していますので、「外部」へ出ておらず漏えいではないと言えるパターンもあります。

第三者に閲覧されないうちに全て回収した場合は漏えいではないという解釈もあります。よくあるものとしては、非公開設定しておかないといけなかったものを間違えて公開設定しましたというインシデントがありますが、すぐに非公開に戻して、それまでに誰もアクセスしていないことがログから分かれば、それは漏えいではないとされます。

ランサムの場合ですと毀損にも留意が必要です。暗号化で個人データの内容が意図せずに変更、利用不能になるというのが典型例ですが、バックアップなどから復元できた場合や他に同じデータを保存している場合は毀損に該当しないという解釈があります。

例えば、クラウドサービスで、そのクラウドサービスにアップロードしているデータが全部暗号化されましたというケースもありますが、アップロードする前にローカルに同じデータが全部保存されているということであれば、データの毀損はないと言える場合もあります。

また、ありとあらゆる場合に報告しなといけないと言うわけではありません。一定の条件を満たした時には、報告と通知しないといけないとあり、その条件は4つあります。

3番目と4番目だけ触れると、3番目で不正な目的をもって行われたおそれのある個人データ漏えい等と書いていますが、典型例はサイバー攻撃です。サイバー攻撃を受けて、それによって個人データが漏えいしてしまった場合には、全部これに当てはまるということになります。

そうでなくとも、漏えいしたデータが1,000人分を超えたらこれも報告対象となります。

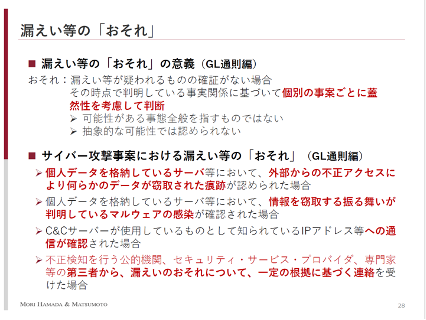

厄介なのは、確定した漏えい等だけではなく、その「おそれ」があるときにも報告の対象になってしまう点です。「おそれ」とはどういうものかという話がありますが、漏えい等が疑われるものの、確証が無い場合で、その時点で判明している事実関係に基づいて、個別の事案ごとに蓋然性を考慮して判断するということだけガイドラインに書いてあり、特に明確な基準はありません。

ただ、少なくとも、可能性がある事態全般指すものではない、ということや、抽象的な可能性では認められないということが、当局の見解として示されています。

たまに、1%でも可能性があったら「おそれ」があるのでしょうか、という質問を受けるんですけれども、そうではないと答えています。何らかの相応の根拠をもって、漏えいの可能性があると認められないのであれば、漏えいの「おそれ」も無いといえるのではないかと思います。

「おそれ」については、当局も、さすがにちょっとこれだけではわからないだろうということで、ガイドラインで具体例がいくつか挙げられています。

それが下の4つです。

- 1番目、個人データが入っているサーバに不正アクセスがあった場合、個人データかどうかはわからないが、何らかのデータがどうやら取られたらしいという痕跡が見つかった場合には、同じサーバにある個人データも取られた可能性が相当高いだろうということで、これは漏えいのおそれありとされています。

- 2番目、個人データを格納しているサーバで、情報窃取する振る舞いが判明しているマルウェアに感染した場合には、これも個人データが漏えいした可能性が相当高く、「おそれ」ありとされています。情報窃取する振る舞いが判明しているマルウェアとはなにか、も問題となりますが、リークサイトを有するランサムウェア攻撃グループが使用するランサムウェアなどは該当するのではないかと思います。

- 3番目、C&Cサーバとして知られているIPアドレスと通信がった場合は、攻撃者から指令がくだされていると考えられるので、個人データも漏えいしているおそれがあるとされています。

- 4番目、不正検知を行う公的機関、セキュリティサービス・プロバイダ、専門家など第三者から漏えいのおそれについて一定の根拠に基づく連絡を受けた場合というものも、個人データ漏えいのおそれありとされております。

例えばJPCERT/CCや警察からの連絡が結構多いかと思いますが、そういった第三者の行動がトリガーになって漏えいのおそれありとなっているのは今までの3つに比べると特殊な条件かなと思います。

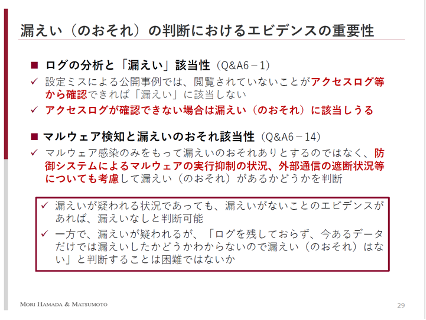

最終的には証拠、エビデンスが重要であると思いますが、さきほど申し上げたように、設定ミスで公開してしまったという事例であれば、その公開してしまっていた期間に、アクセスログから閲覧されていないことが判明すれば、漏えいしていないということができます。

マルウェアについても、そのマルウェアに感染した時点で漏えいのおそれありかというと、そうではなく、防御システムによるマルウェアの実行抑制の状況、外部通信の遮断状況などをいろいろ考慮した上で、漏えいあるいは漏えいのおそれがあるかどうか判断することとなっているので、きちんと証拠を残しておけば、漏えい、あるいは漏えいのおそれはないですよといえる場合もあると思います。

状況によっては「漏えいのおそれあり」という方向に天秤が傾いた状態でスタートしてしまうのですが、エビデンスによってそれを逆に傾けられる局面もあるというのが基本的な考え方だと思います。

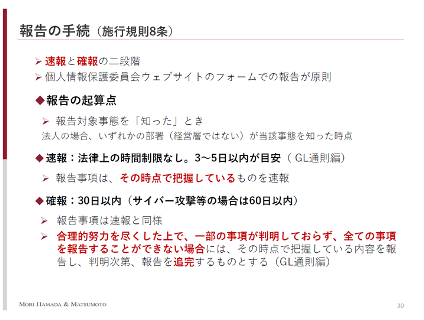

報告の手続ですが、速報と確報の2つがあります。速報は法律上の時間制限はありませんが、3日から5日以内が目安となっています。

確報についてはサイバー攻撃の場合、60日以内とされていますが、攻撃の規模が大きく、特にランサムの場合、どこまで被害が広がってわからないため、60日以内では調査が終わらず間に合わないケースも非常に多いです。

その場合、合理的な努力を尽くしたけれども、一部の事項が判明しておらず全部の報告はできない場合には、その時点でわかっていることを報告した上で、あとは判明次第追完することが可能です。委員会も確報を受けた後で、これは調査して追加してくださいと指摘してくるケースもありますので、60日間以内に完全な確報を出すことを厳格に守らないといけない、というケースはそこまで多くはないと思います。

ただ、もちろんこれあくまで合理的な努力を尽くした上でと言うことになっていますので、ベンダーの調査などを依頼せずにとりあえず放っておきましたということになると、さすがにそれは認められないのではないかと思います。

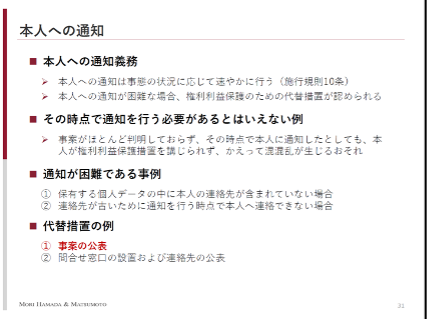

本人の通知は結構厄介です。こちらは、個人データが漏えいしてしまった場合には、その本人にあなたのデータが漏れましたということを伝えないといけないことになっています。こちらは別に期限は決まっておらず、状況に応じて速やかにということだけになっています。したがって、事案が起こってすぐに通知しないといけないのかという質問をよく受けますが、すぐにやる必要はないですとお答えすることが多いです。

事案が全然わかっていない段階で本人に通知したとしても、逆に本人は混乱するだけなので、ある程度分かってからお伝えするケースが結構多いと思います。

また、さきほど申しあげた通知が困難な事例ということで、昔からデータを集めている場合だと、持っている個人データが古くて、登録された番号に電話をかけても繋がりませんとか、E-mailアドレスにメールを送っても返ってきます、住所に通知の手紙を送っても返ってきます、いうケースがあります。そういった場合には、本人に通知できないということになりますので、その代替措置をとります。その代替措置の1つがその公表ということになっています。

ランサムウェアの場合は結構この通知困難事例が多く、結果的に代替措置として公表しないといけないというケースが結構多いのかなと思っています。

2024年サイバー脅威予測 〜2023年の主要な脅威の振り返りと、2024年に警戒すべき脅威の予測〜

2023年は一部のランサムウェア・マルウェアに対して警察など大きな組織による閉鎖や、深刻な脆弱性の発見と悪用などが起きました。

本資料では、2023年に起きたサイバー空間の脅威の傾向を受けて、特に大きな影響を及ぼす5つの脅威を2024年のサイバーセキュリティ予測として取り上げました。2023年の主要な脅威を振り返りながら、2024年のサイバー脅威予測について説明します。

2024年度のご自身が所属する組織におけるサイバーセキュリティ対策の検討にお役立てください。

https://www.cybereason.co.jp/product-documents/survey-report/11608/